序文

エンタープライズリソースコストを削減するためのツールとして、クラウドプラットフォームは、今日の主要企業システム展開シナリオの不可欠で重要な部分になりました。さまざまなアプリケーションが他の内部および外部サービスまたはプログラムと通信し、資格情報またはキーを大量に使用する必要があるため、脆弱性マイニングの過程で脆弱性の種類が発生することがよくあります:クラウドホストキーリーク。この脆弱性により、攻撃者はクラウドサーバーの権限を引き継ぎ、内部機密情報を表示または削除することができます。この記事では、秘密のキーの漏れを発見する方法と、入手後に使用する方法を中心に展開します。

0x01脆弱性の概要

AKとSKの使用を取得した後、Alibaba CloudとTencent Cloudホストの使用アクセス

キーID/Secret Accessキー暗号化メソッドリクエストの送信者IDを確認します。アクセスキー

ID(AK)はユーザーを識別するために使用され、Secret Access Key(SK)は、ユーザーが認証文字列とクラウドベンダーを暗号化するために使用されるキーであり、SKを機密保持する必要がある認証文字列を確認します。

クラウドホストがユーザーの要求を受信した後、システムは同じSKとAKに対応する同じ認証メカニズムを使用して、認証文字列を生成し、ユーザーの要求に含まれる認証文字列と比較します。認証文字列が同じ場合、システムは、ユーザーが指定された操作権限を持ち、関連する操作を実行すると考えています。認証文字列が異なる場合、システムは操作を無視し、エラーコードを返します。

AK/SK原理は、対称暗号化と復号化を使用します。

0x02秘密のキーリークの共通シナリオ

上記の説明を通じて、クラウドホストキーが漏れている場合、クラウドホストが制御され、非常に有害であることがわかります。

脆弱性マイニング中にいくつかの一般的なリークシナリオがあります:

1。エラーページまたはデバッグ情報でデバッグ。

2。Githubキーワード、FOFAなど。

3。ウェブサイト構成ファイル

4。JSファイルに漏れました

5。ソースコードリーク。 APKとアプレットは、グローバル検索クエリを逆コンパイルされます。

6.写真のアップロード、ドキュメントのアップロードなど、ファイルのアップロードとダウンロード時にもリークがある場合があります。

7。Heapdumpファイル。

0x03実用的な例

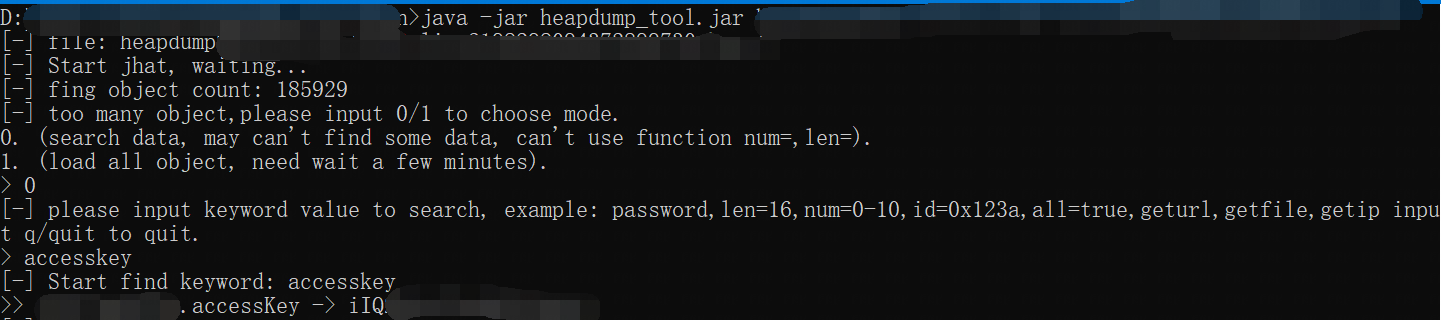

ケース1:heapdumpファイルのak \ skリーク

heapdumpファイルは、JVM仮想マシンの実行中のメモリのスナップショットです。通常、パフォーマンス分析などに使用されますが、オブジェクト、クラスなどに関連する情報を保存するため、漏れている場合は情報漏れも引き起こします。

1. Spring Actuator Heapdumpファイルによって引き起こされる秘密の鍵の漏れ。

スキャンツール:https://github.com/f6jo/routevulscan

UNZIPツール:https://Github.com/wyzxxz/heapdump_tool

特定のWebサイトにアクセスすると、テストして、春が不正であることがわかります。この時点で、HeapDumpファイルがあるかどうかを確認し、ダウンロードして減圧し、グローバルに検索して、シークレットキーリークを見つけます。

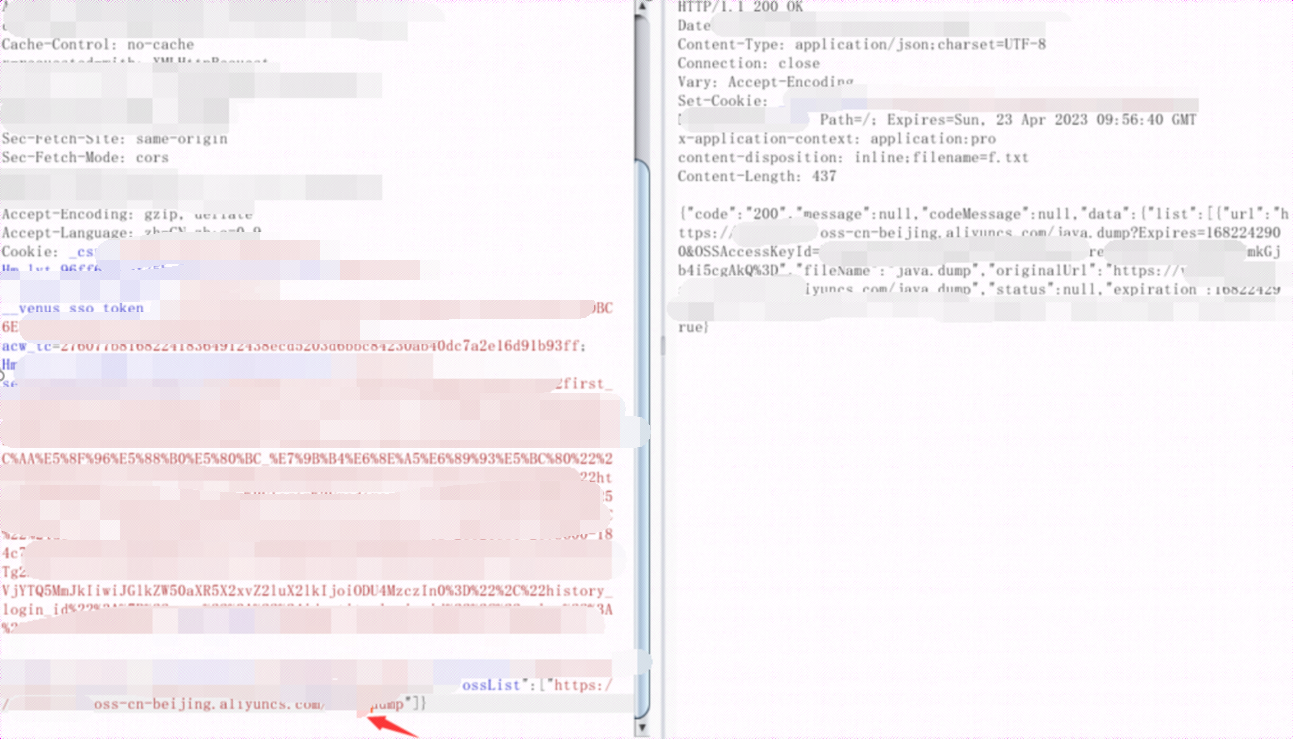

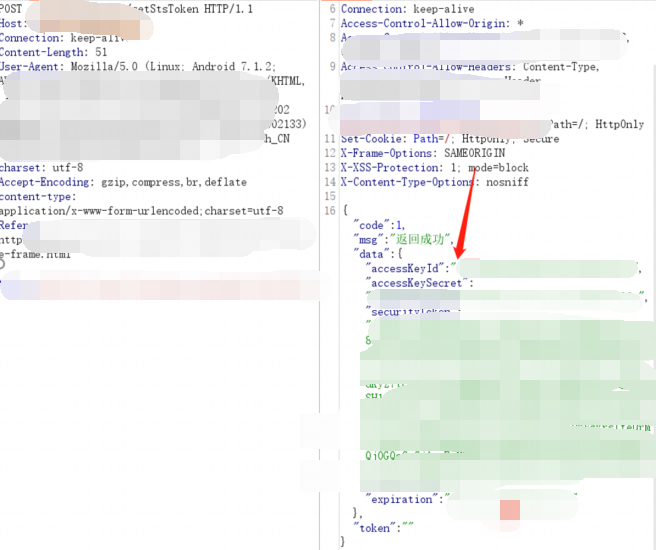

2。違反経路を介して取得します。

クラウドサーバーにファイルをダウンロードするリクエストを要求する際のパケットキャプチャや分析など、ファイルストレージの場所にいくつかの機密ファイルリークがあります。ファイル名はリクエストの場所で壊れる可能性があり、クラウドサーバーはアクセスキーを備えた機密ファイルを返します。

ファイルアドレスを取得したら、ダウンロードにアクセスし、ツールを使用してコンテンツをクロールします。 ak \ skの開示

ツールリンク:https://github.com/whwlsfb/jdumpspider

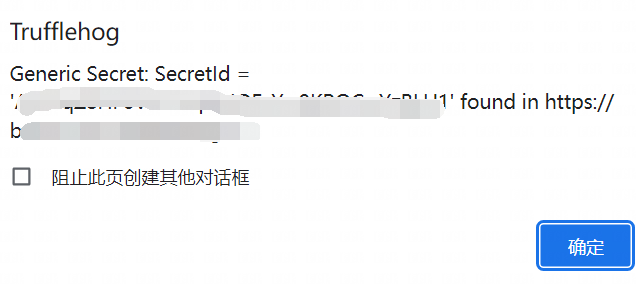

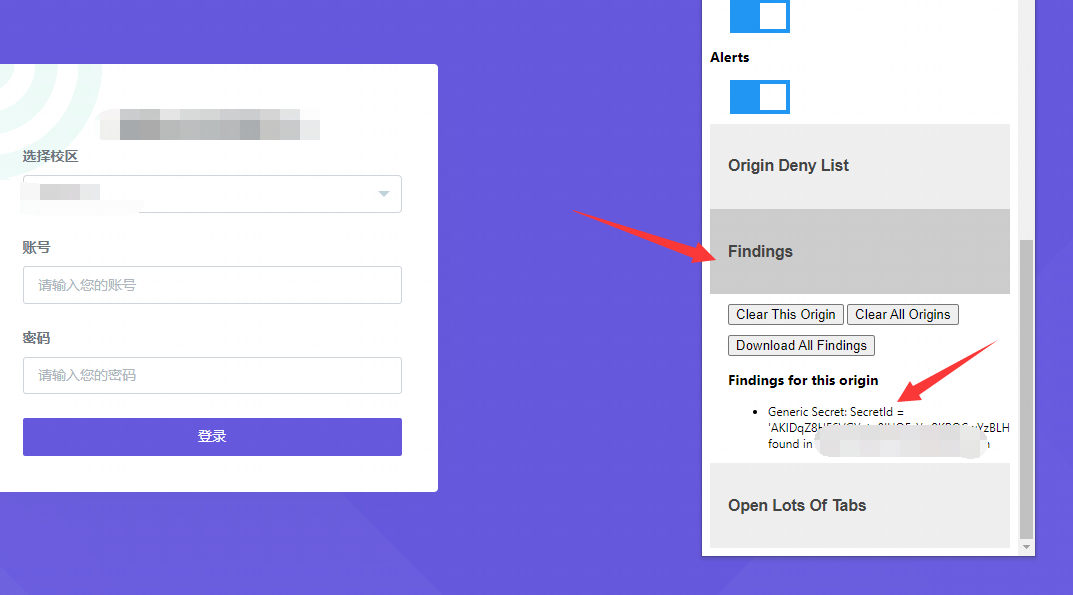

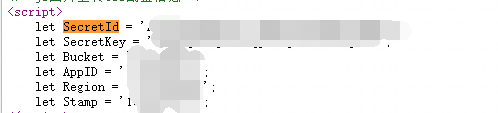

ケース2:JSファイルリークシークレットキー

使用用のツール:Trufflehog

ウェブサイトにアクセスして、プラグイントリュフホーグを使用して検出します。これは、調査結果の場所に重要な漏れがあるかどうかを示します。 (非同期負荷も適用されます)

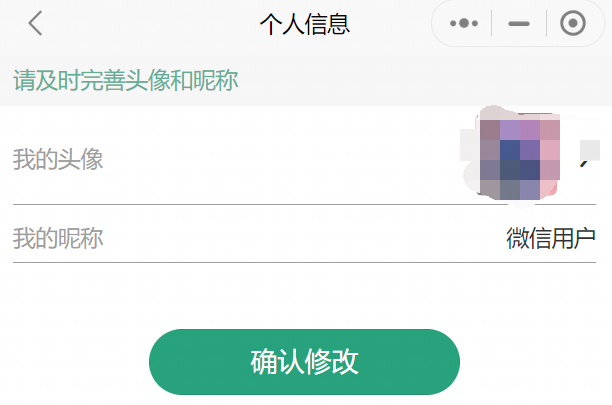

ケース3:ミニプログラムのアップロードなどの関数ポイントがリークされます。

小さなプログラムが開き、パーソナルセンターアバターの場所にあります

アバターをクリックしてパケットをつかみます。

AccessKeyId \ acesskeysecret漏れを見ることができます。

侵入テスト中に、写真のアップロード、ファイルのダウンロード、写真の表示などにもっと注意を払うことができ、Ak \ SKがリークされる可能性があります。

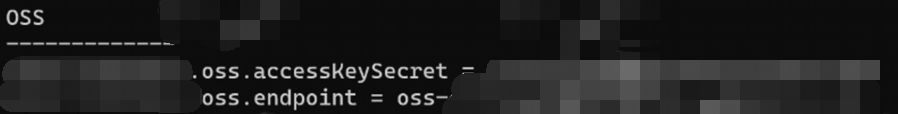

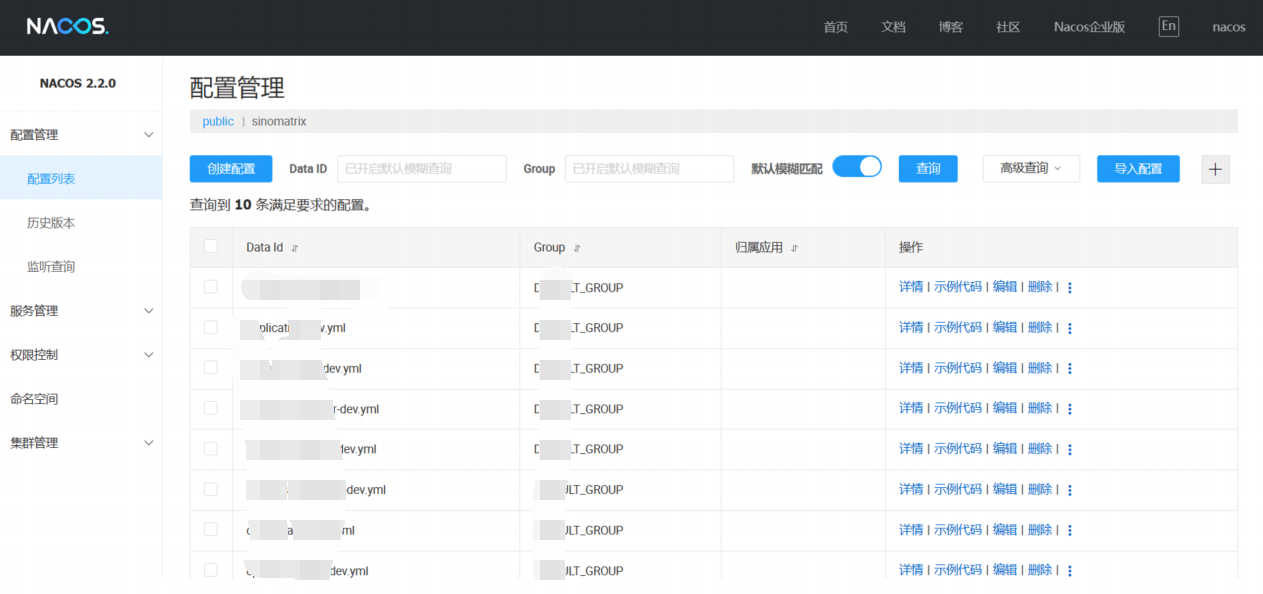

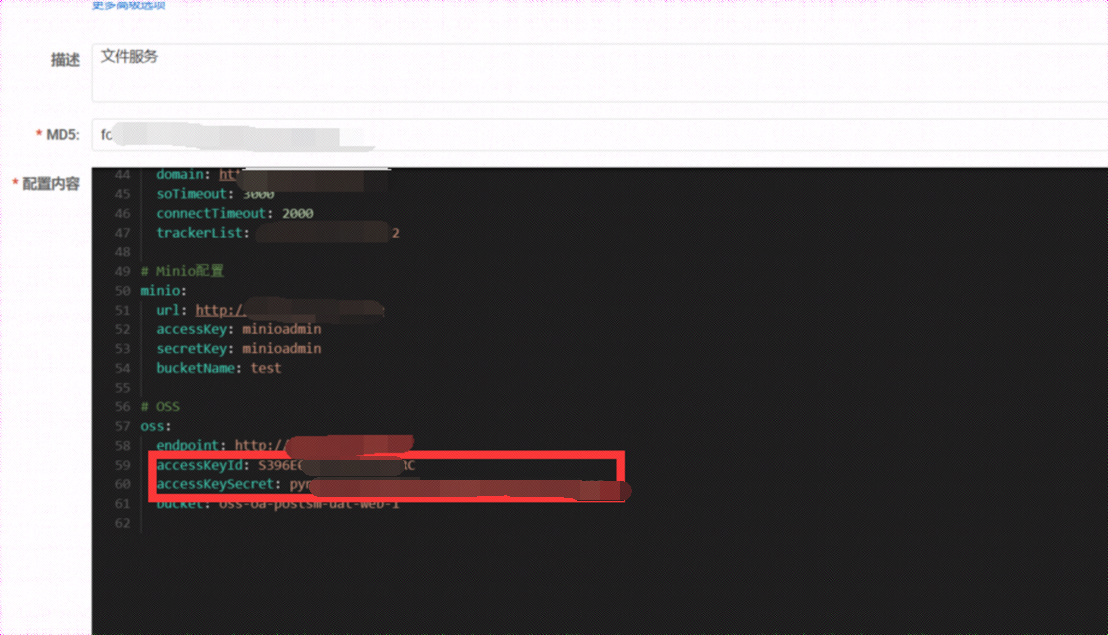

ケース4:構成情報のAk \ skリーク

一般的なNACOSバックグラウンド構成リスト。この例を開くと、構成情報が表示されます。 Ak \ SKが漏れていることがわかります。

0x04エクスプロイト

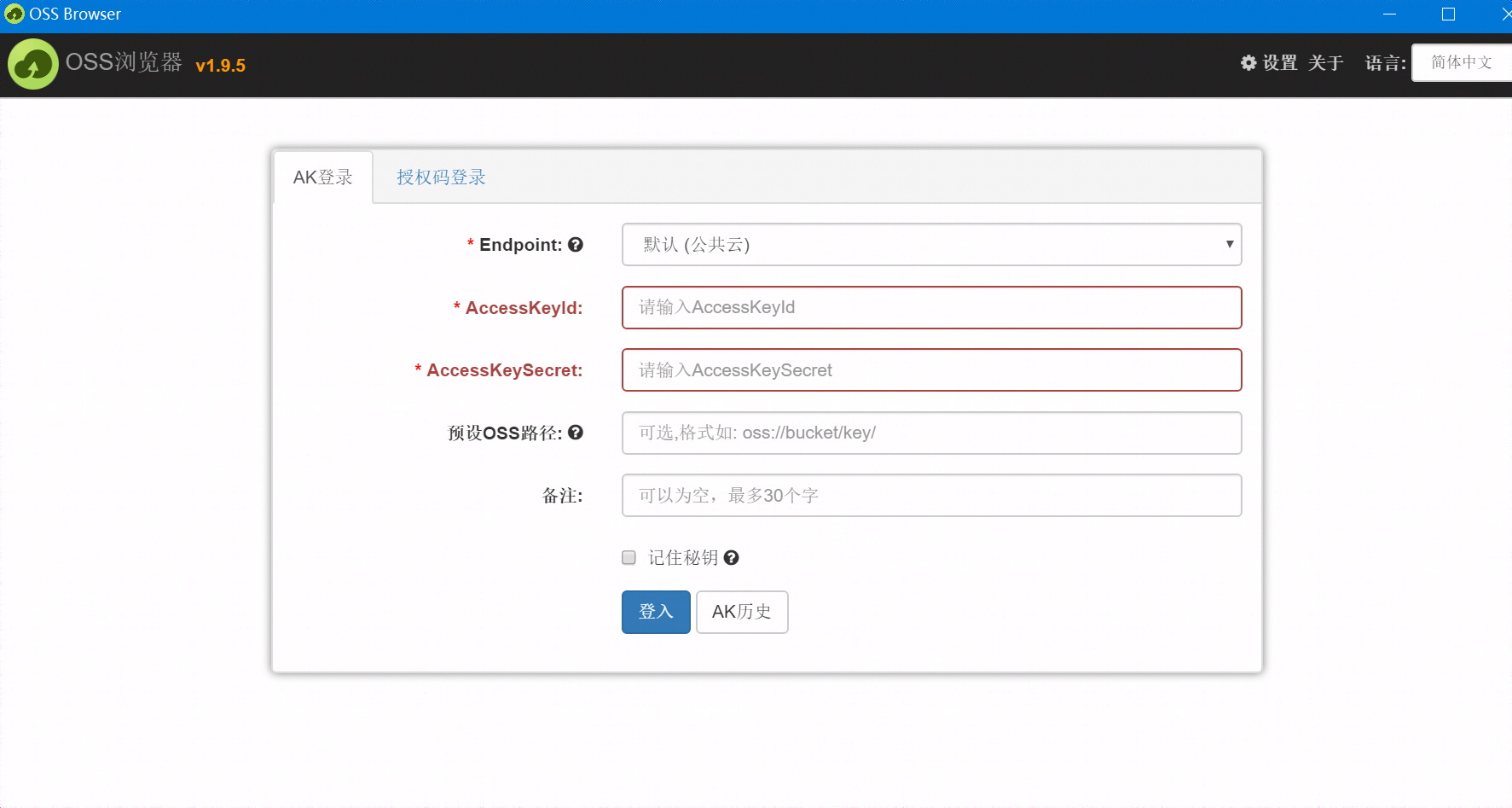

1。 Ak \ SKはバケツを引き継ぎます。

ツールまたはクラウドホスト管理プラットフォームを使用して、バケツを直接引き継ぎます。バケットを引き継いだ後、バケツ内の情報を表示、アップロード、編集、削除できます。

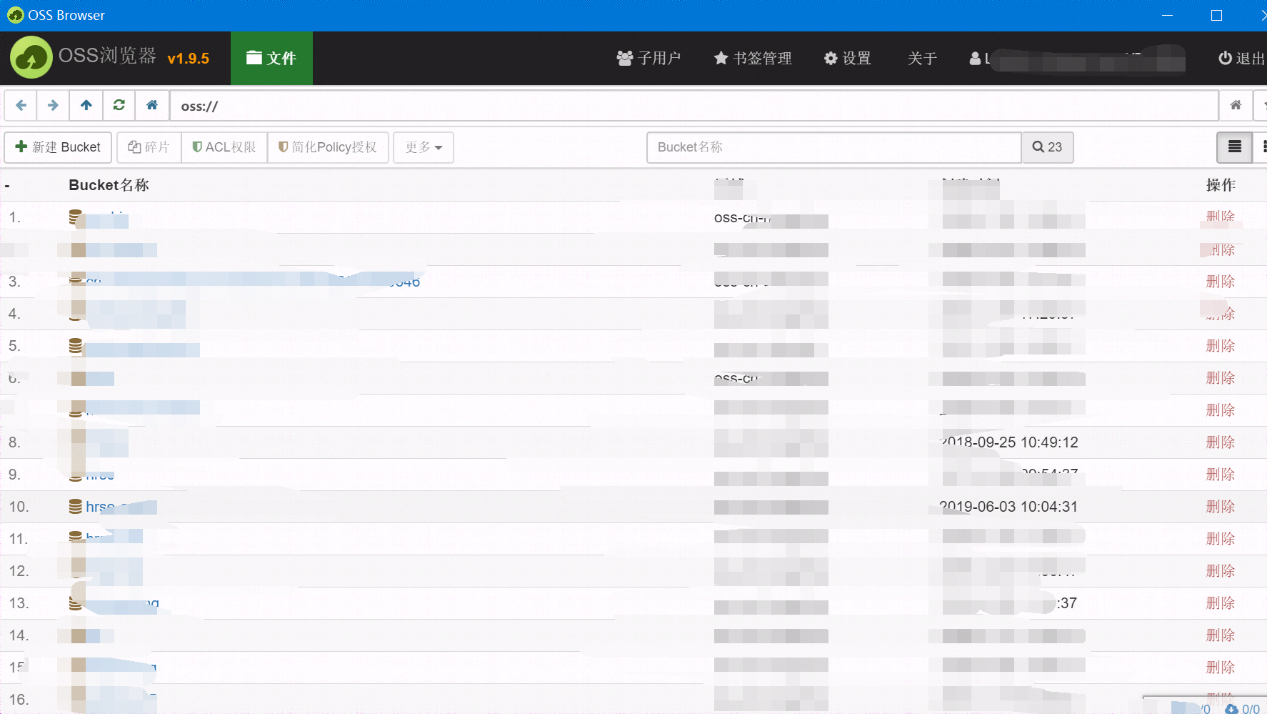

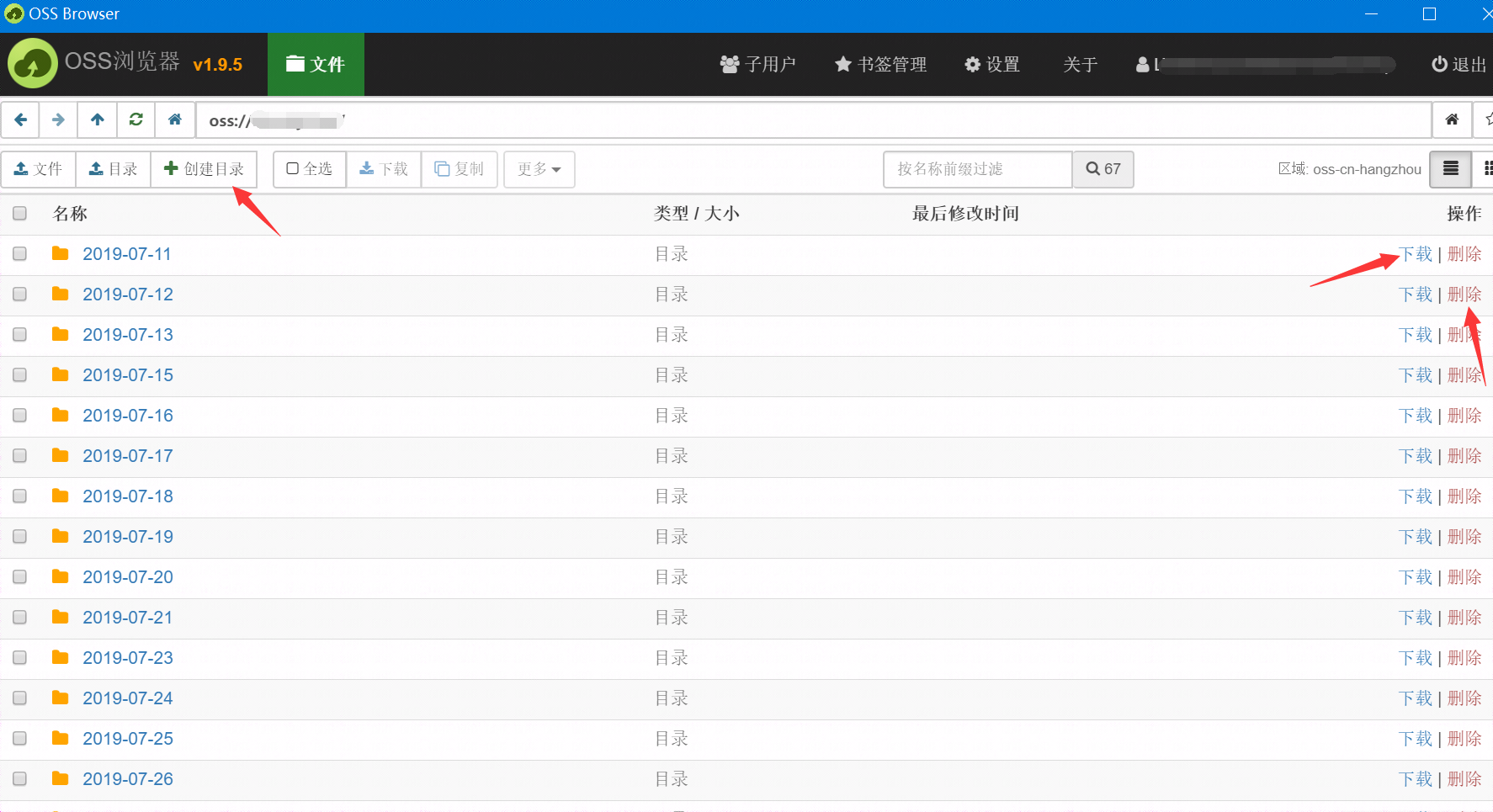

OSSブラウザ - Alibaba Cloudが提供するOSSグラフィカル管理ツール

https://github.com/aliyun/oss-browser

バケットにログインした後、バケット内のファイルを表示、アップロード、削除、ダウンロードして、バケットが引き継ぐことができることがわかります。

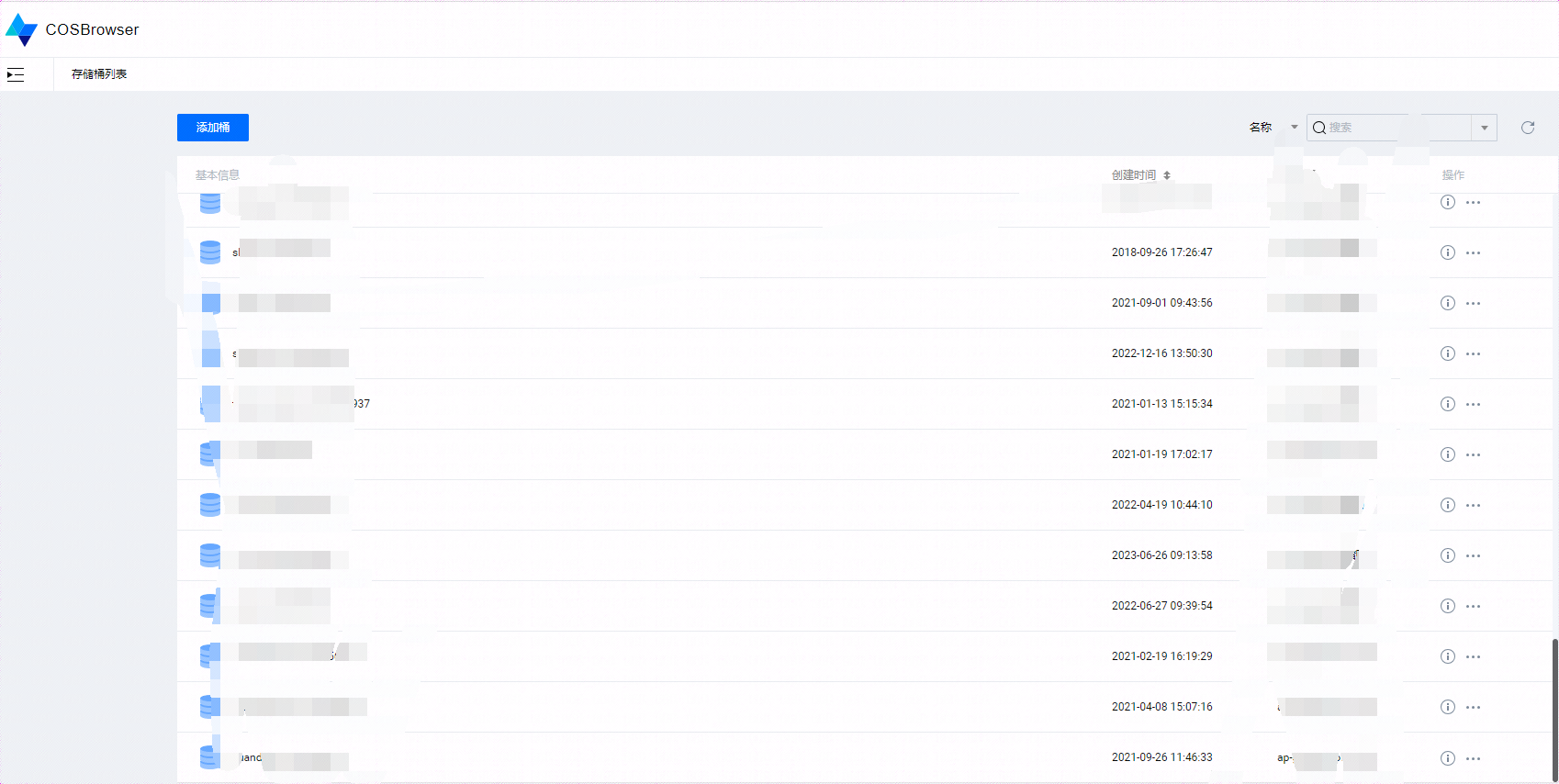

Tencent Yunyunホストテイクオーバープラットフォーム:

https://Cosbrowser.cloud.tencent.com/web/bucket

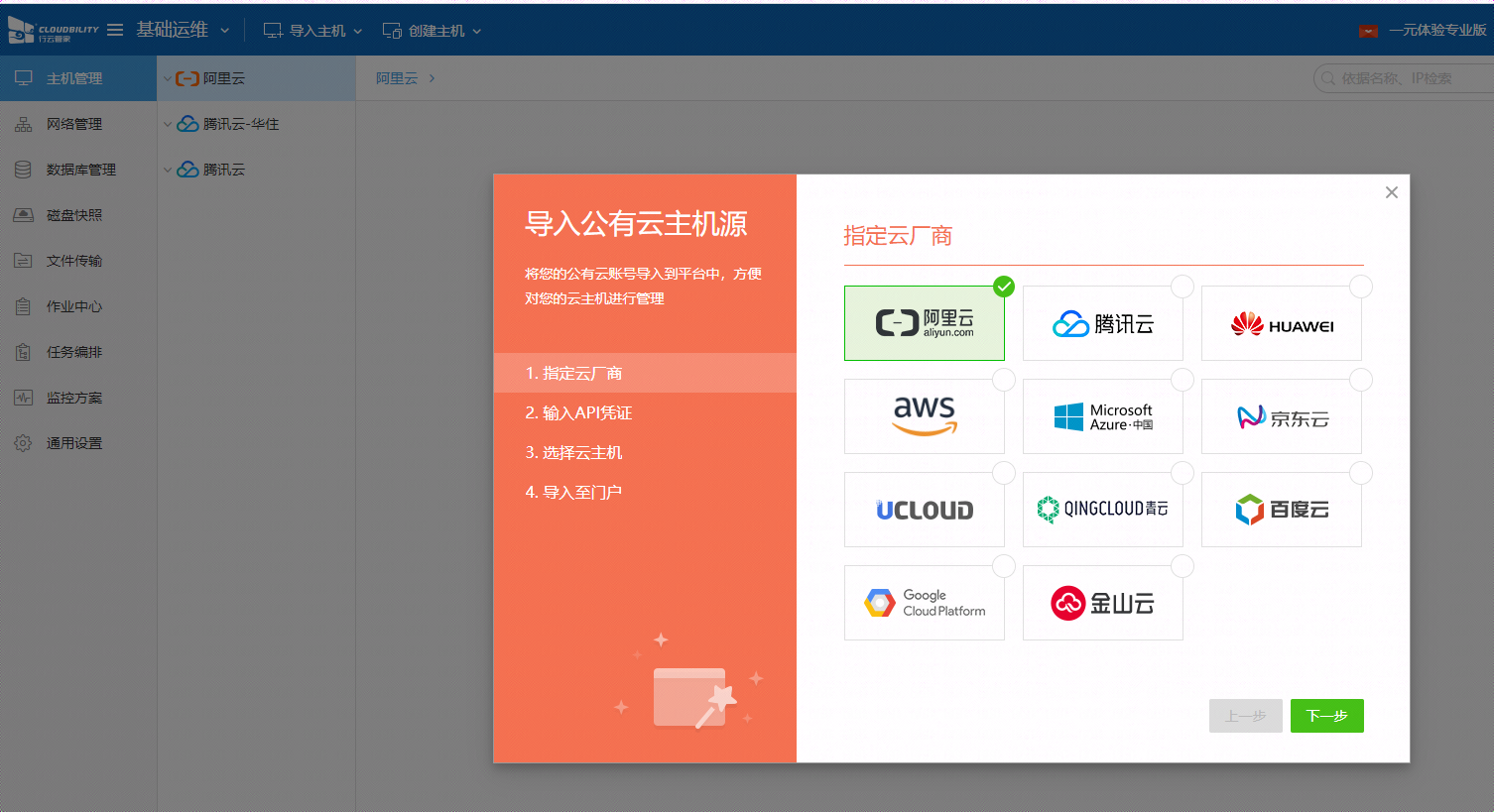

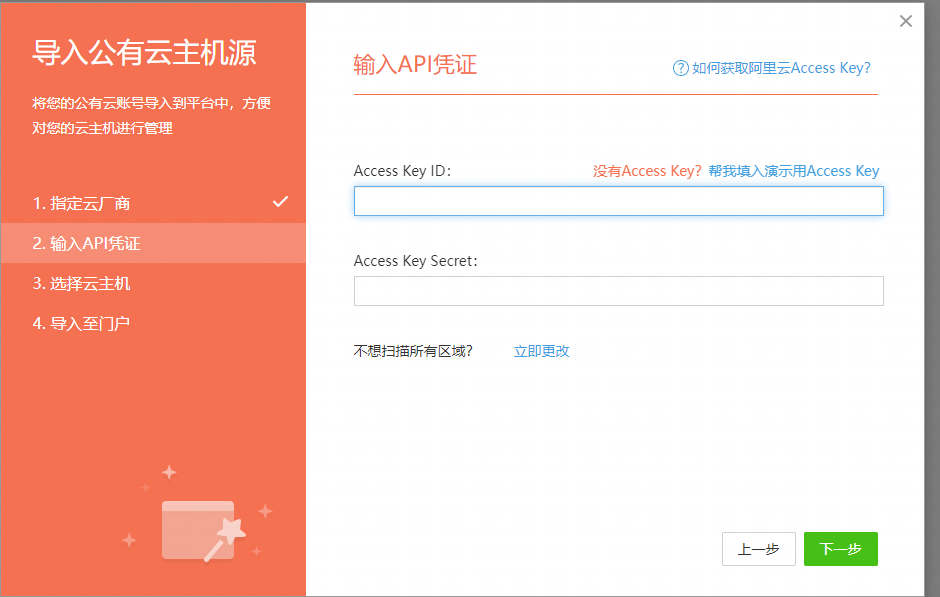

Xingyun Manager(複数のクラウドホストメーカーをサポート):

さまざまなメーカーからクラウドホストをインポートすることを選択できます。

ホストのインポートを選択します:

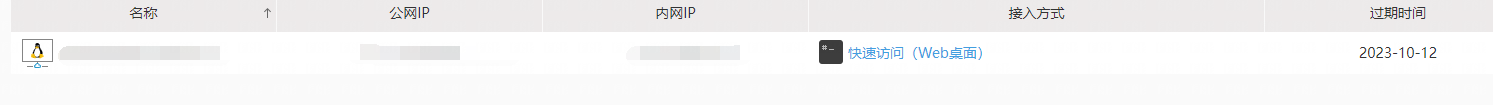

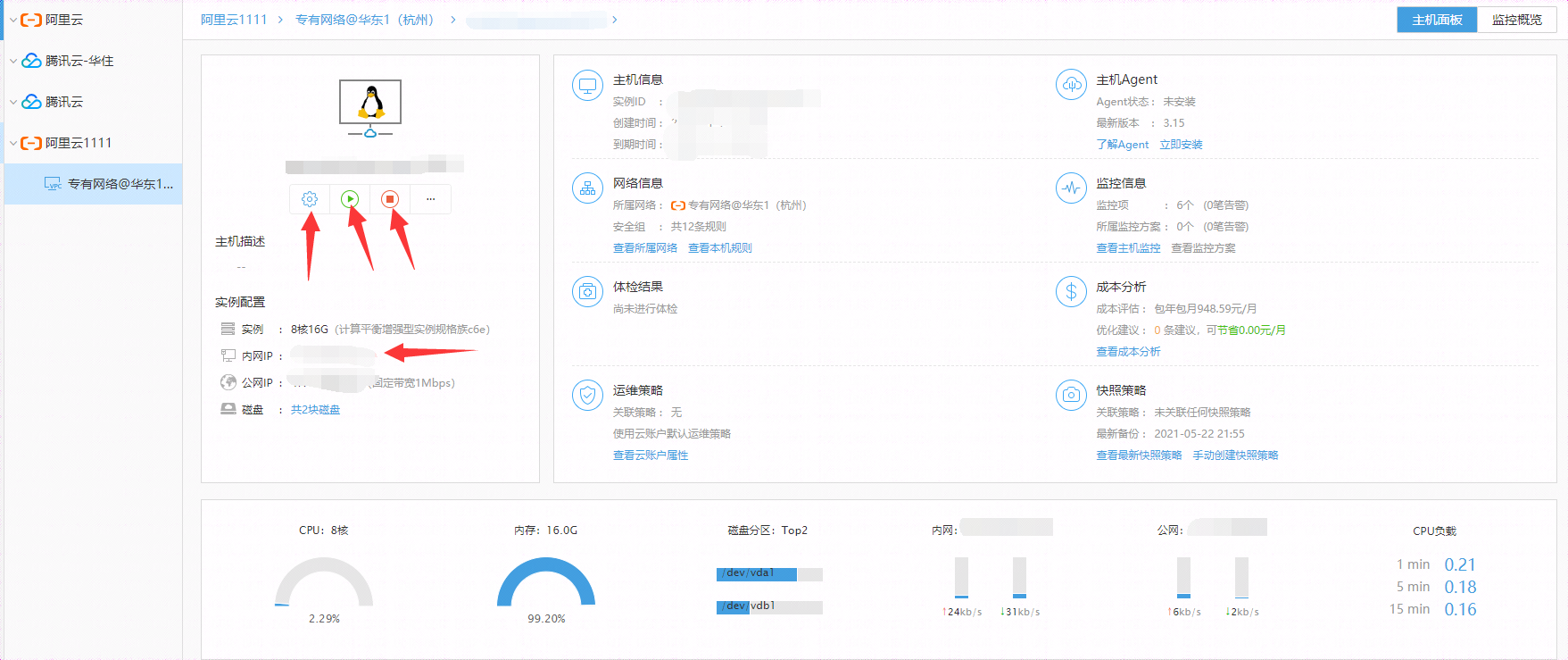

Xingyun Managerを介してホストを引き継いだ後、OSSサービスにアクセスするだけでなく、サーバーのパスワードを直接リセットしてサーバーを引き継ぐこともできます。

ホスト情報やその他の操作を再起動、一時停止、変更できます。

2。 Ak \ SKを取得した後、ホストでコマンドを実行してみることができます。

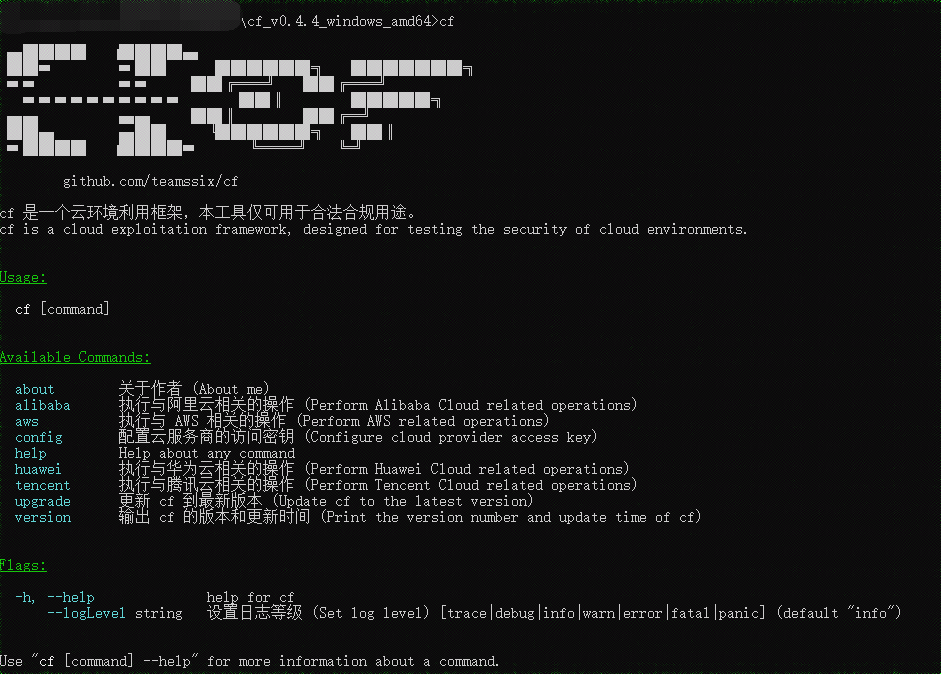

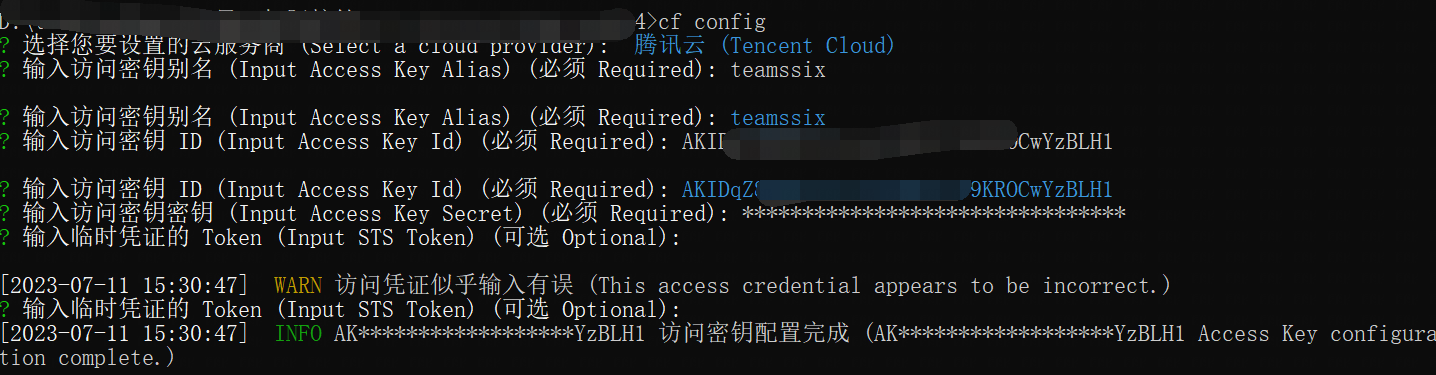

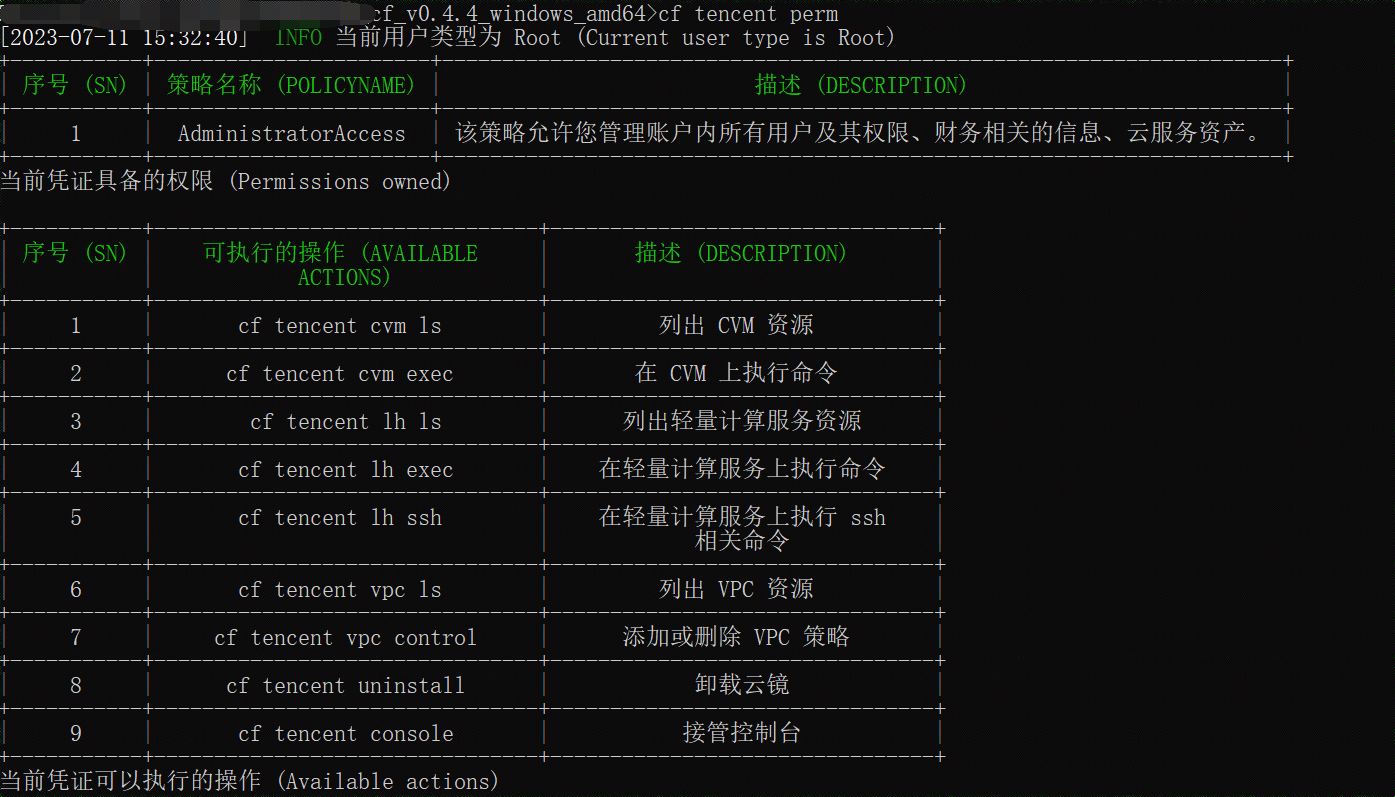

CFクラウド環境利用フレームワーク

https://github.com/teamssix/cf/releases

CFを使用して、ホストができる操作許可を表示し、コマンドを実行できることがわかります。

cf tencent cvm exec -c hoamiなど。

詳細については、https://wiki.teamssix.com/cf/ecs/exec.html

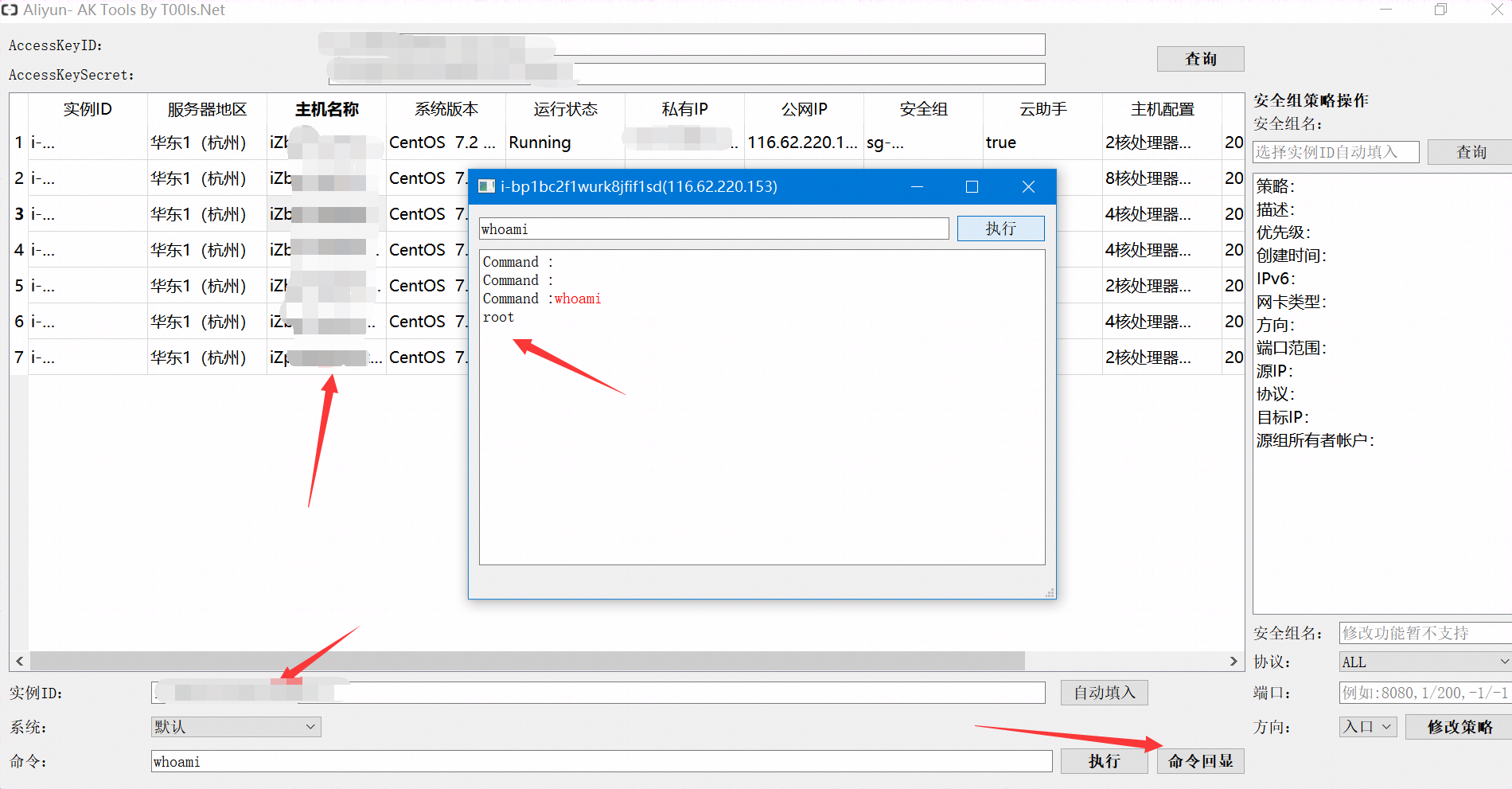

Alibaba Cloud HOST RCEの場合

ツールリンク:https://github.com/mrking001/aliyun-accesskey-tools

AK \ SKを入力してホストを照会し、ホスト名を選択して記入し、クラウドアシスタントリストがtrueまたはfalseを表示すると、コマンドを実行することが当てはまります。

元のリンクから転載:https://forum.butian.net/share/2376

Recommended Comments