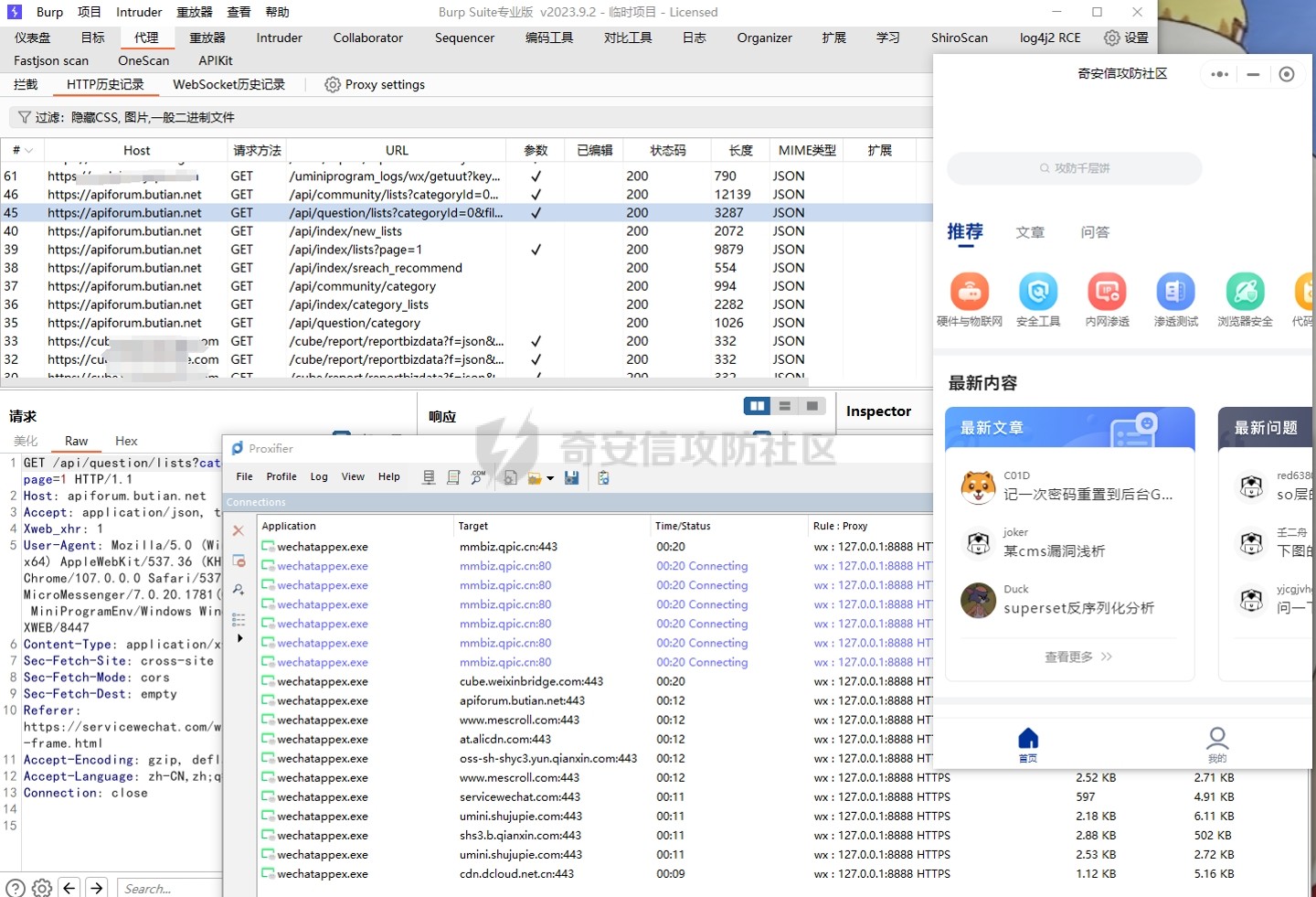

オンラインミニプログラムのほとんどは、Androidエミュレーターを使用してパケットをキャプチャします。ここでは、Burpsuite+Proxifer+Wechatクライアントのパケットをキャッチする方法を使用します。

環境準備

burp2023.9.2

proxifier4.5

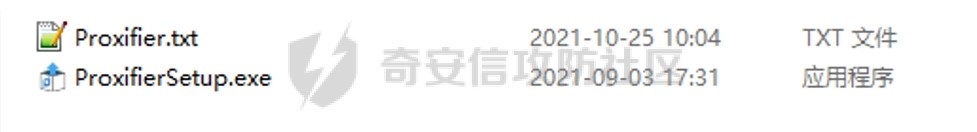

Proxifierは非常に強力なSocks5クライアントであり、プロキシサーバーの使用をサポートせず、HTTPSまたはソックス、またはプロキシチェーンを渡すことができるワーキングネットワークプログラムを可能にします。これは有料のソフトウェアであり、31日間の無料トライアルであり、ここにひび割れたバージョンのリンクがあります

リンク:https://pan.baidu.com/s/14qelygxdpmbgtucftpl4tq?pwd=7o50

抽出コード:7o50

次のものをインストールするだけで、インストール後に開くだけです

クリックして登録して、あなたの名前を何気なく書き、登録コードを何気なくコピーし、[OK]をクリックします

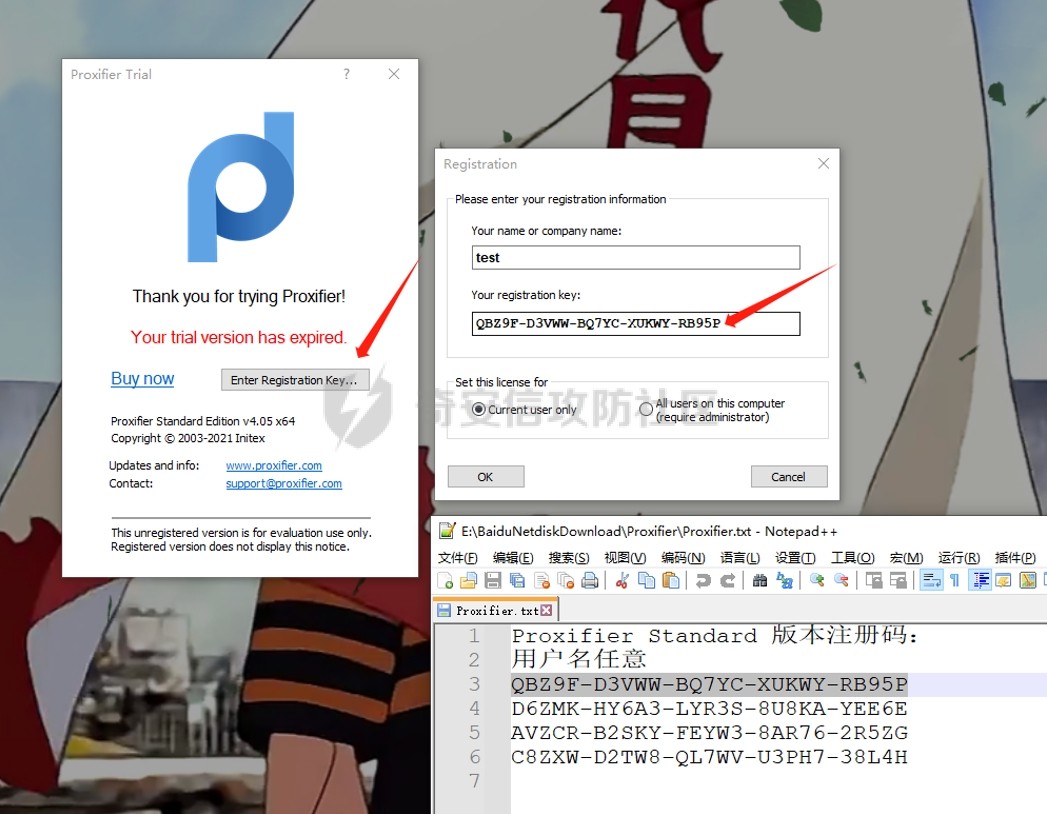

プロキシフィア構成

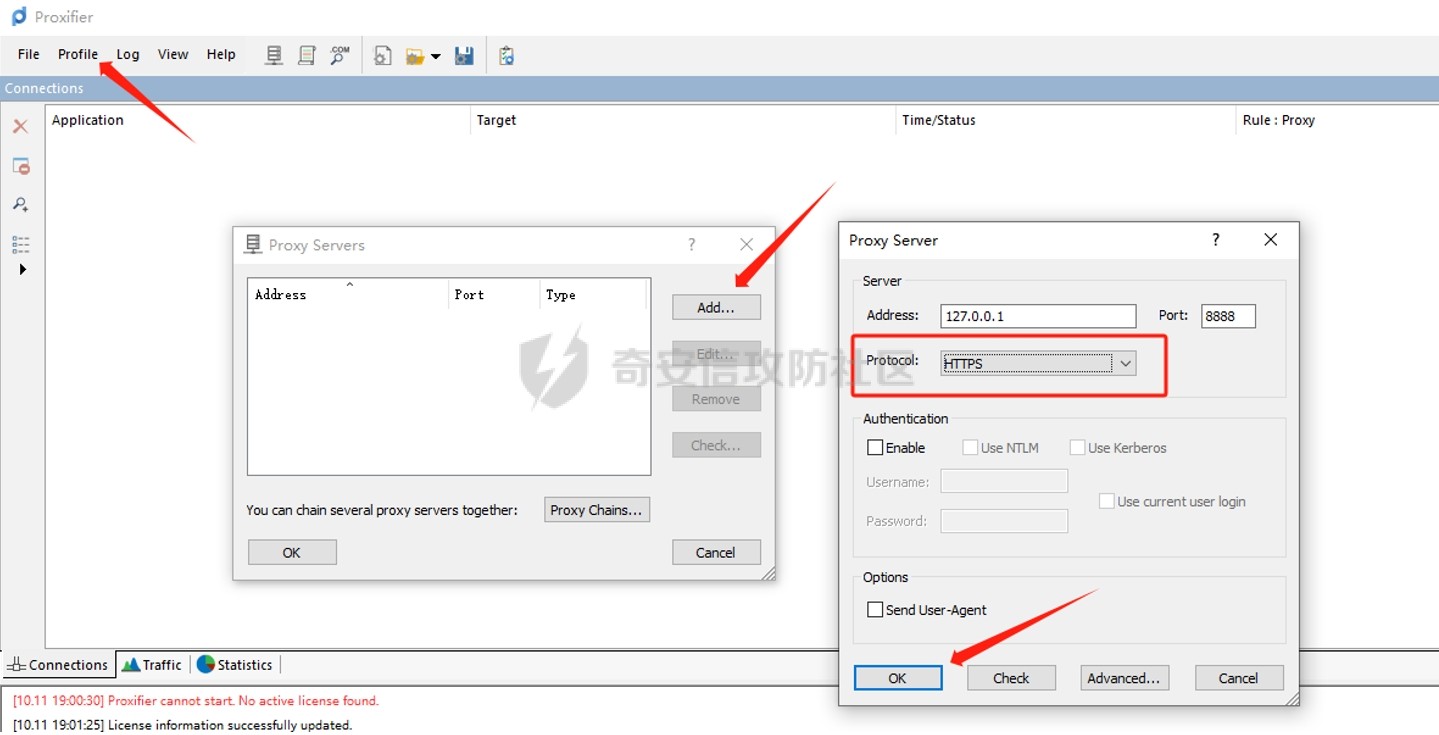

プロキシフィアを開き、プロファイルをクリックしてプロキシサーバーを追加します

アドレス127.0.0.1、ポートカスタマイズ、ここに8888、プロトコル選択httpsがあります

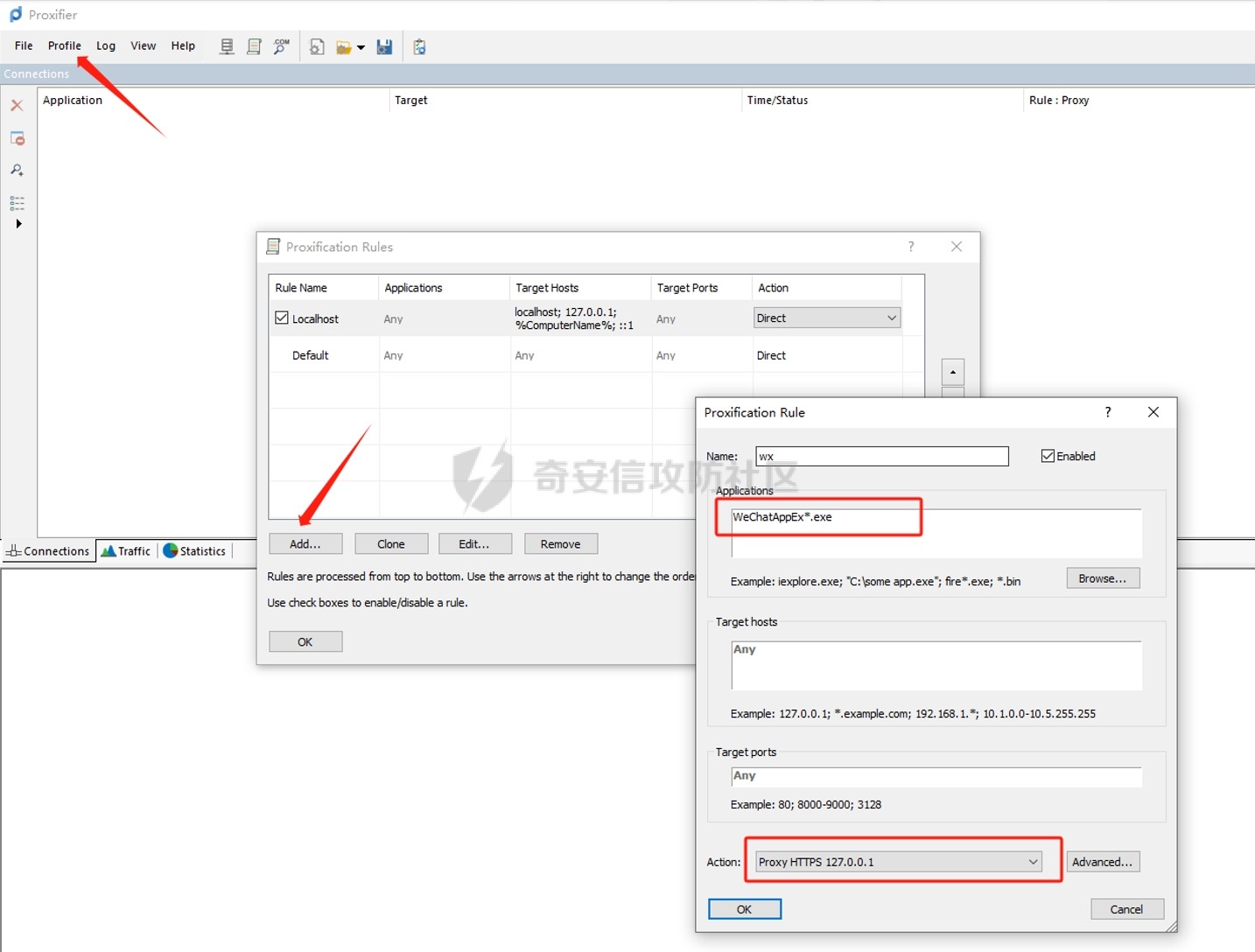

引き続きプロキシルールを追加します

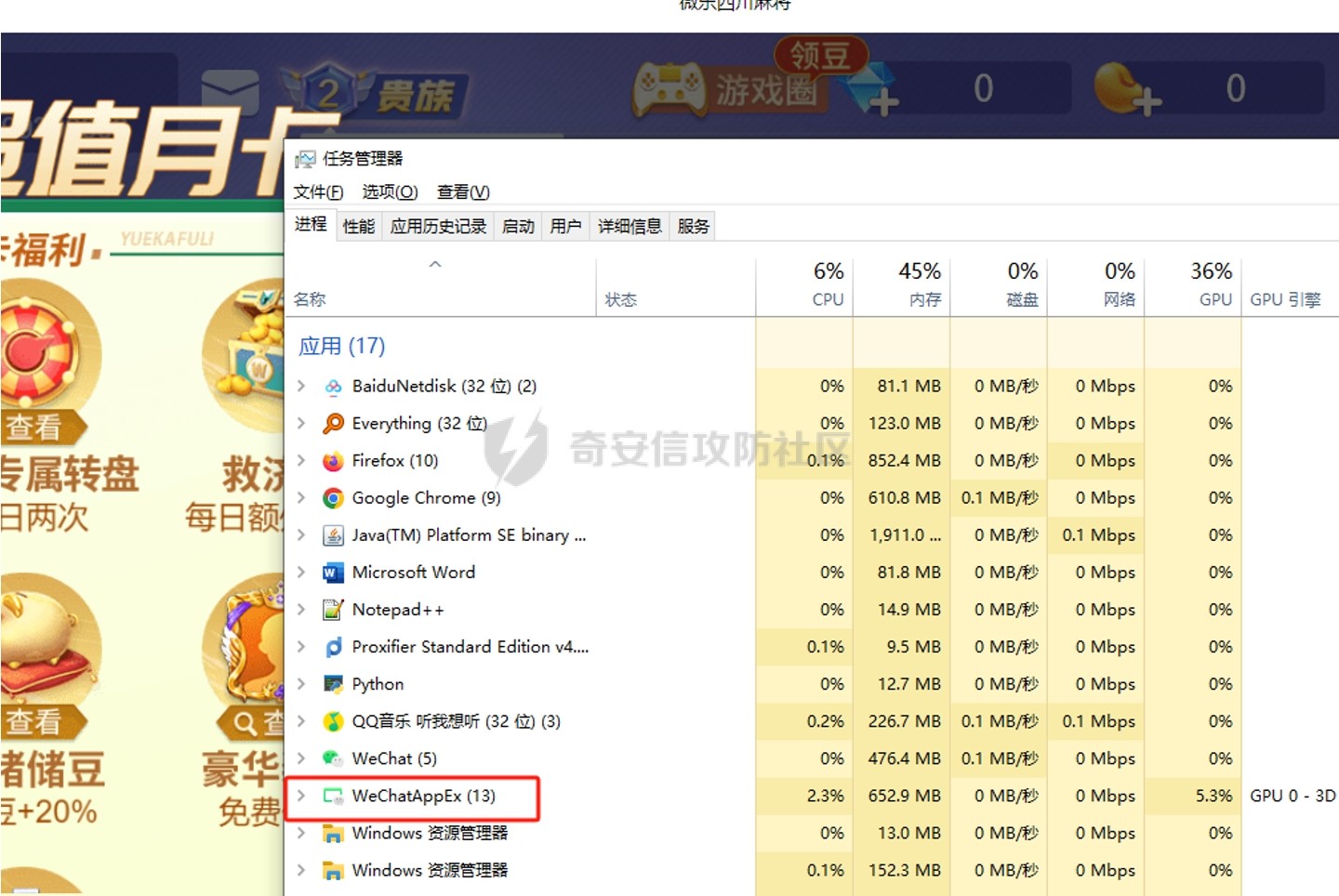

WeChatでミニプログラムを開くと、プロセスに追加のWeChatappexがあります

このプログラムは、WeChat Miniプログラムのプロセスです

ルールを追加します

アプリケーションは、アプレットプロセスアプリケーションを選択し(ここに手動で入力できます)、アクションは新しく作成されたプロキシサーバーを選択します。

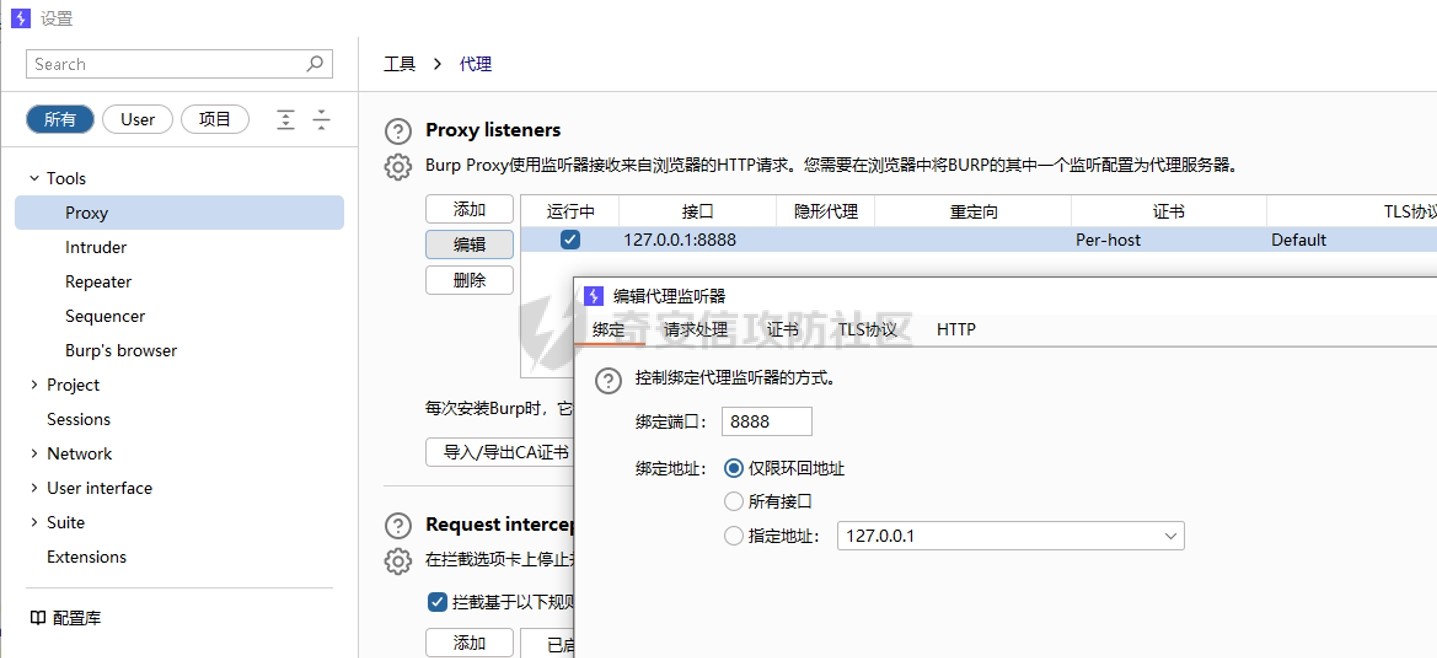

げっぷの構成

プロキシリスナーとプロキシサーバーをプロキシファイアのプロキシサーバーを編集して、127.0.0.1:8888をリッスンします

この時点で、WeChatはミニプログラムを開き、WeChatappexのトラフィックが最初にプロキシファイアを通過し、次に127.0.0.1:8888を使用して を使用することがわかります。

を使用することがわかります。

これで、通常はWebサイトをテストするように、げっぷでパケットをテストできます

ミニプログラムの逆コンパイル

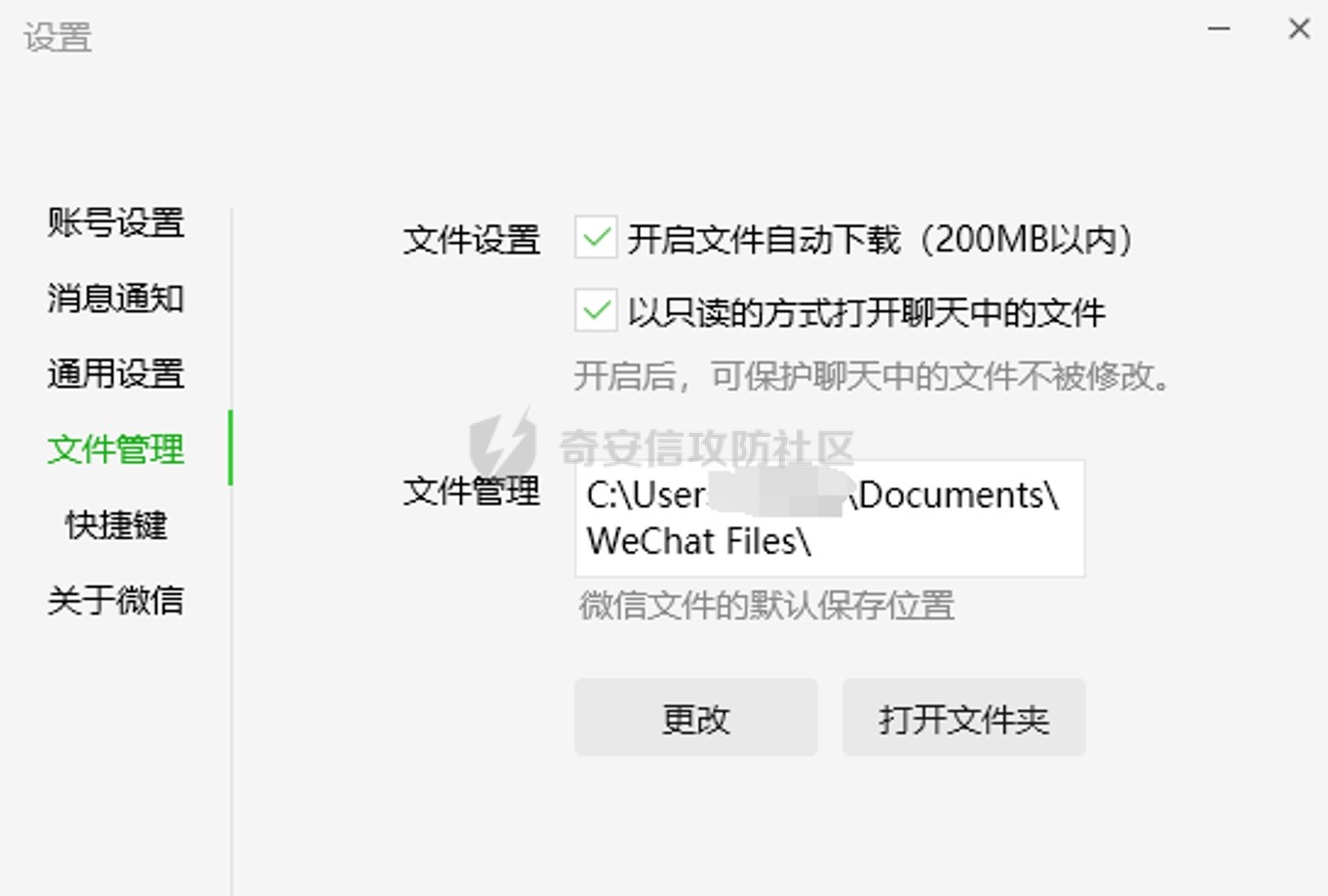

WeChatファイルがWeChatの設定に保存されている場所を見つけることができます

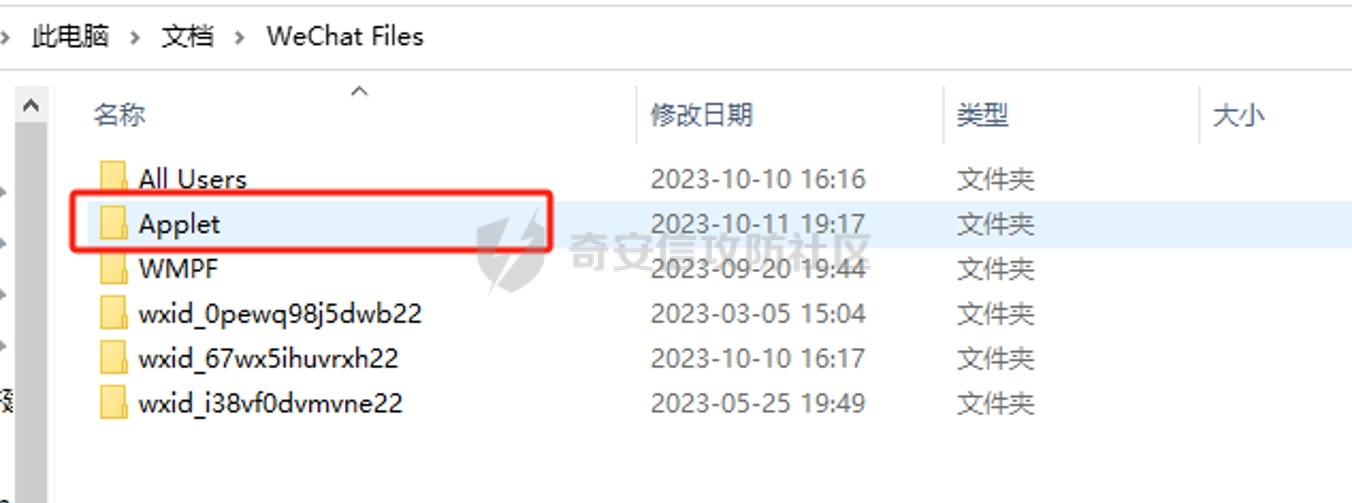

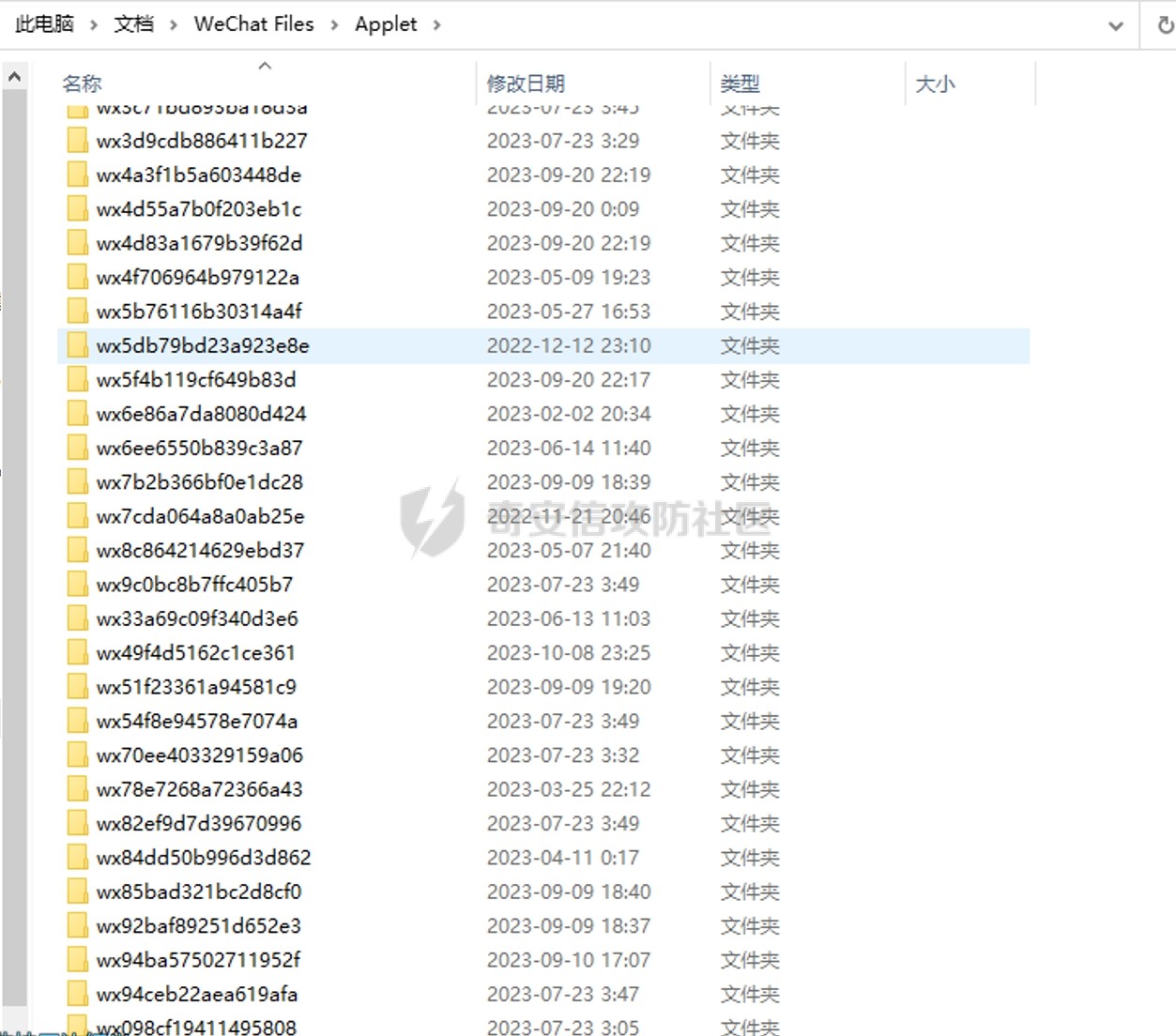

ディレクトリのアプレットは、ミニプログラムキャッシュファイルのストレージアドレスです

通常使用するミニプログラムが多いほど、対応するファイルが増えます。テストするミニプログラムパッケージが見つからない場合は、変更日に従って見つけるか、単にすべてのキャッシュされたファイルを削除してから、テストするミニプログラムを再開します。

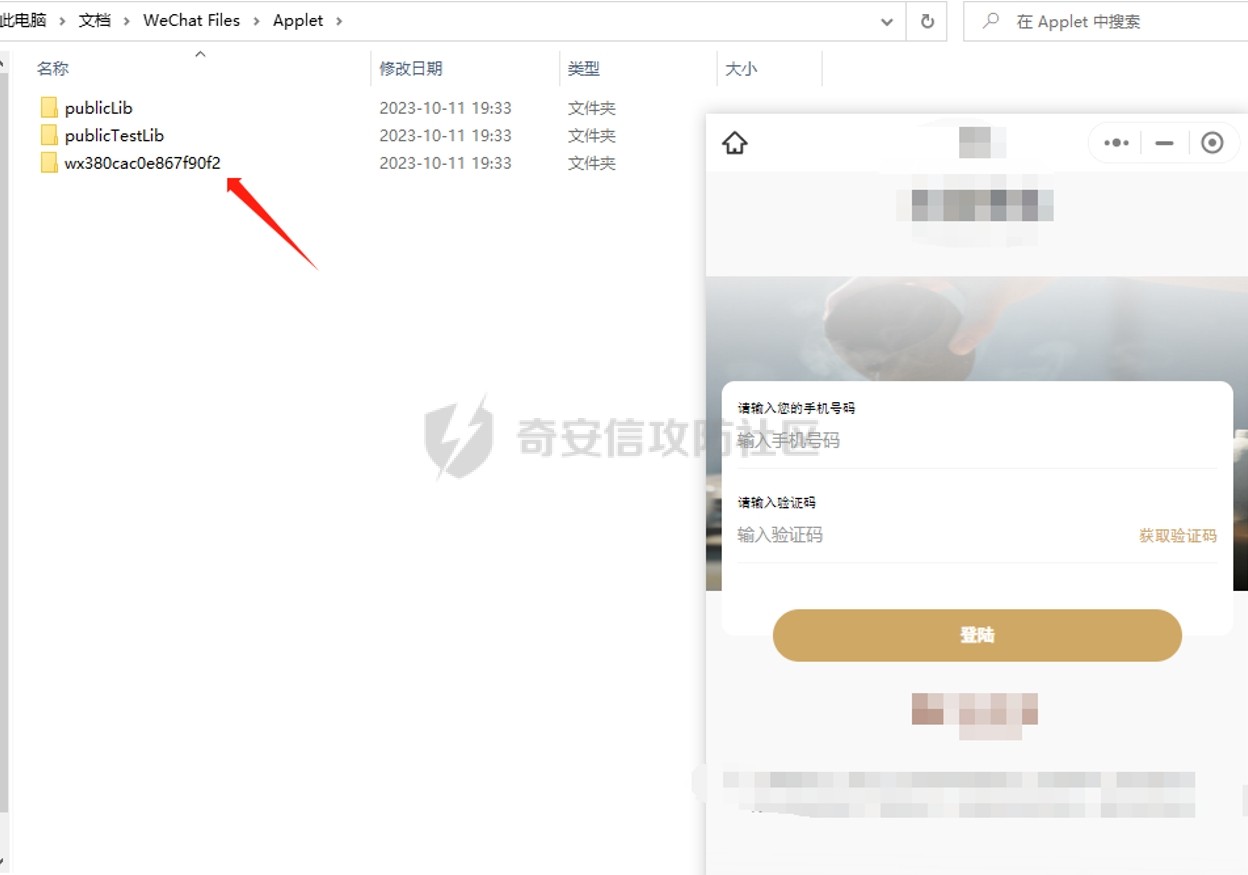

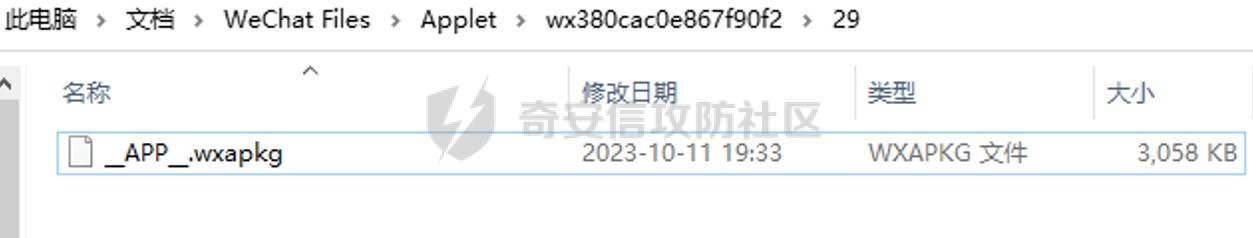

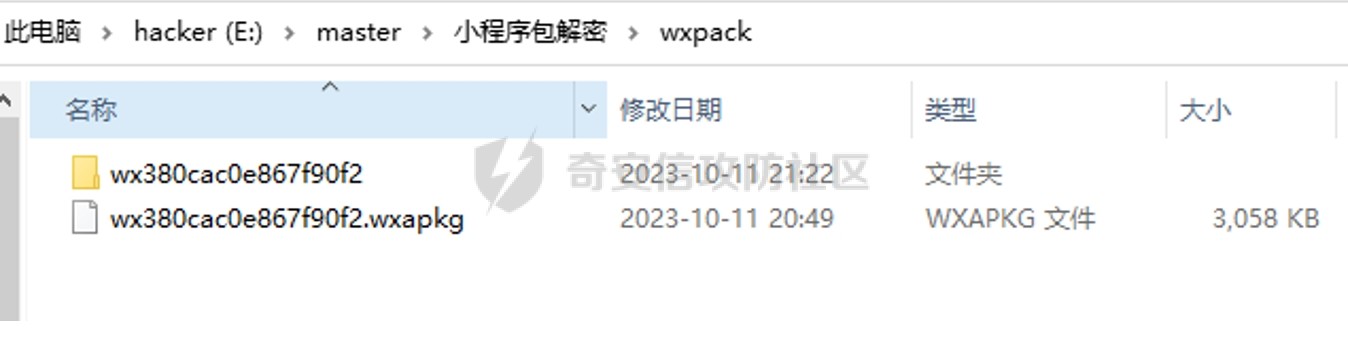

この時点で、アプレットに対応するキャッシュフォルダーをテストしたいのは

内部をクリックして、解決したいパッケージのロックを解除します

これは暗号化されたパッケージです。ユーザーがWeChatのアプレットのQRコードを検索またはスキャンすると、WeChat BackEndはアプレットの関連情報を.wxapkgファイルにパッケージ化し、ユーザーのデバイスに送信します。このファイル形式は、実際には圧縮パッケージであり、すべてのアプレットのコード、リソース、構成ファイル、その他のコンテンツ、および特定の説明ファイルapp.jsonが含まれています。

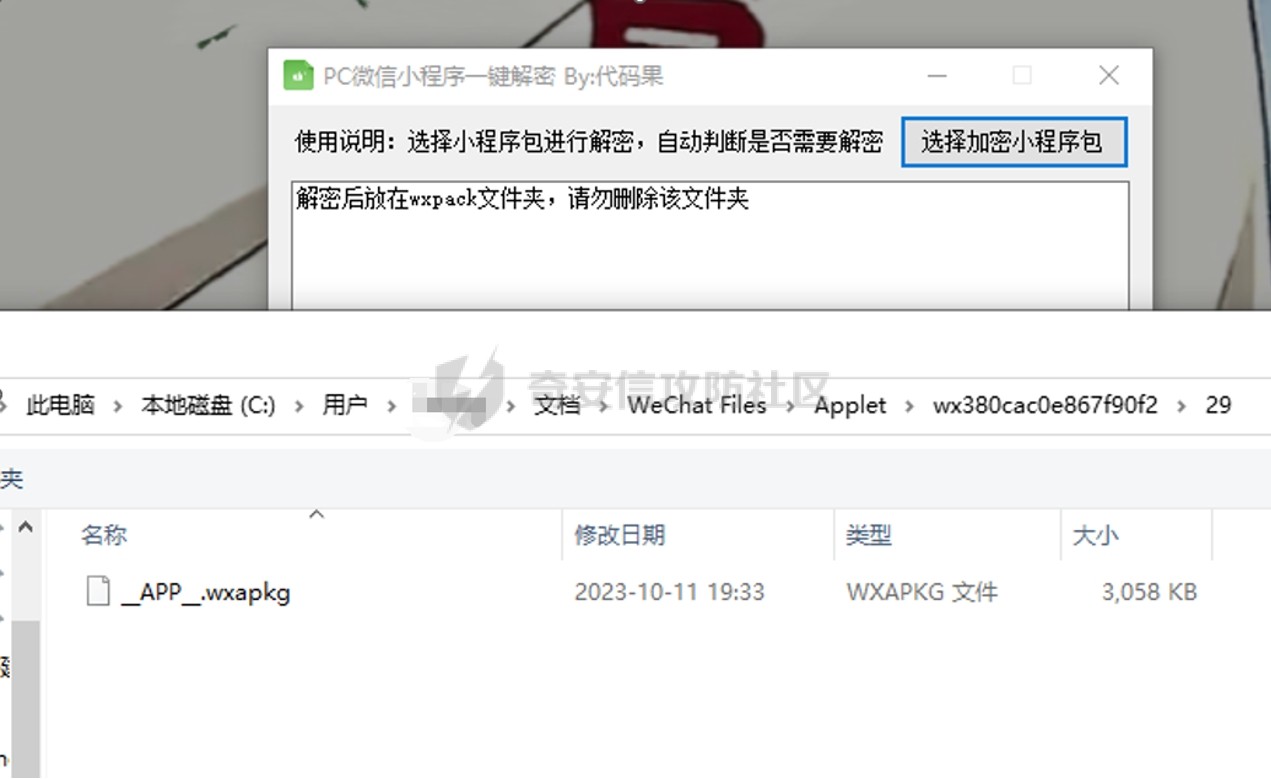

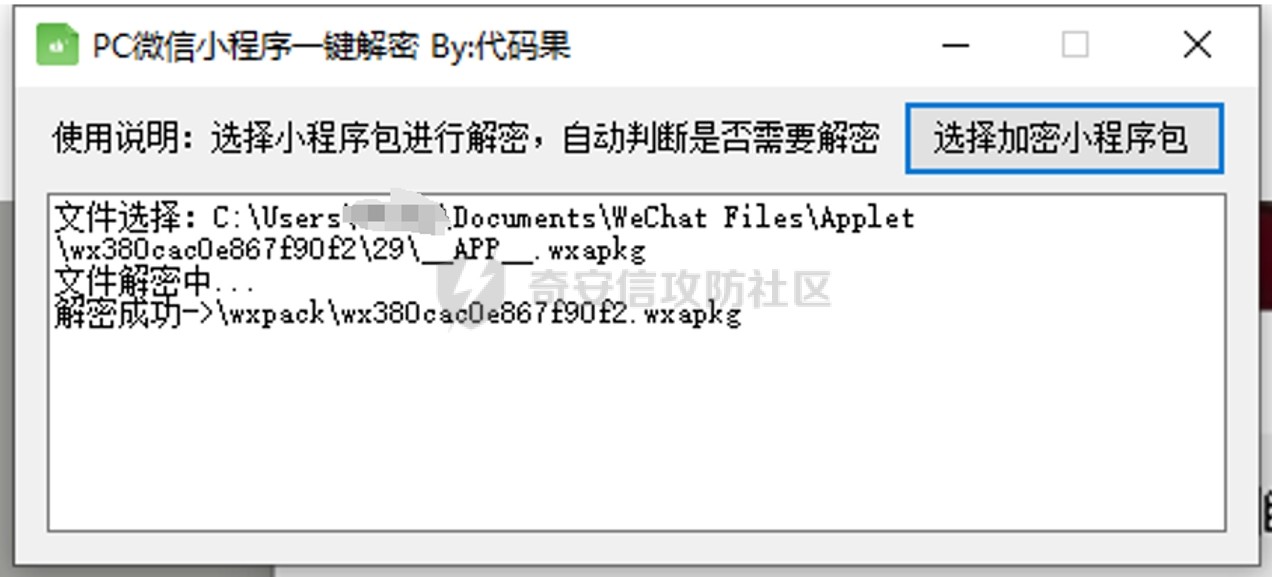

暗号化されたパッケージなので、最初に復号化しましょう。以下はボスの復号化ツールへのリンクです

リンク:https://pan.baidu.com/s/1bzfvbvwd4vlpakx9payrsg?pwd=qz3z

抽出コード:QZ3Z

暗号化されたパッケージを選択します

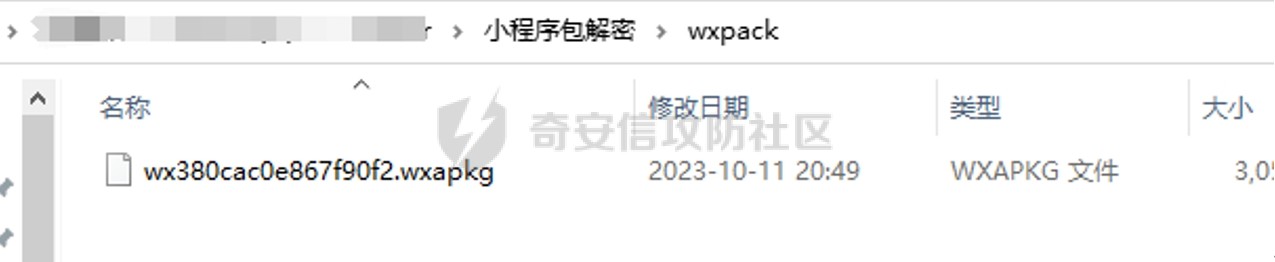

復号化が成功した後、ツールディレクトリのwxpackディレクトリで

次の逆コンパイル

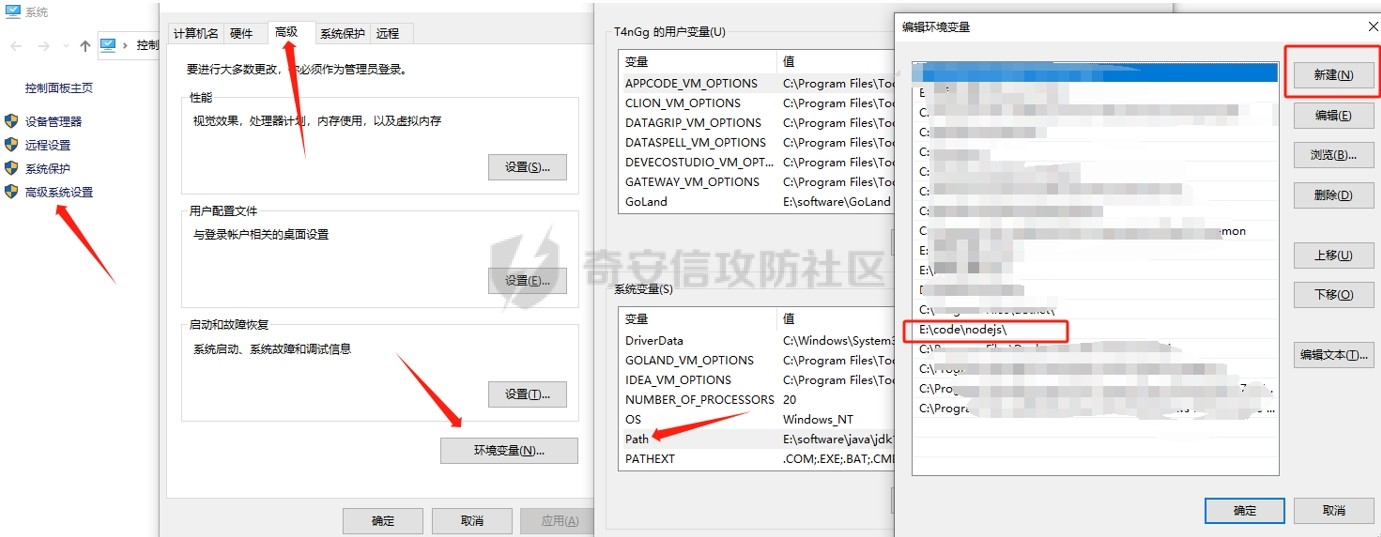

最初にnodejsをインストールし、リンクhttps://nodejs.org/zh-cn/download/をダウンロードして、インストールして次のステップに進みます。インストール後、環境変数を追加します

環境変数を追加すると、CMD入力コマンドがエコーされます。

次に、逆コンパイルツールwxappunpackerを使用します

オリジナルリンク3https://github.com/system-cpu/wxappunpacker

ネットワークディスクリンク:https://pan.baidu.com/s/19o2kdqwn2zyars8arej1lq?pwd=22qj

抽出コード:22QJ

ツールディレクトリにご覧ください

インストール

インストール依存関係

npmインストールesprima

NPMインストールCSS-Tree

npmインストールcssbeautify

NPMインストールVM2

npmインストールuglify-es

NPMインストールjs-beautify

上記のコマンドを1つずつ実行します

上記のコマンドを1つずつ実行します

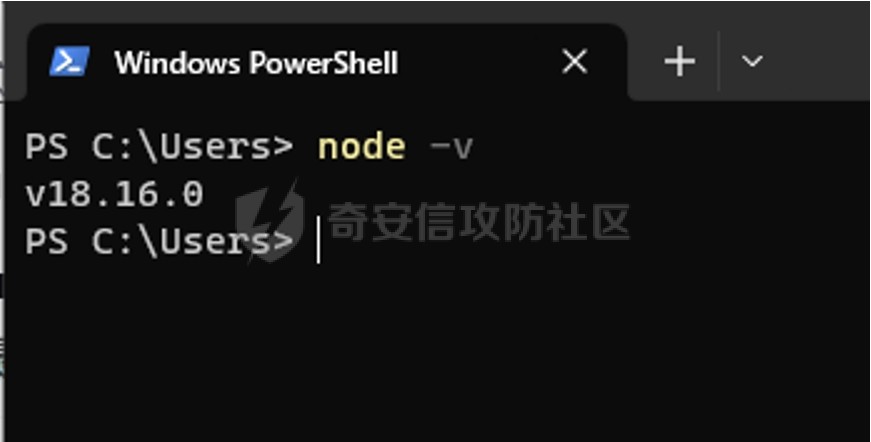

次の逆コンパイル

コマンドを実行します

Node wuwxapkg.js復号化後のアプレットへのパス

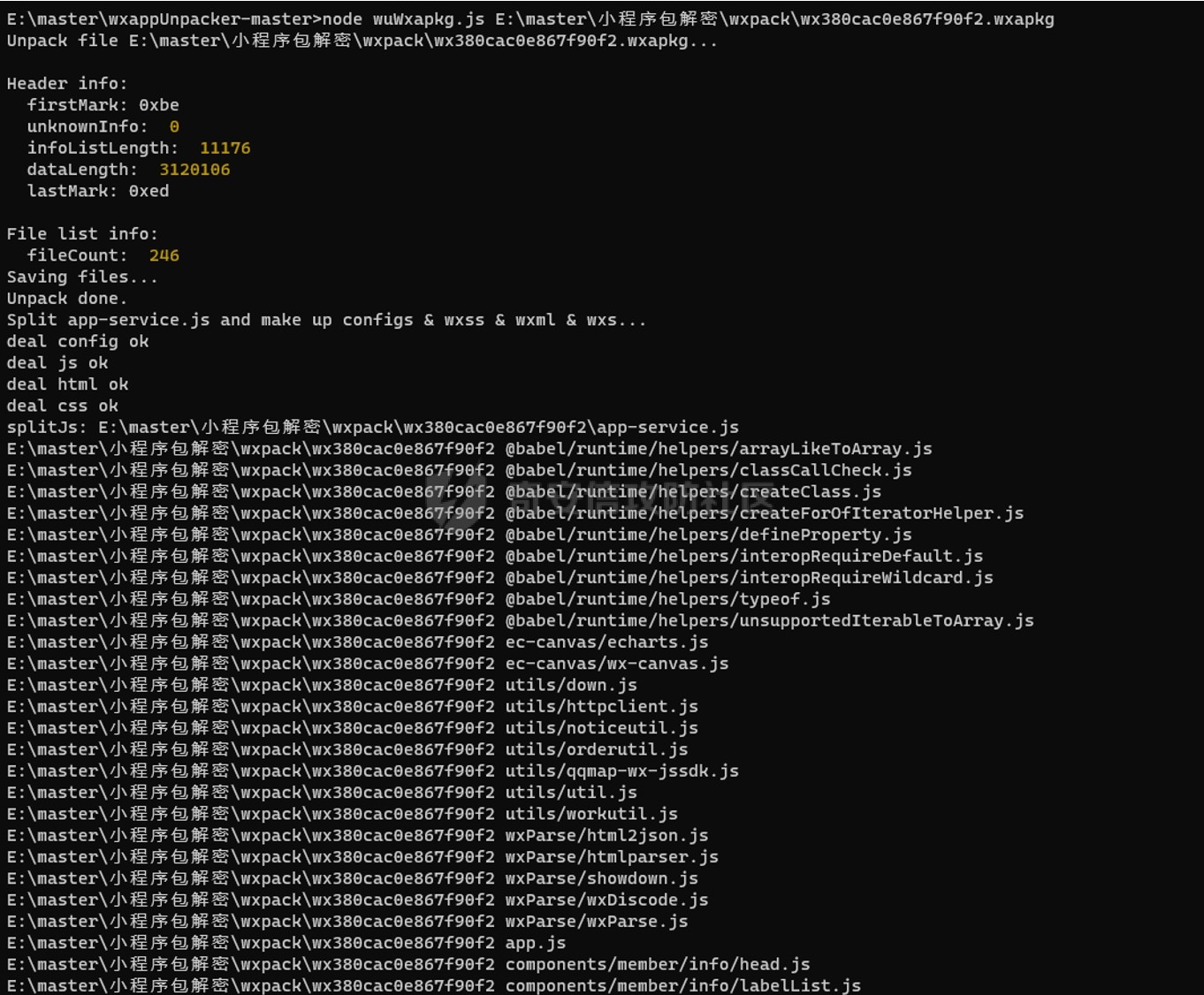

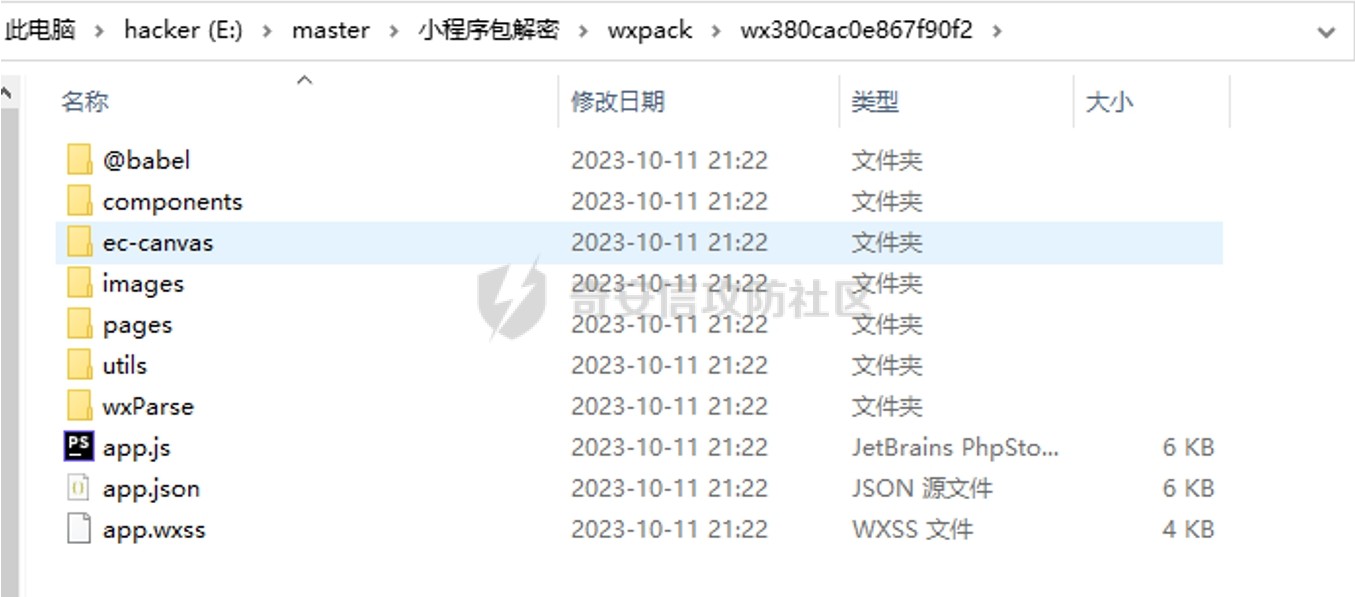

実行後、ディレクトリは逆コンパイルパッケージのディレクトリに生成されます。

それはあなたが逆コンパイル後に得るファイルです

WeChat開発者ツールをダウンロードします

公式ウェブサイトのダウンロードリンク

https://ServiceWechat.com/wxa-dev-logic/download_redirect?type=win32_x64from=mpwikidownload_version=1062308310version_type=1

インストール後に開きます

[サインの追加]をクリックします

分解されたディレクトリを選択すると、バックエンドサービスはクラウドサービスを使用しません。 [OK]をクリックします

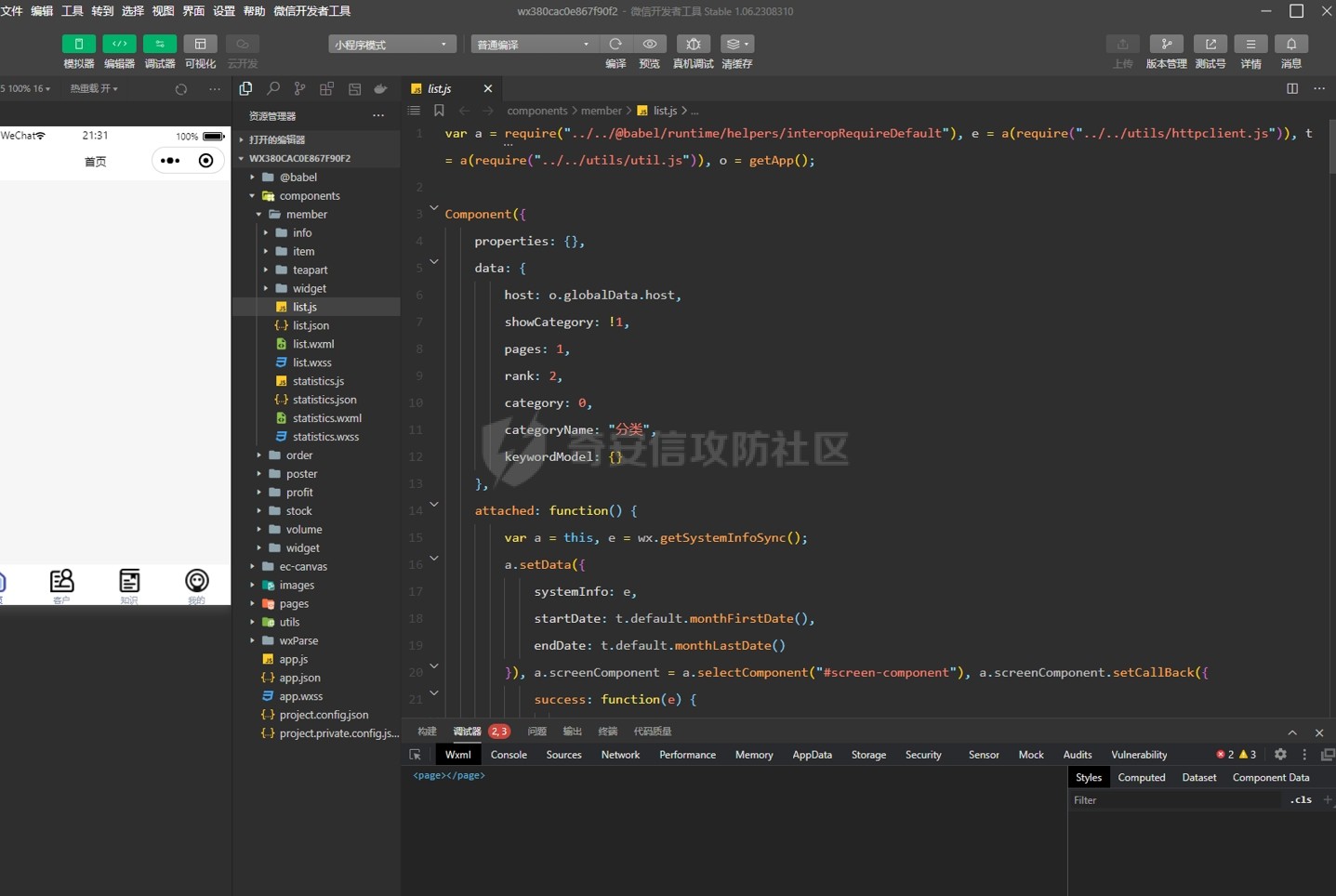

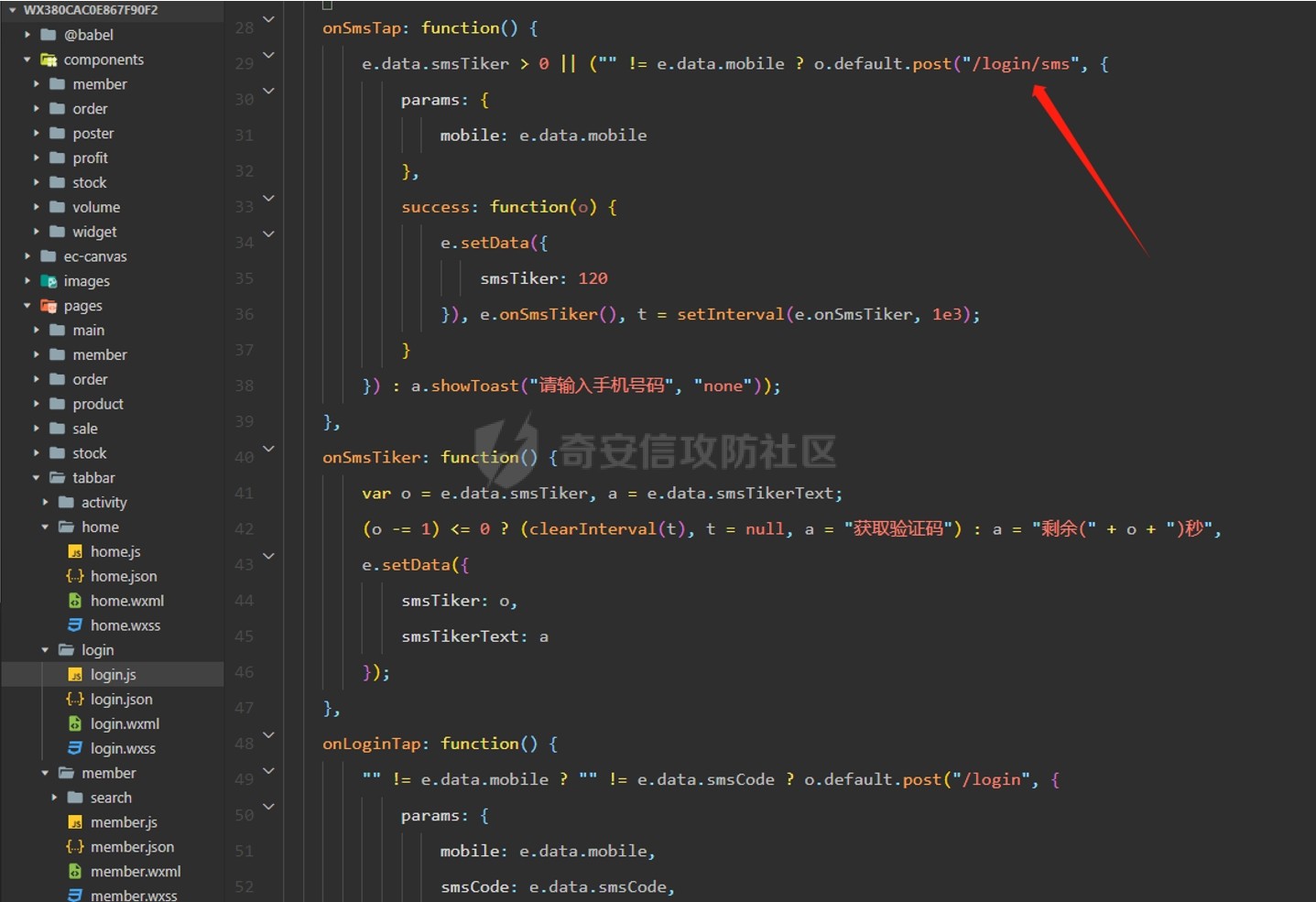

アプレットのJSコードを表示できます

テスト

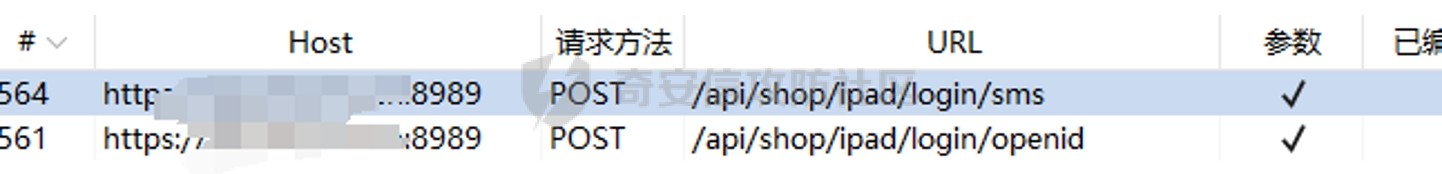

クリックして確認コード機能を送信します

/api/shop/ipad/login/smsパスです

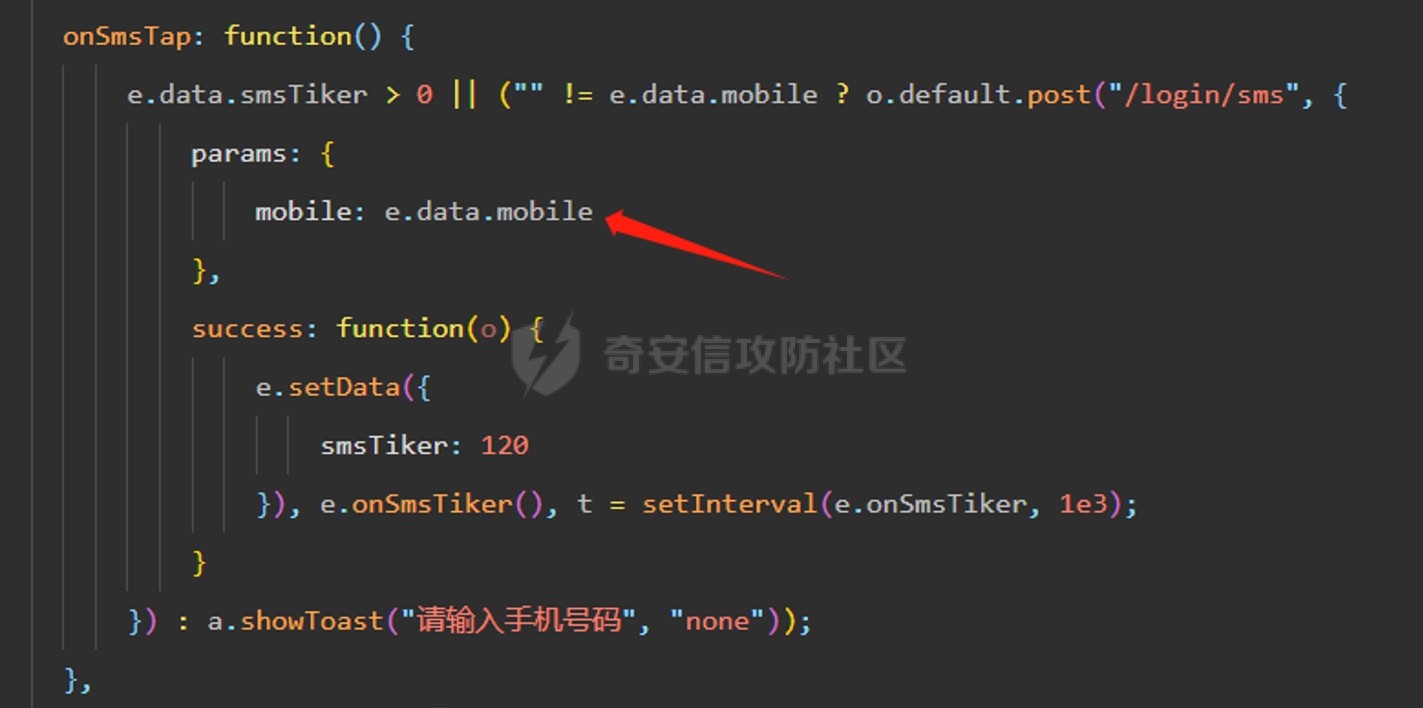

コード内の関数を送信するためのコードを見つけます

/login /smsのみが見つかりました

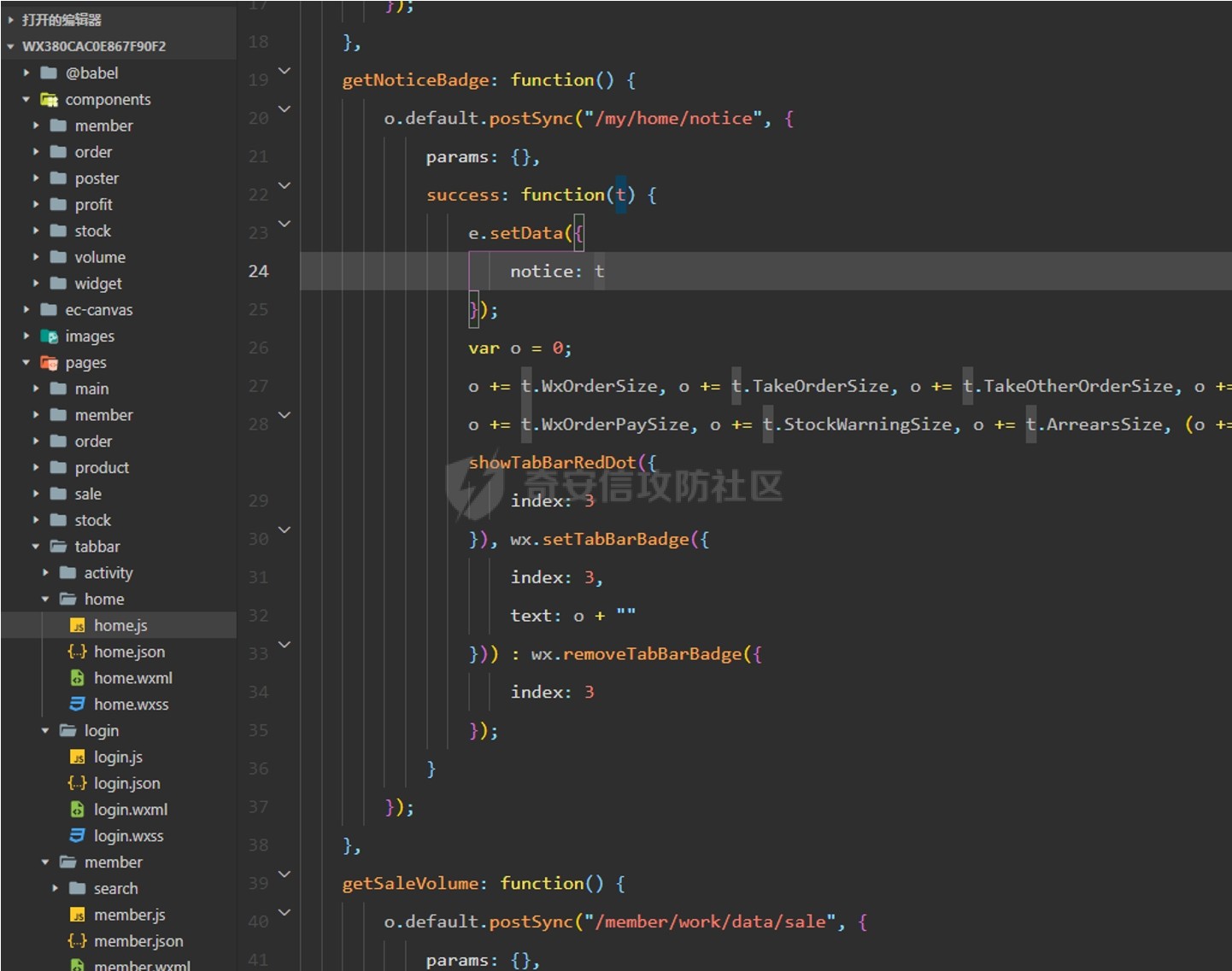

これで、パスアクセスルールが基本的に確認されています。 /API/Shop/iPadにインターフェイスをスプライシングした後、許可なしにスプライスする他のインターフェイスを見つけます。

ホームページへのパスを見つけます

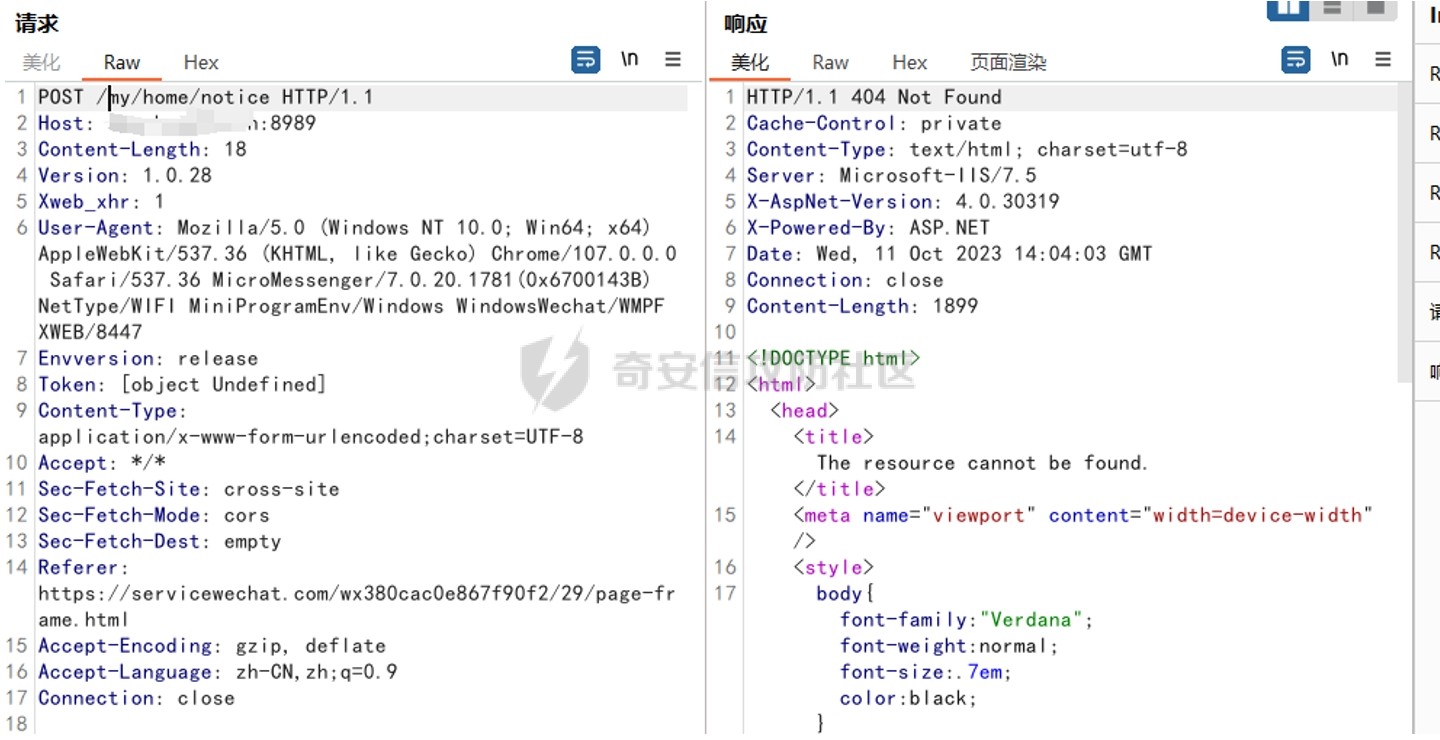

パケットを直接送信して404を返します

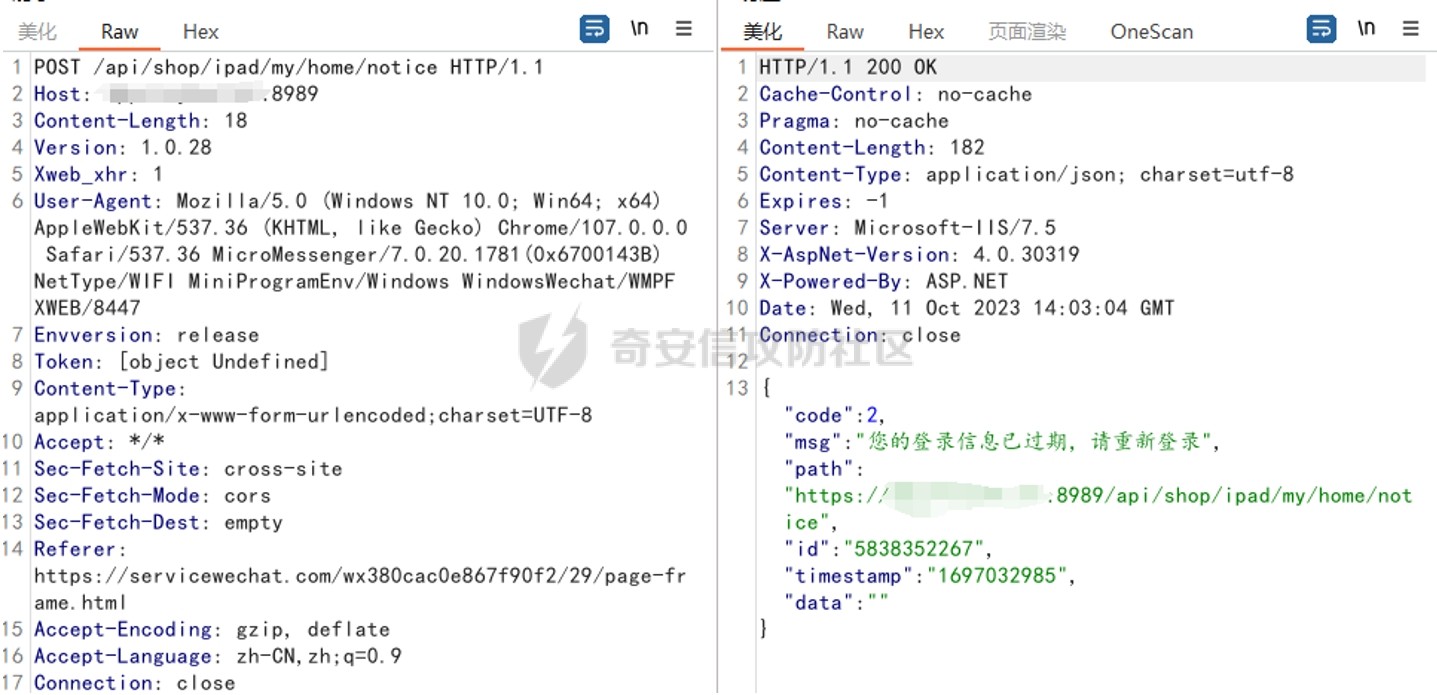

スプライシング/API/SHOP/iPadの後のパッケージ

パスが正しいことを確認できますが、不正はありません。このパスは存在しません。これは、すべてのインターフェイスが存在しないことを完全に意味するものではありません。おそらく、欠落しており、認証されていないいくつかのインターフェイスがあります。

偶然

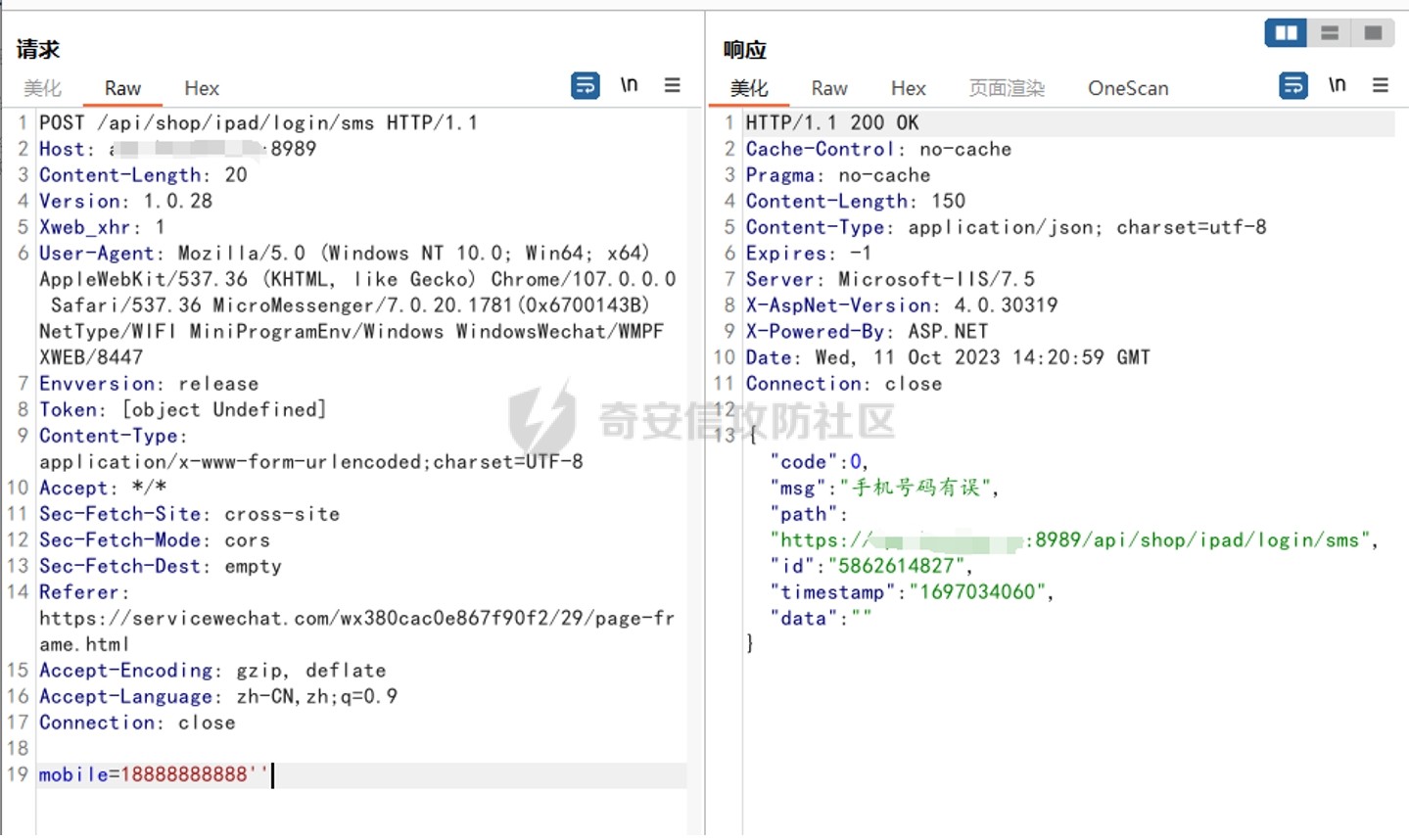

検証コードを送信したばかりのインターフェイスを見て、SMS爆撃などがあるかどうかを確認します

/login /smsインターフェイスにアクセスし、ポストでモバイルパラメーターを受信します

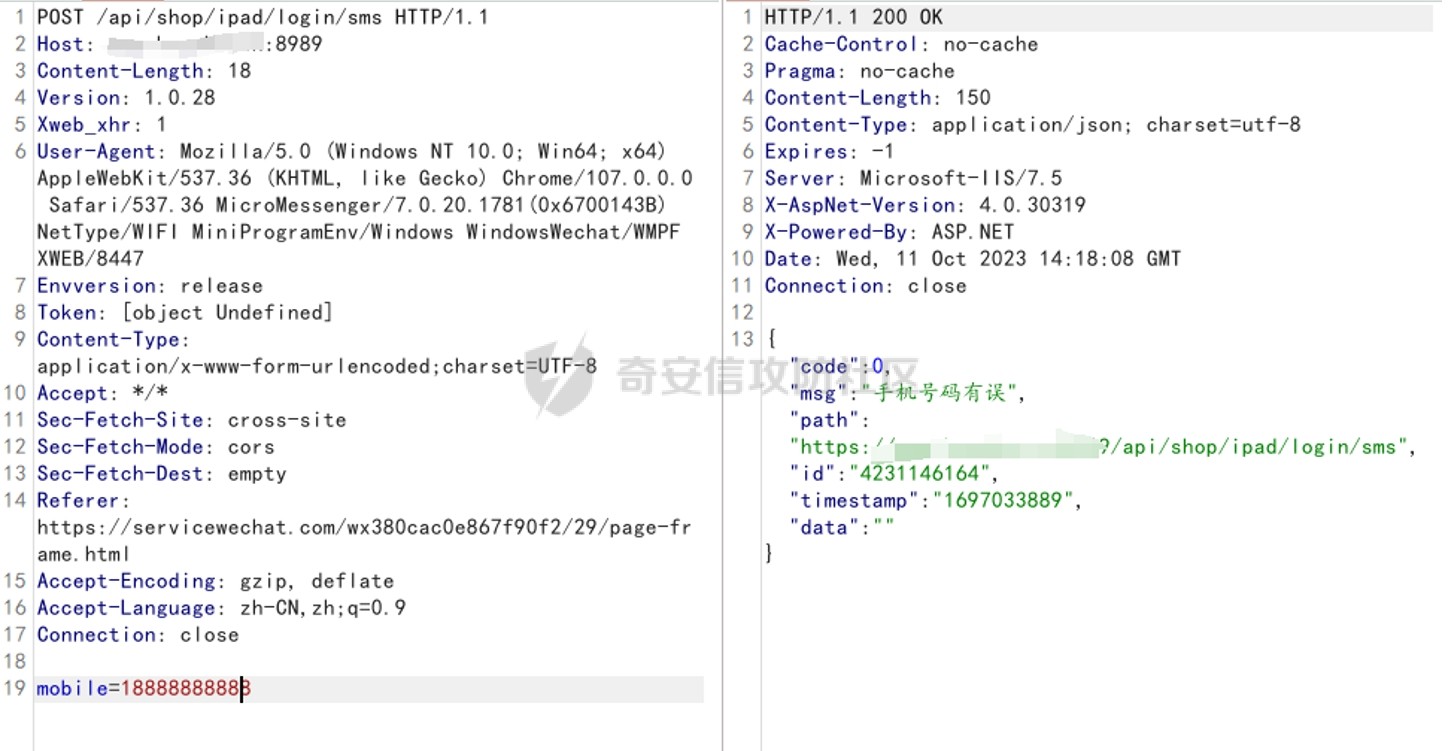

建設パッケージ

存在しない携帯電話番号を入力し、携帯電話番号を正しく表示します

また、実際のものを入力する際のエラーでもあります。システムに存在するアカウント番号のみが有効になる可能性があります。

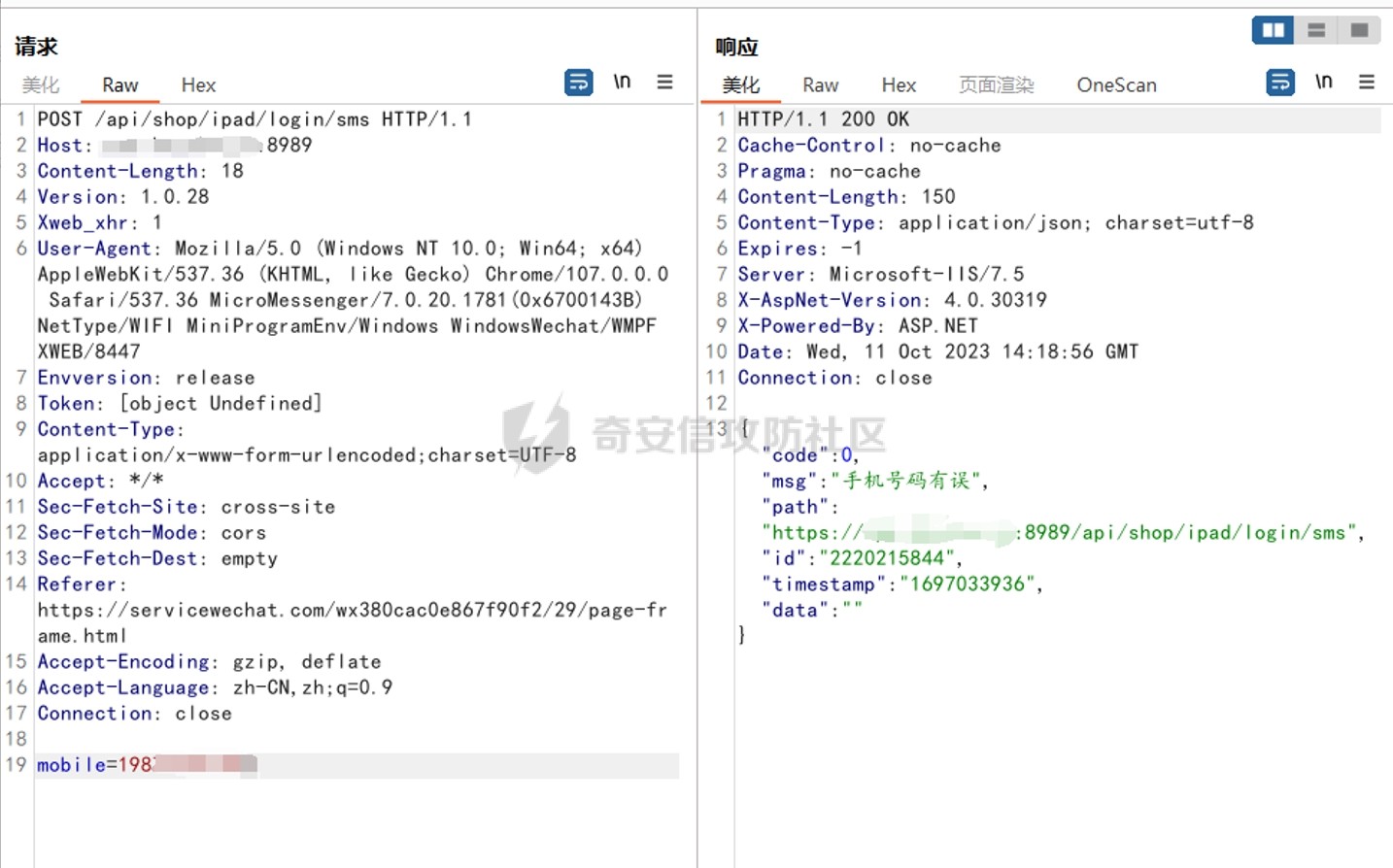

パラメーターが表示されたときに単一の引用を使用できます

ああ、単一の引用を追加します

ああ免除+1

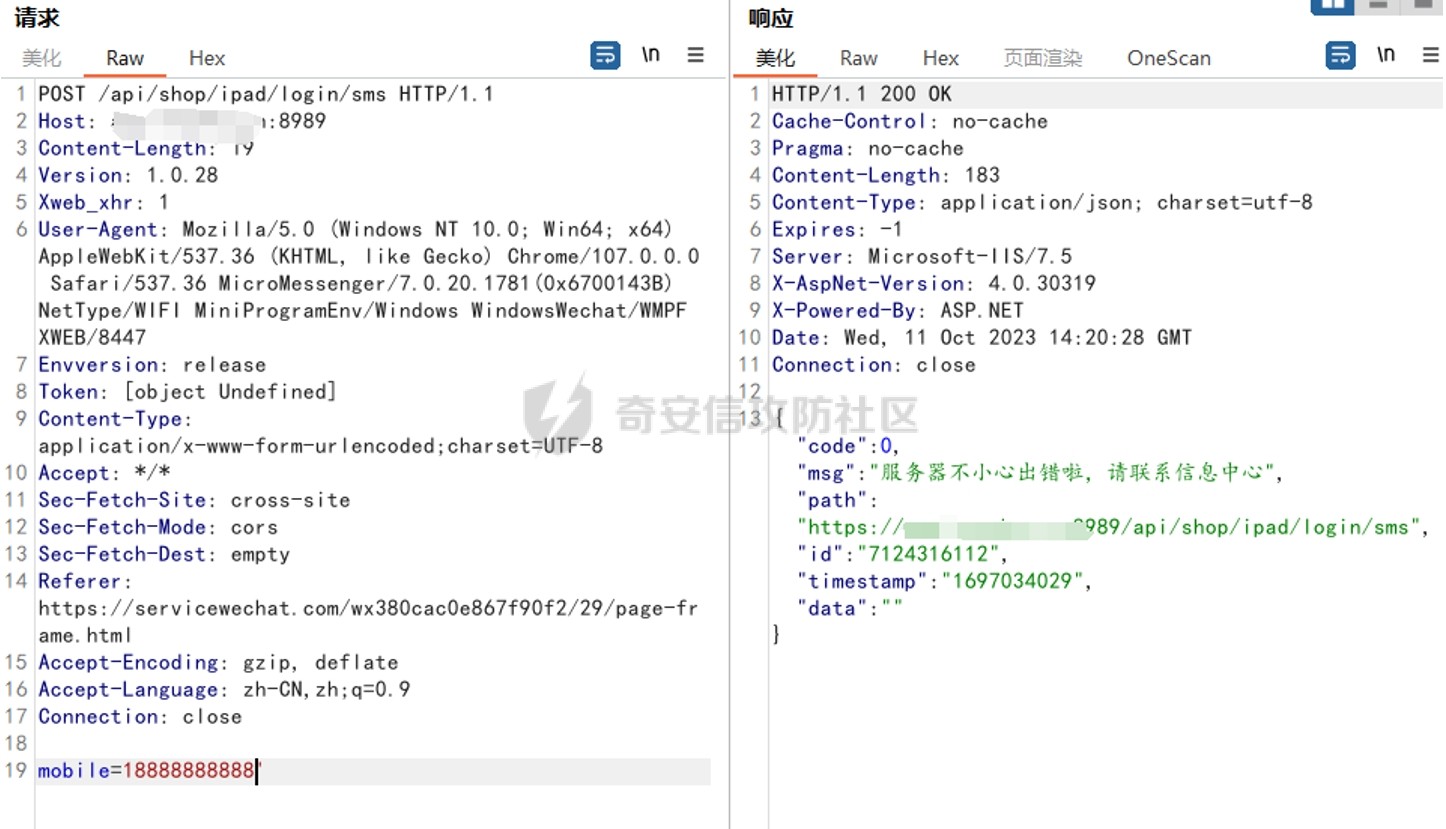

Return Packetを調べて使用する.NETを伝えることができます。私は個人的に、このフレームワークが多く注入されていると思います、そして、私はそれをエコーせずにマニュアルベットを使用しようとします。 SQLMAPは、シャトル、HTTPSに加えて、-force-SSLパラメーターです

SQLインジェクションが正常に使い果たされ、スタックインジェクションでした。

元のリンクから転載:https://forum.butian.net/share/2477

Recommended Comments