1。ケース1

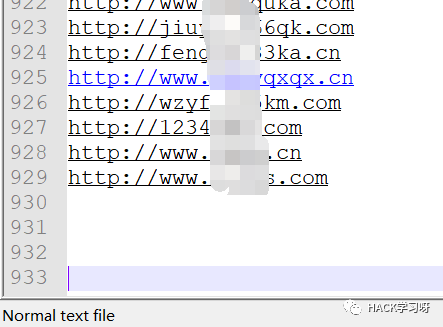

私は最近詐欺師にbeatられたので、それらの詐欺師に自閉症の意味を理解させることを計画しています。昨夜、私は鶏肉を食べるプラグイン を販売している1,000近くのプラットフォームに登りました

を販売している1,000近くのプラットフォームに登りました

チートを販売する皆さんは、私が時間があるときにあなたを一つずつ襲うでしょう。

それらのほとんどはASPXプログラムを使用していることがわかりましたが、残念ながら、ソースコードなしでホワイトボックスを監査することはできず、ブラックボックスに穴が見つかりません。

私はそれらをつまむために柔らかいpersimmonsしか見つけることができません、そして私はそれらのうちの4つを昨夜1つの息で叩きました

基本的にパゴダがあります

ただし、PHP-Venom 4シリーズとサポートエンコーダーはパゴダよりも安定しています

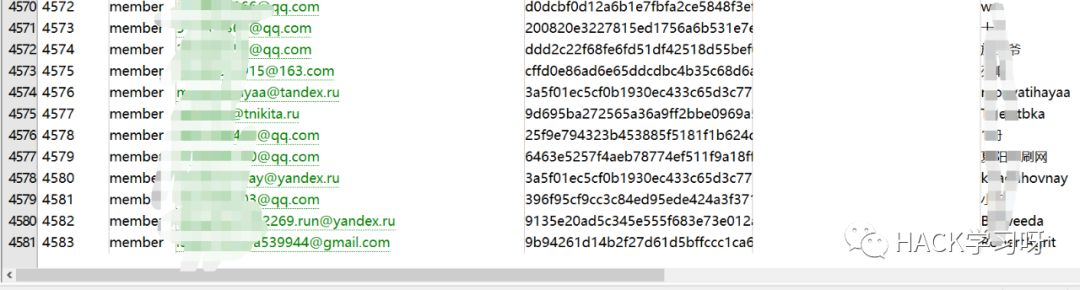

私はズボンを脱いで、中に4000以上のデータがあることがわかりました

別の鶏肉を食べるプラグインステーションが今夜ヒットしました

残念ながら、恥ずかしいことは、書き込み許可がないということです

大きな水文記録を書いてください

1.舞台裏 に入るルーチンはありません

に入るルーチンはありません

これはプロモーションサイトと見なされるべきであり、その中には何もありません、プロモーションコンテンツのみ

あなたが何であろうと、それをしてください。

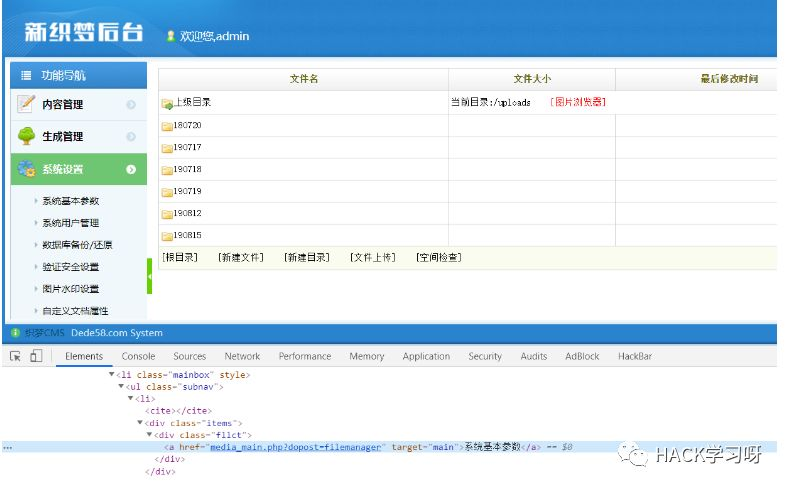

私はそれを見ました。それはドリームウィーバーの2番目の開発サイトでした

舞台裏に入るのは簡単で、誰もがここでそれが何を意味するのかを理解しています。

2。形而上学的バックエンド

バックエンドが多くの機能、特にDreamWeaverファイルマネージャーを削除したことがわかりました

しかし、経験的な観点からは、これらの二次開発の多くはエディターを実際に削除するものではありませんが、背景ページには表示されません。

要素の開始を確認します

それを変更するリンクを見つけて、それをmedia_main.php?dopost=filemanagerに置き換えるだけです

その後、クリックして、ファイルマネージャーページを見つけました

シェルをアップロードします

私はそれがこのように終わると思った

アップロードは成功しましたが、何もなかったことが判明しました

私はそれがWAFだと思ったので、私はそれを続けるのに十分な悪くない無害なJPGに変更しました。

ディレクトリの許可の問題だと思います

セッションの一時ファイルを見つけてアップロードしますが、それでも機能しません。

私は写真を載せませんが、それを渡すことはできません。

サイト全体に書く許可がないと思います

削除関数を試して、ファイルを削除できることを見つけます

emmmmm、それで許可がありますか?

一般的に、書き込みアクセス許可がない場合、変更許可はありません。つまり、削除許可はありません。

アップロード機能が壊れているかどうかを考えるには、メソッドをゲッシェルに変更します

3.ゲシェルに失敗したときに頭に浮かぶ最初のことは、ファイルを変更してシェルを入れることです

CSRFトークンを表示するのは間違っています

検索後に解決する方法

チェック機能を直接変更し、最初の文で返品を追加したことがわかりました

その結果、config.phpファイルを変更すると、このエラーもポップアップ表示されました

だから私はデッドサイクルに陥りました。

タグを変更するのと同じエラーです。

次に、DreamWeavingの各0日を試して、背景コードを自由に実行しました。

プロンプトの実行は成功しましたが、404ページまたはCSRFトークンのいずれかがエラーを報告しました

CSSRFトークン検出が常に失敗するのはなぜですか?私は以前にそのような問題に遭遇したことがありません。私が間違っていたからですか?

私のいとこが理由を知っているなら、ありがとうございます

4. Gotshllはもともとそれについて考え、その後食事をしに出かけました。

それから、パスワードが弱いので他の人のバックドアがあるのではないかと思いました。

DreamWeaverには独自のバックドア検出と殺害機能があることを覚えています

同じレビュー要素について、バックドアチェック機能を見つけてスキャンを開始します

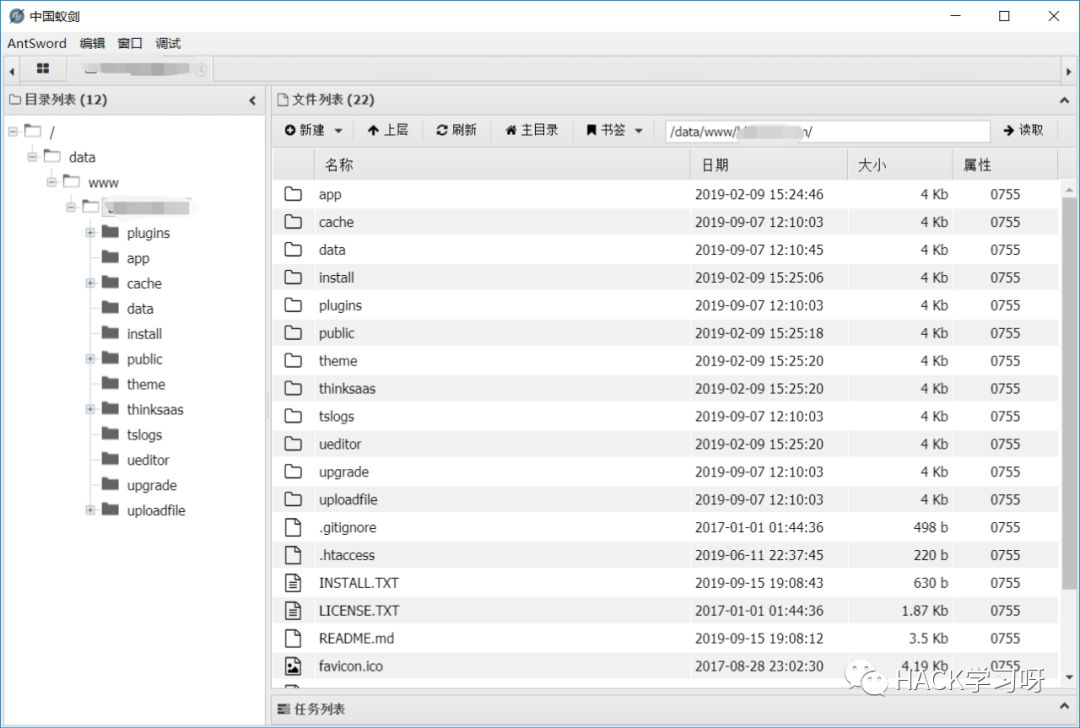

案の定、疑わしいファイルが見つかりました

それから私はそれが他のすべての人のバックドアであることを見ました

何かを見つけて接続します

5.最後に、私はそれが星外のホストであり、サイト全体に書き込み許可がないことがわかったので、アップロードできないのも不思議ではありません。

ディレクトリをめくった後、クロスサイト、書き込み許可がありません、機能をバイパスすることはできません

それは何もないようなものです。

しかし、魔法は任意のファイルを削除できるということです

サイトを削除しません。証拠を保存します

2。ケース2

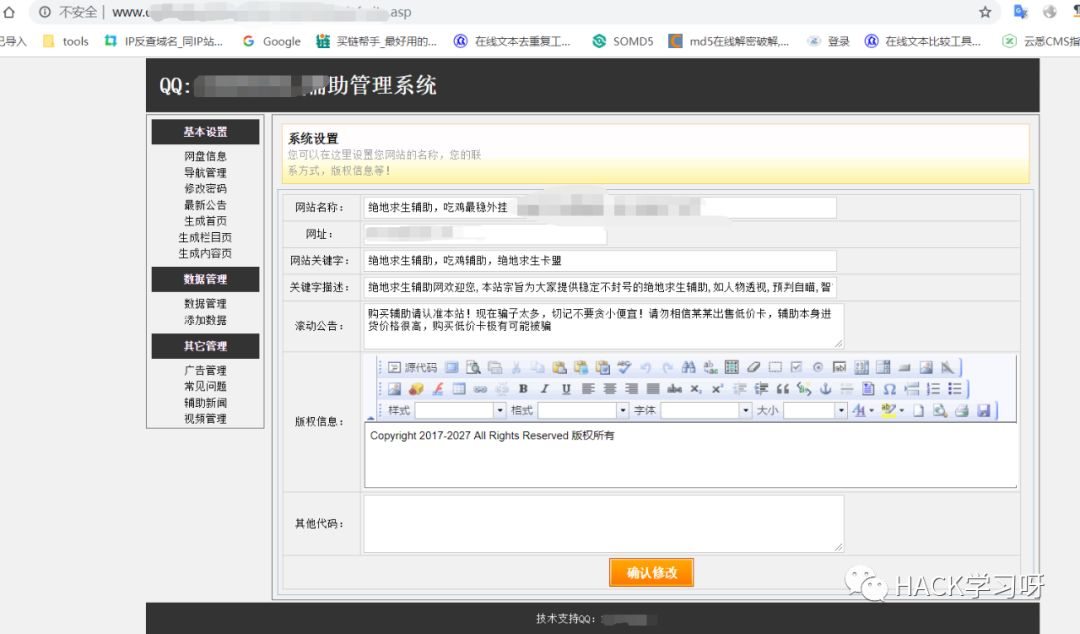

最初にウェブサイトを開いて、そのクールなインターフェイスを見ることができます

心温まる発表

恥知らずなプロパガンダの言葉

1。TP3開発、バックグラウンド/管理者に基づく発見注入

ユニバーサルパスワードを試してください

迅速なパスワードエラー

Admin admin888を試してみて、アカウントが存在しないことを促します

注入がある可能性があることを考えると、2つのエコーは異なっています

2。パケットをキャッチするためにげっぷを使用して、さらにテストするためにリピーターに送信できません

return status: -2条件が真であることが判明した場合、条件がfalseの場合はstatus: -1を返します

推測のさらなる確認、バックグラウンドインジェクションが存在します

sqlmapに投げて実行します

注入は検出できず、404の束が見つかりません

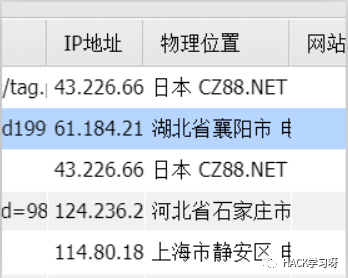

最初はSQLMAPトラフィックをブロックするCDNだと思っていましたが、後で保護がまったくないことがわかりました。偽のCDN

だから、CMSが何かをフィルタリングした可能性があると考えてください

3。フィルタリングをバイパスし、テスト後、角度ブラケットが表示される限り404に返されます。

バイパスの間で使用できます

この時点で、条件に応じて前後に表示し続けます=-2条件False=-1

死角状態が満たされます

突然、この状況は5番目のスペース決勝で注入された質問と同じだと思いました。

Trueが1つのページに戻り、Falseが別のページに戻り、フィルタリングされた文字が表示されて他のページに戻り、バイパスの間に使用します

CTFは誠実で、私を欺くことはありません

したがって、SQLMAPパラメーターの間に-tamper=を追加します

4.最後の

データベース内の管理者パスワードで使用されるAES暗号化は、秘密のキーがなく、解読できません。

通常のユーザーのログインポートは閉じられており、登録またはログインすることはできません。

孤児に関する情報を逃れることを除いて、役に立たない。

証拠を梱包して、関連する部門に提出する

元のリンクから転載:https://mp.weixin.qq.com/s/BMS1EPVPB1S7SU2KQX8CTA

Recommended Comments