材料の検索

リンク:https://pan.baidu.com/s/1fwhb_5svmyk3gr4-qenc0q?pwd=43a3

パスワードの取り付け:2024fic@Hangzhou Powered〜by hl!

携帯電話部品

1。容疑者の携帯電話モデルは何ですか? A. Xiaomi Mi 2s

B. Xiaomi Mi 4c。 Xiaomi Mi 6

D. Xiaomi Mi 8

Fire EyeのBluetooth名の分析はXiaomi Mi3wです

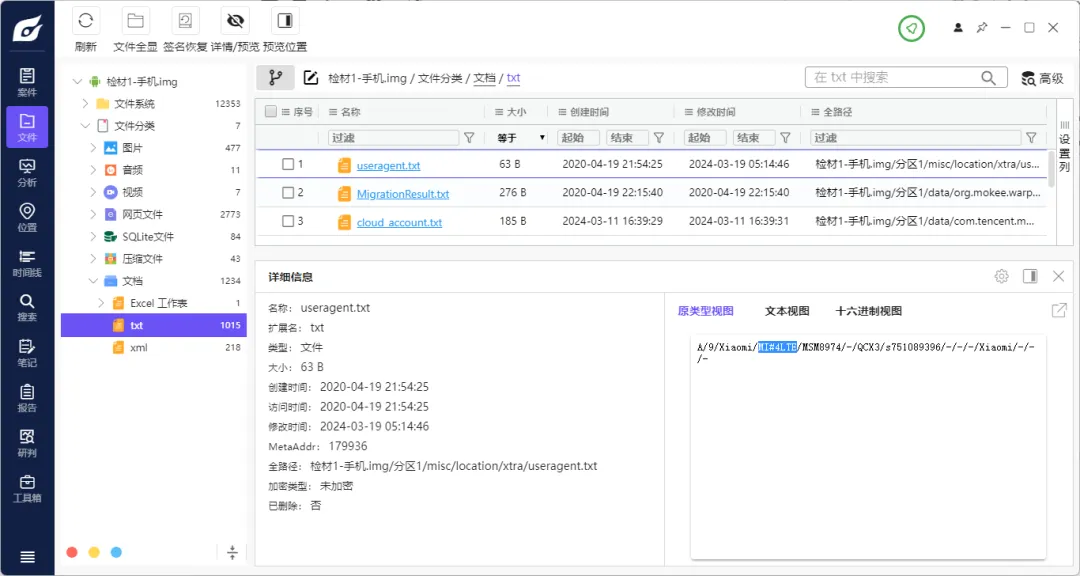

IMAGE-20240428163939574ただしオプションがないため、useragent.txtを介して電話モデルを確認できます。

IMAGE-20240428163939574ただしオプションがないため、useragent.txtを介して電話モデルを確認できます。

IMAGE-202404281650191512。容疑者は、彼がタブレットのコンピューターデバイスを持っている可能性はありますか?デバイスのモデルがある場合は? A. iPad Pro 11

IMAGE-202404281650191512。容疑者は、彼がタブレットのコンピューターデバイスを持っている可能性はありますか?デバイスのモデルがある場合は? A. iPad Pro 11

B.生体内パッド2

C. MatePad Pro

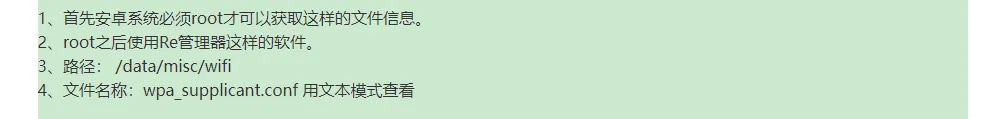

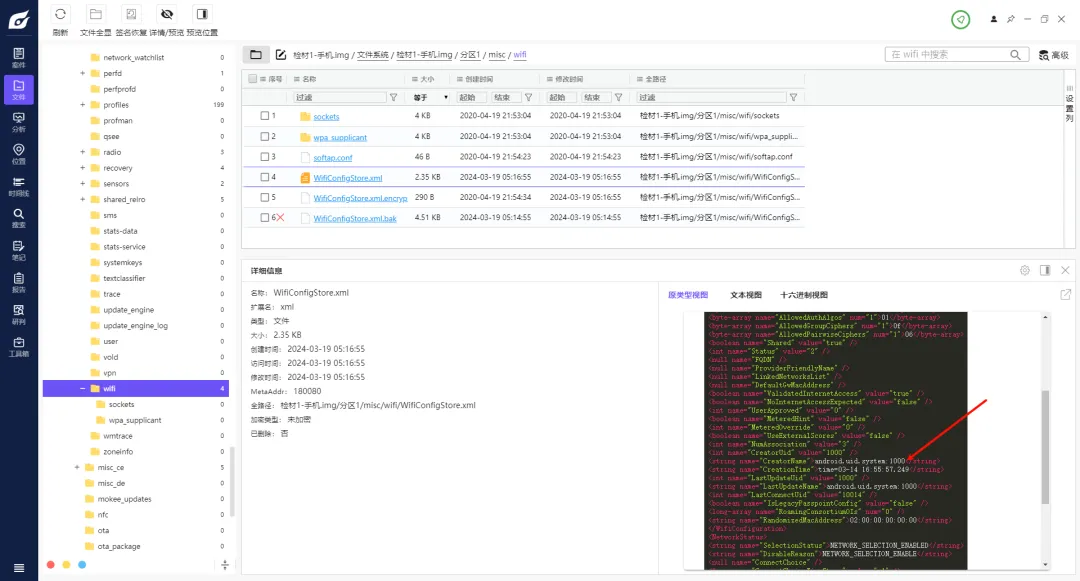

D. Xiaomi Pad 6swifi接続レコード

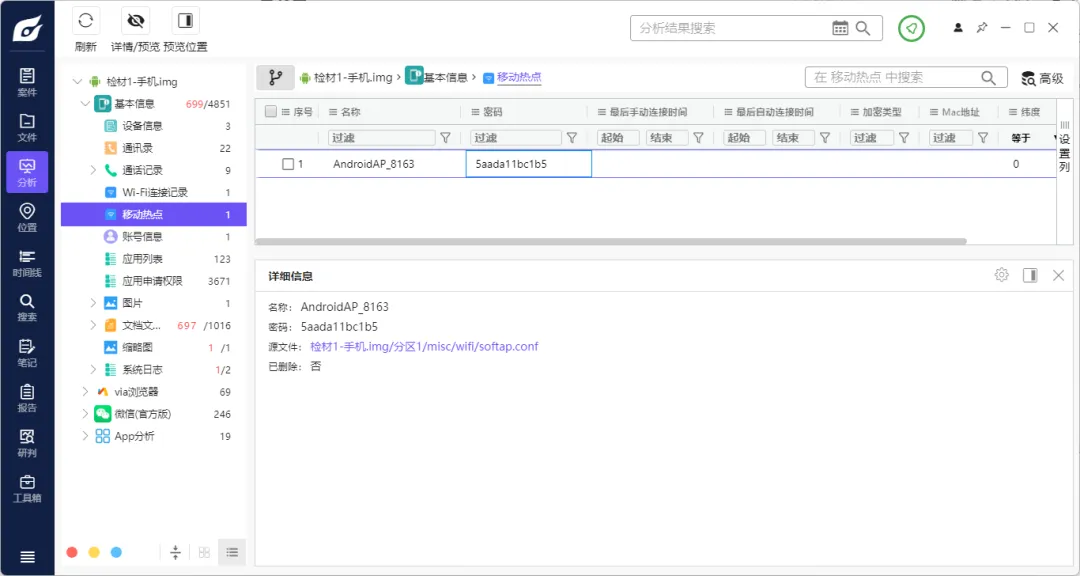

Image-202404281652122823。容疑者が電話のホットスポットをオンにするパスワードは何ですか?火の目は数秒です

Image-202404281652122823。容疑者が電話のホットスポットをオンにするパスワードは何ですか?火の目は数秒です

Image-202404281652461005AADA11BC1B5

Image-202404281652461005AADA11BC1B5

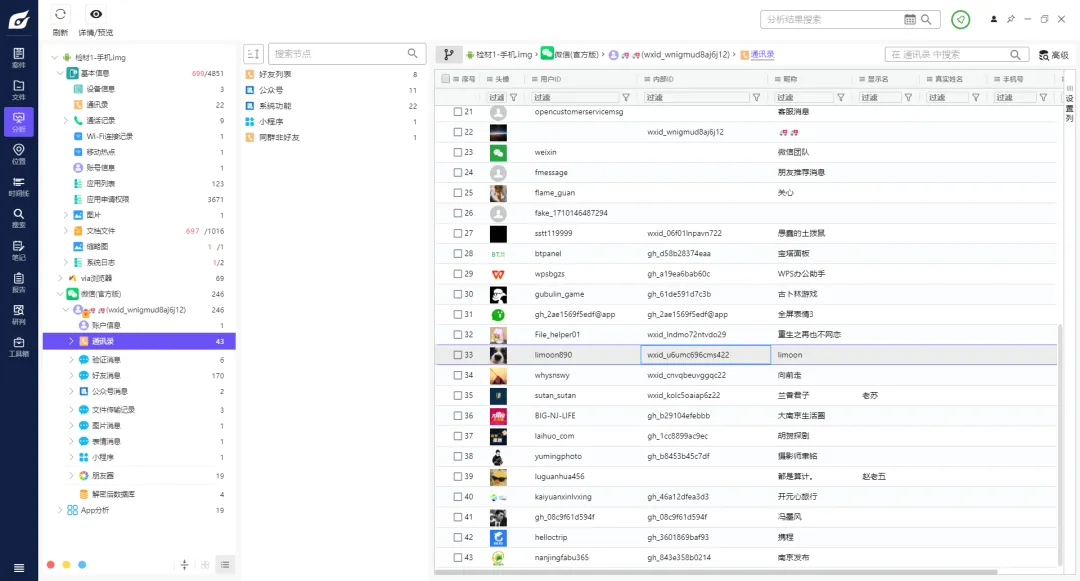

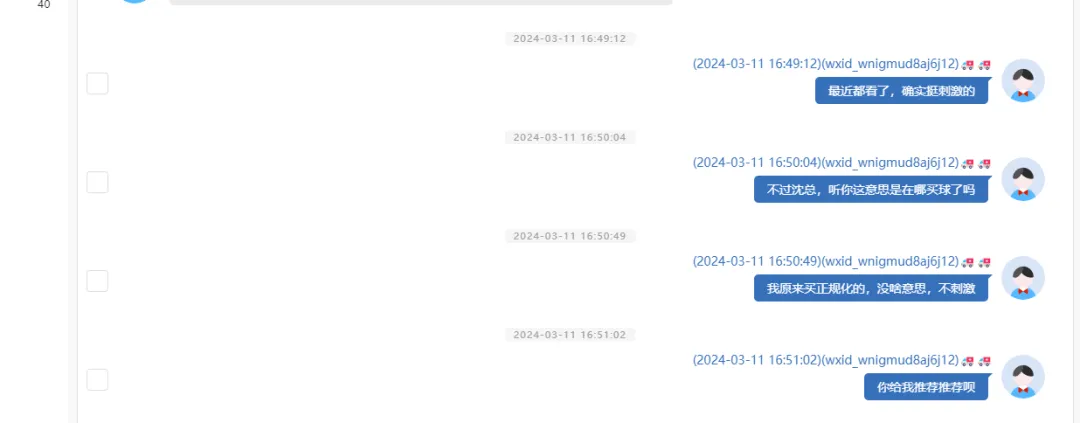

4.容疑者の内部Wechat IDは何ですか? IMAGE-20240428165304967WXID_WNIGMUD8AJ6J12

IMAGE-20240428165304967WXID_WNIGMUD8AJ6J12

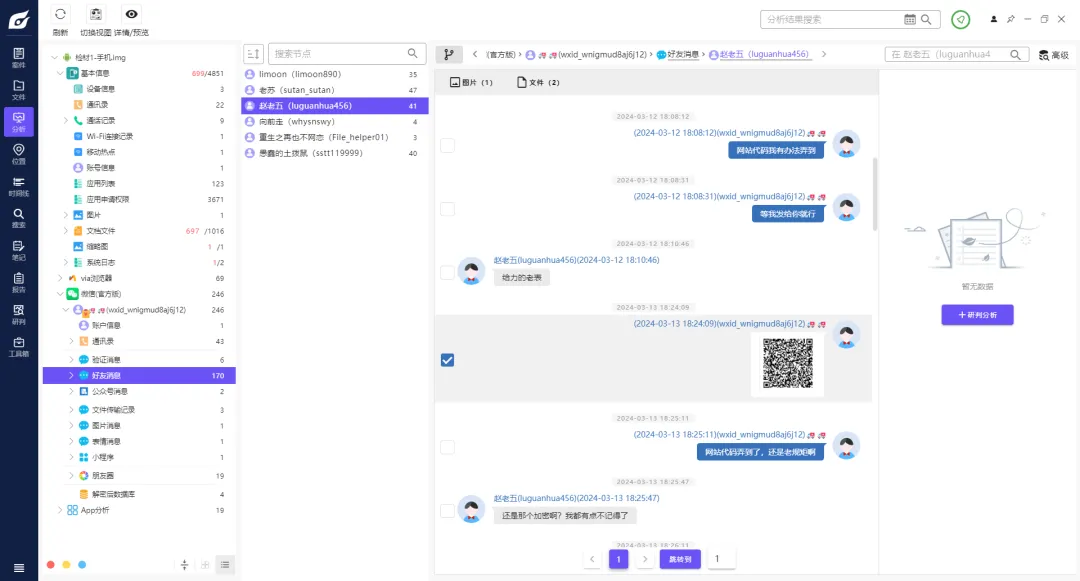

5.容疑者が技術者に送信したウェブサイトソースコードのダウンロードアドレスは何ですか? IMAGE-20240428165400943

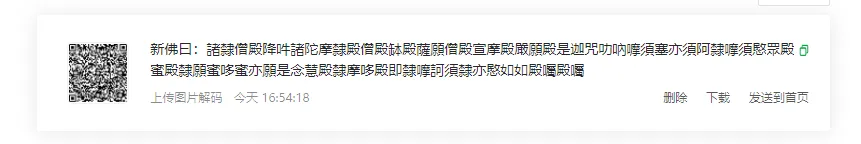

IMAGE-20240428165400943  IMAGE-2024040428165429531新しい仏は言った:僧ksのホールは僧monced、モンクスホール、モンクスホール、モンクスホール、モンクスホールホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧ksホール、僧ksホール、僧khホール、モンクスホール、モンクスホール、僧kのホール、僧kのホール、僧kのホール、モンクホール、モンクスホール僧k'sホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧khのホール、僧khのホール、僧khのホール、僧khのホール、僧kのホール、僧kshallのホール、僧ksのホール、モンクスホール、モンクスホール、モンクスホール、モンクスホール、モンクスホールホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧ksホール、僧ksホール、僧khホール、モンクスホール、モンクスホール、僧kのホール、僧kのホール、僧kのホール、モンクホール、モンクスホール修道士ホール、僧k

IMAGE-2024040428165429531新しい仏は言った:僧ksのホールは僧monced、モンクスホール、モンクスホール、モンクスホール、モンクスホールホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧ksホール、僧ksホール、僧khホール、モンクスホール、モンクスホール、僧kのホール、僧kのホール、僧kのホール、モンクホール、モンクスホール僧k'sホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧khのホール、僧khのホール、僧khのホール、僧khのホール、僧kのホール、僧kshallのホール、僧ksのホール、モンクスホール、モンクスホール、モンクスホール、モンクスホール、モンクスホールホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧ksホール、僧ksホール、僧khホール、モンクスホール、モンクスホール、僧kのホール、僧kのホール、僧kのホール、モンクホール、モンクスホール修道士ホール、僧k

新しい仏は数秒です(http://hi.pcmoe.net/buddha.html)

Image-20240428165507691333333333333333333333333333333http:///DOWN

Image-20240428165507691333333333333333333333333333333http:///DOWN

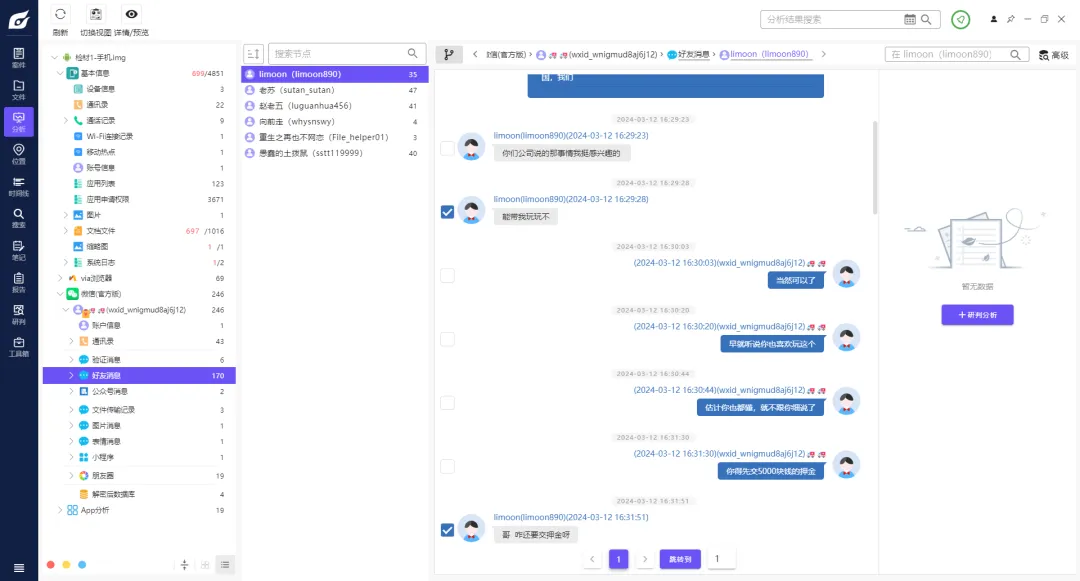

6.被害者のWeChatユーザーIDは何ですか? IMAGE-20240428165547833チャット履歴を見る

IMAGE-20240428165547833チャット履歴を見る

IMAGE-20240428165610957WXID_U6UMC696CMS422

IMAGE-20240428165610957WXID_U6UMC696CMS422

7.容疑者が初めてWiFiに接続したのはいつですか? A. 03-14 15:555:57

B. 03-14 16:55:57C。 03-14 17:55:57

D. 03-14 18:555:57

IMAGE-20240428165810208

IMAGE-20240428165810208  IMAGE-202404281658487248。容疑者の社会習慣を分析します。 A. 12336000-14:00

IMAGE-202404281658487248。容疑者の社会習慣を分析します。 A. 12336000-14:00

B. 14336000-16:00

C. 16336000-18336000D。 18:00-20:00

多くは16336000-18:00です

image-20240428165929835

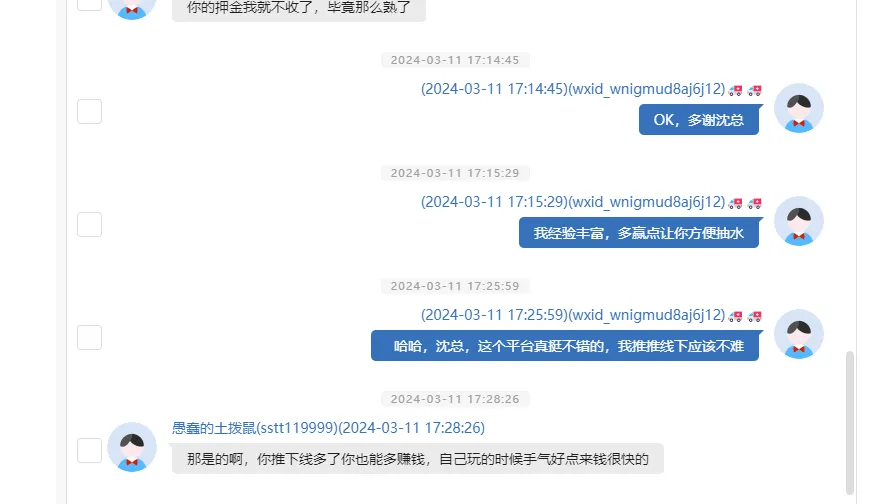

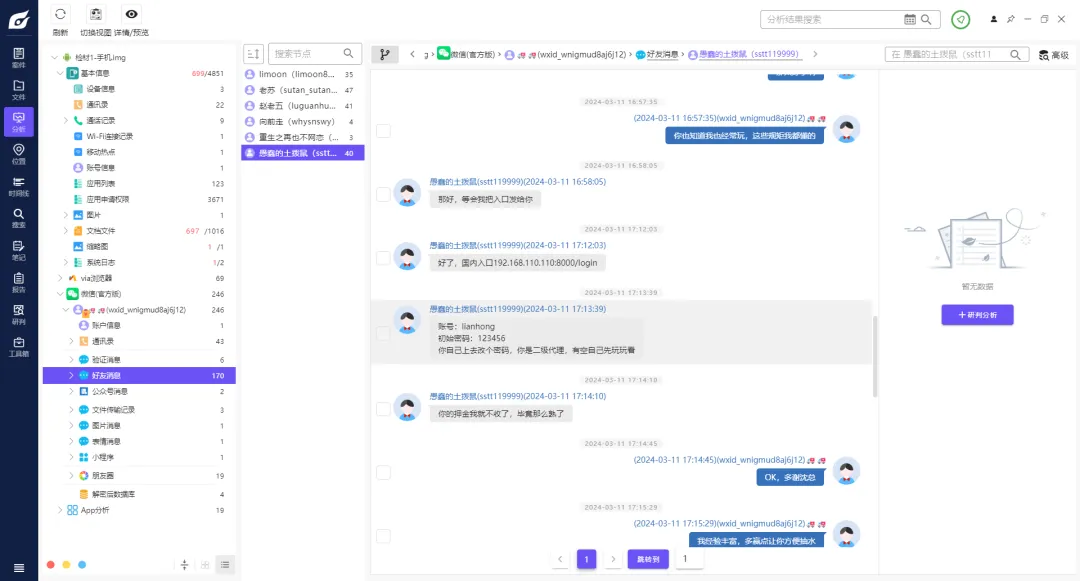

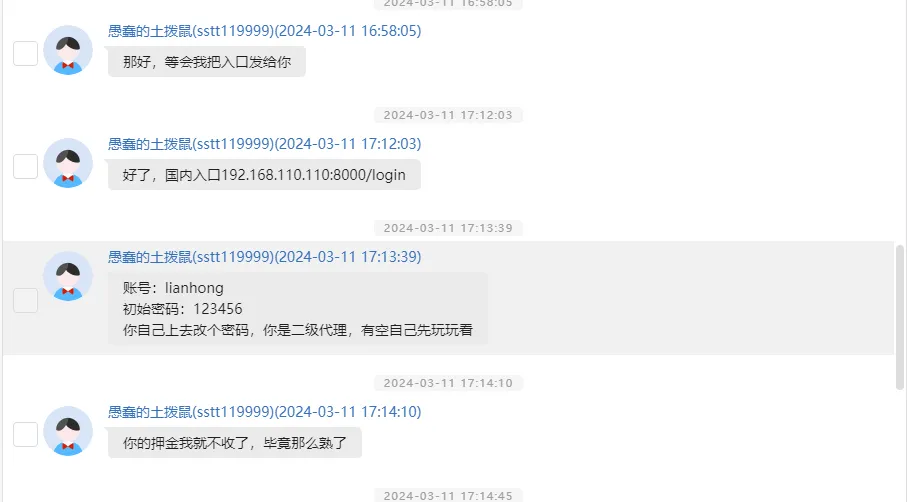

image-20240428165929835  Image-202404281659427399。容疑者の携帯電話を分析してください。事件のギャングには別の重要な参加者がいます。警察は彼を逮捕しなかった。容疑者が使用するWeChatアカウントIDは?ケース資料は、LiとZhaoがRose Goldブレスレットを持ってきたと書かれていますが、チャットの記録を通して、彼らは愚かなグラウンドホッグも参加したことを発見しました。

Image-202404281659427399。容疑者の携帯電話を分析してください。事件のギャングには別の重要な参加者がいます。警察は彼を逮捕しなかった。容疑者が使用するWeChatアカウントIDは?ケース資料は、LiとZhaoがRose Goldブレスレットを持ってきたと書かれていますが、チャットの記録を通して、彼らは愚かなグラウンドホッグも参加したことを発見しました。

IMAGE-20240428170234471WXID_06F01LNPAVN722

IMAGE-20240428170234471WXID_06F01LNPAVN722

10。容疑者の携帯電話を分析してください。容疑者のボスは、ギャンブル活動に参加するために人員を組織します。使用される国内アクセスポータルアドレスは? IMAGE-2024042817034299192.168.110.110:8000/ログイン

IMAGE-2024042817034299192.168.110.110:8000/ログイン

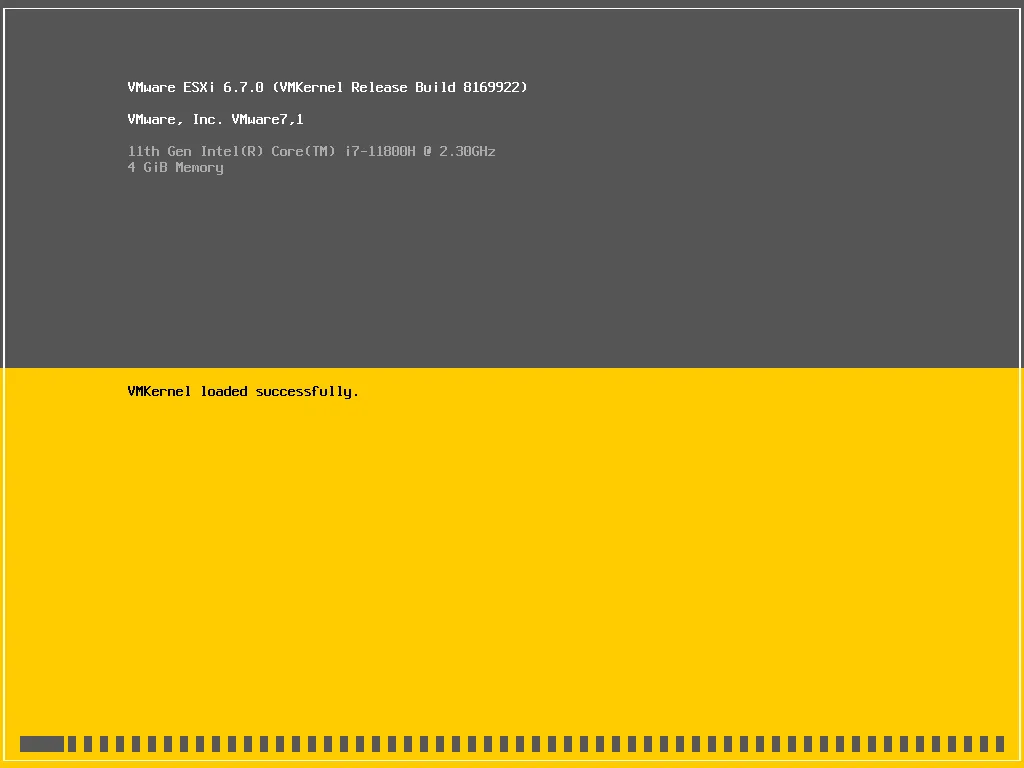

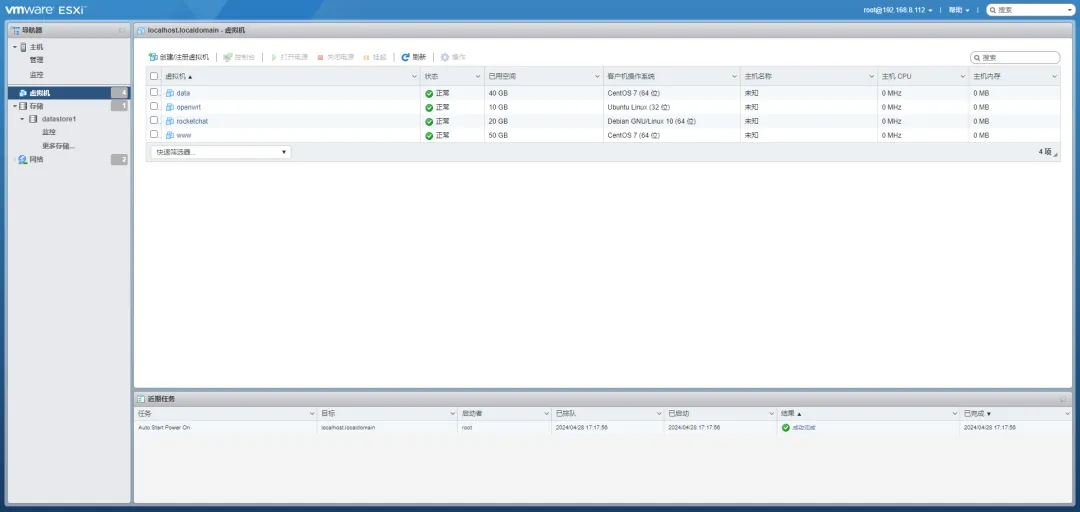

サーバークラスター質問

1。ESXiサーバーのESXiバージョンは何ですか?サンプル2を直接シミュレートすると、ファイヤーアイがESXI6.7.0を自動的に認識します

Image-20240428171510091シミュレーション後に見ることができます

Image-20240428171510091シミュレーション後に見ることができます

IMAGE-202404281717240206.7.0

IMAGE-202404281717240206.7.0

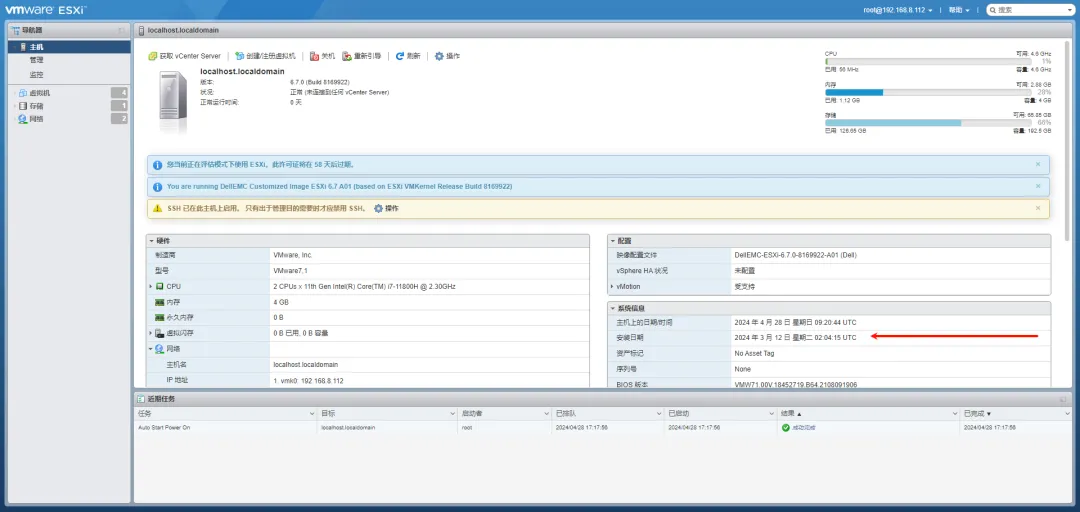

2。ESXiサーバーを分析してください。このシステムの設置日は次のとおりです。A。2024年3月12日火曜日02:04:15 UTCB。 2024年3月12日火曜日02:05336015 UTC

C. 2024年3月12日火曜日02:06336015 UTC

D. 2024年3月12日火曜日02:07336015 UTC

root +空のパスワードを使用して入力し、NATサブネットIPに一致することを忘れないでください

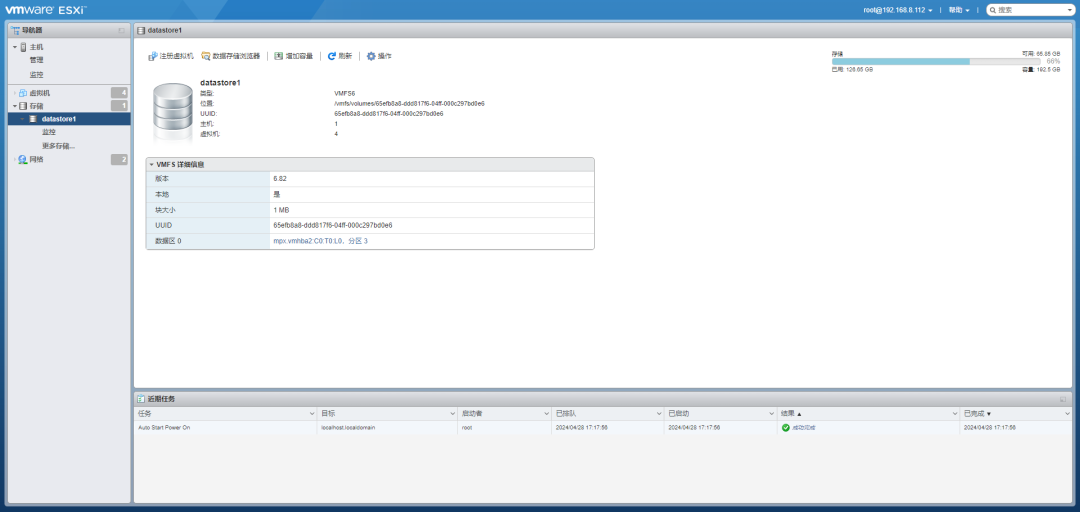

IMAGE-202404281723022013。 ESXIサーバーデータストア「DataStore」のUUIDとは何ですか?

IMAGE-202404281723022013。 ESXIサーバーデータストア「DataStore」のUUIDとは何ですか? IMAGE-2024042817235764365EFB8A8-DD817F6-04FF-000C297BD0E6

IMAGE-2024042817235764365EFB8A8-DD817F6-04FF-000C297BD0E6

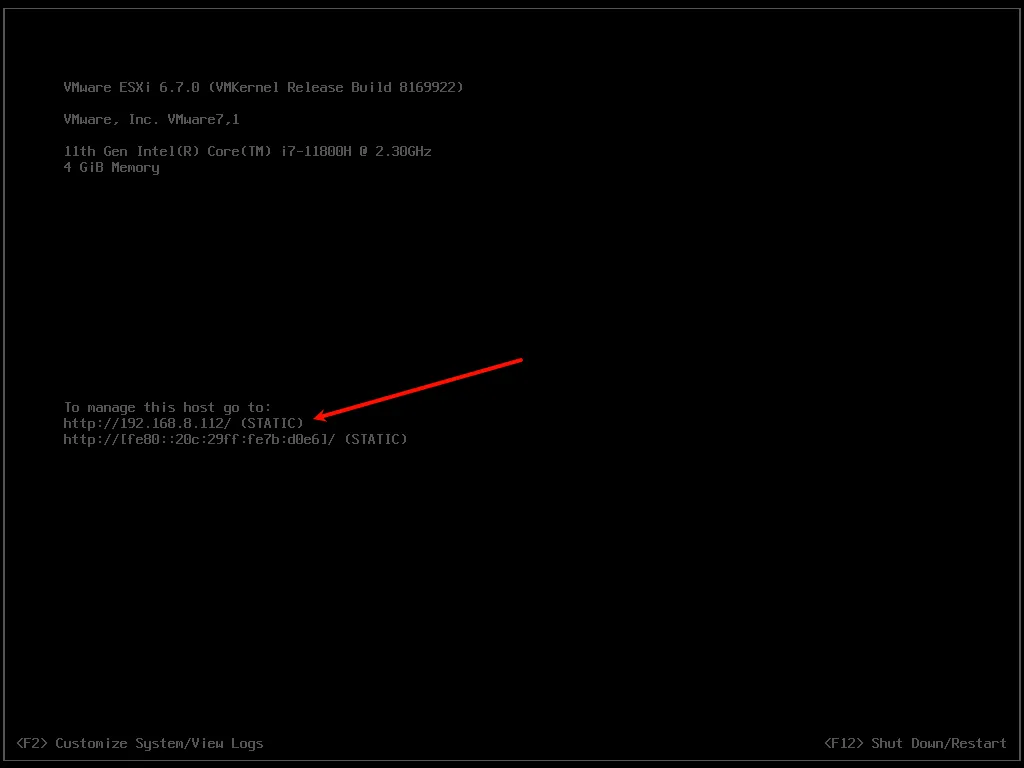

4.ESXIサーバーの元のIPアドレス? Image-20240428172443893192.168.8.112

Image-20240428172443893192.168.8.112

5. EXSIサーバーでいくつの仮想マシンが作成されましたか? IMAGE-202404281725259694

IMAGE-202404281725259694

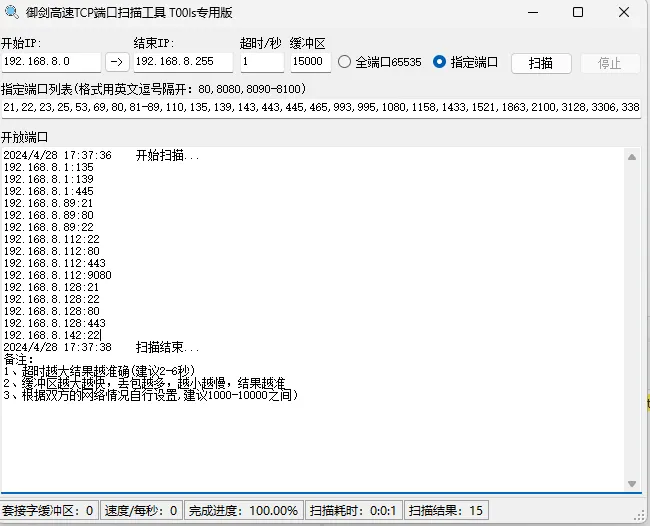

6.ウェブサイトサーバーに縛られたIPアドレスは何ですか?仮想マシンを起動した後、IPが表示されませんでした

したがって、直接スキャン192.168.8.1-192.168.8.8.255

image-20240428173828294 192.168.8.89のみが入ることができます。スキャンを終えたとき、彼は再びIPを持っていることがわかりました。

image-20240428173828294 192.168.8.89のみが入ることができます。スキャンを終えたとき、彼は再びIPを持っていることがわかりました。

また、192.168.8.128がRocketchatであることがわかりました。私は検索し、そのポートが3000であることを発見し、Rocketchatの背景にも入りました。

192.168.8.89

7.ウェブサイトサーバーのログインパスワードは何ですか?チームメイトがWindowsを行っている場合、この辞書を使用して爆破するCommonPwd.txtを見つける可能性があります。

┌┌)-(root㉿kali) - [/home/kali/desktop]

└─#hydra-lroot-pcommonpwd.txtssh: //192.168.8.89

Hydrav9.5(c)2023Byvanhauser/thcdavid maciejak-greadedotuse inmilitaryorsecretsersivice組織、Orforillegalpurposes(Thisisnon binding、これらの*** IngoreLawsandethichicsAnyway)。

Hydra(https://github.com/vanhauser-thc/thc-hydra)stastat2024-04-2818:42:26

[警告] Manyssh configurationslimitthenumberparalleltasks、tisrecomedendedToreducethetasks:use-T4

[data] max16tasksper1server、総合16tasks、147logintrys(l:1/p:147)、〜10triespertask

[データ]攻撃sh: //192.168.8.89:22/

[22][ssh]host:192.168.8.89login:rootpassword:qqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqq

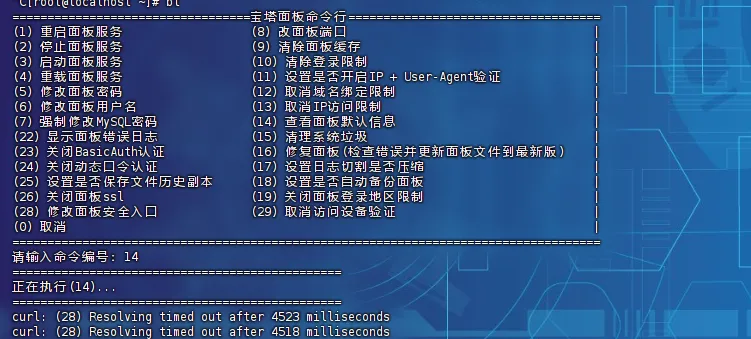

8.ウェブサイトサーバーが使用する管理パネルのログインポートアドレスの対応するポート番号は次のとおりです。

デフォルトの情報を表示するときは、タイムアウトできます。次の方法を使用して、待機または変更できます。

IMAGE-20240428184856702彼のために名前サーバーを設定すると、彼はすぐにホストを解決できなかったので、それは大丈夫です

IMAGE-20240428184856702彼のために名前サーバーを設定すると、彼はすぐにホストを解決できなかったので、それは大丈夫です

IMAGE-2024042818532236614131

IMAGE-2024042818532236614131

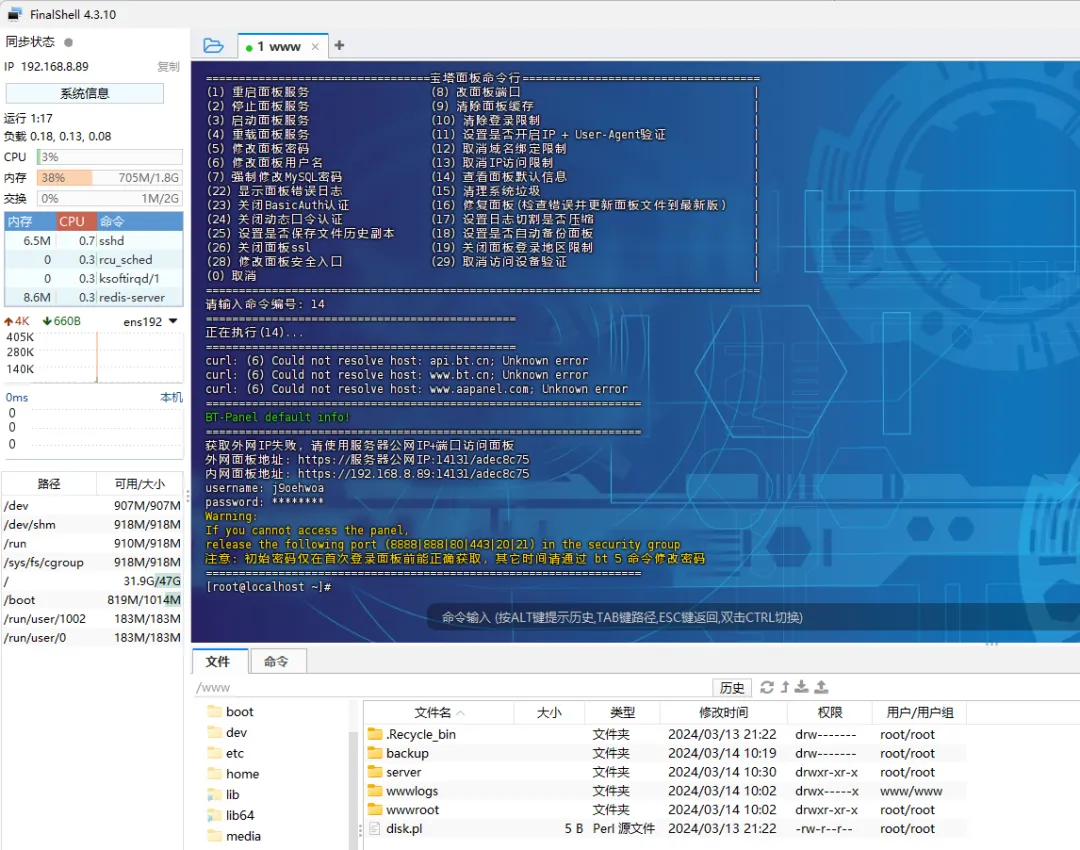

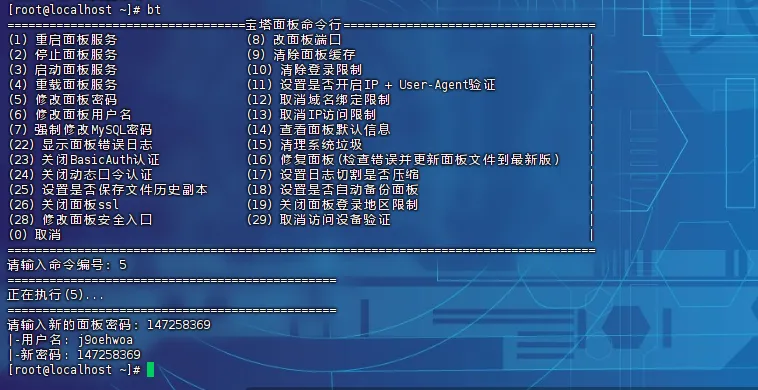

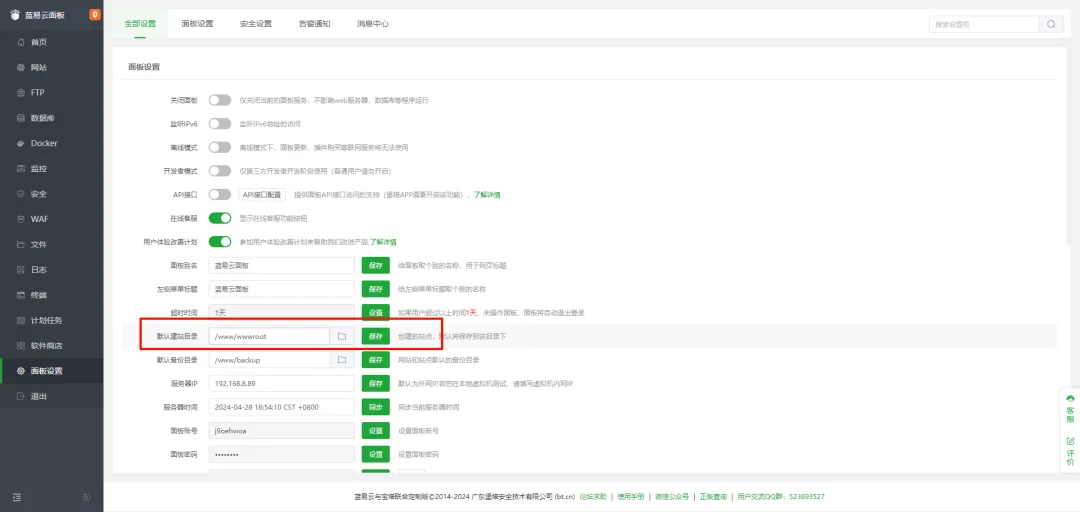

9.ウェブサイトサーバーのWebディレクトリは何ですか?パゴダのパスワードを変更します

IMAGE-20240428185455840

IMAGE-20240428185455840  IMAGE-20240428185418000ただし、ウェブサイトファイルはこれには見つかりませんでした。ソースコードが見つかりました。

IMAGE-20240428185418000ただし、ウェブサイトファイルはこれには見つかりませんでした。ソースコードが見つかりました。

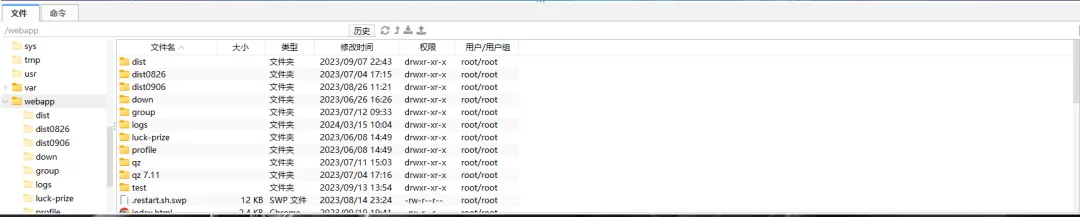

Image-20240428185846395/webapp

Image-20240428185846395/webapp

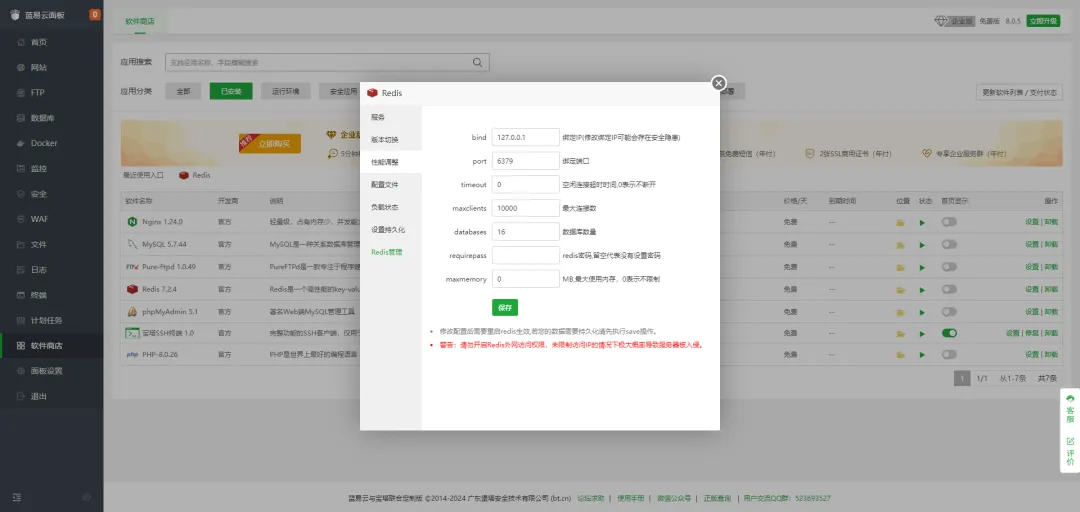

10. Webサイト構成のRedisの接続タイムアウトは何秒ですか? IMAGE-202404281855557320

IMAGE-202404281855557320

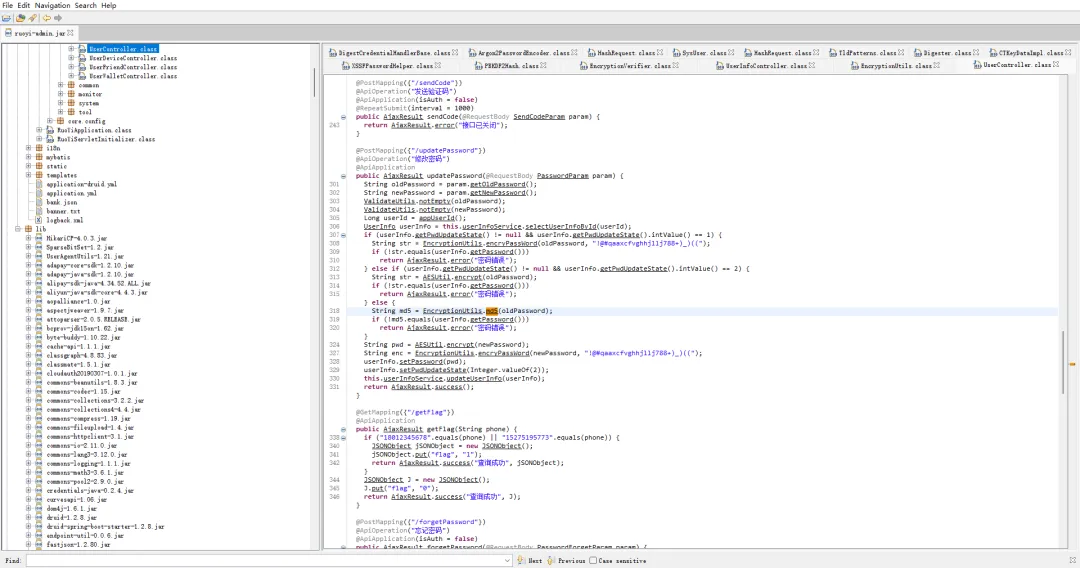

11.ウェブサイトの通常のユーザーのパスワードで使用される塩値は IMAGE-20240428191125245!@#qaaxcfvghhjllj788+)_)_)((

IMAGE-20240428191125245!@#qaaxcfvghhjllj788+)_)_)((

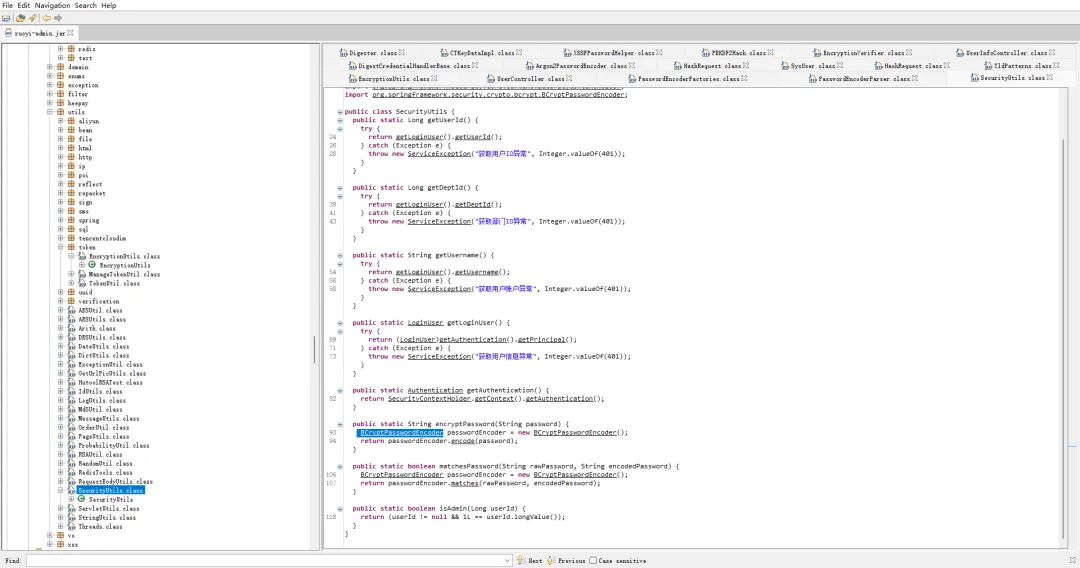

12。ウェブマスターのユーザーパスワードの暗号化アルゴリズム名A. des

B. RSA

C. MD5

D. BCRYPT  IMAGE-2024042819132290613。ウェブサイトのスーパー管理者ユーザーアカウントはいつ作成されましたか? A. 2022-05-09 12:44:41

IMAGE-2024042819132290613。ウェブサイトのスーパー管理者ユーザーアカウントはいつ作成されましたか? A. 2022-05-09 12:44:41

B. 2022-05-09 13:44:41

C. 2022-05-09 14:44:41D。 2022-05-09 15336044:41

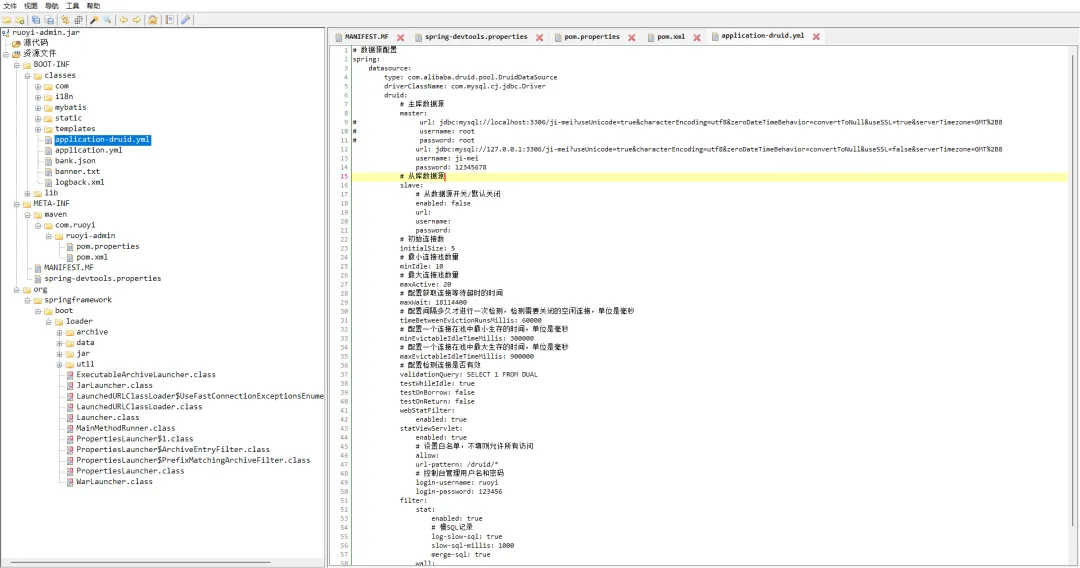

JARパッケージのデータベース情報を参照してください

IMAGE-20240428191702606接続が見つかった場合、接続できません

IMAGE-20240428191702606接続が見つかった場合、接続できません

IMAGE-20240428191756881データベースが開かれないと推測します

IMAGE-20240428191756881データベースが開かれないと推測します

次に、パゴダに記載されているデータベースの場所は192.168.8.142です。 ESXiでは、データ仮想マシンがこのIPであることがわかりました

または以前のHydra爆発

┌┌)-(root㉿kali) - [/home/kali/desktop]

└─#Hydra-LROOT-PCOMMONPWD.TXTSSH: //192.168.8.142

Hydrav9.5(c)2023Byvanhauser/thcdavid maciejak-greadedotuse inmilitaryorsecretsersivice組織、Orforillegalpurposes(Thisisnon binding、これらの*** IngoreLawsandethichicsAnyway)。

Hydra(https://github.com/vanhauser-thc/thc-hydra)stastat2024-04-2819:22:57

[警告] Manyssh configurationslimitthenumberparalleltasks、tisrecomedendedToreducethetasks:use-T4

[data] max16tasksper1server、総合16tasks、147logintrys(l:1/p:147)、〜10triespertask

[データ]攻撃sh: //192.168.8.142:22/

[22] [SSH] HOST:192.168.8.142LOGIN:ROOTPASSWORD:HL@70011OF1TARGETSUCCCESSELYが完成し、1VALIDPASSWORDFOUND

[警告] WriteRestoreFilebecause2FinalWorkerThreadSDIdNotCompleteUntiLend。

[エラー] 2TargetSDIDNOTRESOLVEORを接続できませんでした

[エラー] 0TargetDidNotComplete

Hydra(HTT

Recommended Comments