趨勢科技的研究人員觀察到漏洞CVE-2022-29464 自4 月以來就在野外被利用,該漏洞允許不受限制的文件上傳,從而進行任意遠程代碼執行(RCE)。在4 月份披露和修補後,該漏洞被評為9.8級,並影響了許多WSO2 產品。它不需要用戶交互和管理權限即可濫用,並且可以在設備未打補丁的情況下攻擊網絡。

WSO2產品的漏洞於4月18日被一位名為Orange Tsai的用戶披露,並隨後給出了相應的CVE ID,並進行了修補。 4月20日,一位名為“hakkivi”的GitHub 用戶發布了該漏洞利用的證明,第二天研究人員就觀察到了對受影響環境的攻擊,大約一周後,受影響環境的Metasploit 模塊就可用了。該漏洞會影響WSO2 API Manager 2.2.0 及更高版本、Identity Server 5.2.0 及更高版本、Identity Server Analytics 5.4.0 至5.6.0、Identity Server as Key Manager 5.3.0 及更高版本、Open Banking AM 1.4.0 及更高版本,以及Enterprise Integrator 6.2.0 及以上版本。

漏洞濫用

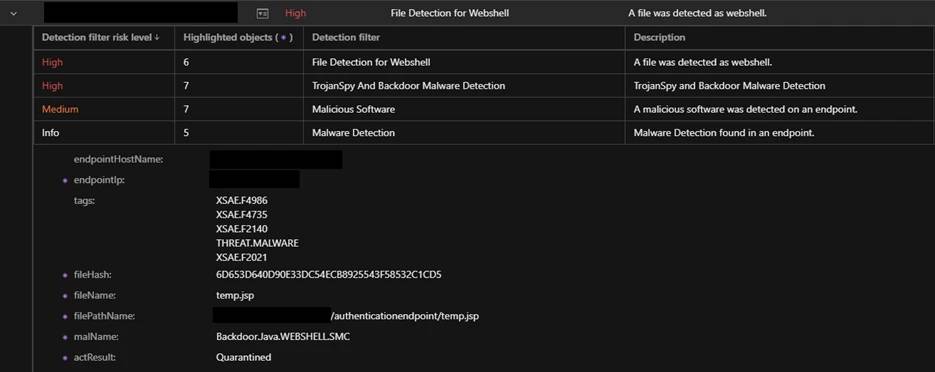

感染鏈我們觀察到安裝了濫用該漏洞的web shell,並查看此漏洞的概念證明,一個惡意Jakarta Server Pages(.JSP,以前的JavaServer Pages)文件可以上傳到以下位置。

但值得注意的是,許多觀察到的攻擊在現有的PoC實現中是非常持久的。

然而,在分析過程中,研究人員在其他安裝了web shell 的位置發現了其他上傳和安裝的web 應用程序資源(.WAR) 文件,這可能是由於Metasploit 模塊的啟動。從這個.war 文件中,Payload.class 由用戶環境中的合法Java 應用程序服務器函數提取:

位置/authenticationendpoint/似乎是WSO2產品中常見的位置,我們發現在使用. jsp或. war文件受影響的7個產品中,至少有4個出現了針對該位置以及其他位置的web shell安裝。

在web shell安裝之後,Java進程會調用wget命令來獲取auto.sh文件。我們分析了這個文件,發現它是一個coinminer安裝程序(被趨勢科技檢測為Trojan.SH.MALXMR.UWELO),很可能是通過濫用漏洞的web shell安裝的。

追踪可疑的執行

觀察到的wget 命令執行

此外,研究人員還觀察到從Java進程運行的chmod命令對權限的更改。我們看到,攻擊者可以使用與Java 進程所有者相同的權限執行任意操作系統命令。在利用4 月記錄的Spring4Shell (CVE-2022-22965) 漏洞的Mirai 殭屍網絡惡意軟件樣本中也觀察到了chmod 命令。

跟踪chmod 命令

chmod 命令執行

Vision One的燕麥功能將這些命令執行顯示為“低風險”。由於一些執行和流程被團隊和管理員用作常規操作(如wget和chmod)的一部分,低風險級別的檢測通常會與高風險或關鍵風險級別的項目相結合進行分析,因此會被跟踪:

OAT 顯示wget 和chmod 命令執行情況

為Linux開發了Cobalt Strikebeaconchmod命令執行後,進程“LBcgqCymZQhm”(被趨勢科技檢測為Backdoor.Linux.COBEACON.AA)也從Java 進程中執行。該進程在Linux 操作系統上運行,並執行到IP 地址179[.]60[.]150[.]29:4444 的出站連接。分析發現,該IP地址是一個惡意的Cobalt Strike回調目的地和命令與控制(CC)服務器,研究人員自2021年3月以來一直在跟踪和阻止該服務器。

在最初的調查中,研究人員將這個207 字節的ELF 可執行文件確定為與Linux 兼容的Cobalt Strike beacon。考慮到該環境運行在Linux操作系統上,而Cobalt Strike只提供針對Windows的beacon,因此該示例很可能是由攻擊者開發的,以與Cobalt Strike 兼容。

跟踪未知的可疑執行

觀察到與Cobalt Strike 回調建立出站連接的未知流程執行

分析還發現安裝了惡意軟件,例如用於Windows 的Cobalt Strike beacon(趨勢科技檢測為Backdoor.Win64.COBEACON.SMA)和hacktool fscan(趨勢科技檢測為HackTool.Win64.NetScan.AE),尤其是在Windows 環境中。雖然攻擊者應該執行放置在受影響計算機上的文件,但執行被趨勢科技的解決方案終止。

總結使用受影響產品的用戶應按照WSO2 安全公告中確定的步驟立即修補或應用建議的臨時緩解程序。在進行初步分析後,趨勢科技的研究人員還在4 月發布了初步通知,通知了用戶和組織。在漏洞披露三天后和PoC 發布後的第二天,已經觀察到濫用此漏洞的攻擊,並且在安裝web shell 方面特別激進。在Linux 和Windows 環境中也觀察到了Cobalt Strike beacon。由於沒有為Linux 提供官方beacon,研究人員觀察到的兼容beacon應該是由攻擊者準備的。我們還觀察到用於Windows和Linux環境下加密貨幣挖礦的掃描工具fscan。通過對該漏洞的矢量分析,可以很容易地利用這一漏洞,因為使用受影響產品的服務器可以通過谷歌或Shodan搜索找到。此外,攻擊者似乎一直在實施現有的PoC,而Metasploit 模塊的可用性是網絡犯罪分子利用漏洞的關鍵一步。

雖然此前有報導稱,趨勢科技在2021年9月發現了一個與linux兼容的Cobalt Strikebeacon,其名稱為Trojan.Linux.VERMILLIONSTRIKE.A,但我們的分析發現,這個beacon具有不同的結構。研究人員還觀察了同一家族beacon的其他樣本在其他受漏洞影響的環境中的安裝情況。考慮到這一點,研究人員預計未來在易受攻擊的Linux環境中會更看到這個家族的樣本,因為安裝後門beacon表明,與安裝挖礦程序相比,可能會發生更多惡意和破壞性活動。

WSO2 產品的應用行業非常廣泛,例如醫療保健、銀行、能源、教育、政府和通信等。快速掃描他們的API Manager 的GitHub 頁面可以顯示至少每天提交一次的源代碼。

與其他服務器相比,WSO2 身份服務器可以被認為是攻擊者滲透的最有價值的資產之一,因為它是一個開源身份訪問管理(IAM) 產品。訪問IAM 服務器的攻擊者可以隨意訪問在WSO2 產品服務器下具有訪問管理權限的所有服務和用戶數據。負責清理的管理員和IT團隊應該檢查WSO2產品,看看是否有任何不屬於該產品的文件、用戶和/或流程,並將它們全部刪除。

Recommended Comments