###弱いパスワードの定義

弱いパスワードには、厳格で正確な定義はありません。通常、他の人が簡単に推測できるパスワード(あなたをよく知っているかもしれない)またはひび割れのツールによってひび割れていると考えられています。弱いパスワードには、「123」、「ABC」などの単純な数字と文字のみを含むパスワードを参照してください。そのようなパスワードは他のパスワードが簡単に割れてしまうため、ユーザーのインターネットアカウントを他の人に制御するため、ユーザーはそれらを使用することをお勧めしません。

###弱いパスワードの原因

これは個人的な習慣と意識に関連するはずです。パスワードの忘れを避けるために、非常に簡単に覚えやすいパスワードを使用するか、システムのデフォルトパスワードなどを直接使用します。セキュリティ認識は十分ではありません。私はいつも誰も私の弱いパスワードを推測しないと思います。私は十分なセキュリティ認識を持っていません。私はいつも誰も私の弱いパスワードを推測しないと思います。

###弱いパスワードの危険

システムの弱いパスワードを介して、システム制御の許可はハッカーによって直接取得できます。

###廃棄物パスワードソリューション

強制すべての管理システムアカウントのパスワード強度は、特定のレベルに達する必要があります。 Simple Adminや123456などの弱いパスワードを使用することはできません。パスワードを複雑なパスワードに変更して暗号化して保存します。パスワードには、上限と小文字と小文字の文字、データ、特別な記号が含まれ、パスワードの長さは8桁以上であることをお勧めします。ウェブサイトにデータリークの脆弱性がある場合(SQLインジェクションの脆弱性など)、脆弱性を修正する必要があります。

通常、パスワードを設定すると、次の原則に従います。

(1)空のパスワードやシステムのデフォルトパスワードを使用しないでください。これらのパスワードはよく知られており、典型的な弱いパスワードです。

(2)パスワードの長さは8文字以上です。

(3)パスワードは、連続文字(たとえば:AAAAAAAA)または特定の文字の組み合わせ(たとえば:TZF.TZF。)であってはなりません。

(4)パスワードは、次の4つのタイプの文字、大文字(A-Z)、小文字(A-Z)、数字(0-9)、特殊文字の組み合わせである必要があります。クラスの各文字には、少なくとも1つが含まれています。特定の文字に1つしか含まれていない場合、文字は最初のキャラクターでもテールキャラクターであってはなりません。

(5)パスワードには、生年月日、記念日の日付、ログイン名、電子メールアドレスなど、自分に関する関連情報、および辞書の単語が含まれてはなりません。

(6)パスワードは、特定の文字を数字またはシンボルに置き換える単語であってはなりません。

(7)パスワードは覚えやすく、すぐに入力できる必要があり、他の人があなたの後ろからの入力を簡単に見ることができないようにします。

(8)未発見の侵入者がパスワードの使用を継続するのを防ぐために、少なくとも90日間はパスワードを1回変更します。

### Wulnerパスワード分類

公共の弱いパスワード

パブリックの弱いパスワードは一般的なパスワードです。公共の弱いパスワードは、多数のパスワードデータ統計に基づいて高頻度で表示される弱いパスワードです。この点で、パスワード統計が弱いため、多くの結果があります。ここでは、より高い頻度でいくつかの公共の弱いパスワードをリストします:

(トップ100):

123456 A123456 123456a 5201314 111111Woaini1314 QQ123456 123123 000000 1QAZ2WSX 1Q2W3E4R

QWE123 7758521 123QWE A123123 123456AA Woaini520 Woaini 100200 1314520 Woaini123 123321

Q123456 123456789 123456789A 5211314 ASD123 A123456789 Z123456 ASD123456 A5201314 AA123456 AA123456

Zhang123 APTX4869 123123A 1Q2W3E4R5T 1QAZXSW2 5201314A 1Q2W3E AINI1314 31415926 Q1W2E3R4

123456QQ Woaini521 1234QWER A111111520520 ILOVEYOU ABC123 110110 11111A 123456ABC W123456

7758258 123QWEASD 159753 QWER1234 A000000 QQ123123 ZXC123 123654 ABC123456 123456Q QQ5201314

12345678 00000A 456852 AS123456 1314521 112233 521521 QAZWSX123 ZXC123456 ABCD1234 ASDASD

666666 love1314 qaz123 aaa123 q1w2e3 aaaaaa a123321 123000 1111111111112qwaszx5845201314

S123456 NIHAO123 CAONIMA123 ZXCVBNM123 WANG123 159357 1A2B3C4D ASDASD123 584520 753951 147258

1123581321 110120 QQ1314520

ウェブサイトの背景については、一般的に次のようになります。

管理者

マネージャー

admin123

admin888

Admin666

具体的には、バックグラウンドタイプが異なると、パスワードが弱いとは異なります。

データベース(phpmyadmin):アカウント:root、password:root、root123、123456

Tomcat:アカウント番号:admin、tomcat、Manager、Password:admin、tomcat、admin123、123456、マネージャー

jboss:アカウント番号:管理者、jboss、マネージャー、パスワード:管理者、jboss、マネージャー、123456

weblogic:account:weblogic、admin、manager、password:weblogic、admin、manager、123456

条件型

個人の弱いパスワードは、多くの場合、その人の個人情報(名前、誕生日、携帯電話番号、特別なニックネーム、趣味、ソーシャルソフトウェアアカウント、一般的に使用されているユーザー名、電子メール.)、関係メンバー(家族、ボーイフレンド、ガールフレンド.)、環境(ライセンスプレート番号、会社名、会社の設立時間または場所などの会社情報、会社ドメインなど)、特別な指定キャラクターなどに関連付けられています。ここでは、いくつかの一般的な組み合わせもリストします。このパスワード推測Webサイトを使用して、条件付き弱いパスワード辞書を生成できます。

たとえば、私たちが人を知っている場合、彼の情報は次のとおりです。

名前:Wang Xiaoerメール:412391882@qq.com

英語名:Twowang携帯電話番号:110

次に、このウェブサイトにこの情報を入力して、以下の「送信」をクリックします

次に、この可能性の高いパスワードを取得します。

また、リマインダー:パスワードの組み合わせに大文字が含まれている必要がある場合、中国のパスワード設定習慣に従って、83%が大文字を入れ、唯一の既存の大文字を最初に置きます。

###廃棄物パスワードの実現

たとえば、このようなコードを使用して、特定のシステムの背景をシミュレートする弱いパスワードの脆弱性を実証します。

?php

関数showform(){?

form method='post' action='。/lesspass.php'

入力型='テキスト' name='un' /

入力型='パスワード' name='pw' /

入力タイプ='送信'値='ログイン' /

/form?php

}

$ un=@$ _ post ['un'];

$ pw=@$ _ post ['pw'];

if($ un=='' $ pw=='')

showform();

else if($ un=='admin' $ pw=='admin888')

echo 'ログインに正常に';

それ以外{

showform();

エコー「ログインが失敗した」;

}

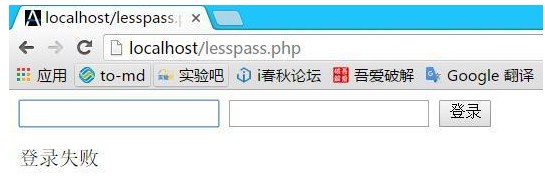

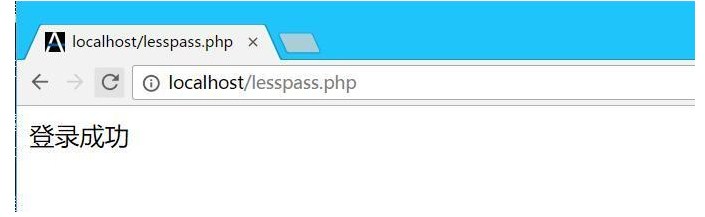

展開後、lesspass.phpとして保存し、http://LocalHost/lessPass.phpにアクセスします。

次に、実際のパスワードを知らないふりをして試してみます。管理者アカウントの場合、ユーザー名は一般に管理者であり、パスワードはAdmin、Admin123、Admin888、123456、123Abcadminなどです。

その後、AdminおよびAdmin123、または失敗します。最後に、私はAdminとAdmin888を試しましたが、成功しました。

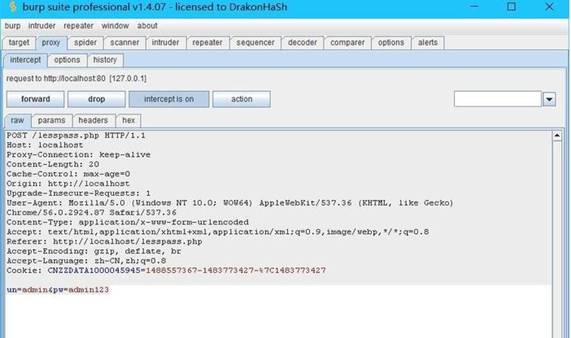

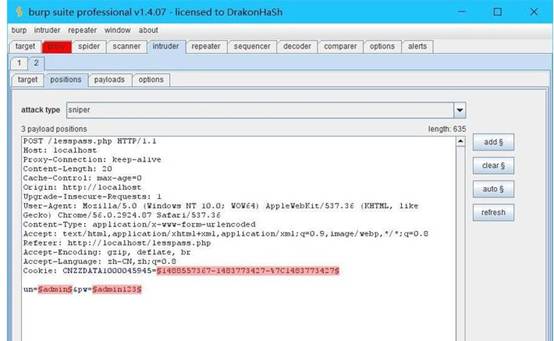

まず、ブラウザとバーププロキシを構成し、バープの傍受モードをオンにする必要があります。その後、lesspass.phpページに何かを入力して送信します。あなたはげっぷで傍受されたパケットを見ることができます:

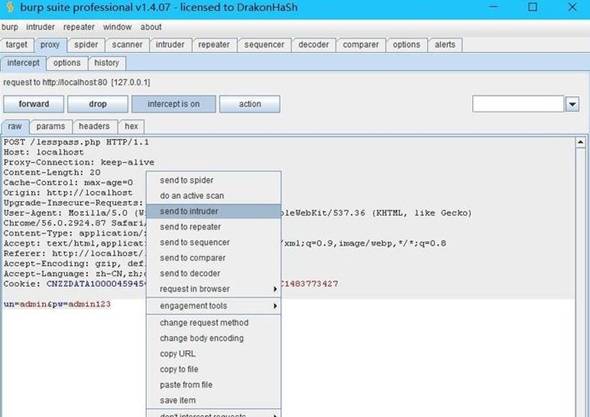

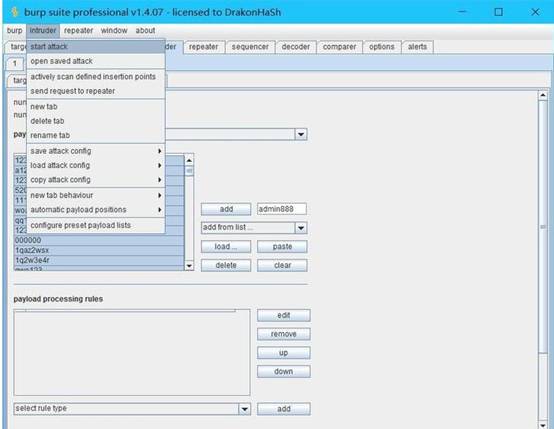

パスワードを爆発させるには、その侵入者機能を使用し、右クリックしてメニューをポップアップし、「侵入者への送信」を選択する必要があります。

次に、侵入者のタブページにアクセスし、Position subtabページでパケットを見ることができます。

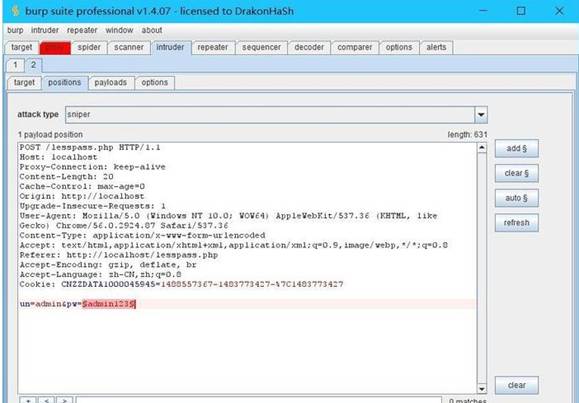

すべてのマークをクリアするには、右側のクリアボタンをクリックする必要があります。パスワードをクラックする必要があるため、パスワードパラメーター値を選択し、[追加]をクリックします。

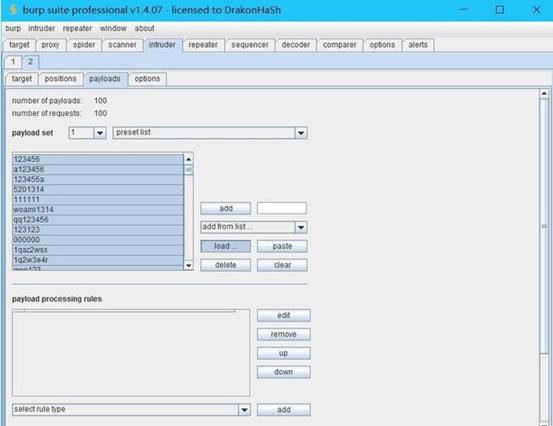

その後、その横の[ペイロード]タブに切り替え、中央の[読み込み]ボタンをクリックして、辞書をロードします。以前のTOP100.TXTを選択します。

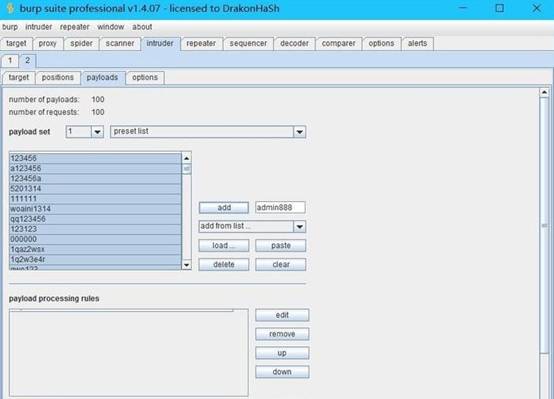

Admin888を挿入することを忘れないでください。下の入力ボックスにadmin888を入力し、[次の追加]をクリックします。

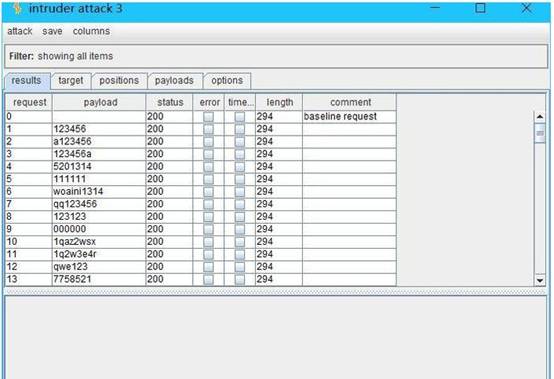

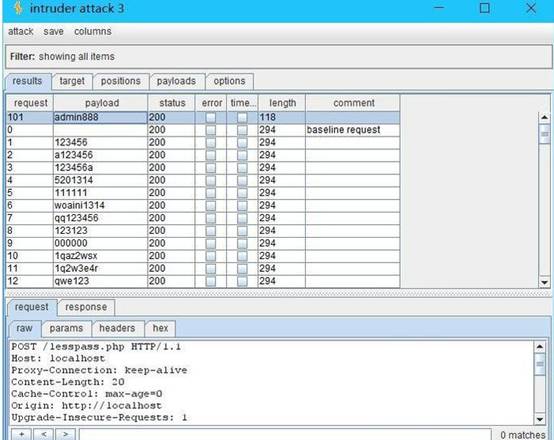

右上隅の攻撃を開始するには、爆発を開始します(古いバージョンは侵入者です - 攻撃メニューバーを開始)、結果のリストが表示されます。

長さのヘッダーをクリックして、長さで並べ替えます。長さとは大きく異なるアイテムがあることがわかり、正しい結果です。

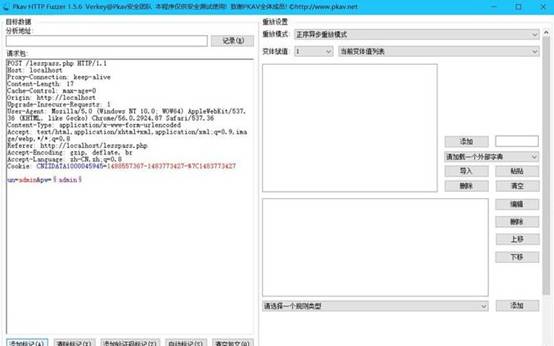

ダブルクリックPKAV HTTP Fuzzer 1.5.6.exeを開く。さらに、ディレクトリにはユーザーマニュアル、PKAV HTTP FuzzerユーザーマニュアルVer 1.0.pdfもあります。このマニュアルを参照できます。このチュートリアルでは、使用される機能についてのみ説明します

そのメインインターフェイスは次のようなものです。

左側には「リクエストパッケージ」入力ボックスがあります。

httpパケット(つまり、burpのプロキシ -

インターセプトタブにあるもの)コピーします。次に、PWの位置で管理者を選択し、以下の「マークの追加」をクリックします。

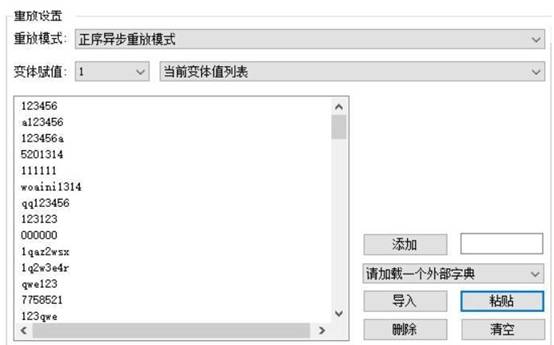

右側の「リプレイ設定」を見てみましょう。 「リプレイモード」と「バリエーション割り当て」を変更する必要はありません。下の[インポート]ボタンをクリックし、以前のTOP100.TXTを選択します。

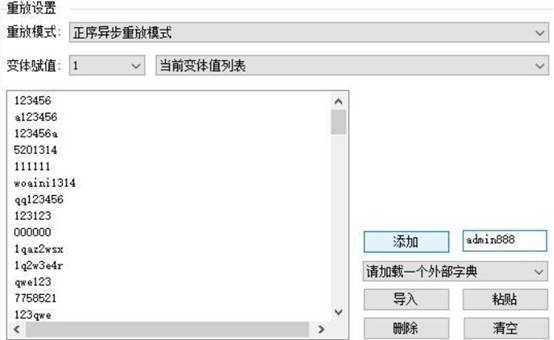

次に、[追加]ボタンの右側にある入力ボックスにadmin888を入力し、[追加]をクリックします。

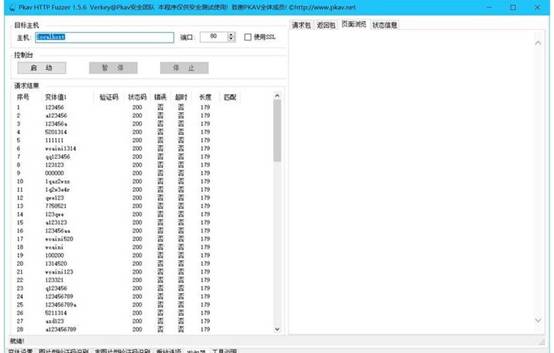

次に、下の[銀行家]タブをクリックし、新しいインターフェイスで「開始」をクリックします。

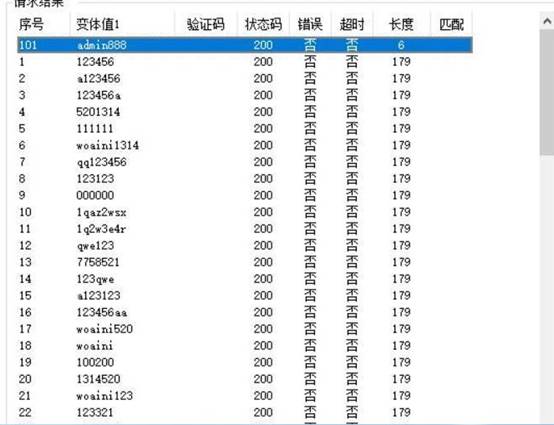

次に、「長さ」ヘッダーをクリックして、長さで並べ替えます。

パスワードがadmin888で長さが6であり、他の値が他の値である場合にのみ、正しいパスワードであることがわかります。

###弱いパスワードの脆弱性の説明

通常、他の人が容易に推測するパスワード(彼らはあなたをよく知っているかもしれません)またはひび割れのツールによってひび割れたパスワードは弱いパスワードであると考えられています。一般的な弱いパスワードは次のとおりです。

1.数字または文字が連続または混合されているように配置されているため、キーボード文字は連続して配置されます(123456、ABCDEF、123ABC、QWERTY、1QAZ2WSXなど)。

2。誕生日、名前+誕生日(ソーシャルワーカーにひびを入れるのはとても簡単です)

3。フレーズパスワード(5201314、Woaini1314など)

### wrailパスワード生成

パスワード生成の弱いことに関して、関連するツールまたはスクリプトを使用できます。インターネットには多くのツールがあり、自分で検索してダウンロードできます。ここで私は自分自身を書いた小さなPythonスクリプトを提供します。必要な場合は、自分で変更してください。参照のみ:

# - * - coding: utf-8-* -

weak_password=['000000'、 '0000000'、 '111111'、 '11111111'、 '112233'、 '123123'、 '123321'、 '123456'、 '12345678' '' 、 '87654321'、 '123456789'、 '987654321'、 '1234567890'、 '0123456789'、 '654321'、 '666666'、 '888888'、 '66888'、 '6 6668888 '、' abcdef '、' 147258369 '、' abcabc '、' abc123 '、' a1b2c3 '、' aaa111 '、' 123qwe '、' qweasd '、' admin '、' root '、' pass123 '、' p@ssword '、' password '、' passwd '、' iloveyou '、' woaini '、' 5201314 '、' qq123456 '、' taobao '、' wang1234 ']]

foreign_weak_password=['password'、 '123456'、 '12345678'、 'qwerty'、 'abc123'、 'monkey'、 '1234567'、 'letmein '、' Trustno1 '、' Dragon '、' Baseball '、' 111111 '、' iloveyou '、' Master '、' Sunshine '、' Ashley '、' Bailey '、' passw0rd '、' Shadow '、' 123123 '、' 654321 '、' Superman '、' qazwsx '、' Michael '、' Football '、' qwerty '、' welcome '、' holly '、' happy '、' anty '、' abcabcabc '、' commintorator '、' commintorator '、' commintorator '、' commintorator

name=['xiaoming'、 'xiaoming'、 'xiaoming'、 'xiao_ming'、 'xiaom'、 'xming'、 'xming'、 'xming'、 'xl'、 'xm']]

Birth=['1995'、 '_ 1995'、 '09'、 '9'、 '23'、 '199509'、 '_ 950923'、 '_ 199509'、 '9509'、 '0923'、 '199509'、 '0923'、 '19950925']

SpecialNum=['1314'、 '520'、 '000'、 '111'、 '123'、 '168'、 '1234'、 '123456'、 '5201314'、 '888'、 '666'、 '123123']

id=['mingxiaozi'、 'xiaolifidao']]

companyinfo=['jingdong'、 'jongdong'、 'jd'、 'jd']]

#自分で詳細を説明してください

f=open( 'weakpasswords.txt'、 'w')

in beaw_password:の場合

f.write(a+'\ n')

forience_weak_password:のbの場合

f.write(b+'\ n')

name:のCの場合

出生:のDの場合

f.write(c+d+'\ n')

f.write(d+c+'\ n')

name:のeの場合

SpecialNum:のFの場合

f.write(e+f+'\ n')

f.write(f+e+'\ n')

ID:のI1の場合

出生:のB1の場合

f.write(i1+b1+'\ n')

f.write(b1+i1+'\ n')

ID:のI2の場合

SpecialNum:のS1の場合

f.write(i2+s1+'\ n')

f.write(s1+i2+'\ n')

n1 n1 n1:の場合

出生:のB1の場合

s2 inの場合

SpecialNum:

f.write(n1+s2+b1+'\ n')

f.write(s2+n1+b1+'\ n')

f.write(s2+b1+n1+'\ n')

#自分でより多くの組み合わせ

###弱いパスワードのヒント

1。特定のルールに従って、簡単に読む、または私たちが若い頃に最初に接触した数字または文字の一部を読みます。 123456、123ABC、ABC123、123456ABCDEF!@#これらの弱いパスワードはローラーキーボードとも呼ばれると冗談を言う人もいます。たとえば、admin!@#は単純に見えませんが、実際にローラーキーボードであり、パスワードが弱いです。実際の侵入管理者でこの弱いパスワードに何度も遭遇しました!@#防衛戦略:企業従業員にセキュリティトレーニングを提供して、セキュリティ認識を向上させます。セキュリティには運がありません。キーボードタイプのパスワードを使用すると、困難なパスワードを使用してみてください。

2。パスワードの漏れにつながる、または簡単に推測される可能性のある意図しない情報漏れは、白人憎しみの想像力に疑問を抱かないでください。彼らがCTFを行うとき、彼らは大きなアイデアを持っています。中国のサブサイトの弱いパスワード:lujiaji(voidance著者:blast)https://www.secpulse.com/archives/14056.htmla brief reak、このパスワードは典型的な弱いパスワードではありません。推測のみに依存している場合、成功することができない場合があります。しかし、ポイントは、あるニュースでは、ニュース著者のルジアジが表示され、管理バックエンドアカウントのパスワードがルジアジであるということです。したがって、壊れている理由は2つあります。一部またはすべてのユーザー名が一般に公開されています。管理者:Lujiajiのユーザー名とパスワードは同じです。 jd.comからのいくつかの機密情報は、Github(脆弱性著者:匿名)https://www.secpulse.com/archives/22828.htmlに漏れていました。もう1つのことは、パスワード自体が弱くないことですが、開発者は自分のウェブサイトまたはシステムがあまりにも好きで、ユーザー名またはパスワードが推測可能になることです。たとえば、Webサイトがwww.p1a2s3s4word.comの場合、開発者または管理者は、システムのユーザー名をWebサイトドメイン名または会社名に設定できます。例:P1A2S3S4WORD、P1A2S3S4WORD123 XIAOMIイントラネットローミングノート(弱いパスワードはさまざまな内部システムを漏らします):XIAOMI11(脆弱性著者:臨時労働者)

対処戦略:(1)。ログイン名とユーザー名を区別する必要があります

(2)。パスワードがユーザー名やまったく同じ状況を含めることを防ぐために、効果的なパスワードポリシーを実装します。

(3)githubは暗黙のセキュリティの主要な源であることを忘れないでください

(4)。ビジネス名やドメイン名からパスワード情報を簡単に取得できるパスワードを使用しないでください。

3.パスワードの強度は信頼できますが、多数のシステムが同じパスワードを使用しています

Recommended Comments