情報収集と外部ネットワーク管理

私は遅れて起きたので.私は最初のトピックを聞いていませんでした、私は少し後悔します、私は写真を追加します

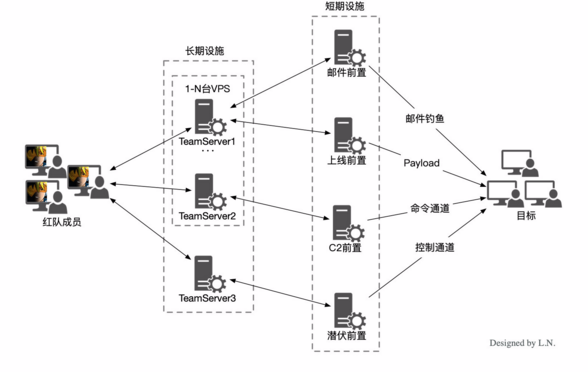

インフラストラクチャアーキテクチャの設計と展開

通常のアーキテクチャ:レッドチーム担当者- 》チームサーバーCS-》ターゲットマシンの欠点:分離されていない機能、潜在チャネルなし、接続するために多くのログが戻り、柔軟性が低い

進化アーキテクチャ:DNS/HTTP/HTTPS分離サーバーのヒント:1〜2CPU 2Gメモリ10Gハードディスク、5回の再接続、潜在チャネル(実際のターゲット環境に基づく優先度)

完全なアーキテクチャ:ドメイン名とIP(VPS)TeamServer(CS)フロントエンドマシン(Redictor)CS-》 TeamServers 1/2/3/.プレレベルレイヤー(SMTP/ペイロード/C2/隠しC2)

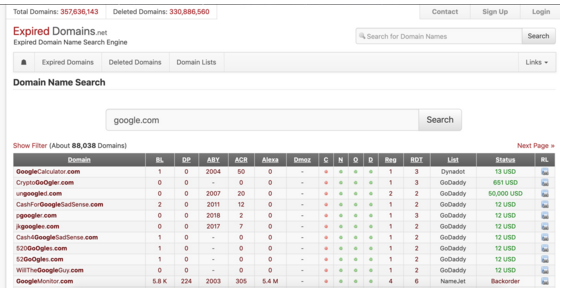

ドメイン名を選択します

expedDomains.net delete domainを登録します

TIPS1:には、世界メーカーやウイルス対策メーカーに関連するドメイン名、およびターゲットに関連するドメイン名は含まれていません。

TIPS2:ターゲット関連領域に共通ドメイン名を登録してください。プライバシー保護を有効にすることを忘れないでください

その他:www.freshdrop.comwww.domcop.com

TIPS3:ドメイン名が分類されているかどうかを確認し、財務、医療、eコマース、航空、旅行

TIPS4:VTとマイクロステップに移動して、ドメイン名が黒としてマークされているかどうかを確認します

TIPS5:虐待を報告するためのルールを注意深く読む(注意して使用する)

ドメイン名(アカウントの維持)を栽培して通常のドメイン名を作成し、各セキュリティメーカーに提出してサイトを分類します

TIPS1:ドメイン名を大規模な工場IPに分類し、使用したときにC2に解析し、使用していないときに大規模な工場IPに解析します。

TIPS2:VT自己評価、アレックスの自己評価

ドメイン名の解像度検出

DomainCheck分類検出ドメイン名:

IPは外部ネットワークIPを検出し、インテリジェンスステーションを介して黒としてマークされているかどうかを確認します。

CDNを使用して実際のIPを非表示にします(一部のセキュリティベンダーはCDN IPを傍受します)

卵を産むために鶏を借りる、サブドメインテイクオーバー:高表現ドメインの分析a b -》

プレリリースのための高繰り返しブロイラー

C2ツールCS 3.14

カスタムトラフィック特性:DNS/HTTP/HTTPS/SMBおよびTCP

ペイロード読み込みプロセス:シェルコード/ローダー/雄弁/ビーコン

DNS:DNSチャネルのデフォルトパラメーターを変更する必要がある場合(デバイスで簡単に検出できます)、DNSをデータチャネルとして使用しないでください。

HTTP(S):URIのファイルサフィックスにJS、CSSなどの静的ファイルを設定しないでください。効果:有料証明書無料証明書自己署名証明書(Let's Encryptは無料で、3か月間期限切れ、自動的に更新されます)

Redirectordns socat | iptables | ssh(tmuxと画面のいずれかを選択)

Apache | nginx

ヒント:

複数の判断を使用して要求し、デフォルトのURIの使用を拒否し、ネットワーク全体でC2スキャンと戦うことをお勧めします。

ターゲット関連のIPアクセスのみがクラウドサンドボックスと戦うことができます

アクセス期間が制限され、特定の期間のペイロードのみを要求する

Googleなどの高表現可能なドメインに非支払ロードURIをリダイレクトしないでください

提案:www.aaa.comでドメイン名を作成し、c2.aaa.comの第2レベルのドメイン名を使用してC2を実行します

ドメインフロング(IPおよびドメイン名を非表示にする方法)

Googleアプリエンジン| Amazon | Azure | Aliyun CDN

可視層:DNS、TLS

目に見えないレイヤー:https

URL(高い評判)SNI(高い評判)ホスト(C2)

https://github.com/vysecurity/domainfrontinglists

代替ソリューション:HTTPパイプライン(HTTP 1.1)

ドメインフロンティングと同じ効果

同じTCP接続を使用して、さまざまなホストのHTTPパケットを送信します

ヒント:優れたドメイン +バッドドメインパッケージ1つのレイヤーと同時に送信する

サードパーティサービスはC2として使用されます

Office365、Pastebin、Slack、Facebook、Dropbox、Gmail、Twitter。

サードパーティサービスにハードコードする必要があります

メールフィッシング(SMTP)ドメイン名:同じC2ドメイン名を選択します

非常に評判の良い電子メール送信者:MailChimp、SendGrid

SPF、dkim \ dmarcを正しく構成します

SSL証明書

時間と頻度を送信します

ワンクリック展開

フィッシングメールフレームワーク:gophish(https://github.com/gophish/gophish)

隠蔽とセキュリティの権限を最小化する:IPTALBESを使用してコンポーネント通信を制限し、ポート転送のSSH

TeamServer:ポートを制限してローカルアクセスのみを制限し、ビーコンリスニングポートのみリダイレクターアクセスを制限します

ヒント:VPSはGFWで簡単に傍受できますか?

解決策:V*2r a y + nginx + cloudflare + freenom + websocketセットアップエージェント

インフラストラクチャ監視システムは、完全なログを記録し、アラームを設定します

自動展開luwu(https://github.com/qax-a-team/luwu)

ログセンター

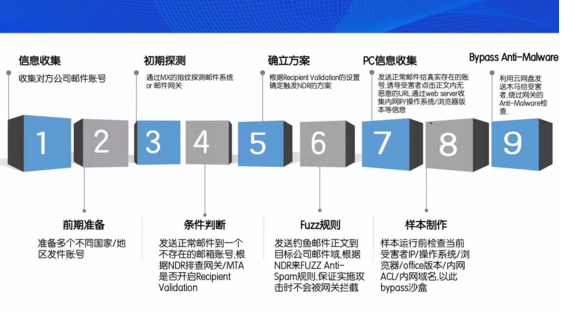

事前emailフィッシング情報の収集と調査

技術的課題:

メールゲートウェイメールゲートウェイ

ブラウザ

EDR、IDS

メールゲートウェイ

スパムアンチスパム

SPF

dkim

新しく登録されたドメイン名

珍しいドメイン名の接尾辞

機密キーワード

特性:

電子メールリベートはデフォルトで有効になります

MTAは、デフォルトでは受信者の検証をオンにしません

結論:フィッシングメールを存在しないメールボックスアカウントに送信すると、NDRを受信できる場合、フィッシングメールが電子メールゲートウェイセキュリティレビュー(後方散乱攻撃)に合格したことが証明されています。

スパムをバイパスします

上記の結論、検出、ファジングアンチスパムエンジンルール

NDRを安定にトリガーする方法:

10mを超えるテキスト

5,000人以上の受信者

アンチマルウェアをバイパスします

ndr

要約します

釣りサンプルの生産

フィッシング電子メールタイプの悪意のあるCHMドキュメント:簡単に使用しますが、現在ソフトを殺すことは困難であり、殺害を回避する効果は貧弱です

悪意のあるマクロコードを使用したオフィスドキュメント:混乱しやすい(ぼやけた写真などと組み合わせて)が、マクロを手動で開く必要があり、プロセスチェーンは疑わしいです

ホワイトプラスブラックフィッシング:署名付きホワイトプログラムを使用して、DLLハイジャックスキームを介して悪意のあるDLLをロードします。 AVに合格する方が簡単ですが、減圧および実行する必要があります。

LNKファイルフィッシング:リンクオブジェクトはPowerShell、プロセスチェーンは完璧です

PPTフィッシングサンプル:PPTハイパーリンク、「安全声明」がポップアップし、マクロを開始する必要はありませんが、フルスクリーンで再生し、実行前に有効にする必要があります。使用することはお勧めしません

悪用するフィッシングメール:高効率と高コスト

書き込みツールは自動的に悪意のあるLNKを生成します、キー関数:ishelllink:SeticOnlocation()

ishelllink:setshowcmd()ウィンドウディスプレイ

ishelllink:setarguments()

ishelllink:setpath()

.

LNKフィッシングの電子メールフィッシング履歴書の執筆:コンテンツを選択して誇張することができます。そのため

LNKアイコンの表示:各システムにデフォルトで表示できる一般的なアイコンに変更

動作を非表示にする方法:setShowcmd()ウィンドウを最小化します

Word Documentストレージ:

オンラインで単語文書をダウンロードしてください

(new-Object System.net.WebClient).DownLoadFile(url、file_path);

データはエンジンを復元します

プロトコルコンテンツの復元:TCP、HTTP、SMTP

ファイルコンテンツの復元:Office、PDF、ZIP

砲撃プログラムの復元:UPX

暗号化アルゴリズムデータ復元:base64

単語文書をローカルにリリースします

command_line_argumentsに単語を押します

引数は、LNKにコマンドラインパラメーターを保存するために使用されます

StringData構造、カウントチャージャー

ishelllink:setarguments()

詰め込まれたデータの最大値は、コマンドラインパラメーターの長さの制限です

実際の測定値は0x7FC2(31kb)であることがわかりました

LNKファイルの最後に単語を押します(推奨)

Word、PE、あらゆるサイズのPowerShellは尾に追加できます

-last 1を選択し、最後のオブジェクトを配置し、オブジェクトを「\ n」と除算します

-index 1を選択してください

ソフトキルの対立

短いファイル名のパワー〜1.exe

コード難読化参照Symantecの論文

セキュリティプロセスの検出

仮想マシン - 四角のツールソフトソルバー検出脱bugger

従来のテクニック

プロセス名の検出

ウィンドウのタイトル検出

新しいポーズ

プロセスを横断し、プロセスの対応する著作権情報を取得し、ブラックリストリストと比較します

利点:アップグレードされたバージョンも変更されておらず、普遍的です

PIDに基づいてプロセスの完全なパスを取得する方法:ProcessExplorer

x86は実行不可能で、x64は問題ありません

Pchunter 0ringフックをバイパスします

検出後、攻撃者に通知し、余波にタイムリーに対処します

イントラネット水平ムーブメント

イントラネット調査

古典的なアクティブおよびパッシブイントラネット調査方法

アクティブなスキャン

機器資産の識別

利用可能なサービスコレクション

スクリプト検出

パッシブコレクション

ブロードキャストメッセージを聞いてください

鉱山警告

リスク側:ネットワークACL封鎖、制御ホストHIDS、ハニーポット、NIDS

メソッド比較

ドメイン内情報検出*クラスドメイン * * nix * Windows広告

ポジショニングドメインコントロール(ドメインホスト)

タイムサーバー

正味時間/ドメイン

W32TM /クエリ

DNSサーバー

get-dnsclientserveraddressネイティブDNSサーバーの設定をクエリします

ドメインの対応するアドレスは、DNSサーバーからレコードを照会します

ドメイン制御ロケーター

DCロケータープロセス

DNSクエリを生成し、DCロケーターメカニズムに従うことは非常に安全です

Kerberos認定、KDC

GC

クエリツール

ドメイン制御情報を抽出するNLTESTプロセス

ネット

dsquery query ldap

dsquery/adsisearcherはPlantext LDAPプロトコルを使用し、IDSによって簡単にキャプチャされます

ポジショニングドメインコントロール(屋外ホスト)

DNSトラブルシューティング

UDP/53をスキャンします

DNSからDNS FQDNをクエリします

DNSのクエリロケーター

ldap(s)gc(s)

ポートをスキャンし、機能を使用してドメイン名をフィルタリングします

匿名でLDAPメタデータの一部を読みます

LDAP証明書情報をお読みください

GCサービスクエリTCP/3268 TCP/3269

防御:匿名のバインディングをオフにすることができます

クエリLDAP(S)サービス

adexplorer:gui、いくつかのcmdlets

Get-Aduser

PowerView:多数のcmdlets

Kerberos

as-req as-rep

KDC TGTチケット

ASプロトコルに基づくユーザーの列挙

kerberosuserenum(a-team github)

MSFモジュール

asReproast

ユーザーのnthash暗号化を使用したセッションキー

John/Hashcatはオフラインで割れることができます

SPN(サービスプリンシパル名)ドメインオブジェクトのプロパティ、オブジェクトはマシン/ユーザーであり、設定する必要があります

TGS-REQ TGS-REP

サービスチケット

サービスチケット

結論:通常のドメインアカウントのサービスチケットを申請した後、アカウントをオフラインでクラックできます

Kerberoast攻撃(上記の結論に基づく)

rubeus.exe

PowerView

ハントドメイン管理者

特定のユーザーログインセッション

リモートセッションの列挙

netSessionEnum(SMBセッション)

Netwkstauserenum(インタラクティブログインセッション)システムの新しいバージョンには、管理特権が必要です

リモートユーザーの列挙

シナリオ:同じ名前の同じドメイン管理アカウントを持つ一部のローカルアカウントは、同じ人が作成することができます

SAMRクエリグループとメンバー情報(注:WIN 10は管理なしでは列挙できません)

LSARPCクエリSID関連

リモートログイン列挙

インタラクティブログイン:主にコンソールとRDPのログイン方法を指します

ホスト許可を取得する:VUL RBCD RPRN

レガシー資格情報: PowerView Mimikatzを抽出します

ユーザー許可を取得します

水平に移動します

MS-RPC

WMI:DCOM TCP/135ベースのプレーンテキストトランスミッション

PSEXEC :(ヒント:Impacket Tool Psexec.pyを使用します。違いは、ターゲットがSMB3.0をサポートしてデフォルトで暗号化を有効にすることです)

リモートでタスクをスケジュールします

DCOM:リモートでTCP/445 +ランダムポートDComexec.pyと呼ばれるCOMコンポーネント

Kerberosは委託されました

概念:これは、サービスがユーザーのIDにアクセスして他のサービスにアクセスできるようにする認証メカニズムです。

無制限の委任:デフォルト設定ドメインコントロールのみが無制限の委任できる

S4U2Self

プリンターバグ:プリンタースプーラーサービスSSRF

無制限の委任+ S4U2Self +プリンター任意のドメインコントロール

制約委任

S4U2Proxy

リソースベースの代表団(RBCD)現在最も致命的な代表団

S4U2Self、S4U2Proxyを継承します

ドメイン権限メンテナンス

ホスト権限が維持されている(一般的なタイプ、拡張されていない)

ドメイン権限メンテナンス

SPN

アカウントについては、前のアカウントを参照してください

ゴールデンノート

KRBTGTを使用してTGTを暗号化すると、TGT暗号化はアカウントのキーをキーとして使用します

デフォルトのパラメーターで作成されたゴールドチケットは長い間失効します、Mimikatz

DCSYNCは、ドメイン内のアカウントのハッシュ/キーをプルします

検出ポイント:

KRBTGTキー、KRBTGTパスワードを2回変更し、4769ログを分析します

ログ分析

IDSルール、有効期限、アルゴリズムなど。

シルバーノート

SRVS関連のキー暗号化

検出ポイント:

PAC情報確認

制限された委任

RBCD

ドメイングループポリシー

ラップ

ファイル感染と水平方向の動き

ファイル感染

意義

シーン

同社のソフトウェアライブラリサプライチェーンは「ライフの駆動」に似ています

リモート共有ファイルに感染します

USBドライブやモバイルハードドライブなどの外部デバイスの感染

3389ディスクをサーバーにマウントします

メール感染、悪意のあるマクロを挿入します

トラフィックハイジャック、輸送中のファイルに感染します

方法

PE感染

LNK感染

オフィス感染

日常的なPE感染

exeにインポート関数を追加し、dllmainで悪意のあるコードを作成します、ツールスタジップ

悪意のあるコードをPEに挿入し、OEPを変更し、PEを再構築します

OEPのどこかで悪意のあるコードにジャンプします

OEPを変更して、悪意のあるコードを指すようにします

対立的なアイデア

DLLロード

OEPジャンプ

TLS(スレッドローカルストレージ)コールバックを使用します

TLS感染

TLSコールバック、抗bug; OEPを変更せずに悪意のあるコードをTLSに入れます

TLSデータ構造

TLS感染の全体的なプロセス:セクション間のギャップの検索- ディレクトリデータディレクトリの変更- TLSディレクトリTLSコールバック関数の構築-PEの再構築- 悪意のあるファイルのリリース

LNKファイル

アイコンを変更せずに保つにはどうすればよいですか?

iShelllink:SeticOnLocation()は、現在のLNKのアイコンにexeを設定します

悪意のあるコードは、正常に元のプログラムを引き上げます

rundll32.exeで

シナリオ:許可メンテナンス、水平方向の動き

オフィスファイル感染

.docx .docm(マクロファイル)は.docに変更できます

ターゲット:docxを悪意のあるマクロで.docmまたは.docに変換します

ソフトキルの対立

ファイル関連を変更します

.docmは.docに変更され、接尾辞.docmとの戦闘検出

マクロ関連ファイルを変更して、依存関係ファイル名またはタイプの検出と戦う

from:https://github.com/backlion/redteam-bcs

Recommended Comments